Índice

Definição

Phishing é quando invasores enviam e-mails maliciosos feitos para induzir as pessoas a cairem em um golpe. Normalmente, a intenção é fazer com que os usuários revelem informações financeiras, credenciais do sistema ou outros dados confidenciais.

Phishing é um exemplo de engenharia social: uma coleção de técnicas que os golpistas usam para manipular a psicologia humana. As técnicas de engenharia social incluem falsificação, desorientação e mentira – todas as quais podem desempenhar um papel em ataques de phishing. Em um nível básico, os e-mails de phishing usam engenharia social para incentivar os usuários a agir sem pensar no que estão fazendo.

A instrução e o treinamento em cibersegurança começam aqui

Veja como funciona a avaliação gratuita:

- Reúna-se com nossos especialistas em cibersegurança para determinar como é o seu ambiente e identificar a sua exposição ao risco de ameaças

- No prazo de 24 horas e com o mínimo de configuração, distribuiremos nossas soluções por 30 dias

- Experimente nossa tecnologia na prática!

- Receba relatórios com descrições de suas vulnerabilidades de segurança que irão ajudá-lo a tomar providências imediatas contra ataques à cibersegurança

Preencha este formulário para solicitar uma reunião com nossos especialistas em cibersegurança.

Obrigado por se inscrever em nossa avaliação gratuita. Em breve um representante da Proofpoint entrará em contato para acompanhá-lo nos próximos passos.

Como funciona o phishing

Uma campanha de phishing pode ser direcionada ou enviada para o maior número possível de vítimas, mas ela sempre começa com uma mensagem de e-mail maliciosa. Um ataque é disfarçado como uma mensagem de uma empresa legítima. Quanto mais aspectos da mensagem imitarem a empresa real, maior a probabilidade de um invasor ser bem-sucedido.

Os objetivos de um invasor variam, mas geralmente o objetivo é roubar informações pessoais ou credenciais. Um ataque é feito pela comunicação de um senso de urgência na mensagem, o que pode ameaçar a suspensão da conta, perda de dinheiro ou perda do emprego do usuário alvo. Os usuários enganados pelas demandas de um invasor não param para pensar se as demandas parecem razoáveis. Apenas mais tarde reconhecem os sinais de alerta e as exigências nada razoáveis.

O phishing evolui continuamente para contornar a segurança e a detecção humana, portanto, as organizações devem treinar continuamente a equipe para reconhecer as estratégias de phishing mais recentes. Basta uma pessoa cair no phishing para incitar uma violação grave de dados. É por isso que é uma das ameaças mais críticas de mitigar e a mais difícil, pois requer defesas humanas.

História do phishing

O termo “phishing” surgiu em meados da década de 1990, quando os hackers começaram a usar e-mails fraudulentos para “pescar” informações de usuários desavisados. Como esses primeiros hackers eram frequentemente chamados de “phreaks”, o termo ficou conhecido como “phishing”, com um “ph”. E-mails de phishing atraem as pessoas e as fazem morder a isca. E, uma vez fisgados, tanto o usuário quanto a empresa correm risco.

Como muitas ameaças comuns, a história do phishing começa na década de 1990. Quando a AOL era um sistema de conteúdo popular com acesso à Internet, os invasores usavam phishing e mensagens instantâneas para se passar por funcionários da AOL e enganar os usuários para que divulgassem suas credenciais para sequestrar contas.

Nos anos 2000, os invasores recorreram a contas bancárias. E-mails de phishing foram usados para induzir os usuários a divulgar suas credenciais de conta bancária. Os e-mails continham um link para um site malicioso que espelhava o site oficial do banco, mas o domínio era uma pequena variação do nome de domínio oficial (por exemplo, paypai.com em vez de paypal.com). Mais tarde, os invasores perseguiram outras contas, como eBay e Google, para sequestrar credenciais, roubar dinheiro, cometer fraudes ou enviar spam a outros usuários.

Por que o phishing é um problema?

Os cibercriminosos usam e-mails de phishing porque são fáceis, baratos e eficazes. Os endereços de e-mail são fáceis de obter e os e-mails são praticamente gratuitos para enviar. Com pouco esforço e custo, os invasores podem obter acesso rápido a dados valiosos. Aqueles que caem em golpes de phishing podem acabar com infecções por malware (incluindo ransomware), roubo de identidade e perda de dados.

Os dados que os cibercriminosos buscam incluem informações de identificação pessoal (PII) – como dados de contas financeiras, números de cartão de crédito e registros fiscais e médicos – bem como dados comerciais confidenciais, como nomes de clientes e informações de contato, segredos de produtos exclusivos e comunicações confidenciais.

Os cibercriminosos também usam ataques de phishing para obter acesso direto a e-mail, mídia social e outras contas ou obter permissões para modificar e comprometer sistemas conectados, como terminais de ponto de venda e sistemas de processamento de pedidos. Muitas das maiores violações de dados, como a violação do Target de 2013, que ganhou as manchetes, começam com um e-mail de phishing. Com um e-mail aparentemente inocente, os cibercriminosos podem lançar uma isca e se basearem nela para envolver a vítima ainda mais.

Exemplos de phishing

Os agressores se alimentam do medo e do senso de urgência. É comum os invasores informarem aos usuários que suas contas estão restritas ou serão suspensas se não responderem ao e-mail. O medo faz com que os usuários-alvo ignorem os sinais de alerta comuns e esqueçam seus conhecimentos sobre phishing. Até mesmo administradores e especialistas em segurança caem em ataques de phishing ocasionalmente.

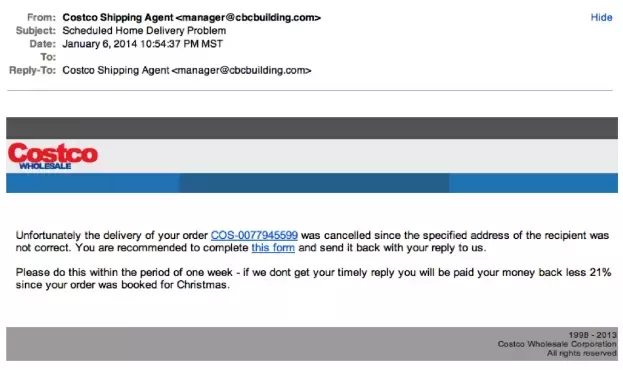

Normalmente, um e-mail de phishing é enviado para o maior número possível de pessoas, portanto, a saudação é genérica. Veja a seguir um exemplo comum de e-mail de phishing.

Na mensagem acima, o nome do usuário não é mencionado, e o senso de urgência injeta medo para enganar os usuários a abrir o anexo.

O anexo pode ser uma página da Web, um script de shell (por exemplo, PowerShell) ou um documento do Microsoft Office com uma macro maliciosa. A macro e os scripts podem ser usados para baixar malware ou enganar os usuários para que divulguem suas credenciais de conta.

Os invasores registram domínios semelhantes ao oficial ou ocasionalmente usam provedores genéricos, como o Gmail. Remetentes falsificados são possíveis com protocolos de e-mail, mas a maioria dos servidores de destinatários usa segurança de e-mail que detecta cabeçalhos de e-mail falsificados. Quando os usuários recebem e-mails, as mensagens podem usar o logotipo oficial da empresa, mas o endereço do remetente não inclui o domínio oficial da empresa. O endereço do remetente não é o único fator que determina a legitimidade da mensagem.

A forma como um invasor realiza uma campanha de phishing depende de seus objetivos. Para as empresas, os invasores podem usar faturas falsas para induzir o departamento de contas a pagar a enviar dinheiro. Neste ataque, o remetente não é importante. Muitos fornecedores usam contas de e-mail pessoais para fazer negócios.

O botão neste exemplo abre uma página da Web com um formulário de autenticação fraudulento do Google. A página tenta enganar as vítimas para que insiram suas credenciais do Google para que os invasores possam roubar contas.

Outro método que os invasores usam é fingir que são suporte técnico interno. O e-mail de suporte técnico solicita que os usuários instalem um sistema de mensagens, um aplicativo com malware oculto ou executem um script que fará o download do ransomware. Os usuários devem estar atentos a esses tipos de e-mails e denunciá-los aos administradores.

Técnicas de phishing

Os cibercriminosos usam três técnicas principais de phishing para roubar informações: links maliciosos da Web, anexos maliciosos e formulários de entrada de dados fraudulentos.

Links da Web maliciosos

Links, também conhecidos como URLs, são geralmente comuns em emails, mas também em emails de phishing. Links maliciosos levam os usuários a sites impostores ou sites infectados com software malicioso, também conhecido como malware. Links maliciosos podem estar disfarçados como links confiáveis e são incorporados em logotipos e outras imagens em um e-mail.

Aqui está um exemplo de um e-mail recebido por usuários da Cornell University, uma faculdade americana. É uma mensagem simples que mostra “Help Desk” como o nome do remetente (embora o e-mail não tenha se originado do help desk da universidade, mas sim do domínio @connect.ust.hk). De acordo com a equipe de TI de Cornell, o link incorporado no e-mail levava os usuários a uma página que parecia a página de login do Office 365. Este e-mail de phishing tentou roubar as credenciais do usuário.

Anexos maliciosos

Embora possam parecer anexos de arquivos legítimos, na verdade eles estão infectados com malware que pode comprometer computadores e seus arquivos. No caso de ransomware – um tipo de malware – todos os arquivos em um PC podem ficar bloqueados e inacessíveis. Ou um registrador de pressionamento de tecla pode ser instalado para rastrear tudo o que um usuário digita, incluindo senhas. Também é importante perceber que as infecções por ransomware e malware podem se espalhar de um PC para outros dispositivos em rede, como discos rígidos externos, servidores e até sistemas em nuvem.

Aqui está um exemplo de um texto de e-mail de phishing compartilhado pelo remetente internacional FedEx em seu site. Este e-mail incentivou os destinatários a imprimir uma cópia de um recibo postal anexado e levá-lo a um local da FedEx para obter um pacote que não pôde ser entregue. Infelizmente, o anexo continha um vírus que infectou os computadores dos destinatários. Variações desses golpes de remessa são particularmente comuns durante a temporada de compras de fim de ano, embora sejam vistas durante todo o ano.

Formulários de entrada de dados fraudulentos

Esses e-mails solicitam que os usuários preencham informações confidenciais, como IDs de usuário, senhas, dados de cartão de crédito e números de telefone. Depois que os usuários enviam essas informações, elas podem ser usadas por cibercriminosos para ganho pessoal.

Aqui está um exemplo de uma página de destino falsa compartilhada no site gov.uk. Depois de clicar em um link de um e-mail de phishing, os usuários são direcionados para esta página fraudulenta que parece fazer parte da agência de cobrança de impostos HMRC. Os usuários são informados de que podem pedir um reembolso, mas devem preencher o formulário. Esse tipo de informação pessoal pode ser usado por cibercriminosos para diversas atividades fraudulentas, incluindo roubo de identidade.

Ponemon 2021 Cost of Phishing Study

Saiba maisLinhas de assunto comuns de phishing

O campo de assunto de um email pode solicitar que o usuário abra a mensagem. Em um ataque de phishing, o campo de assunto atingirá os medos do usuário e terá um senso de urgência.

É comum os invasores usarem mensagens envolvendo problemas com contas, remessas, dados bancários e transações financeiras. As mensagens de envio são comuns durante as festas porque a maioria das pessoas espera uma entrega. Se um usuário não perceber que o domínio no endereço do remetente não é legítimo, ele pode ser induzido a clicar no link e divulgar dados confidenciais.

Tipos de ataques de phishing

O phishing evoluiu para mais do que um simples roubo de credenciais e dados. A forma como um invasor cria uma campanha depende do tipo de phishing. Os tipos de phishing incluem:

- Phishing de e-mail: o termo geral dado a qualquer mensagem de e-mail maliciosa destinada a induzir os usuários a divulgar informações privadas. Os invasores geralmente visam roubar credenciais de conta, informações de identificação pessoal (PII) e segredos comerciais corporativos. No entanto, os invasores que visam um negócio específico podem ter outros motivos.

- Spear phishing: essas mensagens de e-mail são enviadas para pessoas específicas dentro de uma empresa, geralmente titulares de contas de alto privilégio, para induzi-los a divulgar dados confidenciais, enviar dinheiro ao invasor ou baixar malware.

- Manipulação de link: as mensagens contêm um link para um site malicioso que se parece com o negócio oficial, mas leva os destinatários a um servidor controlado pelo invasor, onde são persuadidos a se autenticarem em uma página de login falsificada que envia credenciais a um invasor.

- Whaling (fraude do CEO): essas mensagens geralmente são enviadas a funcionários de alto perfil de uma empresa para induzi-los a acreditar que o CEO ou outro executivo solicitou a transferência de dinheiro. A fraude do CEO está sob o guarda-chuva do phishing, mas em vez de um invasor falsificar um site popular, ele falsifica o CEO da empresa visada.

- Injeção de conteúdo: um invasor que pode injetar conteúdo malicioso em um site oficial induzirá os usuários a acessar o site para mostrar a eles um pop-up malicioso ou redirecioná-los para um site de phishing.

- Malware: os usuários enganados ao clicar em um link ou abrir um anexo podem baixar malware em seus dispositivos. Ransomware, rootkits ou keyloggers são anexos de malware comuns que roubam dados e extorquem pagamentos de vítimas visadas.

- Smishing: usando mensagens SMS, os invasores induzem os usuários a acessar sites maliciosos de seus smartphones. Os invasores enviam uma mensagem de texto para uma vítima com um link malicioso que promete descontos, recompensas ou prêmios gratuitos.

- Vishing: os invasores usam software de mudança de voz para deixar uma mensagem informando às vítimas visadas que elas devem ligar para um número onde possam ser enganadas. Os modificadores de voz também são usados ao falar com as vítimas para disfarçar o sotaque ou o gênero de um invasor para que possam fingir ser uma outra pessoa.

- Wi-Fi “Evil Twin”: falsificando Wi-Fi gratuito, os invasores induzem os usuários a se conectarem a um hotspot malicioso para realizar ataques man-in-the-middle.

- Pharming: pharming é um ataque de duas fases usado para roubar credenciais de conta. A primeira fase instala malware em uma vítima alvo e a redireciona para um navegador e um site falso, onde são induzidos a divulgar credenciais. O envenenamento de DNS também é usado para redirecionar usuários para domínios falsificados.

- Phishing de pescador: usando as mídias sociais, os invasores respondem a postagens que fingem ser uma empresa oficial e induzem os usuários a divulgar credenciais de contas e informações pessoais.

- Watering hole: um site comprometido oferece oportunidades infinitas, portanto, um invasor identifica um site usado por vários usuários-alvo, explora uma vulnerabilidade no site e a usa para induzir os usuários a baixar malware. Com o malware instalado nas máquinas dos usuários direcionados, um invasor pode redirecionar os usuários para sites falsificados ou entregar uma carga útil à rede local para roubar dados.

O que é um kit de phishing?

Como o phishing é eficaz, os invasores usam kits de phishing (ou phishkits) para simplificar a sua configuração. O kit inclui os componentes de back-end de uma campanha de phishing, incluindo o servidor da web, elementos do site (como imagens e layout do site oficial) e armazenamento usado para coletar credenciais do usuário. Outro componente são os domínios registrados. Os criminosos registram dezenas de domínios para usar com mensagens de e-mail de phishing para alternar rapidamente quando os filtros de spam os detectarem como maliciosos. Por terem dezenas de domínios, os criminosos podem alterar o domínio na URL de phishing e reenviar mensagens para vítimas adicionais.

Um kit de phishing também é eleborado para evitar a sua detecção. Os scripts de back-end bloqueiam grandes quantidades de endereços IP pertencentes a pesquisadores de segurança e empresas de antivírus, como McAfee, Google, Symantec e Kaspersky, para que não possam encontrar domínios de phishing. Os domínios usados em phishing parecem sites legítimos e inofensivos para pesquisadores de segurança, mas exibem conteúdo de phishing para usuários-alvo.

Onde acontece

É importante reconhecer as consequências de cair em um ataque de phishing em casa ou no trabalho. As campanhas de phishing geralmente visam empresas para pagamentos maiores, mas muitas também lançam uma ampla rede para prenderem indivíduos em todo o mundo. Os indivíduos geralmente são alvo de roubo de identidade, mas o roubo financeiro também é possível. As empresas são alvos de roubo financeiro, roubo de dados ou roubo de segredos comerciais. Aqui estão apenas alguns dos problemas que podem surgir ao cair em um e-mail de phishing:

Em sua vida pessoal

- Dinheiro roubado de contas bancárias

- Cobranças fraudulentas em cartões de crédito

- Declarações de imposto feitas em nome de uma pessoa

- Empréstimos e hipotecas abertos em nome de uma pessoa

- Perda do acesso a fotos, vídeos, arquivos e outros documentos importantes

- Postagens falsas de mídia social feitas nas contas de uma pessoa

- Transferências eletrônicas para a conta de um invasor

- Ransomware para extorquir dinheiro das vítimas

No trabalho

- Perda de fundos corporativos

- Informações pessoais de clientes e colegas de trabalho expostas

- Pessoas de fora podem acessar comunicações, arquivos e sistemas confidenciais

- Os arquivos ficam bloqueados e inacessíveis

- Danos à reputação do empregador

- Multas financeiras por violações de conformidade

- Diminuição do valor da empresa

- Confiança reduzida do investidor

- Interrupção da produtividade com impacto na receita

- Ransomware para extorquir grandes quantias de dinheiro de empresas

Phishing Awareness Kit

Phishing e trabalho remoto

A pandemia mudou a maneira como a maioria das organizações e funcionários trabalham. O trabalho remoto é o padrão, portanto, existem dispositivos corporativos e pessoais no local de trabalho do usuário. Essa mudança no ambiente de trabalho oferece uma vantagem aos invasores. Os usuários não têm segurança cibernética de nível empresarial em casa, portanto, a segurança de e-mail é menos eficaz, dando aos invasores uma chance maior de executarem uma campanha de phishing bem-sucedida.

Como os funcionários agora trabalham em casa, é mais importante que as organizações os treinem em conscientização de phishing. A personificação de executivos e fornecedores oficiais aumentou após a pandemia. Como os funcionários ainda precisam de acesso aos sistemas corporativos, um invasor pode direcionar qualquer funcionário em home office para obter acesso remoto ao ambiente. Os administradores foram forçados a configurar rapidamente o acesso remoto, de modo que a segurança cibernética do ambiente foi deixada de lado para permitir a conveniência. Essa urgência forçada criou vulnerabilidades que poderiam ser exploradas, muitas das quais eram erros humanos.

A baixa segurança cibernética combinada com dispositivos pessoais conectados deu aos invasores inúmeras vantagens. O phishing aumentou globalmente e ocorreram várias grandes violações de dados, incluindo ransomware. O Google relatou um aumento de 350% nos sites de phishing no início de 2020 após os lockdowns da pandemia.

Setores mais visados

O objetivo da maioria dos phishings é o ganho financeiro, por esse motivo, os invasores visam principalmente setores específicos que armazenam dados de cartão de crédito ou têm fundos para pagar grandes somas de dinheiro. O alvo pode ser toda a empresa ou seus usuários individuais. As principais indústrias visadas incluem:

- Lojas online (comércio eletrônico)

- Mídia social

- Bancos e outras instituições financeiras

- Sistemas de pagamento (processadores de cartão de crédito)

- Empresas de TI

- Empresas de telecomunicações

- Empresas de entrega

Marcas mais forjadas

Para enganar o maior número possível de pessoas, os invasores usam marcas conhecidas. Marcas conhecidas instilam confiança nos destinatários, aumentando o sucesso do invasor. Qualquer marca comum pode ser usada em phishing, mas algumas das mais visadas são:

- Microsoft

- Amazon

- Chase

- Wells Fargo

- Bank of America

- Apple

- FedEx

- DHL

Prevenção contra phishing

A prevenção contra ataques de phishing requer uma combinação de treinamento do usuário para reconhecer os sinais de alerta e sistemas robustos de segurança cibernética para interromper as cargas úteis. Os filtros de e-mail são úteis contra o phishing, mas a prevenção humana ainda é necessária em casos de falsos negativos.

Algumas maneiras pelas quais sua empresa pode evitar ser vítima de phishing:

- Treine os usuários para detectar um e-mail de phishing: um senso de urgência e solicitações de dados pessoais, incluindo senhas, links incorporados e anexos, são sinais de alerta. Os usuários devem ser capazes de identificar esses sinais de alerta para se defenderem contra o phishing.

- Evite clicar em links: em vez de clicar em um link e se autenticar em uma página da Web diretamente de um link incorporado, digite o domínio oficial em um navegador e faça o seu login diretamente no site digitado manualmente.

- Use a segurança de e-mail antiphishing: a inteligência artificial verifica as mensagens recebidas, detecta mensagens suspeitas e as coloca em quarentena sem permitir que mensagens de phishing cheguem à caixa de entrada do destinatário.

- Altere as senhas regularmente: os usuários devem ser forçados a alterar suas senhas a cada 30-45 dias para reduzir a oportunidade de um invasor. Deixar as senhas ativas por muito tempo dá ao invasor acesso indefinido a uma conta comprometida.

- Mantenha o software e o firmware atualizados: os desenvolvedores de software e firmware lançam atualizações para corrigir bugs e problemas de segurança. Sempre instale essas atualizações para garantir que vulnerabilidades conhecidas não estejam mais presentes em sua infraestrutura.

- Instale firewalls: os firewalls controlam o tráfego de entrada e de saída. O malware instalado a partir de phishing escuta silenciosamente e envia dados privados para um invasor, mas um firewall bloqueia solicitações de saída maliciosas e as registra para análise posterior.

- Evite clicar em pop-ups: os invasores alteram a localização do botão X em uma janela pop-up para induzir os usuários a abrirem um site malicioso ou baixar malware. Bloqueadores de pop-ups interrompem muitos pop-ups, mas possíveis falsos negativos podem ocorrer.

- Seja cauteloso ao fornecer dados de cartão de crédito: a menos que você saiba que o site é totalmente confiável, nunca forneça dados de cartão de crédito a um site que você não conheça. Qualquer site que prometa presentes ou dinheiro deve ser usado com cautela.

Pacote de treinamento antiphishing

Treinar funcionários para detectar phishing é um componente crítico da conscientização e educação sobre phishing para garantir que sua empresa não se torne a próxima vítima. Basta um funcionário cair em uma campanha de phishing para se tornar a próxima violação de dados relatada.

A simulação de phishing é o que existe de mais recente em treinamento de funcionários. A aplicação prática de um ataque de phishing ativo dá aos funcionários experiência em como um ataque é realizado. A maioria das simulações envolve engenharia social porque os invasores geralmente combinam os dois para uma campanha mais eficaz. As simulações refletem cenários de phishing do mundo real, mas a atividade dos funcionários é monitorada e rastreada.

Relatórios e análises informam aos administradores onde a empresa pode melhorar descobrindo quais ataques de phishing enganaram os funcionários. As simulações, incluindo links, estão vinculadas aos relatórios, rastreando quem clica em um link malicioso, quais funcionários inserem suas credenciais em um site malicioso e quaisquer mensagens de e-mail que acionam filtros de spam. Os resultados podem ser usados para configurar filtros de spam e reforçar o treinamento e a educação em toda a empresa.

Os clientes da Proofpoint usaram o Anti-Phishing Training Suite e a Metodologia de Treinamento Contínuo para reduzir ataques de phishing bem-sucedidos e invasões por malware em até 90%. Essa abordagem exclusiva de quatro etapas de avaliação, educação, reforço e medição pode ser a base do programa de treinamento de conscientização de phishing de qualquer empresa.

Proteção contra phishing

A proteção contra phishing é uma importante medida de segurança que as empresas podem adotar para evitar ataques de phishing a seus funcionários e empresa. Um treinamento de conscientização de segurança e educação sobre os sinais de alerta quando um e-mail parece suspeito definitivamente ajuda a reduzir comprometimentos bem-sucedidos. No entanto, como o comportamento do usuário não é previsível, normalmente, a detecção de phishing embasadas em soluções de segurança é crítica.

A educação por meio de exemplos e exercícios do mundo real ajudará os usuários a identificar o phishing. É comum que as organizações trabalhem com especialistas para enviar e-mails com simulações de phishing aos funcionários e rastrear quem abriu o e-mail e clicou no link. Esses funcionários podem ser treinados ainda mais para evitar o mesmo erro em ataques futuros.

Algumas soluções baseadas em reputação de gateway de e-mail podem capturar e classificar e-mails de phishing com base na má reputação já conhecida dos URLs incorporados. No entanto, essas soluções geralmente não percebem as mensagens de phishing que são bem elaboradas com URLs de sites legítimos comprometidos que não têm má reputação no momento da entrega do email. Alguns sistemas são melhores do que outros.

Os sistemas mais eficazes identificam e-mails suspeitos com base em anomalíticas, procurando padrões incomuns no tráfego para identificar e-mails suspeitos, reescrevendo a URL incorporada e mantêndo uma vigilância constante na URL para explorações e downloads na página. Essas ferramentas de monitoramento colocam em quarentena mensagens de e-mail suspeitas para que os administradores possam pesquisar ataques de phishing em andamento. Se um grande número de e-mails de phishing for detectado, os administradores podem alertar os funcionários e reduzir a chance de uma campanha de phishing direcionada bem-sucedida.

O cenário de segurança cibernética evolui continuamente, especialmente no mundo do phishing. É fundamental que as empresas sempre se comuniquem com os funcionários e os eduquem sobre as mais recentes técnicas de phishing e engenharia social. Manter os funcionários cientes das ameaças mais recentes reduz o risco e gera uma cultura de segurança cibernética dentro da empresa.

O que fazer se você for vítima

Depois de enviar suas informações a um invasor, elas provavelmente serão divulgadas a outros golpistas. Você provavelmente receberá mensagens de vishing e smishing, novos e-mails de phishing e chamadas de voz. Fique sempre alerta para mensagens suspeitas solicitando suas informações ou detalhes financeiros.

Nos Estados-Unidos, a Federal Trade Commission tem um site dedicado ao roubo de identidade para ajudá-lo a mitigar danos e a monitorar o seu score. Se você clicou em um link ou abriu um anexo suspeito, seu computador pode ter um malware instalado. Para detectar e remover o malware, certifique-se de que seu software antivírus esteja atualizado e tenha os patches mais recentes instalados.

Perguntas frequentes sobre phishing

Como denunciar e-mails de phishing

Se você acha que é o alvo de uma campanha de phishing, o primeiro passo é denunciá-lo às pessoas apropriadas. Em uma rede corporativa, é melhor denunciá-la à equipe de TI para analisar a mensagem e determinar se é uma campanha direcionada. Para indivíduos, você pode denunciar fraude e phishing à FTC.

O que é Trap Phishing?

O phishing tem muitas formas, mas uma maneira eficaz de induzir as pessoas a cair na fraude é fingir ser um remetente de uma empresa legítima. Uma armadilha de phishing atrai os usuários para um site malicioso usando referências comerciais familiares e o mesmo logotipo, designs e interface de um banco, comércio eletrônico ou outras marcas populares reconhecíveis. Isso também é conhecido como ataque Watering Hole.

O que é Barril Phishing?

Para evitar filtros, um invasor pode enviar um email inicial aparentemente benigno para estabelecer confiança primeiro e, em seguida, enviar um segundo email com um link ou solicitação de informações confidenciais. O barril phishing exige mais esforço do invasor, mas o efeito pode ser mais prejudicial, pois as vítimas sentem que podem confiar no remetente do email.

Como identificar um e-mail de phishing

O principal objetivo do phishing é roubar credenciais (phishing de credencial), informações confidenciais ou induzir indivíduos a enviar dinheiro. Sempre desconfie de mensagens que solicitam informações confidenciais ou fornecem um link em que você precisa se autenticar imediatamente.