Inhaltsverzeichnis

Definition

Business E-Mail Compromise (BEC) ist eine Art cyberkrimineller E-Mail-Scam, bei dem es Angreifer auf ein Unternehmen abgesehen haben und es betrügen wollen. BEC-Scams sind ein großes und wachsendes Problem, das Organisationen jeder Größe in allen Branchen weltweit treffen kann. Aufgrund von BEC haben Organisationen bereits Verluste in Milliardenhöhe erlitten.

E-Mail-Account-Compromise (EAC) oder E-Mail-Accountübernahme ist eine verwandte Bedrohung, die sich im Zeitalter der cloudbasierten Infrastruktur mit zunehmender Geschwindigkeit verbreitet. EAC hängt eng mit BEC zusammen, weil in vielen Business-E-Mail-Compromise-Scams kompromittierte Accounts genutzt werden. EAC spielt aber auch in anderen Cyberangriffen eine Rolle.

BEC und EAC lassen sich schwer erkennen und verhindern, insbesondere mit veralteten Tools, Endpunktprodukten und den plattformeigenen Abwehrmechanismen einer Cloud.

Cybersicherheits-Schulungen beginnen hier

So können Sie Ihre kostenlose Testversion nutzen:

- Vereinbaren Sie einen Termin mit unseren Cybersicherheitsexperten, bei dem wir Ihre Umgebung bewerten und Ihre Sicherheitsrisiken identifizieren.

- Wir implementieren unsere Lösung innerhalb von lediglich 24 Stunden und mit minimalem Konfigurationsaufwand. Anschließend können Sie unsere Lösungen für 30 Tage testen.

- Lernen Sie unsere Technologie in Aktion kennen!

- Sie erhalten einen Bericht zu Ihren Sicherheitsschwachstellen, sodass Sie sofort Maßnahmen gegen Cybersicherheitsrisiken ergreifen können.

Füllen Sie dieses Formular aus, um einen Termin mit unseren Cybersicherheitsexperten zu vereinbaren.

Vielen Dank

Wir werden Sie zeitnah zur Abstimmung der nächsten Schritte kontaktieren.

Arten von Business-E-Mail-Compromise

Das FBI definiert fünf hauptsächliche Arten von BEC-Scams:

- CEO-Betrug: Hierbei geben sich Angreifer als der CEO oder Leiter eines Unternehmens aus und senden typischerweise eine E-Mail an einen Angestellten in der Finanzabteilung, in der sie um die Überweisung von Geld an einen vom Angreifer kontrollierten Account bitten.

- Account-Kompromittierung: Dabei wird der E-Mail-Account eines Mitarbeiters gehackt und genutzt, um Zahlungen an Verkäufer zu tätigen. Die Zahlungen landen dann in betrügerischen Bankkonten, die dem Angreifer gehören.

- Falsche Rechnungen: Angreifer haben es bei dieser Taktik üblicherweise auf ausländische Lieferanten abgesehen. Der Scammer tut so, als sei er der Lieferant und verlangt die Überweisung von Geld auf betrügerische Konten.

- Sich als Anwalt ausgeben: Wie der Name schon sagt, täuschen Angreifer hier vor, ein Anwalt oder eine anderweitige rechtliche Vertretung zu sein. Bei dieser Art Angriff sind vorrangig Mitarbeiter in den unteren Hierarchieebenen im Visier, weil ihnen oft das Wissen fehlt, um die Legitimität der Forderung zu hinterfragen.

- Datendiebstahl: Diese Art Angriff zielt typischerweise auf Angestellte in der Personalabteilung ab und versucht, persönliche oder sensible Informationen über Individuen der Organisation wie den CEO oder andere Führungskräfte zu erfragen. Diese Informationen können später für andere Angriffe wie CEO-Betrug eingesetzt werden.

Wie funktioniert ein BEC-Scam?

Bei einem BEC-Scam gibt sich der Angreifer als jemand aus, dem der Empfänger vertraut – typischerweise ein Kollege, Vorgesetzter oder Lieferant. Der Absender bittet den Empfänger, eine Überweisung auszuführen, eine Gehaltszahlung umzuleiten, Bankdetails für zukünftige Zahlungen zu ändern usw.

BEC-Angriffe lassen sich schwer erkennen, weil sie ohne Malware oder schädliche URLs auskommen, die von einer standardmäßigen Cyberabwehr analysiert werden können. Stattdessen basieren BEC-Angriffe auf der Annahme der Identität einer anderen Person und auf anderen Social-Engineering-Techniken, die Menschen dazu verleiten, im Sinne des Angreifers zu handeln.

Aufgrund Ihrer zielgerichteten Natur und des Einsatzes von Social Engineering ist die manuelle Untersuchung und Abminderung der Folgen dieser Angriffe schwierig und zeitaufwändig.

BEC-Scams nutzen eine Vielzahl an Techniken, mit der sies ich als jemand anderes ausgeben, zum Beispiel Domain-Spoofing und Doppelgänger-Domains. Diese Angriffe sind deshalb effektiv, weil der Missbrauch von Domains ein komplexes Problem darstellt. Domain-Spoofing zu stoppen ist schon schwer genug – jede potenzielle Doppelgänger-Domain zu antizipieren ist sogar noch schwieriger. Und diese Schwierigkeit multipliziert sich mit jeder Domain eines externen Partners, die bei einem BEC-Scam ausgenutzt werden könnte, um das Vertrauen eines Nutzers auzunutzen.

Bei EAC erlangt der Angreifer die Kontrolle über ein legitimes E-Mail-Konto, was es ihm erlaubt, ähnliche Angriffe im BEC-Stil zu starten. In diesen Fällen gibt sich der Angreifer jedoch nicht nur als jemand anderes aus – praktisch gesehen IST der Angreifer diese Person.

Da es BEC und EAC auf menschliche Schwächen statt auf technische Sicherheitslücken abgesehen haben, erfordern sie eine menschenbezogene Abwehr, die eine Vielzahl an BEC- und EAC-Techniken verhindern, erkennen und auf sie reagieren kann.

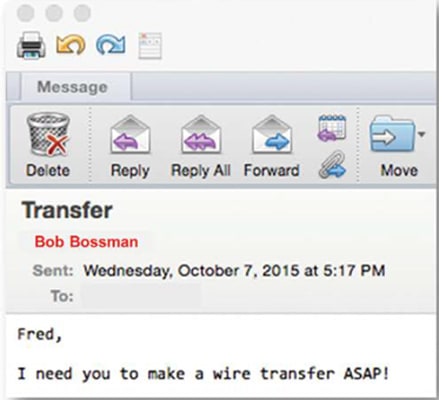

Hier sehen Sie ein Beispiel für eine BEC-Mail, bei der ein Mitarbeiter gezielt dazu aufgefordert wird, schnell eine Überweisung zu tätigen:

Ablauf eines BEC-Angriffs

PHASE 1 – Zusammenstellen einer Liste an Ziel-E-Mails

Die Angreifer fangen damit an, eine Liste an Ziel-E-Mail-Adressen aufzubauen. Häufige Taktiken sind das Minen von LinkedIn-Profilen, das Durchforsten von Datenbanken mit Geschäftsadressen oder sogar das Durchschauen verschiedener Webseiten auf der Suche nach Kontaktinformationen.

PHASE 2 – Durchführen des Angriffs

Angreifer führen nun ihre BEC-Angriffe aus, indem sie zunächst Massenmails versenden. Zu diesem Zeitpunkt ist es noch schwierig, schädliche Absichten zu erkennen, weil Angreifer Taktiken wie Spoofing, ähnlich aussehende Domains und Fake-E-Mail-Adressen verwenden.

PHASE 3 – Social Engineering

Nun gehen Angreifer dazu über, sich als Individuen innerhalb eines Unternehmens wie den CEO oder Mitarbeiter in der Finanzabteilung auszugeben. Häufig handelt es sich um E-Mails, die ein Gefühl der Dringlichkeit vermitteln.

PHASE 4 – Finanzielle Bereicherung

Konnten Angreifer mit einer Person ein Vertrauensverhältnis aufbauen, ist nun typischerweise der Zeitpunkt gekommen, an dem sie sich finanziell bereichern oder Daten abgreifen.

Wie kann ich mich vor BEC schützen?

BEC und EAC sind komplexe Probleme, die zur Abwehr einen vielschichtigen Ansatz erfordern. Diese Angriffe effektiv zu stoppen bedeutet:

- Die große Bandbreite an BEC/EAC-Taktiken zu stoppen.

- Schädliche Aktivitäten und Nutzerverhalten sichtbar zu machen – sowohl in Ihrer Umgebung als auch in der Cloud.

- Die Reaktion und Erkennung von Bedrohungen zu automatisieren.

Eine effektive Verteidigung gegen BEC/EAC sichert alle Kanäle, die Angreifer ausnutzen. Dazu gehören die Unternehmens-E-Mails, persönliche Webmail, die E-Mails von Geschäftspartnern, Cloud-Anwendungen, Ihre Webdomain, das Internet und das eigene Verhalten der Nutzer.

Da BEC und EAC auf einem willigen (aber nichtsahnenden) Opfer basieren, spielen die Sichtbarkeit von Angriffen, E-Mail-Schutz und das Bewusstsein der Nutzer wichtige Rollen in einer effektiven Abwehr.

Häufige Anzeichen, dass es sich um Business-E-Mail-Compromise handelt

Schulen Sie Ihre Nutzer, auf diese Zeichen zu achten:

- Führungskräfte fragen nach ungewöhnlichen Informationen: Wie viele Geschäftsführer möchten tatsächlich ein Einkommenssteuerformular oder Steuerinformationen über einzelne Mitarbeiter prüfen? Während die meisten Mitarbeiter rasch auf eine E-Mail vom Geschäftsführer reagieren, lohnt es sich, Ihren gesunden Menschenverstand einzusetzen, um die Sinnhaftigkeit einer solchen E-Mail-Anfrage zu prüfen. Der Direktor der Finanzabteilung würde beispielsweise nach zusammengefassten Lohndaten oder einen bestimmten Bericht fragen, aber eher nicht nach den Daten einzelner Mitarbeiter.

- Anfragen, die nicht dem normalen Dienstweg folgen: Die meisten Organisationen haben Buchhaltungssysteme, über die eine dringende Überweisung abgewickelt werden kann; eine andere Methode wäre äußerst verdächtig. Wenn diese Kanäle umgangen werden, beispielsweise durch eine E-Mail direkt von einer Führungskraft, die eine sofortige dringende Überweisung anfordert, sollte der Empfänger skeptisch sein.

- Sprachliche Fehler und ungewöhnliche Datumsformate: Die Gegenwart amerikanischer Datumsformate (Monat Tag Jahr) oder ein Satzaufbau, der darauf hinweist, dass eine E-Mail von einem Nicht-Muttersprachler verfasst wurde, sind in vielen dieser Angriffen üblich. Beachten Sie jedoch, dass manche BEC-E-Mails einwandfrei geschrieben sind und manche Geschäftsführer selbst nicht perfekt Deutsch oder Englisch sprechen.

- Reply-to-Adressen, die nicht mit der Absenderadresse übereinstimmen: Das ist in E-Mail-Clients oder Webmail-Anwendungen nur sehr selten offensichtlich, aber Schwindler-E-Mails weisen oft manipulierte Absenderadressen auf. Sie können auch Doppelgänger-Domains verwenden, um Empfänger zu täuschen (beispielsweise yourc0mpany.com anstatt yourcompany.com).

Verhaltenstipps gegen BEC

Hier sind einige Tipps, wie Sie sich vor BEC- und EAC-Scams schützen und die Sicherheit Ihrer Organisation angesichts dieser zunehmend häufigen Angriffe gewährleisten:

- Seien Sie skeptisch. Fragen Sie nach Klärungen, leiten Sie eine E-Mail an die IT weiter oder fragen Sie einen Kollegen, bevor Sie hunderttausende Dollar an ein gefälschtes Unternehmen in China schicken.

- Wenn sich etwas falsch anfühlt, ist es das wahrscheinlich auch. Regen Sie Ihre Mitarbeiter an, sich auf ihre Instinkte zu verlassen und zu fragen „Würde mein Geschäftsführer mich anweisen, dies zu machen?“ oder „Warum legt dieser Lieferant seine Rechnung nicht über unser Portal vor?“.

- Machen Sie langsam. Angreifer führen ihre Kampagnen aus gutem Grund zu den hektischsten Tageszeiten durch. Wenn ein Personalleiter unter Zeitdruck seine E-Mails durcharbeitet, ist es wahrscheinlicher, dass er eine verdächtige Anfrage nicht als solche erkennt.

Der wichtigste Punkt ist jedoch, dass robuste E-Mail-, Netzwerk- und Endpunkt-Sicherheitslösungen gemeinsam mit Security-Awareness-Trainings für die Benutzer eingesetzt werden.

Erfahren Sie mehr über BEC- und EAC-Bedrohungen

Betrüger-E-Mails sind gezielt so aufgebaut, dass sie jemanden nachahmen, dem Ihre Nutzer vertrauen, und sie dazu verleiten, Geld oder persönliche Informationen an Cyberkriminelle zu schicken. Proofpoint ist der einzige Anbieter, der eine integrierte, ganzheitliche Lösungen bieten kann, die alle Taktiken von Angreifern angeht, Sichtbarkeit für schädliche Aktivitäten und Nutzerverhalten herstellt und die Reaktion und Erkennung von Bedrohungen automatisiert.

Erfahren Sie, wie unser menschenbezogener Ansatz dabei unterstützt, Angriffe zu stoppen >