Conclusiones clave:

- Durante los últimos 6 meses, los investigadores de Proofpoint han observado un notable incremento de más del 100 % en las incidencias de apropiación de cuentas en la nube que afectan a altos ejecutivos en grandes compañías.

- Más de 100 organizaciones a nivel mundial fueron objeto de estos ataques, representando un total de 1,5 millones de empleados.

- Los agentes de amenaza usaron EvilProxy, una herramienta de phishing basada en una arquitectura de proxy inverso (reverse proxy), que permite a los atacantes robar credenciales y cookies de sesión protegidas por MFA.

- Esta amenaza en auge combina una sofisticada técnica de phishing Adversary-in-the-middle con métodos avanzados de apropiación de cuentas, en respuesta a la creciente adopción de la autenticación de múltiples factores por parte de las organizaciones.

El uso de la autenticación de múltiples factores (MFA) ha aumentado en los últimos años en las organizaciones. Contrario a lo que cabría esperar, se ha producido un aumento de las apropiaciones de cuentas entre los titulares que disponen de protección MFA. Según nuestros datos, al menos el 35% de todos los usuarios comprometidos durante el año pasado tenían activada la MFA.

Los agentes de amenaza están mejorando sus métodos para vulnerar cuentas; uno de los métodos que observamos fue particularmente eficaz. Los atacantes utilizan una nueva automatización avanzada para determinar con precisión y en tiempo real si un usuario suplantado es un perfil de alto nivel, y obtienen inmediatamente acceso a la cuenta, mientras ignoran los perfiles suplantados menos lucrativos.

Contenido:

El proxy inverso se ha vuelto maligno

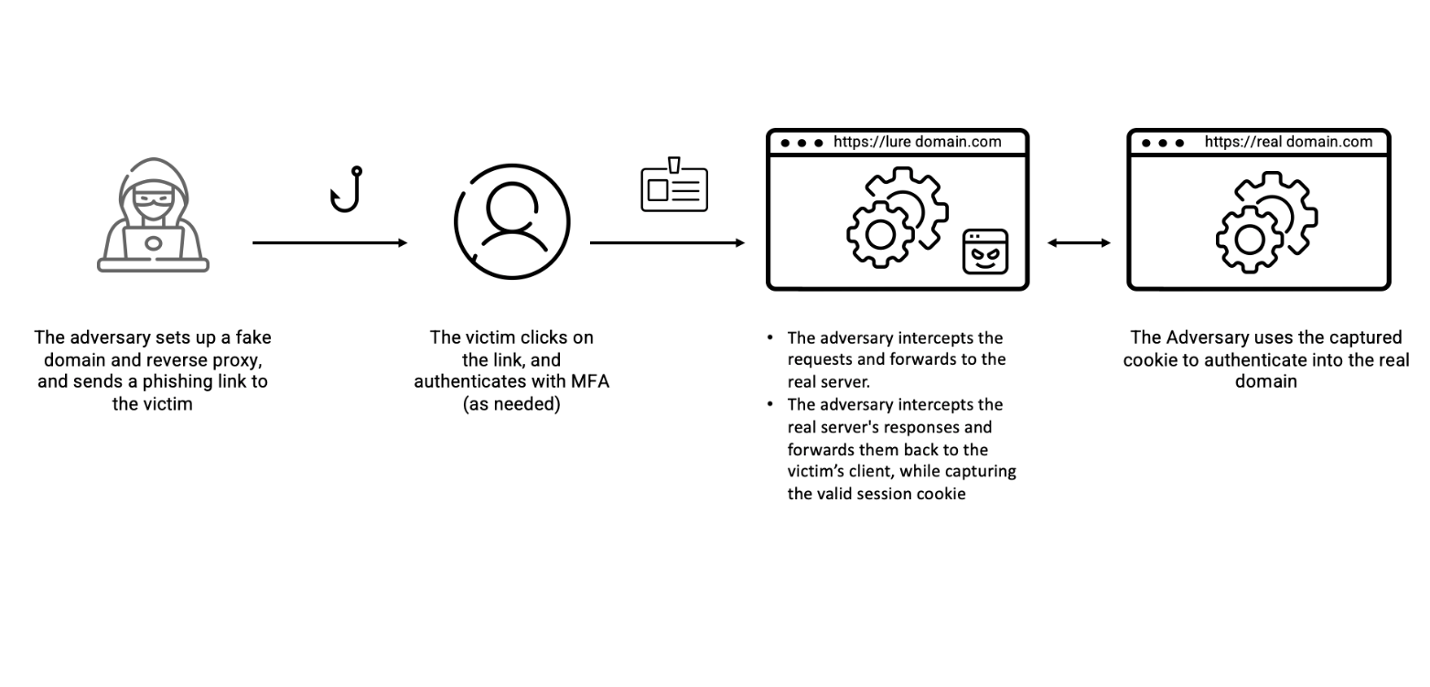

En una entrada anterior del blog, exploramos cómo la creciente adopción de la MFA ha llevado a la proliferación de kits de phishing y herramientas diseñadas para eludir esta popular capa de seguridad. Informamos de cómo los agentes de amenaza emplean cada vez más kits de phishing Adversary-in-the-Middle (AitM) (como EvilProxy), para robar credenciales y cookies de sesión en tiempo real (Figura 1). Como predijimos en su momento en nuestro blog, la presencia y el impacto de estos kits de AitM en el entorno de las amenazas han crecido significativamente desde entonces.

Figura 1. Proxy inverso transparente al AitM.

Debido a la naturaleza DIY o hágalo usted mismo de los kits de código abierto, los actores de amenazas han aprovechado una oportunidad de mercado y han desarrollado el Phishing de MFA como servicio (PhaaS, del inglés “MFA Phishing as a Service”). Esto ha permitido a los posibles suplantadores de credenciales, incluso con poca aptitud técnica, pagar simplemente por kits preconfigurados para una variedad de servicios en línea (como Gmail, Microsoft, Dropbox, Facebook, Twitter, etc.).

Hoy en día, todo lo que un atacante necesita es configurar una campaña utilizando una interfaz de apuntar y hacer clic con opciones personalizables, como detección de bots, detección de proxy y geocercas. Esta interfaz relativamente sencilla y de bajo coste ha abierto una compuerta de actividades de phishing AMF exitosas. Una de estas interfaces y herramientas es EvilProxy, un kit de phishing con todo incluido que es fácil de adquirir, configurar e instalar.

Aunque la eficacia de EvilProxy como herramienta de phishing es ampliamente reconocida, los analistas de amenazas de Proofpoint han identificado una preocupante laguna en la conciencia pública sobre sus riesgos y consecuencias potenciales. Aunque existen muchos otros kits de proxy y phishing, en este blog examinaremos las prácticas y consecuencias de los ataques EvilProxy, que dan lugar a incidentes de compromiso del correo electrónico empresarial (BEC, del inglés “Business Email Compromise”) y apropiación de cuentas (ATO, del inglés “Account TakeOver”).

¿Qué vemos?

Desde principios de marzo, los investigadores de Proofpoint han estado monitoreando una campaña híbrida en curso que utiliza EvilProxy para dirigirse a miles de cuentas de usuario de Microsoft 365. El volumen de diseminación de esta campaña es impresionante, con aproximadamente 120.000 correos electrónicos de phishing enviados a cientos de organizaciones objetivo en todo el mundo entre marzo y junio de 2023.

Durante la fase de phishing del ataque, los atacantes emplearon varias técnicas dignas de mención:

- Suplantación de marca. Las direcciones del remitente se hicieron pasar por servicios y aplicaciones de confianza, como Concur Solutions, DocuSign y Adobe.

- Bloqueo de escaneos. Los atacantes utilizaron protección contra bots de escaneado de ciberseguridad, dificultando a las soluciones de seguridad el análisis de sus páginas web malintencionadas.

- Cadena de infección en múltiples pasos. Los atacantes redirigieron el tráfico a través de redireccionadores abiertos legítimos, incluido YouTube, seguidos de pasos adicionales, como cookies malintencionadas y redireccionamientos 404.

Fase 1 - EvilProxy en acción

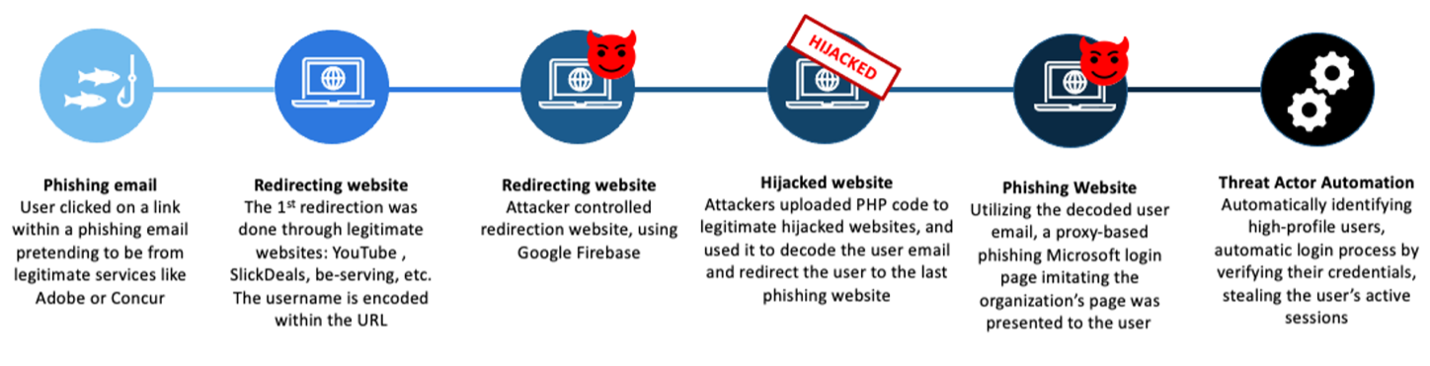

Figura 2. La cadena de redireccionamiento del ataque.

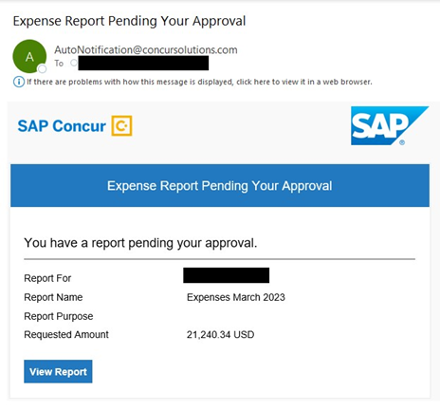

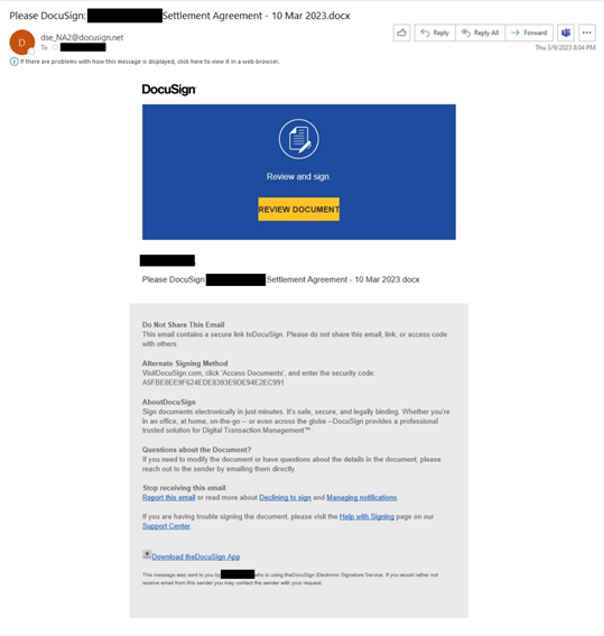

Inicialmente, los atacantes suplantaron servicios de confianza conocidos, como el sistema de gestión de gastos empresariales Concur, DocuSign y Adobe (Figuras 5 y 6). Utilizaron direcciones de correo electrónico suplantadas para enviar correos electrónicos de phishing que contenían enlaces a sitios web malintencionados de phishing de Microsoft 365.

Los correos electrónicos que pretendían ser de DocuSign, Adobe Sign y Concur contenían URL malintencionadas que iniciaban una cadena de infección de múltiples pasos:

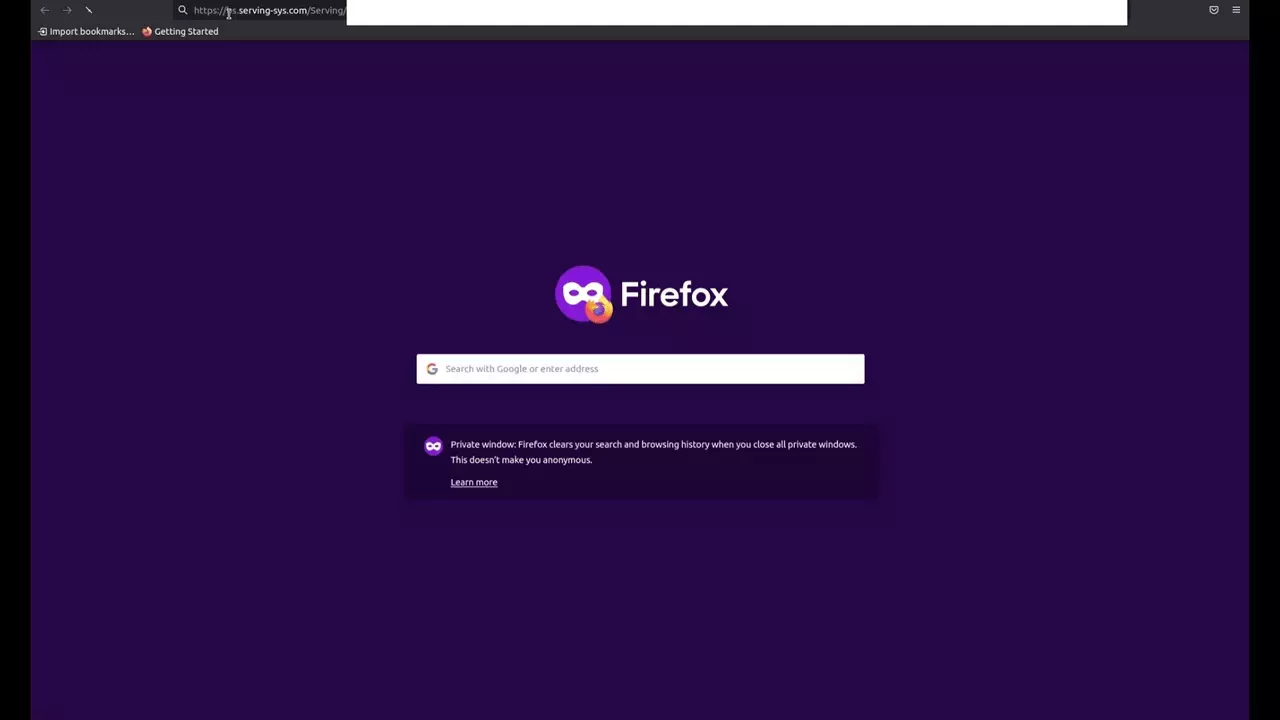

- En primer lugar, el tráfico del usuario se redirige a través de un redireccionador legítimo abierto (como youtube[.]com, bs.serving-sys[.]com, etc.).

- A continuación, el tráfico del usuario puede sufrir varios redireccionamientos más, que implican cookies malintencionadas y redireccionamientos 404. Esto se hace para dispersar el tráfico de forma impredecible, disminuyendo la probabilidad de descubrimiento (como se ve en la Figura 2).

- Finalmente, el tráfico del usuario se dirige a un marco de phishing EvilProxy. La página de destino funciona como un reverse proxy, imitando la marca del destinatario e intentando manejar proveedores de identidad externos. Si es necesario, estas páginas pueden solicitar credenciales MFA para facilitar una autenticación real y exitosa en nombre de la víctima - validando así también las credenciales recopiladas como legítimas.

Uno de los dominios víctimas detectados en este flujo de ataque, bs.serving-sys[.]com, es un dominio conocido por redirigir a los usuarios a una serie de páginas web no deseadas. Durante la primera oleada del ataque, los atacantes utilizan este dominio para dirigir el tráfico a sitios web malintencionados.

En las siguientes oleadas, para evitar ser detectados por las soluciones de seguridad e incitar al usuario a hacer clic en los enlaces, los atacantes emplean enlaces de redirección en sitios web de buena reputación (como YouTube, SlickDeals, etc.).

Aquí indicamos un ejemplo de patrón de URL malintencionado que utiliza aquí YouTube como dominio de redireccionamiento:

https://www.youtube[.]com/attribution_link?c=10570810&u=http://dseapps.web[.]app/pi2Pss****3RWO3BM2?id=com.google.android.apps.youtube.music

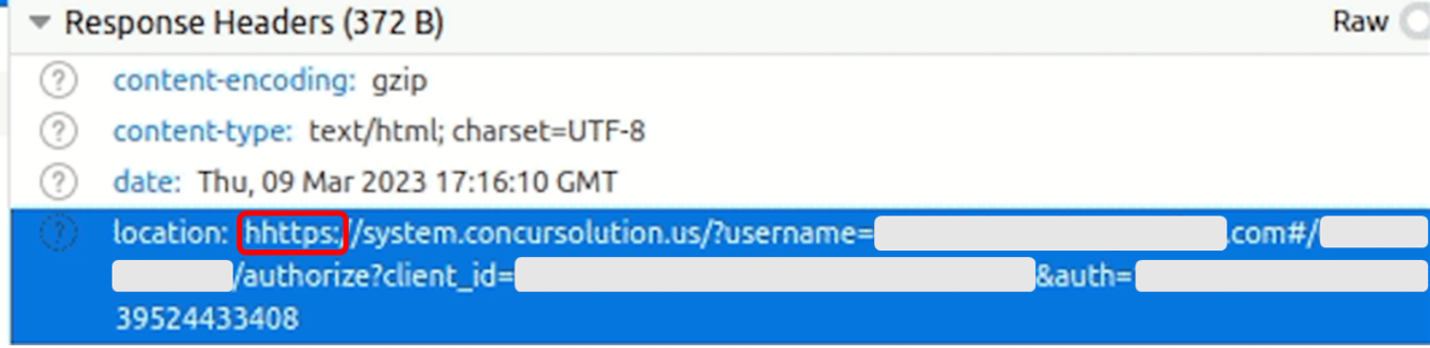

Al analizar algunas páginas de redireccionamiento, nuestros investigadores identificaron un pequeño, aunque importante, detalle que apareció en los primeros días del ataque y que diferenció esta campaña de otros ataques.

Se trataba de un pequeño error tipográfico en la cadena de redirección: en lugar de transferir al usuario a una página “https”, los atacantes apuntaban por error a una dirección “hhttps” (Figura 3). Eso provocó un flujo de redirección fallido.

Figura 3. El error tipográfico de los atacantes (“hhttps” en lugar de “https”) provocó un flujo de redireccionamiento fallido.

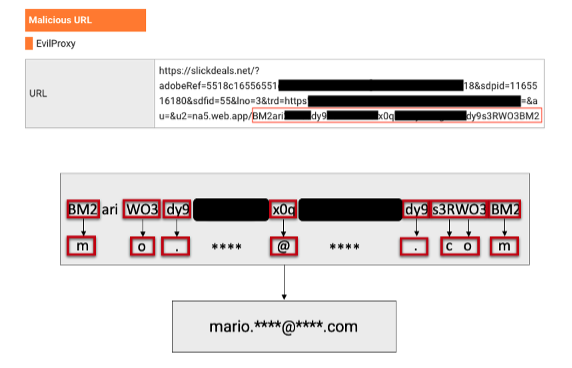

Con el fin de ocultar el correo electrónico del usuario de las herramientas de escaneo automático, los atacantes emplearon una codificación especial del correo electrónico del usuario, y utilizaron sitios web legítimos que han sido hackeados, para cargar su código PHP para decodificar la dirección de correo electrónico de un usuario en particular.

Tras descifrar la dirección de correo electrónico, el usuario era redirigido al sitio web final: la página de phishing real, hecha a medida sólo para la organización de ese objetivo.

Esta codificación tiene algunas variaciones diferentes que cambiaban con cada oleada del ataque, pero el concepto básico de descodificación era el mismo para todas ellas.

- La dirección de correo electrónico está escrita sólo con minúsculas.

- Para descodificarla, se empareja un número o una letra mayúscula con otro número o letra.

- Los atacantes utilizaron los siguientes patrones de descodificación en todos los enlaces observados:

|

Patrones codificados de correo electrónico |

Descodificado |

|

x0q / a51 |

@ |

|

dy9 / d07 / d0T |

. |

|

2P |

blanco |

Figura 4. Ejemplo de descodificación del correo electrónico de un usuario objetivo a partir de una URL de redireccionamiento.

Otro elemento curioso que observamos es la aparente alteración del flujo de ataque al acceder a páginas web de phishing malintencionado desde determinadas geografías. Concretamente, el tráfico de usuarios procedente de direcciones IP turcas se dirigía a la página web legítima, fuera del control del atacante. Aunque este cambio podría explicarse por el uso de una forma de “lista segura” por parte del servicio proxy, este comportamiento se observó exclusivamente en el tráfico procedente de Turquía. Si este flujo es realmente intencionado, podría sugerir que los actores de la amenaza que están detrás de esta campaña parecen tener su base en Turquía, o que evitaban intencionadamente dirigirse a los usuarios turcos. Cabe mencionar que numerosas VPN del mundo entero también tienen bloqueado el acceso a los sitios web malintencionados de phishing.

Figura 5. Un GIF que demuestra cómo los atacantes redirigen el tráfico de las direcciones IP turcas hacia la página web verdadera de DocuSign.

Figura 6. Ejemplo de amenaza de phishing enviada a usuarios objetivo por atacantes, usando suplantación de marca (simulando ser “SAP Concur”), como parte de una campaña de diseminación malintencionada.

Figura 7. Ejemplo de amenaza de phishing enviada a usuarios objetivo por atacantes, usando suplantación de marca (simulando ser “DocuSign”), como parte de una campaña de diseminación malintencionada.

Fase 2 - Compromiso de cuenta

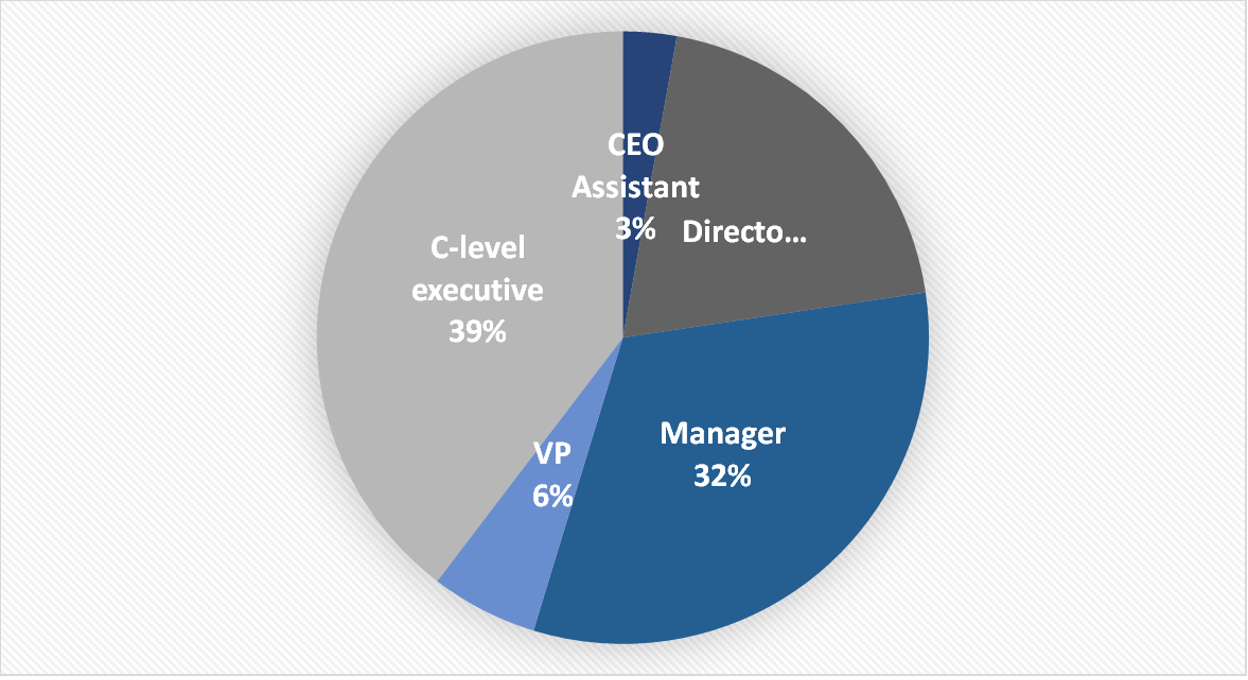

Según nuestra investigación, la lista de usuarios objetivo incluía muchos objetivos de alto valor, como ejecutivos de nivel C y vicepresidentes de empresas líderes. Estos cargos son especialmente valorados por los actores de amenazas debido a su acceso potencial a datos confidenciales y activos financieros. Una vez que un usuario objetivo ha proporcionado sus credenciales, los atacantes fueron capaces de iniciar sesión en su cuenta de Microsoft 365 en cuestión de segundos, lo que indica un proceso ágil y automatizado.

Sin embargo, no todos los usuarios que cayeron en el señuelo inicial del phishing y enviaron sus credenciales fueron accedidos por los malhechores. A diferencia de otras campañas malintencionadas que hemos observado, en este caso los atacantes priorizaron claramente sólo a los objetivos “VIP”, ignorando a los de menor valor para ellos. Este patrón puede ser un indicio de un proceso que hace uso de la información organizativa de la víctima que fue adquirida de otras fuentes, muy probablemente información que se puso a disposición del público.

Entre los cientos de usuarios comprometidos, aproximadamente el 39 % eran ejecutivos de nivel C, de los cuales el 17 % eran directores financieros, y el 9 % eran presidentes y directores generales. Los atacantes también demostraron interés en la gerencia de bajo nivel, enfocando sus esfuerzos en personal con acceso a activos financieros o información delicada.

Figura 8. Esta tabla ilustra los cargos comprometidos.

Fase 3 - Explotación posterior al compromiso

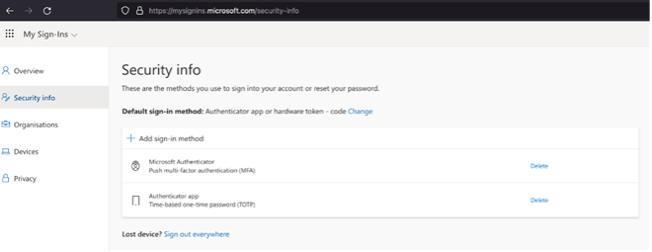

Una vez que los atacantes accedieron a la cuenta de la víctima, procedieron a consolidar su posición dentro del entorno en la nube de la organización afectada. En varias ocasiones, los agresores utilizaron una aplicación nativa de Microsoft 365 para manipular la MFA. Utilizando “My Sign-Ins” (Figura 9), los atacantes fueron capaces de añadir su propio método de autenticación de múltiples factores, estableciendo un acceso persistente a las cuentas de usuario comprometidas. El método de autenticación preferido por los atacantes fue “Aplicación de autenticación con notificación y código” (Figura 10).

Figura 9. Aplicación “My Sign-Ins” de Microsoft, aprovechada por atacantes para ejecutar manipulación de MFA.

Figura 10. Método de MFA controlado por atacantes añadido después de un compromiso (Aplicación de autenticación con notificación y código).

Conclusión

Los actores de las amenazas buscan constantemente nuevas formas de robar las credenciales de los usuarios y obtener acceso a valiosas cuentas de usuario. Sus métodos y técnicas se adaptan constantemente a los nuevos productos y metodologías de seguridad, como la autenticación de múltiples factores. Como ilustra este blog, ni siquiera la autenticación de múltiples factores es la panacea contra las amenazas sofisticadas y podría ser eludida por diversas formas de ataques combinados de correo electrónico a la nube.

Las amenazas de proxy inverso (y EvilProxy en particular) son una gran amenaza en el dinámico panorama actual y están superando a los kits de phishing menos capaces de antaño. Su popularidad ha aumentado considerablemente y han dejado al descubierto lagunas cruciales en las estrategias de defensa de las organizaciones. Por esta razón, los atacantes están cambiándose rápidamente a kits avanzados de phishing fáciles de usar, lo que conduce a un aumento de la eficacia y la velocidad de los ataques híbridos.

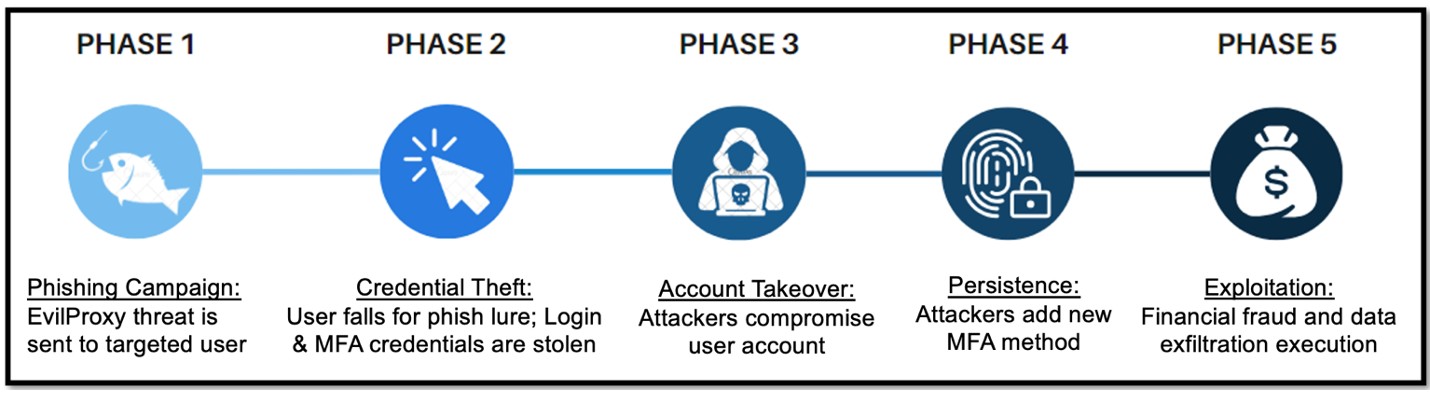

Aunque el vector de amenaza inicial de estos ataques se basa en el correo electrónico, su objetivo final es comprometer y explotar cuentas, activos y datos valiosos de usuarios de la nube. Si acceden a una cuenta de usuario “VIP”, los agresores intentarán primero consolidar sus ganancias mediante la persistencia. Después, intentarán explotar su acceso no autorizado (Figura 9).

Durante estas últimas fases, los cibercriminales emplean diversas técnicas, como el movimiento lateral y la proliferación de malware. Se sabe que los atacantes estudian la cultura, la jerarquía y los procesos de sus organizaciones objetivo para preparar sus ataques y mejorar las tasas de éxito. Con el fin de monetizar su acceso, se ha visto a los atacantes ejecutar fraudes financieros, realizar exfiltraciones de datos o participar en transacciones de Hacking-as-a-Service (HaaS), vendiendo acceso a cuentas de usuario comprometidas.

Figura 11. Fases de la cadena de ataque de EvilProxy.

Recomendaciones

A continuación, indicamos algunas maneras de ayudar a su organización a defenderse de las amenazas híbridas avanzadas (correo electrónico-nube):

- Seguridad del correo electrónico: Bloquee y controle las amenazas de correo electrónico malintencionado dirigidas a sus usuarios. Las soluciones eficaces de prevención de BEC pueden minimizar en gran medida las superficies de ataque prácticas.

- Seguridad en la nube: Identifique los casos de apropiación de cuentas (ATO) y accesos no autorizados a recursos sensibles dentro de su entorno de nube.

- Estas soluciones deben proporcionar una detección precisa y oportuna tanto del compromiso inicial de la cuenta como de las actividades posteriores al compromiso, incluida la visibilidad de los servicios y aplicaciones de los que se ha abusado.

- Emplear capacidades de reparación automática para reducir el tiempo de permanencia de los atacantes y los daños potenciales.

- Seguridad Web: Aísle las sesiones potencialmente malintencionadas iniciadas por enlaces incrustados en mensajes de correo electrónico.

- Concienciación sobre seguridad: Capacite a los usuarios para que sean conscientes de estos riesgos al utilizar Microsoft 365.

- FIDO: Considere la adopción de claves de seguridad físicas basadas en FIDO (https://fidoalliance.org/how-fido-works/).

Contacte a Proofpoint para más información acerca de cómo podemos ayudar a su organización a proteger las aplicaciones en la nube y proteger los entornos de Microsoft 365 en la nube.

IOCs

|

Indicator |

Type |

Description |

|

01-net[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

837[.]best |

Domain |

Malicious “Step 2” redirection domain |

|

abbotsfordbc[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

ae-lrmed[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

andrealynnsanders[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

bdowh[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

cad-3[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

cdjcfc[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

chiromaflo[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

cmzo-eu[.]cz |

Domain |

Malicious “Step 2” redirection domain |

|

concur[.]bond |

Domain |

Malicious “Step 2” redirection domain |

|

concurcloud[.]us |

Domain |

Malicious “Step 2” redirection domain |

|

concursolution[.]us |

Domain |

Malicious “Step 2” redirection domain |

|

concursolutions[.]info |

Domain |

Malicious “Step 2” redirection domain |

|

cualn[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

d8z[.]net |

Domain |

Malicious “Step 2” redirection domain |

|

dealemd[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

dl2b[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

dsa-erie[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

dse[.]best |

Domain |

Malicious “Step 2” redirection domain |

|

dse[.]buzz |

Domain |

Malicious “Step 2” redirection domain |

|

dsena[.]net |

Domain |

Malicious “Step 2” redirection domain |

|

e-csg[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

etrax[.]eu |

Domain |

Malicious “Step 2” redirection domain |

|

farmacgroup[.]ca |

Domain |

Malicious “Step 2” redirection domain |

|

faxphoto[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

fdh[.]aero |

Domain |

Malicious “Step 2” redirection domain |

|

finsw[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

fortnelsonbc[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

g3u[.]eu |

Domain |

Malicious “Step 2” redirection domain |

|

greatbayservices[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

gwcea[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

indevsys[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

inteproinc[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

jxh[.]us |

Domain |

Malicious “Step 2” redirection domain |

|

k4a[.]eu |

Domain |

Malicious “Step 2” redirection domain |

|

kayakingbc[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

kirklandellis[.]net |

Domain |

Malicious “Step 2” redirection domain |

|

kofisch[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

ld3[.]eu |

Domain |

Malicious “Step 2” redirection domain |

|

mde45[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

mjdac[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

n4q[.]net |

Domain |

Malicious “Step 2” redirection domain |

|

na-7[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

na3[.]wiki |

Domain |

Malicious “Step 2” redirection domain |

|

nilyn[.]us |

Domain |

Malicious “Step 2” redirection domain |

|

p1q[.]eu |

Domain |

Malicious “Step 2” redirection domain |

|

pagetome[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

parsfn[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

pbcinvestment[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

phillipsoc[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

pwsarch[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

re5[.]eu |

Domain |

Malicious “Step 2” redirection domain |

|

sloanecarpet[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

ssidaignostica[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

tallwind[.]com[.]tr |

Domain |

Malicious “Step 2” redirection domain |

|

ukbarrister[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

utnets[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

uv-pm[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

vleonard[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

wattsmed[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

whoyiz[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

wj-asys[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

wmbr[.]us |

Domain |

Malicious “Step 2” redirection domain |

|

wwgstaff[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

xp1[.]us |

Domain |

Malicious “Step 2” redirection domain |

|

xstpl[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

154.29.75.192 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

185.241.52.78 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

185.250.243.176 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

185.250.243.38 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

198.44.132.249 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

212.224.107.12 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

45.8.191.151 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

45.8.191.17 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

74.208.49.213 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

77.91.84.52 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

78.153.130.178 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

87.120.37.47 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

104.183.206.97 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

172.102.23.21 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

191.96.227.102 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

90.92.138.71 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

autonotification@concursolutions[.]com |

Spoofed email address |

Spoofed sender address involved in EvilProxy campaigns |

|

dse@eumail.docusign[.]net |

Spoofed email address |

Spoofed sender address involved in EvilProxy campaigns |

|

adobesign@adobesign[.]com |

Spoofed email address |

Spoofed sender address involved in EvilProxy campaigns |