De nombreuses entreprises adoptent de bon cœur le cloud computing en mettant leurs propres applications dans le cloud, en s'abonnant à des applications SaaS prêtes à l'emploi et en soutenant une main-d'œuvre mobile et distante en pleine expansion.

Toutefois, ces pratiques mettent à rude épreuve les capacités des réseaux existants, qui sont construits autour de la connectivité et des stacks de sécurité sur site.

Parmi les inconvénients bien connus des pare-feu et des VPN basés dans les centres de données, on peut citer la grande surface d'attaque du réseau, le manque de fiabilité de l'expérience de l'utilisateur final et les casse-têtes administratifs.

Meta Networks offre une étape évolutive dans la mise en réseau : le premier réseau d'entreprise SaaS qui peut connecter de manière sécurisée les utilisateurs aux centres de données, aux cloud publics et privés, aux applications SaaS et aux bureaux, avec la souplesse et les performances dont les entreprises ont besoin.

La nécessité d'un modèle de sécurité Zero Trust à une époque révolue

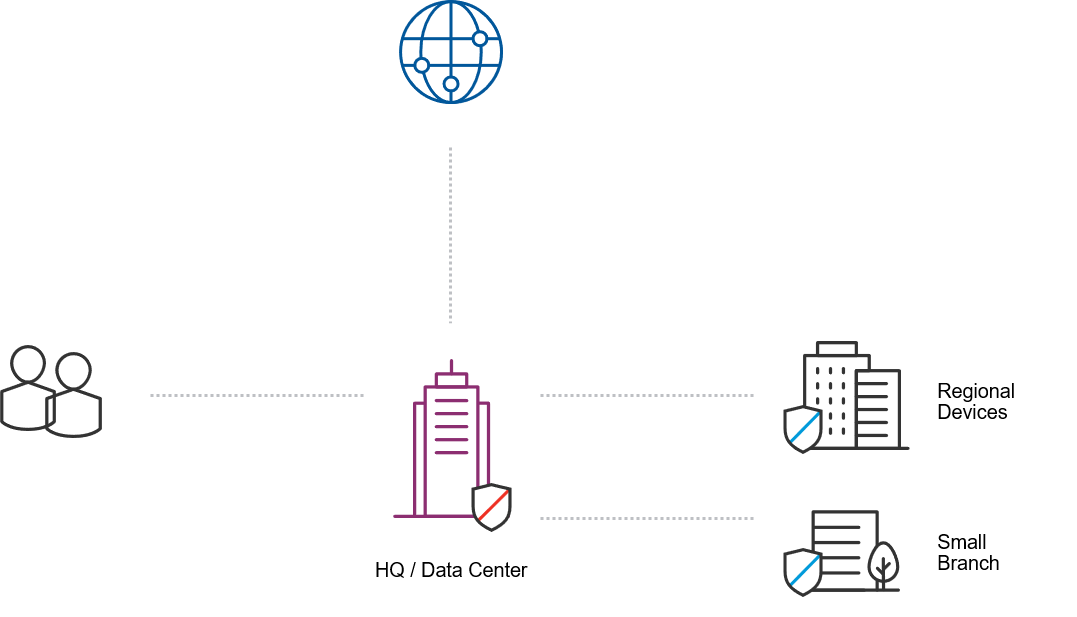

La plupart des entreprises disposent encore d'infrastructures de réseau et de sécurité réseau anciennes qui sont spécifiques à un site, c'est-à-dire basées sur un site important comme un centre de données ou un siège social.

Les dispositifs de sécurité - pare-feu, passerelles web sécurisées, appareils IDS/IPS, etc. - sont situés sur place avec une infrastructure de réseau, ce qui semble créer un périmètre sécurisé autour du réseau, des applications et des données contenues dans le site.

L'hypothèse de départ est que les employés se rendent sur ce site pendant des heures précises pour se connecter au réseau via des connexions câblées ou sans fil, et qu'ils accèdent à leurs applications professionnelles courantes.

Les employés distants utilisent un VPN propre à l'entreprise pour revenir sur leur réseau domestique, même s'ils veulent accéder à des applications web ou à internet en général. Les succursales utilisent un réseau étendu, souvent avec des lignes MPLS dédiées, pour accéder aux applications et aux ressources de l'entreprise.

Quelle que soit son origine, tout le trafic est renvoyé vers ce réseau central spécifique au site et passe par le périmètre de sécurité avant d'être acheminé vers sa destination finale.

Cette architecture de réseau fonctionnait très bien en 2005. Mais l'époque a changé.

Migration vers le cloud et mobilité : des besoins différents en matière de sécurité réseau

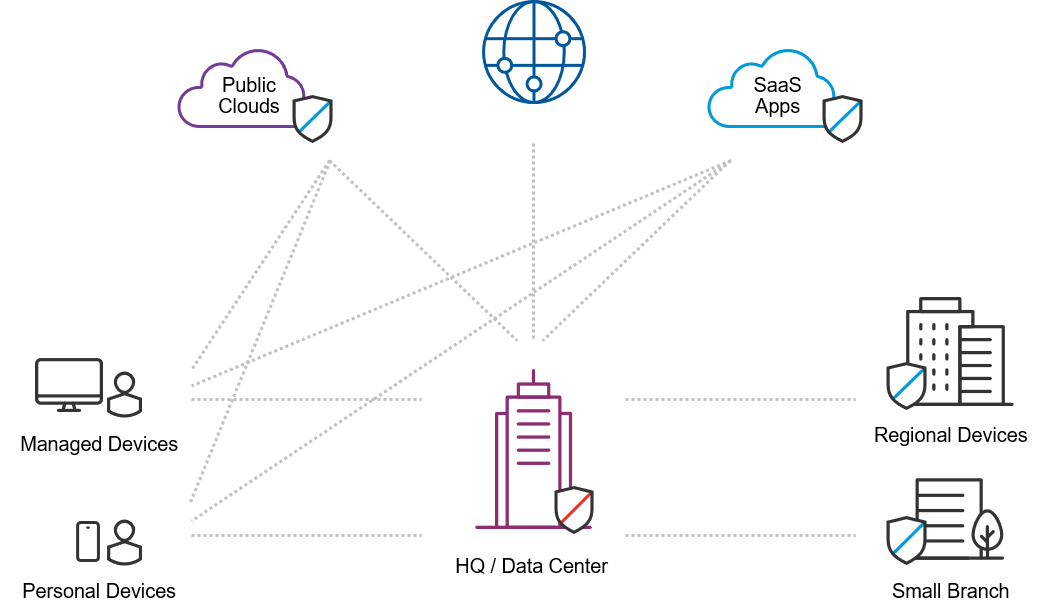

La façon dont on travaille aujourd'hui ne ressemble guère à ce scénario. De nos jours, de nombreuses applications d'entreprise, charges de travail et stockage sont dans le cloud, les entreprises adoptant une stratégie de “priorité au cloud” pour sortir de leur activité de propriétaire et de gestionnaire d'infrastructures.

Elles migrent leurs propres applications personnalisées vers le cloud pour les faire tourner sur des plateformes comme Amazon AWS ou Microsoft Azure, et s'abonnent à des applications SaaS d'entreprise comme Office 365, Salesforce, Workday, ServiceNow et d'innombrables autres applications de productivité.

L'idée de personnes travaillant toujours dans le même bureau pendant des heures de travail spécifiques semble désuète en 2023. La journée de travail ne se termine pas à 17 heures : de nombreuses personnes font des heures supplémentaires à la maison le soir et le week-end, et elles ont besoin d'un accès à distance à leur ordinateur de bureau.

Les gens sont mobiles, ils travaillent à domicile ou là où ils se trouvent. En fait, certaines personnes peuvent même ne jamais se rendre sur site, surtout si elles ne sont pas vraiment employées par l'entreprise.

La main-d'œuvre d'une entreprise comprend très probablement des entrepreneurs, des partenaires et des consultants qui ont besoin de différents niveaux d'accès aux applications, aux données et aux autres ressources de l'entreprise. De plus, les travailleurs peuvent utiliser des appareils n'appartenant pas à l'entreprise et non gérés lorsqu'ils accèdent au réseau et aux applications.

Avec des personnes et des ressources informatiques dispersées, des appareils inconnus se connectant de près ou de loin et des applications basées sur le cloud désormais essentielles aux opérations de l'entreprise, le périmètre traditionnel de sécurité réseau basé sur le site est depuis longtemps dépassé. Néanmoins, une sécurité forte est plus que jamais nécessaire, car les menaces sont de plus en plus envahissantes et dommageables, et les rapports de cyberfractures et d'attaques font surface avec une régularité alarmante.

Mission Impossible : sécuriser le périmètre avec un VPN trop permissif

En termes de réseau, les gens doivent se connecter à quelque chose, quel que soit leur lieu de travail. La plupart des organisations le font aujourd'hui en connectant les travailleurs au réseau sur le centre de données de l'entreprise ou siège.

Pour les employés d'un bureau, il s'agit généralement d'une simple connexion LAN ou WAN ; ceux qui se trouvent en dehors du bureau (c'est-à-dire les travailleurs mobiles ou à distance) se connectent généralement via un VPN.

Le paradigme de sécurité pour l'une ou l'autre méthode de connectivité est imparfait, car une fois que des utilisateurs authentifiés accèdent au réseau de l'entreprise, ils sont considérés comme “de confiance” et ont un accès trop large au réseau.

Les VPN ont leurs propres problèmes, car l'expérience de l'utilisateur peut être mauvaise, et du point de vue informatique, les VPN peuvent être difficiles à gérer.

Les problèmes de connectivité et de sécurité cloud s'aggravent lorsque l'entreprise utilise des applications cloud. Pour les employés des succursales ou les travailleurs mobiles, l'entreprise peut soit ramener tout le trafic au centre de réseau du siège et l'envoyer vers le cloud, soit permettre au trafic d'aller directement vers le cloud, où que se trouve l'utilisateur.

Il n'est pas pratique de ramener tout le trafic distant vers une installation centrale. Les entreprises le font pour renforcer la pile de sécurité sur site, mais cette pratique met à rude épreuve les performances du réseau et des applications et dégrade l'expérience de l'utilisateur. De plus, les utilisateurs mobiles perdent leur “localité”, ce qui signifie qu'une personne qui voyage assez loin de son réseau domestique - peut-être à l'étranger - voit son trafic renvoyé vers le centre du réseau, ce qui entraîne des problèmes de latence et de débit.

Il est trop risqué de permettre au trafic des utilisateurs d'aller directement vers le cloud ou internet. Cette pratique contourne l'infrastructure et la politique de sécurité de l'entreprise et ne permet pas d'enregistrer tout le trafic à des fins d'audit et de sécurité.

Les entreprises compensent en installant les unes après les autres des solutions de sécurité : des CASB pour les applications SaaS et des VPN pour les IaaS/PaaS, qui deviennent plus complexes et plus coûteuses avec le nombre croissant d'instances.

Il n'est tout simplement pas pratique ni rentable de déployer autant de solutions de sécurité, en particulier pour les applications dans le cloud. Cela oblige les services informatiques des entreprises à devenir des intégrateurs de systèmes pour faire fonctionner ensemble un grand nombre de solutions disparates, dans le but de s'accrocher à un périmètre de sécurité poreux.

Le modèle de sécurité Zero Trust et Network-as-a-Service à l’ère du cloud

En ce qui concerne les paradigmes informatiques, de nombreuses entreprises n'en sont encore qu'aux premiers stades de la lutte contre ces problèmes de réseau et de sécurité, et la situation ne fera que se compliquer à mesure que la mobilité se développera, que les applications dans le cloud/les clouds multiples augmenteront et que les “sites” traditionnels des centres informatiques disparaîtront.

L'architecture actuelle de mise en réseau et de sécurité réseau basée sur les sites ne peut pas répondre aux besoins d'aujourd'hui, et encore moins à ceux de demain. Ce qu'il faut, c'est une nouvelle approche de la mise en réseau et de la sécurité centrée sur l'utilisateur. Qu'est-ce que cela signifie ?

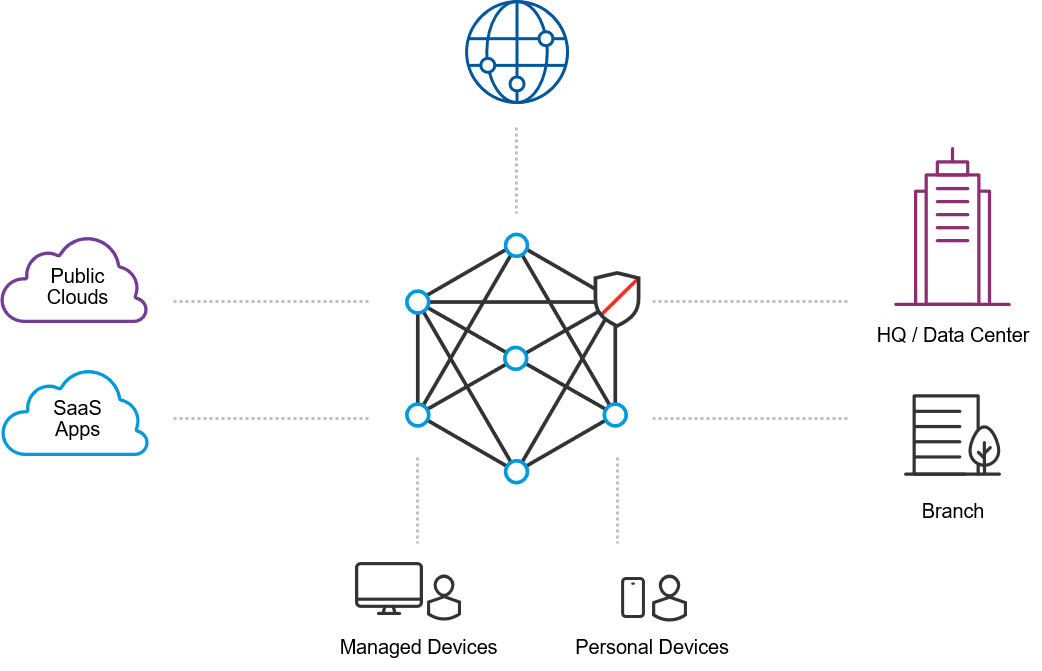

- Au lieu de connecter les utilisateurs à des sites spécifiques, ils se connectent à un réseau mondial grâce à un arrangement mondial de points de présence (POP) locaux pour une connectivité sécurisée “toujours active”.

- Au lieu de considérer les clouds comme des silos, ils se connectent au Meta NaaS, et de là, au centre de données, aux bureaux ou à un autre cloud. La mise en réseau multi-fournisseurs et inter-clouds est facilement possible.

- Au lieu de sécuriser le périmètre du réseau, il existe un SDP (Software Defined Perimeter) pour chaque utilisateur, donnant aux travailleurs un accès micro-segmenté uniquement aux applications et ressources réseau dont ils ont besoin.

- Au lieu de transformer les départements informatiques des entreprises en intégrateurs de systèmes, il existe une pile de sécurité réseau de premier ordre dans le cloud, et les entreprises peuvent enchaîner les services de sécurité dont elles ont besoin. La sécurité est omniprésente en tout point du réseau

Réseaux Méta : Le Network-as-a-service

Meta Networks construit le tissu qui fournit aux entreprises une informatique centrée sur l'utilisateur.

Le Network-as-a-service (NaaS) est un réseau mondial superposé qui est mondial et multi-tenant mais qui fonctionne comme un réseau étendu d'entreprise privée pour chaque organisation cliente. Toute l'infrastructure de ce réseau est fournie par des méta-réseaux dans le cloud, de sorte qu'il n'y a pas de matériel à déployer pour une organisation cliente. (Voir la figure 2.)

Proofpoint Meta : le Network-as-a-Service (NaaS™) avec la sécurité Zero-Trust

Le Meta NaaS dispose d'un réseau dense de points de présence (POP) dans le monde entier. Les utilisateurs finaux, les centres de données existants, les succursales et les clouds se connectent tous au NaaS via le POP local le plus proche.

Les utilisateurs peuvent se connecter à un POP de deux manières. La première est une connexion VPN permanente, qui est recommandée pour les appareils d'entreprise gérés. L'autre moyen est l'accès à distance sécurisé par navigateur, qui est le plus approprié pour les appareils personnels et les non-employés tels que les entrepreneurs, les partenaires et les consultants.

Tout le trafic des utilisateurs - WAN, LAN et Internet - passe par ce réseau, où il est sécurisé et contrôlé. Le trafic Internet est interrompu au niveau du POP local. D'un point de vue technologique, ce réseau est comme un très grand routeur distribué basé sur l'identité que Proofpoint Meta déploie dans le cloud. Les politiques font abstraction de la topologie physique et traitent des utilisateurs et des ressources.

Comme tout le trafic passe par ce réseau, l'entreprise peut avoir une approche holistique de la sécurité qui englobe l'accès aux applications et aux données de l'entreprise ainsi que l'accès à Internet.

Cette approche est essentielle pour s'assurer qu'un appareil ne subit pas de brèche lorsqu'il est déconnecté du réseau de l'entreprise.

Avec Proofpoint Meta NaaS, les entreprises peuvent appliquer un modèle de sécurité “toujours actif” aux employés s'ils le souhaitent, alors que de nombreuses autres solutions de périmètre définies par logiciel ignorent Internet. Cela signifie que l'entreprise doit trouver une autre solution pour le trafic Internet ou laisser le dispositif vulnérable.

Le Meta NaaS a une architecture de Zero Trust où chaque utilisateur est lié par un périmètre défini par logiciel. Chaque utilisateur a une identité unique et fixe, quel que soit l'endroit d'où il se connecte à ce réseau.

Le cadre de sécurité du SDP permet des connexions réseau individuelles qui sont créées dynamiquement à la demande entre l'utilisateur et les ressources spécifiques auxquelles il doit accéder. Tout le reste du NaaS est invisible pour l'utilisateur. Aucun accès n'est possible sans autorisation explicite, et il est vérifié en permanence au niveau des paquets. Ce modèle permet effectivement une segmentation dynamique et sécurisée du réseau.

Le processus garantit également que tous les terminaux qui tentent de rejoindre le réseau sont authentifiés et autorisés avant d'accéder à toute ressource du réseau, ainsi que tout au long de la session. Cela permet non seulement d'appliquer le principe du moindre privilège au réseau, mais aussi de réduire la surface d'attaque en cachant les ressources du réseau aux utilisateurs non autorisés ou non authentifiés.

En plus du SDP centré sur l'utilisateur, un large éventail de services de sécurité plus traditionnels sont disponibles en tant que fonctions de réseau. Une organisation cliente peut choisir ses services préférés, les meilleurs de leur catégorie, et les “enchaîner” de manière à ce que le trafic passe successivement par tous les points de sécurité appropriés.

Proofpoint Meta NaaS dispose de services de sécurité intégrés, tandis que beaucoup d'autres proviennent de divers partenaires spécialisés dans la sécurité. Par exemple, le NaaS dispose d'une sécurité intégrée au niveau du DNS et de la couche IP, et les partenaires fournissent des services pour des solutions telles que la Secure Web Gateway (SWG), le Network Access Control (NAC) et le Cloud App Security Broker (CASB).

Grâce aux partenariats technologiques de Meta Networks, les entreprises clientes peuvent disposer d'une pile de sécurité personnalisée composée de leur choix de produits de pointe plutôt que d'un choix limité de produits intégrés verticalement.

L'intégration se fait dans le cloud plutôt que sur les appareils de bureau ou les dispositifs des utilisateurs finaux, ce qui permet aux entreprises d'économiser du temps et de la main-d'œuvre. Cela signifie un approvisionnement de ces produits quasiment sans intervention humaine et basé sur des règles.

Principales caractéristiques de Proofpoint Meta NaaS™ avec sécurité Zero Trust

Voici quelques-unes des principales caractéristiques du Meta Network-as-a-Service :

Créé pour le cloud

Le Meta NaaS s'appuie sur une couche de cloud sécurisée sur une épine dorsale mondiale de PoPs. La densité des PoPs garantit que la dernière ligne droite entre l'utilisateur et le réseau est toujours courte, et permet donc une faible latence et des connexions VPN stables.

Le trafic quitte le réseau optimisé aussi près que possible de sa destination, ce qui réduit encore la latence (parfois proche de zéro, s'ils sont hébergés dans le même échange internet en cloud). Les entreprises peuvent éviter le backhaul vers des centres de données privés lorsqu'elles accèdent à des services Internet et de cloud computing.

Centré sur l'utilisateur

Ce réseau est construit autour des utilisateurs, et non autour de sites ou de bureaux spécifiques. Toutes les connexions sont essentiellement “toujours actives”. Les gens peuvent se connecter de n'importe où, avec n'importe quel appareil. Le réseau dispose d'un support client natif pour les appareils Windows, macOS, iOS, Android et Linux.

Les politiques centralisées du périmètre défini par logiciel contrôlent les ressources auxquelles les utilisateurs peuvent accéder. L'expérience utilisateur est exceptionnelle. Le réseau, entièrement défini par logiciel, assure une faible latence et est conçu pour prendre en charge des millions d'utilisateurs simultanés.

Évolutif

Le Meta NaaS a été construit pour supporter des millions de tunnels IPSec concurrents qui connectent les utilisateurs et les applications à l'infrastructure NaaS. Le réseau est conçu pour s'étendre et prendre en charge toute quantité croissante de trafic qui lui est envoyée.

La densité des PoPs et leur proximité avec les utilisateurs et les ressources offrent d'excellentes performances, quel que soit le nombre d'utilisateurs connectés.

Accès réseau avec sécurité Zero Trust

Le périmètre défini par logiciel signifie que le réseau a une micro-segmentation alimentée par une identité forte de bout en bout. Les entreprises disposent d'une visibilité complète de tous les accès au réseau, vérifiés et appliqués au niveau des paquets et contrôlables au niveau des utilisateurs/appareils, sans qu'il soit nécessaire de corréler les données provenant de différentes sources et services pour fournir des informations détaillées sur l'audit et le trafic par appareil.

Un stack de sécurité ouvert

Les entreprises peuvent choisir les services de sécurité qu'elles préfèrent utiliser. Proofpoint Meta s'associe avec les principaux fournisseurs de sécurité du monde pour intégrer leurs solutions sous forme de services sur le réseau.

Les services peuvent être enchaînés de telle sorte que le trafic passe par plusieurs solutions de sécurité avant de traverser le réseau, soit pour les actifs de l'entreprise, soit pour le trafic à destination d'Internet.

Journaux d'audit complets et non répudiables

Le Meta NaaS capture en permanence des journaux complets pour tout le trafic, quel que soit l'endroit d'où un appareil utilisateur se connecte. Les journaux sont toujours accessibles et disponibles pour tous les services qui ont besoin de les consommer.

Par exemple, ces journaux d'audit peuvent être mis à la disposition d'outils d'analyse, tels que l'analyse du comportement des utilisateurs pour détecter des anomalies, ou d'outils médico-légaux pour déterminer ce qui s'est passé autour d'un événement ou d'une activité. Les pistes d'audit prennent également en charge les exigences de conformité réglementaire.

Un déploiement facile

Il n'y a pas de matériel à installer. Les entreprises clientes n'ont pas besoin d'acheter, d'entretenir ou de gérer de concentrateurs RAS ou VPN. Il est simple à installer et à démonter par rapport à une entreprise exploitant son propre réseau et permet d'économiser du temps et de réduire les risques inutiles liés à la création de zones DMZ séparées, à l'introduction d'utilisateurs externes dans Active Directory et à la configuration de pare-feu complexes.

Il est facile d'intégrer des travailleurs et d'introduire des applications et des données sur le réseau. La sécurité fournie par le cloud réduit encore les services de sécurité à l'embarquement, à la commutation et à la maintenance. Une fois la topologie abstraite, toute la gestion du réseau est basée sur des politiques, gérée de manière centralisée et appliquée instantanément à l'échelle mondiale.