A fronte della continua diffusione del telelavoro e della crescente adozione di applicazioni cloud, i dipendenti sono diventati il nuovo perimetro di sicurezza. Per proteggere questo perimetro da minacce, perdita di dati e rischi per la conformità, la tua azienda ha bisogno di visibilità sui comportamenti pericolosi dei dipendenti in telelavoro, come i seguenti:

- Download di dati sensibili da applicazioni approvate dall’IT

- Memorizzazione dei dati aziendali negli spazi di archiviazione nel cloud

- Utilizzo di applicazioni cloud non approvate, come applicazioni di chat e conferenza

- Visualizzazione di contenuti dannosi o inappropriati

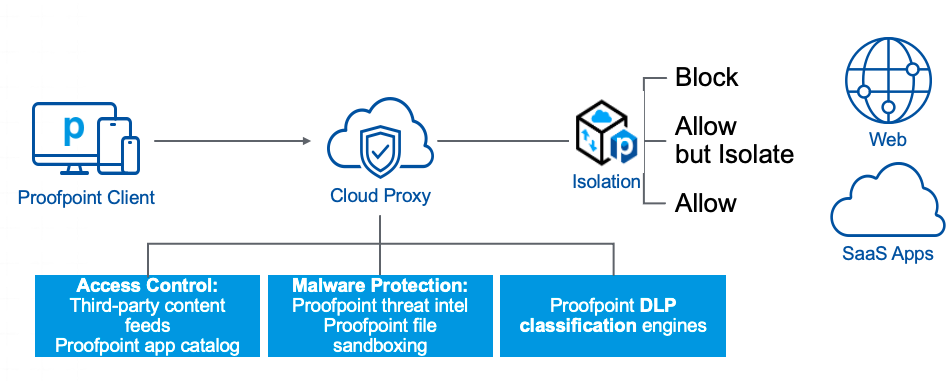

Per affrontare queste sfide le aziende devono implementare fin da subito controlli d’accesso online e funzionalità di prevenzione della perdita dei dati (DLP) in tempo reale. Questo è il motivo per cui abbiamo rivisto l’architettura di Proofpoint CASB Proxy e introdotto Proofpoint Web Security, un gateway web sicuro nativo nel cloud, in occasione della conferenza Proofpoint Protect 2021.

Queste soluzioni di sicurezza cloud basate su proxy si basano sull’infrastruttura nativa nel cloud ma matura Proofpoint Zero Trust Network Access (ZTNA). Combinate con Proofpoint Cloud App Security Broker (CASB), la nostra tecnologia di isolamento del browser da remoto e Proofpoint ZTNA, queste soluzioni forniscono alle aziende una nuova architettura di sicurezza SASE (Secure Access Service Edge) in grado di controllare gli accessi e garantire la sicurezza dei dati e la protezione dalle minacce per gli utenti che accedono a siti Internet, servizi cloud e applicazioni private.

Proofpoint CASB Proxy applica controlli in tempo reale alle applicazioni cloud approvate e tollerate

Per controllare l’accesso alle applicazioni cloud a partire dai dispositivi aziendali e impedire la perdita di dati sensibili nel cloud hai bisogno di un proxy di inoltro. Mentre i file vengono caricati e scaricati nel cloud, Proofpoint CASB Proxy monitora i dati sensibili e applica le policy DLP. Inoltre, la soluzione identifica e classifica i dati regolamentati, come i dati medici personali, i dati personali e le informazioni bancarie, così come la proprietà intellettuale e i documenti riservati (per esempio progetti o codice sorgente, documenti legali e tecnici, ecc.).

Con Proofpoint SaaS Isolation, Proofpoint CASB Proxy offre controlli degli accessi granulari, come l’accesso in sola lettura e la prevenzione della perdita di dati in tempo reale, per le applicazioni approvate e tollerate. Proofpoint SaaS Isolation protegge l’accesso degli utenti ai dati e alle applicazioni cloud isolando le sessioni del browser in un contenitore sicuro.

Grazie a policy contestuali e incentrate sulle persone del nostro proxy, puoi applicare controlli sui dati in tempo reale alle attività nel cloud e prevenire così la perdita di dati e le violazione della conformità. Con l’aiuto di un agent endpoint leggero, inoltriamo il traffico degli utenti alla nostra soluzione nativa nel cloud per bloccare le applicazioni pericolose e fornire accesso e controlli dei dati per le applicazioni approvate e tollerate. Proofpoint CASB Proxy è un modulo complementare della nostra soluzione CASB. È parte integrante della piattaforma Proofpoint Information and Cloud Security.

Per rafforzare la sicurezza del cloud, puoi innanzitutto implementare la nostra soluzione CASB in modalità API per ottenere un’ampia visibilità sui rischi cloud come la violazione degli account, l’eccessiva condivisione di file e le applicazioni OAuth di terze parti dannose o pericolose. Puoi anche sfruttare il nostro catalogo di applicazioni cloud e le nostre funzionalità di verifica del traffico per valutare i rischi legati alla Shadow IT.

Grazie a una migliore comprensione dei rischi legati alle persone, alle applicazioni e ai dati, puoi rafforzare la tua soluzione CASB con controlli in tempo reale, tra cui controlli adattivi dell’accesso e dei dati per i dispositivi non gestiti e controlli basati su un proxy di inoltro e l’isolamento per i dispositivi gestiti. Se hai necessità di estendere i controlli dell’accesso, la protezione contro le minacce e la prevenzione della perdita di dati a tutto il traffico Internet puoi passare a Proofpoint Web Security.

La miglior threat intelligence del settore garantisce la sicurezza del web

Mentre le aziende continuano a ripensare la sicurezza per la loro forza lavoro ibrida, devono anche ripensare il loro stack di sicurezza, inclusi gli strumenti di cui hanno bisogno per proteggere il traffico Internet.

Il vecchio approccio basato su un’appliance gateeway web in data center centralizzati non è più efficace in un mondo in cui gli utenti sono mobili e accedono ai dati aziendali da diversi luoghi. Un approccio alla sicurezza basato sul cloud è fondamentale per mantenere gli utenti al sicuro durante la navigazione sul web, così come impedire ai criminali di compromettere le risorse e i dati strategici di un’azienda.

Proofpoint Web Security offre controlli e funzionalità di isolamento che permettono di proteggere gli utenti che accedono al web. La nostra soluzione si basa su un framework cloud altamente flessibile che offre una scalabilità senza precedenti alle aziende, indipendentemente dalla loro dimensione o sede. Proofpoint Web Security ispeziona tutto il traffico Internet, compreso quello crittografato, per applicare in modo trasparente i controlli di accesso agli utenti. La soluzione combina il controllo dell’utilizzo accettabile di siti specifici con la visibilità e il controllo dell’uso delle applicazioni web per ridurre i rischi legati alla Shadow IT.

Per garantire il massimo livello di sicurezza per gli utenti che navigano in Internet, Proofpoint Web Security si integra con la nostra threat intelligence avanzata, permettendo alle aziende di bloccare le minacce più sofisticate veicolate tramite il web.

Figura 1

Proofpoint Web Security è molto più di un gateway web tradizionale e va oltre il blocco o l’autorizzazione dell’accesso ai siti. La soluzione può essere facilmente integrata con Proofpoint Browser Isolation. Questa integrazione permette alle aziende di inviare gli utenti a una sessione isolata del browser quando visitano certi tipi di siti, compresi quelli sconosciuti o personali (email, piattaforme mediche, ecc.).

Nonostante l’isolamento, l’utente può accedere al sito. Ma in caso di rilevamento di minacce sulle pagine del sito, non è autorizzato a uscire dall’isolamento al fine di evitare incidenti. Questa integrazione riduce in modo significativo la superficie d’attacco dell’azienda. Inoltre offre un’esperienza migliore all’utente e preserva la privacy dei tuoi dipendenti durante le loro attività di navigazione personale. Proofpoint Web Security e Proofpoint Browser Isolation fanno parte della piattaforma Proofpoint Information and Cloud Security.

Una piattaforma potente con una console unificata per una gestione centralizzata

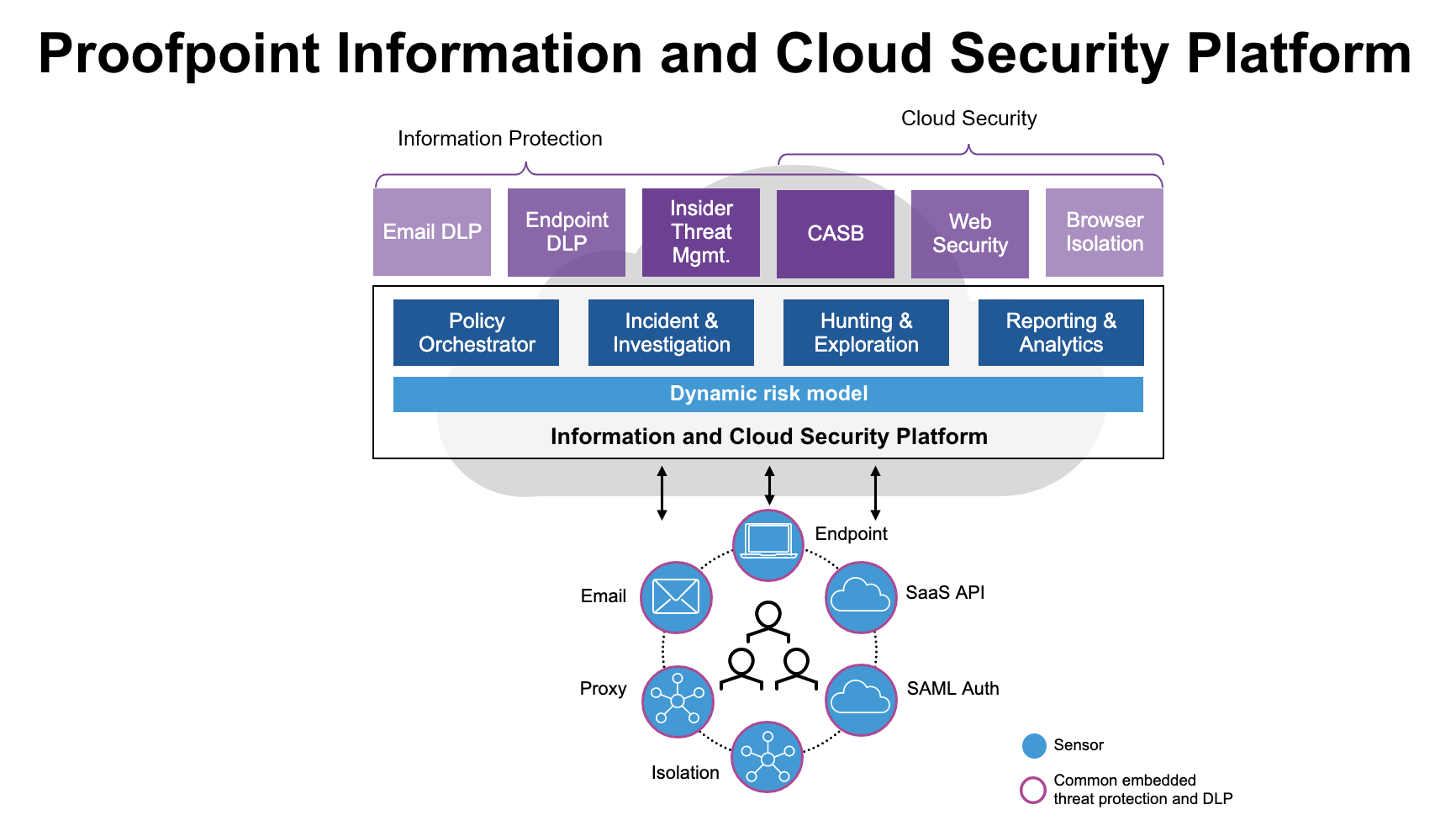

La piattaforma Proofpoint Information and Cloud Security riunisce Proofpoint Enterprise DLP, Proofpoint Insider Threat Management, Proofpoint CASB, Proofpoint ZTNA, Proofpoint Browser Isolation e Proofpoint Web Security. Questa potente piattaforma nativa nel cloud è coerente con la visione del settore di un’architettura SASE, in base alla quale le aziende possono proteggere l'accesso e garantire la protezione contro le minacce quando gli utenti accedono ad applicazioni e dati, indipendentemente da dove si trovano e dal dispositivo che utilizzano.

Figura 2

La nostra piattaforma offre un approccio unico incentrato sulle persone al controllo degli accessi per Internet, i servizi cloud e le applicazioni private, così come la prevenzione delle perdite di dati tramite l’email, le applicazioni cloud, il web e gli endpoint. Include i seguenti elementi:

- Suite completa di soluzioni per la protezione delle informazioni e la sicurezza del cloud

- Console di amministrazione e risposta agli incidenti unificata

- Modellazione intelligente dei rischi

- Rilevamento all'avanguardia di minacce, contenuti e comportamenti

- Visibilità e controlli incentrati sulle persone

Proofpoint Cloud Security unifica i controlli d’accesso incentrati sulle persone e la protezione contro le minacce per gli utenti di Internet, servizi cloud e applicazioni private tramite una piattaforma globale nativa nel cloud. Per applicare controlli di accesso adattivi e incentrati sulle persone in tutta l’azienda, combiniamo i seguenti elementi:

- Controlli granulari come l’autenticazione basata sui rischi, l'accesso in sola lettura e la microsegmentazione dell’accesso alle applicazioni

- Threat intelligence ricca e multivettore sui rischi legati agli utenti

- Protezione contro le minacce avanzate

Grazie alla copertura di tutti i canali DLP e un framework di classificazione dei dati, Proofpoint Information Protection combina dati telemetrici su contenuti, comportamenti e minacce con analisi sofisticate. I team della sicurezza di tutto il mondo si affidano a Proofpoint per coprire tutti gli scenari di perdita di dati causati da utenti malintenzionati, negligenti o compromessi. Gli avvisi unificati contribuiscono ad aiutare gli utenti a dare priorità agli allarmi in modo più efficiente, rispondere più velocemente e ottenere una valorizzazione più rapida.

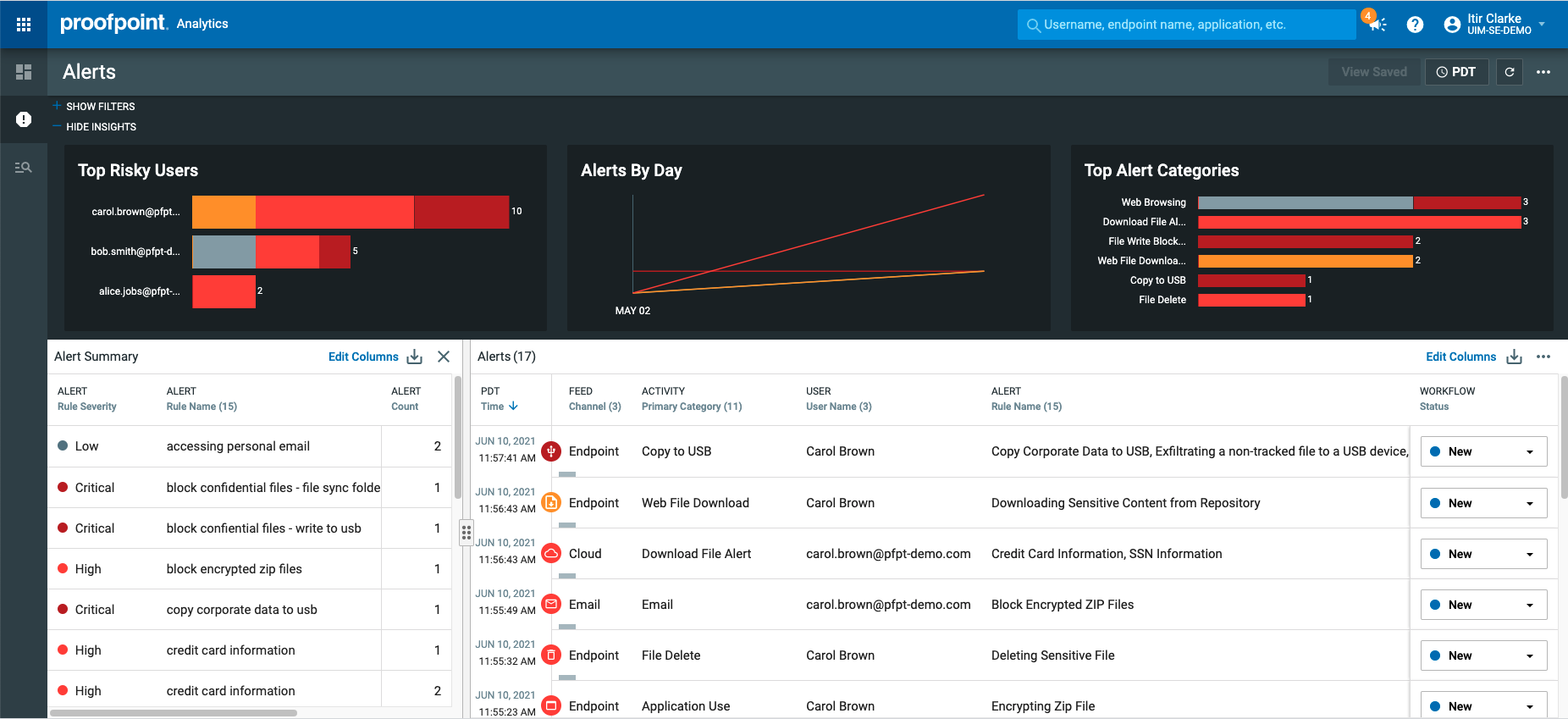

La nostra console unificata di amministrazione e risposta agli incidenti semplifica le operazioni di sicurezza quotidiane e velocizza la risposta agli incidenti grazie ai seguenti strumenti avanzati:

Figura 3

Gestione delle policy:

- Gestione di tutte le policy di accesso al cloud e ai dati tramite un’unica console

- Creazione di regole sofisticate su più canali utilizzando un framework di classificazione dei dati comune e threat intelligence e rilevamento avanzati

Flusso di lavoro della risposta agli incidenti e delle indagini:

- Raggruppamento degli allarmi sulle minacce, sulla prevenzione della perdita di dati e sul comportamento degli utenti tramite un gestore degli allarmi unificato per stabilire il profilo di rischio complessivo dell’utente

- Indagine sul comportamento degli utenti per identificare le loro motivazioni e i livelli di rischio

- Gestione dello stato degli avvisi a tutti i livelli, dal rilevamento alla neutralizzazione delle minacce

Monitoraggio delle minacce e ricerche:

- Monitoraggio proattivo delle nuove minacce come la violazione degli account cloud, esfiltrazione di dati verso uno spazio di archiviazione nel cloud personale, l’utilizzo di applicazioni non approvate, ecc.

- Creazione di elenchi di controllo che organizzano e danno priorità agli utenti secondo il loro profilo di rischio (dirigenti, VAP, utenti con privilegi, personale delle Risorse Umane, ecc.)

- Potenti funzionalità di filtraggio e ricerca per personalizzare le indagini pronte all’uso

Report e analisi:

- Viste cronologiche intuitive delle attività degli utenti e degli spostamenti dei dati su diversi canali

- Condivisione con partner commerciali dei report sulle attività pericolose basate sulle intenzioni degli utenti

- Correlazione delle attività e degli allarmi su più canali con i dati di altri strumenti di sicurezza grazie a una perfetta integrazione con i sistemi di gestione degli eventi e delle informazioni di sicurezza (SIEM), di orchestrazione, di automazione e risposta agli incidenti di sicurezza (SOAR) e di gestione dei ticket.

Amministrazione e controlli della privacy dei dati:

- Gestione degli avvisi e delle indagini a tutti i livelli grazie a controlli d’accesso basati sui ruoli

- Risoluzione dei problemi di riservatezza dei dati grazie a controlli d’accesso granulari basati sugli attributi

Disponibile a livello globale, la nostra piattaforma permette di memorizzare i dati localmente per soddisfare i requisiti di conformità dei dati.

Per saperne di più

Per saperne di più sulle soluzioni di protezione delle informazioni e di sicurezza del cloud di Proofpoint: