Hacker-Angriff hat weltweit Behörden und Unternehmen lahmgelegt – WannaCry

WannaCry: Virus infiziert jetzt auch Blitzer

Foto: Wochit

Der Erpresser-Virus WannaCry ist immer noch nicht besiegt, infiziert weiterhin große Unternehmen. Jetzt sind sogar Blitzer betroffen!

Der Erpresservirus WannaCry legte Mitte Mai 2017 weltweit viele große Unternehmen lahm. Ein Notausschalter stoppte die Ausbreitung. Besiegt ist die Schadsoftware aber weiterhin nicht. Neuste Opfer sind Blitzer in Australien und ein Honda-Werk in Japan.

Wie der australische Radiosender AW3 berichtet, waren 55 Blitzer für Geschwindigkeitsübertretungen oder an roten Ampeln mit der WannaCry-Ransomware infiziert. Nach aktuellen Informationen kam der Erpresservirus über einen verseuchten USB-Stick eines Technikers auf die Geräte. Obwohl die Geräte mit Windows laufen, blieben sie funktionstüchtig, starteten allerdings alle paar Minuten neu. Wer sich auf ausfallende Strafzettel aufgrund des Virus gefreut hat, wird also leider enttäuscht.

» Download: Erpresser-Viren-Stopper 2019 von COMPUTER BILD herunterladen

Weniger Glück hatte hingegen Honda. Der japanische Auto-Hersteller musste laut Reuters vergangene Woche in einem japanischen Werk für rund einen Tag die Produktion einstellen, nachdem der Virus ins Netzwerk gelangte und selbstständig PCs infizierte. Andere Werke in Japan, Nordeuropa, China und Europa hatten ebenfalls mit dem Virus zu kämpfen, konnten einen Produktionsausfall jedoch verhindern. Wie es möglich ist, dass ein so großes Unternehmen wie Honda jetzt noch von WannaCry infizierte wurde, obwohl die Gefahr bereits seit mehr als einem Monat bekannt war und Patches selbst für XP bereitstehen, ist bisher unklar.

Nach der globalen Cyber-Attacke hatte die europäische Polizeibehörde Europol bereits vorsichtig Entwarnung gegeben. Es habe in Europa offenbar keine neuen infizierten Computer gegeben, sagte ein Sprecher in Den Haag. Weiterhin unklar ist, wer hinter dem weltweiten Angriff steht. Die Ermittlungen laufen auf Hochtouren. In Deutschland ist das Bundeskriminalamt mit der Aufklärung beschäftigt.

Für die Macher von WannaCry hat sich der Angriff offenbar nicht wirklich gelohnt. So zumindest könnte man die Nachricht verstehen, die die Erpresser jetzt auf noch befallenen PCs anzeigen. Dort ist auf Englisch zu lesen, dass sie bereits vielen Betroffenen geholfen haben, die die Lösegeldsumme per Bitcoin zahlten. Außerdem garantieren sie „solch ehrlichen Kunden“ die Entschlüsselung. COMPUTER BILD rät weiterhin von der Zahlung ab. Zwar gibt es immer noch kein kostenloses Entschlüsselungsprogramm, aber Sicherheitsforscher machen Fortschritte: So hat der Sicherheits-Experte Matt Suiche beispielsweise ein Programm entwickelt, das auf Windows XP und 7 die Daten zurückbringt, sofern der PC noch nicht neugestartet wurde.

Der Erpresservirus WannaCry war nicht die erste Schadsoftware, die sich über die Sicherheitslücke verbreitete, die Hacker der NSA entwendet haben. Wie das Sicherheitsunternehmen Proofpoint jetzt herausfand, infizierte das Botnetz Adylkuzz schon zwei Wochen vor dem WannaCry-Angriff Hunderttausende PCs über dieselbe Schwachstelle. Allerdings verhält sich die Botnetz-Schadsoftware unauffällig und nutzt im Hintergrund Rechenpower, um Geld in der Kryptowährung „Monero“ zu generieren. Glück im Unglück: Adylkuzz schließt auf infizierten PCs die Sicherheitslücke, damit kein anderer den PC erobern kann – und schützte damit auch vor WannaCry.

Geheimdienste und Sicherheitsexperten schließen nicht aus, dass Nordkorea verantwortlich für die jüngste globale Cyber-Attacke ist. Die „New York Times“ berichtet jetzt unter Berufung auf Experten, neue digitale Schlüssel wiesen auf mit Nordkorea verbundene Hacker als mutmaßliche Verdächtige hin. Die Wissenschaftler warnten allerdings, diese Indizien seien weit entfernt davon, beweiskräftig zu sein. Es könne Wochen oder Monate dauern, bis die Ermittler bei ihren Ergebnissen sicher genug seien, um offiziell Pjöngjangs wachsende Truppe digitaler Hacker anzuprangern.

Von der WannaCry-Attacke sind ausschließlich Windows-Systeme betroffen – allerdings nur solche, bei denen die aktuellen Sicherheitspatches nicht installiert wurden. In einer Stellungnahme gab Microsoft den Regierungen eine Mitschuld an dem Ransomware-Angriff. Der, so der Software-Gigant, sei ein weiteres Beispiel dafür, warum das Lagern von Schadprogrammen durch Regierungen ein solches Problem sei, schrieb Microsoft-Präsident Brad Smith in einem Blog. Der Angriff sollte ein Weckruf sein. Zur Erklärung: WannaCry nutzte eine Sicherheitslücke, die ursprünglich vom US-Abhördienst NSA entdeckt worden war, aber vor einigen Monaten von Hackern öffentlich gemacht wurde. Die Schwachstelle wurde zwar bereits im März grundsätzlich von Microsoft geschlossen – aber geschützt waren nur Computer, auf denen das Update installiert wurde.

Die Attacke betrifft alle Windows-Systeme, die nicht mehr auf dem neuesten Stand sind. Deshalb wird dringend empfohlen, alle Sicherheits-Patches zu installieren. Microsoft veröffentlichte sogar ein Sicherheits-Update für das komplett veraltete Windows XP, für das der Support seit April 2014 eingstellt ist, sowie für Windows Vista und andere alte Windows-Versionen. Den Sonder-Patch gibt es auf dieser Webseite.

Nach der Cyber-Attacke hat das Bundeskriminalamt BKA die Ermittlungen übernommen. Das teilte das Bundesinnenministerium mit. Zugleich hieß es, die deutschen Regierungsnetze seien von dem Angriff nicht betroffen gewesen. Der Angriff passe aber zu einer „sehr angespannten Cyber-Bedrohungslage“, vor der die Behörden immer wieder gewarnt hätten. „Zudem sprechen die jetzigen Erkenntnisse dafür, dass wer unserem Rat folgt, regelmäßige Software-Updates durchzuführen, eine gute Wahrscheinlichkeit hatte, dem Angriff zu entgehen“, betonte das Innenministerium. Das ist durchaus als Kritik an der Deutschen Bahn zu verstehen: Dort kam es zu Systemausfällen, etwa bei den Anzeigetafeln und bei der Bahnhofs-Videoüberwachung.

In Großbritannien waren Krankenhäuser lahmgelegt, wie der staatliche Gesundheitsdienst NHS mitteilte. Insgesamt gehe es um 16 NHS-Einrichtungen. Computer seien zum Teil vorsorglich heruntergefahren worden, um Schäden zu vermeiden. Patienten wurden gebeten, nur in dringenden Fällen in Notaufnahmen zu kommen, berichtete die britische Nachrichtenagentur PA. Zum Teil mussten Patienten in andere Krankenhäuser umgeleitet werden. In Spanien war der Telekom-Konzern Telefónica betroffen, in den USA der Versanddienst FedEx.

Erpressersoftware landet zumeist durch Spam oder Malware auf dem Computer. Sie schützen sich vor derartigen Bedrohungen, indem Sie eine Sicherheits-Suite einsetzen und diese durch Updates ständig auf dem aktuellen Stand halten. Öffnen Sie darüber hinaus keine Mails von unbekannten Absendern beziehungsweise löschen Sie Mails mit dubiosen Dateianhängen sofort. Tools, die vor Verschlüsselung des eigenen PCs schützen, finden Sie in der obigen Fotostrecke. Oder sie laden sich am besten gleich den Erpresser-Viren-Stopper 2019 von COMPUTER BILD herunter.

WannaCry: Blitzer in Australien infiziert

Wie der australische Radiosender AW3 berichtet, waren 55 Blitzer für Geschwindigkeitsübertretungen oder an roten Ampeln mit der WannaCry-Ransomware infiziert. Nach aktuellen Informationen kam der Erpresservirus über einen verseuchten USB-Stick eines Technikers auf die Geräte. Obwohl die Geräte mit Windows laufen, blieben sie funktionstüchtig, starteten allerdings alle paar Minuten neu. Wer sich auf ausfallende Strafzettel aufgrund des Virus gefreut hat, wird also leider enttäuscht.

» Download: Erpresser-Viren-Stopper 2019 von COMPUTER BILD herunterladen

WannaCry: Honda-Werk lahmgelegt

Weniger Glück hatte hingegen Honda. Der japanische Auto-Hersteller musste laut Reuters vergangene Woche in einem japanischen Werk für rund einen Tag die Produktion einstellen, nachdem der Virus ins Netzwerk gelangte und selbstständig PCs infizierte. Andere Werke in Japan, Nordeuropa, China und Europa hatten ebenfalls mit dem Virus zu kämpfen, konnten einen Produktionsausfall jedoch verhindern. Wie es möglich ist, dass ein so großes Unternehmen wie Honda jetzt noch von WannaCry infizierte wurde, obwohl die Gefahr bereits seit mehr als einem Monat bekannt war und Patches selbst für XP bereitstehen, ist bisher unklar.

WannaCry: Weltweite Ermittlungen laufen

Nach der globalen Cyber-Attacke hatte die europäische Polizeibehörde Europol bereits vorsichtig Entwarnung gegeben. Es habe in Europa offenbar keine neuen infizierten Computer gegeben, sagte ein Sprecher in Den Haag. Weiterhin unklar ist, wer hinter dem weltweiten Angriff steht. Die Ermittlungen laufen auf Hochtouren. In Deutschland ist das Bundeskriminalamt mit der Aufklärung beschäftigt.

WannaCry: Erpresser betteln um Lösegeld

Für die Macher von WannaCry hat sich der Angriff offenbar nicht wirklich gelohnt. So zumindest könnte man die Nachricht verstehen, die die Erpresser jetzt auf noch befallenen PCs anzeigen. Dort ist auf Englisch zu lesen, dass sie bereits vielen Betroffenen geholfen haben, die die Lösegeldsumme per Bitcoin zahlten. Außerdem garantieren sie „solch ehrlichen Kunden“ die Entschlüsselung. COMPUTER BILD rät weiterhin von der Zahlung ab. Zwar gibt es immer noch kein kostenloses Entschlüsselungsprogramm, aber Sicherheitsforscher machen Fortschritte: So hat der Sicherheits-Experte Matt Suiche beispielsweise ein Programm entwickelt, das auf Windows XP und 7 die Daten zurückbringt, sofern der PC noch nicht neugestartet wurde.

WannaCry: Ein Botnetz schützte vor dem Angriff

Der Erpresservirus WannaCry war nicht die erste Schadsoftware, die sich über die Sicherheitslücke verbreitete, die Hacker der NSA entwendet haben. Wie das Sicherheitsunternehmen Proofpoint jetzt herausfand, infizierte das Botnetz Adylkuzz schon zwei Wochen vor dem WannaCry-Angriff Hunderttausende PCs über dieselbe Schwachstelle. Allerdings verhält sich die Botnetz-Schadsoftware unauffällig und nutzt im Hintergrund Rechenpower, um Geld in der Kryptowährung „Monero“ zu generieren. Glück im Unglück: Adylkuzz schließt auf infizierten PCs die Sicherheitslücke, damit kein anderer den PC erobern kann – und schützte damit auch vor WannaCry.

WannaCry: Spur führt nach Nordkorea

Geheimdienste und Sicherheitsexperten schließen nicht aus, dass Nordkorea verantwortlich für die jüngste globale Cyber-Attacke ist. Die „New York Times“ berichtet jetzt unter Berufung auf Experten, neue digitale Schlüssel wiesen auf mit Nordkorea verbundene Hacker als mutmaßliche Verdächtige hin. Die Wissenschaftler warnten allerdings, diese Indizien seien weit entfernt davon, beweiskräftig zu sein. Es könne Wochen oder Monate dauern, bis die Ermittler bei ihren Ergebnissen sicher genug seien, um offiziell Pjöngjangs wachsende Truppe digitaler Hacker anzuprangern.

WannaCry: Microsoft übt scharfe Kritik

Von der WannaCry-Attacke sind ausschließlich Windows-Systeme betroffen – allerdings nur solche, bei denen die aktuellen Sicherheitspatches nicht installiert wurden. In einer Stellungnahme gab Microsoft den Regierungen eine Mitschuld an dem Ransomware-Angriff. Der, so der Software-Gigant, sei ein weiteres Beispiel dafür, warum das Lagern von Schadprogrammen durch Regierungen ein solches Problem sei, schrieb Microsoft-Präsident Brad Smith in einem Blog. Der Angriff sollte ein Weckruf sein. Zur Erklärung: WannaCry nutzte eine Sicherheitslücke, die ursprünglich vom US-Abhördienst NSA entdeckt worden war, aber vor einigen Monaten von Hackern öffentlich gemacht wurde. Die Schwachstelle wurde zwar bereits im März grundsätzlich von Microsoft geschlossen – aber geschützt waren nur Computer, auf denen das Update installiert wurde.

Microsoft: Sonder-Patch für alte Windows-Versionen

Die Attacke betrifft alle Windows-Systeme, die nicht mehr auf dem neuesten Stand sind. Deshalb wird dringend empfohlen, alle Sicherheits-Patches zu installieren. Microsoft veröffentlichte sogar ein Sicherheits-Update für das komplett veraltete Windows XP, für das der Support seit April 2014 eingstellt ist, sowie für Windows Vista und andere alte Windows-Versionen. Den Sonder-Patch gibt es auf dieser Webseite.

WannaCry: Deutsche Bahn betroffen, BKA ermittelt

Nach der Cyber-Attacke hat das Bundeskriminalamt BKA die Ermittlungen übernommen. Das teilte das Bundesinnenministerium mit. Zugleich hieß es, die deutschen Regierungsnetze seien von dem Angriff nicht betroffen gewesen. Der Angriff passe aber zu einer „sehr angespannten Cyber-Bedrohungslage“, vor der die Behörden immer wieder gewarnt hätten. „Zudem sprechen die jetzigen Erkenntnisse dafür, dass wer unserem Rat folgt, regelmäßige Software-Updates durchzuführen, eine gute Wahrscheinlichkeit hatte, dem Angriff zu entgehen“, betonte das Innenministerium. Das ist durchaus als Kritik an der Deutschen Bahn zu verstehen: Dort kam es zu Systemausfällen, etwa bei den Anzeigetafeln und bei der Bahnhofs-Videoüberwachung.

In Großbritannien waren Krankenhäuser lahmgelegt, wie der staatliche Gesundheitsdienst NHS mitteilte. Insgesamt gehe es um 16 NHS-Einrichtungen. Computer seien zum Teil vorsorglich heruntergefahren worden, um Schäden zu vermeiden. Patienten wurden gebeten, nur in dringenden Fällen in Notaufnahmen zu kommen, berichtete die britische Nachrichtenagentur PA. Zum Teil mussten Patienten in andere Krankenhäuser umgeleitet werden. In Spanien war der Telekom-Konzern Telefónica betroffen, in den USA der Versanddienst FedEx.

Ransomware: So schützen Sie sich

Erpressersoftware landet zumeist durch Spam oder Malware auf dem Computer. Sie schützen sich vor derartigen Bedrohungen, indem Sie eine Sicherheits-Suite einsetzen und diese durch Updates ständig auf dem aktuellen Stand halten. Öffnen Sie darüber hinaus keine Mails von unbekannten Absendern beziehungsweise löschen Sie Mails mit dubiosen Dateianhängen sofort. Tools, die vor Verschlüsselung des eigenen PCs schützen, finden Sie in der obigen Fotostrecke. Oder sie laden sich am besten gleich den Erpresser-Viren-Stopper 2019 von COMPUTER BILD herunter.

Gratis-Sicherheitsprogramme in der Übersicht

1/48

Antivirus: Avast Free Antivirus

Mit Avast Free Antivirus erhalten Sie einen soliden Grundschutz und für eine Freeware-Lösung einen beachtlichen Funktionsumfang. Hier kommen ein Dateisystem- und ein Web-Schutz sowie ein Netzwerk-Scanner, der Ihr Heimnetzwerk auf Ungereimtheiten abklopft, zusammen. Ein Passiv-Modus sorgt dafür, dass sich der Hintergrundwächter von Avast Free Antivirus deaktiviert, wenn die Anwendung das Vorhandensein eines Konkurrenz-Virenscanners mit Echtzeitschutz registriert. Signaturen-Updates und On-Demand-Scans (also Malware-Überprüfungen auf Knopfdruck) bleiben dabei weiterhin möglich, wodurch die Avast-Lösung auch eine Ergänzung darstellt. Vor allem aber alleinig (standalone) installiert trumpft Avasts Antivirus auf: In diesem Szenario beschützt das Tool Ihren PC mit einer Vielzahl an sinnvollen Modulen, die sich ergänzen und verschiedene Sicherheitsebenen bereitstellen.

» Download: Avast Free Antivirus herunterladen

» Download: Avast Free Antivirus herunterladen

Foto: COMPUTER BILD

2/48

Antivirus: Avast One Essential

Avast One Essential zählt zu den umfangreichsten Gratis-Antivirenprogrammen. An Bord sind vor allem ein Dateisystem-Schutz und ein Web-Schutz – Letzterer dient der Kontrolle des HTTPS- und QUIC-/HTTP3-Datenstroms im Browser, wodurch das Programm Malware im Vorfeld beim Surfen (sogenannte Drive-by-Downloads) ausfiltert. Hinzu kommen ein Ransomware-Schutz gegen Erpresser-Trojaner sowie eine Firewall und eine Quarantäne. Einige Funktionen im Paket sind kostenpflichtig, die wichtigsten stehen gratis bereit. Integriert ist ein VPN, das Ihre IP-Adresse beim Surfen durch eine andere austauscht und Ihre Surf-Sitzungen somit anonymisiert. Hierbei stehen Ihnen 5 Gigabyte pro Woche zur Verfügung, was recht umfangreich ist. Praktisch ist der Passiv-Modus: Erkennt Avast die Existenz eines Konkurrenzprodukts mit Wächter, deaktiviert die Lösung den eigenen Live-Scanner zur Vermeidung von Problemen. Mehrere Virenschütze beißen sich nämlich oftmals.

» Download: Avast One Essential herunterladen

» Download: Avast One Essential herunterladen

Foto: COMPUTER BILD

3/48

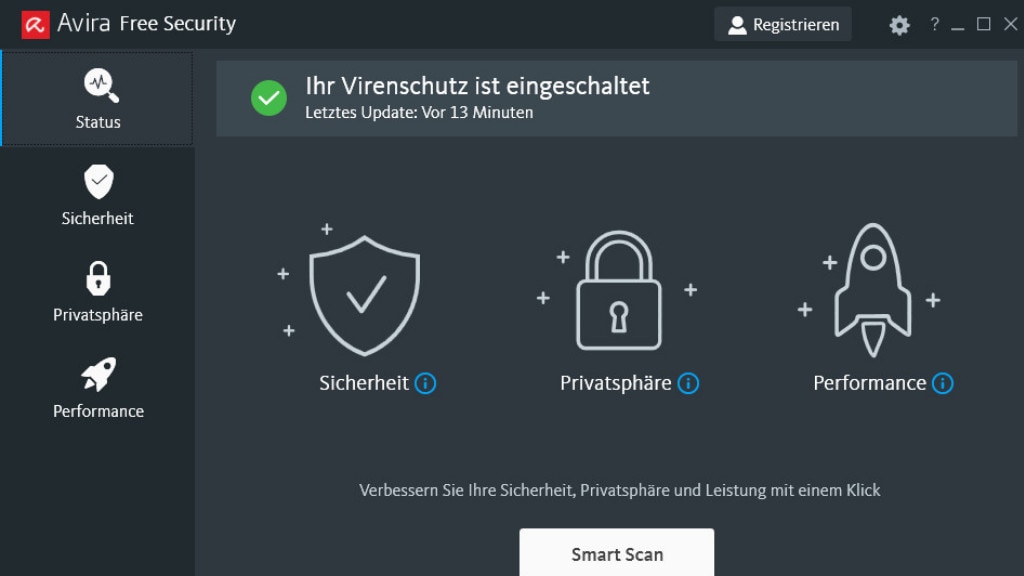

Antivirus: Avira Free Security

Avira Free Security schützt Sie vor Schadprogrammen aller Art, wozu das Programm ähnlich Avast eine manuell auszuführende Prüffunktion (On-Demand-Scanner) und einen Hintergrundwächter (On-Access-Scanner) mitbringt. Der Dateisystemschutz ist gratis, der Webschutz ist dem kostenpflichtigen Avira Prime vorbehalten. Die Anwendung ähnelt den Programmen Avast, AVG und CCleaner – kein Wunder, steckt mit NortonLifeLock nach entsprechenden Übernahmen doch ein großer Konzern dahinter.

Foto: COMPUTER BILD

4/48

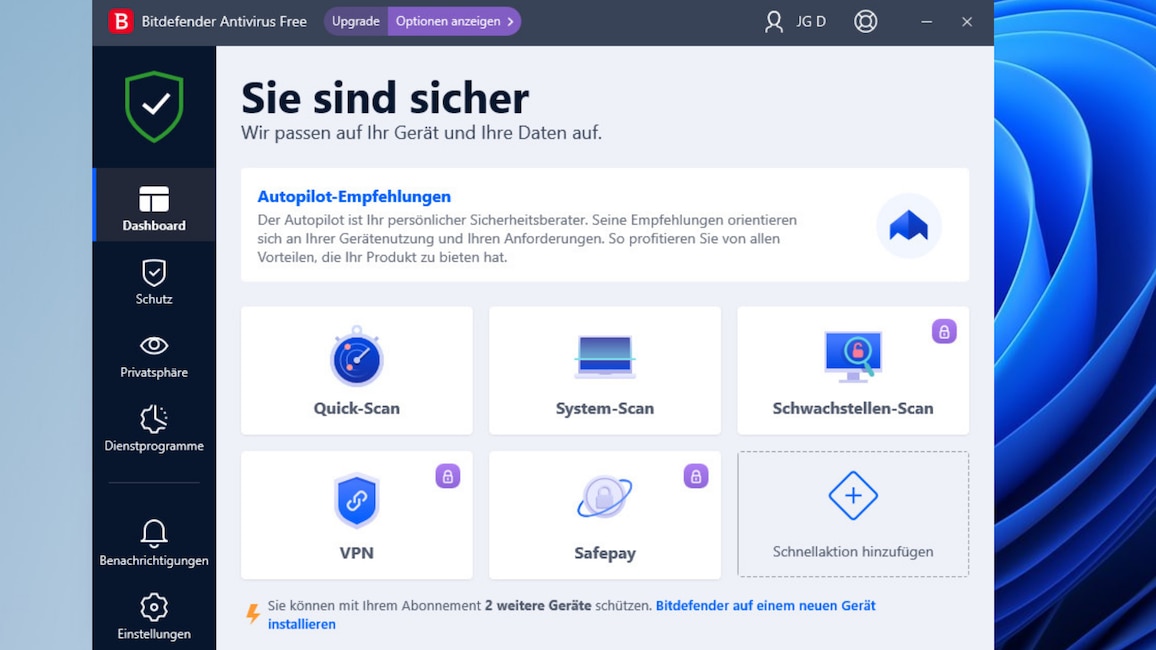

Antivirus: Bitdefender Antivirus Free

Bitdefender Antivirus Free schützt Sie vor Schadprogrammen verschiedener Couleur. Erweiterte Funktionen sind gesperrt und kostenpflichtig. Der Basisschutz mit der bewährten Engine des mehrfachen Testsiegers ist hingegen kostenfrei nutzbar implementiert.

» Download: Bitdefender Antivirus Free herunterladen

» Download: Bitdefender Antivirus Free herunterladen

Foto: COMPUTER BILD

5/48

Antivirus: AVG Anti-Virus Free

Nachdem Avast AVG übernommen hatte, gehört AVG Anti-Virus Free zum Portfolio des tschechischen Konzerns. Da überrascht es nicht, dass sich die Funktionen und Menüs von Avast und AVG ähneln. Letzteres ist aufgrund etlicher Module üppig: Dateisystemschutz, Verhaltensschutz, Web-Schutz, E-Mail-Schutz und ein Datei-Schredder sind an Bord. Ein Dateivernichtungs-Modul gibt es auch bei Avast, es ist im Unterschied zu AVG jedoch kostenpflichtig. Früher besaß AVG Anti-Virus Free übrigens eine Kachel-Oberfläche im Windows-8-Stil, von dieser Designsprache sind die Entwickler abgerückt.

» Download: AVG Anti-Virus Free herunterladen

» Download: AVG Anti-Virus Free herunterladen

Foto: COMPUTER BILD

6/48

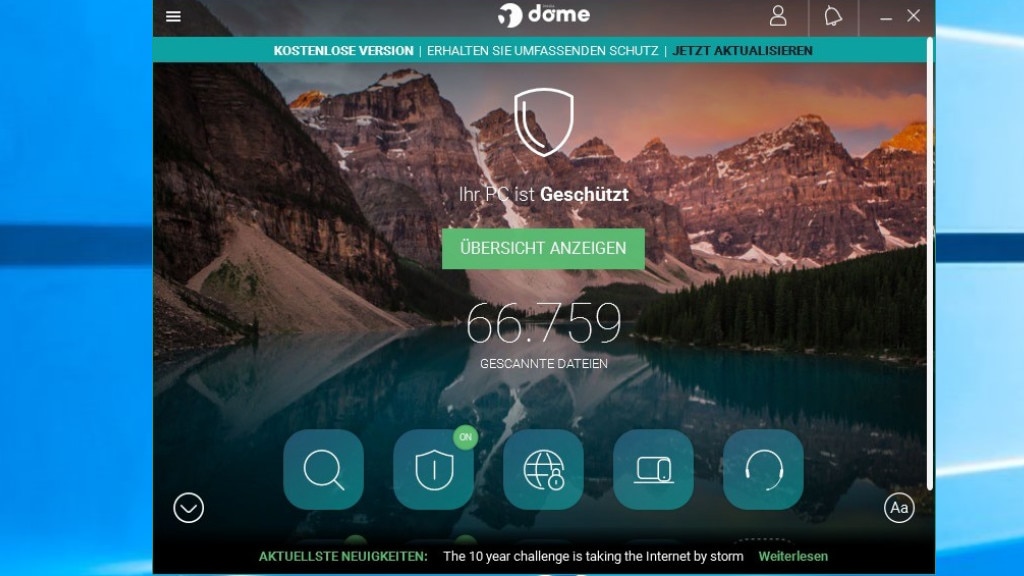

Antivirus: Panda Free Antivirus

Mit Panda Free Antivirus schützen Sie sich vor Schadprogrammen. An Bord sind ein Wächter und planbare Scans. Als Extra gibt es ein VPN, das Ihre Surfsitzungen verschleiert: Es bietet 150 Megabyte Traffic/Tag und ist "Powered by Hotspot Shield".

» Download: Panda Free Antivirus (Panda Dome) herunterladen

» Download: Panda Free Antivirus (Panda Dome) herunterladen

Foto: COMPUTER BILD

7/48

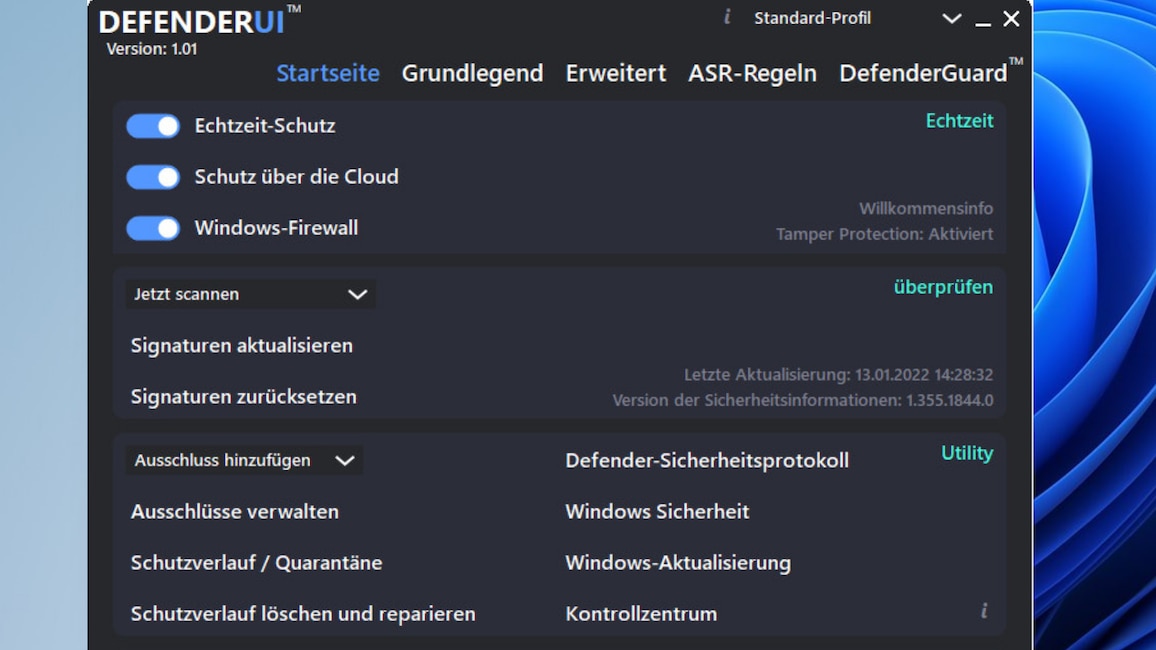

Windows Defender konfigurieren: DefenderUI

Profis schwören auf den Windows Defender und behaupten, alternative Antiviren-Lösungen seien überflüssig und Schlangenöl. Wenn Sie den Microsoft-Virenschutz einsetzen, dann sollte das bestmöglich geschehen: Mit DefenderUI gelingt Ihnen das. Einige Minuten Einarbeitung vorausgesetzt, stellen Sie damit die bordeigene Malware-Abwehr passgenau ein.

» Download: DefenderUI herunterladen

» Microsoft Defender Antivirus: Tutorial zum schlanken Bordmittel-Virenscanner

» Download: DefenderUI herunterladen

» Microsoft Defender Antivirus: Tutorial zum schlanken Bordmittel-Virenscanner

Foto: COMPUTER BILD

8/48

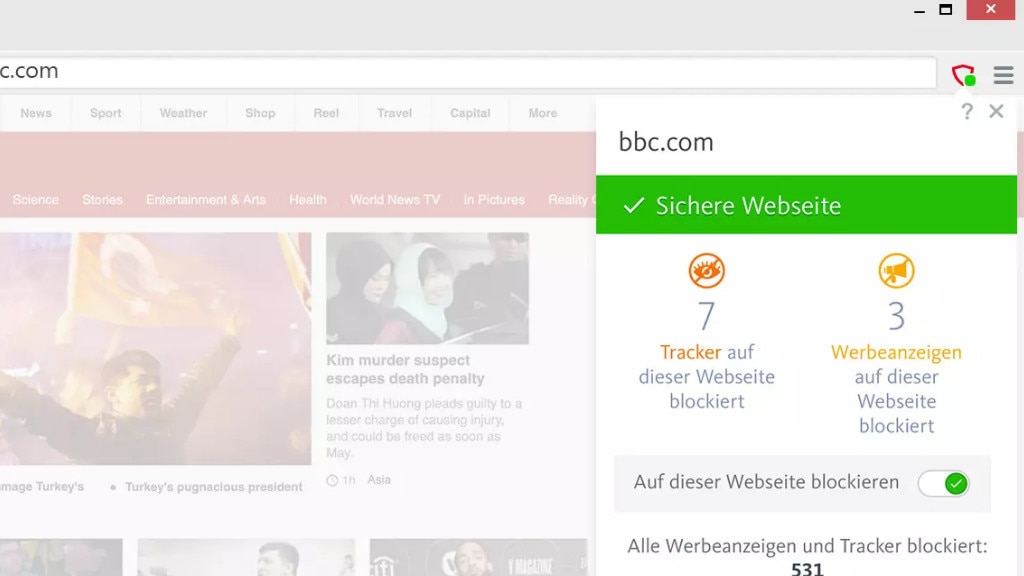

Avira Browserschutz: Firefox und Chrome absichern

Der Avira Browserschutz blockiert beim Surfen automatisch Tracker – und bietet im Menü oben rechts im Browser einige Toggle-Schiebeschalter zur Konfiguration. So sendet das Tool auf Wunsch an Webseiten den Do-Not-Track-Header, der sie auffordert, den Nutzer nicht zu verfolgen. Neben Web-Tracking lässt sich die Internetverfolgung seitens sozialer Netzwerke (Widgets auf Webseiten) blockieren.

» Download: Avira Browserschutz für Firefox herunterladen

» Download: Avira Browserschutz für Chrome herunterladen

» Download: Avira Browserschutz für Firefox herunterladen

» Download: Avira Browserschutz für Chrome herunterladen

Foto: COMPUTER BILD

9/48

Anti-Spyware: AdwCleaner

AdwCleaner ist darauf spezialisiert, Werbeprogramme wie Adware zu entfernen. Der Anbieter verspricht Scans in Warp-Geschwindigkeit und die Entfernung von Toolbars – was aber kaum nötig ist: Da diese Werkzeugleisten mittlerweile nur noch im Internet Explorer funktionieren, sie sind so gut wie ausgestorben. Fernerhin tilgt die Anwendung Spyware, potenziell unerwünschte Programme (PUPs, Potentially Unwanted Programs) und Browser-Hijacker. Das Zusatz-Tool zu Antiviren-Software startet mithilfe eines Doppelklicks auf seine EXE-Datei portabel. Mittlerweile gehört das Programm zum Sicherheitsspezialisten Malwarebytes.

» Download: AdwCleaner herunterladen

» AdwCleaner-Tipps: Ad- und Spyware entfernen – ein Tutorial

» Download: AdwCleaner herunterladen

» AdwCleaner-Tipps: Ad- und Spyware entfernen – ein Tutorial

Foto: COMPUTER BILD

10/48

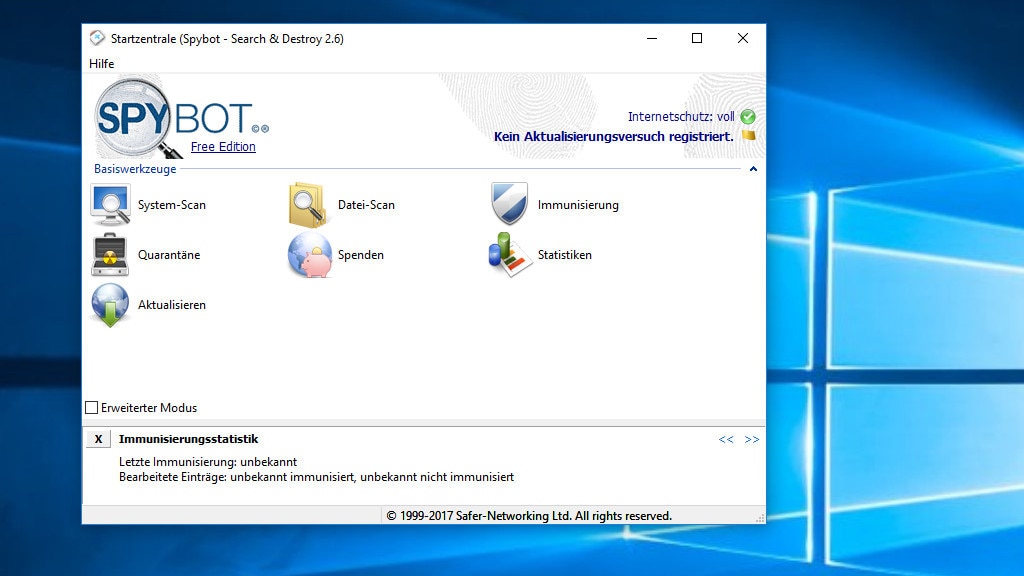

Anti-Spyware: Spybot – Search & Destroy

Mit Spybot – Search & Destroy entfernen Sie der Privatsphäre abträgliche Spione, die sich an Ihrem Antivirus vorbeigeschlichen haben. Früher besaß Spybot einen Hintergrundwächter namens TeaTimer, der nicht mehr an Bord ist. Dennoch ist das Tool präventiv einsetzbar: Es beseitigt als Anti-Spyware spionierenden Code, sein Scanner arbeitet mit einer heuristischen Analyse. An Bord ist eine Windows-Immunisierung: Diese erweitert die OS-eigene Hosts-Datei (%systemroot%\system32\drivers\etc\hosts), sodass schadhafte Webseiten/Domains Browser-weit nicht mehr aufrufbar sind. Wer Virenschutz aus dem Hause Spybot wünscht, erwirbt eine der kommerziellen Varianten (Home, Professional, Corporate, Technicans).

» Download: Spybot – Search & Destroy herunterladen

» Download: Spybot – Search & Destroy herunterladen

Foto: COMPUTER BILD

11/48

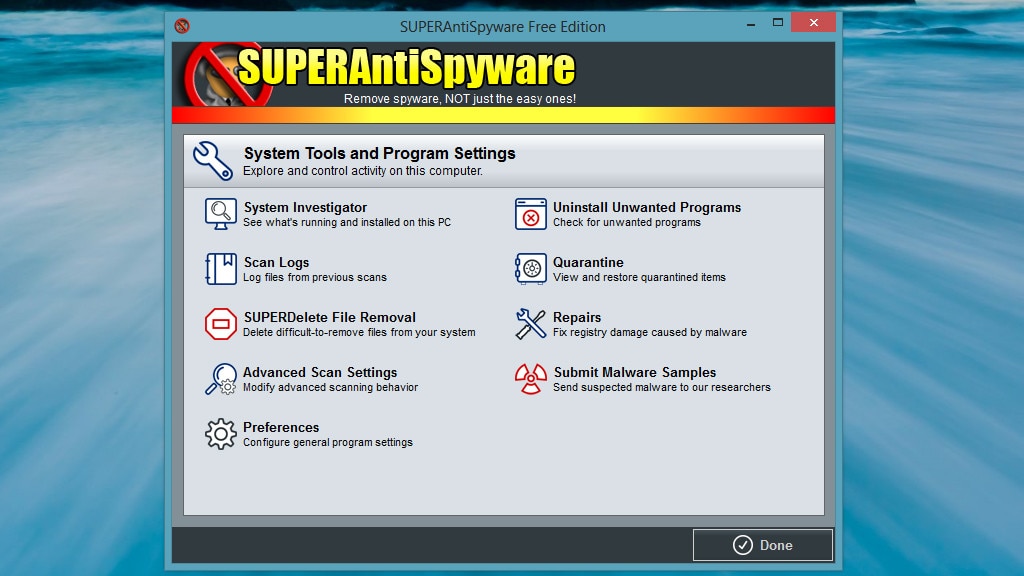

Malware entfernen: SuperAntiSpyware Free Edition

Treiben unerwünschte Werbe-/Spionage- und/oder Malware-Programme auf Ihrem PC ihr Unwesen, hilft SuperAntiSpyware bei der Beseitigung. Das einen Antivirus ergänzende Tool besitzt einen Darkmode und zwei Turbo-Modi, die die Scan-Geschwindigkeit erhöhen. Die Bedienerführung besitzt ein Design im Stil der Windows-8-/-10-Kacheln. Integriert ist ein per Kachel aufrufbares Modul, das Registry-Schäden repariert – falls Malware der Systemdatenbank zugesetzt hat. Der Hersteller nennt eine breite Palette an Gefahren, die auffindbar und entfernbar sind: Malware (Oberbegriff für Schadprogramme), Keylogger, Spyware, Hijacker, Adware, Rootkits, Trojaner, PUPs (potenziell unerwünschte Programme), Würmer, Cryptominer und Ransomware (also Verschlüsselungs-Trojaner).

» Download: SuperAntiSpyware Free Edition herunterladen

» SuperAntiSpyware: Changelog und Tutorial mit den besten Tipps

» Malware löschen: Windows gründlich von Viren befreien – Tipps und Tools

» Download: SuperAntiSpyware Free Edition herunterladen

» SuperAntiSpyware: Changelog und Tutorial mit den besten Tipps

» Malware löschen: Windows gründlich von Viren befreien – Tipps und Tools

Foto: COMPUTER BILD

12/48

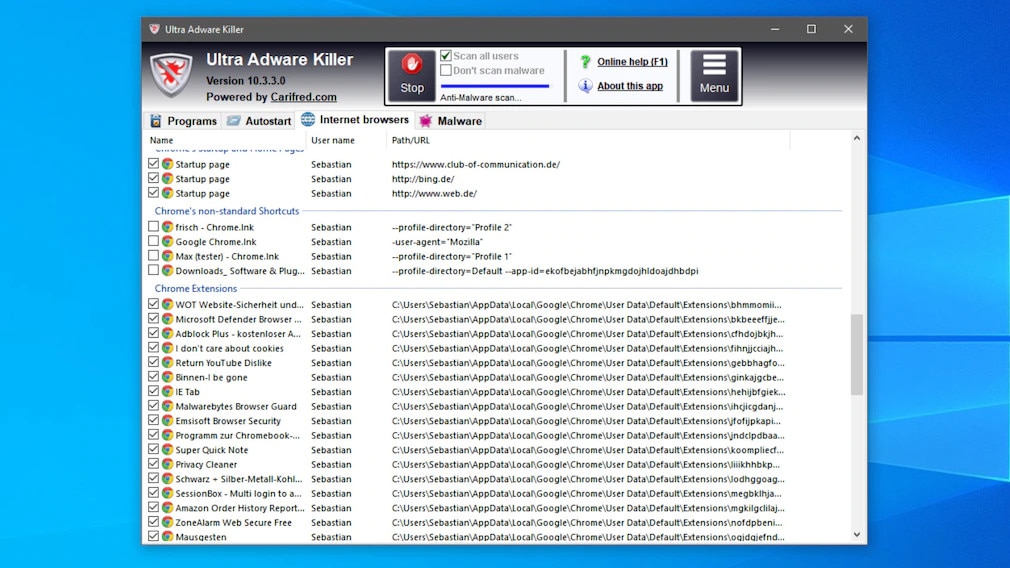

Malware löschen: Ultra Adware Killer

Der Ultra Adware Killer gehört zu der Spezies Software, bei der nicht nur der Name Programm ist. Die portable Anwendung leistet sogar noch mehr als die Bezeichnung verspricht: So sieht der Hersteller sein Werkzeug als Helfer gegen Adware und Malware an. Auf den Registerkarten "Programs", "Autostart", "Internet browsers" und "Malware" versammelt das Utility legitime Software, womöglich aber auch schadhafte Applikationen. Außer für die Beseitigung solcher Bedrohungen (Threats) lässt sich das Tool einsetzen, um ungefährlichen, aber unerwünschten Code wie fragwürdige Tuning-Tools loszuwerden.

» Download: Ultra Adware Killer herunterladen

» Ultra Adware Killer: Review der aktuellen Version und Bedientipps

» Download: Ultra Adware Killer herunterladen

» Ultra Adware Killer: Review der aktuellen Version und Bedientipps

Foto: COMPUTER BILD

13/48

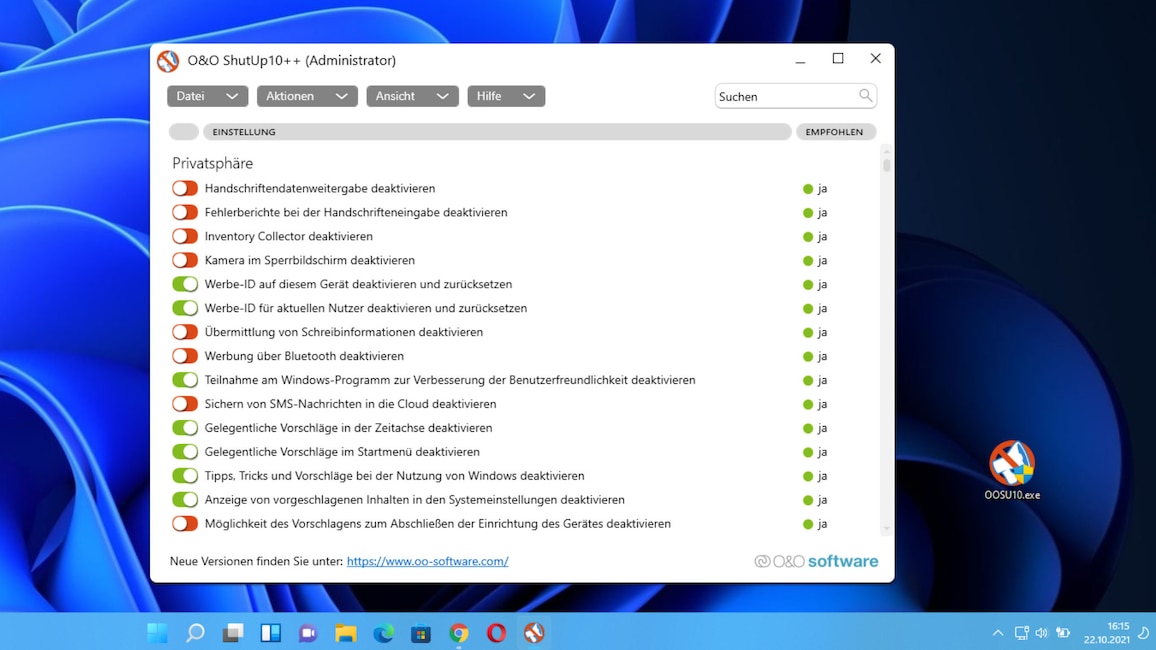

Spähen verhindern: O&O ShutUp10++

Windows 10 und Windows 11 erheben werkseitig einen umfassenden Stock an Informationen über ihre Nutzung – und Apps erhalten umfangreiche Zugriffsrechte auf Hardwarekomponenten (wie Kamera, Mikrofon) und Daten. Das vom Berliner Softwareunternehmen O&O (bekannt für Defrag-Software) stammende ShutUp 10++ schiebt dem freizügigen Datenumgang einen Riegel vor. Privatsphäre-bedachte Anwender konfigurieren in der Tweaking-Applikation mithilfe von Schiebereglern das Betriebssystem-Verhalten in ihrem Sinne. Farbige Markierungen geben Aufschluss darüber, bei welchen Einstellungen Optimierungsbedarf besteht.

» Download: O&O ShutUp10++ herunterladen

» Ratgeber: O&O ShutUp 10++

» Download: O&O ShutUp10++ herunterladen

» Ratgeber: O&O ShutUp 10++

Foto: COMPUTER BILD

14/48

Daten sichern: Aomei Backupper

Um bei Malware-Befall, Diebstahl des PCs, mutwilliger Zerstörung desselben oder bei einem Wasser-, Brand- oder Gewitterschaden nicht ohne Daten dazustehen, sollten Sie regelmäßig Backups wichtiger Files anfertigen. Mit Aomei Backupper gelingt das leicht: Das umfangreiche Tool dupliziert Files wahlweise 1:1 oder in eine Image-Datei. Oder es vervielfältigt Windows in ein Image, sodass Sie das Betriebssystem bei Hochfahrproblemen vollständig wiederherstellen.

» Download: Aomei Backupper herunterladen

» Download: Aomei Backupper Pro – Kostenlose 1-Jahresversion herunterladen

» Ratgeber: Aomei Backupper Pro – Kostenlose 1-Jahresversion

» Download: Aomei Backupper herunterladen

» Download: Aomei Backupper Pro – Kostenlose 1-Jahresversion herunterladen

» Ratgeber: Aomei Backupper Pro – Kostenlose 1-Jahresversion

Foto: COMPUTER BILD

15/48

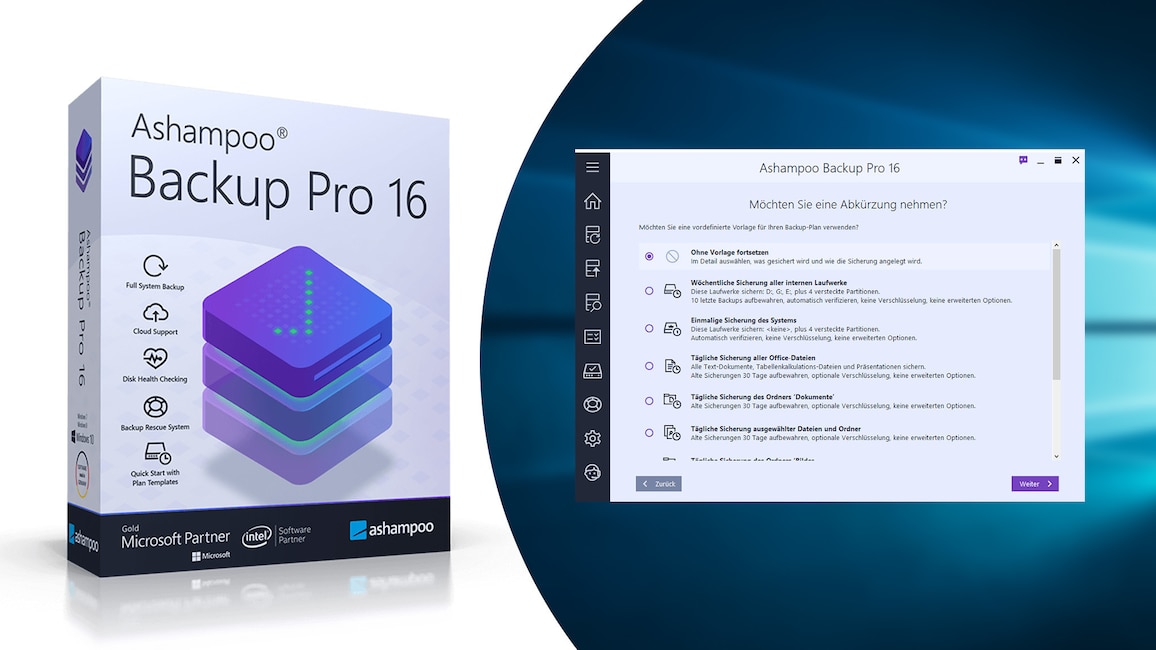

Daten sichern: Ashampoo Backup Pro 16 – Kostenlose Vollversion

Alternativ zum Aomei Backupper nutzen Sie Ashampoo Backup Pro 16. Mit der Gratis-Vollversion sichern Sie Dateien und Ordner, aber auch Laufwerke und somit wahlweise das komplette Betriebssystem. Dank Assistenten-Modus ist eine einfache Datensicherung auf Netzlaufwerke und USB-Datenträger ebenso möglich wie zu Cloud-Speicherdiensten. Es lässt sich ein Notfalldatenträger auf CD-/DVD- oder USB-Basis mit dem Mini-Betriebssystem "Windows PE" erstellen. Das Device hilft, Windows nach einer Beschädigung vollständig in einem funktionierenden Zustand wiederherzustellen, sodass der PC wieder gut benutzbar ist.

» Download: Ashampoo Backup Pro 16 – Kostenlose Vollversion herunterladen

» Ratgeber: Ashampoo Backup Pro 16 – Kostenlose Vollversion

» Ratgeber: Ashampoo Backup Pro 16 – Kostenlose Vollversion

Foto: COMPUTER BILD

16/48

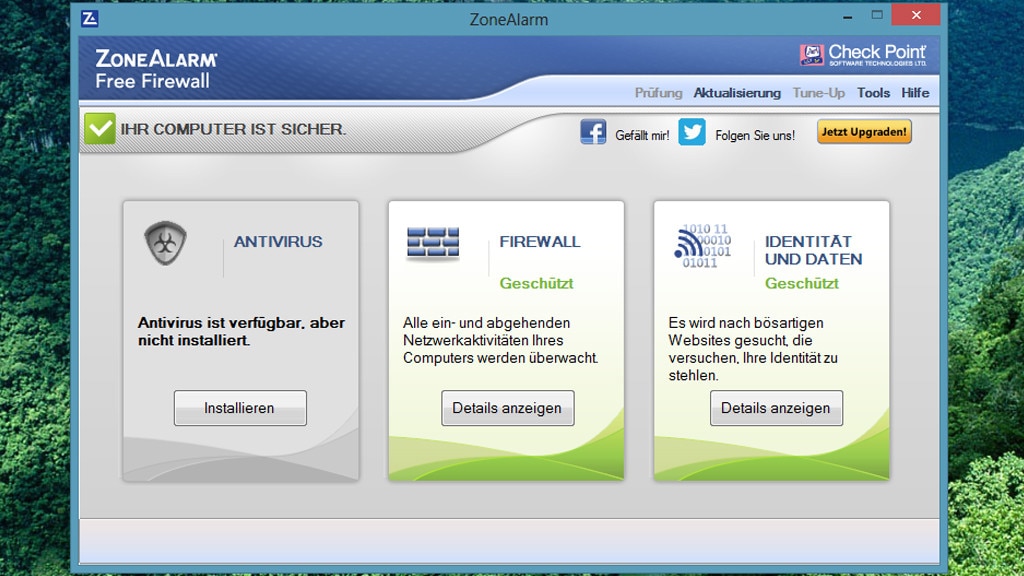

Firewall: ZoneAlarm Free Firewall

Zusätzlich zu einem Antivirenprogramm sollten Sie eine Firewall nutzen. Windows bringt seit dem XP Service Pack 2 eine mit, seit Windows Vista überprüft sie neben dem eingehenden auch den ausgehenden Datenverkehr (Zwei-Wege-Firewall). Als Alternative eignet sich der Klassiker ZoneAlarm Free Firewall. Das Tool schützt Sie vor Hackern und überwacht Ihre ausgehenden Web-Verbindungen. Es ist leichter aufzurufen als die Windows-eigene Lösung; so nistet sich ZoneAlarm als Infobereich-Symbol in der Taskleiste (rechts neben der Uhr) ein. An Bord sind Zusatzfunktionen wie ein Spielemodus. Er akzeptiert oder lehnt bei Warnungen den jeweiligen Vorgang automatisch ab (der Nutzer entscheidet sich in einem Config-Dialog pauschal für eines davon). Die optional nutzbare Antivirus-Komponente basiert auf Kaspersky (Quelle: https://www.av-comparatives.org/list-of-consumer-av-vendors-pc/).

Angenehm: ZoneAlarm-Antivirus differenziert bei den Erkennungsmechanismen zwischen Heuristik und Verhaltensanalyse. Anders als vor einigen Jahren vermischen Sicherheitsanbieter und Definitionen häufig die Techniken. Es handelt sich um proaktive Methoden, um Schadprogramme ohne zu ihnen vorliegende Signaturen zu identifizieren (bei etwaigen Fehlalarmen). Eine Heuristik prüft Programmcode auf Auffälligkeiten, während eine Verhaltensanalyse ihn zu seiner Laufzeit beobachtet.

Angenehm: ZoneAlarm-Antivirus differenziert bei den Erkennungsmechanismen zwischen Heuristik und Verhaltensanalyse. Anders als vor einigen Jahren vermischen Sicherheitsanbieter und Definitionen häufig die Techniken. Es handelt sich um proaktive Methoden, um Schadprogramme ohne zu ihnen vorliegende Signaturen zu identifizieren (bei etwaigen Fehlalarmen). Eine Heuristik prüft Programmcode auf Auffälligkeiten, während eine Verhaltensanalyse ihn zu seiner Laufzeit beobachtet.

Foto: COMPUTER BILD

17/48

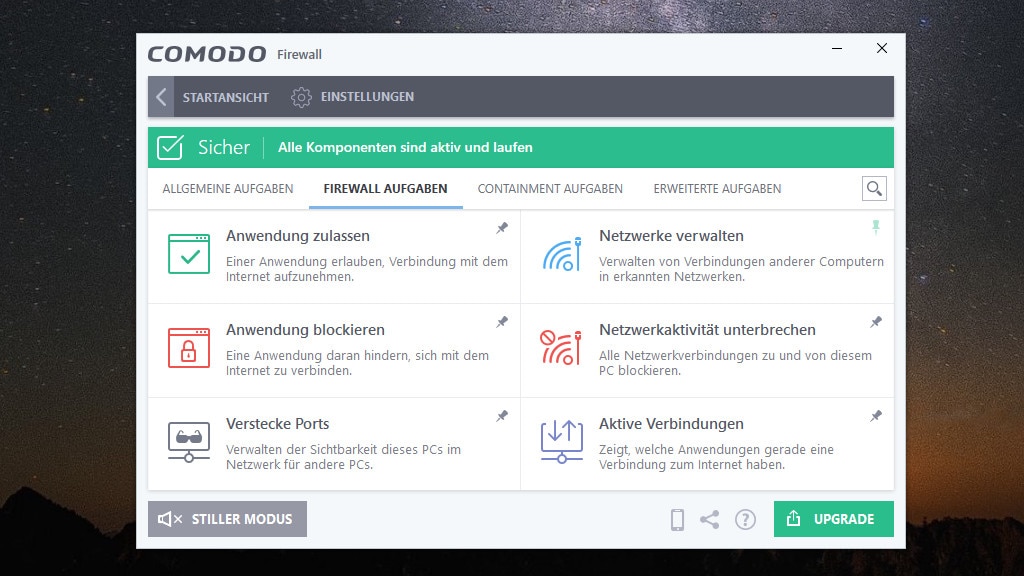

Firewall: Comodo Firewall

Eine Alternative zur ZoneAlarm Free Firewall ist die Comodo Firewall. Die Bedienung verläuft über eine Kachel-artige Oberfläche und ist angenehm, sie erfordert jedoch Einarbeitung. Feature-Boni werten das Programm auf: Integriert ist ein virtueller Desktop, über den Sie dank Virtualisierung isoliert Programme ausführen. Der Installer bietet am Ende der Software-Einrichtung an, den in Windows gewählten DNS-Server auf Comodo Secure DNS umzustellen (in Windows ersichtlich im ncpa.cpl-Fenster); sodann kümmert sich Comodo um URL-zu-IP-Auflösungen, also um Webseiten-Aufrufe, und blockiert dabei browserweit einige schadhafte Seiten.

» Download: Comodo Firewall herunterladen

» Comodo Firewall: Tutorial, Test – und Vergleich: Comodo Firewall vs. ZoneAlarm

» Windows: DNS-Server ändern zum sichereren und schnelleren Surfen

» Download: Comodo Firewall herunterladen

» Comodo Firewall: Tutorial, Test – und Vergleich: Comodo Firewall vs. ZoneAlarm

» Windows: DNS-Server ändern zum sichereren und schnelleren Surfen

Foto: COMPUTER BILD

18/48

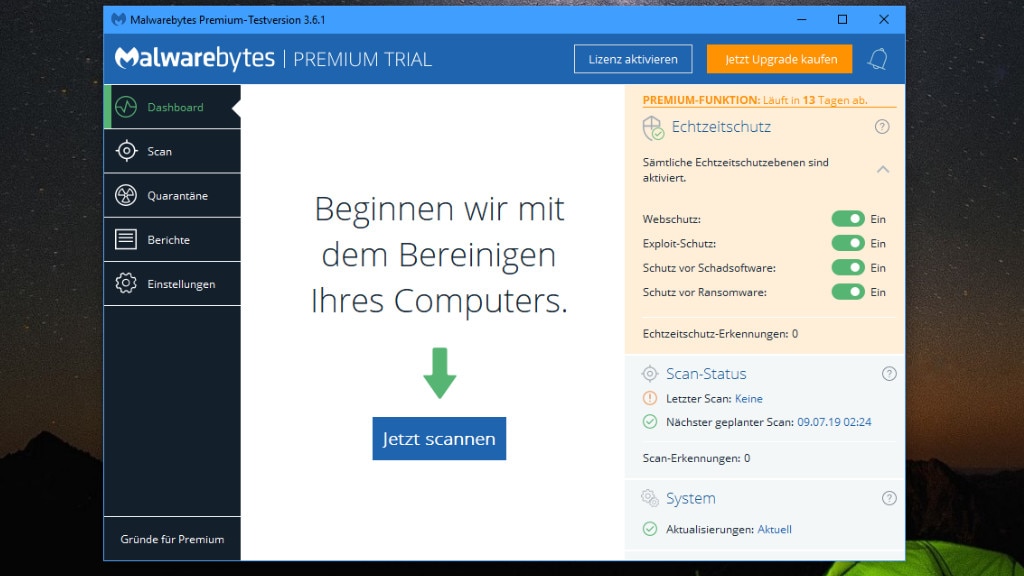

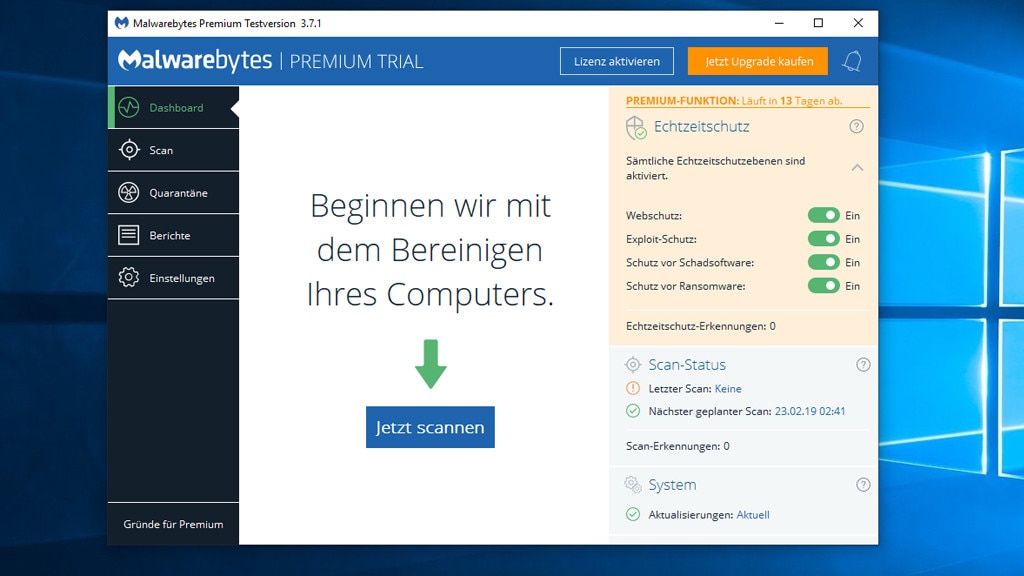

Malware entfernen: Malwarebytes

Vermuten Sie Schadcode auf Ihrem PC, den Ihr Antivirenprogramm möglicherweise nicht erkannt hat? Mit Malwarebytes (ehemals: Malwarebytes Anti-Malware) kommen Sie der Gefahr auf die Spur und verfrachten sie in Quarantäne. Vermutlich brauchen Sie die enthaltenen Premium-Funktionen nicht: Im Testversion-Betrieb bekommen Sie zwei Wochen lang einen Web-, Exploit-, Schadsoftware- und Ransomware-Schutz (On-Access); das reine Scanner-Modul (On-Demand) ist hingegen dauerhaft kostenfrei.

Tipp: Sollte Ihr PC stark verseucht sein, laden Sie Malwarebytes Chameleon herunter. Das Mini-Tool ist ein Downloader respektive Web-Installer, arbeitet in einer CMD-Umgebung und befördert den Malwarebytes-Scanner auf Ihren PC. Nützlich ist das, wenn hartnäckige Schadsoftware das Beziehen von Sicherheitssoftware des Anbieters blockiert.

» Download: Malwarebytes herunterladen

» Programme silent installieren: Silent install ermöglicht Einrichtung ohne Klicks

Tipp: Sollte Ihr PC stark verseucht sein, laden Sie Malwarebytes Chameleon herunter. Das Mini-Tool ist ein Downloader respektive Web-Installer, arbeitet in einer CMD-Umgebung und befördert den Malwarebytes-Scanner auf Ihren PC. Nützlich ist das, wenn hartnäckige Schadsoftware das Beziehen von Sicherheitssoftware des Anbieters blockiert.

» Download: Malwarebytes herunterladen

» Programme silent installieren: Silent install ermöglicht Einrichtung ohne Klicks

Foto: COMPUTER BILD

19/48

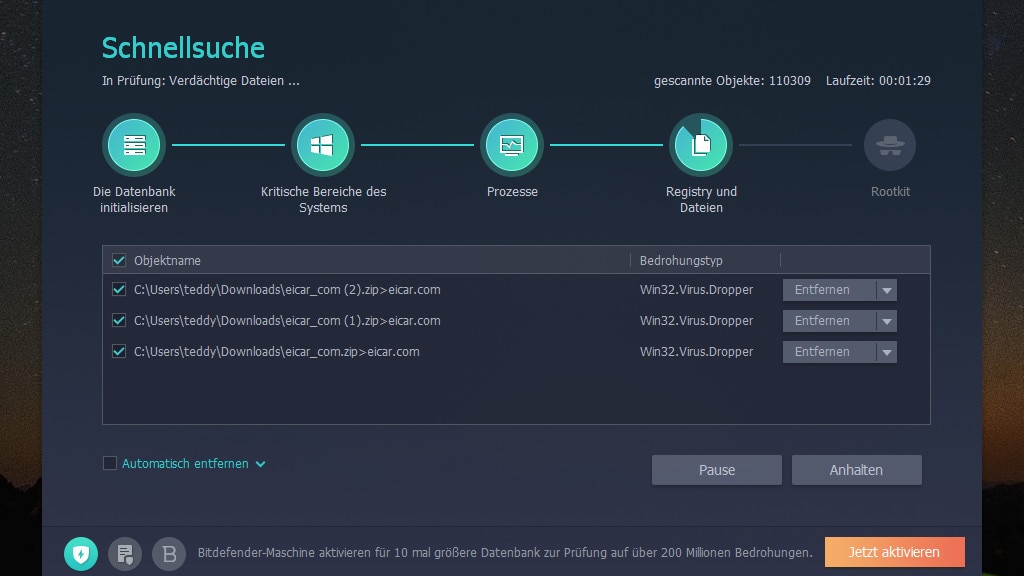

Malware löschen: IObit Malware Fighter Free

IObit Malware Fighter Free bekämpft Schadprogramme, die auf der PC-Platte wüten. Die Schnellsuche umfasst das Prüfen kritischer Systembereiche sowie von Prozessen, Registry und Dateien. Einige der Schutzmodule sind gratis, andere nicht. Das aus China stammende Programm ist deutschsprachig.

» Download: IObit Malware Fighter Free herunterladen

» Download: IObit Malware Fighter Free herunterladen

Foto: COMPUTER BILD

20/48

Rettungsdatenträger gegen Malware: COMPUTER BILD-Notfall-DVD

Streikt Ihr PC, da Windows nicht mehr hochfährt? Dann hilft die COMPUTER BILD-Notfall-DVD: Einfach einlegen, von ihr aus booten und wenige Sekunden später finden Sie sich in einem Notfall-Arbeitsplatz wieder. Dieser basiert auf Linux. Mit der Notfall-DVD legen Sie etwa eine Datensicherung an, führen einen Virenscan durch, gelangen dank Firefox-Browser ins Internet und setzen das Windows-Kennwort zurück.

» Download: COMPUTER BILD-Notfall-DVD herunterladen

» Download: COMPUTER BILD-Notfall-DVD herunterladen

Foto: COMPUTER BILD

21/48

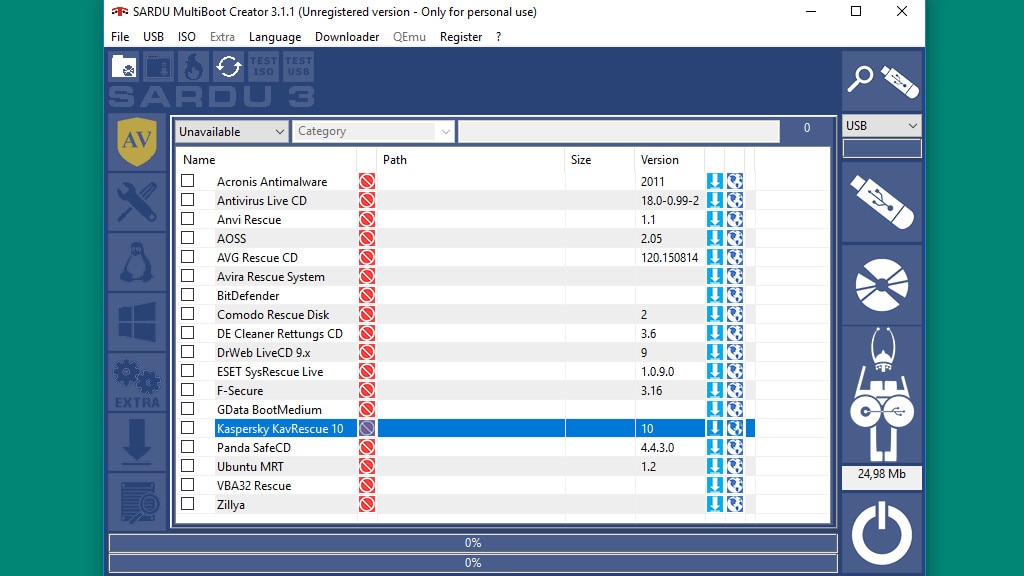

Mehrere Notfall-Systeme auf Stick bannen: SARDU

Neben Kaspersky offerieren diverse weitere Sicherheitsfirmen Notfall-Betriebssysteme, die vom USB-Stick booten und einen Malware-Befall kurieren. Mit SARDU verfrachten Sie diese Systeme auf einen einzigen (!) USB-Stick. Es entsteht ein Multi-Boot-Stick, der verschiedene OS samt der jeweiligen Scanner enthält. Nach dem Booten von SARDU wählen Sie in einem Menü, welches der Scanner-OS hochfahren soll. Haben Sie die Bereinigung abgeschlossen, rebooten Sie und wählen für einen weiteren Check im SARDU-Bootmenü einen anderen Scanner. So beseitigen Sie selbst größere Malware-Infektionen effektiv. Die Nutzung von SARDU ist praktischer, als mit mehreren Sticks zu hantieren oder einen USB-Stick samt Live-System zu formatieren, ehe Sie das nächste bootfähig darauf entpacken.

» Download: SARDU herunterladen

» Download: SARDU herunterladen

Foto: COMPUTER BILD

22/48

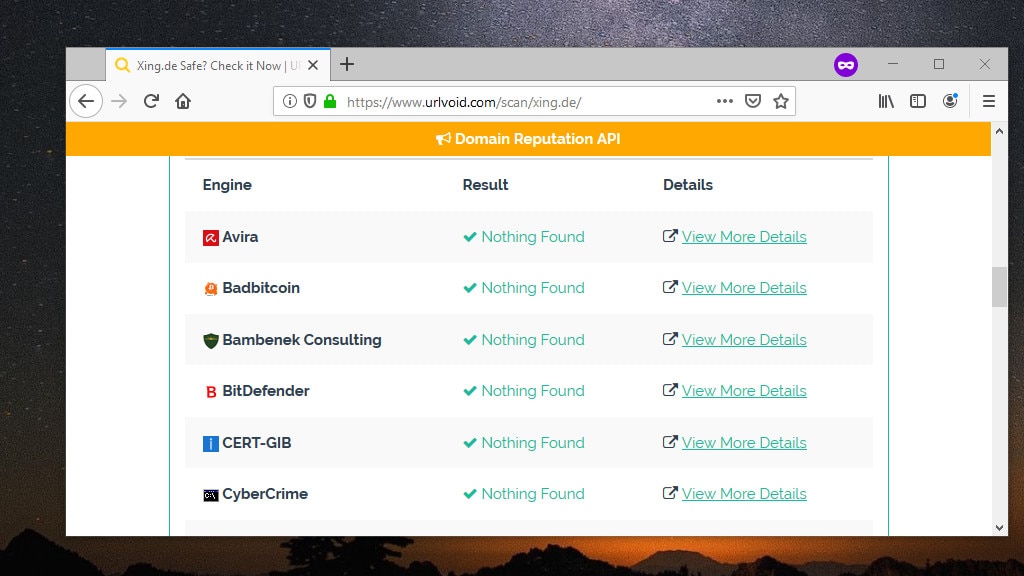

Webseiten-Sicherheit prüfen: URLVoid

Haben Sie über eine Suchmaschine oder einen Foren-Link eine interessante Website gefunden, wissen aber nicht, ob sie sicher ist? Mit URLVoid checken Sie es – unabhängig Ihres Betriebssystems und Browsers: Geben Sie die Adresse der zu prüfenden Seite/Domain ein, befragt der Service mehrere Reputationsdienste. Deren Ergebnisse zur Seitensicherheit erscheinen untereinander. Hierzu gehören etwa Avira, Dr. Web und MyWOT. Anhand der Einschätzungen wägen Sie ab, ob die Seite vertrauenswürdig ist. URLVoid ist sozusagen das VirusTotal für Webseiten (VirusTotal dient als Multi-Engine-Prüfdienst in der Cloud für Dateien).

» Zum Webdienst: URLVoid

» Zum Webdienst: URLVoid

Foto: COMPUTER BILD

23/48

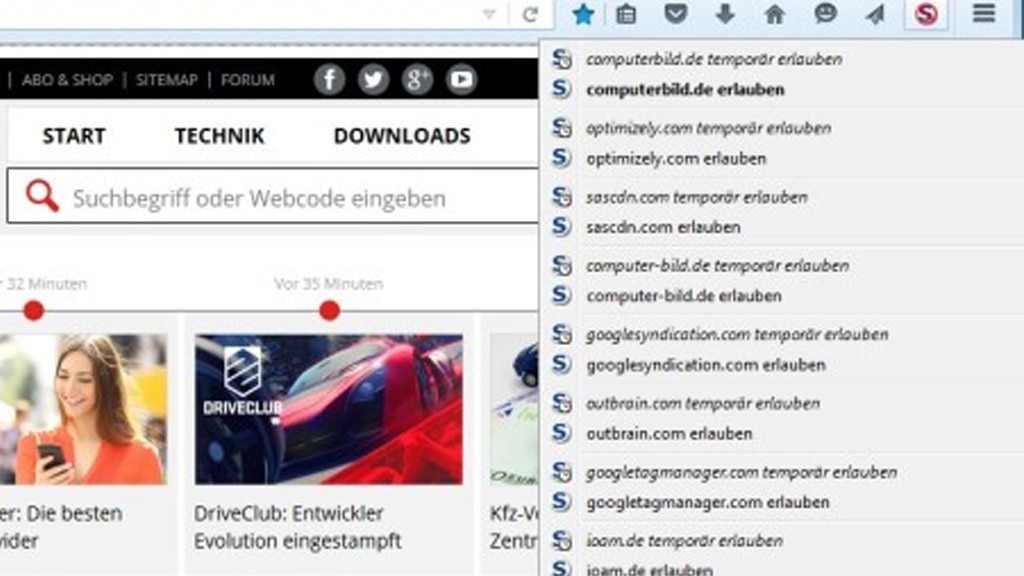

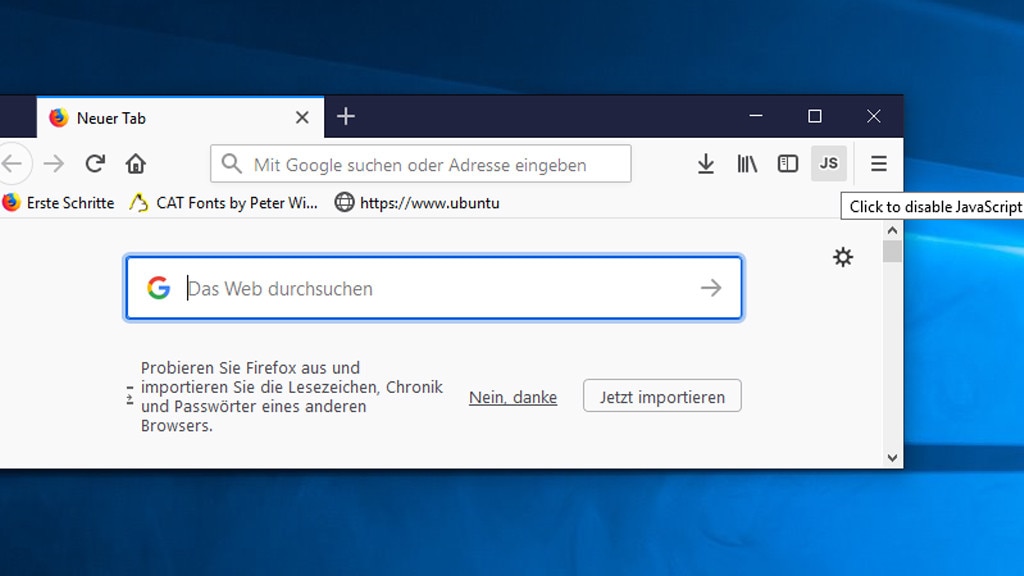

Schädliche Webseiten-Inhalte blockieren: NoScript

Zahlreiche Webseiten arbeiten mit JavaScript: Die Technik macht das Surfen angenehmer und ermöglicht Komfortfunktionen wie Aufklappmenüs. Andererseits birgt JavaScript ein Einfallstor für Viren; sie installieren sich beim Besuch manipulierter Seiten über Sicherheitslücken automatisch (Drive-by-Download). Eine Lösung ist, JavaScript im Browser zu deaktivieren. Ein Problem ist, dass neuere Firefox-Versionen das via grafischem Menü nicht mehr zulassen und dies bloß via Einstellungsseite about:config erlauben. So surfen Sie zwar sichererer, Webseiten sind jedoch teilweise bis hin zur Unbenutzbarkeit beschnitten.

NoScript löst das Dilemma: Mit dem Add-on verbessern Sie Ihre Onlinesicherheit, ohne komplett auf JavaScript verzichten zu müssen. Das Programm blockiert die Technik für alle Webseiten (bis auf vorab definierte Ausnahmen). Funktioniert eine Seite nicht richtig, die Sie als sicher einschätzen, fügen Sie sie zu einer Ausnahmeliste hinzu. Anschließend funktioniert JavaScript hier wieder. Das Prinzip des URL-Whitelistings bereitet beim Konfigurieren anfangs Mühe. Wenn Sie alle nötigen Ausnahmen definiert haben, surft es sich aber sicherer und entspannter. Mit einiger Verzögerung kam nach der Firefox-Version ein Chrome-NoScript heraus.

» Download: NoScript für Firefox herunterladen

» Download: NoScript für Chrome herunterladen

NoScript löst das Dilemma: Mit dem Add-on verbessern Sie Ihre Onlinesicherheit, ohne komplett auf JavaScript verzichten zu müssen. Das Programm blockiert die Technik für alle Webseiten (bis auf vorab definierte Ausnahmen). Funktioniert eine Seite nicht richtig, die Sie als sicher einschätzen, fügen Sie sie zu einer Ausnahmeliste hinzu. Anschließend funktioniert JavaScript hier wieder. Das Prinzip des URL-Whitelistings bereitet beim Konfigurieren anfangs Mühe. Wenn Sie alle nötigen Ausnahmen definiert haben, surft es sich aber sicherer und entspannter. Mit einiger Verzögerung kam nach der Firefox-Version ein Chrome-NoScript heraus.

» Download: NoScript für Firefox herunterladen

» Download: NoScript für Chrome herunterladen

Foto: COMPUTER BILD

24/48

Anonym suchen: StartPage

Es muss nicht immer Google sein: Wie wäre es damit, mit StartPage zu recherchieren? Die Alternativ-Suchmaschine bietet eine bessere Privatsphäre bei zugleich guter Treffer-Qualität. Der Dienst arbeitet in doppelter Hinsicht als Proxy. Zum einen leitet es Suchanfragen an Google weiter; es nimmt dann die Suchergebnisse vom Primus entgegen und präsentiert sie Ihnen. Zum anderen öffnen Sie verlinkte Seitentreffer auf Wunsch mithilfe eines speziellen Links mit anderer IP-Adresse. Google und (bei zusätzlicher IP-Anonymisierung) Webserver haben es aufgrund von StartPage schwerer, den Nutzer eindeutig zu tracken.

Foto: COMPUTER BILD

25/48

Anonym suchen: DuckDuckGo

Eine datenschutzfreundliche Alternative zu Google ist DuckDuckGo. Der Anbieter verspricht, weder Tracking zu betreiben noch zielgerichtete Werbung auszuliefern – "einfach nur Suchen" lautet das Credo. Die Suchergebnisse sind von guter Qualität und stammen aus über 400 Quellen. Außer einem eigenen Crawler zum Erfassen des Webs (DuckDuckBot) liefern externe Dienste Treffer an, etwa Verizon Media (Yahoo) und Bing (Microsoft).

» Zum Webdienst: DuckDuckGo

» Zum Webdienst: DuckDuckGo

Foto: COMPUTER BILD

26/48

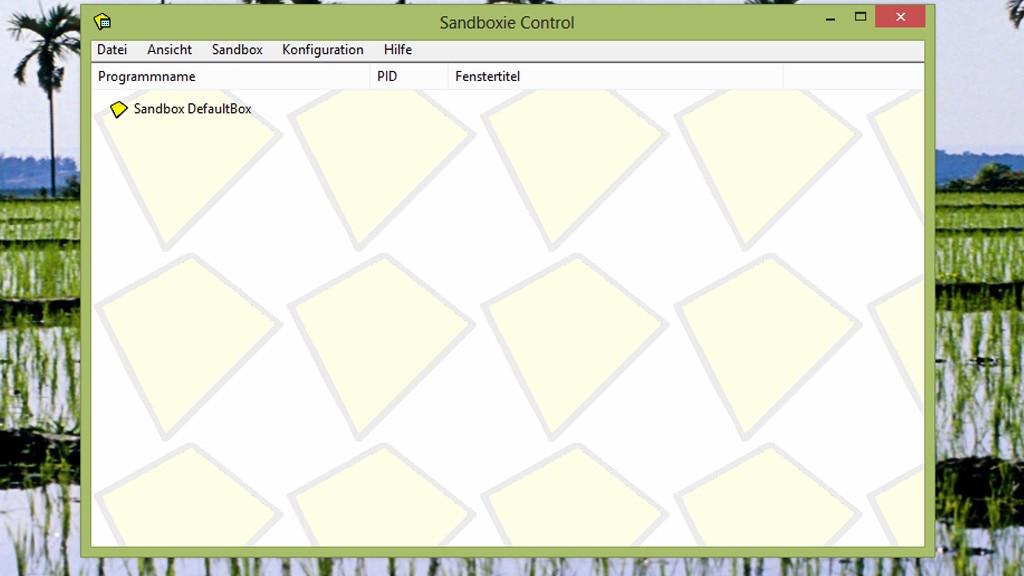

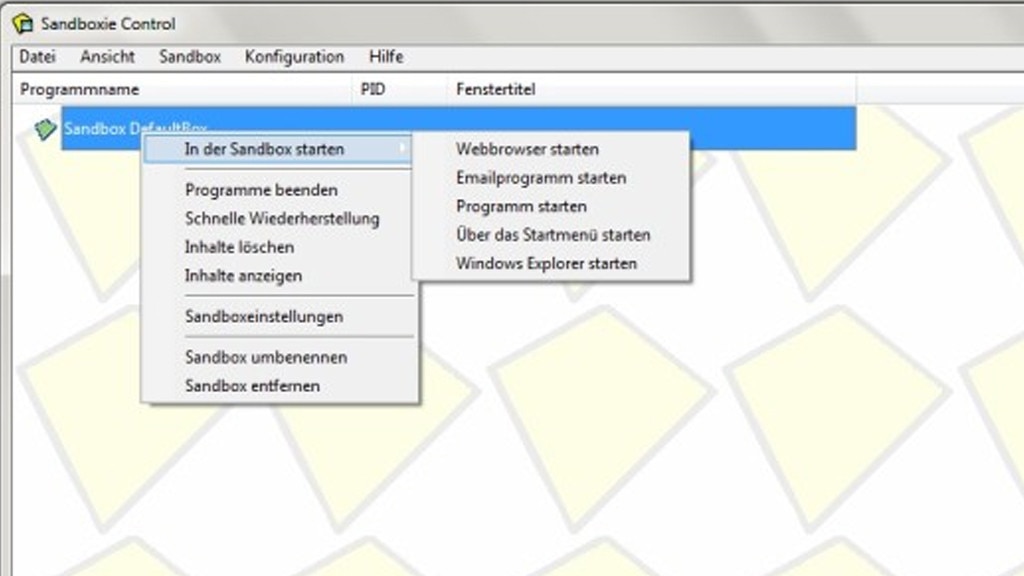

Programme sicher starten: Sandboxie

Mit Sandboxie starten Sie Programme in einer sicheren Sandbox: Das ist eine von Windows isolierte Umgebung, in der es Programmen nicht erlaubt ist, das Betriebssystem zu verändern. Neben unbekannter Software starten Sie in Sandboxie bekannte Anwendungen wie Ihren Browser und surfen so sicherer. Auch um unbekannte Systemtools auszuprobieren, die womöglich verbuggt sind und Datenmüll hinterlassen, eignet sich die Lösung. Läuft ein Programm in der Sandbox, erkennen Sie das anhand eines gelben Rahmens um dessen Fenster.

» Download: Sandboxie herunterladen

» Sandboxie: Anleitung zum wohl besten Sandboxing-Tool für Windows

» Sandboxing-Software: Tools zum sicheren Ausführen von Programmen

» Download: Sandboxie herunterladen

» Sandboxie: Anleitung zum wohl besten Sandboxing-Tool für Windows

» Sandboxing-Software: Tools zum sicheren Ausführen von Programmen

Foto: COMPUTER BILD

27/48

Anonym surfen per Spezialbrowser: Tor Browser

Beim Surfen im Internet erfahren Website-Betreiber, wo Sie sich ungefähr befinden. Das klappt durch das Auslesen Ihrer IP-Adresse. Um solcher Standort-Identifikation einen Riegel vorzuschieben, bietet sich der Tor Browser an. Es handelt sich um ein Programm zum anonymen Surfen, das auf Firefox ESR basiert. Enthalten ist neben der Tor-Anonymisierung NoScript; die Firefox-Erweiterung sichert das Surfen im Web weiter ab. Wermutstropfen: Surfen Sie mit aktiviertem Tor-Schutz, reduziert sich das Tempo beim Webseiten-Aufbau. Als alleiniges Surf-Werkzeug eignet sich der Client somit nicht. Wohl aber als Zweit-Browser: Tracker und Malware haben es hier schwerer. Bei jedem Start weist das Tor-Netz Ihnen automatisch eine neue Fake-IP-Adresse zu.

» Download: Tor Browser herunterladen

» IP-Adresse ändern mit Tor: So erschaffen Sie einen anonymen Firefox-Stick

» Download: Tor Browser herunterladen

» IP-Adresse ändern mit Tor: So erschaffen Sie einen anonymen Firefox-Stick

Foto: COMPUTER BILD

28/48

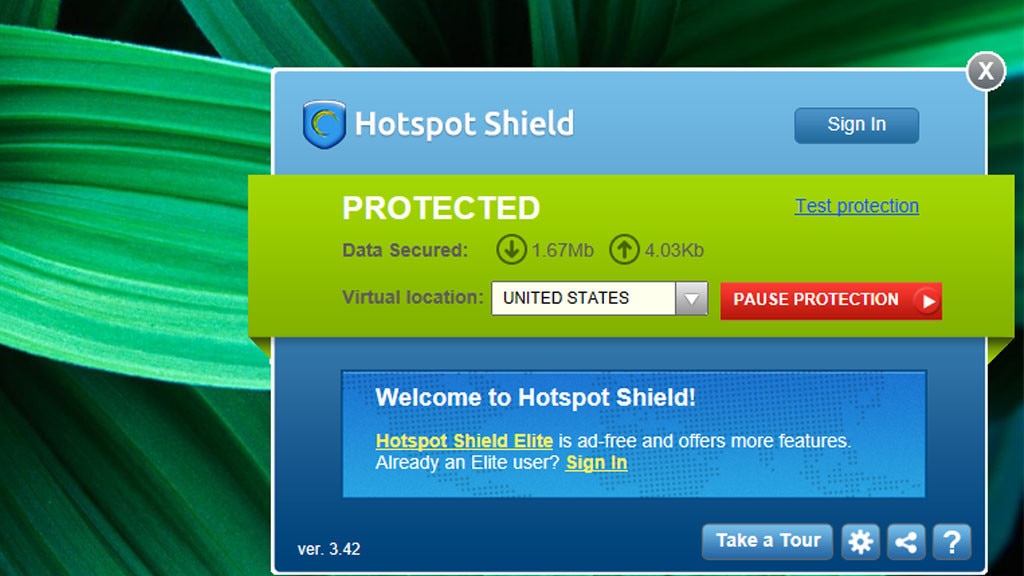

Anonym surfen mit allen Browsern: Hotspot Shield

Hotspot Shield empfiehlt sich Anwendern, die viel mit ihrem Notebook unterwegs sind. Das Programm ermöglicht sichereres Surfen über WLAN-Hotspots. Hierzu baut das Tool ein VPN (Virtual Private Network, virtuelles privates Netzwerk) zu einem US-amerikanischen Server auf und verschlüsselt den kompletten Datenverkehr. So bleiben sensible persönliche Informationen vor Hackern geschützt. Im Vergleich zu Avira Phantom VPN sind 500 Megabyte (MB) nicht im Monat, sondern pro Tag (!) gratis. Ein Nachteil ist, dass die Datenverkehr-Weiterleitung in das US-Ausland geschieht und hier die NSA spionieren könnte. Das Erneuern des 500-MB-Traffics am nächsten Tag funktioniert zuverlässig. Einst steckte hinter dem Tool AnchorFree, es folgten Wechsel zu Pango und Aura.

» Download: Hotspot Shield herunterladen

» Download: Hotspot Shield herunterladen

Foto: COMPUTER BILD

29/48

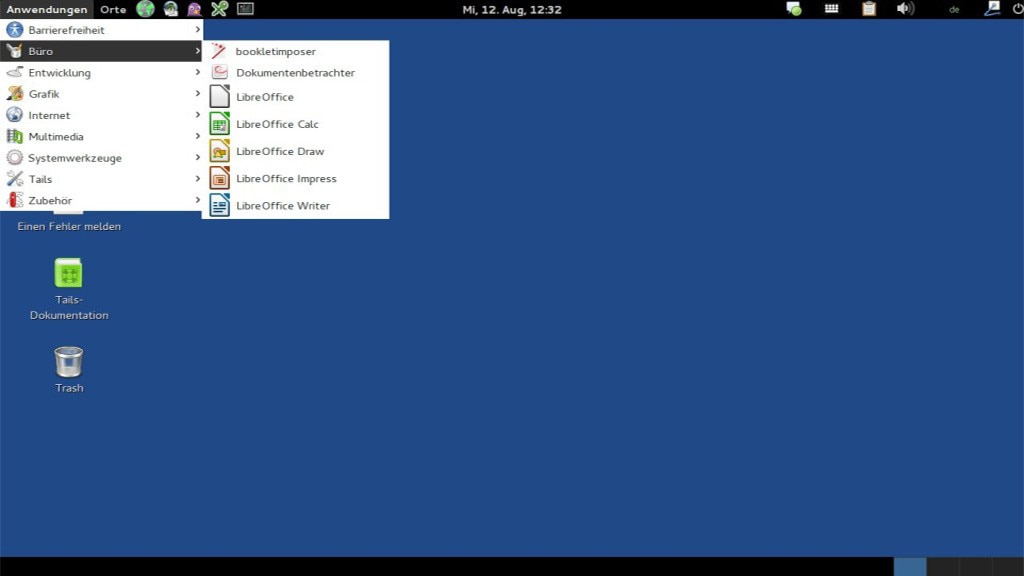

Live-System zum sicheren Surfen: Tails

Sie möchten Webseiten aufrufen, die (potenziell) unsicher sind? Machen Sie das keinesfalls mit Windows, nutzen Sie besser Tails. Nachdem Sie das Debian-Linux-basierte Live-System auf USB-Stick oder DVD übertragen haben, booten Sie Ihren PC davon – hierzu ist eventuell ähnlich Antiviren-Notfall-CDs/-DVDs im BIOS-Setup die Bootreihenfolge umzustellen. Innerhalb der Tails-Umgebung surfen Sie Webseiten dank Tor-Anonymisierung mit anderer IP-Adresse an. Windows-Malware prallt aufgrund von Inkompatibilität zu Linux ab. Versierte Anwender freuen sich über eine integrierte E-Mail-Verschlüsselung.

Foto: COMPUTER BILD

30/48

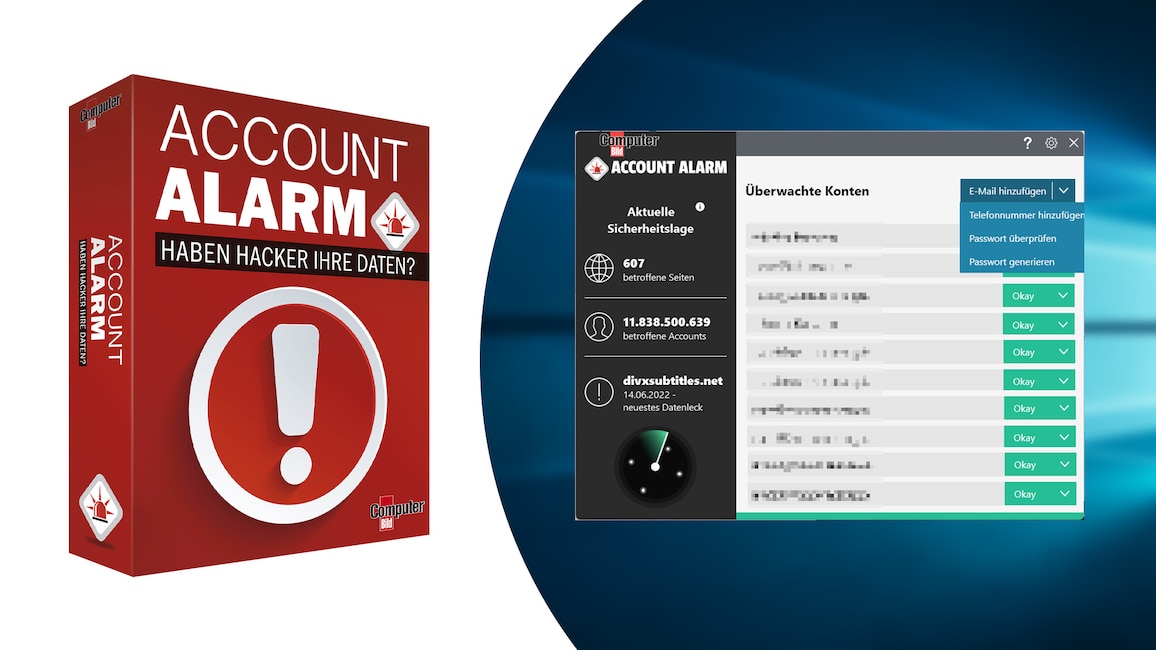

Gehackte Webkonten entdecken: COMPUTER BILD-Account-Alarm

Der COMPUTER BILD-Account-Alarm warnt Sie, wenn möglicherweise Ihre Internetkonten gekapert wurden. Die Gratis-Vollversion basiert auf dem Verkaufsprodukt Abelssoft HackCheck. "Install and forget": Sie tragen Ihre E-Mail-Adresse(n) ein und lassen das Programm im Hintergrund laufen. Es erfährt bei bestehender Internetverbindung, falls hinterlegte Konten zu den Datensätzen gehören, die nach einem Hack im Internet aufgetaucht sind. Im Falle eines Falls erscheint eine Warnung und Sie sind angehalten, Ihr Passwort zu ändern – was Sie auch ohne Warnmeldung regelmäßig tun könnten (aber nicht unbedingt müssen).

» Download: COMPUTER BILD-Account-Alarm herunterladen

» Download: COMPUTER BILD-Account-Alarm herunterladen

Foto: COMPUTER BILD

31/48

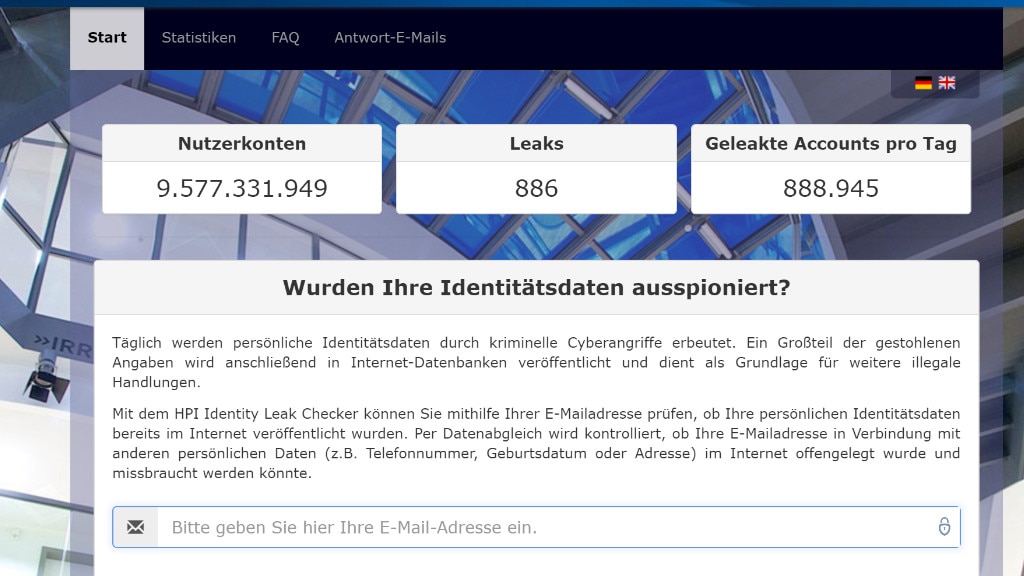

Gehackte Webkonten entdecken: HPI Identity Leak Checker

Der HPI Identity Leak Checker des Hasso-Plattner-Instituts (HPI) informiert Sie über Identitätsdiebstahl. In ein Feld tippen Sie eine Ihrer E-Mail-Adressen ein, woraufhin der Dienst kontrolliert, ob die Mailadresse zu einem im Internet frei zugänglichen Identitätsdatensatz gehört. Unabhängig davon, ob der HPI-Dienst einen positiven oder negativen Befund ausgibt, erhalten Sie eine Antwort per E-Mail. Im Schadensfall nennt Ihnen der Service die Art des Angriffs und den ungefähren Zeitpunkt. Gegenüber dem CoBi-Account-Alarm ein Vorteil: Es gibt keine RAM- oder CPU-Last – doch fallen bei der Web-App die Quasi-Echtzeit-Kontrolle des Account-Alarms und dessen Warnungen weg.

» Zum Webdienst: HPI Identity Leak Checker

» Zum Webdienst: HPI Identity Leak Checker

Foto: COMPUTER BILD

32/48

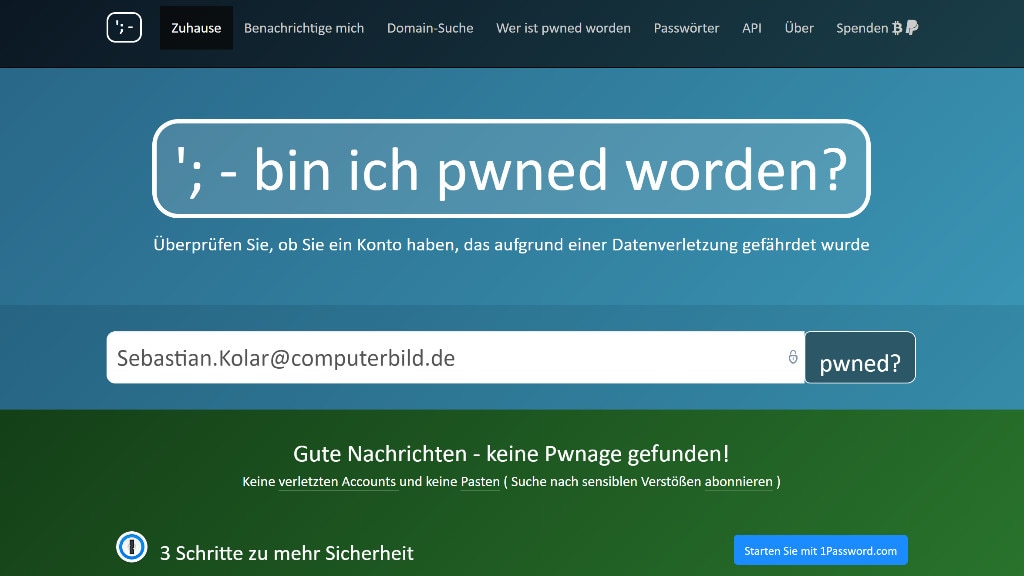

Gehackte Webkonten entdecken: Have I been pwned

Habe ich Onlinekonten, deren Zugangsdaten im Internet kursieren? "Have I been pwned" prüft nach Eingabe Ihrer E-Mail-Adresse den betreffenden Account. Statt grün ist das Prüfresultat rot – also eine Warnung? Dann ist das Konto kompromittiert und es empfiehlt sich, das Passwort zu ändern. Praktische Zusatzfunktionen machen den Platzhirsch-Dienst noch besser:"Notify me" schickt eine Benachrichtigung an Ihre Mailadresse, wenn bekannt wird, dass sie Teil eines Datendiebstahls wurde. Der Account-Alarm bietet Ähnliches auf Basis eines lokal im Hintergrund laufenden Anwendungsprozesses. Ferner besitzt Have I been pwned eine Passwortkontrolle: Tippen Sie Ihr Lieblingspasswort ein, erfahren Sie, ob es entwendet wurde. Falls ja, empfiehlt sich der Tausch der Phrase bei all Ihren betroffenen Accounts.

» Zum Webdienst: Have I been pwned

» Zum Webdienst: Have I been pwned

Foto: COMPUTER BILD

33/48

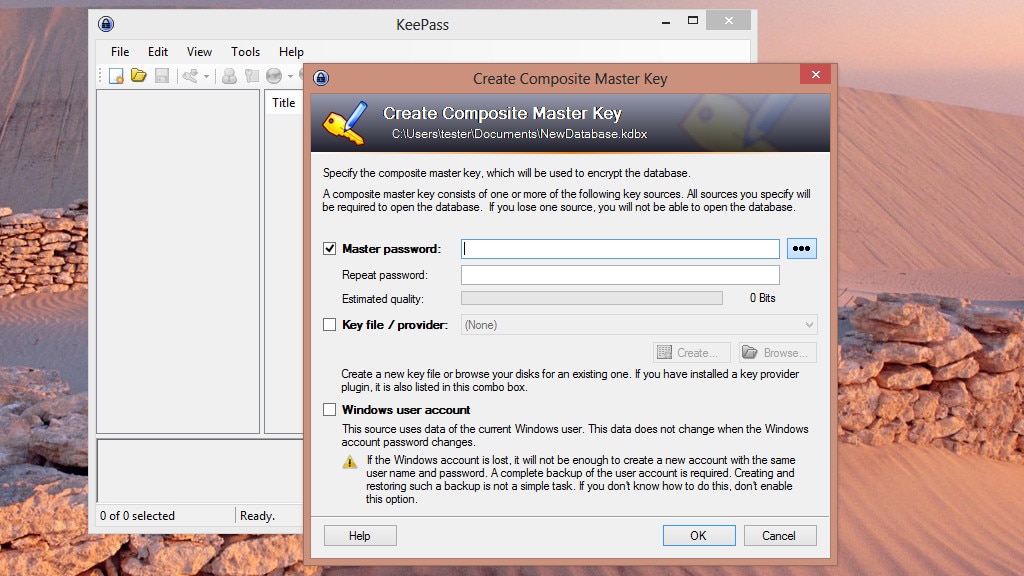

Passwörter verwalten: KeePass

Um Ihre Internet-Nutzerkonten bestmöglich zu schützen, sollten Sie bei jedem Dienst ein individuelles und kompliziertes Passwort nutzen. Mit dem Passwort-Manager KeePass behalten Sie den Überblick. Das Programm speichert Ihre Zugangsdaten in einem verschlüsselten Safe. Letzterer öffnet sich durch das Entsperren per Universalschlüssel – dem Master-Passwort. Auf Wunsch öffnen Sie Ihre Passwörter-Datenbank alternativ via Datei oder aus einer Kombination aus Passwort und Datei (Zwei-Faktor-Authentifizierung). Nett ist der eingebaute Passwort-Generator, der auf Knopfdruck sichere Geheimwörter erzeugt – Merken ist hier unnötig, die komplexen Phrasen behält KeePass ja im Gedächtnis.

» Download: KeePass herunterladen

» KeePass: Tutorial auf Deutsch – und KeePass in Browser integrieren

» Download: KeePass herunterladen

» KeePass: Tutorial auf Deutsch – und KeePass in Browser integrieren

Foto: COMPUTER BILD

34/48

Passwörter verwalten: Password Depot 16 – Kostenlose Vollversion

Aus Sicherheitsgründen raten Experten dazu, komplexe Passwörter zu verwenden – und bei jedem Webdienst möglichst ein anderes Geheimwort. Ein Helfer zum Befolgen dieser Empfehlung bekommen Sie mit Password Depot 16. Die Vollversion bietet viele Funktionen: neben einer Passwort-Verwaltung einen Generator für Geheimwörter und eine virtuelle Tastatur für deren Keylogger-geschützte Eingabe (sie erfolgt über Mausklicks auf einer Pixel-basierten Tastatur auf dem Monitor). In der Bedienung ist die Suite bequemer als KeePass; im Gegensatz zu Letzterem fällt der Speicherverbrauch aber höher aus und der Quellcode liegt nicht offen (sodass Sie darauf vertrauen müssen, dass der Anbieter AceBIT keine Hintertüren eingebaut hat).

» Download: Password Depot 16 – Kostenlose Vollversion herunterladen

» Ratgeber: Password Depot 16 – Kostenlose Vollversion

» Download: Password Depot 16 – Kostenlose Vollversion herunterladen

» Ratgeber: Password Depot 16 – Kostenlose Vollversion

Foto: COMPUTER BILD

35/48

Passwörter verwalten: Dashlane

Mit dem Passwort-Manager "Dashlane" verwalten Sie Ihre Passwörter auf einfache Weise. Der nachfolgend verlinkte Download führt Sie zur Webpräsenz des Herstellers, von wo Sie je nach genutztem Browser die passende Extension für Firefox, Google Chrome und Chromium Edge erhalten.

» Download: Dashlane herunterladen

» Download: Dashlane herunterladen

Foto: COMPUTER BILD

36/48

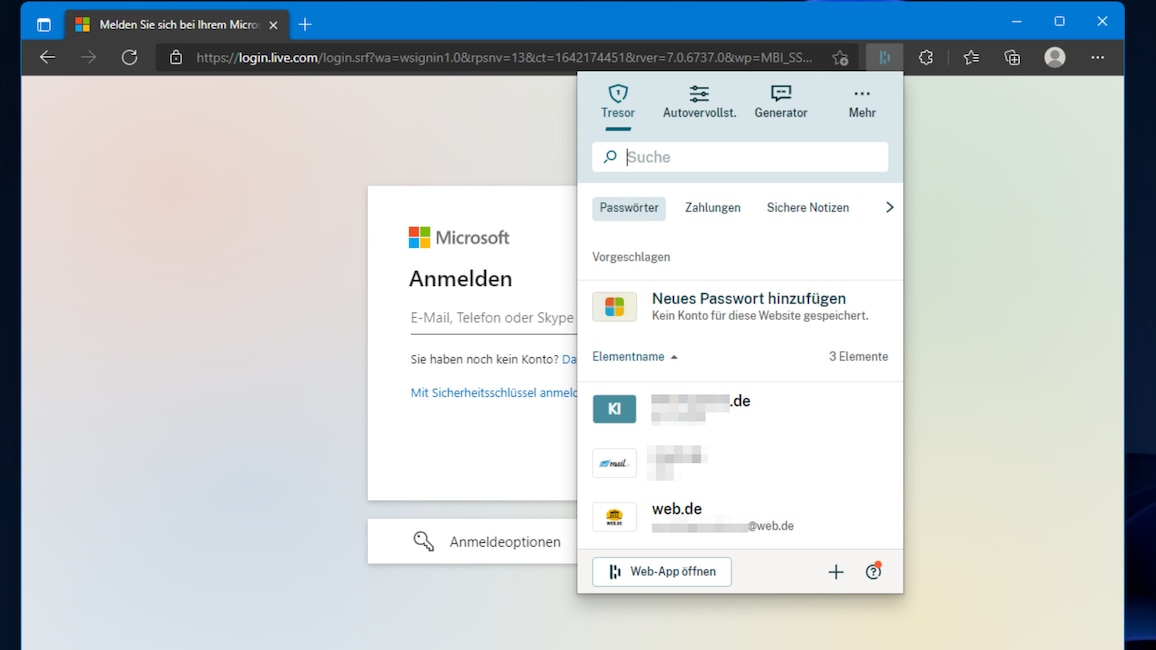

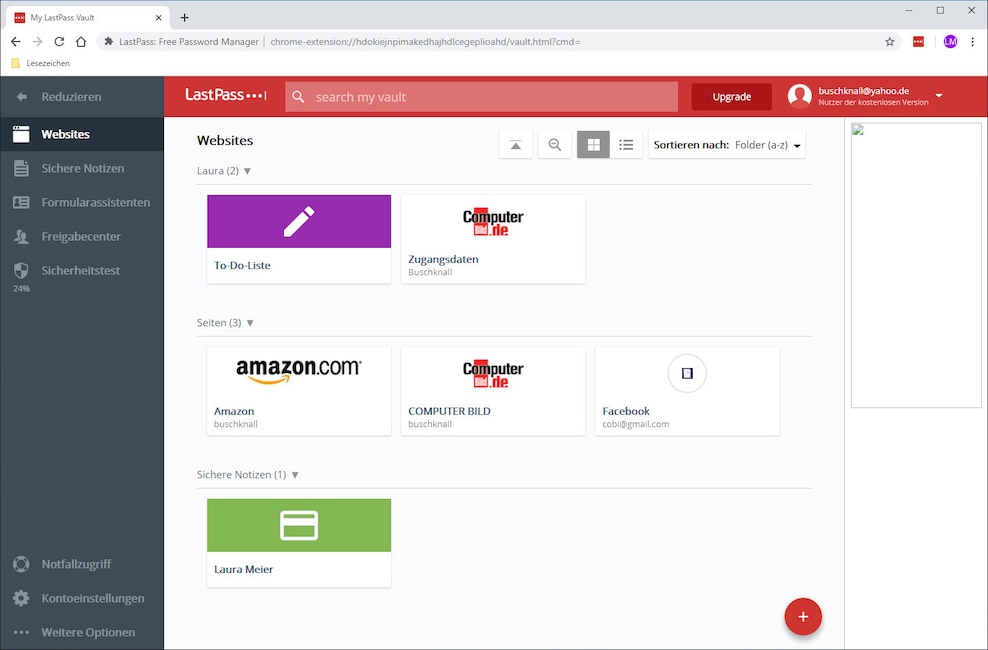

Passwörter verwalten: LastPass

Mit LastPass verwalten Sie Ihre Passwörter. Der Dienst läuft vollständig in der Cloud – also online – und hat einen guten Ruf. Er bietet als Extra einen Passwort-Generator, der wahlweise leicht auszusprechende Passwörter erstellt. Es stehen Browser-Add-ons zum Download bereit – sie erlauben einen komfortablen Zugriff auf den Web-Service. Wie Sie die Anwendung nutzen, erfahren Sie in einem Ratgeber.

Foto: COMPUTER BILD

37/48

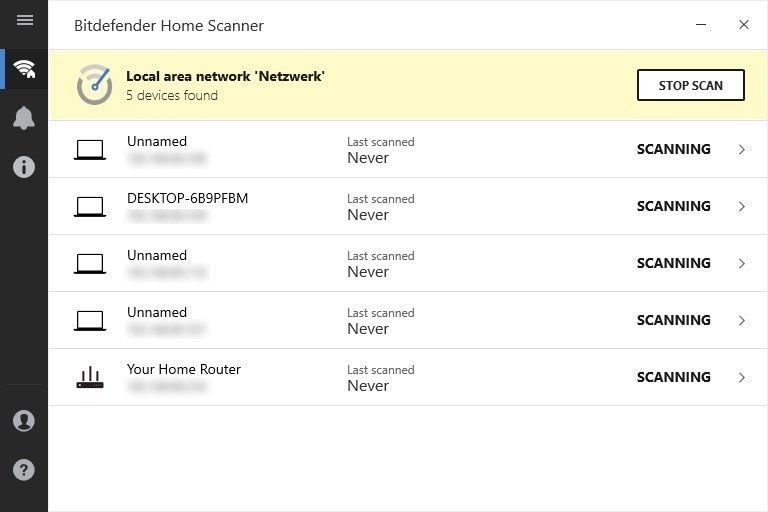

Heimnetzwerk absichern: Bitdefender Home Scanner

Bitdefender Home Scanner hilft Ihnen, Ihr Heimnetzwerk abzusichern. Der WLAN-Scanner sucht nach anfälligen Geräten und Passwörtern. Mit denen könnten Hacker und Eindringlinge Sicherheitslücken ausnutzen, um sich in Ihrem Netz anzumelden und Sie auszuspionieren, Daten zu stehlen sowie IoT-Geräte zu übernehmen (Internet of Things; Internet der Dinge, also Alltagsgegenstände mit Internetzugang). Das Scanning-Tool zeigt Ihre im Netz vorhandenen Geräte und Infos zu ihnen an. Dabei macht das Tool auf mögliche Sicherheitsrisiken aufmerksam. Von Vorteil ist, dass Sie neben Windows-Geräten Hardware mit beliebigem Betriebssystem (Firmware) checken.

Nicht auf jedem Gerät ist eine Prüfsoftware installierbar, das unter Windows lauffähige Bitdefender-Tool bezieht Ihren gesamten Gerätepark ein und unterbreitet zu etwaigen aufgedeckten Lücken Lösungsvorschläge. Sicherheitssoftware läuft in der Regel auf IoT-Hardware nicht nativ: Dank des Bitdefender-Tools umgehen Sie das, kompatibel ist es zu WLAN-Geräten wie Babyphones, Kameras, Spielekonsolen, Smart-TVs und Windows- und Mac- sowie iOS- und Android-Devices.

» Download: Bitdefender Home Scanner herunterladen

Nicht auf jedem Gerät ist eine Prüfsoftware installierbar, das unter Windows lauffähige Bitdefender-Tool bezieht Ihren gesamten Gerätepark ein und unterbreitet zu etwaigen aufgedeckten Lücken Lösungsvorschläge. Sicherheitssoftware läuft in der Regel auf IoT-Hardware nicht nativ: Dank des Bitdefender-Tools umgehen Sie das, kompatibel ist es zu WLAN-Geräten wie Babyphones, Kameras, Spielekonsolen, Smart-TVs und Windows- und Mac- sowie iOS- und Android-Devices.

» Download: Bitdefender Home Scanner herunterladen

Foto: COMPUTER BILD

38/48

Ransomware abwehren: COMPUTER BILD-Erpresserviren-Stopper (AntiRansomware)

Der von Abelssoft entwickelte COMPUTER BILD-Erpresserviren-Stopper bemerkt, wenn Schadsoftware (Ransomware) illegitim Dateien auf Ihrem Windows-Laufwerk verschlüsselt, und verhindert weiteres Chiffrieren. Im Fall eines Verschlüsselungsübergriffs startet das Tool Windows im abgesicherten Modus und warnt Sie – und Sie sollten eine Datensicherung anlegen. So verhindert die Software, dass weitere Dateien der eingeschleusten Ransomware zum Opfer fallen. Kriminelle verlangen nach ihren Übergriffen Lösegeld etwa in Bitcoin; doch selbst wer das begleicht, erhält seine Daten nicht immer zurück. Der Einsatz des Tools stellt eine Ergänzung zu einem Antivirus dar, ersetzt einen solchen aber nicht.

» Download: COMPUTER BILD-Erpresserviren-Stopper (AntiRansomware) herunterladen

» Download: COMPUTER BILD-Erpresserviren-Stopper (AntiRansomware) herunterladen

Foto: COMPUTER BILD

39/48

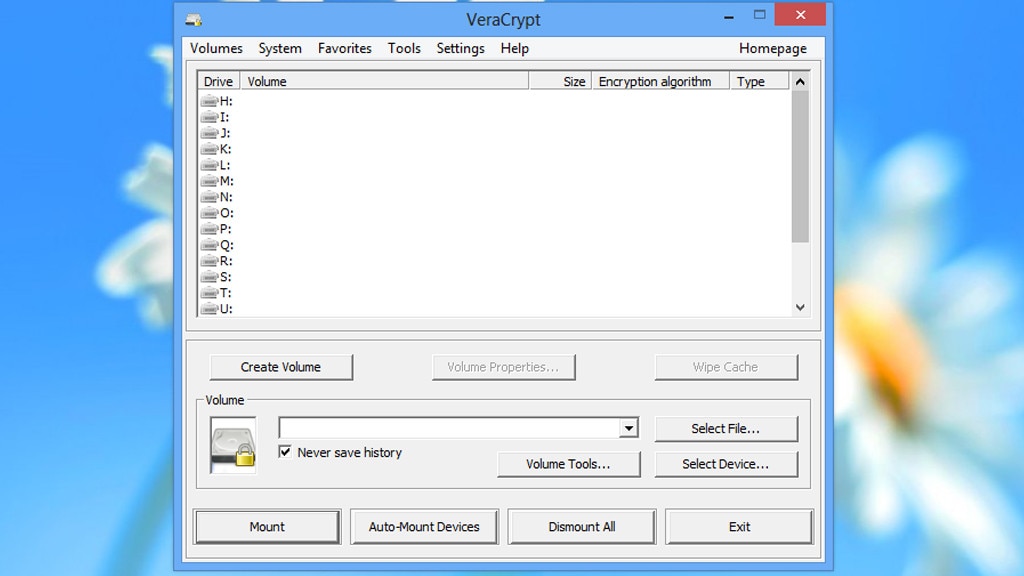

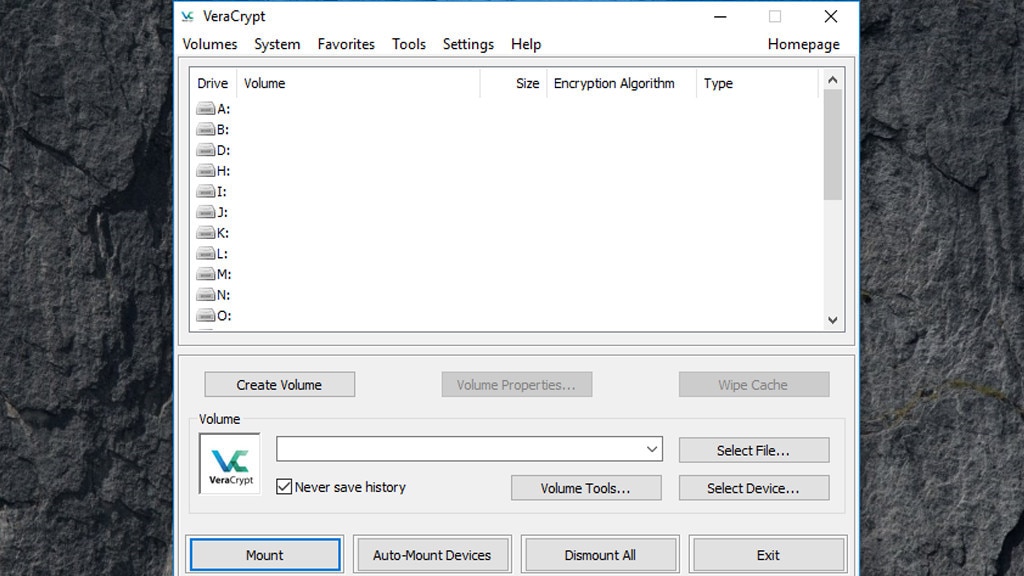

Laufwerk vollständig verschlüsseln: VeraCrypt

Wenn Sie eine Open-Source-Verschlüsselungs-Software mit frei zugänglichem Quellcode nutzen möchten, ist statt Steganos Safe das kostenlose VeraCrypt ideal. Die Software basiert auf dem aufgrund von Sicherheitsbedenken eingestellten TrueCrypt, fühlt sich bedientechnisch aber wie der Vorgänger an und ist funktional vergleichbar. Wahlweise verschlüsseln Sie damit die Systempartition, sodass Windows nur noch mit Passwort startet; das bietet die Steganos-Lösung nicht. Das funktioniert inzwischen auch mit Windows im UEFI-Modus. Neben Vollverschlüsselung ermöglicht das Tool, chiffrierte Container als sichere Datenablage zu erstellen; durch Passworteingabe mounten Sie sie als virtuelle Laufwerke in den Explorer.

» Download: VeraCrypt herunterladen

» Ratgeber: So setzen Sie VeraCrypt richtig ein

» Download: VeraCrypt herunterladen

» Ratgeber: So setzen Sie VeraCrypt richtig ein

Foto: COMPUTER BILD

40/48

Private Daten verstecken: Wise Folder Hider

Der Wise Folder Hider verbirgt Dateien und Ordner vor neugierigen Blicken. Die Software macht die Inhalte unsichtbar, sodass sie im Windows Explorer und in anderen Dateimanagern verschwinden. Nach Eingabe eines von Ihnen anfänglich definierten Passworts blendet die Software sie wieder ein. Auf Wunsch verbergen Sie zudem Inhalte auf USB-Sticks.

» Download: Wise Folder Hider herunterladen

» Download: Wise Folder Hider herunterladen

Foto: COMPUTER BILD

41/48

Dateien sicher löschen: Eraser

Um eine Festplattendatei sicher zu löschen, genügt es nicht, sie in den Papierkorb zu verschieben. Selbst wenn Sie diesen leeren, lassen sich Dateien mit speziellen Tools später leicht wiederherstellen. Sicher löschen Sie Ihre Daten nur mit Spezialsoftware wie dem Eraser. Das Programm radiert Files so gründlich aus, dass eine Wiederherstellung fehlschlägt. Die Bedienerführung ist nicht die modernste, aber zweckmäßig und es sind viele Algorithmen mit unterschiedlicher Lösch-/Überschreibgründlichkeit integriert. Auf Wunsch löschen Sie den freien Speicher eines Laufwerks, beseitigen also in der Vergangenheit unsicher getilgte Dateien rückwirkend penibel.

Hinweis: Bei einer SSD funktioniert Schredder-Software nicht wie gewünscht, hier sollten Sie sie aussparen; bei HDD-Platten ist der Eraser hinwiederum nützlich.

» Download: Eraser herunterladen

» Dateien löschen unter Windows 7/8/10/11: Die besten Tipps und Programme

Hinweis: Bei einer SSD funktioniert Schredder-Software nicht wie gewünscht, hier sollten Sie sie aussparen; bei HDD-Platten ist der Eraser hinwiederum nützlich.

» Download: Eraser herunterladen

» Dateien löschen unter Windows 7/8/10/11: Die besten Tipps und Programme

Foto: COMPUTER BILD

42/48

Dateien sicher löschen: Secure Eraser

Mit Secure Eraser entfernen Sie sensible Dateien porentief. Die Oberfläche ist moderner als beim Eraser und sie arbeitet mit Kacheln, die Anzahl der Lösch-Algorithmen fällt aber geringer aus als beim Namensvetter. Als Extra besitzt der Secure Eraser ein Registry-Cleaner-Modul: Es entfernt Deinstallations-Reste und trägt minimal zur PC-Sicherheit bei, da sich Dritte anhand verbliebener Entfernungsreste beseitigter Programme nicht mehr ein Bild davon machen können, welche Anwendungen einst installiert waren.

» Download: Secure Eraser herunterladen

» Secure Eraser vs. CCleaner: Das leistet die aktuelle Version

» Download: Secure Eraser herunterladen

» Secure Eraser vs. CCleaner: Das leistet die aktuelle Version

Foto: COMPUTER BILD

43/48

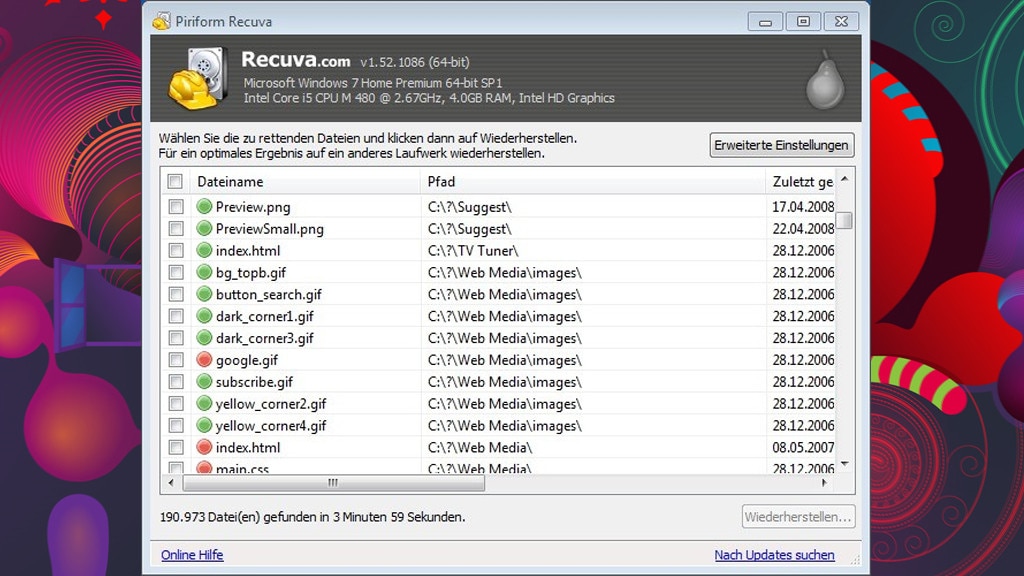

Gelöschte Daten retten: Recuva

Haben Sie versehentlich eine wichtige Datei gelöscht? Mit Glück rettet Recuva sie. Das Utility stellt verloren geglaubte Inhalte von Festplatten, SSDs, SD-Speicherkarten, MP3-Playern und USB-Sticks wieder her. Nach einem Scan zeigt das Programm eine Liste wiederherstellbarer Dateien an. Es hebt dabei farblich hervor, in welchem Zustand sie sich befinden. Grün markierte Objekte funktionieren nach der Wiederherstellung oft noch. Bei einer gelben oder roten Markierung sieht das anders aus. Praktisch ist das Tool auch für einen Schredder-Check: Haben Sie ein Löschtool genutzt und wollen kontrollieren, ob eine damit beseitigte Datei wirklich weg ist, versuchen Sie sich an einer Wiederherstellung – sie sollte scheitern.

» Download: Recuva herunterladen

» Daten wiederherstellen mit Recuva: So nutzen Sie das Tool

» Download: Recuva herunterladen

» Daten wiederherstellen mit Recuva: So nutzen Sie das Tool

Foto: COMPUTER BILD

44/48

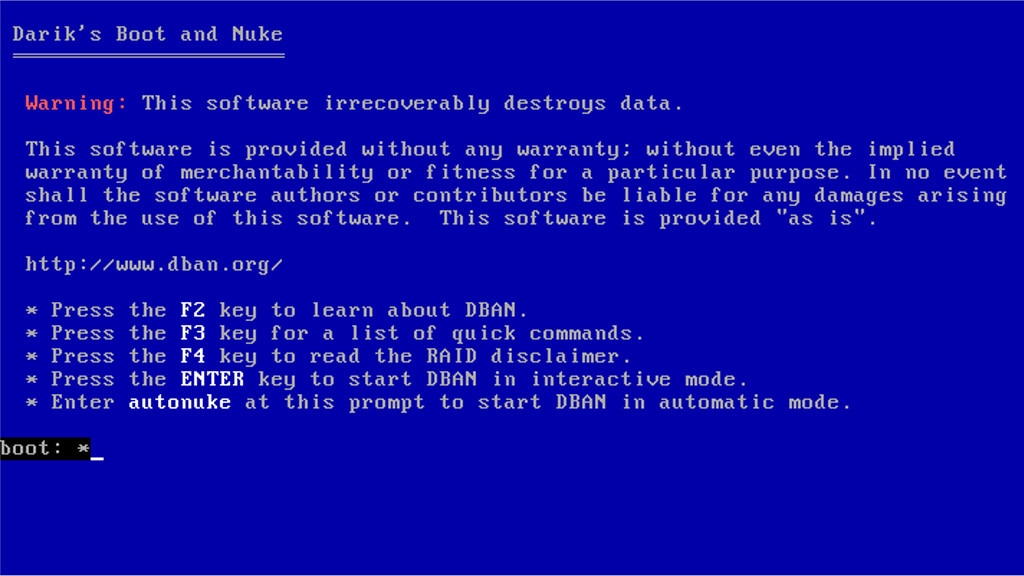

Festplatte komplett löschen: DBAN (Darik’s Boot and Nuke)

Mit dem Profi-Tool DBAN (Darik’s Boot and Nuke) löschen Sie ganze Festplatten – etwa vor dem Verkauf oder dem Verschenken von HDD/PC. Das Programm arbeitet gründlich, sodass selbst Experten nicht in der Lage sind, die entfernten Daten wiederherzustellen. Um DBAN zu verwenden, brennen Sie dessen ISO-Abbild auf einen CD-Rohling. Unter Windows 7 genügt hierfür ein Doppelklick auf die Datei; seit Windows 8 klappt das bootfähige Brennen mittels Rechtsklick und Kontextmenübefehl, bei Windows XP/Vista greifen Sie etwa zu ImgBurn. Starten Sie Ihren PC mit eingelegter DBAN-CD neu. Sobald Ihr Rechner das Löschsystem geladen hat, lässt sich die Systemfestplatte und damit das Betriebssystem vollständig ausradieren.

» Download: DBAN (Darik’s Boot and Nuke) herunterladen

» Download: DBAN (Darik’s Boot and Nuke) herunterladen

Foto: COMPUTER BILD

45/48

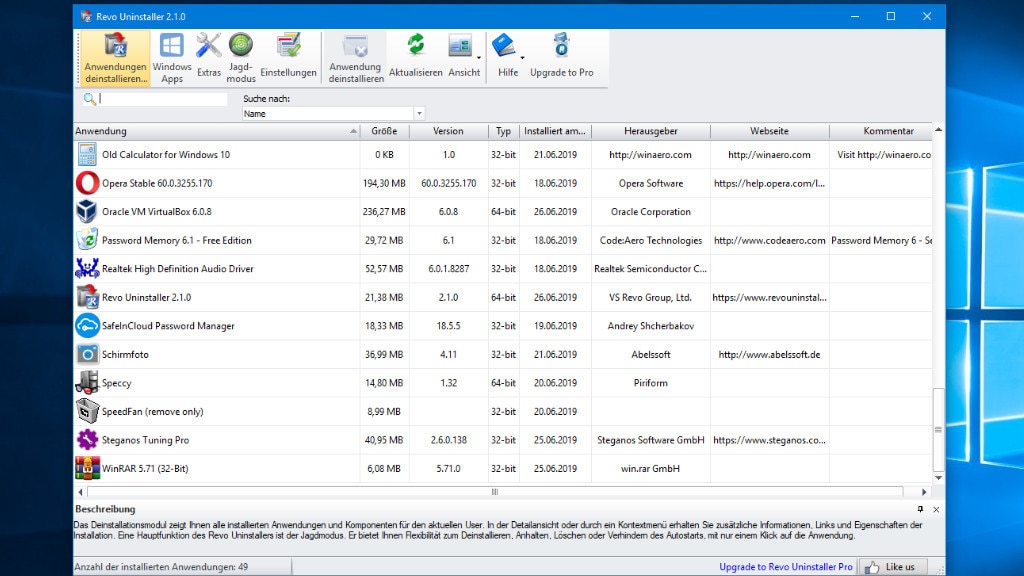

Programme gründlich deinstallieren: Revo Uninstaller

Je weniger Software installiert ist, desto kleiner die Angriffsfläche. Demnach sollten Sie nicht genutzte Programme deinstallieren. Dadurch halten Sie sich nebenbei Update-Stress vom Hals – Updates schließen Sicherheitslücken. Beim gewöhnlichen Entfernen von Programmen über deren Standard-Uninstaller-Routinen verbleiben oft Reste. Besser machen es spezielle Deinstallations-Manager: Revo Uninstaller entfernt Programme auf normalem Weg und sucht anschließend mittels einem dreier Modi nach Überbleibseln. Die schmeißen Sie aus dem Dateisystem und der Registry raus. Eingebaute Schaltflächen als Extras helfen Ihnen, eine Handvoll Windows-Bordmittel schnell aufzurufen. Hierzu zählen Wartungscenter (wscui.cpl) und Dienste-Verwaltung (services.msc). Über das Wartungscenter kontrollieren Sie zum Beispiel, ob der Virenschutz aktiv ist; das andere Tool reduziert die Angriffsfläche, indem es erlaubt, unsichtbare Miniprogramme am Booten zu hindern.

» Download: Revo Uninstaller herunterladen

» Revo Uninstaller: Anleitung – Windows porentief reinigen

» Download: Revo Uninstaller herunterladen

» Revo Uninstaller: Anleitung – Windows porentief reinigen

Foto: COMPUTER BILD

46/48

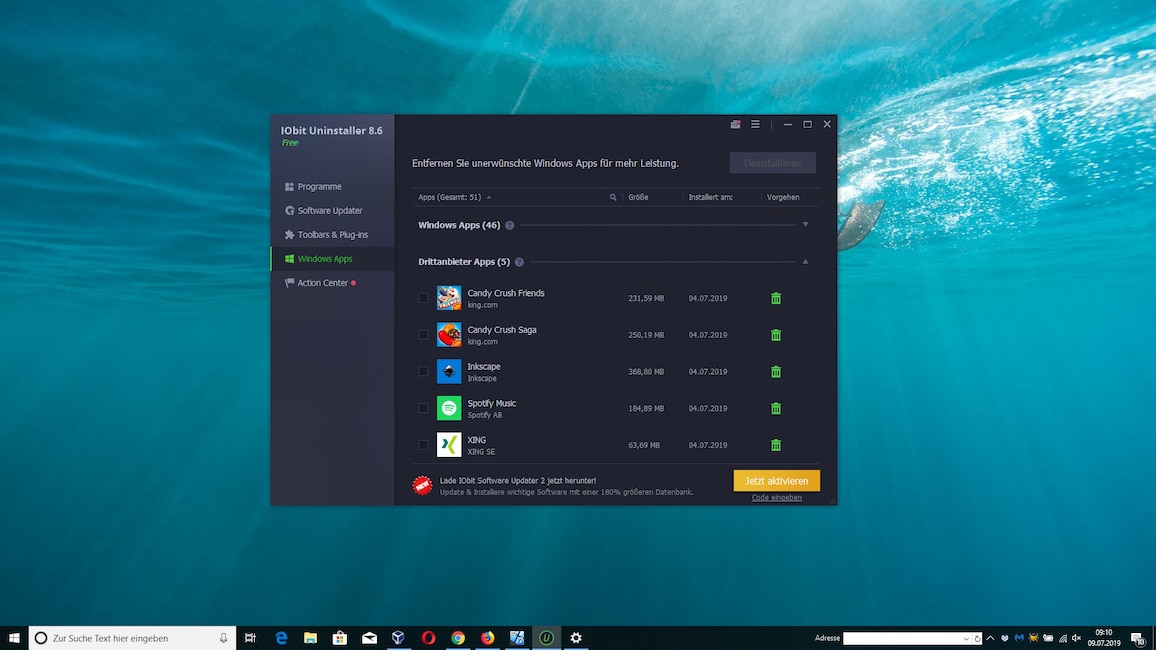

Programme gründlich deinstallieren: IObit Uninstaller

Neben dem Revo Uninstaller empfiehlt sich der IObit Uninstaller, um unliebsame Programme zu deinstallieren. Die Entfernung von Windows-Apps beherrschte das IObit-Tool zuerst; der Revo Uninstaller zog mit der Version 2.1.0 nach. Praktisch am IObit Uninstaller ist die zeitsparende Stapeldeinstallation: Sie wählen über Häkchen unliebsame Programme, die Sie im Anschluss durch das automatische Aufrufen von deren Deinstallationsroutinen nacheinander beseitigen.

» Download: IObit Uninstaller herunterladen

» IObit Uninstaller: Anleitung, Review – und IObit Uninstaller vs. Revo Uninstaller

» Download: IObit Uninstaller herunterladen

» IObit Uninstaller: Anleitung, Review – und IObit Uninstaller vs. Revo Uninstaller

Foto: COMPUTER BILD

47/48

Programme gründlich deinstallieren: Ashampoo UnInstaller 12 – Kostenlose Vollversion

Ein weiterer Aufräumer ist der Ashampoo UnInstaller 12: Er bietet Extras zuhauf und arbeitet mit Protokollen. Konkret: Da die Suite Programmeinrichtungen erfasst, entfernt sie später ungewollte Anwendungen auf Basis der dabei erhobenen Daten (nahezu) rückstandsfrei. Wer ohne den Protokollsatz deinstalliert, der sollte im Anschluss den integrierten Registry-Cleaner anwerfen – dank ihm räumen Sie gründlicher als mit einer gewöhnlichen Windows-/appwiz.cpl-basierten Deinstallation auf. Praktische Funktionen der Gratis-Vollversion sind ein Autostart- und ein Dienste-Manager. Ein Datenmüll-Cleaner, ein Schredder und ein Undelete-Werkzeug zur Datenrettung sind ebenfalls mit von der Partie.

» Download: Ashampoo UnInstaller 12 – Kostenlose Vollversion herunterladen

» Ratgeber: So nutzen Sie den Ashampoo UnInstaller 12

» Download: Ashampoo UnInstaller 12 – Kostenlose Vollversion herunterladen

» Ratgeber: So nutzen Sie den Ashampoo UnInstaller 12

Foto: COMPUTER BILD

48/48

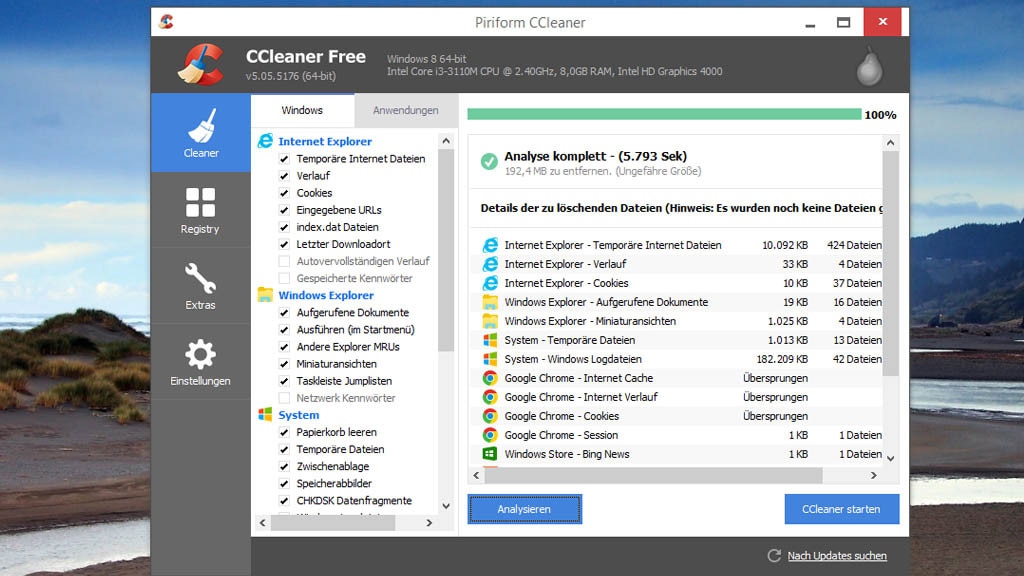

Datenmüll und Benutzerspuren löschen: CCleaner

Je intensiver Sie an Ihrem PC arbeiten, desto mehr Protokolldaten häufen sich an. Diese verraten im Detail, was Sie am Rechner gemacht haben. Im Browser-Kontext lassen sich etwa Aufrufe und Aufrufzeitpunkte von Webseiten auslesen. Sofern auch andere Personen Ihren PC verwenden, sollten Sie die verräterischen Spuren von Zeit zu Zeit löschen. Der CCleaner hilft Ihnen dabei: Das Tuning-Utility sucht nach Trace-Inhalten von Windows sowie Browsern wie Internet Explorer, Firefox & Co. und löscht sie auf Knopfdruck. Welche Bereiche der CCleaner berücksichtigen soll, legen Sie mithilfe von Häkchen fest. Außerdem deinstallieren Sie Anwendungen und entrümpeln den Autostart sowie verschiedene Browser von feindseligen Add-ons.

Foto: COMPUTER BILD

Tools gegen Verschlüsselungstrojaner

1/29

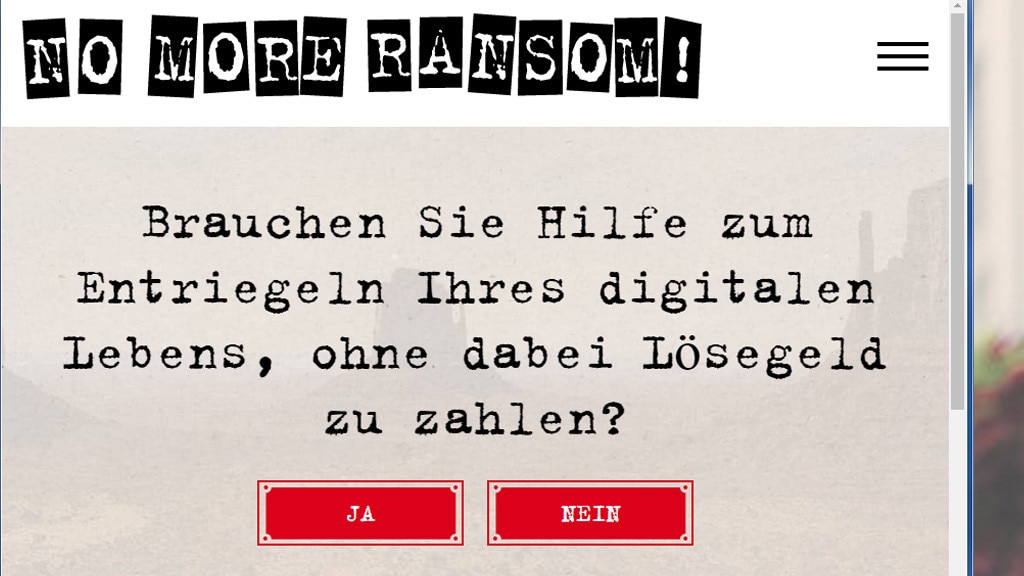

No More Ransom: Entschlüsselungstool finden

Erste Anlaufstelle für Opfer eines Erpressertrojaners ist "No More Random". Dort finden Sie mit Glück ein Entschlüsselungsprogramm für Dateien, die der Schädling hinterlassen hat. Betroffene laden chiffrierte File-Exemplare hoch – anhand derer die Seite die Malware identifiziert. Steht ein Werkzeug zur Entschlüsselung bereit, erhalten Sie es zum Download. Hinter der Seite stecken Europol, McAfee und die niederländische Polizei.

» Zum Webdienst: No More Ransom

» Zum Webdienst: No More Ransom

Foto: COMPUTER BILD

2/29

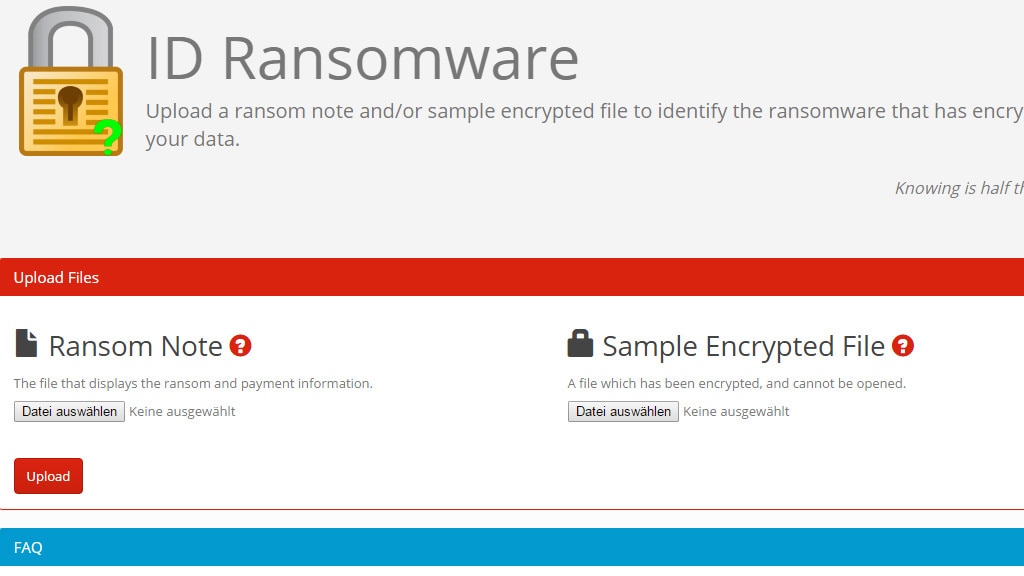

ID Ransomware: Art des Schädlings ausmachen

Eine Alternative zu No More Ransom ist ID Ransomware. Der Dienst identifiziert die auf dem PC wütende Ransomware, indem man eine verschlüsselte Datei hochlädt. Laut Anbieter erkennt der Dienst 967 verschiedene Verschlüsselungstrojaner (Stand: Mitte Januar 2021).

» Zum Webdienst: ID Ransomware

» Zum Webdienst: ID Ransomware

Foto: COMPUTER BILD

3/29

COMPUTER BILD-Erpresserviren-Stopper: Automatischer Systemwächter

Neuere Windows-10-Versionen bringen einen Ransomware-Schutz mit ("Überwachter Ordnerzugriff"). Er überwacht eine Reihe von Ordnern und erlaubt es nur einigen Programmen, darauf zuzugreifen. Eigene Applikationen fügen Sie mit wenigen Klicks einer Whitelist hinzu. Nur wenn Sie den bordeigenen Virenschutz "Microsoft Defender Antivirus" verwenden, steht der Ransomware-Schutz bereit. Bei Vorhandensein eines Konkurrenz-Antivirus ist das Systemtool nicht über die Einstellungen-App nutzbar; der zugehörige Bereich taucht dann nicht auf. Eine Alternative, die diese Einschränkung nicht hat, ist der COMPUTER BILD-Erpresserviren-Stopper an. Die Gratis-Vollversion arbeitet nach einem ähnlichen Prinzip. Im Falle eines Angriffs startet sie Windows im abgesicherten Modus neu. Dabei erhalten Sie eine Warnung und sind angehalten, ein Backup anzulegen.

» Download: COMPUTER BILD-Erpresserviren-Stopper (AntiRansomware 2022) herunterladen

» Download: COMPUTER BILD-Erpresserviren-Stopper (AntiRansomware 2022) herunterladen

Foto: COMPUTER BILD

4/29

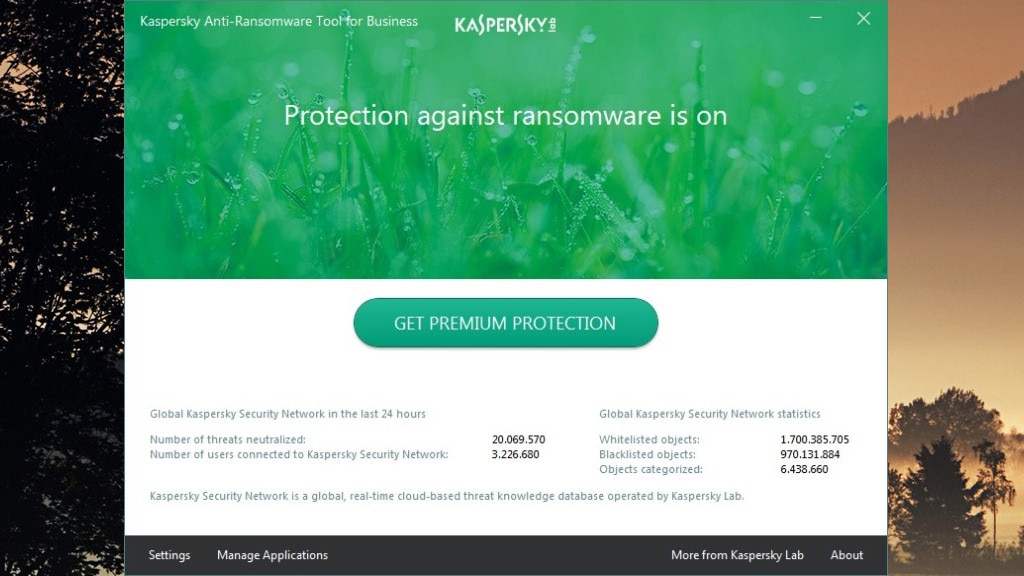

Kaspersky Anti-Ransomware Tool: Echtzeit-Schutz

Das englischsprachige Kaspersky Anti-Ransomware-verspricht, Verschlüsselungstrojaner zu blockieren. Nach der Einrichtung behütet ein Hintergrundwächter Ihr System – siehe Infobereich-Symbol. Das kostenlose Programm ist für das Business-Umfeld konzipiert und nutzt Technologien von Kaspersky Endpoint Security. Laut Hersteller ist es kompatibel mit fast jeder Sicherheitssoftware und DSGVO-konform (Datenschutz-Grundverordnung).

» Download: Kaspersky Anti-Ransomware Tool herunterladen

» Download: Kaspersky Anti-Ransomware Tool herunterladen

Foto: COMPUTER BILD

5/29

Bitdefender Anti-Ransomware: Echtzeit-Schutz

Ähnlich Kaspersky Anti-Ransomware Tool, ist die Bedienoberfläche von Bitdefender Anti-Ransomware minimal gestaltet. Das Schutztool läuft im Hintergrund und ergänzt einen Antivirus. Für den Zugriff auf das Tool dient ein Infobereich-Symbol.

» Download: Bitdefender Anti-Ransomware herunterladen

» Download: Bitdefender Anti-Ransomware herunterladen

Foto: COMPUTER BILD

6/29

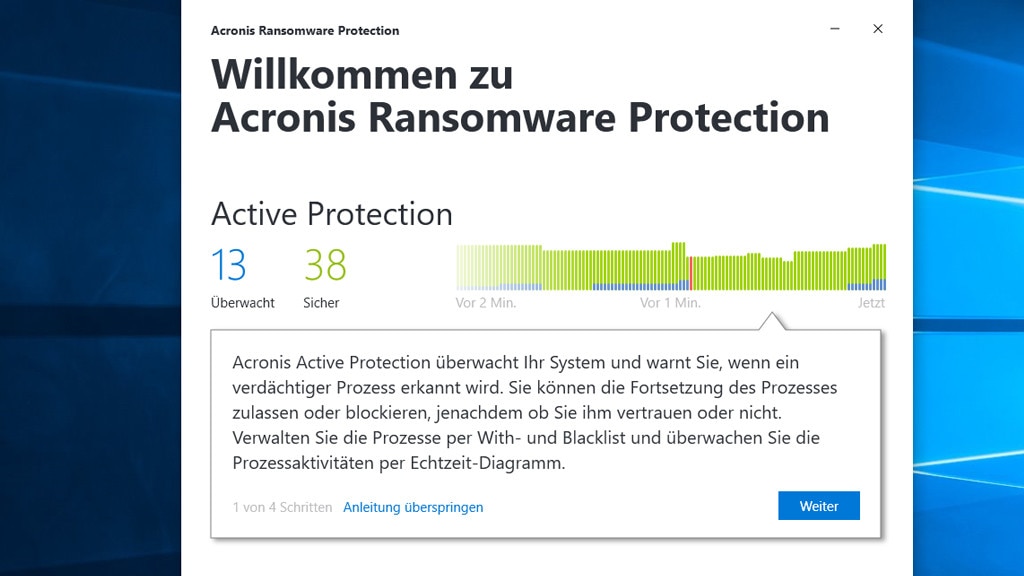

Acronis Ransomware Protection: Echtzeit-Schutz

Der Backup-Spezialist Acronis bietet mit "Ransomware Protection" Schutz vor Verschlüsselungstrojanern. Der Echtzeitwächter überwacht das System und warnt, wenn er einen verdächtigen Prozess erkennt. Sie sollen den Vorgang dann zulassen oder blockieren können. Der Hersteller integriert einen Backup-Upload, worüber das Tool Dateien in einen 5 Gigabyte großen Cloud-Speicher überträgt. Ob Ransomware oder Festplattenschaden: Aus der Acronis Cloud laden Sie via Webbrowser vermisste Dateien wieder herunter.

» Download: Acronis Ransomware Protection herunterladen

» Download: Acronis Ransomware Protection herunterladen

Foto: COMPUTER BILD

7/29

Malwarebytes: Echtzeit-Schutz

Malwarebytes (ehemals: Malwarebytes Anti-Malware) ergänzt den Virenschutz und sucht sowie entfernt Schadprogramme. Die kostenpflichtige Premium-Version bietet über das Bereinigen hinaus vier Wächter: einen Web- und Exploit-Schutz sowie gegen Schadsoftware und Ransomware. Für die Premiumfunktionen sind 14 Tage Testzeit vorgesehen.

» Download: Malwarebytes herunterladen

» Download: Malwarebytes herunterladen

Foto: COMPUTER BILD

8/29

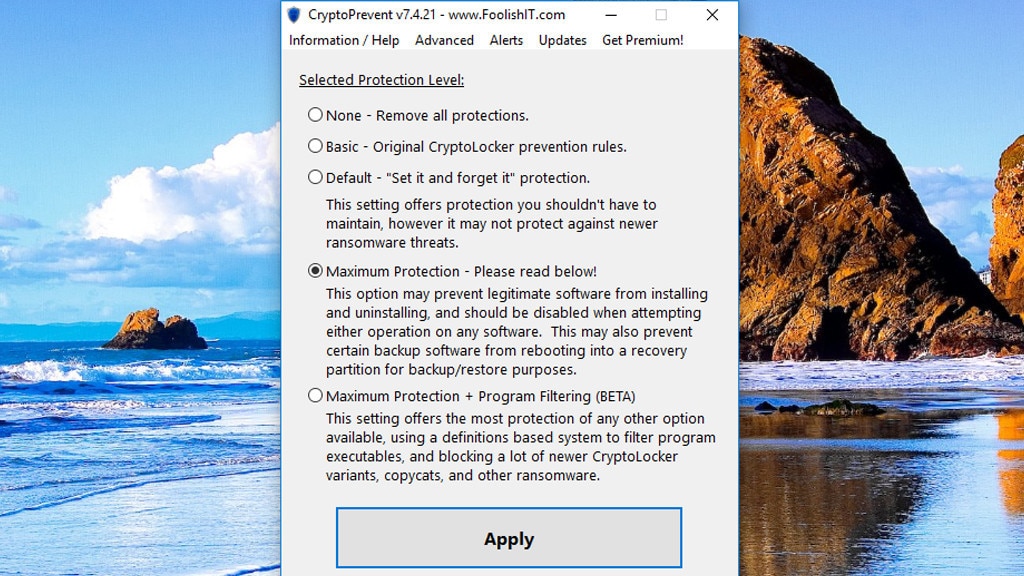

CryptoPrevent: System härten

CryptoPrevent ändert eine Reihe von Windows-Einstellungen, um das System gegen Infektionen zu schützen. Mehrere Schutzstufen stehen zur Wahl, zu jeder zeigt das Tool nach Markieren eine Erklärung. Nach dem Aktivieren der gewünschten Schutzklasse führen Sie einen Neustart durch. Das Tool verhindert etwa, dass Batch-Dateien aus bestimmten Ordnern starten. Außerdem blockiert es die Ausführung von EXE-Dateien einiger Programme – mitunter auch in harmlosen Fällen (hier schießt das Tool über das Ziel hinaus).

» Download: CryptoPrevent herunterladen

» Download: CryptoPrevent herunterladen

Foto: COMPUTER BILD

9/29

Avira Free Security: Antivirentool

Ein Antivirenprogramm (AV) sollte auf keinem PC fehlen, empfehlenswert ist etwa Avira Free Security. Die Installation eines externen AV-Produkts ist seit Windows 8 nicht mehr unbedingt nötig; denn anders als Windows 7 bringen die jüngsten OS den Virenschutz Defender mit. Wenn Ihnen die Funktionen von "Microsoft Defender Antivirus" nicht genügen, springen Alternativen wie von Avira ein. Vorteile etwa bei der Avira-Lösung: Sollte Malware auf Lücken im Defender zielen, sind Sie als Free-Security-Nutzer davon kaum betroffen.

» Download: Avira Free Security herunterladen

» Download: Avira Free Security herunterladen

Foto: COMPUTER BILD

10/29

VirusTotal: Verdächtige Dateien prüfen

Bevor Sie eine unbekannte, interessante Datei ausführen (oder in ein Programm laden), sollten Sie sich die Zeit für eine Prüfung nehmen. Gründlich klappt das mit VirusTotal: Der Cloud-Dienst untersucht hochgeladene Dateien mit zahlreichen Antivirus-Engines. Mit dabei sind die Erkennungsmotoren namhafter und bekannter Anbieter wie Ad-Aware, Avast, AVGt, Avira, BiDefender, ClamAV, Comodo, DrWeb, ESET, F-Secure, GData, Sophos, Malwarebytes, McAfee, Microsoft, Panda, Symantec, TrendMicro, Webroot und ZoneAlarm by CheckPoint. Attestiert die Mehrheit der (bekannteren) Dienste keinen Malware-Fund, ist die geprüfte Datei wohl sauber – andernfalls verbietet sich ihre Nutzung. Zweifeln Sie trotz grünem Licht noch immer an der Seriosität einer Datei, laden Sie sie einige Tage später erneut hoch und scannen sie dabei dann mit den jüngsten Signaturen (Erkennungsdefinitionen).

» Zum Webdienst: VirusTotal

» Zum Webdienst: VirusTotal

Foto: COMPUTER BILD

11/29

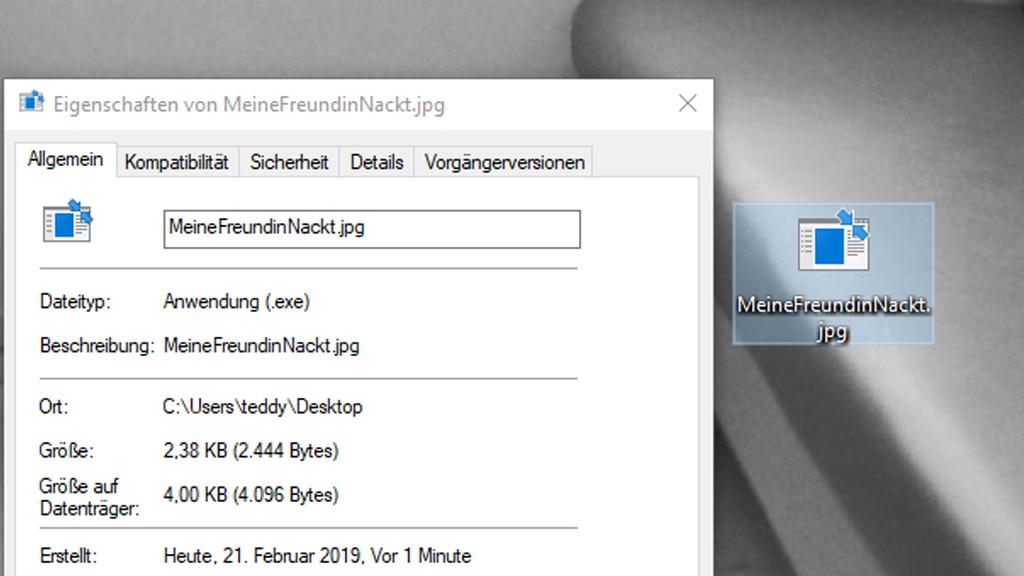

Dateiendungen anzeigen

Mit dem hier angebotenen REG-Skript erzwingen Sie, dass Windows bei den meisten Dateien die Endung anzeigt. Den Download finden Sie in Form eines ZIP-Archivs: Die eine enthaltene REG-Datei blendet Dateiendungen ein, die andere aus. Durch das Einblenden haben Sie Gewissheit, um was für einen Dateityp es sich bei Festplatten-/SSD-Files handelt. Hacker tarnen etwa verseuchte Dateien mit Namen wie "MeineFreundinNackt.jpg.exe". Windows blendet normalerweise das bedrohlich wirkende .exe aus – wenig versierte Nutzer öffnen das Element, da sie mit JPG Bilddatei assoziieren und Bilder für harmlos halten. Auf solche Tricks fallen Sie durch das Zuschalten der Dateierweiterungen nicht mehr herein.

» Download: Dateiendungen anzeigen herunterladen

» Download: Dateiendungen anzeigen herunterladen

Foto: COMPUTER BILD

12/29

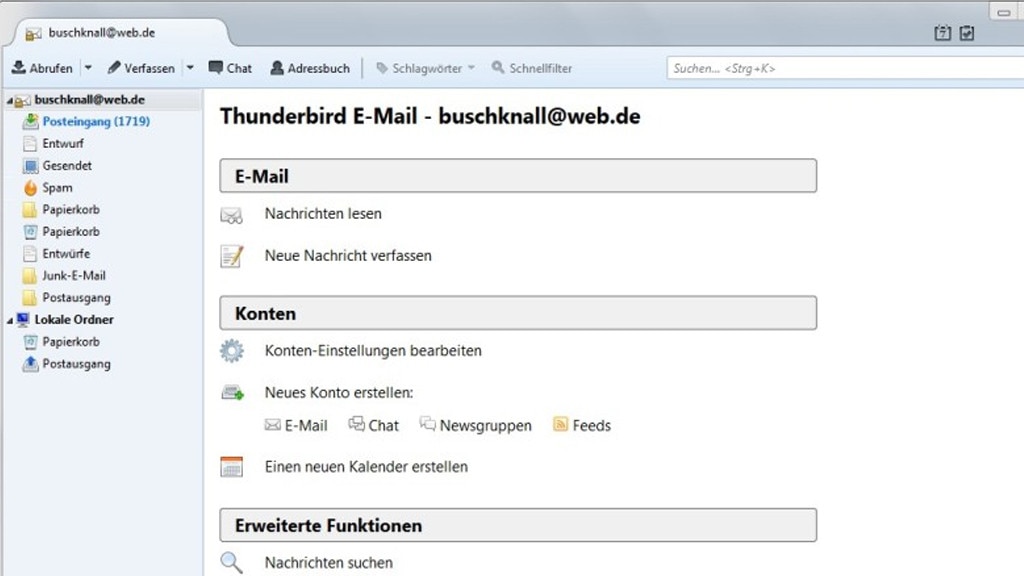

Thunderbird: Verseuchte E-Mails aussortieren

Wer seine E-Mail-Adresse öffentlich im Internet preisgibt, erhält irgendwann Spam-Mails. Versender solcher mitunter mit schadhaften Dateien gespickten Nerv-Nachrichten finden Ihre Mailadresse sogar ohne Ihr Mitwirken: Es genügt, die Adressbücher gekaperter PCs zu durchsuchen. Da Verschlüsselungstrojaner häufig per E-Mail auf PCs gelangen, wappnen Sie sich mit einem E-Mail-Programm mit Anti-Spam-Funktion. Thunderbird bringt einen lernenden Spam-Filter mit und sortiert unangenehme Post automatisch aus.

» Download: Thunderbird herunterladen

» Download: Thunderbird Portable herunterladen

» Download: Thunderbird (Mac) herunterladen

» Download: Thunderbird (Linux) herunterladen

» Download: Thunderbird herunterladen

» Download: Thunderbird Portable herunterladen

» Download: Thunderbird (Mac) herunterladen

» Download: Thunderbird (Linux) herunterladen

Foto: COMPUTER BILD

13/29

Windows 7, 8, 10 als ISO-Datei: Neuinstallation vorbereiten

Unter Sicherheitsexperten herrscht die Meinung, dass einem einmal verseuchten PC nicht länger zu trauen ist. Nur wer Windows durch Formatieren und/oder Löschen von dessen Festplatten-/SSD-Partition platt macht und es neu aufspielt, kommt an ein garantiert vertrauenswürdiges Betriebssystem. Sie wollen Windows nach gescheiterten Reparaturversuchen erneuern oder sich den Stress mit zusätzlicher Sicherheitssoftware von vornherein ersparen? Fehlt die zur Neuinstallation nötige Setup-DVD, laden Sie Windows 7, 8.1 oder 10 als ISO-Datei herunter. Sie übertragen das Image bootfähig auf DVD oder auf einen Stick, stellen im BIOS-Setup gegebenenfalls die Bootreihenfolge um und erneuern dann Windows. Am besten greifen Sie zu Windows 10 – das ist am sichersten.

» Download: Windows 7 als ISO-Datei herunterladen

» Download: Windows 8.1 als ISO-Datei herunterladen

» Download: Windows 10 als ISO-Datei herunterladen

» Download: Windows 7 als ISO-Datei herunterladen

» Download: Windows 8.1 als ISO-Datei herunterladen

» Download: Windows 10 als ISO-Datei herunterladen

Foto: COMPUTER BILD

14/29

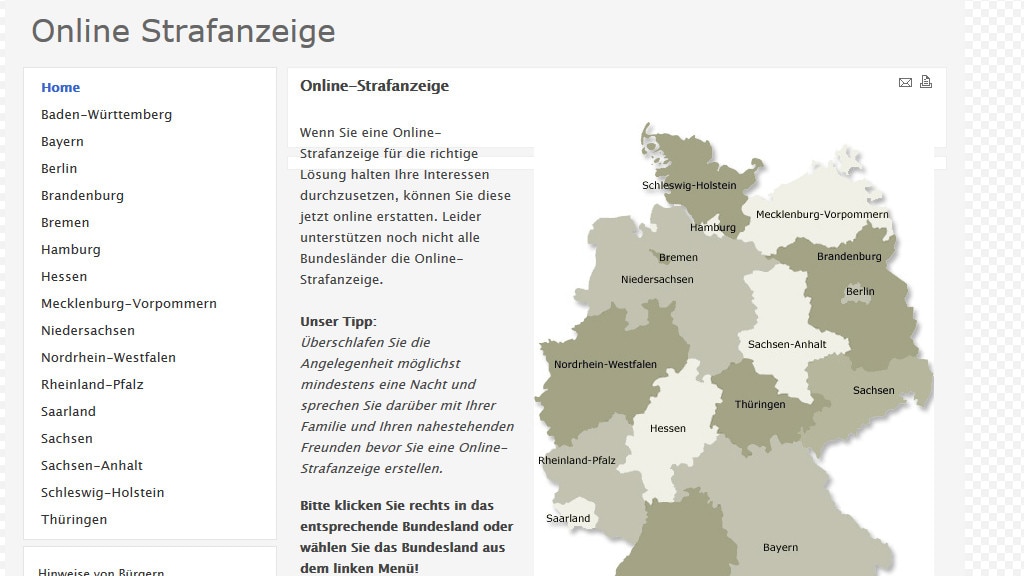

Online Strafanzeige erstatten: Geiselhaft melden

Per Formular erstatten Sie online Strafanzeige. Machen Sie davon Gebrauch, wenn jemand Ihren PC gekapert hat und Lösegeld verlangt. Das trägt dazu bei, dass die Polizei ihre Ressourcen auf die Bekämpfung entsprechender Kriminalität ausrichtet.

» Zum Webdienst: Online Strafanzeige erstatten

» Zum Webdienst: Online Strafanzeige erstatten

Foto: COMPUTER BILD

15/29

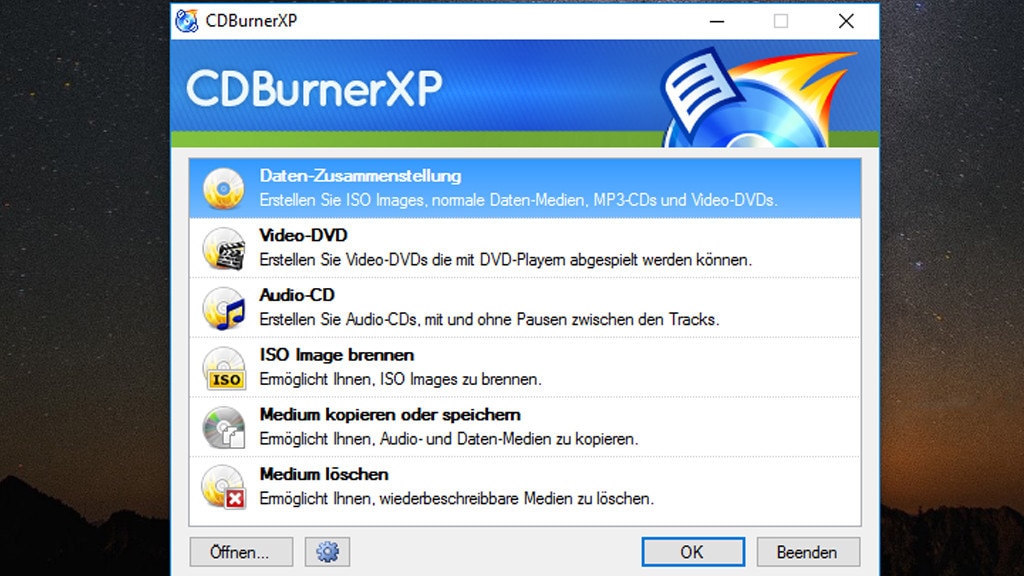

CDBurnerXP: Daten manipulationssicher aufbewahren

Locky und andere Verschlüsselungstrojaner machen vor kaum etwas Halt: Sie chiffrieren Festplattendateien und Dateien auf Geräten, die über das Netzwerk zugänglich sind. Sogar Backup-Medien wie angeschlossene externe USB-Festplatten befallen die Schädlinge. Sichern Sie regelmäßig Ihre Daten und entfernen Sie vorsichtshalber das Backup-Medium, wenn Sie es nicht mehr benötigen. Den Schritt des Entfernens vom PC ersparen Sie sich mit dem Tool CDBurnerXP: Es brennt Dateien auf einen Rohling. Da die Datenträger nach dem Sicherungsvorgang unveränderbar sind (ROM, Read Only Memory), ist eine nachträgliche Manipulation nicht möglich. Da Brennen unbequem ist, fertigen Sie damit Backups nicht ersetzend, sondern ergänzend zum Kopieren von Dateien auf USB-Datenträger an.

» Download: CDBurnerXP herunterladen

» Download: CDBurnerXP herunterladen

Foto: COMPUTER BILD

16/29

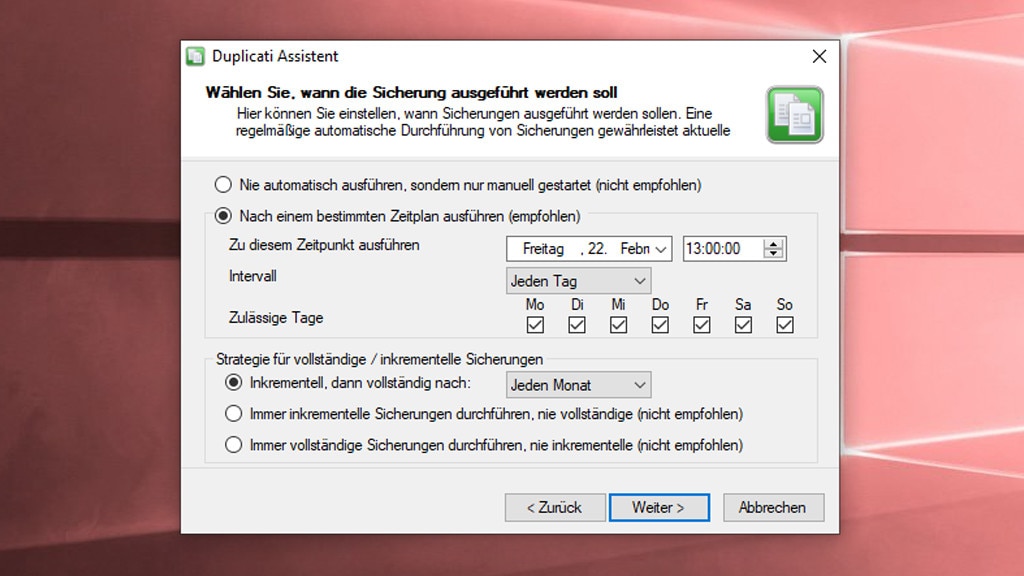

Duplicati: Lokal oder entfernt Daten sichern

Wer wichtige PC-Daten verliert, ist froh, wenn irgendwo eine Sicherungskopie gebunkert ist. Duplicati ist ein simpel gestricktes Backup-Werkzeug für einzelne Dateien, das Ihnen zahlreiche Sicherungsziele zur Wahl stellt. So deponieren Sie Ihre Datenschätze an mehreren Orten. Auf Wunsch erfolgen Backups automatisch, verschlüsselt und inkrementell.

» Download: Duplicati (64 Bit) herunterladen

» Download: Duplicati (32 Bit) herunterladen

» Download: Duplicati (64 Bit) herunterladen

» Download: Duplicati (32 Bit) herunterladen

Foto: COMPUTER BILD

17/29

VeraCrypt: Verschlüsselung gegen Verschlüsselung

Bewusst herbeigeführte Verschlüsselung ist okay – immerhin kennen Sie ja das Passwort – und schützt den PC unter Umständen vor feindseligen Verschlüsselungen, da einige Trojaner nur Dateien bestimmter Formate unverwertbar machen. Packen Sie Dateien in einen per Kennwort gesicherten Tresor von VeraCrypt, sehen bösartige Programme nur die übergeordnete Container-Datei. Diese übergeht eine Ransomware vielleicht – und die enthaltenen Inhalte bleiben unangetastet. VeraCrypt ist der Nachfolger des populären TrueCrypt, das die Entwickler aufgrund von Sicherheitsbedenken eingestellt haben.

» Download: VeraCrypt herunterladen

» Download: VeraCrypt Portable herunterladen

» Download: VeraCrypt herunterladen

» Download: VeraCrypt Portable herunterladen

Foto: COMPUTER BILD

18/29

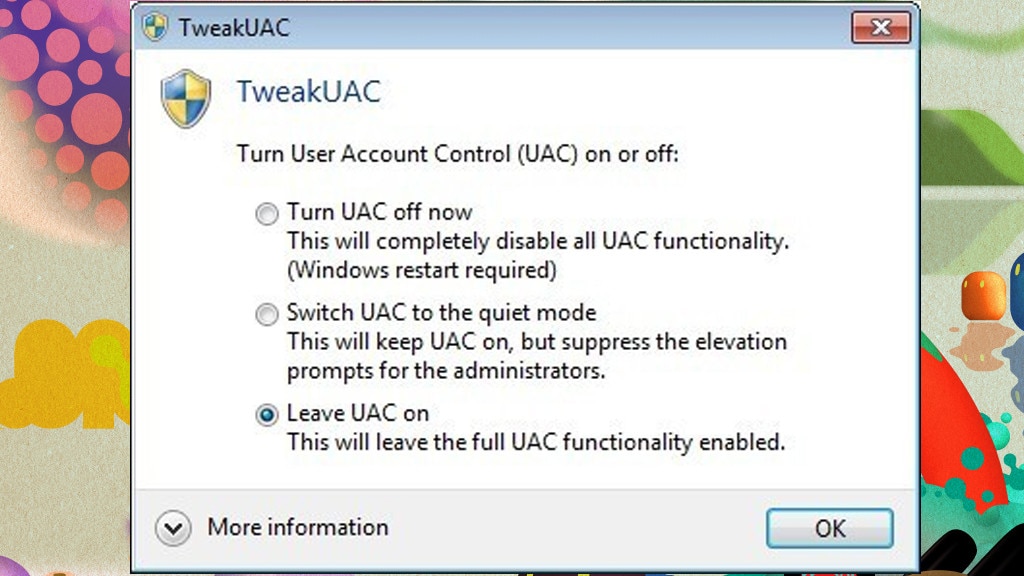

TweakUAC: Benutzerkonten-Steuerung scharf stellen

Windows legt im Hintergrund im Zusammenspiel mit Wiederherstellungspunkten Sicherungen von Dateien an. Solche älteren Dateiversionsstände bleiben einige Zeit vorrätig. Bei Windows 10 entstehen sie, wenn Sie die ab Werk deaktivierte Systemwiederherstellung einschalten. Die Backups ließen sich nutzen, um an die Ursprungsfassung einer verschlüsselten Datei zu kommen. Das wissen Schädlingsprogrammierer, die die Windows-Funktion vssadmin.exe nutzen, um Schattenkopien zu löschen. Das verhindert die Windows-Benutzerkonten-Steuerung (UAC, User Account Control): Blendet sie ein Warnfenster ein, erteilen Sie nicht unüberlegt die Erlaubnis für die jeweilige Aktion. Damit vereiteln Sie neben Systemeingriffen auch Schadsoftware-Installationen. Damit Ihnen UAC-Meldungen begegnen, schalten Sie gegebenenfalls UAC ein. Um es auf die höchste Schutzstufe zu setzen und so viele Warnungen wie möglich zu erhalten, eignet sich TweakUAC.

» Download: TweakUAC herunterladen

» Download: TweakUAC herunterladen

Foto: COMPUTER BILD

19/29

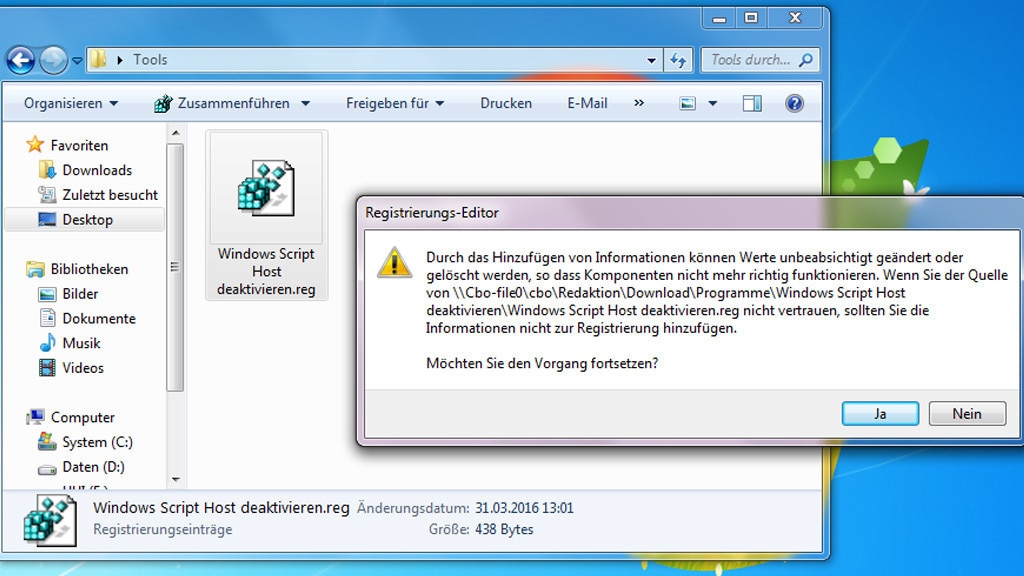

Windows Script Host deaktivieren: Trojaner-Dateien blocken

Ransomware verbreitet sich über viele Wege und hat das Ziel, den Besitzer des Opfer-PCs zu einer Geldzahlung zu überreden. Zuvor ist Nutzer-Mithilfe gefragt: Der User entpackt etwa ein ZIP-Archiv und führt eine Skript-Datei aus, die als Trojaner (Dropper) agiert und einen Schädling nachlädt. Indem Sie verhindern, dass Windows Skripte ausführt, entziehen Sie darauf basierender Malware den Nährboden. Hierzu bieten wir das Tool "Windows Script Host deaktivieren" an: Mit einem Doppelklick unterbinden Sie, dass künftig VBS-Inhalte laden. Ein Doppelklick auf eine weitere mitgelieferte REG-Datei nimmt die Änderung zurück.

» Download: Windows Script Host deaktivieren herunterladen

» Download: Windows Script Host deaktivieren herunterladen

Foto: COMPUTER BILD

20/29

Sandboxie: Risikoarme Testumgebung

Der Verlockung zu widerstehen, eine interessante neue Datei aus dem Netz auszuprobieren, fällt nicht immer leicht. Sandboxie verschafft Neugierigen mehr Sicherheit. Es führt Programme in einem von Windows isolierten Bereich aus, versuchte Änderungen an Systemeinstellungen scheitern. Handelt es sich bei einer geladenen Datei um Schadsoftware, reduziert sich dank Sandboxie die Infektionsgefahr. Ein farbiger Rahmen um ein Fenster zeigt, dass das jeweilige Programm gekapselt in der Sandbox (Sandkasten) arbeitet.

» Download: Sandboxie herunterladen

» Download: Sandboxie herunterladen

Foto: COMPUTER BILD

21/29

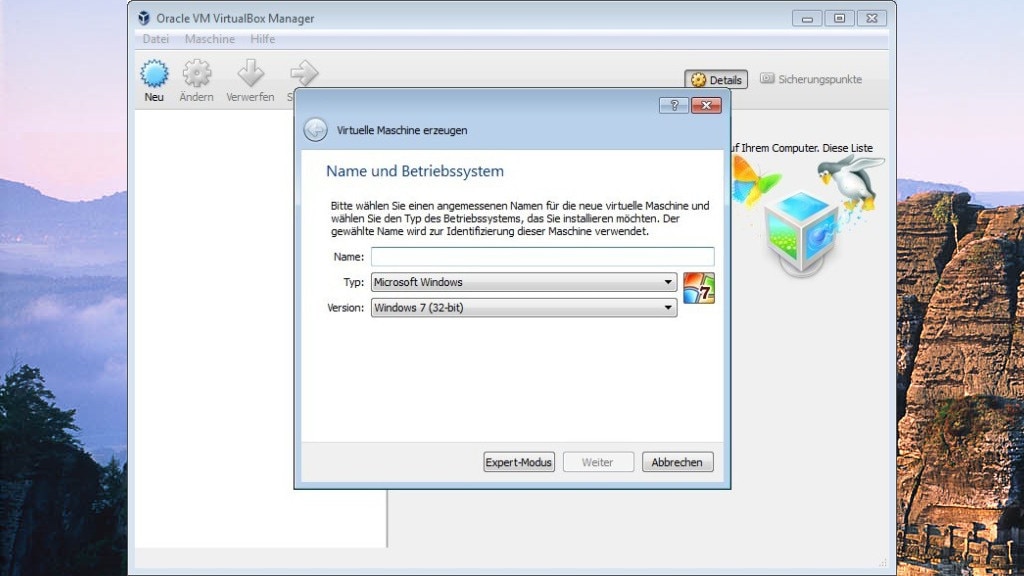

VirtualBox: Betriebssystem im Betriebssystem nutzen

Sandboxie leistet gute Arbeit, was die Prävention im Zusammenspiel mit unbekannter Software anbelangt. Einen Schritt weiter geht VirtualBox: Es startet Programme ebenfalls abgeschottet. In seinem Fenster führt es jedoch ein komplettes Betriebssystem aus. Darin installieren Sie wiederum die von Ihnen gewünschten Anwendungen. Der Betrieb eines zusätzlichen Windows ist aufwendiger als bei Sandboxie und fordert mehr RAM. Aus Sicherheitsgründen der Rat: Verzichten Sie auf ein gemeinsames Verzeichnis für den Datenaustausch zwischen realem und virtualisiertem Windows, ansonsten hätten Krypto-Trojaner innerhalb der VirtualBox eine Schnittstelle zum Haupt-Betriebssystem.

» Download: VirtualBox herunterladen

» Download: Portable VirtualBox herunterladen

» Download: VirtualBox herunterladen

» Download: Portable VirtualBox herunterladen

Foto: COMPUTER BILD

22/29

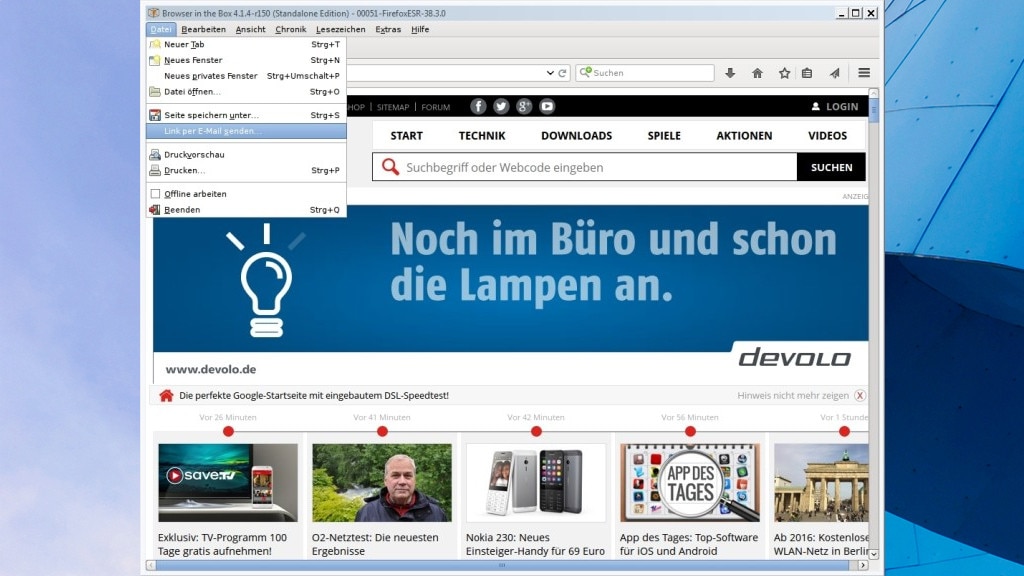

BitBox (Browser in the Box): Surfen im Gastmodus

Man nehme VirtualBox und bündele es mit einem Browser: Heraus kommt BitBox. Die Software erspart es Ihnen, ein Betriebssystem in VirtualBox manuell einzurichten. Das Paket stellt nämlich ein vorgefertigtes Linux samt Firefox oder Google Chrome bereit. Vom Linux-Unterbau bekommen Sie fast nichts mit, denn im Vordergrund befindet sich die Surf-Software. Besuchen Sie über BitBox eine unbekannte Webseite, würde bei einem Infektionsversuch über eine Sicherheitslücke plus Drive-by-Download Windows keinen Schaden nehmen. Der Webseiten-Aufbau erfolgt langsamer als gewöhnlich: Insofern eignet sich BitBox zum Erkunden potenziell zwielichtiger Seiten, nicht aber als Hauptbrowser.

» Download: BitBox (Browser in the Box, Firefox-Edition) herunterladen

» Download: BitBox (Browser in the Box, Chrome-Edition) herunterladen

» Download: BitBox (Browser in the Box, Firefox-Edition) herunterladen

» Download: BitBox (Browser in the Box, Chrome-Edition) herunterladen

Foto: COMPUTER BILD

23/29

Recuva: Gelöschte Dateien wiederherstellen

In der Regel verschlüsseln Krypto-Trojaner wertvolle Dateien nicht nur, sondern löschen auch die Originalinhalte. Vorausgesetzt, das erfolgte nicht mit Schredder-Technik, bestehen Chancen auf Datenrettung mit Recuva. Das Programm stammt von den CCleaner-Machern und scannt das gewählte PC-Laufwerk auf rettbare Dateien. Vor einem Rettungsversuch sehen Sie anhand farbiger Markierungen, in welchem Zustand ein aufgespürtes Dateisystemobjekt vorliegt. Sollte Recuva bei der ersten Nutzung keine gelöschten unverschlüsselten Dateien anzeigen, starten Sie einen zweiten Versuch mit der zeitaufwendigen Tiefensuche: Diese prüft nicht nur die Windows-MFT (Master File Table) auf Bereiche mit Gelöscht-Flag/-Kennzeichnung, sondern grast zusätzlich den Datenträger nach sogenannten Datei-Header-Informationen ab – was den Rettungserfolg beflügelt. Tipp: Damit Recuva keine Festplattenbereiche mit gelöschten Inhalten überschreibt, laden Sie die Portable-Fassung auf einen USB-Stick herunter und führen das Tool von dort aus.

» Download: Recuva herunterladen

» Download: Recuva Portable herunterladen

» Download: Recuva herunterladen

» Download: Recuva Portable herunterladen

Foto: COMPUTER BILD

24/29

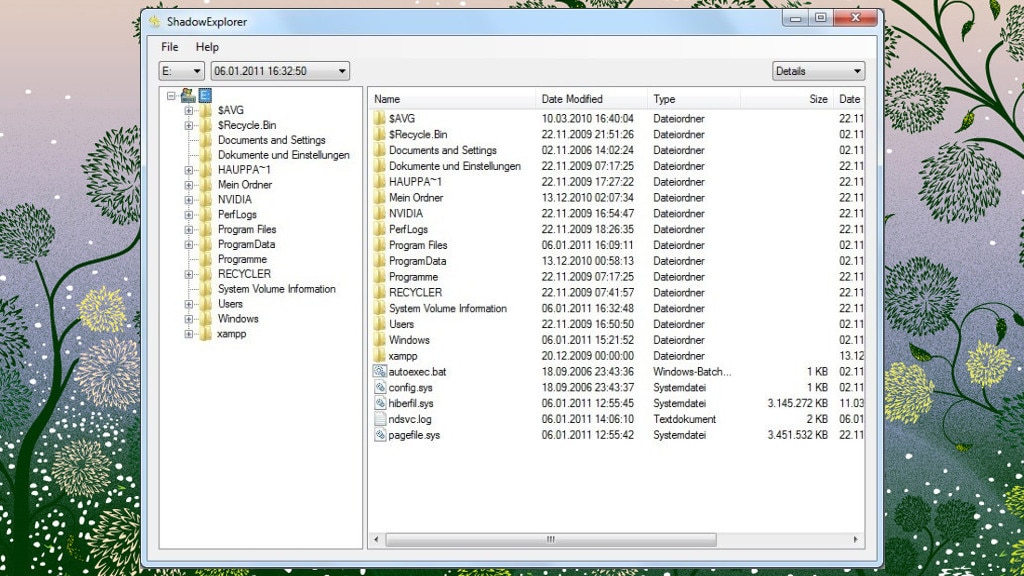

ShadowExplorer: Gelöschte Dateien wiederherstellen

Ändert sich eine Datei, legt Windows im Hintergrund eine Sicherung des alten Dateiversionsstands an. Zum Einsatz kommt dabei der Volumenschattenkopie-Dienst (VSS, Volume Shadow Copy Service). Über das Kontextmenü (oder die Eigenschaften) einer Datei oder des übergeordneten Laufwerks oder Ordners rekonstruieren Sie eine ältere Fassung eines Files – sofern das interne Backup noch existiert. Während es unter Windows 7 und Windows 10 in den Eigenschaften-Fenster die Registerkarte "Vorgängerversionen" gibt, spart Windows 8(.1) eine solche aus. Wollen Sie beim 8er-System auf ältere Dateiversionen zugreifen, holen Sie sich ShadowExplorer. Dieser empfiehlt sich außerdem für Windows 10, das das OS in Eigenschaften-Dialogen teils unzuverlässig Vorgängerversionen anzeigt.

» Download: ShadowExplorer herunterladen

» Download: ShadowExplorer herunterladen

Foto: COMPUTER BILD

25/29

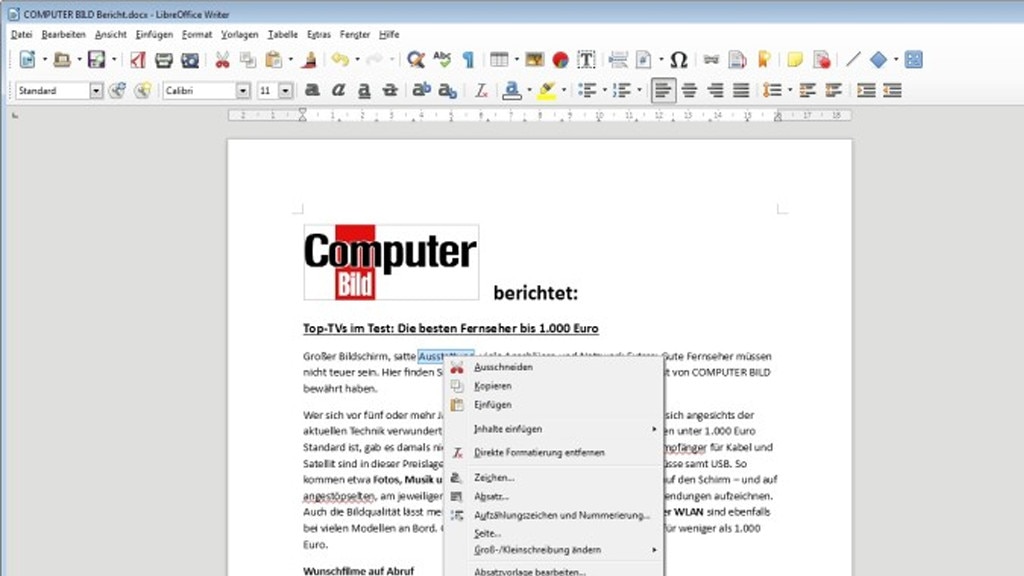

OpenOffice, LibreOffice: Abwehr von Makro-Schadcode