Felix Pergande - Fotolia

Emotet : le monde de la magistrature en alerte maximale

La semaine dernière, un cabinet d’avocats victime du ransomware Maze nous confiait s’inquiéter de la recrudescence d’e-mails piégés semblant venir d’experts ou d’huissiers. Aujourd’hui, le tribunal de Paris est affecté.

Ce samedi 5 septembre, Pascal Ceaux, dans les colonnes du Journal du Dimanche le révélait : le tribunal de Paris est sous le coup d’un cheval de Troie, distribué par la messagerie électronique. « Des faux mails ont été expédiés notamment à destination d’avocats comme Pierre Cornut-Gentille et Jean-Marc Delas, tous deux spécialisés dans le droit pénal des affaires », explique notre confrère. Et de préciser : « il s’agissait, en apparence, d’échanges anciens entre les confrères ou entre collaborateurs des cabinets ».

Ce dimanche 6 septembre, le ministère de l’Intérieur a de son côté déclaré être « victime d’une campagne d’attaque par messagerie ». Et d’expliquer que, « pour prévenir le risque de contamination, nous sommes contraints de filtrer provisoirement les fichiers au format “.doc” ».

Ces deux informations résonnent avec une autre, qui nous était livrée la semaine dernière alors que nous enquêtions sur l’attaque du ransomware Maze sur le cabinet d’avocats Cornet Vincent Ségurel. Chez ce dernier, la piste privilégiée pour le vecteur d’intrusion initial était la messagerie électronique, avec du phishing : et pour cause, certains membres du cabinet semblaient recevoir un nombre anormalement élevé d’e-mails piégés semblant provenir d’experts ou d’huissiers ; des personnes avec lesquelles ils étaient susceptibles d’avoir des échanges réguliers. Chez Intrinsec, Cyrille Bartelemy nous indiquait d’ailleurs avoir été informé de plusieurs cas de cabinets d’avocats attaqués.

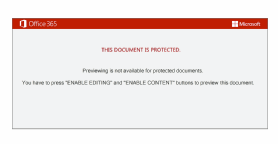

Ces éléments, et plus particulièrement la référence à un cheval de Troie et l’utilisation « d’échanges anciens », laissent notamment entrevoir une menace bien connue : Emotet, capable, depuis le printemps 2019, d’exhumer d’anciennes conversations par courriel afin de mieux berner ses cibles. Et justement, nous avons pu trouver un document Word piégé et envoyé à une adresse e-mail sur le domaine huissier-justice[.]fr, le 28 août dernier. Le document Word en question prétend être protégé et demande, sans surprise, que soit activée l’exécution des contenus « actifs » afin qu’il puisse aller télécharger sa charge utile malicieuse.

Selon les données d’URLhaus, cette charge utile a été initialement hébergée sur un site Web associé à un domaine australien. L’URL du 28 août n’est plus active, mais le même site Web semble toujours compromis et utilisé par les cyberdélinquants : deux nouvelles URL sont actives depuis le 3 septembre, et le sont encore à l’heure où sont écrites ces lignes, malgré les signalements envoyés à l’hébergeur concerné il y a plusieurs jours. La première URL a été utilisée pour servir une grosse vingtaine d’exécutables du cheval de Troie, aux condensats différents. Les deux autres diffusent des documents piégés.

Concernant la diffusion d’Emotet, H_Miser évoque, sur Twitter, un processus automatisé, dans lequel les assaillants « accèdent à des boîtes mail par un moyen non identifié et reprennent environ toutes les discussions en ajoutant une [charge malicieuse, ou payload]. Ce n’est pas ciblé ; c’est juste dirigé contre les gens mentionnés dans lesdits mails ». Une approche aussi employée avec les maliciels Qakbot et Trickbot. Et Nicolas Caproni, patron du renseignement sur les menaces de Sekoia, de rappeler : « détecter Emotet, TrickBot ou Qakbot est sûrement le signe avant-coureur d’une attaque de plus grande ampleur ».

Emotet a récemment fait un retour en fanfare. L’homologue allemand de l’Agence nationale pour la sécurité des systèmes d’information (Anssi), le BSI, a recommencé à alerter d’ailleurs localement sur la menace depuis le début du mois septembre, après une première campagne d’information lancée début août. De son côté, Proofpoint l’évoquait fin août, mentionnant des messages en français… mais sans indiquer la France parmi les cibles.

De son côté, H_Miser rappelle que le compte collectif Cryptolaemus1 partage régulièrement et gratuitement du renseignement « de qualité sur Emotet », avec force indicateurs à utiliser pour alimenter ses systèmes de protection, ne serait-ce que pour le filtrage des accès à Internet sortants. Et de souligner : « c’est un bon test ; si vous n’arrivez pas à tirer profit de ce genre de renseignement pourtant très utile, je pense qu’il est inutile d’envisager l’achat de [flux de renseignements sur les menaces] » commerciaux.

Selon nos sources, l’e-mail que nous avons pu consulter serait loin d’être isolé. Ironie du sort, il a été envoyé depuis une adresse IP en Afrique du Sud, qui expose le service RDP d’un serveur Windows Server 2008R2 directement sur Internet, sans authentification sur la couche réseau (NLA).