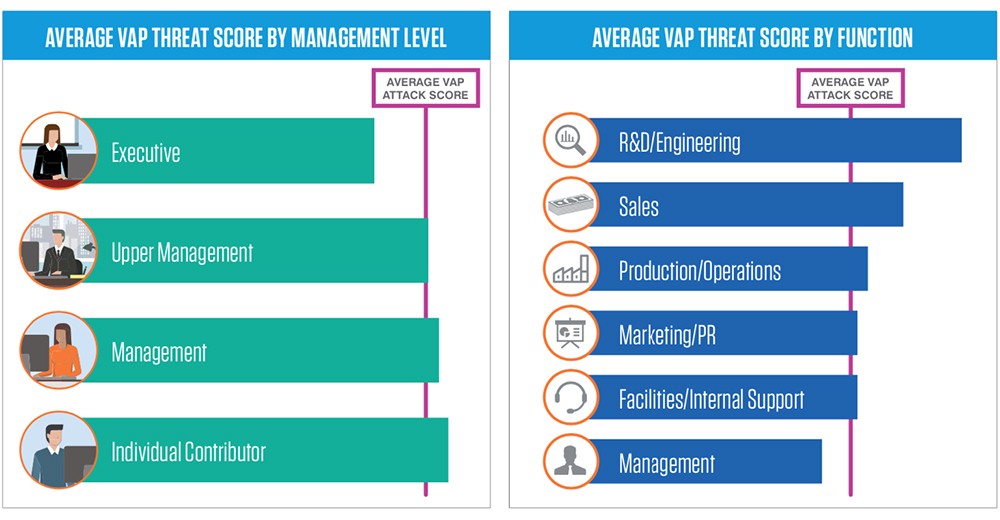

Selon un nouveau rapport Proofpoint, les salariés travaillant dans les laboratoires de recherche représentent la principale cible des pirates. Mais cette étude montre aussi que des collaborateurs ayant un poste moins « élevé » dans la hiérarchie sont plus exposés que les cadres supérieurs et les cadres.

Soit vous détenez des informations précieuses, soit vous détenez très peu d’informations critiques. Dans les deux cas, vous représentez une cible de choix pour les pirates.

Ce constat peut paraitre paradoxal. En réalité, les cyberattaquants menant des opérations d’espionnage connaissent très bien les forces et faiblesses des organisations !

Ce constat de Proofpoint s’appuie sur l’analyse de trois mois (octobre-décembre 2018) d'attaques par email contre des entreprises du Fortune Global 500.

Lorsqu'on examine leur fonction au sein de l'organisation, les employés de R&D/ingénierie sont les plus susceptibles d'être ciblés, suivis du personnel de vente et des spécialistes de la production et des opérations.

Logiquement, le personnel chargé de la cybersécurité ou de l’IT ne constitue pas une cible prioritaire, car il est censé être plus sensible aux menaces numériques. Ce n’est pas le cas des ingénieurs travaillant dans des laboratoires ou du personnel de vente et des spécialistes de la production et des opérations.

Les premiers sont parfois ravis de partager leurs expériences sur des réseaux sociaux avec des profils qu’ils ne connaissent pas réellement. Quant aux seconds, ils s'estiment ne pas être une cible pour les cybercriminels. Mais surtout, toutes ces victimes potentielles peuvent être victimes d’email très ciblé.

Les attaques reposant sur de l'ingénierie sociale sont en effet passées de 76 % à 83 % en un an. Et le Spear phishing ne cesse de se répandre, passant de 53 % à 64 %.

Ce type d’email extrêmement personnalisé peut être très difficile à distinguer d’un email authentique. Car avant de l’envoyer, les attaquants auront rassemblé suffisamment d’informations sur la victime pour ne pas éveiller de soupçons.

Il ne reste plus qu’à attendre que la cible ouvre l’email ou la pièce jointe pour entamer l’infiltration du SI…

Plus surprenant ou inquiétant, Proofpoint a également constaté que, parmi les attaques les plus ciblées par phishing, près de 30 % visaient des alias d’adresses génériques ([email protected], [email protected] ou encore [email protected], etc.).

L'une des raisons est certainement que ces adresses sont faciles à obtenir : soit elles sont affichées sur le site de l'entreprise, soit il y a de fortes chances qu'elles existent et qu'elles soient vérifiées, généralement par deux employés ou plus.

Résultat, ces comptes génériques sont plus difficiles à protéger, souligne Proofpoint. "L'authentification multifactorielle, par exemple, ne fonctionne pas bien avec des adresses email partagées entre plusieurs collègues."

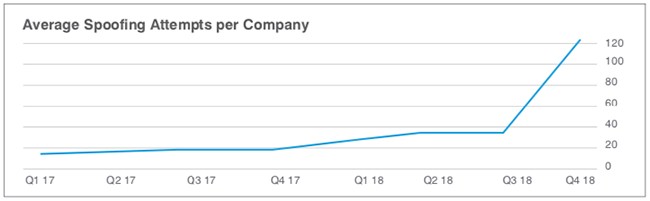

Quelle que soit la cible, Proofpoint confirme ce qui semble devenir une banalité dorénavant : l'usurpation d'adresses électroniques. Au quatrième trimestre 2018, le nombre d'attaques d'usurpation d'emails a augmenté de 944 % par rapport au quatrième trimestre 2017.

Qu'il s'agisse d'usurpation de nom de domaine ou d’une personne, le but est d'amener le destinataire à faire confiance au message (et à l'expéditeur) et à ouvrir la pièce jointe malveillante ou à cliquer sur un lien non sécurisé.

Si le déploiement de différentes solutions de sécurité reste indispensable, les entreprises doivent accentuer la sensibilisation de leurs salariés et investir également dans plus de détection des signaux faibles.

Source : Proofpoint.com