Proofpoint Targeted Attack Protection

Advanced Threat Protection

Advanced Threat Protection

Oltre il 90% degli attacchi mirati inizia con un'email e queste minacce sono in costante evoluzione. Proofpoint Targeted Attack Protection (TAP) ti aiuta a tenere testa ai criminali informatici con un approccio innovativo che rileva, analizza e blocca le minacce avanzate prima che raggiungano la tua casella di posta in arrivo. Tali minacce includono il ransomware e altre minacce email avanzate recapitate attraverso allegati e URL dannosi. Ma anche minacce zero-day, malware polimorfico, documenti “armati” e attacchi di phishing. Proofpoint TAP fornisce controlli adattivi che permettono di isolare i clic URL più pericolosi. Proofpoint TAP rileva inoltre le minacce e i rischi associati alle applicazioni cloud, collegando gli attacchi email legati al furto di credenziali o altri attacchi.

Protezione contro le minacce ospitate nel cloud e veicolate da URL e allegati

Proofpoint Targeted Attack Protection (TAP) è basato sulle nostre piattaforme cloud e di sicurezza dell’email di nuova generazione per offrirti un vantaggio unico in termini architetturali. Proofpoint TAP utilizza tecniche statiche e dinamiche per rilevare i nuovi schemi d’attacco delle minacce e adattarsi costantemente. Analizziamo le minacce potenziali utilizzando molteplici approcci per esaminare il loro comportamento, codice e protocollo. Ciò ci consente di identificare le minacce tempestivamente nelle prime fasi della catena d’attacco. Può trattarsi per esempio di attacchi informatici che utilizzano URL e allegati dannosi per installare malware sui dispositivi o indurre gli utenti a fornire le loro password o informazioni sensibili. Questa fase di analisi e sandboxing si svolge in ambienti virtuali, hardware bare-metal, e permette di ottimizzare il rilevamento e l'estrazione di informazioni rilevanti. Proofpoint TAP rileva anche le minacce e i rischi associati alle applicazioni cloud, correlando gli attacchi email legati al furto di credenziali di accesso o altri attacchi. La nostra tecnologia non si limita a rilevare le minacce e il ransomware, ma applica anche il machine learning per osservare gli schemi, i comportamenti e le tecniche utilizzate in ogni attacco. Grazie a queste preziose informazioni, Proofpoint TAP impara e si adatta in modo da intercettare più rapidamente gli attacchi successivi.

Guarda la demoProofpoint al primo posto nei report di G2 sulla sicurezza dell’email per dell'estate 2023

|

|

|

|

|

Proofpoint TAP URL Defense

- Ottieni una protezione contro le minacce basate su URL diffuse via email, tra cui il malware e il phishing delle credenziali di accesso.

- La nostra funzione di analisi predittiva utilizza i modelli di traffico dell’email per identificare e isolare preventivamente gli URL.

- Gli URL vengono riscritti per proteggere gli utenti su tutti i dispositivi e le reti, oltre a effettuare il sandboxing in tempo reale su ogni clic.

TAP Attachment Defense

- Protezione contro i documenti dannosi noti

- Gli allegati sconosciuti vengono analizzati e inviati alla sandbox

- Sandboxing e analisi di diversi tipi di file, documenti protetti da password, allegati con URL incorporati e file zip

Advanced BEC Defense

- Protezione contro i tentativi di violazione dell’email aziendale (BEC, Business Email Compromise) e di violazione degli account dei fornitori

- Analisi di ogni dettaglio di un messaggio: dati dell’intestazione, indirizzo IP del mittente, relazione tra mittente e destinatario, analisi della reputazione, analisi approfondita dei contenuti, ecc.

- Visibilità sulle tecniche, osservazioni e campioni di messaggi per un’analisi approfondita dei contenuti

TAP SaaS Defense

- Identificazione delle attività di accesso sospette

- Visibilità sulla condivisione di file su larga scala

- Rilevamento delle applicazioni di terze parti critiche e di elevata gravità

TAP URL Isolation for VAP

- Controlli di sicurezza adattiva per i tuoi VAP (Very Attacked People™ ovvero le persone più attaccate) in base al profilo di rischio

- Possibilità per i tuoi utenti di accedere a siti web sconosciuti o pericolosi, proteggendo la tua azienda dagli attacchi web o basati su URL

- Visibilità e protezione migliorate per i clic autorizzati

Proofpoint Supplier Threat Protection

- Monitoraggio proattivo di domini di terze parti e fornitori che interagiscono con la tua azienda per rilevare attività che indicano la violazione di un account

- Semplificazione della raccolta delle prove grazie alla prioritizzazione degli account compromessi ad alto rischio

- Segnalazioni tempestive se nell’ecosistema Proofpoint viene osservato un account compromesso di un fornitore con cui si hanno interazioni via email, anche se la tua azienda non è ancora stata presa di mira

Proofpoint Supplier Threat Protection è un componente aggiuntivo opzionale di Proofpoint TAP (licenze aggiuntive richieste).

Attacchi alla supply chain

Proofpoint TAP Account Takeover

- Previeni il takeover degli account email in ogni fase della catena d’attacco

- Ottieni visibilità, stabilisci come i criminali informatici accedono agli account e analizza le loro attività dannose dopo l'accesso

- Correggi gli account compromessi, le modifiche dannose alle regole delle caselle email, le applicazioni di terze parti utilizzate in modo improprio e l’esfiltrazione dei dati negli ambienti email e cloud

Proofpoint TAP Account Takeover è un componente aggiuntivo opzionale di Proofpoint TAP (licenze aggiuntive obbligatorie). Sostituisce Proofpoint Cloud Account Defense e fornisce maggiori funzionalità post-compromissione.

Proofpoint TAP Account Takeover

Informazioni dettagliate sulle minacce che prendono di mira e attaccano i tuoi collaboratori

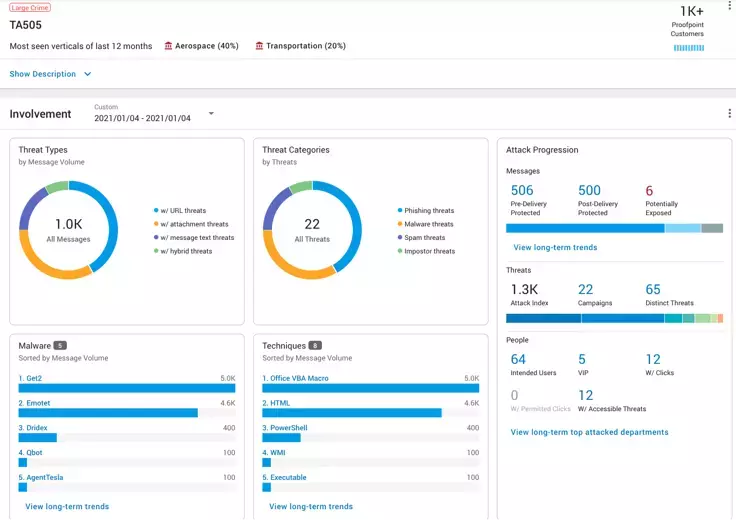

Solo Proofpoint offre informazioni sulle minacce che includono email, cloud, rete, mobile e social media. Basato sulle minacce della comunità e composto da oltre un trilione di punti dati, il nostro grafico delle minacce correla le campagne di attacchi informatici in diversi settori e aree geografiche. Puoi facilmente sfruttare queste informazioni tramite la dashboard delle minacce di Proofpoint Targeted Attack Protection (TAP) nonché alcune informazioni uniche a livello di azienda e utente.

Proofpoint Advanced BEC Defense

Proofpoint Advanced BEC Defense, alimentato da NexusAI, è progettato per bloccare in modo efficace un’ampia gamma di frodi via email, tra cui il reindirizzamento dei pagamenti e le frodi delle fatture dei fornitori da account compromessi. Poiché questi tipi di minacce sono spesso prive di payload dannosi, richiedono una tecnica di rilevamento più sofisticata.

Con Proofpoint Advanced BEC Defense, disponi di un motore di rilevamento alimentato dall’intelligenza artificiale e dal machine learning, progettato specificamente per individuare e bloccare gli attacchi BEC. Analizza molteplici attributi dei messaggi, tra cui:

- Dati dell’intestazione del messaggio

- Indirizzo IP del mittente (indirizzo IP di origine e reputazione)

- Corpo del messaggio (parole o frasi specifiche, urgenza, ecc.)

Quindi stabilisce se il messaggio costituisce una minaccia BEC. Inoltre, rileva varie tattiche utilizzate dai criminali informatici, come il dirottamento degli indirizzi di risposta, l’utilizzo degli IP dannosi e l’utilizzo di domini di fornitori la cui identità è stata usurpata.

Proofpoint Advanced BEC Defense ti offre inoltre visibilità granulare sui dettagli di un attacco BEC. Indica il tema BEC (per esempio, fatturazione dei fornitori, truffe delle carte regalo, dirottamento degli stipendi), e spiega perché i messaggi sono sospetti, con esempi per illustrarli. Queste informazioni chiave aiutano il tuo team della sicurezza a meglio comprendere e comunicare l’attacco.

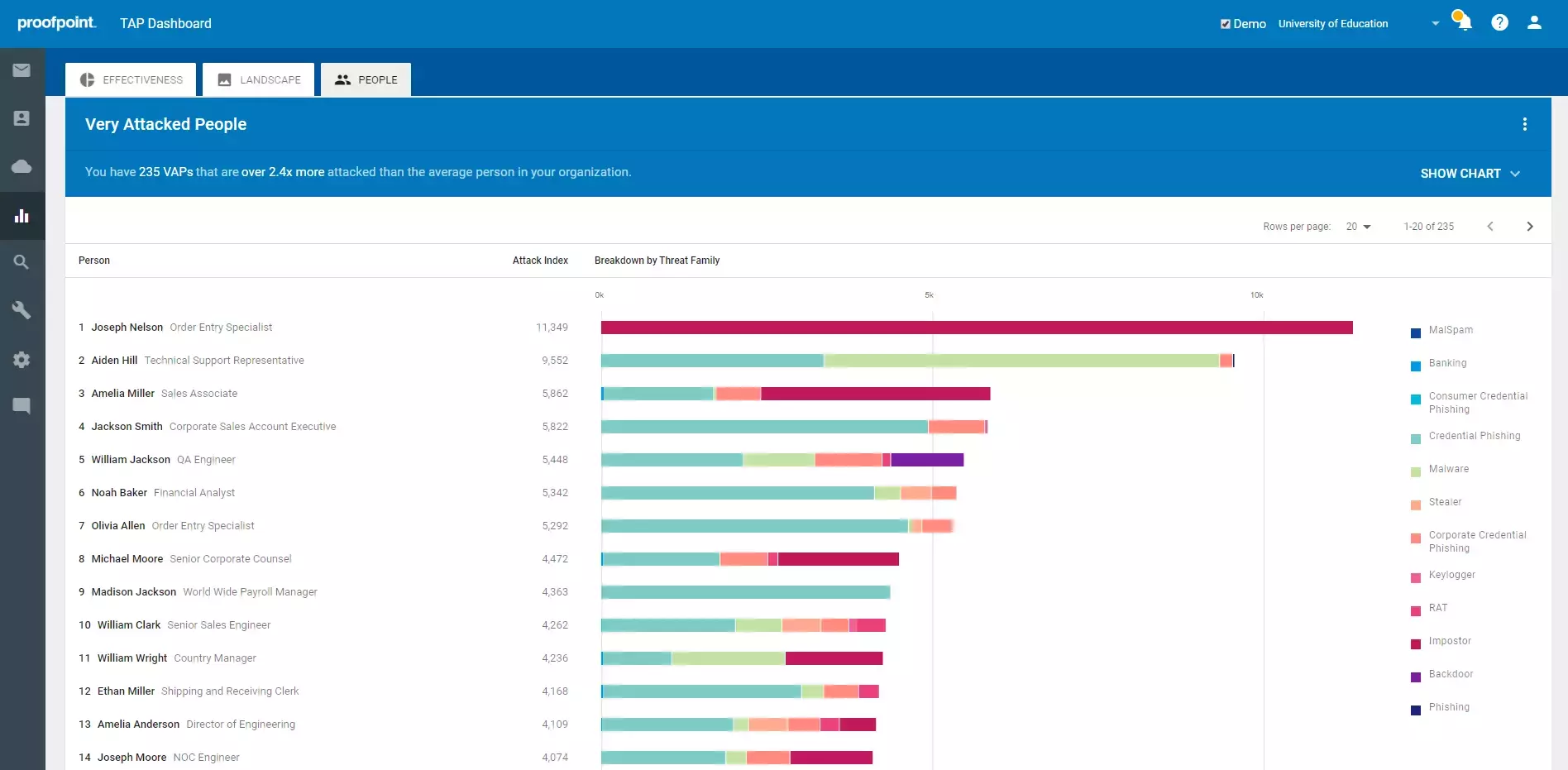

VAP (Very Attacked People™)

- I tuoi team dedicati alla sicurezza devono sapere chi sono le persone più attaccate, ovvero i VAP, per proteggerle dalle minacce e dal ransomware che le colpiscono. Proofpoint Attack Index ti aiuta a identificarli. Questo indice è un punteggio composito ponderato di tutte le minacce inviate a una specifica persona all’interno della tua azienda. Assegna un punteggio su una scala da 0 a 1.000 a queste minacce, in base a quattro fattori: il livello di complessità del criminale informatico, la portata e l’obiettivo dell’attacco, il tipo di attacco e il volume complessivo dell’attacco. Grazie a queste informazioni, puoi identificare la soluzione più efficace da implementare come prioritaria per neutralizzare le minacce.

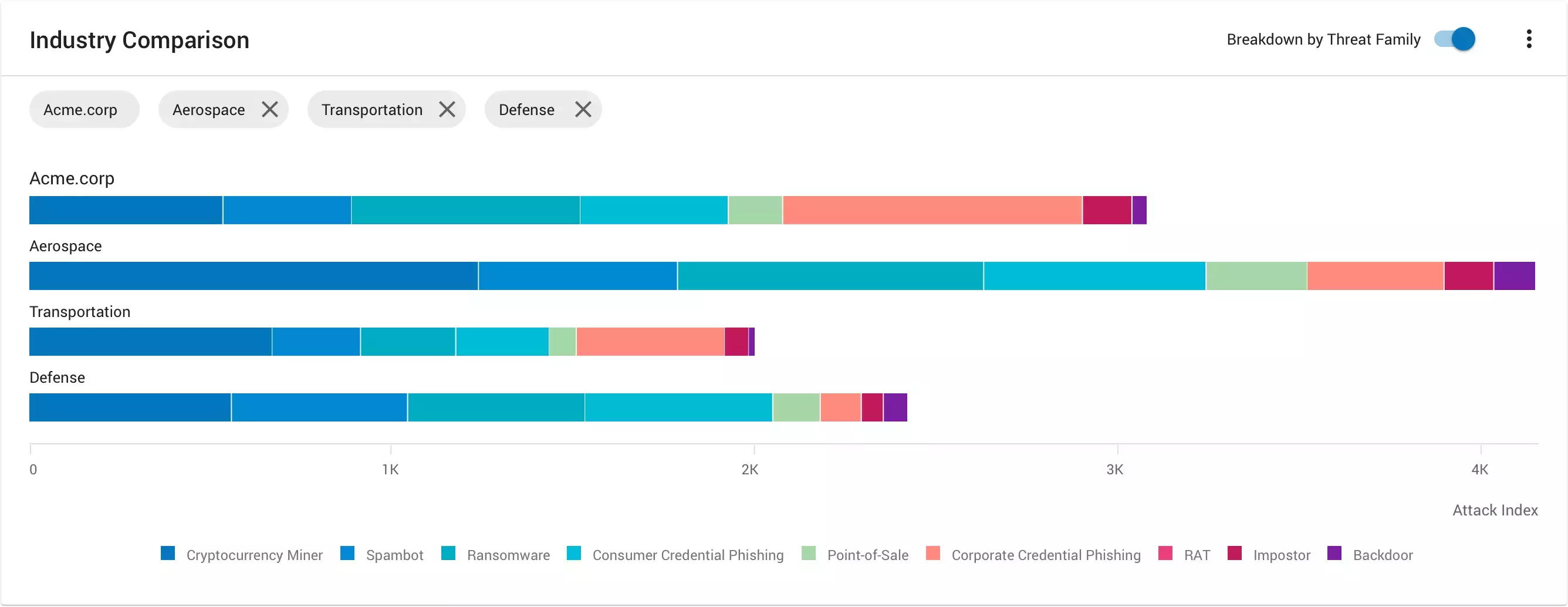

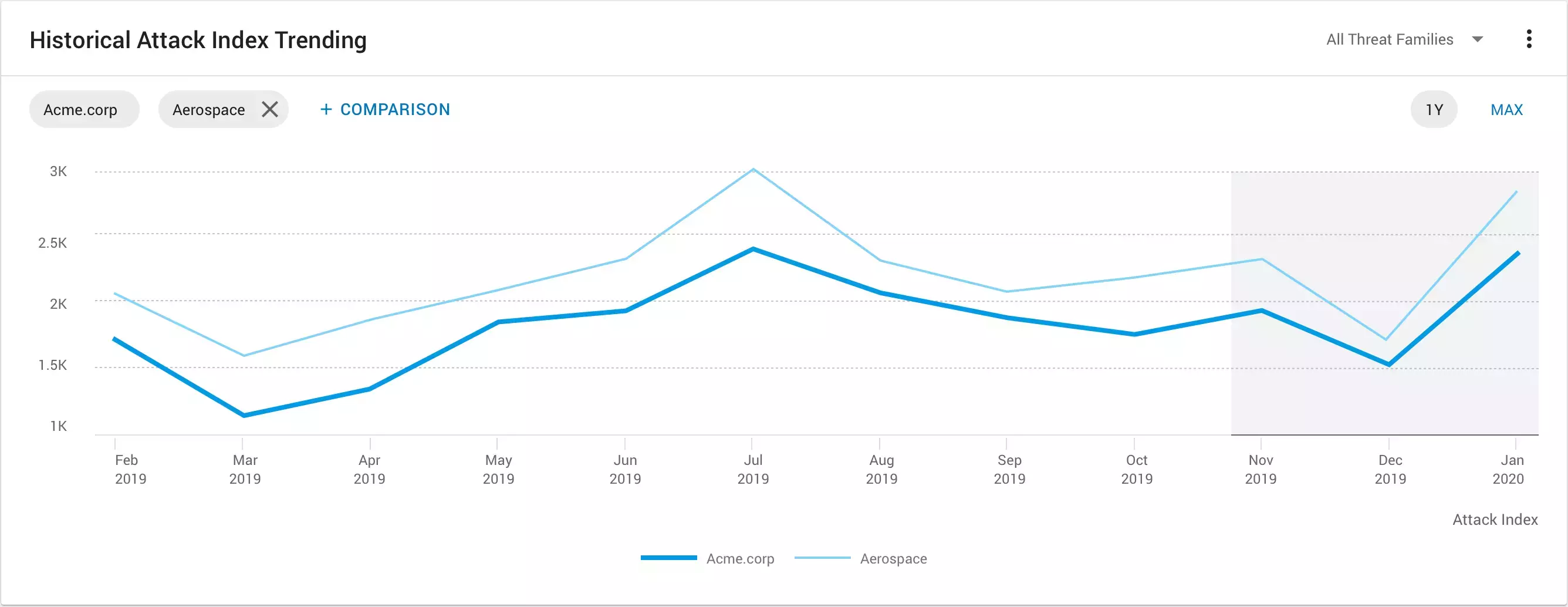

Attack Index a livello aziendale

- La soluzione Attack Index a livello aziendale include due report: Industry Comparison e Historical Attack Index Trending. Questi due report destinati alla dirigenza possono aiutarti a comprendere e comunicare i rischi per l’azienda in base alla gravità delle minacce che la prendono di mira. Inoltre, hai visibilità sull’evoluzione dell’Attack Index mensile della tua azienda nel tempo. In questo modo puoi ottenere informazioni tattiche sull’evoluzione del panorama delle minacce. Puoi anche sfruttare i nostri dati proprietari. Questi ti permettono di confrontare l’Attack Index della tua azienda con quello di aziende simili (per settore di attività, per esempio). In questo modo puoi migliorare e ampliare la tua visibilità sul panorama delle minacce.

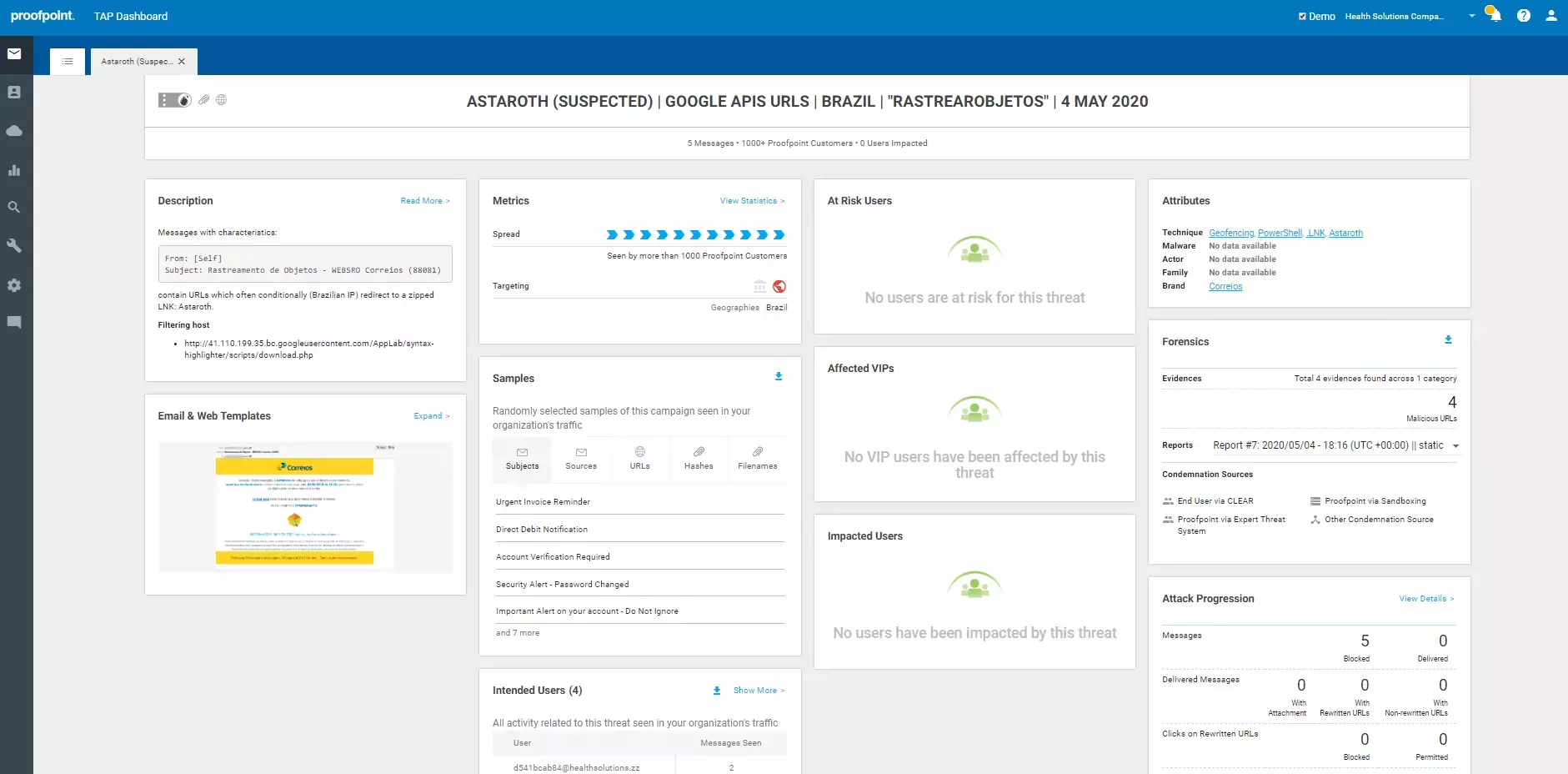

Dashboard Threat Insight

- La dashboard Threat Insight di Proofpoint TAP fornisce informazioni dettagliate su minacce e campagne in tempo reale. Ottieni visibilità sia sugli attacchi su larga scala che sugli attacchi mirati. La dashboard ti fornisce dettagli sulle minacce: utenti colpiti, screenshot degli attacchi e dati forensi dettagliati.

Threat intelligence e visibilità superiori

Solo Proofpoint offre informazioni di threat intelligence che includono email, cloud, rete, app mobili e social media. Alimentato dalla threat intelligence della community e composto da più di 600 miliardi di punti da, il nostro grafico sulle minacce correla le campagne di attacco in diversi settori e aree geografiche. È possibile sfruttare facilmente queste informazioni dettagliate grazie alla dashboard Threat Insight di Proofpoint TAP. Caratteristiche della dashboard Threat Insight di Proofpoint TAP:

- Consultabile da un browser web. Puoi ottenere visibilità sulle minacce che si infiltrano nella tua azienda e ricevere informazioni sull’autore, la natura e l’obiettivo dell’attacco.

- Dati sulla protezione dal ransomware a livello di azienda, minaccia e utente. In questo modo puoi assegnare priorità agli avvisi e agire di conseguenza.

- Evidenziazione delle campagne di attacco ad ampio raggio e delle minacce ransomware mirate. Puoi visualizzare gli attacchi diretti al gruppo manageriale dell'azienda e ad altri collaboratori di alto valore per i criminali informatici.

- Evidenziazione delle violazioni degli account legati agli attacchi via email.

- Evidenziazione degli attacchi di forza bruta e dei comportamenti sospetti degli utenti.

- Disponibilità, in tempo reale, di informazioni forensi dettagliate su minacce e campagne. Ricevi report scaricabili che puoi integrare con altri strumenti tramite interfacce di programmazione delle applicazioni (API).

Protezione oltre la rete

Per proteggere le tue persone, le difese devono operare dove si trovano le tue persone, al loro stesso ritmo. Con Proofpoint TAP puoi:

- Proteggere gli utenti su qualsiasi rete o dispositivo, in qualunque luogo controllino la loro email. Proofpoint TAP opera su reti interne ed esterne (sia pubbliche sia private), dispositivi mobili, PC desktop e web.

- Implementare una rapida distribuzione e ottenere immediatamente valore. Puoi proteggere centinaia di migliaia di utenti in pochi giorni, non settimane o mesi. Disponibile come un modulo add-on di Proofpoint Protection Server, Proofpoint TAP è facile da configurare e può essere distribuito come appliance virtuale, servizio cloud o appliance hardware.

- Identificare le minacce basate su file nei tuoi archivi di file SaaS e rilevare le violazioni dell'account.

- Tenere testa ai criminali informatici grazie ai frequenti aggiornamenti quotidiani dei nostri servizi di analisi nel cloud.

- Migliorare la sicurezza di tutte le piattaforme email, compresi Microsoft 365 e gli ambienti Exchange ibridi.

Protezione e conformità di livello superiore per Microsoft 365

Informazioni sui criminali informatici

- Poiché i collaboratori sono costantemente presi di mira, è sempre più importante che la tua azienda abbia una piena visibilità sui criminali informatici che sferrano tali attacchi. I nostri ricercatori specializzati sulle minacce raccolgono dati sui criminali informatici da molti anni. Questi dati sono disponibili nella dashboard di Proofpoint TAP. Puoi identificare i criminali informatici che prendono di mira i tuoi collaboratori, gli utenti colpiti, le tattiche e le tecniche utilizzate, incluse le tendenze degli attacchi nel tempo. In questo modo puoi assegnare le priorità ai controlli di sicurezza e correzione aggiuntivi di cui hai bisogno e puoi rafforzare la protezione dei tuoi collaboratori contro i criminali informatici che li prendono di mira.

Rilevamento degli account dei fornitori compromessi

Proofpoint Supplier Threat Protection offre un livello aggiuntivo di protezione contro gli account email di fornitori e terze parti compromessi. Rileva, definisce le priorità e fornisce informazioni fruibili sugli account compromessi osservati nell’ecosistema Proofpoint.

- Identifica, definisce le priorità e blocca le attività di account di fornitori e di terze parti compromessi.

- Fornisce informazioni fruibili sul traffico degli account dei fornitori compromessi osservato nell’ecosistema Proofpoint o nel traffico in entrata di un cliente.

- Semplifica le indagini sugli account di terze parti compromessi.

Proofpoint Supplier Threat Protection è un componente aggiuntivo opzionale di Proofpoint TAP (licenze aggiuntive richieste).

Protezione contro la violazione degli account dei fornitori

Threat intelligence su più vettori

Proofpoint TAP sfrutta la threat intelligence del grafico delle minacce Nexus di Proofpoint. Questo grafico acquisisce, analizza e correla trilioni di punti dati in tempo reale su email, cloud, reti e social media. Ottimizza la nostra piattaforma tecnologica leader del settore ed è integrato in tutte le nostre soluzioni. Non ci sono componenti aggiuntivi da installare, distribuire o gestire.

Dal momento che Proofpoint TAP utilizza le informazioni del grafico delle minacce Nexus, ti offre una visibilità senza pari sulle minacce che utilizzano più vettori per essere sempre un passo avanti rispetto alle minacce attuali. Queste minacce includono, per esempio, email con link ad applicazioni OAuth pericolose che inducono gli utenti a concedere un ampio accesso ai loro account cloud. Questi attacchi spesso utilizzano siti web e servizi OAuth familiari. Per bloccarli è necessaria una soluzione che copra molteplici vettori, come il cloud e l’email.

- Threat intelligence basata sulla comunità in tempo reale proveniente da oltre 115.000 clienti

- Visibilità su più vettori, inclusi email, cloud, rete e social media

- Monitoraggio di oltre 100 criminali informatici per comprendere le loro motivazioni e le tattiche che utilizzano