なりすましメールの定義

なりすましメール(Email Spoofing)は、スパムやフィッシング攻撃で用いられる手法です。ユーザーを騙して知り合いや信用できる人、または実在する機関から送られてきたメッセージだと信じ込ませます。この攻撃では、送信者がメールのヘッダを偽造することで、クライアントソフトウェアが不正な送信元アドレスを表示するようにします。その結果、ユーザーは表示どおりに受け取ってしまうのです。メールのヘッダを注意深く見ない限り、ユーザーはメッセージを開いても、偽装された差出人名が目に入ります。その名前に見覚えがあるだけで、信頼する可能性が高くなってしまいます。最終的には、悪質なリンクをクリックしてしまい、マルウェアの添付ファイルを開くことで機密データを送信し、企業の資金を送金してしまうことさえあります。

現在のメールシステムの仕様では、なりすましメールが存在する可能性があります。送信されるメッセージには、クライアントアプリケーションによって差出人のアドレスが割り当てられています。一方で、メールサーバーから差出人のアドレスが有効なのものであるか、なりすましかを伝える手段はありません。

受信側のサーバーやマルウェア対策ソフトは、なりすましメッセージを検知し、フィルタをかけることがあります。しかしながら、すべてのメールサービスがセキュリティープロトコルを備えているわけではありません。ただし、ユーザーがいずれのメッセージにも記載されているメールヘッダを確認して、発信元のアドレスがなりすましであるかどうかを正確に判断することはできます。

なりすましメールの経緯と現状

メールプロトコルの仕組みゆえに、1970年代からなりすましメールは問題となっていました。メールフィルターを回避するために、なりすましメールを用いたスパム業者たちから拡がっていきました。なりすましの問題は1990年代には一般的になり、2000年代に世界的なサイバーセキュリティ問題にまで発展しました。

2014年には、なりすましメールとフィッシングに対処するためのセキュリティープロトコルが導入されました。それらのプロトコルのおかげで、多くのなりすましメールは、ユーザーの迷惑メールフォルダに入るか、拒否されるため、受信者の受信トレイには二度と送信されなくなりました。

なりすましメールの仕組み

なりすましメールの目的は、ユーザーを欺き、知人や信頼している誰か(多くの場合、同僚・売り主・ブランドなど)からのメールであると信じ込ませることです。攻撃者はその信頼を利用して、受信者に情報を暴露させるか、または別の行動を取るように仕向けます。

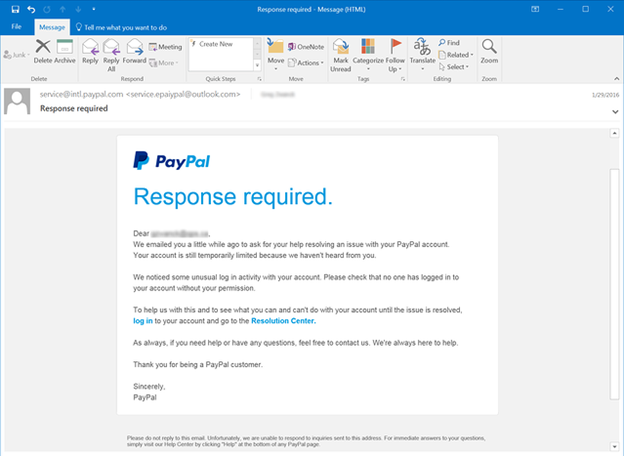

例えば、攻撃者がPayPalから届いたかのようなメールを作成することもあります。そのメッセージではクリックしたリンク先のサイト内で認証を行ない、「アカウントのパスワードを変更しなければ、ユーザーのアカウントを停止します」とユーザーに伝えます。ユーザーが完全に騙されて認証情報を入力してしまうと、攻撃者は標的にしたユーザーのPayPalアカウントのクレデンシャル情報を手に入れて、ユーザーからお金を盗むことができます。

さらに複雑な攻撃では、金融関係の従業員を標的にします。ソーシャルエンジニアリングやオンラインでの監視を活用することで、標的ユーザーを騙して攻撃者の銀行口座に何億円も振り込ませてしまいます。

騙されてしまったユーザーには、なりすましメールのメッセージが正式なものに見えています。多くの攻撃者は、公式ウェブサイトから使えそうな要素を拾ってきて信用されるようなメッセージを作成します。以下は、なりすましメールの送信者によるPayPalフィッシング攻撃の一例です。

一般的なメールクライアント(マイクロソフトOutlook)では、ユーザーが新しいメールを送信すると、差出人のアドレスが自動的に入力されます。しかし、攻撃者は簡易的なコードを用いて、どの言語においても任意のメールアドレスを送信元アドレスとして設定できるプログラムを作成し、メッセージを送信できます。メールのAPIは、そのアドレスの有無によらず、差出人が送信元アドレスを指定できるようになってしまっています。さらに送信メールサーバーは、送信元アドレスが有効であるか判断できません。

送信メールはSMTP (Simple Mail Transfer Protocol)を用いて、取得やルーティングをしています。ユーザーがメールクライアントで [送信(Send)] をクリックすると、まず初めにクライアントのソフトウェア内に構成されている送信SMTPサーバーへと送信されます。SMTPサーバーは受信者のドメインを識別し、そのドメインのメールサーバーへとルーティングします。すると受信者のメールサーバーは、そのメッセージを適切な受信トレイにルーティングするのです。

メールのヘッダには、メールのメッセージがサーバーからサーバーへとインターネット上を移動する「ホップ」ごとに、各サーバーのIPアドレスを含んだログが記録されます。このようなヘッダは本来のルートや差出人を明らかに示していますが、メールの差出人に返信しようとしない限り、多くのユーザーはまずヘッダを確認してみようとはしません。

3つの主要なEメール構成要素:

- 送信元アドレス

- 受信者アドレス

- Eメール本文

そのほかに、フィッシングでよく悪用される構成要素は [返信先(Reply-to)] フィールドです。このフィールドも送信元での設定が可能なため、フィッシング攻撃に悪用されてしまいます。返信先アドレスは、返信する宛先をメールクライアントのソフトウェアに通知しますが、差出人のアドレスとは異なる場合があります。その上、メールサーバーやSMTPプロトコルは、このメールが有効なものか偽装であるか検証しません。つまり、不適切な受信者に返信されてしまうことに気が付くかは、ユーザー次第ということになります。

偽装メールの例:

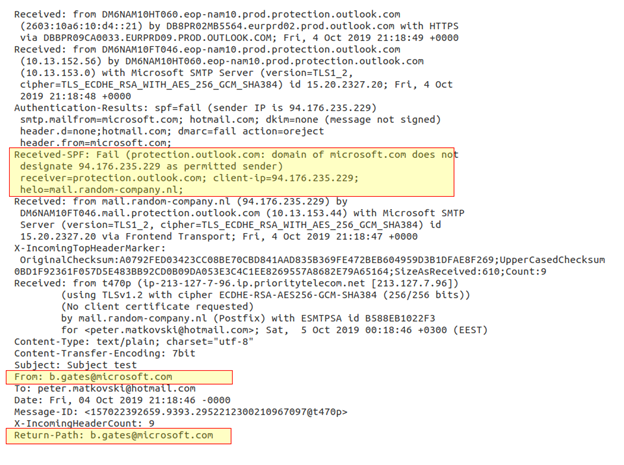

このメールアドレスの [差出人(From)] フィールドに、ビル・ゲイツ(b.gates@microsoft.com)と思われるアドレスがあることはお気づきでしょうか。メールのヘッダには、確認すべき2つのセクションがあります。 [受信済み(Received)] のセクションは、このメールが元々email.random-company.nlというメールサーバーによって、処理されていたことを表しています。これが偽装であることを示す、最初の手がかりです。しかし、最も注意しなければならないフィールドは、 [Received-SPF] のセクションです。このセクションが「Fail」のステータスであることにお気づきになったでしょうか。

SPF (Sender Policy Framework) は2014年に基準として定められたセキュリティプロトコルです。DMARC (Domain-based Message Authentication, Reporting and Conformance) と連動して、マルウェアとフィッシング攻撃を防ぐために機能します。

SPFはなりすましメールを検知しフィッシングに対抗するために、ほとんどのメールサーバーで一般的になっています。しかしながらSPFの利用は、ドメイン所有者の責務です。SPFの使用には、ドメインの代わりにメール送信が許可されたすべてのIPアドレスを特定するDNSのTXTエントリを、ドメイン所有者が構成しなければなりません。このDNSエントリの構成では、受信者側のメールサーバーがメッセージを受信すると、メールドメインとして許可されたIPアドレスとして正しいか照合するために、IPアドレスの検索をします。一致すれば、[Received-SPF] のフィールドには、[PASS] というステータスが表示されます。一致しなかった場合には、[FAIL] のステータスが表示されます。リンクや添付ファイルのあるメールを受け取った際には、このステータスを確認するようにしましょう。

Email Protection

Proofpoint Email Protection は、マルウェアはもちろん、なりすましメール(BEC, ビジネスメール詐欺とも呼ばれます)などのマルウェア以外の脅威も阻止します

なりすましメールとフィッシングに関する統計データ

SPFとDMARCを用いるように構成したメールクライアントは、検証に失敗したメールを自動的に拒否したり、ユーザーの迷惑メールフォルダに入れたりします。攻撃者は個人や企業を標的にしており、騙されたユーザーがたった1人でも、金銭やデータ、認証情報を盗まれる結果につながる恐れがあります。

フィッシングが現在、もっとも顕著なサイバー攻撃だとしてもさほど驚かないでしょう。 以下の数字をご覧になってください。

- 1日あたり31億件ものドメインなりすましメールが送信されています。

- 90%以上のサイバー攻撃はメールのメッセージから始まっています。

- なりすましメールとフィッシングは2016年以来、世界中に影響を与え続けており費用にすると推定260億ドルにも及びます。

- 2019年には467,000件のサイバー攻撃が成功し、そのうち24%がメールを基づいていたとするFBIの報告があります。

- 詐欺ではユーザーから平均75,000ドルを騙し取りました。

なりすましメールを使った一般的な攻撃は、ビジネスメール詐欺(BEC)としても知られているCEO詐欺です。BECでは攻撃者が企業の重役や経営者のふりをして、差出人のメールアドレスになりすましています。このような攻撃者は通常、財務や経理、会計部署の従業員を標的にしています。

どんなに賢くても誠実な従業員は、信頼している人(特に権威のある人など)から送金を頼まれると騙されてしまう可能性があります。ここで、フィッシング詐欺の有名な例をご紹介します。

- カナダの都市では出納係が、市政担当官のスティーブ・カネラコスを名乗る攻撃者に騙され、納税者の資金から98,000ドルを送金してしまいました。

- 米マテル社は詐欺に遭い、中国のとある口座に300万ドルを送金してしまいましたが、幸運にも騙し取られた財務担当者がCEOクリストファー・シンクレアのメールではなかったとすぐに気付いたおかげで、お金を回収することができました。

- ベルギーのクレラン銀行は詐欺に遭い、7億ユーロを送金してしまいました。

なりすましメールを阻止するには

メールのセキュリティー設定がされていても、悪質なメールが受信トレイに届くことがあります。財務上の決定権を持つ従業員や個人のメールを仕事で使っている方のどちらでも、メール詐欺の被害者にならないための、いくつかのステップがあります。

- 認証を求められるWebサイトにアクセスするリンクは絶対にクリックしないこと。いつでも自分のブラウザで公式のドメインを入力し、サイトで直接認証しましょう。

- メールクライアントによってメールヘッダを見るステップは異なるので、まず自分の受信トレイのあるソフトウェアでメールヘッダの表示を検索します。次に、メールヘッダを開き、[Received-SPF] のセクションを探して、レスポンスが [PASS] か [FAIL] であるかを見てみましょう。

- 検索エンジンにメールのコンテンツをコピー&ペーストします。フィッシング詐欺で使い回されている文章は、すでに報告されているか、インターネット上に出回っている可能性があります。

- 公式な差出人からのメールと思われる場合でも、スペルや文法がひどい場合は疑ってください。

- 疑わしい差出人、または不明な差出人からの添付ファイルを開くことは避けてください。

- 大金を約束している(もしくは、その他の真実とは思えないような儲け話)は、おそらく詐欺です。

- 緊急性や危険性を感じるようなメールには注意してください。フィッシングやBEC攻撃は、すぐに行動しないと問題が起きると催促することで、受信者に本来持つべき懐疑心を抱かせないようにします。本文中で未払金口座の閉鎖や口座振替への未入金、またいずれかの金融口座に対する疑わしい行動などを警告しているメールには細心の注意を払ってください。メールのリンクは利用せず、自分のブラウザから直接Webサイトにアクセスしましょう。