分析

Microsoft Word Intruder (MWI) は、標的型攻撃用に悪意あるMicrosoft Wordドキュメントを作成するキットです。 最新のMWIのイテレーションであるバージョン8は、作成したMicrosoft Wordドキュメントを介して、攻撃者が悪用できる幅広い脆弱性をサポートしています。 2013年からアンダーグラウンド市場で出回っていましたが、弊社では2015年3月に[1]初めてMWIを識別しました。 FireEye [2] とSophos [3] が同じ年の後半に、キットの追加文書を提供しました。

2016年6月半ばには、アンダーグラウンドサイトのMWI広告で、CVE-2016-4117(Adobe Flash Playerの21.0.0.213まで)に統合されたドキュメントビルダーを悪用できるとしています。 8月末にはMWIがバージョン8になり、新バージョンの広告で「MICROSOFT WORD INTRUDER 8 (MWI8): CVE-2016-4117 + CVE-2015-2545 + CVE-2015-1641 + CVE-2012-0158」と言うメッセージを発信しています(付録を参照)。

弊社では、このアップデート版が様々なペイロードを感染させて行くことを観察できました。例えば、10月21日に発生したRTM Bankerの感染などです。 このケースでは、「business project laveco price.doc.rtf」というドキュメントが、リテール、金融、製造を標的に縦断的にメールで送信されました。

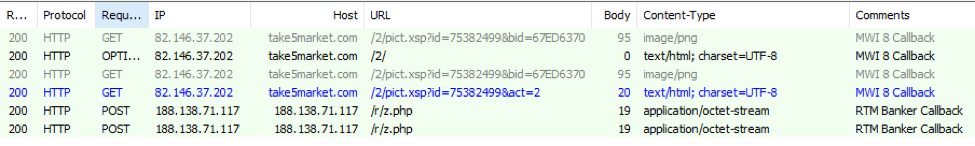

図1:10月21日のMWIのネットワークトラフィックとRTM Bankerのペイロードのネットワークトラフィック

弊社では、RTMが複数の感染ベクターにより、複数の国(オランダ、ノルウェー、ドイツ、スペイン、スイス、スウェーデン、オーストリア、アイルランド)で同様にEmpire Packに感染したケース(RIGの亜種[2]) も確認しています。

また、9月7日には、別のMWIドキュメント「Изменения условий взаимодействия.doc」 (ロシア語からの翻訳で、“Changes of conditions of cooperation.doc”)が、TeamViewerベースのRATに感染させました。

図2:TeaViwerベースのRATをインストールし、C&CにレポートしているMWIドキュメント

Adobe Flash Player zero-day CVE-2016-4117 が、FireEye [6]によって発見され、Kaspersky [7]の説明にあるように、「ScarCruft」という名のAPTアクターによって最初に使用されました。 このエクスプロイトは、後に複数のエクスプロイトキット[8]に統合されました。

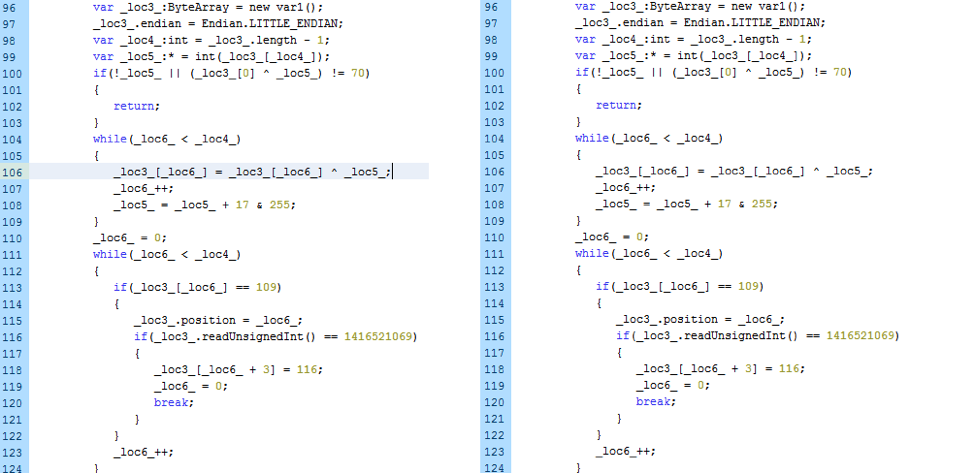

弊社がMWI CVE-2016-4117の追加を調査したところ、このエクスプロイトドキュメントビルダーは、オリジナルのエクスプロイトコードをシェルコード以外は全く変えずに再利用しているようでした。 最初のFlashファイルが次のFalshファイルを解読し、それにより脆弱性がトリガーされるようになっています。 実際、MWIの作成者は、2番目のファイルに同じ解読ルーチンとXORキーを保持していました。

図3:左がオリジナルのサンプル、右がMWIエクスプロイトの統合

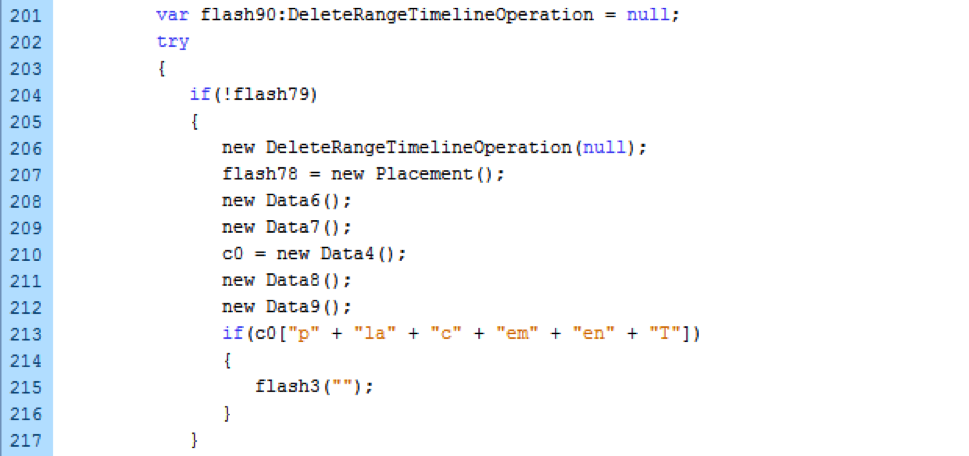

この2番目のFlashファイルは、オリジナルのエクスプロイトと全く同じで、MWI作成者は何の変更も行っていないようです。

図4:ActiveScriptコードが脆弱性をトリガー

結論

Microsoft Word Intruderは、様々な標的の攻撃を開発するために使用された、複雑なクライムウェアの一例です。 Adobe Flashなどのベクターに新たな脆弱性を入れ込むことで、MWIユーザ―が、悪意あるドキュメントにより標的のデバイスをうまく感染させる可能性を高めています。 この特定の脆弱性は、多くのウェブベースのエクスプロイトキットにも組み込まれており、システムにFlashを保持しておきたいユーザーや組織には、最新バージョンへのアップデートは必須です。

参考

[1] http://www.bleedingthreats.org/us/daily-ruleset-update-summary-20150316

[2] https://www.fireeye.com/blog/threat-research/2015/04/a_new_word_document.html

[4] http://malware.dontneedcoffee.com/2016/10/rig-evolves-neutrino-waves-goodbye.html

[5] http://www.broadanalysis.com/2016/10/19/rig-exploit-kit-via-eitest-delivers-malicious-payloads/

[6] https://www.fireeye.com/blog/threat-research/2016/05/cve-2016-4117-flash-zero-day.html

[7] https://securelist.com/blog/research/75100/operation-daybreak/

[8] http://malware.dontneedcoffee.com/2016/05/cve-2016-4117-flash-up-to-2100213-and.html

攻撃されたことを示す痕跡(IOC)

|

sha256 |

コメント |

|

a02b009929079af6b3ebe26305765aa469c41f703b3836b170ee16bc6b43223c |

MWI8 ドキュメント「business project laveco price.doc.rtf」にRTM Bankerが感染 |

|

fe41a918e38abe4de2108357c8a7ab87658abf68a457e59473052443038638d9 |

MWI8 ドキュメント「Изменения условий взаимодействия.doc」にTeamViewerベースのRATが感染 |

|

ドメイン/IP |

コメント |

|

take5market[.]com|82.146.37.202 |

MWI8 C2 |

|

pink.publicvm[.]com|5.45.80.32 |

MWI8 C2 |

|

bibi[.]pro |

MWI8 C2 |

|

188.138.71.117 |

RTM C2 |

ET ルール

2022008 || ET TROJAN MWI Maldoc Stats Callout Oct 28

2821723 || ETPRO TROJAN Possible MWI Stage 2 Beacon

2815288 || ETPRO TROJAN RTM Banker CnC M2

2820286 ETPRO WEB_CLIENT Adobe Flash Uncompressed Possible (CVE-2016-4117)

2820272 ETPRO WEB_CLIENT Microsoft Rich Text File download with embedded Flash File Possible (CVE-2016-4117)

付録

2016-07-13 - MWI 広告のアップデート

эксплойт под уязвимость CVE-2016-4117 (удаленное выполнение кода в Adobe Flash Player) вошел в состав эксплойт-пака MWI. теперь пак атакует сразу несколько векторов:

1) атака на компоненты MS Windows

2) атака на компоненты MS Office

3) атака на сторонние приложения и их компоненты (Adobe Flash Player)

помимо только Remote Code Execution эксплойтов, новый MWI включает в себя модуль для проведения DLL-planting/DLL-hijacking атак. и работают они все в комбинации друг с другом. на первом этапе проводится DLL-planting атака. если подгрузить свою DLL из текущей директории не удалось, то в дело вступает уже целый ряд RCE-эксплойтов.

2016-07-13 - MWI 広告のアップデート - 英語翻訳はGoogle Translateによる

CVE-2016-4117(Adobe Flash Playerの遠隔によるコード実行)の脆弱性のエクスプロイトは、エクスプロイトパック-MWIの一部になりました。 新しいパックは、複数のベクターを攻撃します:

1) MS Windowsのコンポーネントを攻撃

2)MS Office コンポーネントを攻撃

3) 第三者のアプリケーションやそのコンポーネント(Adobe Flash Player)を攻撃

新しいMWIには、Remote Code Execution Exploit(遠隔コード実行エクスプロイト)だけでなく、DLL-planting / DLL-hijacking攻撃のモジュールも含まれています。 また、それらが組み合わさって攻撃します。 DLL-planting攻撃の最初の段階。 DLLを現在のディレクトリにロードさせられない場合は、複数のRCEエクスプロイトが組み合わさっています。

2016-08-31 - MWI8の発表:

MICROSOFT WORD INTRUDER 8 (MWI8): CVE-2016-4117 + CVE-2015-2545 + CVE-2015-1641 + CVE-2012-0158

на данный момент эксплойт-кит содержит следующий набор RCE эксплойтов:

Цитата

CVE-2010-3333 [MS10-087]: RTF pFragments Stack Buffer Overflow

CVE-2012-0158 [MS12-027]: MSComCtlLib.ListView Stack Buffer Overflow

CVE-2013-3906 [MS13-096]: TIFF Heap Overflow via Integer Overflow (heap-spray based)

CVE-2014-1761 [MS14-017]: RTF ListOverrideCount Object Confusion (Memory Corruption)

CVE-2015-1641 [MS15-033]: XML SmartTag Use After Free (heap-spray based)

CVE-2015-2545 [MS15-099]: Microsoft Office Malformed EPS File Vulnerability

CVE-2016-4117 [MS16-064]: Adobe Flash Player Type Confusion Overflow Vulnerability

MWI содержит две основные комбинации эксплойтов:

Цитата

MWI8: CVE-2016-4117 + CVE-2015-2545 + CVE-2015-1641 + CVE-2012-0158

MWI4: CVE-2014-1761 + CVE-2013-3906 + CVE-2012-0158 + CVE-2010-3333 (old)

это единственный эксплойт на рынке, который включает в себя подобную комбинацию эксплойтов. как правило, все эти эксплойты можно встретить только по отдельности. а CVE-2015-2545 вообще выполнен в альтернативном формате (RTF вместо стандартного DOCX), что позволяет ему быть менее детектируемым различными generic сигнатурами.

также MWI8 включает в себя следующие DLL-planting эксплойты:

Цитата

CVE-2016-0041 [MS16-014]: oci.dll

CVE-2015-6132 [MS15-132]: mqrt.dll

CVE-2016-0016 [MS16-007]: mfplat.dll

CVE-2015-6128 [MS15-132]: elsext.dll

CVE-2015-6128 [MS15-132]: spframe.dll

CVE-2016-0018 [MS16-007]: api-ms-win-core-winrt-l1-1-0.dll

CVE-2015-6132 [MS15-132]: wuaext.dll

DLL-planting эксплойты работают в комбинации с RCE-эксплойтами. если DLL-planting эксплойт не сработал и подгрузить ту или иную динамическую библиотеку из текущей директории не удалось, то в дело следом уже в вступают RCE эксплойты.

отныне MWI поддерживает несколько альтернативных методов запуска EXE/DLL файлов, кроме того, добавлена поддержка запуска VBS-скриптов:

Цитата

1) EXE (COM/WMI and kernel32.CreateProcessAを使用してプロセスを開始)

2) DLL (WINWORD.EXEプロセスコンテキストからkernel32.LoadLibraryAを使用してライブラリをロード)

3) DLL (COM/WMI and kernel32.WinExecを使用して、rundll32.exeプロセスを開始)

4) VBS (COM/WMI 及び kernel32.WinExecを使用して、wscript.exeプロセスを開始)

кроме того, была добавлена поддержка отображения decoy документа, добавление текста, продвинутый обход safe-mode - все, что нужно для красивой визуальной сработки эксплойта без лишнего шума.

с недавних пор у MWI появился удобный web-интерфейс, позволяющий быстро, удобно и легко собрать эксплойт с необходимой конфигурацией буквально в несколько кликов. больше никакой скучной командной строки и редактирования конфигов. а удобный менеджер билдов поможет вам мониторить AV-ресурсы вроде virustotal.com / malwr.com / hybrid-analysis.com на появление вашего сэмпла в аверских базах. + автоматическая проверка билда антивирусами на ресурсе viruscheckmate.com.

вцелом изменилась концепция работы продукта. мы предоставляем доступ к web-билдеру, который регулярно обновляется, чистится и поддерживается. для получения обновления более не требуется просить выслать новый апдейт. вы можете приобрести как сам исходный код билдера, так и просто доступ к его web-интерфейсу.

ведется работа над новыми эксплойтами и модулями. продукт на самом деле подвергся множеству различных обновлений и модификаций, вскоре распишу все подробнее, обновлю шапку топика, а также приложу скриншоты и видео.

2016-08-31 - MWI8発表 - 英語翻訳はGoogle Translateによる:

MICROSOFT WORD INTRUDER 8 (MWI8): CVE-2016-4117 + CVE-2015-2545 + CVE-2015-1641 + CVE-2012-0158

現在、エクスプロイトキットには、以下のRCEエクスプロイトが含まれています。

引用

CVE-2010-3333 [MS10-087]: RTF pFragments Stack Buffer Overflow

CVE-2012-0158 [MS12-027]: MSComCtlLib.ListView Stack Buffer Overflow

CVE-2013-3906 [MS13-096]: TIFF Heap Overflow via Integer Overflow (heap-spray based)

CVE-2014-1761 [MS14-017]: RTF ListOverrideCount Object Confusion (Memory Corruption)

CVE-2015-1641 [MS15-033]: XML SmartTag Use After Free (heap-spray based)

CVE-2015-2545 [MS15-099]: Microsoft Office Malformed EPS File Vulnerability

CVE-2016-4117 [MS16-064]: Adobe Flash Player Type Confusion Overflow Vulnerability

MWIには、主に2つのエクスプロイトの組み合わせがあります。

引用

MWI8: CVE-2016-4117 + CVE-2015-2545 + CVE-2015-1641 + CVE-2012-0158

MWI4: CVE-2014-1761 + CVE-2013-3906 + CVE-2012-0158 + CVE-2010-3333 (old)

市場に出ているのはこのエクスプロイトだけで、そのようなエクスプロイトの組みわせが含まれています。 原則として、これらのエクスプロイトは個別に発見されます。 CVE-2015-2545は通常、別のフォーマット(標準的なDOCXではなくRTF)で実行され、ジェネリックな署名では検知しにくくなっています。

MWI8には、以下のDLL-plantingエクスプロイトも含まれています。

引用

CVE-2016-0041 [MS16-014]: oci.dll

CVE-2015-6132 [MS15-132]: mqrt.dll

CVE-2016-0016 [MS16-007]: mfplat.dll

CVE-2015-6128 [MS15-132]: elsext.dll

CVE-2015-6128 [MS15-132]: spframe.dll

CVE-2016-0018 [MS16-007]: api-ms-win-core-winrt-l1-1-0.dll

CVE-2015-6132 [MS15-132]: wuaext.dll

DLLプランティング型のエクスプロイトはRCEエクスプロイトと組み合って攻撃します。 DLLプランティング型のエクスプロイトがロードされず、現在のディレクトリからの特定のダイナミックライブラリのロードが失敗した場合、それはRCEエクスプロイトです。

現在、MWIはいくつかの異なるEXE/DLLファイルや起動方法をサポートしているだけでなく、VBSスクリプトのローンチにも追加的なサポートを提供しています。

引用

1) EXE (COM/WMI 及び kernel32.CreateProcessAを使用してプロセスを開始)

2) DLL (WINWORD.EXEプロセスコンテキストからkernel32.LoadLibraryA を使用してライブラリをロード)

3) DLL (COM/WMI 及び kernel32.WinExecを使用して、rundll32.exeプロセスを開始)

4) VBS (COM/WMI 及び kernel32.WinExecを使用して、wscript.exeのプロセスを開始)

しかも、おとりドキュメント表示のサポートも追加されており、高度なセーフモードをバイパスしてテキストが追加されます。つまり、知らない間にドローダウンエクスプロイトが起こってしまうのです。

最近では、MWIにとって便利なウェブベースのインターフェースがあり、2、3回のクリックでエクスプロイトに必要な設定を簡単かつ迅速に収集できるようです。 単調なコマンドラインや設定ファイルの編集は必要ないのです。 しかも使いやすく構成されたManagerがAV型のリソースのvirustotal.com / malwr.com / hybrid-analysis.comをモニターを介助するため、サンプルはAaverskihエースのように見えます。 しかも、自動アンチウィルスチェックが、viruscheckmate.comのリソースの上に構築されます。

全体的に製品仕様を変更しました。 弊社は、定期的にクリーニングし、メンテナンスされるウェブビルダーへのアクセスを提供します。 アップデートの入手は必要なくなりました。新しいアップデートを送信してください。 ソースコードを購入して、ウェブベースのインターフェースへの簡単なアクセスを構築できます。

新たなエクスプロイトとモジュールに対応しています。 製品にはいくつかの異なるアップグレードと修正が実施されており、近いうちにすべての詳細をリリースし、トピックキャップをアップデートし、スクリーンショットとビデオが添付されます。