Inhaltsverzeichnis

Keylogger: Definition

Keylogger sind Programme, die als Hintergrundprozess auf einem Computer oder anderen Gerät laufen und die Tastatureingaben des Nutzers aufzeichnen. Keylogging kann mit böswilligen oder guten Intentionen eingesetzt werden, je nachdem, welche Ziele die Person verfolgt, die den Keylogger installiert. Keylogger sind jedoch berühmt dafür, mit bösen Absichten eingesetzt zu werden, um die Zugangsdaten der Zielpersonen und andere wichtige Informationen herauszufinden. Eine andere Einsatzmöglichkeit ist die elterliche Kontrolle und Sicherheit von Kindern.

Cybersicherheits-schulungen beginnen hier

So können Sie Ihre kostenlose Testversion nutzen:

- Vereinbaren Sie einen Termin mit unseren Cybersicherheitsexperten, bei dem wir Ihre Umgebung bewerten und Ihre Sicherheitsrisiken identifizieren.

- Wir implementieren unsere Lösung innerhalb von lediglich 24 Stunden und mit minimalem Konfigurationsaufwand. Anschließend können Sie unsere Lösungen für 30 Tage testen.

- Lernen Sie unsere Technologie in Aktion kennen!

- Sie erhalten einen Bericht zu Ihren Sicherheitsschwachstellen, sodass Sie sofort Maßnahmen gegen Cybersicherheitsrisiken ergreifen können.

Füllen Sie dieses Formular aus, um einen Termin mit unseren Cybersicherheitsexperten zu vereinbaren.

Vielen Dank

Wir werden Sie zeitnah zur Abstimmung der nächsten Schritte kontaktieren.

Wie funktionieren Keylogger?

Das primäre Ziel eines Keyloggers ist es, die Tastatureingaben einer Zielperson während des Tippens heimlich zu erfassen. Keylogger können von Unternehmen eingesetzt werden oder ein Nutzer installiert ihn aus Versehen, nachdem er von einem Angreifer getäuscht wurde. Angreifer infizieren ein System über verschiedene Wege, z.B. Phishing, versteckte Downloads, anfällige Browser oder indem sie dem Installationspaket für ein scheinbar harmloses Programm schädliche Inhalte hinzufügen.

Ein tatsächlich im Stillen agierender Keylogger läuft als Hintergrundprozess und gibt keine Hinweise, die ihn verraten könnten. Beispielsweise kann eine Anwendung unter Windows ohne das Zutun des Nutzers installiert werden und sofort damit beginnen, Tastatureingaben zu speichern, ohne dass die Leistungsfähigkeit des Geräts merklich abnimmt. Zielpersonen, die ihre laufenden Prozesse genauer unter die Lupe nehmen, müssen die schädlichen Hintergrundprozesse erkennen können, aber die meisten Nutzer können nicht zwischen notwendigen Windows-Prozessen und schädlichen Inhalten unterscheiden.

Gute Keylogger organisieren die aufgezeichneten Tastatureingaben, damit Angreifer mit bestimmten Accounts verbundene Zugangsdaten identifizieren können. Zum Beispiel gibt der Zielnutzer als erstes eine Bankwebsite in den Browser ein und anschließend Online-Banking-Zugangsdaten. Der Keylogger speichert alle diese Tastatureingaben in einer Datei, die entweder auf dem lokalen Gerät oder direkt in der Cloud gespeichert wird. Um zu vermeiden, aufgrund eines Abbruchs der Internetverbindung Daten zu verlieren, speichert der Keylogger Tastatureingaben normalerweise in einem versteckten Ordner und übermittelt die Inhalte auf einen vom Angreifer kontrollierten Server, sobald eine Internetverbindung vorhanden ist.

Durch das Organisieren der Aufzeichnung nach Anwendung kann ein Angreifer Zugangsdaten schnell identifizieren und gestohlene Kennwörter mit Accounts verbinden, wie solche für Webseiten, lokalen Anwendungen oder lokalen Netzwerkdiensten. Manche Trojaner-Malware enthält Keylogger, aber gibt dem Angreifer gleichzeitig auch Fernzugriff auf das Gerät, sodass die Log-Dateien nicht mehr übermittelt werden müssen. Der Angreifer kann sich stattdessen aus der Ferne in das System einwählen und die Log-Dateien direkt aus dem Gerät holen.

Keylogger-Programme werden oft verwendet, damit Eltern das Gerät ihrer minderjährigen Kinder überwachen können. Wenn ein Minderjähriger beispielsweise Chat-Programme verwendet, um sich online mit seinen Freunden auszutauschen, wollen Eltern möglicherweise diese Unterhaltungen einsehen. Der Keylogger funktioniert in dem Fall genauso wie oben beschrieben, aber der Zweck ist der Schutz von Kindern.

Andere Funktionen, die ein Keylogger standardmäßig mitbringt, sind:

- Eine regelmäßige E-Mail an den Angreifer mit den neuesten Tastatureingaben. Diese Methode, Tastatureingaben zu versenden, lässt sich einfacher enttarnen, wenn dabei der E-Mail-Account des Nutzers verwendet wird. Denn dann hinterlässt der Angreifer im Gesendet-Ordner eine „Spur“ zu seiner eigenen E-Mail-Adresse.

- Drahtlose Übermittlung von gestohlenen Daten mithilfe von WLAN-Technologie über den Internettarif des Geräts, falls vorhanden.

- In manchen Fällen enthalten Keylogger schädliche Anwendungen, die Fernzugriff auf das lokale Gerät ermöglichen.

- Das Kopieren von Inhalten in der Zwischenablage, um gespeicherte Passwörter auch dann zu erkennen, wenn Nutzer ein Passwort kopieren und einfügen. Beispielsweise kann ein Angreifer so auf die Schlüssel zugreifen, mit denen das Crypto-Wallet des Nutzers gesichert ist.

- Screenshots von Desktop-Fenstern. Mit dieser Funktion können Angreifer Informationen aufzeichnen, wenn der Nutzer die automatische Vervollständigungsfunktion seines Browsers für Passwörter nutzt. Ein Nutzer kann beispielsweise Cookies nutzen, die den Benutzernamen für eine Bankenwebsite speichern. Der Nutzer tippt dann zwar das Passwort ein; aber nur das Passwort, nicht der Benutzername, wird aufgezeichnet. Mithilfe von Screenshots sieht der Angreifer den Benutzernamen im Bild und zeichnet dann mit dem Keylogger das dazugehörige Passwort auf.

- Aktivitätenaufzeichnung, um die Mausklicks und Geräteaktionen des Nutzers nachzuvollziehen. Indem sie Mausklicks speichern, können Angreifer feststellen, welche Dateien und Ordner am meisten geöffnet werden. Dadurch kann ein Angreifer ableiten, wo sich wichtige Dateien mit sensiblen Informationen befinden.

Wie lässt sich ein Keylogger erkennen?

Softwareentwickler mit schädlichen Absichten programmieren ihre Anwendung so, dass sie möglichst unerkannt bleibt und einer Enttarnung entgeht, aber Nutzern stehen mehrere Ressourcen zur Verfügung, mit denen sie einen installierten Keylogger erkennen können. Dennoch ändern Malware-Entwickler regelmäßig Payload und Strategien ihrer Software, um von den Abwehrmechanismen der Geräte nicht entdeckt zu werden. Anti-Malware-Software tut sich schwer damit, Zero-Day-Bedrohungen zu erkennen. Zero-Days sind Sicherheitslücken, die bisher noch nicht gemeldet oder erkannt wurden.

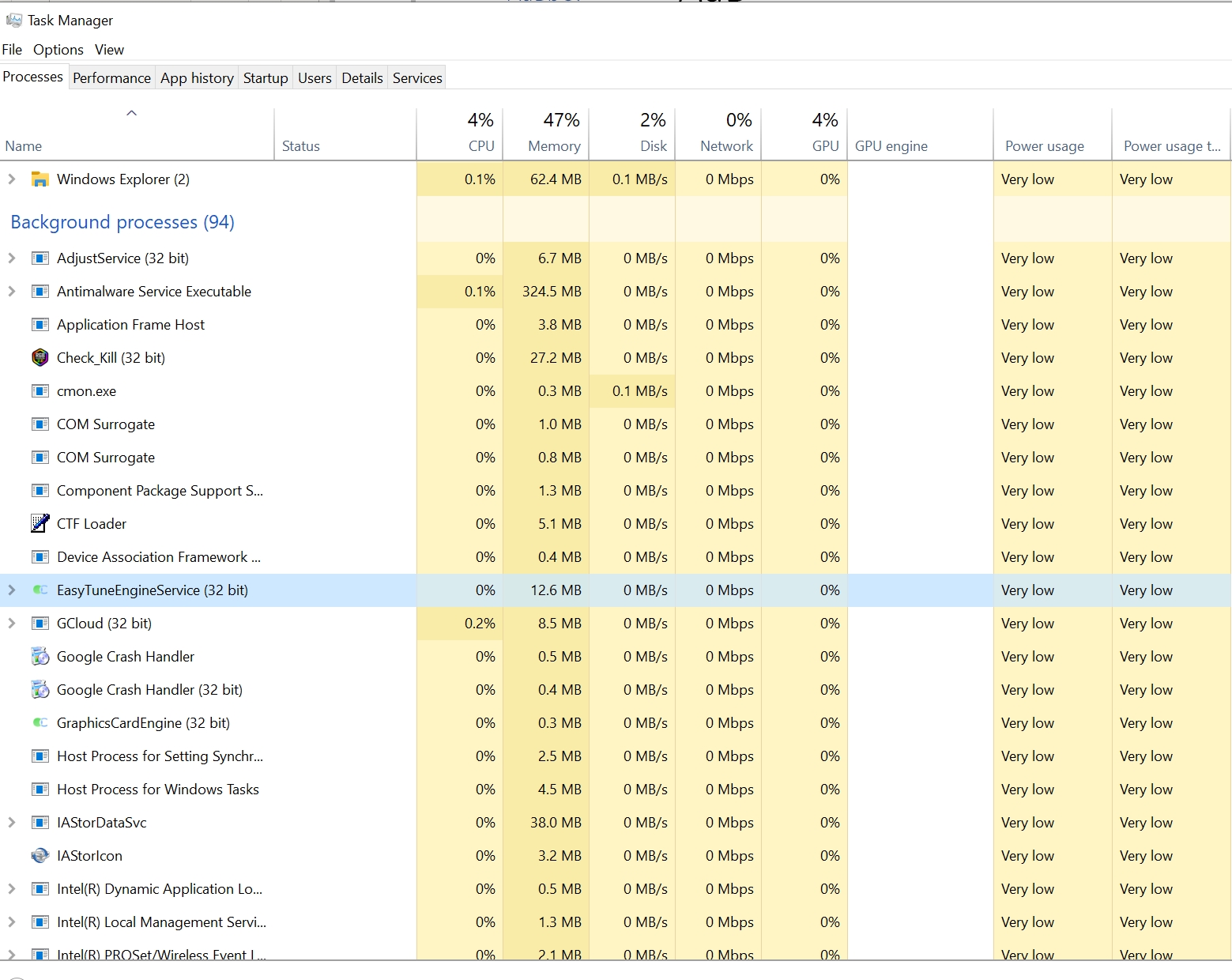

Wenn Sie vermuten, dass Sie einen Keylogger auf dem Computer haben, ist der erste Schritt, sich die Liste an Prozessen genauer anzusehen, die auf der Maschine laufen. Auf Windows-Computern finden Sie diese Prozesse im Taskmanager.

Im obigen Screenshot laufen 94 Hintergrundprozesse. Ein Keylogger würde ebenfalls hier in der Liste erscheinen, aber wer sich nicht auskennt, kann nur schwer ein legitimes Programm von Malware unterscheiden.

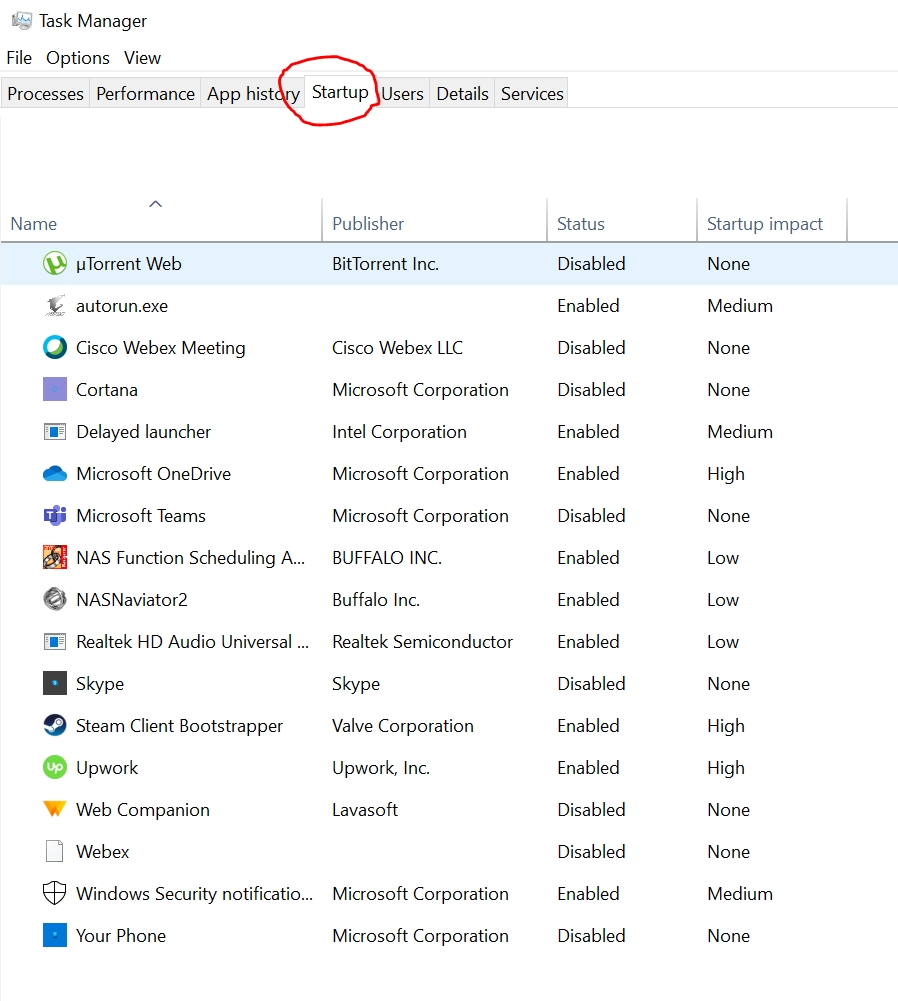

Damit ein Keylogger nach einem Neustart des Systems weiterläuft, muss der Dienst in Windows so eingerichtet sein, dass er automatisch lädt. Klicken Sie auf den Reiter “Autostart” im Taskmanager, um eine Liste an ausführbaren Programmen einzusehen, die nach jedem Hochfahren automatisch starten.

Schauen Sie sich diese Liste an Startup-Programmen genauer an, um zu schauen, ob der Taskmanager verdächtige Programme enthält. Sie können ein Startup-Programm in diesem Tab deaktivieren, aber das entfernt die Malware nicht komplett von Ihrem Computer. Das Programm existiert weiter, und Malware-Entwickler haben für diesen Fall meist Sorge getragen und starten den Keylogger neu, nachdem er deaktiviert wurde.

Die beste Möglichkeit, Keylogger zu erkennen, ist mithilfe von Anti-Malware-Software, die extra dafür entwickelt wurde, schädliche Software unter Quarantäne zu stellen und zu entfernen. Am besten erkennt das Anti-Malware-Programm den schädlichen Code, bevor er in den Arbeitsspeicher geladen wird, aber es kann zu Falsch-Negativ-Meldungen kommen, falls es die Malware schafft, unerkannt zu bleiben. Vermeiden Sie Falsch-Negativ-Meldungen, indem Sie Ihre Anti-Malware-Software stets auf dem neuesten Stand halten. Installieren Sie keine Software, die nicht von offiziellen Anbietern kommen, und führen Sie keine ausführbaren Dateien aus, die an E-Mails angehängt sind. Wenn Ihr Betriebssystem eine Firewall besitzt, mögen ausgehende Verbindung zwar blockiert werden, aber verlassen Sie sich niemals allein auf eine Firewall, um Keylogger oder andere Malware komplett auszusperren.

Wie können Sie einen Keylogger entfernen?

Die Schritte zum Entfernen eines Keyloggers hängen von der Art der installierten Malware ab. Komplexe, gut geschriebene Keylogger können sich weiterhin im System befinden, selbst wenn Sie denken, Sie hätten sie entfernt. Die beste Möglichkeit, einen Keylogger zu entfernen, ist das System zu scannen und ihn mit einer Anti-Malware-Software zu entfernen. Die meisten Anti-Malware-Programme lassen Sie verdächtige Anwendungen in Quarantäne verschieben, statt sie automatisch zu löschen. In Quarantäne kommen die ausführbaren Dateien in ein Verzeichnis auf dem Gerät, wo Nutzer sie genauer prüfen können, bevor sie die Dateien dauerhaft löschen.

Wenn sich bestätigt, dass ein Keylogger installiert ist, trennen Sie als erstes die Verbindung zum Internet, damit sich ein möglicher Angreifer mit Fernzugriff auf das Gerät nicht mehr verbinden kann. Dies hindert die Malware außerdem an der Kommunikation mit einem vom Angreifer kontrollierten Server und dem Hochladen von gestohlenen Daten auf eine externe Cloud.

Ein infiziertes Gerät sollte sich nicht länger in Ihrem privaten Netzwerk befinden, aber Sie müssen darauf trotzdem noch eine Anti-Malware-Anwendung installieren. Wenn Sie Anti-Malware nicht bereits installiert haben, müssen sie diese aus dem Internet herunterladen oder die Installationsdateien von einem Netzwerkcomputer auf den infizierten Computer übertragen. Sie können die Dateien auch von einem mobilen Gerät wie einem Smartphone oder einer externen Festplatte aus übertragen. Dabei sollten Sie jedoch vorsichtig vorgehen, weil es vorkommen kann, dass Malware Dateien auf das verbundene Gerät übermittelt.

Nachdem Sie die Anti-Malware-Software installiert haben, lassen Sie den Computer scannen. Das Anti-Malware-Programm kann so eingerichtet werden, dass es Dateien entweder automatisch löscht oder in Quarantäne verschiebt. Es sollte außerdem die Binärdateien vom Arbeitsspeicher löschen, damit der Keylogger keine Tastatureingaben mehr aufzeichnen kann.