Inhaltsverzeichnis

Remote Access Trojan: Definition

Malware-Entwickler programmieren Software für verschiedene Zwecke. Ein Angreifer, der Daten stehlen oder den Computer eines Nutzers übernehmen will, erhält jedoch einen ultimativen Vorteil, wenn er Fernzugriff auf das Gerät eines Nutzers erlangen kann. Ein Remote Access Trojan (RAT) ist ein Trojaner, mit dem Angreifer genau das erreichen können: RAT-Malware verschafft ihnen vollen Zugriff und Kontrolle über das System eines Nutzers, inklusive Zugriff auf Maus und Tastatur sowie alle Dateien und Netzwerkressourcen. Statt Dateien zu zerstören oder Daten zu stehlen, gibt ein RAT-Virus dem Angreifer die volle Kontrolle über ein Desktop- oder Mobilgerät, womit sie still und heimlich in Anwendungen und Dateien stöbern und dabei häufige Sicherheitsmechanismen wie Firewalls, Intrusion-Detection-Systeme und Authentifizierungskontrollen umgehen können.

Cybersicherheits-Schulungen beginnen hier

So können Sie Ihre kostenlose Testversion nutzen:

- Vereinbaren Sie einen Termin mit unseren Cybersicherheitsexperten, bei dem wir Ihre Umgebung bewerten und Ihre Sicherheitsrisiken identifizieren.

- Wir implementieren unsere Lösung innerhalb von lediglich 24 Stunden und mit minimalem Konfigurationsaufwand. Anschließend können Sie unsere Lösungen für 30 Tage testen.

- Lernen Sie unsere Technologie in Aktion kennen!

- Sie erhalten einen Bericht zu Ihren Sicherheitsschwachstellen, sodass Sie sofort Maßnahmen gegen Cybersicherheitsrisiken ergreifen können.

Füllen Sie dieses Formular aus, um einen Termin mit unseren Cybersicherheitsexperten zu vereinbaren.

Vielen Dank

Wir werden Sie zeitnah zur Abstimmung der nächsten Schritte kontaktieren.

Inwiefern sind Remote Access Trojans nützlich für Hacker?

Ein Vorfall in der Ukraine hat 2015 verdeutlicht, wie weit verbreitet und schädlich RAT-Trojaner sind. Dabei nutzten Angreifer RAT-Malware, um bei 80.000 Menschen den Strom abzustellen. Dafür loggten sie sich via Fernzugriff auf einen Computer in SCADA-Geräte ein (SCADA steht für „Supervisory Control and Data Acquisition“; sie steuern die landesweite Energieversorgung). RAT-Software ermöglichte es dem Angreifer, auf sensible Ressourcen zuzugreifen, da sie ihm durch die Authentifizierung des Nutzers im Netzwerk die notwendigen erweiterten Berechtigungen dazu verschaffte. Zugriff auf kritische Maschinen, die städtische Ressourcen und Infrastruktur steuern, ist eine der größten Gefahren durch RAT-Malware.

Es gibt legitime Remote-Control-Software, die einem Administrator Fernzugriff auf ein Gerät ermöglicht. Beispielsweise nutzen Administratoren das Remote-Desktop-Protokoll (RDP) auf einem Windows-Server, um ein System an einem anderen Ort (wie etwa in einem Rechenzentrum) aus der Ferne zu verwalten. Die Administratoren haben keinen physischen Zugang zum Rechenzentrum, weshalb ihnen RDP den notwendigen Zugriff verschafft, damit sie den Server konfigurieren und so verwalten können, dass er die Unternehmensproduktivität bestmöglich unterstützt.

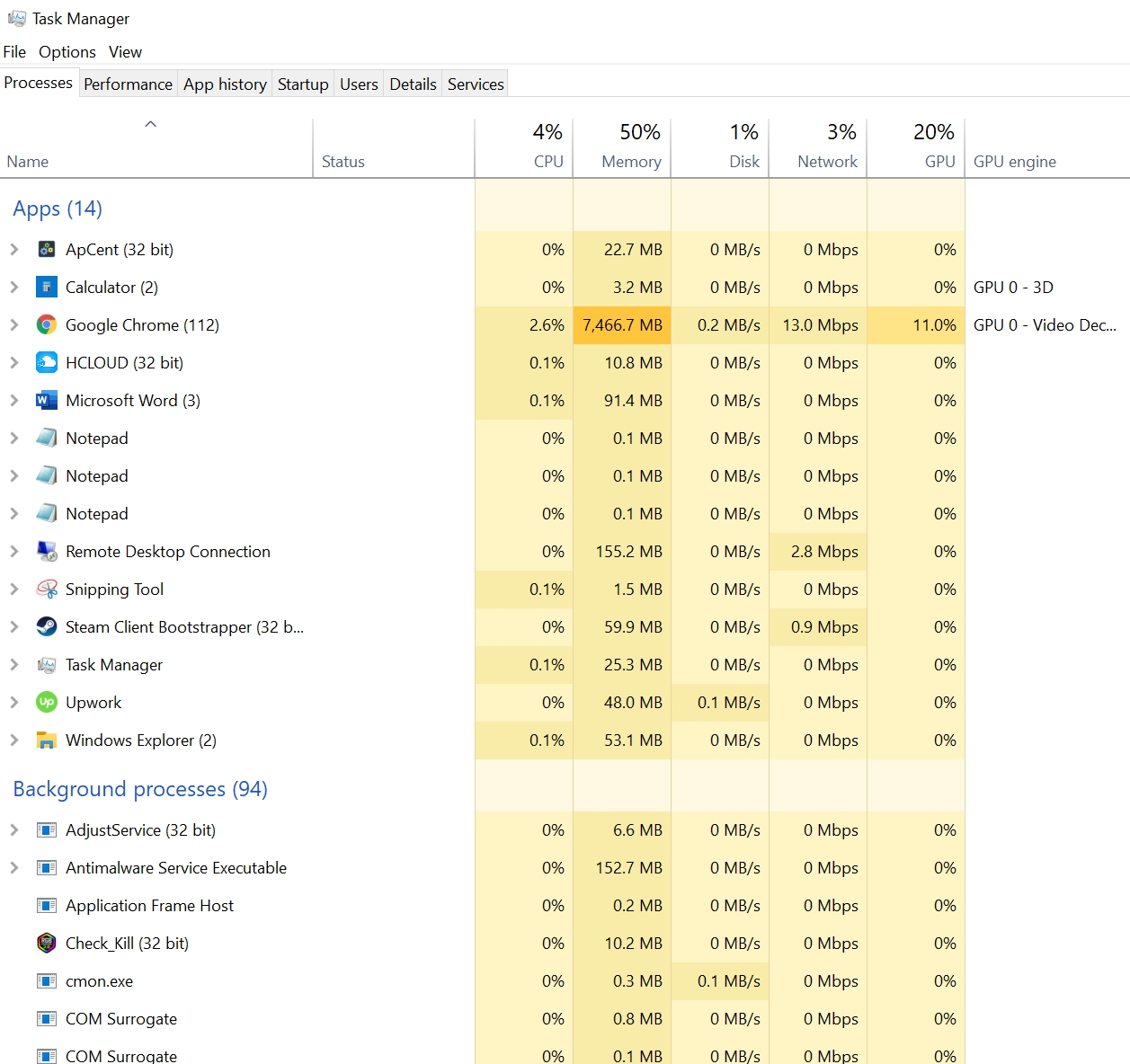

RATs verfügen über die gleiche Remote-Control-Funktionalität wie RDPs, aber im Gegensatz zu RDPs werden sie für schädliche Zwecke eingesetzt. Angreifer versuchen immer, ihre Software so zu programmieren, dass sie nicht erkannt wird. Angreifer, die einen RAT nutzen, laufen jedoch Gefahr, genau dann erkannt zu werden, wenn der Nutzer vor dem Bildschirm sitzt und sieht, wie sich die Maus bewegt. Deshalb müssen RAT-Entwickler ein geheimes Programm installieren, das sie nur dann nutzen, wenn der Nutzer nicht vor dem Gerät sitzt. Um nicht aufzufliegen, wird der RAT-Entwickler dieses Programm im Windows-Task-Manager (einem Tool, das alle Programme und Prozesse, die zu einem bestimmten Zeitpunkt im Arbeitsspeicher laufen, auflistet) verstecken. Angreifer wollen unbedingt unerkannt bleiben, weil sie sich dadurch mehr Zeit verschaffen, in der sie Daten exfiltrieren und Netzwerkressourcen nach kritischen Komponenten für spätere Angriffe durchforsten können.

Zusätzlich zu Netzwerkressourcen und Dateien hat ein Angreifer ebenfalls Zugriff auf jegliche lokale Hardware, die auf dem Gerät installiert ist. Ein Angreifer kann mithilfe von RAT auf Kameras, Mikrofone und verbundene USB-Geräte zugreifen und diese Hardware-Ressourcen zu seinem Vorteil ausnutzen. Zum Beispiel kann der Angreifer mit der Kamera Fotos vom Nutzer oder dessen Umgebung aufnehmen, mithilfe derer er mehr über seine Zielperson oder eine Organisation herausfinden kann. Außerdem kann er die Fotos auch nutzen, um die Zielperson um Geld zu erpressen.

Der Launch von Distributed Denial-of-Service (DDoS) ist ein weiteres beliebtes Anwendungsgebiet für RATs. Indem sie mitunter tausende Geräte kontrollieren, kann ein Angreifer diese Geräte anweisen, einen Zielserver mit Anfragen zu überfluten. Was diese Angriffe schwierig zu verhindern macht, ist die Tatsache, dass es vorher keine Warnzeichen gibt, und die Traffic-Flut von hunderten oder tausenden Geräten weltweit ausgeht. Nutzer, deren Geräte von RATs kontrolliert werden, sind sich der installierten Malware nicht bewusst und haben keine Ahnung, dass ihr Gerät für schädliche Zwecke eingesetzt wird. Die Netzwerkleistung leidet oftmals, wenn ein Gerät an einem DDoS teilnimmt, aber viele Nutzer wissen nicht, dass nachlassende Leistung ein Anzeichen für eine Infizierung mit Malware ist.

Seit Bitcoin und andere Cryptowährungen an Beliebtheit gewonnen haben, nutzen Angreifer RATs, um mit infizierten Geräten digitale Währungen zu schürfen. Digitale Währungen erfordern eine große Menge an Computerressourcen, die alle miteinander gebündelt werden, um Berechnungen durchzuführen. Die Elektrizität, die es braucht, um diese Power-Pools an Computerressourcen zu betreiben, ist häufig teurer als die Gewinne, die man mit Cryptowährungen machen kann. Indem sie die Computerkapazitäten von anderen stehlen, können Angreifer digitale Währungen generieren, ohne jemals für die Elektrizitätskosten aufkommen zu müssen.

Letztendlich nutzen Angreifer, die illegale Inhalte hosten wollen, häufig ein externes Gerät zum Speichern von Dateien. Anstatt die Inhalte auf ihren eigenen Servern und Cloudgeräten zu speichern, nutzen Angreifer gestohlene Zielgeräte, damit Accounts und Server mit illegalen Inhalten nicht offline genommen werden können.

E-Mail Security und Protection

Bestehenden Risiken besser verstehen und schneller auf Bedrohungen reagieren

Wie funktioniert ein Remote Access Trojan?

Um auszuprobieren, wie ein RAT funktioniert, können Nutzer einfach Fernzugriff auf ein Gerät in ihrem Zuhause oder auf einem Arbeitsnetzwerk einrichten. RATs funktionieren genauso wie gewöhnliche Remote-Control-Software, mit dem einzigen Unterschied, dass ein RAT so programmiert ist, dass er versteckt bleibt, damit er weder von Antivirenprogrammen noch vom Besitzer des Geräts erkannt wird.

RATs kommen meistens in einem Paket mit anderer Malware, die dem Angreifer beim Erreichen seiner Ziele hilft. Zum Beispiel ist es nicht ungewöhnlich, dass ein RAT-Programm auch einen Keylogger enthält. Ein Keylogger läuft still im Hintergrund und zeichnet die Tastatureingaben eines Nutzers auf. Mit einem Keylogger können Angreifer Zugangsdaten für persönliche Nutzeraccounts oder Unternehmensanwendungen erlangen. Besitzt er erstmal die richtigen Zugangsdaten, kann ein Angreifer finanzielle Daten und geistiges Eigentum abgreifen oder sich erweiterte Berechtigungen für ein Netzwerk verschaffen, mit denen er andere Geräte im Unternehmensnetzwerk kontrollieren kann.

Ein Angreifer muss den Nutzer zunächst dazu bringen, den RAT zu installieren, entweder durch den Download schädlicher Software aus dem Internet oder durch das Öffnen einer ausführbaren Datei aus einem schädlichen E-Mail-Anhang oder einer Nachricht. RATs können auch durch Makros in Microsoft-Word- oder Excel-Dokumenten installiert werden. Wenn ein Nutzer dem Makro das Ausführen auf dem Gerät erlaubt, lädt das Makro im Hintergrund RAT-Malware herunter und installiert sie. Ist der RAT dann installiert, hat ein Angreifer nun Fernzugriff auf den Desktop und kann Mausbewegungen, Mausklicks, Kamerasteuerung, Tastaturbefehle und jegliche konfigurierten Peripheriegeräte kontrollieren.

Wenn ein Angreifer Fernzugriff auf den Computer hat, sind Accounts, in die der Computer eingeloggt ist (wie etwa E-Mail), gefährdet. Mithilfe von E-Mail können Angreifer beispielsweise schädliche Nachrichten an andere potenzielle Opfer schicken, indem sie den authentifizierten E-Mail-Account auf dem Gerät, das sie kontrollieren, ausnutzen. Durch das Verwenden eines vertrauenswürdigen E-Mail-Accounts haben die Angreifer eine größere Chance, den Empfänger einer E-Mail zu täuschen und dazu zu bringen, Malware zu installieren oder einen schädlichen Anhang zu öffnen.

Wie erkenne ich, ob mein Computer von einem RAT-Virus infiziert ist?

Da RATs speziell so programmiert sind, dass sie Erkennungsmechanismen umgehen, dürfte es dem durchschnittlichen Nutzer schwerfallen, sie zu erkennen. Je nachdem, um welchen RAT es sich handelt, können Nutzer mehrere Schritte unternehmen, um herauszufinden, ob ein RAT in ihrem System installiert ist. Diese Schritte dienen dazu, Malware auf dem System zu erkennen, sodass die notwendigen Maßnahmen ergriffen werden können, sie zu entfernen. Jegliche Malware, die sich auf einem System findet, sollte sofort entfernt werden. Langfristigen Zugriff auf ein Gerät gibt einem Angreifer mehr Zeit, zusätzliche Malware zu installieren, große Mengen an Daten herunterzuladen, wichtige Dateien auf einen anderen Server zu kopieren oder weitere Zugangsdaten zu sammeln.

Typischerweise vermeiden es RAT-Entwickler, dass ein RAT im Task Manager auftaucht, aber nicht jedes Programm ist gleich gut programmiert. Öffnen Sie deshalb als erstes den Task Manager und sehen sie alle Programme und Prozesse durch, die auf dem Gerät laufen.

Bei den meisten Anwendungen und Prozessen können sie in diesem Fenster sehen, ob es irgendwelche verdächtigen Inhalte gibt. Oft geben die Autoren von Malware ihren Prozessen jedoch offiziell klingende Namen. Sollten Sie verdächtige Anwendungen und Prozesse finden, suchen Sie online nach weiteren Informationen, ob es sich bei dem Prozess um einen RAT oder eine andere Art von Malware handeln könnte.

Wenn Sie im Task Manager keine potenzielle Malware finden, kann es trotzdem sein, dass sich ein RAT auf ihrem System befindet und der Entwickler diesen lediglich so programmiert hat, dass er in der Liste nicht auftaucht. Gute Anti-Malware-Programme erkennen die meisten geläufigen RATs, die sich momentan im Umlauf befinden. Zero-Day-Malware bleibt jedoch unerkannt, bis der Nutzer seine Antivirensoftware aktualisiert. Deshalb ist es so wichtig, dass Sie ihre Anti-Malware- und Antivirenprogramme auf dem neuesten Stand halten. Die Anbieter dieser Software veröffentlichen immer dann Updates, wenn sie neue Malware entdecken.

Stellen Sie sicher, dass Sie zu jeder Zeit Antivirenprogramme auf Ihren Computern laufen haben, insbesondere wenn sie den Computer dazu nutzen, Programme zu installieren oder im Internet zu surfen. Anti-Malware-Programme verhindern, dass RATs installiert und in den Arbeitsspeicher geladen werden. Dadurch stellen sie sicher, dass sich Malware gar nicht erst auf dem Gerät einnisten kann. Wenn Sie bereits einen RAT auf dem Computer haben, können Sie diesen mithilfe von Anti-Malware-Software entfernen.

Die Internetverbindung zu deaktivieren, unterbindet den Fernzugriff auf Ihr System für den Angreifer. Sobald sich das Gerät nicht mehr mit dem Internet verbinden kann, nutzen Sie Ihre installierte Anti-Malware-Software, um die Malware aus dem lokalen Speicher und Arbeitsspeicher zu löschen. Sie können nie genau wissen, welche Daten und Dateien ein Angreifer extrahiert hat; es sei denn, sie haben Monitoring auf Ihrem Computer eingerichtet. Ändern Sie deshalb immer alle Passwörter für alle Ihre Accounts, insbesondere finanzielle Konten, nachdem Sie Malware von Ihrem System entfernt haben.