Inhaltsverzeichnis

Smishing Definition und Erklärung

Smishing ist eine Form des Phishings, bei dem überzeugende Phishing-SMS/Textnachrichten verwendet werden, um ein potenzielles Opfer dazu zu verleiten, auf einen Link zu klicken und private Informationen zum Angreifer zu senden oder Malware auf das Handy zu laden.

Die meisten der weltweit 3,5 Mrd. Smartphones können Textnachrichten von jeder beliebigen Nummer auf der Welt empfangen. Viele Benutzer sind sich bereits der Gefahren bewusst, die mit dem Anklicken eines Links in einer E-Mail verbunden sind, aber nur wenige sind sich klar darüber, welche Gefahren bei einer SMS lauern.

Benutzer sind oft vertrauensseliger gegenüber Textnachrichten. Daher ist SMS-Smishing nicht selten für Angreifer lukrativ, die Zugangsdaten, Bankinformationen und private Daten ergaunern wollen.

Cybersicherheits-schulungen beginnen hier

So können Sie Ihre kostenlose Testversion nutzen:

- Vereinbaren Sie einen Termin mit unseren Cybersicherheitsexperten, bei dem wir Ihre Umgebung bewerten und Ihre Sicherheitsrisiken identifizieren.

- Wir implementieren unsere Lösung innerhalb von lediglich 24 Stunden und mit minimalem Konfigurationsaufwand. Anschließend können Sie unsere Lösungen für 30 Tage testen.

- Lernen Sie unsere Technologie in Aktion kennen!

- Sie erhalten einen Bericht zu Ihren Sicherheitsschwachstellen, sodass Sie sofort Maßnahmen gegen Cybersicherheitsrisiken ergreifen können.

Füllen Sie dieses Formular aus, um einen Termin mit unseren Cybersicherheitsexperten zu vereinbaren.

Vielen Dank

Wir werden Sie zeitnah zur Abstimmung der nächsten Schritte kontaktieren.

Wie Smishing funktioniert

Die meisten Smishing-Angriffe funktionieren wie E-Mail-Phishing. Der Angreifer sendet eine Phishing-SMS, die den Benutzer dazu verleiten soll, auf einen Link zu klicken, oder bittet um eine Antwort, die die privaten Daten des anvisierten Benutzers enthält.

Die vom Angreifer erfragten Informationen können vielfältig sein, einschließlich:

- Online-Konto-Anmeldeinformationen.

- Private Informationen, die bei Identitätsdiebstahl verwendet werden könnten.

- Finanzdaten, die zum Verkauf auf Darknet-Märkten oder für Online-Betrug verwendet werden können.

Smisher nutzen eine Vielzahl von Möglichkeiten, um Benutzer zum Senden privater Informationen zu verleiten. Sie verwenden dazu persönliche Informationen (z. B. Name und Adresse) aus öffentlichen Online-Tools, um der Zielperson vorzugaukeln, die Nachricht stamme von einer vertrauenswürdigen Quelle.

Der Smisher kann Ihren Namen und Standort verwenden, um Sie direkt anzusprechen. Diese Details machen die Botschaft noch aussagekräftiger. In der Meldung wird dann ein Link angezeigt, der auf einen vom Angreifer kontrollierten Server verweist, etwa zu einer Phishing-Seite für Anmeldeinformationen oder zu Malware führen, die das Telefon selbst kompromittieren soll. Die Malware lässt sich dann dazu verwenden, die Smartphone-Daten des Benutzers auszuspähen oder sensible Daten unbemerkt an einen vom Smisher kontrollierten Server zu senden.

Social Engineering wird häufig in Kombination mit Smishing eingesetzt. Der Bedrohungsakteur könnte den Benutzer anrufen und nach privaten Informationen fragen, bevor er eine Textnachricht sendet. Diese Daten lassen sich dann für den SMS-Angriff des Smishers einsetzen. Mehrere Telekommunikationsunternehmen haben versucht, Social-Engineering-Anrufe zu bekämpfen, indem sie eine „Spam Risk“ auf dem Smartphone anzeigen, wenn eine bekannte Betrugsnummer den Benutzer anruft.

Malware wird oft durch grundlegende Android- und iOS-Sicherheitsfunktionen gestoppt. Doch selbst mit robusten Sicherheitskontrollen auf mobilen Betriebssystemen kann kein Schutzmechanismus gegen Benutzer eingesetzt werden, die ihre Daten freiwillig an eine unbekannte Nummer senden.

Arten von Smishing-Angriffen

Ähnlich wie die zunehmende Komplexität herkömmlicher Phishing-Angriffe gibt es auch bei Smishing-Angriffen mittlerweile viele verschiedene, ausgefeilte Formen.

Zu den häufigsten Smishing-Arten gehören:

- Kontoverifizierungsbetrug: Bei dieser Art von Angriff erhält das Opfer eine SMS, die angeblich von einem seriösen Unternehmen oder Dienstleister stammt, beispielsweise einer Bank oder einem Lieferdienst. Die Nachricht warnt Nutzer meist vor nicht autorisierten Aktivitäten oder fordert sie auf, ihre Kontodaten zu überprüfen. Wenn Nutzer auf den darin enthaltenen Link klicken, werden sie zu einer gefälschten Anmeldeseite weitergeleitet, auf der ihre Anmeldeinformationen gestohlen werden sollen.

- Preis- oder Lotteriebetrug: Hierbei informiert ein Angreifer das Opfer darüber, dass es einen Preis, eine Lotterie oder ein Gewinnspiel gewonnen habe. Um seinen Preis zu erhalten, muss es persönliche Daten angeben, eine kleine Gebühr zahlen oder auf einen bösartigen Link klicken. Das Ziel ist dabei, entweder sensible Informationen oder Geld zu stehlen.

- Tech-Support-Betrug: Dabei erhalten Nutzer eine Nachricht, die sie vor einem Problem mit ihrem Gerät oder Konto warnt und sie auffordert, die Telefonnummer eines technischen Kundensupports zu kontaktieren. Das Anrufen dieser Nummer ist dann entweder kostenpflichtig oder der „Techniker“ fordert einen Fernzugriff auf das Gerät an, wobei er möglicherweise Daten stiehlt.

- Bankbetrugswarnungen: Diese Nachrichten scheinen von der Bank des Opfers zu stammen und warnen vor nicht autorisierten Transaktionen oder verdächtigen Aktivitäten. Der Nutzer wird dann aufgefordert, auf einen Link zu klicken, um seine Transaktionen zu überprüfen oder eine Nummer anzurufen, welche beide vom Angreifer kontrolliert werden.

- Steuerbetrug: Während der Steuersaison erhalten viele Menschen Nachrichten, die angeblich vom Finanzamt stammen. Diese Nachrichten versprechen häufig Steuerrückerstattungen oder drohen mit Strafen für vermeintlich nicht gezahlte Steuern und fordern den Empfänger auf, persönliche oder finanzielle Daten anzugeben.

- Kündigungen von Diensten: Hierbei warnt der Angreifer das Opfer, dass ein Abonnement oder Dienst (z. B. ein Streaming-Dienst oder ein Software-Abo) aufgrund eines Zahlungsproblems gekündigt werden soll. Das Opfer wird aufgefordert, auf einen Link zu klicken, um das Problem zu „lösen“, welcher jedoch meist zu einer Phishing-Seite führt.

- Schädliche App-Downloads: Nutzer erhalten hier eine Nachricht, die eine nützliche oder unterhaltsame App bewirbt. Das Klicken auf den Download-Link führt zur Installation schädlicher Software auf dem Gerät des Nutzers.

Sich dieser gängigen Smishing-Taktiken bewusst zu sein verringert die Wahrscheinlichkeit, ihnen zum Opfer zu fallen, um einiges. Gehen Sie bei unerwarteten oder verdächtigen Nachrichten immer vorsichtig vor, überprüfen Sie sie mithilfe bekannter Kontaktmethoden bei der Person, von der sie angeblich stammen, und vermeiden Sie das Klicken auf unbekannte Links oder das Herunterladen von Dateien von unbekannten Absendern.

Smishing vs. Phishing vs. Vishing

Die Unterschiede zwischen Smishing, Phishing und Vishing zu verstehen, ist wichtig für das Sicherheitsbewusstsein und den Schutz vor einer Vielzahl an Cyberbedrohungen. Jeder dieser Begriffe bezieht sich auf betrügerische Taktiken, die Cyberkriminelle anwenden, um Einzelpersonen zur Preisgabe sensibler Informationen zu verleiten. Allerdings nutzt jeder Ansatz unterschiedliche Medien und Methoden zur Durchführung des Angriffs.

Smishing

- Kanal: SMS (Short Message Service) oder andere Textnachrichten.

- Methode: Cyberkriminelle senden betrügerische Textnachrichten, um Opfer dazu zu verleiten, persönliche oder finanzielle Informationen weiterzugeben, auf schädliche Links zu klicken oder schädliche Software herunterzuladen.

- Beispiel: Eine SMS, die den Empfänger auf eine verdächtige Banktransaktion aufmerksam macht und ihn auffordert, auf einen Link zu klicken, um sein Konto zu bestätigen.

Phishing

- Kanal: In erster Linie E-Mail, kann aber auch schädliche Websites und soziale Medien umfassen.

- Methode: Cyberkriminelle gestalten betrügerische E-Mails auf eine Art und Weise, dass sie den Anschein erwecken, als stammten sie aus seriösen Quellen. Diese E-Mails enthalten oft schädliche Links oder Anhänge und sollen Empfänger dazu verleiten, vertrauliche Daten wie Anmeldedaten oder Kreditkartennummern anzugeben.

- Beispiel: Eine E-Mail, scheinbar von einer beliebten E-Commerce-Website, informiert Nutzer über eine angebliche Sicherheitslücke und fordert sie auf, ihre Passwörter zurückzusetzen. Der enthaltene Link führt jedoch zu einer gefälschten Anmeldeseite.

Vishing (Phishing über Sprachanrufe)

- Kanal: Sprachanrufe (über herkömmliche Telefon- oder VoIP-Dienste).

- Methode: Cyberkriminelle geben sich am Telefon als legitime Organisationen wie Banken oder Regierungsbehörden aus. Ihr Ziel ist es, vom Opfer während des Anrufs vertrauliche Informationen zu erhalten.

- Beispiel: Ein Anruf von jemandem, der vorgibt, für das Finanzamt zu arbeiten, und erklärt, dass das Opfer Steuern schuldet und mit rechtlichen Konsequenzen rechnen muss, wenn es nicht sofort zahlt.

Einfach ausgedrückt ist Phishing der weiter gefasster Oberbegriff, der sich häufig auf betrügerische E-Mails und Websites konzentriert. Es gibt jedoch, wie wir gesehen haben, noch andere Formen. Smishing ist eine Form des Phishings, bei der Benutzer gezielt über Textnachrichten angegriffen werden. Vishing nutzt die Sprachkommunikation aus, typischerweise über Telefonanrufe.

Schulungsprogramm zur Steigerung des Sicherheitsbewusstseins für Phishing

Ein Beispiel für einen Smishing-Angriff

Viele Angreifer nutzen Automatismen, um mehreren Benutzern gleichzeitig Textnachrichten zu schicken, ohne entdeckt zu werden. Die in der Anrufer-ID aufgelistete Telefonnummer ist dabei normalerweise eine Nummer, die auf einen Online-VoIP-Dienst wie Google Voice verweist, bei dem Sie die Herkunft nicht überprüfen können.

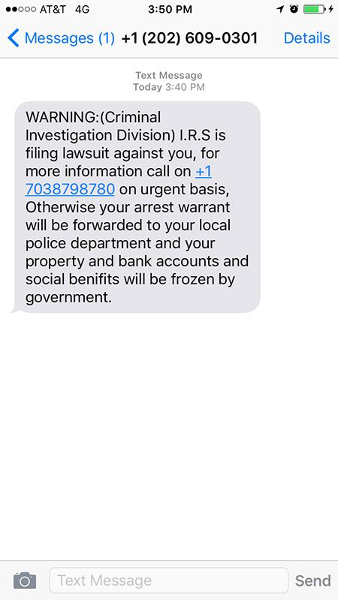

Das folgende Bild zeigt ein Beispiel einer Smishing-Attacke. Hier gibt sich der Angreifer als das Finanzamt aus und droht dem Empfänger mit Verhaftung und finanziellem Ruin, wenn er nicht die Nummer im Text anruft. Wenn der Empfänger dann anruft, wird er dazu verleitet, Geld zu senden.

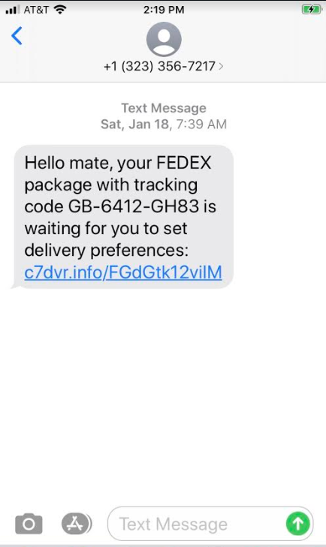

Eine verbreitete Smishing-Angriffsmethode verwendet Markennamen mit Links, die angeblich auf die Website der Marke führen. In der Regel teilt ein Angreifer dem Benutzer mit, dass er Geld gewonnen hat, oder bietet einen bösartigen Link an, der vorgibt, zur Verfolgung von Paketen zu dienen, wie im folgenden Beispiel.

Die Sprache in der obigen Nachricht sollte bereits für jene ein Warnzeichen sein, die mit der Funktionsweise von Smishing vertraut sind, da sie viel zu informell ist („Hello Mate…“). Aber viele Benutzer vertrauen SMS-Nachrichten und lassen sich von informeller Sprache nicht abschrecken.

Ein weiteres Warnzeichen ist die URL: Sie verweist nicht auf eine offizielle URL eines Paketdienstleisters. Doch nicht alle Benutzer sind mit den offiziellen URLs der Marke vertraut und ignorieren sie möglicherweise.

Angreifer verwenden diese Art von Nachricht, weil immer jemand auf ein Paket wartet. Wenn die Nachricht an Tausende von Empfängern gesendet wird, kann sie viele von ihnen täuschen.

Der Link verweist in der Regel auf eine Website, die Malware hostet, oder fordert die Zielperson auf, sich bei seinem Konto anzumelden. Die Login-Seite befindet sich nicht auf der offiziellen Website des Paketdienstleisters, aber es ist schwieriger, die vollständige URL auf einem Smartphone-Browser zu sehen, und viele Benutzer werden sich nicht die Mühe machen, diese zu überprüfen.

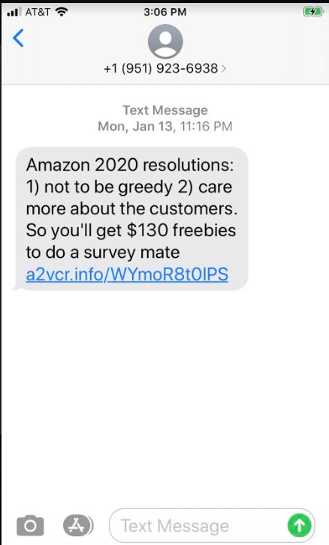

Smishing-Angreifer verwenden Nachrichten, die ein Benutzer potenziell erwartet. Andere ködern Opfer mit Versprechungen von Preisgeldern, wenn sie private Informationen eingeben. Das folgende Bild zeigt einen weiteren Smishing-Angriff, der den Markennamen von Amazon verwendet:

Auch hier sollte die Sprache den Empfänger bereits misstrauisch machen, denn sie ist wieder zu informell, um echt zu sein. Der Link in dieser Nachricht verweist auf eine .info-Site, die nichts mit Amazon Web Properties zu tun hat.

Die Domain wurde bereits entfernt und ist nicht mehr erreichbar. Aber die Wahrscheinlichkeit ist groß, dass der Link auf eine Seite verweist, die versucht, private Daten, einschließlich Anmeldeinformationen, zu sammeln. Die URL in diesen Angriffen leitet den Benutzer in der Regel zu einem vom Angreifer kontrollierten Server um, auf dem der Phishing-Inhalt angezeigt wird.

So schützen Sie sich vor Smishing-Attacken

Wie beim E-Mail-Phishing hängt der Schutz vor Smishing von der Fähigkeit der Zielperson ab, eine Smishing-Attacke zu erkennen und die Nachricht zu ignorieren oder zu melden. Wenn eine Telefonnummer häufig für Betrügereien verwendet wird, kann die Telekom Teilnehmer warnen, die Nachrichten von einer bekannten Betrugsnummer erhalten, oder die Nachricht ganz löschen.

Smishing-Scams erkennen

Smishing-Nachrichten sind nur dann gefährlich, wenn der Empfänger darauf reagiert, indem er auf den Link klickt oder dem Angreifer private Daten übermittelt.

Hier sind Möglichkeiten, Smishing zu erkennen und mit guten Handy-Sicherheitspraktiken zu vermeiden, ein Opfer zu werden:

- Die Nachricht bietet schnelles Geld, entweder durch den Gewinn von Preisen oder durch das Sammeln von Bargeld nach Eingabe von Informationen. Beliebt sind auch Angebote mit Gutscheincodes.

- Finanzinstitute werden niemals eine SMS senden, in der sie nach Anmeldedaten oder einer Geldüberweisung fragen. Senden Sie niemals Kreditkartennummern, Geldautomaten-PINs oder Bankdaten in Textnachrichten an jemanden.

- Vermeiden Sie es, auf eine Rufnummer zu antworten, die Sie nicht kennen.

- Nachrichten, die von einer Nummer mit nur wenigen Ziffern stammen, kommen wahrscheinlich von einer E-Mail-Adresse, was ein Zeichen für Spam ist.

- Auf dem Smartphone gespeicherte Bankdaten sind ein Ziel für Angreifer. Vermeiden Sie es, diese Informationen auf einem mobilen Gerät zu speichern. Sollte ein Angreifer Malware auf dem Smartphone installieren, könnten diese Bankdaten kompromittiert werden.

- Telekommunikationsunternehmen bieten Nummern an, um Angriffe zu melden. Um andere Benutzer zu schützen, senden Sie die Nachricht an die Nummer Ihres Telekommunikationsunternehmens, damit sie untersucht werden kann. Die Bundesnetzagentur nimmt auch Beschwerden entgegen und untersucht Betrügereien per Textnachricht.

Smishing-Angriffe verhindern

Angesichts der weit verbreiteten Natur dieser Angriffe braucht es eine Kombination aus technologischen, organisatorischen und individuellen Maßnahmen, um Smishing zu verhindern. Schauen wir uns verschiedene Lösungen in diesen Kategorien an:

Technologische Lösungen:

- SMS-Filter: Viele Smartphones und Mobilfunkanbieter bieten mittlerweile SMS-Filteroptionen zum Identifizieren und Blockieren oder Markieren verdächtiger Textnachrichten an.

- Multifaktor-Authentifizierung (MFA): Auch wenn Angreifer durch Smishing an Anmeldeinformationen gelangen, stellt die Verwendung von MFA eine zusätzliche Schutzbarriere dar.

- Anti-Phishing-Tools: Einige Sicherheitsanwendungen für Mobilgeräte können dabei helfen, Phishing-Links in Textnachrichten zu identifizieren und Nutzer daran zu hindern, auf bösartige Websites zuzugreifen.

Organisatorische Lösungen:

- Aufklärung und Sensibilisierung: Regelmäßige Schulungen zu Cybersicherheitsbedrohungen, einschließlich Smishing, können Mitarbeiter und andere Mitglieder einer Organisation in die Lage versetzen, verdächtige Nachrichten zu erkennen und zu melden.

- Meldemechanismen: Richten Sie klare Kanäle für Mitarbeiter und Stakeholder ein, mit denen sie potenzielle Smishing-Angriffe melden können. Diese Berichte ermöglichen es der Organisation, Warnungen auszusprechen, wenn eine bestimmte Smishing-Kampagne auf sie abzielt.

- Simulierte Smishing-Tests: So wie Unternehmen simulierte Phishing-Tests per E-Mail durchführen, können sie auch gefälschte Smishing-Nachrichten versenden, um zu sehen, wie Ihre Empfänger reagieren. Diese Tests identifizieren Bereiche, in denen möglicherweise weitere Schulungen erforderlich sind.

- Regelmäßige Updates: Halten Sie Software, einschließlich mobiler Betriebssysteme und Sicherheitstools, auf dem neuesten Stand, um sich vor den neuesten bekannten Bedrohungen zu schützen.

Individuelle Lösungen:

- Klicken Sie niemals auf verdächtige Links: Wenn Sie eine unerwartete oder verdächtige SMS erhalten, klicken Sie nicht auf Links und laden Sie keine Anhänge herunter.

- Unabhängig überprüfen: Wenn ein Text behauptet, von einer bestimmten Organisation oder Einzelperson zu stammen, wenden Sie sich direkt an diese Stelle und verwenden Sie dabei bekannte Kontaktinformationen und nicht die im Text angegebenen Details.

- Telefonsicherheitsfunktionen nutzen: Nutzen Sie integrierte Sicherheitsfunktionen wie biometrische Authentifizierung und regelmäßige Software-Updates, um die Sicherheit persönlicher Daten zu gewährleisten.

- Bleiben Sie auf dem Laufenden: Seien Sie sich über aktuelle Smishing-Taktiken und Bedrohungen im Klaren. Bewusstsein kann Ihre erste Verteidigungslinie sein.

- Geben Sie keine persönlichen Informationen weiter: Geben Sie niemals persönliche, sensible oder finanzielle Informationen per SMS weiter, es sei denn, Sie haben das Gespräch begonnen und sind sich über die Identität des Empfängers sicher.

- Auf offizielle Kommunikation achten: Offizielle Organisationen, insbesondere Banken und Regierungsbehörden, fragen in der Regel nicht per SMS nach persönlichen Informationen. Rufen Sie die Organisation im Zweifelsfall direkt an.

Obwohl diese Lösungen das Risiko, Opfer eines Smishing-Angriffs zu werden, erheblich reduzieren können, ist keine Maßnahme absolut sicher. Kontinuierliche Wachsamkeit und eine gesunde Portion Skepsis sind im Kampf gegen diese und andere Cyberbedrohungen entscheidend.

Wie Proofpoint Sie unterstützen kann

Proofpoint ist ein führendes Cybersicherheitsunternehmen, das eine Reihe fortschrittlicher Lösungen zum Schutz vor einer Reihe von Bedrohungen, einschließlich Smishing, anbietet. Proofpoint hilft bei der Bekämpfung dieser Betrügereien durch die folgenden Fähigkeiten und Merkmale:

Schutz über E-Mail, soziale Netzwerke und Mobilgeräte

- Ganzheitlicher Schutz: Proofpoint verfolgt einen ganzheitlichen Ansatz, indem wir nicht nur Schutz für E-Mails, sondern auch für soziale Medien und mobile Kanäle anbieten. Da Angreifer jede dieser Möglichkeiten ausnutzen können, ist ein solcher übergreifender Schutz unerlässlich.

- Targeted Attack Protection (TAP): TAP hilft bei der Erkennung, Analyse und Blockierung komplexer Bedrohungen über mehrere Kanäle hinweg. So kann Proofpoint einen schädlichen Link in einer Textnachricht oder eine riskante App auf dem Smartphone eines Mitarbeiters erkennen und dagegen vorgehen.

- Intelligente Analyse: Die Lösungen von Proofpoint nutzen fortschrittliche Bedrohungsinformationen und maschinelles Lernen, um zwischen legitimer Kommunikation und potenziellen Bedrohungen zu unterscheiden. Dies ist von entscheidender Bedeutung für die Erkennung neuer, sich ständig weiterentwickelnder Smishing-Taktiken.

Mobile Bedrohungsbewertung

- Risikoanalyse: Mit seinem Mobile Threat Assessment bietet Proofpoint einen umfassenden Überblick über potenzielle mobile Bedrohungen für ein Unternehmen. Zu diesen Bedrohungen gehören Smishing-Angriffe, riskante mobile Apps und ungesicherte WLAN-Verbindungen. Durch die Identifizierung dieser Risiken können Unternehmen proaktive Maßnahmen zu ihrer Reudzierung ergreifen.

- Einblick in Angriffsvektoren: Proofpoint bietet Einblicke in gefährdete Mobilgeräte und Apps. Diese Transparenz hilft Unternehmen, potenziell anfällige Einstiegspunkte zu sichern, die Angreifer durch Smishing oder andere mobile Bedrohungen ausnutzen könnten.

- Bedrohungskontext: Proofpoint weist nicht nur auf einzelne Bedrohungen hin, sondern gibt auch detaillierten Kontext. Dies bedeutet, dass Unternehmen ein tieferes Verständnis der Art der Bedrohung, ihrer potenziellen Auswirkungen und der Möglichkeiten erhalten, ihr am besten entgegenzuwirken.

- Benutzerdefinierte Empfehlungen: Nach der Analyse der Bedrohungslandschaft eines Unternehmens bietet Proofpoint maßgeschneiderte Empfehlungen zur Verbesserung der Cybersicherheit. Dieser zielgerichtete Ansatz stellt sicher, dass die Abwehrmaßnahmen auf die individuellen Risiken und Herausforderungen eines Unternehmens abgestimmt sind.

Proofpoint bietet einen mehrschichtigen Ansatz zur Abwehr von Smishing und anderen damit verbundenen Bedrohungen. Durch die Kombination fortschrittlicher Analysen, Echtzeit-Bedrohungsinformationen und ganzheitlichem Schutz über mehrere Kanäle hinweg stellt Proofpoint sicher, dass sich Unternehmen sicher in der digitalen Landschaft bewegen können. Für weitere Informationen wenden Sie sich gerne direkt an Proofpoint.