Principales observations concernant Cobalt Strike

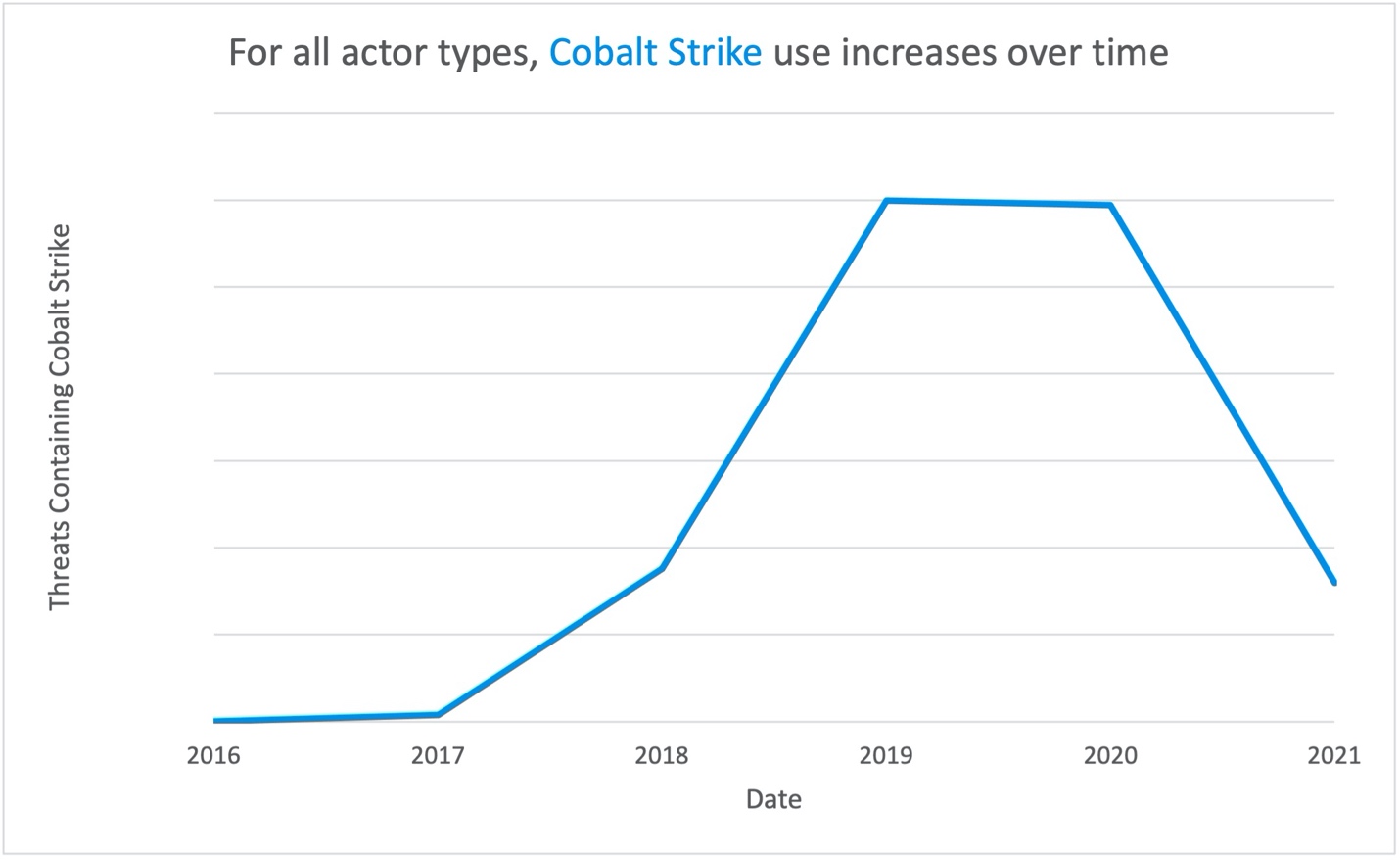

- On observe une augmentation du recours à Cobalt Strike dans les campagnes d'attaques.

- Son utilisation a bondi de 161 % entre 2019 et 2020, et cette menace reste très active en 2021.

- Actuellement, Cobalt Strike est davantage utilisé par les cybercriminels et les opérateurs de malwares d'utilisation courante que par les groupes APT et les cyberespions.

Cobalt Strike, un outil de sécurité légitime de plus en plus utilisé par les cybercriminels

En 2021, une augmentation inhabituelle de la fréquence d'apparition de Cobalt Strike a été observée dans les données sur les menaces de Proofpoint.

Cobalt Strike est un outil de sécurité légitime employé par les experts en tests d'intrusion pour émuler une activité cybercriminelle sur un réseau. Toutefois, il est de plus en plus utilisé par les cybercriminels. Proofpoint a observé une augmentation de 161 % du recours à cet outil par les cyberpirates entre 2019 et 2020. Ce chiffre concorde avec les observations d'autres sociétés de sécurité qui indiquent l'adoption croissante d'outils de piratage par les cybercriminels.

Mises en correspondance avec le cadre MITRE ATT&CK, les données de Proofpoint sur la chaîne d'attaque se concentrent sur les mécanismes d'accès initial, d'exécution et de persistance, c'est-à-dire les méthodes utilisées par les cybercriminels pour compromettre les hôtes et les charges virales déployées initialement.

Notre corpus de données concerne les cybercriminels et les groupes à la solde d'États. Sur la base de ses données, Proofpoint est en mesure de confirmer que Cobalt Strike est de plus en plus utilisé par les cybercriminels comme charge virale d'accès initial, et pas uniquement comme outil secondaire employé une fois l'accès obtenu (l'activité cybercriminelle constituant l'essentiel des campagnes attribuées à Cobalt Strike en 2020).

Contexte de la propagation de Cobalt Strike

En décembre 2020, nous avons appris qu'une vaste et redoutable campagne d'espionnage avait exploité une porte dérobée du logiciel de surveillance réseau SolarWinds.

Les analystes ont découvert parmi les outils utilisés par les cyberpirates Cobalt Strike Beacon.

Cette campagne a été attribuée à un groupe cybercriminel travaillant pour les services de renseignement extérieur russes utilisant Cobalt Strike depuis 2018 au moins.

Cette campagne très médiatisée faisait partie d'une chaîne d'attaque intelligente permettant à des cybercriminels confirmés de compromettre furtivement un nombre relativement limité de victimes.

L'outil utilisé, et adapté à leurs besoins, existe depuis près de dix ans et ne cesse de gagner en popularité.

Historique de Cobalt Strike

Cobalt Strike a été développé en 2012 pour combler les failles identifiées dans un outil de simulation d'attaque existant, Metasploit Framework.

En 2015, Cobalt Strike 3.0 a été lancé sous forme de plate-forme autonome d'émulation de menaces.

Dès 2016, les chercheurs de Proofpoint ont constaté que certains cybercriminels utilisaient Cobalt Strike.

Pendant longtemps, l'utilisation de Cobalt Strike dans des opérations malveillantes était en grande partie associée à des cybercriminels disposant de moyens importants, notamment des opérateurs de la grande cybercriminalité tels que TA3546 (alias FIN7) et des groupes APT tels que TA423 (alias Leviathan ou APT40).

Les chercheurs de Proofpoint ont attribué les deux tiers des campagnes Cobalt Strike identifiées entre 2016 et 2018 à des organisations cybercriminelles ou groupes APT disposant de moyens importants.

Cette proportion a diminué de façon significative les années suivantes. De 2019 à nos jours, seulement 15 % des campagnes Cobalt Strike ont été attribuées à des cybercriminels connus.

Figure 1. Évolution dans le temps du nombre d'emails associés à une charge virale Cobalt Strike. Remarque : les chiffres de 2021 s'arrêtent au mois de mai.

Les cybercriminels peuvent obtenir Cobalt Strike de différentes façons : ils peuvent l'acheter directement sur le site Web du fournisseur, ce qui nécessite une vérification, acheter une version sur différents forums de piratage du Dark Web, ou encore utiliser des versions craquées illégitimes du logiciel.

En mars 2020, une version craquée de Cobalt Strike 4.0 a été diffusée et mise à disposition des cybercriminels.

L'intérêt de Cobalt Strike

Cobalt Strike est utilisé par un large éventail de cyberpirates. S'il n'est pas rare que des groupes cybercriminels et APT exploitent des outils similaires dans leurs campagnes, Cobalt Strike est unique en ce que ses fonctionnalités intégrées permettent de le déployer et de l'activer rapidement quel que soit le niveau de sophistication de l'opérateur ou de disponibilité de ressources humaines ou financières.

La simulation d'attaques cybercriminelles et l'infiltration des défenses sont un peu plus simples si les deux parties utilisent le même outil.

Par ailleurs, Cobalt Strike fonctionne par session, c'est-à-dire que si un cybercriminel parvient à accéder à un hôte et à réaliser une opération sans nécessiter de persistance continue, il ne reste aucun artefact sur l'hôte une fois que le processus n'est plus en cours d'exécution dans la mémoire. Le cybercriminel frappe, puis disparaît.

Les cyberpirates peuvent également profiter de la malléabilité de Cobalt Strike pour créer des versions personnalisées qui ajoutent ou suppriment des fonctionnalités afin d'atteindre des objectifs ou d'échapper à la détection.

Par exemple, APT29 utilise fréquemment des chargeurs personnalisés de Cobalt Strike Beacon pour se fondre dans le trafic légitime ou échapper à l'analyse.

Pour les équipes de sécurité, les modules Cobalt Strike personnalisés requièrent souvent des signatures uniques. Les ingénieurs en détection des menaces ont encore beaucoup à apprendre sur l'utilisation de Cobalt Strike sur le terrain.

L'obfuscation inhérente de Cobalt Strike présente également un attrait pour les cybercriminels. L'attribution se complique si tout le monde utilise le même outil. Si l'équipe de sécurité d'une entreprise utilise activement Cobalt Strike, il est possible qu'un trafic malveillant puisse être accidentellement considéré comme légitime.

La convivialité du logiciel peut renforcer les aptitudes des opérateurs moins sophistiqués. Pourquoi les cybercriminels confirmés perdraient-ils du temps à développer un nouveau logiciel alors qu'ils ont déjà un outil performant à leur disposition ?

Les données de Proofpoint montrent que Cobalt Strike est un outil très utilisé pour les compromissions stratégiques comme les campagnes retentissantes à grande échelle.

Vous trouverez ci-après la description de quelques groupes cybercriminels qui exploitent Cobalt Strike et sont surveillés par Proofpoint.

Groupes cybercriminels qui exploitent Cobalt Strike

TA800

TA800 est un groupe cybercriminel d'envergure surveillé par Proofpoint depuis le milieu de l'année 2019.

Ce groupe tente de distribuer et d'installer des malwares bancaires et des chargeurs de malwares, notamment The Trick et BazaLoader. En avril 2020, TA800 est devenu le premier groupe à distribuer BazaLoader.

Dans ces premières campagnes, des emails contenant un lien malveillant vers un fichier exécutable ou une page de renvoi hébergée sur Google Docs avec un lien vers un fichier exécutable étaient distribués. Le fichier exécutable téléchargeait la porte dérobée BazaLoader, qui à son tour téléchargeait Cobalt Strike.

En février 2021, le groupe s'est mis à distribuer Cobalt Strike comme charge virale initiale via des URL malveillantes. Certains éléments indiquent que le malware NimzaLoader de TA800 est utilisé pour télécharger et exécuter Cobalt Strike comme charge virale secondaire.

TA547

TA547 est un groupe cybercriminel surveillé par Proofpoint depuis octobre 2017. Ce groupe semble principalement spécialisé dans la distribution de chevaux de Troie bancaires, notamment The Trick et ZLoader, dans différentes zones géographiques.

Depuis le milieu de l'année 2020, ce groupe privilégie l'utilisation de pièces jointes Microsoft Office malveillantes pour distribuer des malwares. En février 2021, TA547 a commencé à distribuer Cobalt Strike comme charge virale secondaire à des fins de commande et de contrôle.

TA415

TA415 est un groupe APT qui serait en lien avec la République populaire de Chine (RPC). Aux États-Unis, les tribunaux ont associé ce groupe au ministère de la Sécurité de l'État de la RPC. TA415 est également appelé Barium et APT41.

Proofpoint a découvert que le groupe TA415 avait distribué Cobalt Strike comme charge virale initiale dans un nombre limité de campagnes au milieu de l'année 2020. En septembre 2020, le ministère américain de la Justice a annoncé l'inculpation de plusieurs cybercriminels associés à ce groupe et précisé, dans l'acte d'accusation, que ces cyberpirates utilisaient Cobalt Strike.

D'après de récents rapports de Group-IB, TA415 a utilisé Cobalt Strike dans des campagnes durables contre des entités du secteur du transport aérien. Plus précisément, les chercheurs indiquent que Cobalt Strike pourrait avoir été déployé dans le cadre d'une attaque contre la chaîne logistique du fournisseur de systèmes informatiques SITA.

La compromission de ce fournisseur de centaines de compagnies aériennes internationales pourrait avoir eu des répercussions considérables sur les compagnies aériennes connectées aux serveurs de traitement des données de SITA.

La frise chronologique suivante donne un aperçu de l'utilisation de Cobalt Strike par quelques groupes cybercriminels et APT. Les événements ont été choisis en fonction de leur importance et ne sont pas représentatifs de l'ensemble du paysage des menaces ayant recours à Cobalt Strike.

Figure 2. Frise chronologique des menaces ayant recours à Cobalt Strike. Les liens vers les sources sont disponibles dans la section Références.

Chaîne d'attaque de Cobalt Strike

Proofpoint a constaté que des dizaines de groupes cybercriminels utilisaient Cobalt Strike. Comme dans son utilisation légitime, les voies d'attaque et cas d'utilisation malveillante de ce logiciel d'émulation sont nombreux.

Les cybercriminels utilisent différents leurres, types de menaces, injecteurs et charges virales. Par exemple, les premières campagnes Cobalt Strike propageaient le malware via des emails contenant des pièces jointes malveillantes. Depuis lors, les campagnes distribuant directement des URL malveillantes dans le corps de l'email ont progressivement pris le pas sur ce mode de distribution.

Si l'envoi direct d'instances de Cobalt Strike comme charge virale initiale a connu une augmentation significative, son déploiement comme charge virale secondaire reste courant. Cobalt Strike a été identifié dans diverses chaînes d'attaque aux côtés de malwares tels que The Trick, BazaLoader, Ursnif et IcedID, ainsi que de nombreux autres chargeurs courants.

Dans ces scénarios, le malware qui précède l'attaque charge et exécute Cobalt Strike. Un large éventail de techniques sont utilisées pour distribuer directement Cobalt Strike : macros malveillantes dans des documents Office piégés, fichiers exécutables compressés, fichiers PowerShell, DDE (Dynamic Data Exchange) et HTA/HTML, et systèmes de distribution de trafic.

Une fois Cobalt Strike exécuté et une balise Beacon établie à des fins de commande et de contrôle, les cybercriminels tentent d'énumérer les connexions réseau et de collecter des identifiants de connexion Active Directory pour se déplacer latéralement vers une ressource réseau, telle qu'un contrôleur de domaine, afin de déployer un ransomware sur tous les systèmes en réseau. Par exemple, la documentation de Cobalt Strike indique :

Utilisez la commande net dclist pour trouver le contrôleur du domaine auquel la cible appartient. Utilisez la commande net view pour trouver des cibles sur le domaine auquel la cible appartient.

Outre la détection des réseaux et la collecte d'identifiants de connexion, Cobalt Strike Beacon est également capable d'élever des privilèges, de charger et d'exécuter des outils supplémentaires et d'injecter ces fonctions dans des processus hôte existants en cours d'exécution pour échapper à la détection.

Prévisions concernant Cobalt Strike

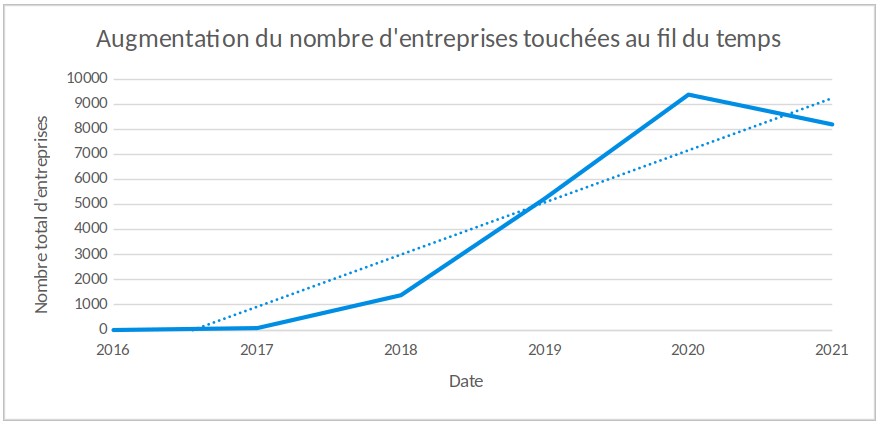

Selon les chercheurs de Proofpoint, Cobalt Strike va continuer à être largement utilisé par les cybercriminels. Selon nos données internes sur les campagnes, des dizaines de milliers d'entreprises ont déjà été ciblées par Cobalt Strike. Ce chiffre devrait augmenter en 2021.

Figure 3. Nombre de clients ciblés par des attaques utilisant Cobalt Strike.

Conclusion

Cobalt Strike est un outil utile pour les chercheurs en sécurité, mais également pour les cybercriminels. Sa malléabilité et sa convivialité en font un outil robuste et efficace pour exfiltrer des données, se déplacer latéralement et charger d'autres charges virales.

Cobalt Strike n'est pas le seul outil de simulation d'attaque fréquemment identifié dans les données de Proofpoint. On peut également citer Mythic, Meterpreter et Veil Framework.

L'utilisation d'outils publics s'inscrit dans une tendance plus générale observée par Proofpoint : les cybercriminels utilisent, dans la mesure du possible, des outils légitimes (exécution de processus Windows tels que PowerShell et WMI, injection de code malveillant dans des fichiers binaires légitimes, utilisation fréquente de services autorisés tels que Dropbox, Google Drive, SendGrid et Constant Contact pour héberger et distribuer des malwares, etc.).

Références

Les références suivantes sont associées à la frise chronologique ci-dessus.

Janvier 2016 – Odinaff: New Trojan used in high level financial attacks (Odinaff : nouveau cheval de Troie employé dans des attaques financières d'envergure)

Mai 2017 – Microsoft Word Intruder Integrates CVE-2017-0199, Utilized by Cobalt Group to Target Financial Institutions (Microsoft Word Intruder intègre la faille CVE-2017-0199, exploitée par le groupe Cobalt pour cibler des institutions financières)

Octobre 2017 – Leviathan: Espionage actor spearphishes maritime and defense targets (Leviathan : le groupe de cyberespions lance des attaques de spear phishing contre le secteur maritime et de la défense)

Avril 2018 – APT攻撃者グループ menuPass(APT10) による新たな攻撃を確認

Novembre 2018 – Not So Cozy: An Uncomfortable Examination of a Suspected APT29 Phishing Campaign (Analyse d'une campagne de phishing potentiellement associée au groupe APT29)

2019 – Seven International Cyber Defendants, Including “Apt41” Actors, Charged In Connection With Computer Intrusion Campaigns Against More Than 100 Victims Globally (Sept cybercriminels, certains appartenant au groupe APT41, inculpés pour leur participation à des campagnes d'intrusion informatique ayant fait plus de 100 victimes dans le monde)

Novembre 2019 – TA2101 plays government imposter to distribute malware to German, Italian, and US organizations (Le groupe TA2101 usurpe l'identité du gouvernement pour distribuer des malwares à des organisations allemandes, italiennes et américaines)

Septembre 2020 – Chinese Ministry of State Security-Affiliated Cyber Threat Actor Activity (Activité cybercriminelle associée au ministère de la Sécurité de l'État chinois)

Décembre 2020 – Highly Evasive Attacker Leverages SolarWinds Supply Chain to Compromise Multiple Global Victims With SUNBURST Backdoor (Un groupe cybercriminel très furtif exploite la chaîne logistique SolarWinds pour compromettre de nombreuses victimes dans le monde avec la porte dérobée SUNBURST)

Mars 2021 – NimzaLoader: TA800’s New Initial Access Malware (NimzaLoader : le nouveau malware d'accès initial du groupe TA800)

Mai 2021 – New sophisticated email-based attack from NOBELIUM (Nouvelle attaque sophistiquée par email signée NOBELIUM)

Détections de Cobalt Strike

Proofpoint Emerging Threats Intelligence inclut des détections robustes pour Cobalt Strike. Voici un échantillon des menaces détectées en rapport avec les comportements décrits dans le présent rapport.

2028591 ET TROJAN Cobalt Strike Malleable C2 Request YouTube Profile

2028589 ET TROJAN Cobalt Strike Malleable C2 Response O365 Profile M2

2032749 ET TROJAN Cobalt Strike Malleable C2 Amazon Profile

2032746 ET TROJAN Cobalt Strike Malleable C2 QiHoo Profile

2027082 ET TROJAN Observed Malicious SSL Cert CobaltStrike C2

2023629 ET INFO Suspicious Empty SSL Certificate - Observed in Cobalt Strike

2032362 ET TROJAN Cobalt Strike Beacon Activity

2032951 ET TROJAN Observed Cobalt Strike User-Agent