Parte 2 de uma série de 3

Nesta série de blog em três partes, exploramos os tópicos práticos que profissionais de segurança e de TI precisam conhecer para combater o ransomware. Em nossa postagem anterior, abordamos tendências de ransomware recentes que estão mudando o cenário global do ransomware e tornando mais difícil que empresas acompanhem seu ritmo. Nesta postagem, nós classificamos os ataques de ransomware em oito estágios básicos para ajudar os defensores a compreender, conceitualizar e comunicar melhor como os ataques ocorrem.

Apesar de uma breve queda, os ataques de ransomware estão em alta novamente, aumentando 62% de um ano para outro. Eles também custam caro: uma pesquisa realizada para a IBM Security revelou que o custo médio de um ataque de ransomware é de US$ 4,5 milhões — sem incluir o pagamento de resgate. Enquanto isso, os atacantes estão voltados para criação de ferramentas e táticas mais sofisticadas para contornar as defesas das empresas, obter acesso a contas e vazar dados confidenciais.

Ainda que os atacantes estejam constantemente encontrando novas maneiras de burlar a cibersegurança, isso não significa que suas táticas são completamente imprevisíveis. Isso porque todo ataque de ransomware costuma seguir a mesma sequência básica de eventos. Segue um exame mais detalhado dos oito estágios de um ataque de ransomware bem-sucedido.

Visão geral da cadeia de ataque

Na maioria dos ataques de ransomware, os malfeitores seguem estes oito passos:

- Reconhecimento

- Comprometimento inicial

- Persistência

- Coleta de informações

- Ampliação de privilégios

- Movimentação lateral

- Execução (antes do lançamento do ataque)

- Impacto do estágio final (o resultado)

Visão geral dos oito estágios de um ataque de ransomware.

Estágio 1: reconhecimento

A primeira fase pode envolver vários tipos diferentes de atividade dos atacantes. Grupos de ransomware podem fazer varreduras em redes para procurar máquinas com vulnerabilidades não corrigidas. Ou, como no caso do recente ataque de dia zero MOVEit, ligado ao ransomware Clop, um grupo pode querer visar uma falha específica e pesquisar de acordo com isso. Em um pequeno número de casos, os atacantes de ransomware podem mirar um alvo específico, que eles acreditem ser particularmente lucrativo, e pesquisá-lo para identificar pontos fracos e coletar dados importantes sobre sistemas e vulnerabilidades.

Algumas das técnicas desse estágio são:

- Engenharia social. Exemplos de táticas de engenharia social incluem e-mails de phishing, pretexting, chamadas telefônicas ou interações interpessoais. Os criminosos cibernéticos utilizam essas táticas para saber mais sobre suas vítimas.

- Varredura de redes. Os malfeitores utilizam ferramentas de varredura de redes para encontrar sistemas conectados em rede que estejam expostos. Isso inclui varredura de portas, vulnerabilidades e descoberta de rede.

- Inteligência de fontes abertas (OSINT). Os atacantes utilizam ferramentas OSINT para saber mais sobre seus alvos. Eles coletam esses detalhes de sites, redes sociais e outras fontes públicas.

Estágio 2: comprometimento inicial

Para muitos operadores de ransomware, a proliferação de intermediadores de acesso inicial (IAB) significa que eles podem avançar diretamente para esse estágio. Essas operações de malware em grande escala utilizam principalmente uma metodologia de disseminação indiscriminada, enviando milhões de mensagens maliciosas na esperança de que alguém se deixe enganar e faça o download do malware. Com os volumes envolvidos, até mesmo uma taxa de sucesso muito pequena pode resultar em uma grande quantidade de máquinas infectadas. Em seguida, os IABs podem fazer parcerias com operadores de ransomware em troca de uma parte dos lucros ou vender o acesso a quem pagar mais.

A preponderância dos IABs no ecossistema moderno de ransomware é mais uma prova de que pessoas (em vez de tecnologia) são a principal vulnerabilidade na maioria das organizações. Segundo a Verizon, 74% dos ataques cibernéticos são ativados por seres humanos. Ela observa que os atacantes precisam que pessoas executem seu código ou cliquem em um link malicioso cujo resultado é o comprometimento inicial.

Os atacantes concentram-se na obtenção de acesso à rede da vítima utilizando estratégias e vetores de ataque como:

- Sites e links com URLs maliciosos

- Roubo de credenciais

- Vulnerabilidades de dia zero

- Recrutamento de elementos internos para obtenção de acesso

Os defensores devem ter em mente que os atacantes frequentemente combinam ataques de e-mail com esses outros canais para aumentar suas chances de sucesso.

A equipe de pesquisa de ameaças da Proofpoint observou recentemente mudanças rápidas em ataques de acesso inicial. Por exemplo, em 2022, o uso de macros do Microsoft Office para entrega de malware caiu 66%. Antigamente, os IABs utilizavam documentos com macros entregues por meio de anexos ou URLs para instalar malware. Essa técnica acabou tornando-se obsoleta no ano passado quando a Microsoft começou a bloquear, por padrão, macros obtidas por downloads da Internet.

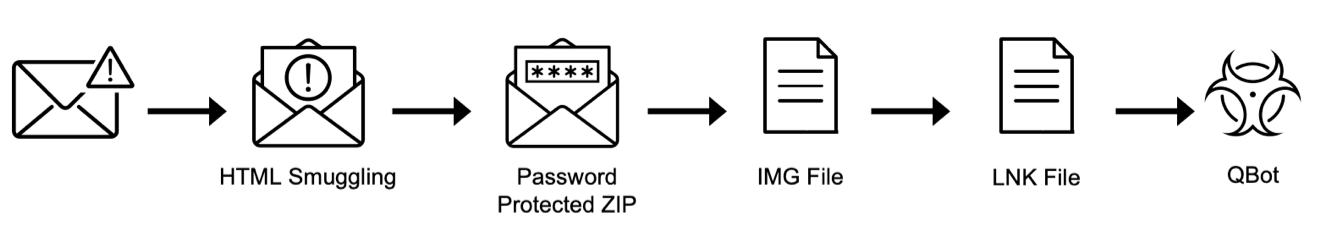

Agora mesmo, estamos vendo um aumento na quantidade de criminosos cibernéticos que experimentam diferentes técnicas e métodos de entrega de cargas virais, como “contrabando” de HTML e links incorporados em PDFs e outros documentos. Um ataque moderno de acesso inicial pode ser executado da seguinte forma:

Contrabando de HTML → Zip protegido por senha → IMG → LNK → QBot

As etapas de execução de um ataque moderno de acesso inicial.

Nossa espectativa para o futuro é de que os perpetradores de ransomware continuem experimentando novos métodos de entrega de cargas virais. Isso obrigará os defensores a agir rapidamente para se manterem à altura da ameaça. Assim que os atacantes obtêm acesso à rede da vítima, eles começam a explorar o sistema para encontrar outras vulnerabilidades e estabelecer uma presença. No que se refere a detê-los, não há tempo a perder.

Estágio 3: persistência

Após o comprometimento inicial, os malfeitores tomam providências para preservar o acesso à rede da vítima por um longo período de tempo. Um IAB pode fazer isso por conta própria ou vender seu acesso a um grupo de ransomware que, então, atue no sentido de obter persistência.

Em 2022, a Coveware reportou que 82% dos ataques de ransomware observados incluíam algum tipo de tática de persistência — 34% a mais que no trimestre anterior. As técnicas de persistência continuam relevantes porque os atacantes querem proteger o acesso que conseguiram a tanto custo.

O objetivo da persistência é assegurar acesso continuado à rede da vítima, mesmo que o comprometimento inicial seja detectado e remediado. Para conseguir isso, o atacante pode criar uma porta dos fundos virtual utilizando malware. Ou pode modificar configurações do sistema para criar pontos de acesso secretos. Eles também podem utilizar mecanismos automatizados de persistência de malware, como:

- Exploração de locais de execução inicial

- Criação de tarefas ou serviços agendados

- Modificação de entradas do Registro

- Sequestro de processos de sistema legítimos

O malware utilizado por esses malfeitores pode ser difícil de remediar. Frequentemente ele é sem arquivo e, portanto, não deixa vestígios na unidade de disco da vítima. Ele também pode ficar profundamente entranhado no sistema operacional, como no caso dos rootkits.

Estágio 4: coleta de informações

Nesse estágio, os atacantes desejam coletar informações críticas sobre a rede e os ativos da vítima. Isso os ajuda a criar ataques de grande impacto e a calcular valores de resgate que tenham mais chances de serem pagos.

Em seguida, os atacantes fazem reconhecimento e enumeração do sistema para compreender a estrutura da rede, identificar vulnerabilidades e mapear possíveis oportunidades de ampliação de privilégios. Eles podem usar esse conhecimento para visar sistemas ou serviços específicos para sua carga de ransomware. Nesse estágio eles podem usar ferramentas de varredura de rede, programas para registrar pressionamentos de teclas e outros tipos de malware.

Os atacantes também começam a identificar e a vazar dados valiosos antes de criptografá-los no estágio final. Eles executam variações de descoberta de dados para encontrar arquivos e bancos de dados que possam conter informações importantes, como propriedade intelectual, registros financeiros ou dados de clientes.

Estágio 5: ampliação de privilégios

Durante esse estágio, o objetivo é proteger direitos de acesso de administrador de domínio. Os atacantes conseguem isso utilizando uma estratégia conhecida como “ampliação vertical de privilégios”. Isso envolve explorar configurações de servidor inadequadas e encontrar vulnerabilidades de sistema para obter acesso a contas mais privilegiadas. Os atacantes também podem utilizar ferramentas especializadas de “red team”, como Cobalt Strike ou Mimikatz.

Controles de acesso com pouca segurança, senhas fracas e configurações inadequadas não resolvidas podem facilitar a ampliação de privilégios por parte dos atacantes. Não seguir princípios de confiança zero também pode deixar os usuários com um acesso desnecessário que pode ser aproveitado pelos malfeitores. Em nosso relatório Analisando riscos a identidades, a Illusive (atualmente Proofpoint) descobriu que um em cada seis endpoints de empresas tinha identidades vulneráveis que poderiam ser exploradas com essa finalidade. 40% dessas identidades, frequentemente chamadas de contas de administração ocultas, poderiam ser comprometidas com um único passo simples.

Eles também podem se concentrar na violação de sistemas como Active Directory (AD) ou Microsoft Azure, que atuam como repositórios centrais para contas de usuário, permissões e dados de autenticação. Ao acessar o AD, os atacantes podem obter insights sobre privilégios de usuários e a estrutura da rede. Essas técnicas podem ser altamente eficazes e seus insights podem ajudar os atacantes a comprometer contas administrativas.

Estágio 6: movimentação lateral

Como o nome sugere, movimentação lateral refere-se à movimentação dos perpetradores de ameaças na rede para expandir seu alcance.

Para obter uma compensação financeira maior, os perpetradores de ransomware criptografam sistemas inteiros e vazam dados confidenciais de várias fontes internas. Eles precisam do máximo de acesso possível para atingir seus objetivos. A movimentação lateral é particularmente comum em ataques de ransomware. Contudo, ela não é exclusividade desses tipos de ataque. Uma pesquisa realizada pela VMware para seu Global Incident Response Threat Report de 2022 revelou que a movimentação lateral foi utilizada em até 25% de todos os incidentes.

Enquanto os perpetradores de ransomware percorrem os sistemas de uma empresa, eles repetem o processo de ampliação de privilégios em outros dispositivos e comprometimento de hosts adicionais. Eles utilizam muitas táticas já discutidas, inclusive exploração de software não corrigido e roubo de credenciais. Eles também podem aproveitar protocolos de desktop remoto (RDP) e outros serviços legítimos, como Windows Management Instrumentation (WMI), Server Message Block (SMB) ou PowerShell.

A movimentação lateral ajuda os atacantes a localizar ativos críticos. Ela também ajuda a assegurar uma criptografia ampla dos dados durante a fase de impacto. Essa estratégia desempenhou um papel fundamental na violação da Uber no ano passado e no ataque de alto padrão contra a SolarWinds em 2020. Em suma, a movimentação lateral é um passo importante na cadeia de ataque, com o qual os defensores devem estar preparados para lidar.

Estágio 7: execução

Nesse estágio os atacantes já estão prontos para preparar e posicionar seu ransomware dentro do ambiente da vítima. A fase de execução ocorre depois que os atacantes obtêm acesso inicial à rede da vítima, mas antes de criptografarem quaisquer dados. É a última etapa crucial antes do impacto. (Também é a última oportunidade dos defensores de evitar o ataque final).

Os perpetradores de ransomware planejam e executam ações cuidadosamente para otimizar o impacto de seu ataque e minimizar as chances de recuperação. Os passos que eles podem seguir durante a execução são:

- Personalização do código do ransomware conforme os objetivos específicos do ataque

- Teste de seus mecanismos de entrega

- Confirmação dos canais de comunicação com sua infraestrutura de comando e controle

A fase de execução também é a última oportunidade dos atacantes de vazar dados para uso em técnicas de extorsão dupla ou tripla. Os perpetradores de ransomware costumam exigir vários pagamentos. O primeiro é em troca de descriptografar arquivos ou sistemas. Exigências de pagamentos subsequentes podem ser pela devolução ou destruição dos dados vazados. Segundo a Sophos, mais de 30% dos ataques de ransomware em 2022 envolveram extorsão baseada em dados.

Estágio final: impacto

A fase de impacto é o ponto no qual os atacantes executam seu ataque final, notificam as vítimas sobre sua violação de segurança e criptografam os dados ou a rede da vítima. O “impacto” pode incluir a inacessibilidade de sistemas cruciais da empresa até que o resgate seja pago.

Para muitas empresas, o impacto é a primeira indicação de um ataque de ransomware.

As etapas dessa fase podem variar, dependendo do objetivo final do atacante. No entanto, elas normalmente incluem:

- Criptografia. Uma vez ativado o ransomware, ele se espalha pela rede rapidamente, criptografando arquivos e impedindo que os usuários acessem seus sistemas. O tempo necessário para a criptografia completa depende de muitas variáveis do sistema. Geralmente, porém, esse processo está ficando mais rápido — o que ressalta a necessidade de detecção nos estágios preliminares da cadeia de ataque.

- Renomeação de arquivos ou mudanças em extensões. O ransomware pode renomear ou alterar extensões de arquivos para indicar que esses arquivos foram comprometidos e que precisam ser descriptografados.

- Exibição de pedidos de resgate. Os atacantes precisam estabelecer comunicação com a vítima e fornecer instruções de como pagar o resgate e obter a chave de descriptografia.

Em alguns casos, o ransomware pode realizar mais etapas para impedir que os usuários acessem seus dispositivos ou redes e, com isso, perturbar ainda mais os sistemas da vítima. Os atacantes também podem pular a criptografia e se concentrar em táticas de extorsão.

Quebrando a cadeia de ataque

Os ataques de ransomware continuam evoluindo. Para combater essa ameaça persistente, as empresas precisam se manter informadas, adaptar suas defesas e fomentar uma cultura de conscientização quanto à cibersegurança. Cada estágio da cadeia de ataque de ransomware apresenta oportunidades de mitigação e defesa proativa.

Na parte final desta série de postagens, examinaremos estratégias de prevenção de ransomware e controles de segurança para lidar com cada etapa da cadeia de ataque.

Faça uma avaliação rápida de risco

Enquanto isso, se você está preocupado com o risco do ransomware na sua empresa, considere fazer a avaliação rápida de risco de e-mail da Proofpoint. Essa avaliação gratuita leva apenas cinco minutos, mas tem um grande impacto.

Ela não só ajuda você a revelar ameaças que a sua solução de segurança atual pode estar deixando passar, como também ajuda a compreender quais usuários da sua empresa estão sendo visados pelos atacantes. Esses insights podem ajudar você a compreender porque a melhor defesa contra ameaças de ransomware é uma proteção integrada e em camadas.