O trabalho remoto, o fácil acesso a mais dados e ferramentas, e a alta rotatividade de funcionários estão aumentando o risco de perda de dados e ameaças internas. Quase dois terços (63%) dos CISOs relatam que suas empresas experimentaram a perda de dados sensíveis nos últimos 12 meses. Enquanto isso, as ameaças internas aumentaram 44% nos últimos anos.

Essas dinâmicas criam desafios para as equipes de segurança que são responsáveis por identificar - e prevenir - comportamentos arriscados para minimizar danos. Afinal, os dados não se perdem sozinhos; as pessoas os perdem. E é por isso que as pessoas precisam estar no centro de uma estratégia moderna de proteção da informação.

O desafio da proteção da informação, ao contrário de outros controles de segurança, é que ela afeta diretamente o usuário final. Portanto, as equipes de segurança tentam implementar controles de segurança e monitorar os usuários sem comprometer sua experiência ou diminuir o desempenho. Veja como eles podem fazer isso.

Nem todos os usuários são iguais

Toda empresa tem insiders - pessoas com acesso autorizado aos sistemas, redes e dados da empresa. Em outras palavras, insiders são pessoas em quem a empresa confia.

Apesar de terem acesso a informações sensíveis, nem todos os insiders representam ameaças. Apenas aquelas pessoas que são descuidadas ou que abusam de sua posição de confiança são consideradas ameaças internas.

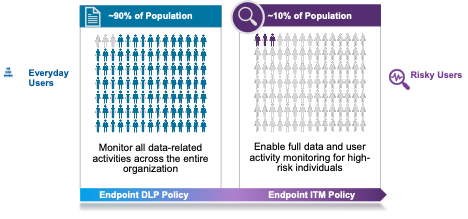

Esta é uma distinção importante a ser lembrada ao determinar quais usuários monitorar. Em vez de coletar telemetria de endpoint para todas as atividades de todos os usuários o tempo todo, as equipes de segurança podem concentrar seu foco em obter insights sobre os usuários mais arriscados o tempo todo e insights sobre os usuários de baixo risco algumas vezes.

A maioria dos usuários são usuários com baixo risco, do dia a dia. Eles representam cerca de 90% da população de usuários. Dado o baixo risco que representam, é suficiente monitorar apenas o movimento de dados associado a esses usuários - o "o quê", "onde" e "quando" dos dados que eles acessam e utilizam. Quando um usuário viola a política corporativa, essa atividade é registrada para a equipe de segurança revisar.

Os usuários de alto risco compreendem cerca de 10% da população de usuários. Esses usuários incluem funcionários que estão de saída, usuários privilegiados, contratantes de terceiros e Pessoas Muito Atacadas™ (VAPs). Dado o maior risco que esses usuários representam para o negócio, eles requerem monitoramento que vai além da atividade de dados para incluir o comportamento do usuário. Capturar capturas de tela de comportamentos arriscados pode fornecer contexto e evidências forenses para investigações.

O Proofpoint Endpoint DLP pode monitorar usuários do dia a dia e usuários de alto risco.

Monitore usuários do dia a dia e usuários de alto risco com um único agente de endpoint

O Proofpoint oferece uma solução combinada de perda de dados e ameaças internas. Isso permite que as equipes de segurança instalem um único agente de endpoint leve com dupla finalidade - para monitorar usuários do dia a dia e usuários de alto risco.

O benefício de usar um único agente é preservar tanto a experiência do usuário quanto a produtividade. Como o agente de endpoint é executado no modo de usuário, ele minimiza conflitos com outros agentes. Como resultado, os usuários não o perceberão e o desempenho do sistema não será comprometido.

As equipes de segurança podem alternar perfeitamente a política de monitoramento de um usuário de usuário do dia a dia para usuário de alto risco e vice-versa, conforme as circunstâncias mudam.

Para os usuários do dia a dia, a atividade de dados é capturada. Exemplos de atividades monitoradas podem incluir a cópia de um arquivo para um USB, a impressão de documentos confidenciais e o carregamento em serviços de sincronização na nuvem.

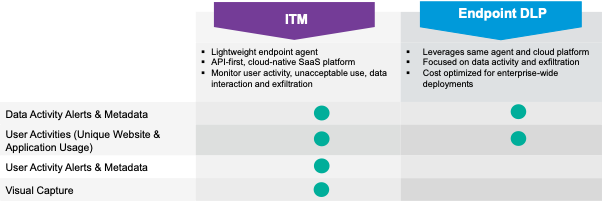

Para os usuários de alto risco, tanto a atividade de dados quanto o comportamento do usuário são monitorados. Isso pode incluir o uso de aplicativos, navegação na web, manipulação de controles de segurança e o uso de software não autorizado. Também são capturados metadados e capturas de tela. Isso fornece evidências forenses para investigações que envolvem grupos interfuncionais, como recursos humanos e departamento jurídico.

Comparação das capacidades do Proofpoint ITM e do Endpoint DLP.

Um funcionário que está saindo é um exemplo de um usuário do dia a dia que pode se tornar um usuário de alto risco. Depois que um funcionário entrega seu aviso de saída, ele pode começar a se preparar para sua próxima oportunidade. O funcionário pode planejar levar dados sensíveis consigo quando sair, seja porque se sentem no direito de fazê-lo ou porque acham que isso lhes dará uma vantagem em seu próximo emprego.

Enquanto o funcionário que está saindo pode ter sido monitorado como um usuário com baixo risco, do dia a dia, antes, agora ele é considerado de alto risco e monitorado mais de perto, com capturas de tela sendo registradas.

Uma empresa global de hospitalidade aumenta a visibilidade enquanto economiza dinheiro

Um funcionário que está saindo foi o caso de uso exato que levou uma empresa global de hospitalidade a usar a solução convergente de Endpoint DLP e Insider Threat Management (ITM) da Proofpoint. Como resultado, a empresa aumentou a visibilidade das atividades de seus usuários do dia a dia e de alto risco. Além disso, economizou dinheiro usando uma solução convergente.

A empresa estava usando o Proofpoint ITM em um pequeno número de usuários de alto risco por vários anos. Ela tinha uma lista definida de casos de uso para o endpoint DLP e ITM. A empresa estava lidando com a crescente rotatividade de funcionários e o aumento do trabalho remoto, então queria expandir suas capacidades de monitoramento. No entanto, faltava orçamento.

A capacidade de monitorar tanto os usuários do dia a dia quanto os usuários de alto risco proporcionou à empresa a visibilidade e flexibilidade desejadas - sem a necessidade de dois agentes separados. A empresa agora monitora 18.000 usuários com o Proofpoint Endpoint DLP e um pequeno subconjunto com o ITM. A flexibilidade do agente duplo permite que a empresa aplique dinamicamente a política de usuário de alto risco conforme necessário.

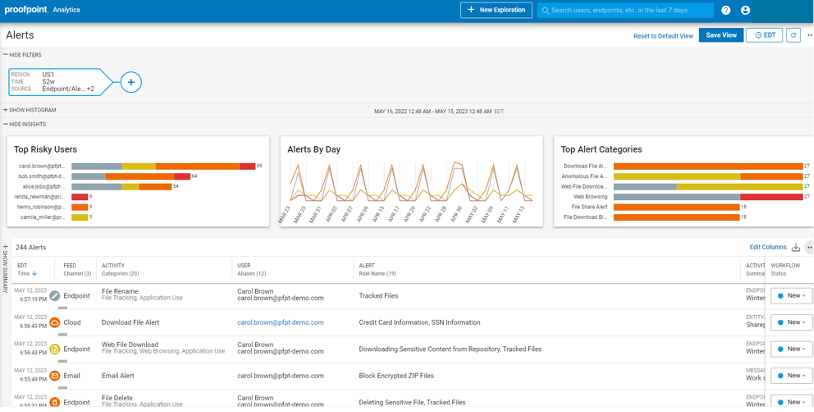

Visibilidade e eficiência com um console unificado

O Proofpoint Endpoint DLP e o ITM fazem parte do Proofpoint Sigma. Esta plataforma de proteção da informação ajuda as empresas a prevenir a perda de dados, investigar ameaças internas e bloquear ameaças na nuvem. Ela também fornece um console unificado. Portanto, independentemente de onde as alertas sejam geradas - seja a partir de atividades em endpoints, e-mails, nuvem ou web - as equipes de segurança podem visualizá-las e investigá-las com o gerenciador de alertas unificado. Não é mais necessário alternar entre ferramentas.

Os analistas de segurança podem triar alertas em um painel centralizado.

Saiba mais

Obtenha mais informações sobre o Proofpoint Endpoint DLP e o ITM.

Descubra mais sobre a Plataforma de Proteção da Informação Proofpoint Sigma.