Os insights decisivos da Proofpoint são as métricas e insights adicionais que a plataforma Proofpoint Threat Protection pode oferecer através de nossos dados, detecção e pesquisa combinados. Esses insights proporcionam o contexto e os detalhes adicionais necessários para compreender plenamente as suas ameaças e as ações específicas que você pode executar para se defender contra elas.

A primeira edição de nossa série de postagens “Insights decisivos” no blog abordou insights relacionados ao risco pessoal e às providências significativas que as organizações podem tomar utilizando esses insights. Em nossa segunda postagem, concentramo-nos mais na origem do risco, inclusive como podemos visualizar facilmente essas informações no dashboard do Proofpoint Targeted Attack Protection (Proofpoint TAP) e as diferentes ações que podemos realizar com essas informações.

Nesta postagem, abordamos o comprometimento de e-mail corporativo (BEC) e como você pode utilizar controles direcionados para reduzir o “risco de BEC” da organização.

A visibilidade é imprescindível para se compreender os tipos de esquemas de BEC e prevenir ataques

O comprometimento de e-mail corporativo (BEC) é uma ameaça prioritária para a maioria das organizações, com boas razões. Em 2021, essa técnica foi responsável por quase 20.000 vítimas, só nos Estados Unidos, com uma perda ajustada de quase US$ 2,4 bilhões — o que faz dela o tipo de crime n⁰ 1 em perdas das vítimas, segundo o centro de reclamações de crime de Internet do FBI.

Empregando técnicas de ataque como impostura e comprometimento de contas, o BEC está lado a lado com o ransomware em termos de impacto potencial sobre os negócios e foco em executivos. Por isso é fundamental que os líderes de segurança da informação tenham visibilidade, não só sobre os tipos de esquemas de BEC que os atacantes estão utilizando para visar suas organizações específicas, mas também como ocorrem esses ataques e como preveni-los.

Insights

O dashboard Threat Insight do Proofpoint TAP responde a essa necessidade de visibilidade continuando a expandir suas capacidades existentes de relatório e análise das atividades e do risco de BEC em uma organização. Relatórios de tendências e classificações de ameaças adicionados recentemente trazem insights ainda mais decisivos para os relatórios existentes centrados em pessoas, proporcionando uma imagem completa das atividades de BEC que visam a sua organização, inclusive os controles que você pode implementar para ajudar a prevenir tais ataques.

Nesta seção, vamos nos aprofundar em cinco questões críticas sobre BEC que você pode responder com os insights encontrados em alguns desses relatórios de tendências.

Questão n⁰ 1. A minha organização está protegida contra ameaças de BEC?

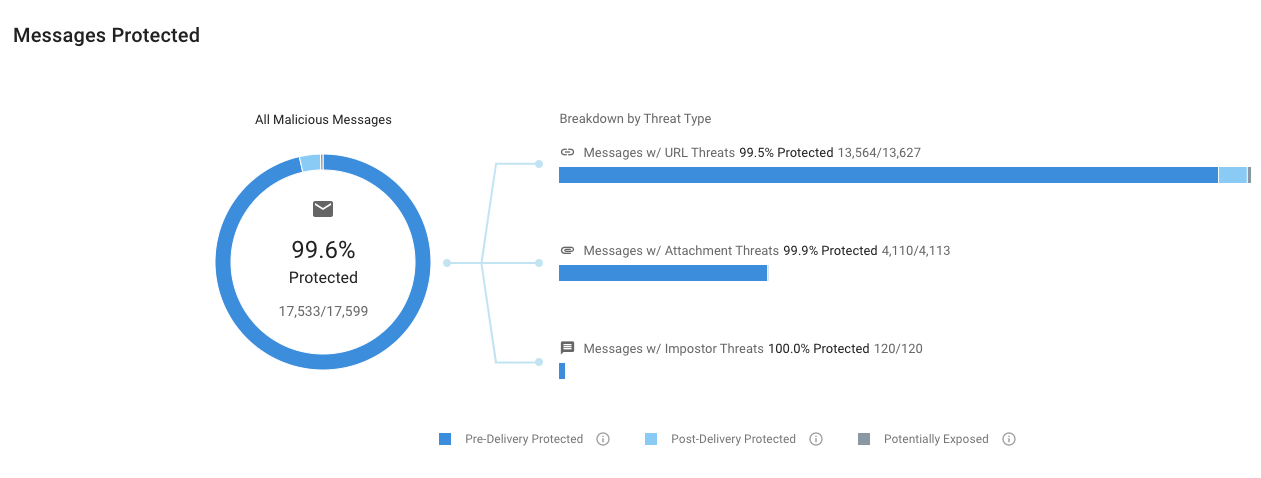

O primeiro passo rumo à compreensão do risco da sua organização associado a ameaças de BEC consiste em medir incidência dentro do volume total de mensagens maliciosas. Em seguida, você pode determinar a eficácia relativa das suas soluções contra elas.

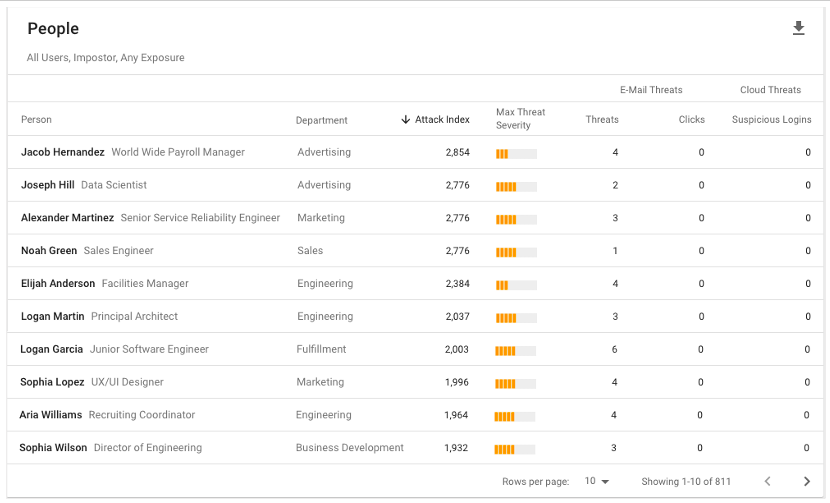

O relatório de visão geral da eficácia contra ameaças de e-mail mostra o nível de proteção da sua organização contra todas as mensagens maliciosas combinadas, bem como por tipo de ameaça. Dentro da classificação por tipo de ameaça, as ameaças de impostura representam as mensagens de BEC enviadas à sua organização.

Visão geral da eficácia contra ameaças de e-mail

Figura 1. Gráfico de resumo Visão geral da eficácia contra ameaças de e-mail no dashboard Threat Insight do Proofpoint TAP.

Embora os ataques de BEC (ameaças de impostura) possam representar uma pequena fração do volume total de mensagens maliciosas da sua organização, seu risco para os negócios pode ser desproporcionalmente alto. Essas ameaças tendem a ser extremamente direcionadas e não geram os mesmos volumes que outras ameaças “commoditizadas” tendem a gerar.

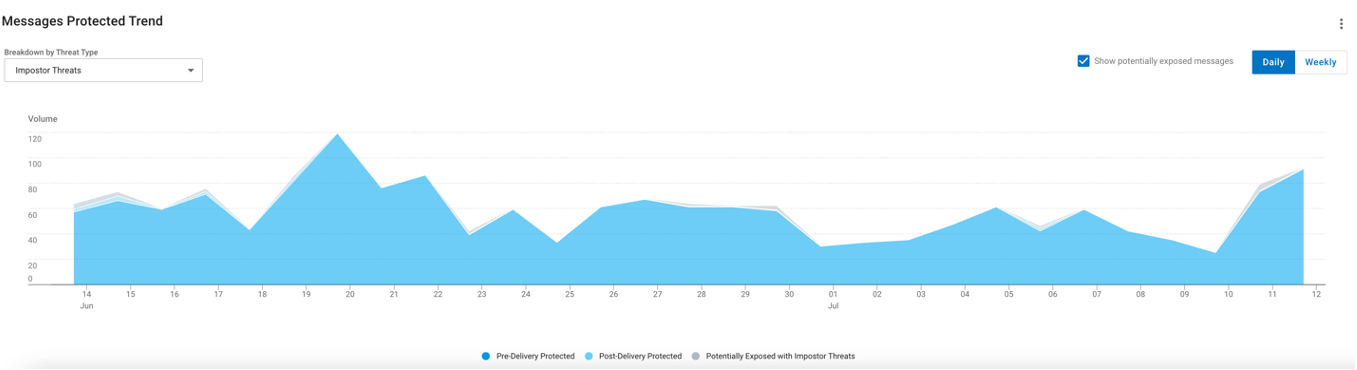

O rastreamento da sua eficácia geral contra essas ameaças é importante. Porém, a capacidade de avaliar a eficácia ao longo do tempo permite que a sua organização reconheça mudanças súbitas no volume de ataques ou nas taxas de sucesso, para que você possa adaptar devidamente as suas proteções.

Você pode filtrar o relatório Messages Protected Trend para mostrar as mensagens de BEC ao longo do tempo e como quaisquer mudanças de volume podem afetar a sua eficácia contra elas.

Eficácia contra BEC

Figura 2. Gráfico de tendência da eficácia contra BEC no dashboard Threat Insight do Proofpoint TAP.

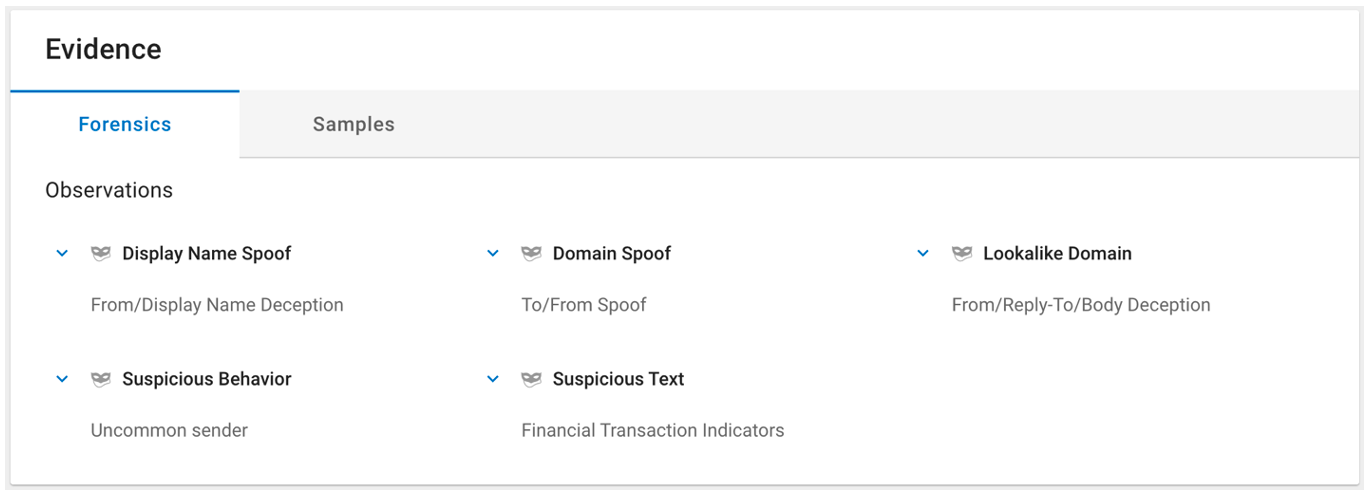

Questão n⁰ 2. Como se determinou que certas ameaças são de BEC?

Ter insights sobre quais mensagens específicas foram identificadas e condenadas como ameaças de BEC é uma parte importante desse relatório de eficácia. A seção de observações dos relatórios de mensagens mostra detalhadamente quais indicadores foram detectados para uma determinada mensagem, proporcionando às equipes de investigação e resposta a incidentes insights mais detalhados sobre as ações das soluções da Proofpoint.

Por exemplo, a observação Uncommon Sender indica que o remetente da mensagem não se corresponde regularmente com a organização do destinatário, enquanto várias formas de falsificação e outros indícios apontam a natureza suspeita da mensagem. Considerados como um todo, esses indicadores combinados possibilitam que as capacidades integradas e holísticas de proteção contra BEC da Proofpoint condenem tentativas de BEC contra seus usuários com um alto grau de confiança.

Ao mesmo tempo, essas observações constituem uma fonte preciosa de informações sobre as técnicas enganosas específicas empregadas por perpetradores de BEC. Elas também podem ser utilizadas para orientar os critérios de definição do seu conteúdo de treinamento para conscientização dos usuários da sua organização.

Figura 3. Exemplo de observações de detecção de BEC no dashboard Threat Insight do Proofpoint TAP.

Questão n⁰ 3. Quais temas de BEC estão sendo utilizados contra a minha organização?

As ameaças de BEC não são monolíticas. De fato, os pesquisadores da Proofpoint mostraram que o BEC inclui uma ampla variedade de técnicas e temas. Compreender quais temas a sua organização está enfrentando e a extensão desse enfrentamento é mais uma peça vital de informação para se compreender o seu risco total de BEC.

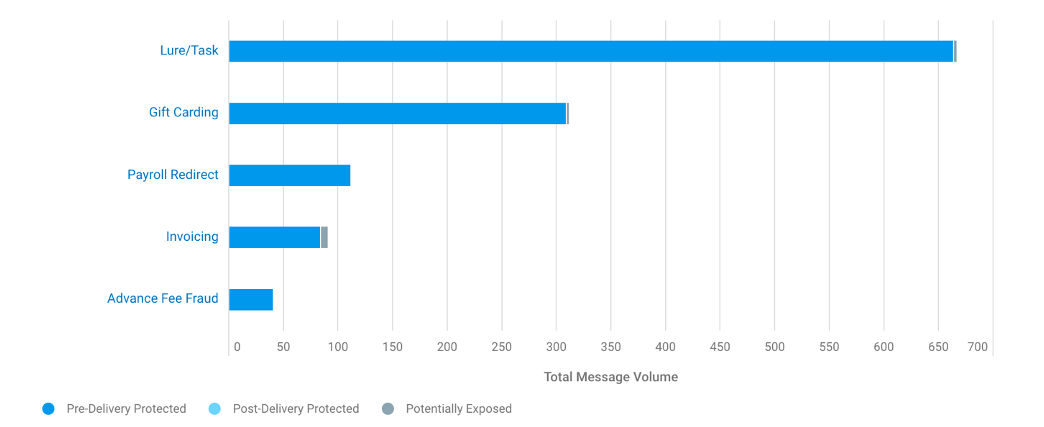

O gráfico dos principais temas de ameça oferece esse insight ao permitir que você veja quais temas específicos de BEC os atacantes estão utilizando contra a sua organização.

Principais temas de ameaça

Figura 4. Gráfico dos principais temas de ameaça no dashboard Threat Insight do Proofpoint TAP.

Questão n⁰ 4. Como cada tema de BEC está sendo utilizado contra a minha organização?

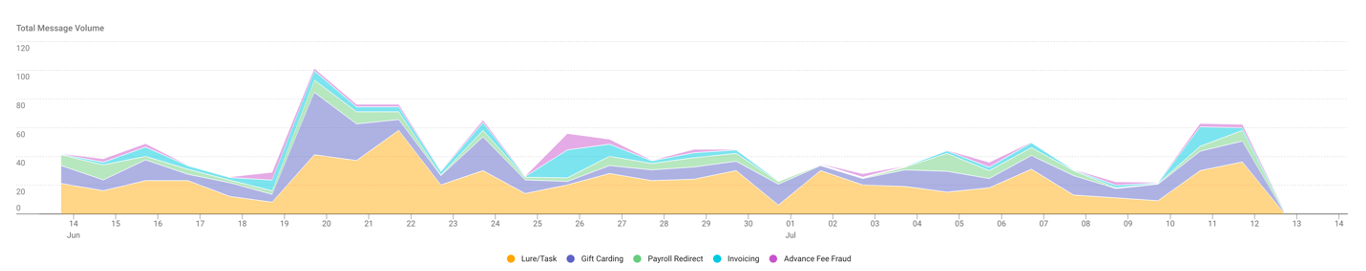

Assim como campanhas de malware e de phishing utilizam iscas diferentes com base na estação do ano ou no noticiário para aumentar seu valor de engenharia social, os pesquisadores de ameaças da Proofpoint descobriram que temas de BEC também podem variar conforme a estação do ano, notícias de última hora ou outros eventos externos. Por exemplo, mensagens de BEC com foco em cartões de presente podem ter uma incidência maior em períodos de festas, enquanto mensagens criadas para roubar informações de identificação pessoal (PII), formulários W-2 ou outras informações dos usuários podem predominar nos meses que antecedem a declaração do imposto de renda.

Compreender como essas tendências manifestam-se no fluxo de e-mail da sua organização — bem como mudanças em quem é visado — pode ajudar a sua organização a se preparar melhor para prováveis mudanças na atividade de ameaças de BEC com treinamento direcionado e controles adicionais.

O gráfico de tendências das principais mensagens pode ser filtrado para revelar temas de BEC e como cada um deles pode aumentar ou diminuir de incidência conforme eventos externos.

Temas de BEC

Figura 5. Gráfico de tendências de temas de BEC no dashboard Threat Insight do Proofpoint TAP.

Questão n⁰ 5. Quem está sendo visado por ameaças de BEC na minha organização?

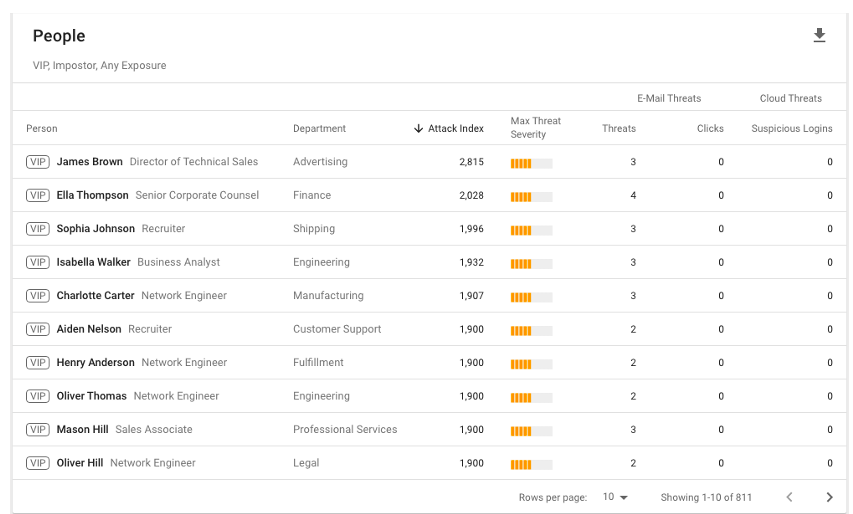

Executivos e outros destinatários de grande responsabilidade da sua organização costumam ser o foco principal dos ataques de BEC devido a seu acesso a informações confidenciais ou à sua capacidade de transferir fundos e autorizar transações.

Nosso relatório People pode ser filtrado por VIPs visados por campanhas de BEC para mostrar exatamente quem podem ser essas pessoas.

VIPs visados por BEC

Figura 6. Relatório de pessoal com usuários VIP visados por BEC no dashboard Threat Insight do Proofpoint TAP.

Porém, além dessa primeira classificação existem muitos funcionários da sua organização que podem estar sujeitos a controles e escrutínios menores, mas que podem ser alvos frequentes de perpetradores de BEC. Você pode usar o mesmo relatório de pessoal para identificar esse conjunto de usuários. Em seguida, você pode realizar ações com base nesses insights, como oferecer a esses usuários mais treinamento ou aplicar mais controles para ajudar a reduzir ainda mais o risco de BEC da organização.

Principais destinatários de BEC

Figura 7. Relatório People com os principais destinatários de mensagens de BEC no dashboard Threat Insight do Proofpoint TAP.

Controles direcionados

Além de análises forenses e relatórios padrão, os insights decisivos em torno de BEC no dashboard Threat Insight do Proofpoint TAP permite que as organizações também compreendam quais ações elas devem adotar para defender a si mesmas, com base nas táticas que os atacantes estão utilizando para visá-las.

Ações e controles frequentemente recomendados nesses relatórios incluem:

- Oferecer treinamento adicional para usuários visados frequentemente, com treinamento concentrado nos temas de BEC que a organização está vendo

- Atualização de processos empresariais para determinados cenários, como:

- Alterações de conta

- Solicitações de contas novas

- Mudanças na folha de pagamento dos funcionários

- Aplicação de controles financeiros adicionais para usuários visados por BEC

- Implementação do Proofpoint Threat Response Auto-Pull (Proofpoint TRAP) para remover as mensagens de BEC já entregues.

Se precisar de ajuda para identificar as maiores ameaças digitais para a sua empresa, entre em contato para receber uma avaliação de risco digital gratuita da Proofpoint. Nossas avaliações gratuitas de risco são realizadas por especialistas em segurança da Proofpoint que podem ajudar você a identificar ameaças das mais significativas para a sua organização — inclusive o seu risco de BEC — e mostrar como você pode mitigá-las.

Para saber mais sobre as capacidades oferecidas pela Proofpoint para ajudar a proteger a sua organização contra BEC e outras ameaças de e-mail, consulte esta página de nosso site.