“O atacante só precisa acertar uma vez. Os defensores precisam fazer o certo o tempo todo.” Esse ditado bem conhecido inspirou inúmeras estratégias de cibersegurança. A premissa é de que um único comprometimento de nossas defesas pode levar a um resultado catastrófico.

Conforme surgem novos riscos e os atacantes desenvolvem táticas para contornar controles, os defensores enfrentam a tarefa desafiadora de proteger uma rede cada vez maior de identidades conectadas. Atualmente, muitas empresas adotam estratégias de resiliência, aceitando que os incidentes são inevitáveis — “Não é uma questão de se, mas de quando”. Isso porque os defensores têm se fixado na tarefa impossível de proteger tudo que há dentro da empresa.

No entanto, surgiu nos últimos anos um novo padrão do setor de defesa cibernética que mostra um caminho melhor. Em vez de proteger tudo, os defensores devem procurar neutralizar as táticas, técnicas e procedimentos (TTPs) dos atacantes, as quais são difíceis de substituir. Isso interrompe a conclusão da cadeia de ataque.

O que é a cadeia de ataque? E como a proteção contra ameaças a identidades a interrompe? É isso que vamos discutir.

A relevância duradoura da cadeia de ataque

Nenhum outro conceito capturou a essência dos ataques cibernéticos bem-sucedidos como a cadeia de ataque (também chamada de “cadeia de morte cibernética”), desenvolvida pela Lockheed Martin em 2011. Até mesmo 12 anos depois, a cadeia de ataque continua relevante, tendo em vista as dificuldades dos defensores de prevenir os incidentes mais impactantes.

Embora os criminosos cibernéticos não sigam sempre os mesmos passos, as fases básicas de um ataque são quase sempre as mesmas:

Etapas da cadeia de ataque cibernético.

O desafio do comprometimento inicial

A primeira fase da cadeia de ataque é o comprometimento inicial. Os criminosos cibernéticos modernos utilizam uma variedade de táticas para infiltrar empresas e causar estragos em seus sistemas, de ataques de BEC a sequestros de contas de nuvem e incidentes com ataques de ransomware.

Uma tendência é explorar relacionamentos com terceiros confiáveis para comprometer empresas através de seus fornecedores. Um e-mail inicial aparentemente inócuo pode rapidamente chegar a um comprometimento em grade escala. Depois que os atacantes obtêm acesso irrestrito ao domínio de uma empresa, eles podem infiltrar contas de e-mail para cometer atividades fraudulentas.

Uma particularidade alarmante dos e-mails de phishing de credenciais é que eles podem evadir detecções. Eles não deixam vestígio algum de comprometimento ou malware. Mesmo com a ascensão da autenticação por múltiplos fatores (MFA), esses ataques continuam se multiplicando.

Quando as contas são comprometidas por um e-mail de phishing de credenciais ou uma sessão de desktop remoto vulnerável, as empresas estão diante da fase seguinte da cadeia de ataque: ampliação de privilégios e movimentação lateral dentro de suas redes.

Próxima fase: ampliação de privilégios e movimentação lateral

Esse é o estágio intermediário da cadeia de ataque. É quando os perpetradores de ameaças tentam passar pelas defesas da empresa. Eles costumam fazer isso comprometendo as identidades de funcionários, contratantes, provedores de serviços ou dispositivos de borda. Seu principal objetivo é utilizar seu acesso inicial para elevar seus privilégios, normalmente visando o Active Directory (AD).

O AD, utilizado por muitas empresas do mundo todo, é suscetível a comprometimento. Ele pode proporcionar aos atacantes um controle inigualável sobre a infraestrutura de computação de uma empresa. Com esse acesso, eles podem se movimentar lateralmente e espalhar malware pela empresa, causando mais danos.

Finalmente, o risco de perda de dados

Os atacantes não contam com um único golpe de sorte. O sucesso deles depende de uma série de manobras precisas. Frequentemente, seu objetivo são ganhos monetários por meio de vazamento de dados. Após navegar por uma rede intrincada de identidades, eles podem visar dados valiosos e coordenar operações de roubo de dados.

Os defensores precisam interromper essa cadeia de eventos para evitar a perda de dados confidenciais, como propriedade intelectual ou dados de identificação de clientes. Assim eles podem assumir o controle da situação e mudar o rumo da cibersegurança a seu favor.

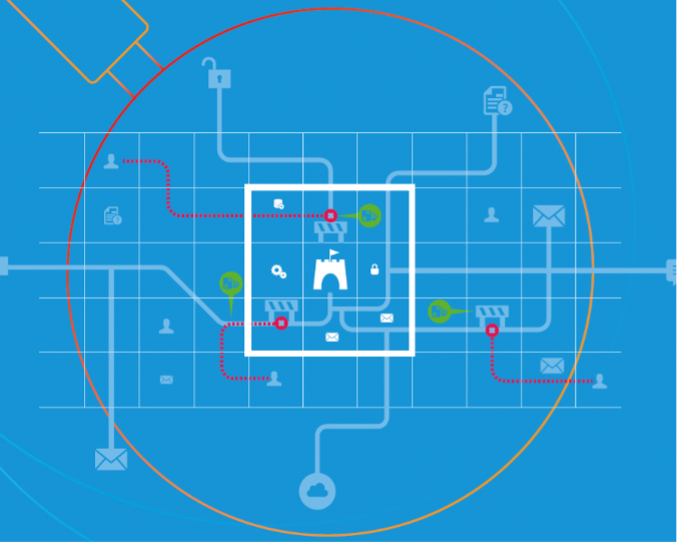

As três melhores oportunidades de quebrar a cadeia de ataque.

Construir um mapa da sua organização

A melhor maneira de quebrar a cadeia de ataque é construir uma imagem dela dentro da sua organização e examiná-la em sua plenitude. Com essa visão, os padrões tornam-se inconfundíveis:

- A maioria dos comprometimentos iniciais deve-se a phishing e a credenciais comprometidas.

- A maior parte da ampliação de privilégios e da movimentação lateral ocorre através do Active Directory.

- A maior parte do vazamento de dados acontece através dessas mesmas identidades comprometidas ou pelas ações de um elemento interno que já tem esse nível de acesso.

No caminho para o vazamento de dados, os criminosos cibernéticos movimentam-se por redes e sistemas, de uma identidade para outra, ampliando seus privilégios nesse processo. Uma empresa típica possui uma quantidade quase infinita de caminhos de ataque devido ao simples fato de que o AD conecta quase todos os ativos computacionais da empresa.

Na prática, isso abrange tudo, desde o uso de credenciais armazenadas em cache em um endpoint comprometido à localização de um único servidor no qual o grupo de usuários do domínio é um administrador local, possibilitando que suas ferramentas sejam executadas nesse contexto, ou inúmeras outras combinações.

Como os atacantes compreendem e escolhem entre a variedade de caminhos de ataque disponíveis? Eles adotam uma abordagem semelhante à navegação no mundo real — eles utilizam aplicativos de mapeamento.

Da mesma forma que você consulta o Google Maps ou o Apple Maps para se localizar em uma cidade desconhecida, um atacante de posse de uma identidade comprometida pode utilizar ferramentas conceitualmente semelhantes para chegar ao lugar desejado. Bloodhound, Impacket e PingCastle são exemplos de tais ferramentas. O destino é sempre o mais alto nível de privilégios no AD (conhecido como direitos de nível 0 ou simplesmente de administrador de domínio).

Se um atacante entra na sua “cidade”, você precisa fechar as ruas para impedir que ele chegue aos seus ativos mais importantes. Porém, se o seu pessoal utiliza essas ruas para trafegar normalmente, fechá-las não é uma opção. Você precisa, portanto, estabelecer um alerta na rua em questão, para detectar os atacantes sem impedir o trânsito legítimo.

Esses alertas podem ser artifícios enganosos ou credenciais falsas que um atacante possa utilizar para efetuar log in nos sistemas do seu ambiente. Esses alertas avisam quando um atacante tenta utilizar a rua. Com essa visibilidade, você pode prevenir outros problemas ainda mais graves — como ransomware ou roubo de dados.

O que realmente incomoda os atacantes é não poder ir de onde estão para onde desejam ir. Quando não conseguem continuar no caminho indicado por suas ferramentas, eles desistem e abandonam o seu ambiente.

Os atacantes mapeiam redes e sistemas.

Destaque em detecção e resposta a ameaças a identidades (ITDR)

O termo ITDR representa uma mudança marcante nas práticas de cibersegurança. Ela introduz uma nova classe de ferramentas e práticas recomendadas para proteger e defender identidades contra malfeitores. Ela também expande a forma como as organizações encaram a proteção de identidades. Em vez de simplesmente assegurar a legitimidade dos usuários que acessam os sistemas, ela expande o escopo para incluir defesa proativa contra ameaças baseadas em identidades.

Atualmente, a ITDR já é uma importante categoria do mercado de cibersegurança. Esse novo status é uma indicação clara de que as identidades merecem o mesmo grau de controle e proteção que as equipes atribuem a redes, sistemas e software. E essa mudança não poderia ser mais oportuna: o relatório The Identity Security Paradox da ESG Research constatou que mais da metade das empresas teve violações devido a identidades e credenciais exploradas.

A Gartner introduziu o termo ITDR no início de 2022 ao ressaltar tendências em gerenciamento de risco e segurança. À época, Peter Firstbrook, vice-presidente de pesquisa da Gartner, enfatizou que as empresas fizeram avanços marcantes para melhorar suas capacidades de gerenciamento de identidades e acesso (IAM). Contudo, ele observou que “muito disso envolveu o uso de tecnologia para melhorar a autenticação de usuário, o que na realidade aumenta a superfície de ataque de uma parte fundamental da infraestrutura de cibersegurança. As ferramentas de ITDR podem ajudar a proteger sistemas de identidades, detectar quando eles são comprometidos e viabilizar uma remediação eficiente.”

O incidente da SolarWinds em 2020 foi um exemplo de como perpetradores de ameaças obtêm acesso a ambientes vulneráveis. Isso ressalta como devemos encarar as identidades. É desafiador evitar que um adversário bem preparado obtenha acesso inicial a um ambiente por meio de uma atualização de software maliciosa ou ataque semelhante de cadeia de fornecimento. Porém, a movimentação lateral subsequente, por meio do Golden SAML, rumo ao objetivo final (frequentemente dados no Microsoft 365) é muito mais detectável e previsível do que o altamente sofisticado método de comprometimento inicial.

Quando visualizamos a cadeia de ataque em sua totalidade, fica claro que as identidades desempenham um papel fundamental nos ataques. Consequentemente, os defensores devem concentrar seus esforços em protegê-las proativamente para evitar incidentes semelhantes. Isso começa com investimento em um gerenciamento de identidades abrangente. Isso permite que as empresas fortaleçam sua postura de segurança e protejam seus ativos valiosos.

O papel das soluções de ITDR

Se deseja impedir que os atacantes cibernéticos ampliem seus ataques, você precisa adotar medidas proativas. Você também precisa de controles de segurança abrangentes. Com os controles robustos de uma solução de ITDR, você obtém ferramentas que o ajudam a:

- Bloquear ataques direcionados de phishing e malware

- Detectar e responder rapidamente a sequestros de contas

- Identificar e deter movimentação lateral

- Evitar ampliações de privilégios

- Fortalecer defesas contra tentativas de vazamento de dados

Soluções de ITDR ajudam você a se defender proativamente contra as ameaças em seus estágios preliminares. Elas fazem isso examinando cada endpoint e repositório de identidades para proporcionar visualizações de baixo para cima e de cima para baixo de riscos relacionados a identidades não gerenciadas, mal configuradas e expostas. Isso dá às equipes de segurança a visibilidade de que elas necessitam para eliminar os caminhos de ataque pelo Active Directory que os atacantes querem utilizar para implantar ransomware e roubar dados.

Soluções de ITDR são uma ferramenta crítica para quebrar a cadeia de ataque. Elas podem ajudar você a deter os ataques antes que estes se tornem incidentes devastadores.

Conclusão

A ascensão da ITDR como categoria de mercado crítica prova que a conscientização quanto a riscos centrados em identidades está crescendo e que há um compromisso coletivo de incrementar defesas no cenário de ameaças dinâmico de hoje em dia.

Ao adotar a ITDR e suas práticas associadas, os defensores podem confrontar ameaças emergentes diretamente. Podemos assegurar a resiliência de nossos negócios diante de desafios contínuos baseados em identidade. Combinando ITDR com soluções ao longo da cadeia de ataque que bloqueiem o comprometimento inicial e ferramentas para defender os dados, estamos melhor armados para quebrar a cadeia de ataque.

A identidade é o seu novo perímetro. Portanto, você precisa de um novo conjunto de ferramentas para defendê-la. O Proofpoint Aegis Threat Protection e o Proofpoint Sigma Information Protection juntam forças com o Proofpoint Identity Threat Defense para quebrar a cadeia de ataque, oferecendo uma abordagem de plataforma para proteger o seu pessoal e defender os seus dados.

Descubra mais sobre ITDR

Break the attack chain. Detecte e previna o risco de identidade para deter a movimentação lateral e a ampliação de privilégios com soluções de ITDR da Proofpoint.

Obtenha o seu exemplar gratuito de New Perimeters

Encontre mais artigos e saiba como quebrar a cadeia de ataque com o Identity Threat Defense em New Perimeters — A identidade é a nova superfície de ataque.