Si es un lector habitual del informe State of the Phish de Proofpoint, debe saber que este año estamos adoptando un enfoque diferente. En lugar de publicar un único informe anual, le ofreceremos una serie de informes más puntuales y frecuentes centrados en las tendencias de las amenazas. Compartiremos periódicamente información de estos informes en nuestro blog.

En el panorama actual de las amenazas, los ciberdelincuentes dirigen sus ataques más a las personas que a las infraestructuras. El phishing sigue siendo uno de los métodos más eficaces de ciberataque, no porque se base en una tecnología sofisticada, sino porque aprovecha el factor humano: nuestra confianza, nuestra curiosidad y nuestra reacción ante una sensación de urgencia.

Las oportunidades para los ataques de phishing se han multiplicado con la expansión de los entornos de trabajo digitales más allá del correo electrónico. Los ciberdelincuentes ya pueden llegar a los usuarios en casi todas las herramientas de colaboración y aplicaciones de mensajería. Su objetivo es atraerlos para que hagan clic en enlaces maliciosos o divulguen sus datos de acceso. Las simulaciones de ataques de phishing son una forma de evaluar la capacidad de los usuarios para reconocer y responder a estas amenazas.

Nuestros clientes de todo el mundo utilizan Proofpoint ZenGuide, nuestra solución de concienciación y modificación del comportamiento en materia de ciberseguridad, para llevar a cabo sus campañas de simulación de ataques de phishing. Hemos recopilado datos sobre estas campañas a lo largo de un período de 12 meses para ofrecer a nuestros clientes una visión de las tendencias clave y proporcionarles comparativas del sector. Este artículo resume algunas de nuestras observaciones.

Las plantillas de phishing más populares revelan las tendencias de amenazas

El contenido de nuestras simulaciones de ataques de phishing se basa en nuestra inteligencia de amenazas Proofpoint Nexus. Por lo tanto, refleja ataques reales de phishing bloqueados por Proofpoint. Nuestros clientes tienen acceso a una biblioteca de plantillas que se actualiza casi a diario.

Además, cada semana publicamos nuevas plantillas basadas en nuestra investigación sobre amenazas. Las empresas pueden poner a prueba a sus empleados en una amplia gama de temas, asuntos y tácticas. Estas plantillas se basan en las últimas amenazas observadas en circulación por nuestros investigadores.

Las plantillas de phishing más utilizadas ponen de relieve varias tendencias clave en el panorama siempre cambiante de los ataques y la ingeniería social. Echemos un vistazo a las plantillas preferidas s por los clientes de Proofpoint para ver qué podemos aprender sobre las tendencias de las amenazas.

Principales tendencias

- El 30 % de las simulaciones se centran en comprometer cuentas y eludir la MFA. Esto sugiere que los ciberdelincuentes se dirigen cada vez más a los sistemas de autenticación.

- El 25 % utiliza plataformas de colaboración e intercambio de archivos como Microsoft Teams, SharePoint y Dropbox, lo que demuestra que los atacantes se dirigen ahora a otros vectores además del correo electrónico.

- El 20 % utiliza marcas de consumo, lo que demuestra que los ciberdelincuentes abusan cada vez más de la confianza que los usuarios depositan en empresas conocidas para incitarles a hacer clic en enlaces maliciosos.

El auge de las simulaciones de ataques de phishing

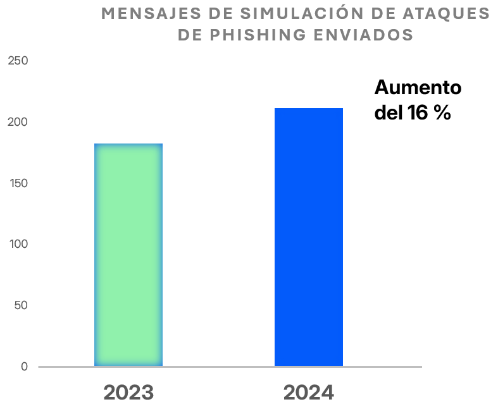

Los clientes de Proofpoint fueron muy prolíficos en 2024. Enviaron más de 55 000 campañas a sus usuarios, con un total de más de 212 millones de mensajes, un aumento del 16 % respecto a los 183 millones de mensajes enviados en 2023 (Figura 1). Esto sugiere que las empresas son cada vez más conscientes de la importancia de la formación y las pruebas de concienciación sobre el phishing.

Figura 1. Número de mensajes de simulación de ataques de phishing enviados (en miles).

Los tipos de campaña más populares, y los resultados obtenidos

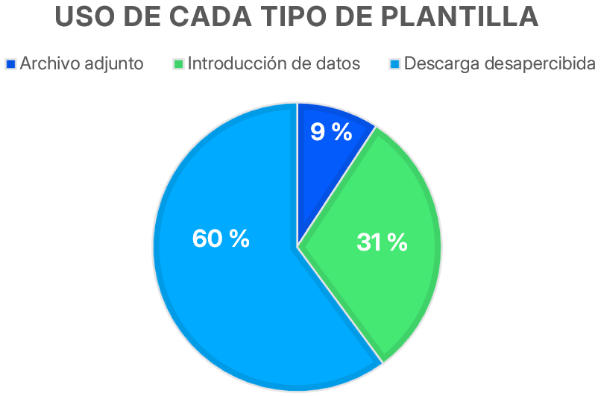

Un análisis de la frecuencia con la que se utilizan los distintos tipos de simulación y de los resultados obtenidos permite comprender mejor el panorama de las simulaciones de ataques de phishing (Figura 2).

- El 60 % de las campañas utilizan el modelo de descarga desapercibida (drive-by).

- El 30 % utiliza plantillas de introducción de datos.

- El 9 % utiliza plantillas basadas en archivos adjuntos.

Figura 2. Frecuencia de uso por tipo de plantilla.

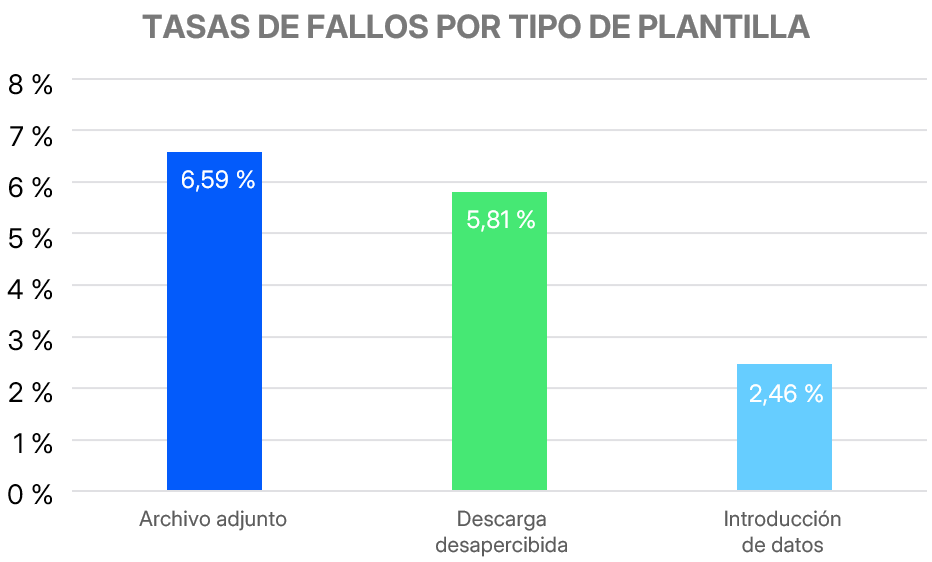

¿Qué nos dicen las tasas de fallos, las tasas de denuncias y los factores de resiliencia de los tres tipos de plantillas?

Las plantillas de introducción de datos registraron la tasa de fallo más baja (2,46 %). Este resultado da una idea de los casos de credenciales de inicio de sesión comparadas con otros tipos de ataques de phishing simulados. Por otro lado, las campañas que incluyen archivos adjuntos se utilizan menos, pero tienen la mayor tasa de fallos (6,59 %). En otras palabras, aunque cada vez menos intentos de phishing utilizan archivos adjuntos como método de distribución, los que lo hacen siguen siendo relativamente eficaces en comparación con otros métodos.

Figura 3. Tasa media de fallos para cada tipo de simulación.

Concienciación, compromiso y cultura de ciberseguridad

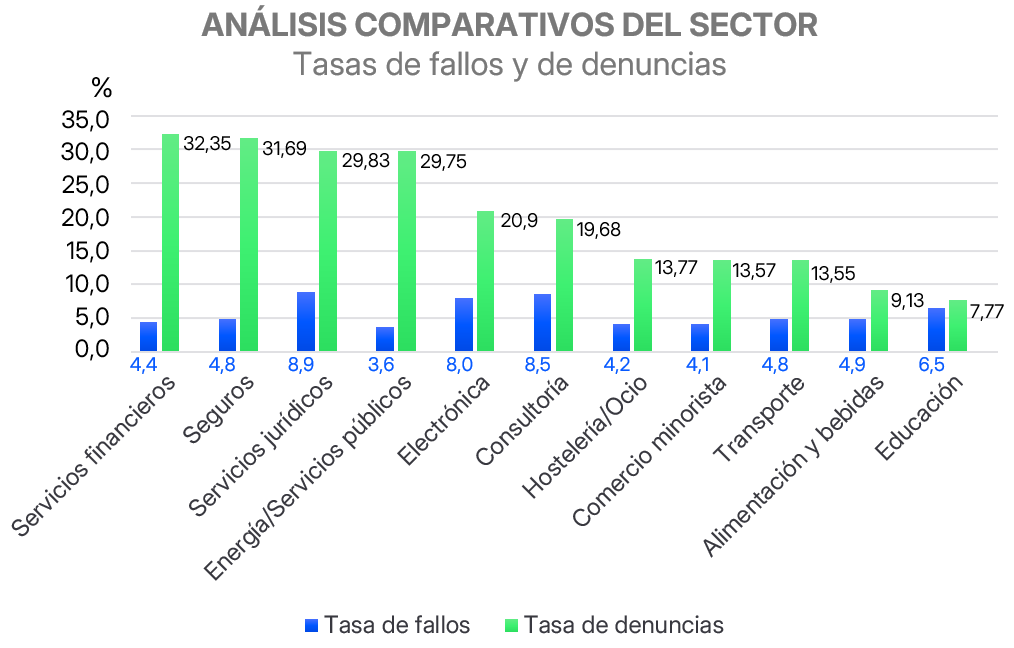

A continuación incluimos un resumen de las tasas de fallos, denuncias y factores de resiliencia de todas las campañas. Comparar los resultados con los de otras empresas del sector permite evaluar la eficacia de un programa. A efectos comparativos, utilizamos un subconjunto de referencias de 29 sectores.

Concienciación

Las tasas de fallos reflejan el nivel de concienciación de los usuarios y su capacidad para identificar el phishing. Considerando todas las organizaciones y campañas juntas, la tasa media de fallo es del 4,93 %. Esta figura demuestra la eficacia con la que los usuarios reconocen los ataques de phishing simulados. ¿Abren el mensaje? ¿Hacen clic en los enlaces incrustados o responden al mensaje?

Cabe señalar que el sector de la energía y los servicios públicos presenta la tasa global de fallo más baja (3,6 %), mientras que el sector jurídico tiene la más alta (8,9 %).

Participación

Los índices de notificación son un indicador clave del compromiso de los usuarios. Teniendo en cuenta todas las organizaciones y campañas juntas, la tasa media de denuncia de mensajes de simulación de ataques de phishing por parte de los usuarios es del 18,65 %. Una tasa elevada demuestra que los usuarios son capaces de reconocer y denunciar los mensajes sospechosos. Refleja su participación activa en el mantenimiento de un cierto nivel de seguridad.

El sector de los servicios financieros registra la tasa media de notificación más alta (32,35 %), mientras que el sector de la educación tiene la más baja (7,71 %).

Esta discrepancia puede explicarse por las diferencias en las prácticas del sector y la frecuencia de la formación. En el sector de los servicios financieros, los empleados manejan a menudo datos sensibles. Además, los requisitos de cumplimiento relativos al tratamiento de estos datos exigen una mayor concienciación sobre las amenazas de phishing. Es posible que los empleados del sector de la enseñanza no estén sujetos a requisitos similares. Es más, probablemente no se les informa con tanta frecuencia de las ciberamenazas.

Figura 4. Tasa de fallos y denuncias por sector.

Cultura de ciberseguridad

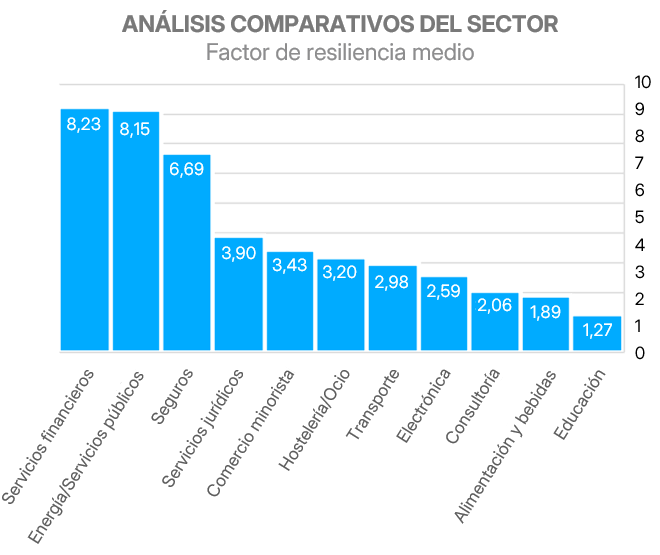

Los factores de resiliencia evalúan el grado de proactividad de los usuarios frente a las amenazas. ¿Los denuncia a su equipo de TI de seguridad? ¿O simplemente los ignoran o eliminan? Una tasa más alta significa que la cultura de ciberseguridad de una empresa es robusta, lo que la hace más resiliente.

La tasa media global de denuncias de todas las organizaciones y campañas combinadas fue del 18,65 %, lo que da un factor de resiliencia de 3,78. De todos los sectores observados (29 en total), los servicios financieros presentan el factor de resiliencia más alto (8,23) y la educación el más bajo (1,27).

Figura 5. Factor de resiliencia medio por sector.

Precisión de las alertas en el mundo real

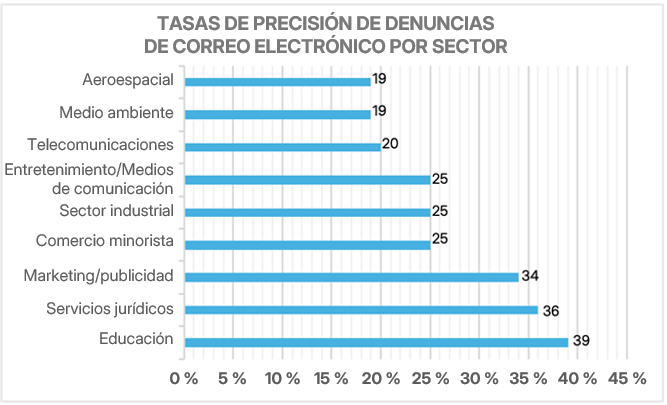

No todos los correos electrónicos denunciados son maliciosos. Hemos comparado la precisión de las denuncias de nuestros clientes que utilizan el botón de denuncia de correo electrónico de PhishAlarm (Figura 6). Este indicador es esencial, ya que mide la precisión con la que los usuarios denuncian los correos electrónicos de phishing.

Para evaluar la capacidad de los empleados de distinguir entre correos legítimos y maliciosos, es importante conocer la precisión de las alertas. Cuando las denuncias son precisas, se reducen los falsos positivos y las amenazas de phishing se detectan en una fase temprana sin aumentar la carga de trabajo de los equipos de seguridad.

Entre los 29 sectores, la educación, los servicios jurídicos y el marketing/publicidad ocupan los primeros puestos.

Figura 6. Tasa media de precisión de las descripciones por sector.

Identificación de las plantillas de simulación más difíciles

Las organizaciones solicitan cada vez más simulaciones de ataques de phishing con tasas altas de fallos y plantillas avanzadas, lo que sugiere que están preocupados por la creciente sofisticación de los ataques y quieren reforzar sus programas de phishing.

¿Cuáles de las plantillas de phishing del año pasado fueron los más difíciles de frustrar? Todo depende de lo que se entienda por “difícil de frustrar”.

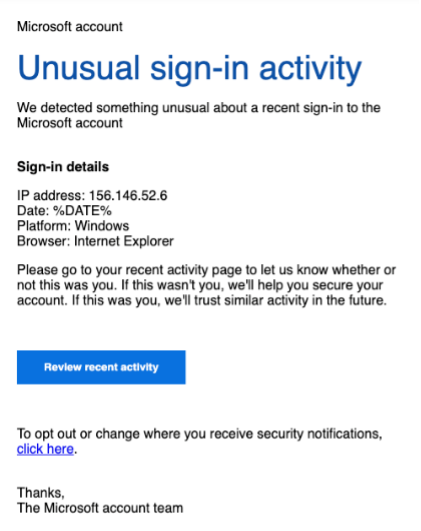

Si se mide la dificultad por la tasa de fallos, las plantillas sobre los temas Actividad inusual de inicio de sesión, Renovación automática y Envío de artículos fueron las más difíciles de superar. Por otra parte, si se considera que la dificultad se refleja en las bajas tasa de denuncia, la plantilla de Actividad inusual de inicio de sesión fue la más difícil de detectar.

Cabe señalar que el tema la plantilla “más difícil de frustrar”, en el sentido de que presentaba la tasa de fallo más elevada (40,37 %), también tenía la tasa de denuncia más baja (4,81 %). A continuación se muestra un ejemplo.

Actividad inusual de inicio de sesión

Figura 7. Captura de pantalla de la plantilla de phishing con la mayor tasa de fallos y la menor tasas de denuncias.

Más allá de las simulaciones: desarrollo de un programa integral de seguridad centrado en las personas

Se utilizan simulaciones de ataques de phishing para evaluar el comportamiento y las vulnerabilidades de los usuarios. Según nuestras observaciones, los profesionales de la seguridad son conscientes de la importancia de concienciar a los empleados sobre las amenazas emergentes. Por eso basan sus campañas de simulación de ataques de phishing en tendencias de amenazas reales.

Está claro que la concienciación sobre la ciberseguridad es fundamental para preparar a los empleados a hacer frente a las amenazas selectivas. Sin embargo, no basta con ofrecer cursos de formación o realizar simulaciones de ataques de phishing para reducir los riesgos asociados a los usuarios.

Con la expansión de los entornos de trabajo digitales, los equipos de seguridad deben apoyar a los empleados para que tomen decisiones más seguras y se mantengan alerta en todas las plataformas (correo electrónico, aplicaciones de mensajería, herramientas de colaboración, etc.).

Si quiere formar y proteger eficazmente a sus empleados en el mundo digital actual, también necesita desarrollar una estrategia de gestión de riesgos asociados a los usuarios. Una protección completa debe combinar tecnología y formación. Ahí es donde Proofpoint puede ayudar.

Proofpoint ofrece una solución completa para protegerse frente a las amenazas existentes y emergentes centradas en las personas. Combina una amplia gama de protecciones para ayudarle a optimizar la prevención de amenazas.

Para obtener más información, consulte nuestra página web de Proofpoint Prime Threat Protection. O descargue el resumen de la solución de Proofpoint Prime Threat Protection.

Nota: si utiliza Proofpoint ZenGuide, puede encontrar las mejores prácticas para planificar un programa de simulación de ataque de phishing y evaluar las capacidades de los usuarios en la biblioteca de contenido de ZenGuide.