Bienvenido a nuestra nueva serie, Neutralización de ciberseguridad del mes Cada mes, analizaremos la evolución de las tácticas de los actores de amenazas y desvelaremos cómo se desarrollan en los primeros pasos clave de la cadena de ciberataque. Nos adentraremos en el desarrollo del ataque, por qué pasó desapercibido para otras herramientas de seguridad y, en última instancia, cómo lo detuvo Proofpoint.

Nuestro objetivo es proporcionar información que le ayude a proteger a sus empleados y sus datos frente a las amenazas actuales en constante evolución.

Esta serie se centra en la fase de acceso inicial de la cadena de ataque: reconocimiento y compromiso inicial.

En nuestra primera publicación, desentrañaremos la intricada naturaleza de un ataque Business Email Compromise (BEC) (o vulneración del correo electrónico de empresas) y a la cadena de suministro. Los ataques BEC representan uno de los vectores de ataque por correo electrónico más dañinos económicamente. En estos ataques, los actores de amenazas, o agentes de amenazas, suelen hacerse pasar por entidades externas de confianza. A menudo, utilizan las cuentas comprometidas de proveedores o partners de confianza para infiltrarse.

La situación

Comenzamos con un incidente BEC que Proofpoint detectó en un minorista mundial con más de 40 000 usuarios. El ataque procedía de la cadena de suministro del minorista, y su solución de seguridad existente no lo detectó. Este ejemplo es útil porque pone de relieve lo rápido que evoluciona el panorama de la ciberseguridad y la importancia de romper la cadena de ataque.

La amenaza: ¿cómo se produjo el ataque?

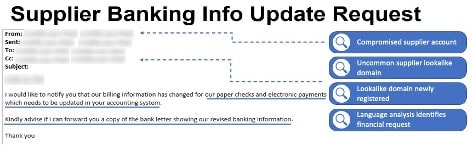

El minorista mundial recibió un correo electrónico de un remitente "legítimo" dentro de la cadena de suministro de sus clientes que solicitaba una actualización de su información de pago. Pero lo que parecía una solicitud rutinaria, era en cambio maliciosa, ya que la cuenta del remitente había sido comprometida. El atacante intentaba redirigir los mensajes de correo electrónico de respuesta a un dominio similar recién registrado, con el objetivo de interceptar información confidencial y desviar fondos.

Mensaje de correo electrónico inicial de un atacante, con observaciones forenses de Proofpoint.

Detección: ¿cómo detectó el ataque Proofpoint?

He aquí algunas razones por las que la actual solución de seguridad del cliente pasó por alto esta amenaza:

- La excesiva dependencia de la antigüedad del dominio como factor de detección.

- Incapacidad para identificar lookalike domains (dominios similares).

- Ausencia de análisis de cambios de la dirección de respuesta.

Confiar únicamente en la antigüedad del dominio puede generar un ruido excesivo y sobrecargar a los equipos de seguridad con un elevado número de falsos positivos. (Nota: cuando la antigüedad del dominio se combina con otros identificadores de intenciones maliciosas, puede ser una señal valiosa para identificar posibles ataques maliciosos).

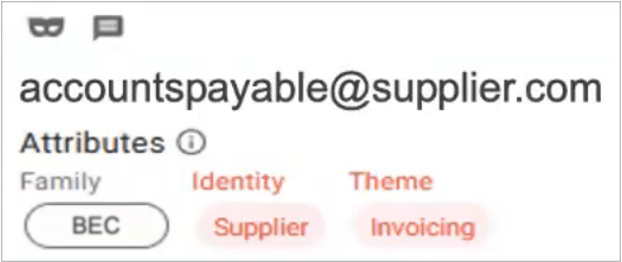

La respuesta del cliente, que se envió a un lookalike domain (dominio similar).

Proofpoint tiene un enfoque multicapa para detectar este tipo de amenazas. Nuestro motor de comportamiento, Proofpoint Supernova, utiliza inteligencia artificial, aprendizaje automático y análisis de comportamiento para ayudarnos a identificar indicadores de peligro clave. Detecta patrones de correo electrónico que se salen del comportamiento "normal" y mejora la detección de todos los tipos de amenazas, desde estafas BEC hasta phishing de credenciales.

En este ejemplo, Proofpoint Supernova identificó un lenguaje que indicaba que había una solicitud financiera. Aunque la solicitud no parecía inusual por sí sola, cuando se combinaba con el cambio de la dirección de respuesta resultaba sospechosa. Además, el dominio se registró el mismo día en que se envió el correo electrónico.

Nuestra nueva solución Proofpoint Supplier Threat Protection ayudó a detectar esta amenaza porque combina datos de comportamiento con nuestra inteligencia de amenazas. Esto nos permitió determinar con precisión qué cuentas de proveedores comprometidas debíamos investigar.

El panel de Proofpoint Targeted Attack Protection (TAP) clasifica cada amenaza. En este ejemplo, muestra que identificamos la amenaza como un ataque BEC, que procedía de un proveedor y que estaba relacionada con la facturación.

Corrección: ¿Cuáles fueron los beneficios o resultados?

Después de nuestra evaluación de amenazas, Proofpoint ayudó a nuestro cliente a tomar medidas rápidas:

- Nuestro equipo de respuesta alertó al cliente de la presencia del ataque BEC y a la cadena de suministro.

- Con nuestra ayuda, el cliente neutralizó la amenaza para evitar fugas de datos o pérdidas financieras.

- Proporcionamos un plan de reparación integral que incluía el uso de la solución Proofpoint Supplier Threat Protection para obtener información detallada sobre las cuentas de proveedores comprometidas y aislar los enlaces de dichas cuentas.

- Ayudamos al cliente a mejorar los protocolos de seguridad en torno a las cuentas comprometidas y a implementar medidas estrictas de autenticación del correo electrónico.

Siguiendo estos pasos, el minorista mundial pudo mantener la confianza de sus clientes y partners, al tiempo que reforzó su resiliencia frente a futuros ataques.

Proofpoint también aprendió de esta experiencia. Hemos actualizado nuestra completa inteligencia de amenazas con datos valiosos procedentes de este incidente. De este modo, aumentamos de forma efectiva la visibilidad de las amenazas, lo que protege mejor a todos nuestros clientes frente a futuros ataques.

Proofpoint ayuda a romper la cadena de ataque

Los atacantes del ejemplo anterior se aprovecharon de las vulnerabilidades de la solución de seguridad de correo electrónico existente de nuestro cliente. Si Proofpoint hubiera sido la solución del cliente, habríamos mitigado el riesgo por completo, ya que habríamos evitado que el mensaje llegara a las bandejas de entrada de los empleados.

El mes que viene, le invitamos a que vuelva y descubra cómo ayudamos a frustrar otro ciberataque en nuestra serie Neutralización de ciberseguridad del mes. Al arrojar luz sobre la cadena de ataques, pretendemos contribuir a romperla y ayudar a las empresas a construir mejores defensas.

Descargue nuestro libro electrónico, Guía definitiva de la estrategia de ciberseguridad del correo electrónico, para descubrir cómo Proofpoint puede proteger su empresa frente a los ataques BEC y a la cadena de suministro.