“El atacante solo necesita acertar una vez. Los encargados de la seguridad deben hacerlo siempre”. Este conocido dicho ha dado forma a innumerables estrategias de ciberseguridad. La creencia es que un solo compromiso o vulneración de nuestras defensas puede conducir a un resultado catastrófico.

A medida que surgen nuevos riesgos y los atacantes desarrollan tácticas para eludir los controles, los encargados de la seguridad se enfrentan a la desalentadora tarea de proteger un conjunto cada vez mayor de identidades conectadas. En la actualidad, muchas empresas adoptan estrategias de resiliencia, aceptando que un incidente es inevitable: “No se trata si se va a producir un incidente, sino de cuándo”. Eso se debe a que los responsables de la seguridad se han obsesionado con la imposible tarea imposible de proteger todo lo que está dentro de la empresa.

Pero en los últimos años ha surgido un nuevo enfoque de la ciberdefensa que indica el camino hacia una manera más eficaz. En lugar de protegerlo todo, los responsables deben tratar de neutralizar las tácticas, técnicas y procedimientos (TTP) de los atacantes, que son difíciles de reemplazar. Esto interrumpe que se complete la cadena de ataque.

¿Qué es la cadena de ataque? Y, ¿cómo la interrumpe la protección frente a las amenazas para la identidad? De eso es de lo que hablamos aquí.

La constante importancia de la cadena de ataque

Ningún otro concepto ha captado la esencia del éxito de los ciberataques como la cadena de ataque (también conocida como “cadena letal”), que fue desarrollada por Lockheed Martin en 2011. Incluso 12 años después, la cadena de ataque sigue siendo relevante, mientras que los defensores luchan por prevenir los incidentes de mayor impacto.

Aunque los ciberdelincuentes no siguen siempre los mismos pasos, las etapas básicas de un ataque son prácticamente siempre las mismas:

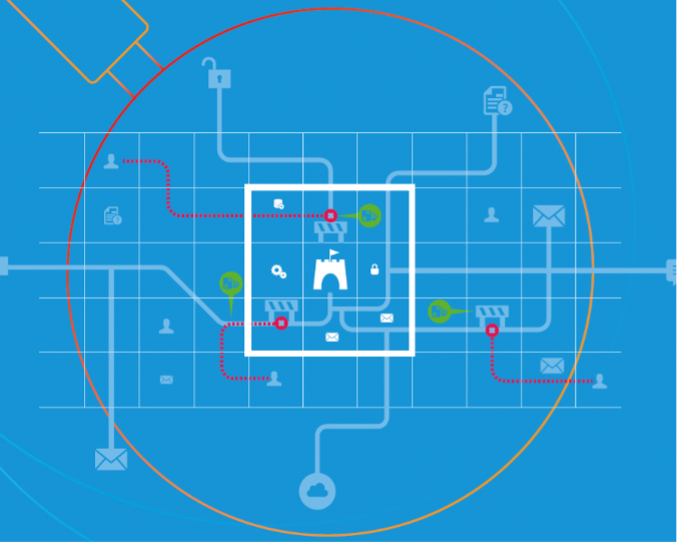

Etapas de la cadena de ciberataque.

El desafío del compromiso inicial

La primera etapa de la cadena de ataque es el compromiso inicial. Los ciberdelincuentes modernos utilizan toda una serie de tácticas para infiltrarse en las empresas y causar estragos en sus sistemas, desde estafas BEC hasta usurpaciones de cuentas cloud e incidentes de ransomware.

Una de las tendencias consiste en explotar las relaciones de confianza con terceros para comprometer a las empresas a través de sus proveedores. Lo que parece un mensaje de correo electrónico inicial inofensivo puede convertirse rápidamente en un compromiso a gran escala. Una vez que los atacantes obtienen acceso sin restricciones al dominio de una empresa, pueden infiltrarse en las cuentas de correo electrónico para cometer actividades fraudulentas.

Un giro alarmante en los mensajes de correo electrónico de phishing de credenciales es que pueden eludir la detección, y no dejan rastros de compromiso o malware. Incluso con el auge del uso la autenticación multifactor (MFA), estos ataques siguen aumentando.

Una vez que las cuentas se ven comprometidas a través de un correo electrónico de phishing de credenciales o una sesión de escritorio remoto vulnerable, las empresas se enfrentan a la siguiente fase de la cadena de ataque: el escalamiento de privilegios y el desplazamiento lateral dentro de sus redes.

Etapa siguiente: escalamiento de privilegios y desplazamiento lateral

Se trata de la parte intermedia o central de la cadena de ataque, y donde los ciberdelincuentes intentan atravesar las defensas de una empresa. A menudo lo hacen a través del compromiso de las identidades de empleados, contratistas, proveedores de servicios o dispositivos periféricos. Su principal objetivo es utilizar este acceso inicial para elevar sus privilegios, normalmente dirigiéndose a Active Directory (AD).

Active Directory, presente en una gran cantidad de empresas es muy susceptible de sufrir ataques. Puede proporcionar a los atacantes un control sin precedentes sobre la infraestructura informática de una empresa. Con este acceso, pueden realizar desplazamientos laterales y propagar malware por toda la empresa, causando más daño.

Por último, el riesgo de pérdida de datos

Los atacantes no confían en un solo golpe de suerte. Su éxito depende de una serie de maniobras precisas. A menudo, su objetivo es obtener beneficios económicos mediante la filtración de datos. Y una vez que han navegado por la intrincada red de identidades, pueden apuntar a datos valiosos y orquestar operaciones de robo de datos.

Los responsables de la seguridad deben interrumpir esta cadena de eventos para evitar la pérdida de datos confidenciales, como la propiedad intelectual o los datos de identificación de clientes. Esto les permitirá tomar la delantera y cambiar el curso de ciberseguridad a su favor.

Las tres mejores oportunidades para romper la cadena de ataque.

Cree una mapa de su organización

La mejor manera de romper la cadena de ataque es crear una imagen de ella dentro de su organización y observarla en su totalidad. Con esa visibilidad, los patrones se vuelven inconfundibles:

- La mayoría de los compromisos iniciales se deben a phishing y credenciales comprometidas.

- La mayor parte del escalamiento de privilegios y el desplazamiento lateral se produce a través de Active Directory.

- La mayoría de las filtraciones de datos se producen a través de esas mismas identidades comprometidas, o de las acciones de un usuario interno que ya tiene ese nivel de acceso.

En el camino hacia la filtración de datos, los ciberdelincuentes se desplazarán por las redes y sistemas de una identidad a otra, escalando sus privilegios a medida que avanzan. Las empresas suelen tener rutas de ataque prácticamente infinitas debido al simple hecho de que AD conecta casi todos los activos informáticos de la empresa.

En la práctica, esto podría significar cualquier cosa, desde utilizar credenciales almacenadas en caché en un endpoint comprometido a encontrar un único servidor en el que el grupo de usuarios del dominio sea un administrador local, permitiendo que sus herramientas se ejecuten en ese contexto, o innumerables combinaciones más.

¿Cómo conocen y eligen los atacantes entre la multitud de rutas de ataque disponibles? Adoptan un enfoque similar al de la navegación por el mundo real: el uso de aplicaciones de mapas.

De la misma forma que usted puede consultar Google Maps o Maps de Apple para moverse por una nueva ciudad, un atacante con una identidad comprometida puede utilizar herramientas conceptualmente similares para llegar a donde quiere ir. Bloodhound, Impacket y PingCastle son ejemplos de estas herramientas. El destino es siempre el nivel más alto de privilegios en AD (conocido como derecho de nivel 0, o simplemente administrador de dominio).

Si un atacante entra en su “ciudad”, usted podría cerrar las carreteras para impedirle llegar a sus recursos principales. Pero si sus empleados utilizan una carretera para el flujo de tráfico real, cerrarla no es la opción. Por lo tanto, debe colocar una trampa en esa carretera para detectar a los atacantes mientras permite el paso del tráfico real.

Estas trampas podrían ser engaños o credenciales falsas que un atacante podría utilizar para iniciar sesión en los sistemas de su entorno. Estas trampas le alertarán cuando un atacante intente utilizar la carretera. Y con esa visibilidad, puede evitar otros problemas mayores, como el ransomware o el robo de datos.

Lo que realmente complica el trabajo a los atacantes es cuando no pueden llegar desde donde están hasta donde quieren ir. Si no pueden continuar por el camino que les indican sus herramientas, se darán por vencidos y abandonarán su entorno.

Los atacantes cartografían redes y sistemas.

Detección y respuesta a amenazas para la identidad (ITDR)

El término ITDR representa un cambio innovador en las prácticas de ciberseguridad. Introduce una nueva clase de herramientas y mejores prácticas para proteger y defender las identidades de los ciberdelincuentes. Y amplía la forma en que las organizaciones piensan sobre cómo protegen las identidades. En lugar de simplemente asegurarse de que los usuarios que acceden a los sistemas son legítimos, amplía el alcance para incluir la defensa proactiva contra las amenazas basadas en la identidad.

En la actualidad, ITDR es ya una categoría importante del mercado de la ciberseguridad. Este nuevo estatus es un claro indicador de que las identidades merecen la misma cantidad de control y protección que los equipos otorgan a las redes, los sistemas y el software. Y este cambio no puede llegar lo suficientemente pronto: Un estudio de ESG, The Identity Security Paradox (La paradoja de la protección de la identidad), descubrió que más de la mitad de las empresas habían sufrido vulneraciones asociadas a identidades y credenciales explotadas.

Gartner introdujo el término ITDR a principios de 2022 mientras destacaba las tendencias de seguridad y gestión de riesgos. En aquel momento, Peter Firstbrook, vicepresidente de Investigación de Gartner, subrayó que las empresas habían realizado avances considerables en la mejora de las capacidades de gestión de identidades y acceso (IAM), pero señaló que “gran parte de ellos se han centrado en tecnologías para mejorar la autenticación de usuarios, lo que en realidad aumenta la superficie de ataque de una parte fundamental de la infraestructura de ciberseguridad. Las herramientas ITDR pueden ayudar a proteger los sistemas de identidad, detectar cuándo se ven comprometidos y permitir una corrección eficaz”.

El incidente de SolarWinds en 2020 fue un ejemplo de cómo los ciberdelincuentes obtienen acceso a entornos vulnerables. Es un crudo recordatorio de cómo debemos pensar sobre las identidades. No resulta fácil impedir que un adversario con buenos recursos obtenga acceso inicial a un entorno a través de una actualización de software malicioso o un ataque similar a la cadena de suministro. Pero el desplazamiento lateral posterior, a través de Golden SAML, hacia el objetivo final (a menudo datos en Microsoft 365) es mucho más detectable y prevenible que el método altamente sofisticado de compromiso inicial.

Cuando se observa la cadena de ataque en su totalidad, queda claro que las identidades desempeñan un papel fundamental en los ataques. Como resultado, los responsables de la protección deben centrar sus esfuerzos en protegerlas de forma proactiva para evitar incidentes similares. Esto comienza con la inversión en la gestión integral de identidades. Hacerlo permite a las empresas fortalecer su postura de seguridad y proteger sus valiosos activos.

El papel de las soluciones ITDR

Si quiere impedir que los ciberdelincuentes intensifiquen sus ataques, debe adoptar medidas proactivas. También necesita controles de seguridad exhaustivos. Con los sólidos controles de una solución ITDR, obtendrá herramientas que le ayudarán a:

- Bloquear los ataques selectivos de phishing y malware.

- Detectar y responder rápidamente a las usurpaciones de cuentas.

- Identificar y detener el desplazamiento lateral.

- Impedir los escalamientos de privilegios.

- Fortalecer las defensas contra los intentos de filtración de datos.

Las soluciones ITDR le ayudan a defenderse proactivamente contra las amenazas en sus etapas más tempranas. Lo hacen analizando cada endpoint y repositorio de identidad para ofrecer vistas integrales y detalladas de los riesgos relacionados con identidades no gestionadas, mal configuradas y expuestas. Esto proporciona a los equipos de seguridad la visibilidad que necesitan para eliminar las vías de ataque a través de Active Directory que los atacantes quieren utilizar para desplegar ransomware y robar datos.

Las soluciones ITDR son una herramienta fundamental para romper la cadena de ataque. Pueden ayudarle a detener los ataques antes de que se conviertan en incidentes devastadores.

Conclusión

El auge de ITDR como categoría crítica del mercado demuestra que la concienciación sobre los riesgos centrados en la identidad es cada vez mayor y que existe un compromiso colectivo para reforzar las defensas en un panorama las amenazas extraordinariamente dinámico como el actual.

Al adoptar ITDR y sus prácticas asociadas, los defensores pueden hacer frente directamente a las amenazas emergentes. Podemos garantizar la resistencia de nuestras empresas frente a los continuos desafíos basados en la identidad. Al combinar ITDR con soluciones a lo largo de la cadena de ataque que bloquean el compromiso inicial y herramientas para defender los datos, estamos mejor disposición para romper la cadena de ataque.

La identidad es su nuevo perímetro. Por lo tanto que necesita un nuevo conjunto de herramientas para garantizar su protección. Proofpoint Aegis Threat Protection y Proofpoint Sigma Information Protection se unen a Proofpoint Identity Threat Defense para romper la cadena de ataque, proporcionando un enfoque de plataforma que permite proteger a su personal y defender sus datos.

Más información sobre ITDR

Rompa la cadena de ataque. Detecte y prevenga los riesgos asociados a la identidad para bloquear el desplazamiento lateral y el escalamiento de privilegios con las soluciones ITDR de Proofpoint.

Consiga su copia gratuita de New Perimeters

Encontrará más artículos y aprenderá a romper la cadena de ataque con Identity Threat Defense en New Perimeters— Identity is the New Attack Surface.