Muchas empresas reciben de muy buen grado las soluciones en la nube (cloud computing) y están subiendo sus propias aplicaciones a la nube o inscribiéndose en aplicaciones SaaS listas para usar y brindando apoyo a una plantilla remota y móvil. Sin embargo, estas prácticas llevan al límite las capacidades de las redes heredadas, creadas en base a la conectividad in situ y security stacks. Algunas deficiencias bien conocidas de depender de cortafuegos basados en centros de datos y VPN incluyen: la mayor superficie de ataque a la red, una experiencia de usuario poco fiable y problemas administrativos.

Proofpoint Meta ofrece un paso revolucionario en la seguridad de redes: la primera red como servicio de confianza cero (Zero-trust Network-as-a-Service) que gestiona las redes por software y es capaz de conectar con seguridad los usuarios a los centros de datos, nubes públicas y privadas, aplicaciones SaaS y oficinas, además de brindar la agilidad y el rendimiento que las empresas necesitan

Seguridad en redes de una era pasada

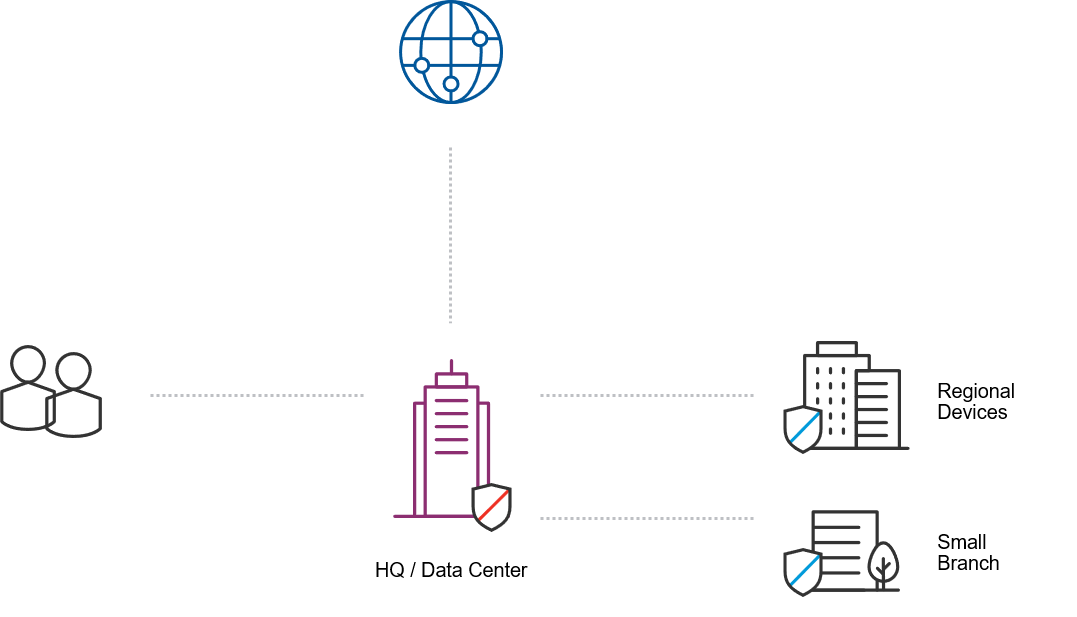

La mayoría de las grandes empresas se basan en redes heredadas y en infraestructuras de seguridad de red adaptadas a una ubicación específica, es decir, están centradas en una ubicación principal, como un centro de datos o una sede de la empresa. Los dispositivos de seguridad ─cortafuegos, gateway seguros de internet, equipos IDS/IPS, etc. ─ están ubicados in situ junto con la infraestructura de la red, creando un perímetro de aparente seguridad alrededor de la red, las aplicaciones y los datos contenidos en el sitio.

La suposición consiguiente es que los empleados acuden a esta ubicación a trabajar en un horario específico, inician sus sesiones en la red mediante conexiones alámbricas o inalámbricas y pueden acceder a las aplicaciones empresariales que usan rutinariamente. Los empleados remotos usan una VPN que funciona como una red privada virtual empresarial para regresar a la red original, incluso si desean acceder a aplicaciones basadas en la web o a internet en general. Las sucursales usan una WAN, frecuentemente con líneas MPLS exclusivas, para acceder a las aplicaciones y recursos de la empresa. Sin importar dónde se origine, todo el tráfico retorna a esta red central basada en una ubicación específica y pasa a través del perímetro de seguridad antes de ser redirigida a su objetivo final.

Esta arquitectura de red funcionaba a la perfección... en el 2005. Pero las cosas han cambiado.

Migración a la nube y una fuerza laboral móvil: diferentes necesidades de seguridad de redes

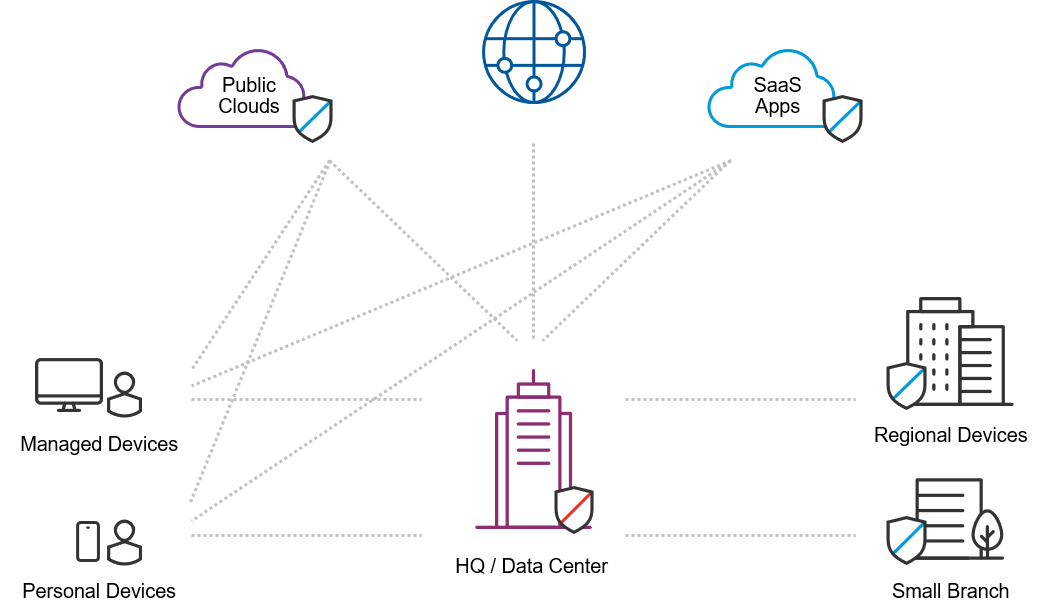

La manera de trabajar de hoy en día es muy diferente. Hoy en día, muchas aplicaciones empresariales, cargas laborales y almacenamiento se encuentran en la nube, porque las empresas van adoptando una estrategia de "la nube primero" para librarse de la necesidad de poseer y gestionar infraestructuras. Están migrando a sus propias aplicaciones personalizadas en la nube para que se ejecuten en plataformas como AWS o Microsoft Azure, y también se están suscribiendo a aplicaciones SaaS empresariales como Office 365, Salesforce, Workday, ServiceNow y muchísimas otras aplicaciones de productividad.

La idea de que la gente trabaje siempre en la misma oficina durante todo el horario laboral luce francamente pintoresca en estos momentos. El día hábil no termina a las 5 de la tarde, sino que muchas personas trabajan horas extras en casa en la noche o los fines de semana, y necesitan acceso remoto al ordenador de su oficina. Ahora las personas son móviles; trabajan desde casa o desde donde sea que se encuentren. De hecho, algunas personas nunca llegan a ir al edificio en el que se encuentra la empresa, en especial si no son realmente empleados de esta. Es muy probable que el personal de una empresa incluya contratistas, socios y consultores que necesitarán diversos niveles de acceso a aplicaciones, datos y otros recursos de la empresa. Además, los trabajadores podrían usar dispositivos que no sean propiedad ni estén gestionados por la empresa para acceder a redes y a aplicaciones.

Con un personal y recursos informáticos desperdigados por doquier, dispositivos desconocidos conectándose a diestra y siniestra, y el hecho de que haya aplicaciones basadas en la nube que ahora son fundamentales para las operaciones de la empresa, el tradicional perímetro físico de la seguridad de red o network security es cosa del pasado. Sin embargo, ahora más que nunca se vuelve necesaria una seguridad fuerte, puesto que las amenazas se vuelven cada vez más comunes y dañinas, y los informes de filtraciones y ataques en la ciberseguridad aparecen con una regularidad francamente alarmante.

Misión Imposible: Proteger el perímetro con una vpn demasiado permisiva

En términos de redes, la gente debe conectarse a algo, sin importar desde dónde trabajen. La mayoría de las organizaciones hacen eso actualmente conectando a los trabajadores a la red en el centro de datos o sede principal de la corporación.

Para los empleados dentro de una oficina, esto se suele hacer mediante una conexión sencilla a una LAN o WAN; aquellos que estén fuera de la oficina (por ejemplo, en dispositivos móviles o teletrabajando) suelen conectarse mediante VPN. El paradigma de seguridad para ambos métodos de conectividad tiene un fallo fundamental, porque una vez que los usuarios autenticados acceden a la red, se consideran "confiables" y obtienen acceso general a la red. Las VPN tienen sus propios problemas porque la experiencia de usuario puede ser deficiente, y desde la perspectiva de TI, las VPN pueden ser difíciles de gestionar.

Los desafíos de seguridad y de conectividad se expanden cuando la organización utiliza aplicaciones basadas en la nube. Para trabajadores móviles o de sucursales, la empresa puede o traerse de vuelta todo el tráfico a la red de la sede principal y después enviarlo a la nube, o permitir que el tráfico vaya directamente a la nube desde donde sea que el usuario se encuentre. Redirigir todo el tráfico remoto a una instalación central no es muy práctico. Las empresas lo hacen para usar el security stack, pero esta práctica lleva al límite el rendimiento de la red y la aplicación y degrada la experiencia del usuario. Lo que es más: los usuarios móviles pierden "localidad", lo que significa que el tráfico de una persona que esté viajando lejos de la red principal ─tal vez en el extranjero─ aún tendrá que ser redirigido al concentrador de la red, lo que redunda en problemas de latencia y de rendimiento.

Permitir que el tráfico de los usuarios pase directamente a la nube o a internet es demasiado arriesgado. Esta práctica elude la política y la infraestructura de seguridad de la corporación y no permite que el tráfico se registre para propósitos de auditoría y de seguridad. Las empresas compensan esto instalando una solución de seguridad tras otra: CASB para aplicaciones SaaS y VPN para IaaS/PaaS, cosa que se vuelve más compleja y cara con la creciente cantidad de instancias.

Sencillamente no resulta ni práctico ni eficaz implementar tantas soluciones de seguridad, especialmente para aplicaciones en la nube. Esto obliga a los departamentos de TI corporativos a convertirse en integradores de sistemas para lograr que una gran cantidad de soluciones diferentes funcionen al unísono simplemente para poder defender un perímetro de seguridad que resulta "poroso".

Un nuevo paradigma para las redes y la seguridad de redes

En términos de paradigmas informáticos, muchas empresas aún se encuentran en las etapas tempranas del lidiar con estos problemas de redes y de seguridad (network security); y esto no hará más que complicarse a medida que vaya aumentando la movilidad, se incremente la cantidad de aplicaciones en la nube/en múltiples nubes y que las "sedes" tradicionales para los centros informáticos vayan desapareciendo.

La arquitectura de seguridad de red y la estructura de redes actuales basadas en una ubicación física ya no están a la altura de las necesidades de hoy en día, y mucho menos las del mañana. Lo que hace falta es una, nueva perspectiva, centrada en el usuario y en la seguridad de redes. ¿Qué significa esto

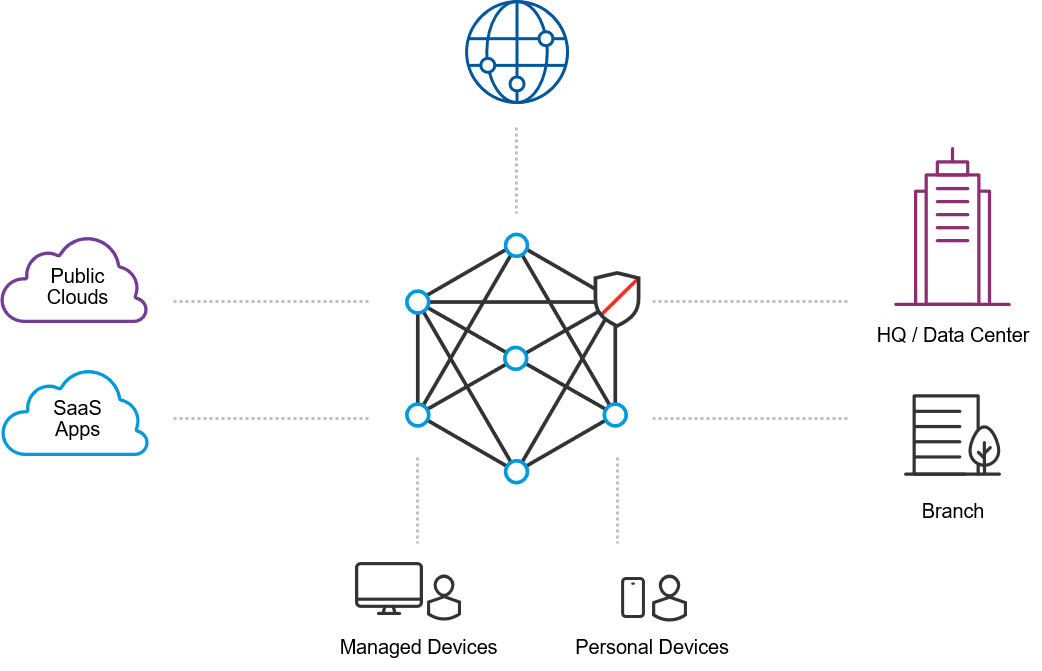

- En lugar de conectar a los usuarios con páginas específicas, se conectan a una red global mediante una matriz mundial de puntos de presencia (POP) locales para garantizar una conectividad segura "siempre activada".

- En lugar de tratar a las nubes como silos, las nubes conectan con el Meta NaaS y desde ahí con el centro de datos, oficinas u otra nube. Las redes entre múltiples proveedores y nubes se crean con gran facilidad.

- En lugar de proteger el perímetro de la red, existe un perímetro definido por el software (SDP, del inglés Software-Defined Perimeter) para cada usuario, que les brinda a los trabajadores un acceso microsegmentado a solamente las aplicaciones y recursos de red que necesitan.

- En vez de convertir a los departamentos corporativos de informática en integradores de sistemas, existe un security stack de primera categoría en la nube, y las corporaciones pueden simplemente enlazar todos los servicios de seguridad que necesiten. La seguridad es un elemento ubicuo en la re

Meta Redes: Network-as-a-service de confianza cero

Proofpoint Meta está creando el tejido que suministra servicios informáticos centrados en el usuario para corporaciones. La Red como Servicio (o NaaS, del inglés "Network-as-a-Service") es una red superpuesta global que abarca al mundo entero y sirve para múltiples usuarios, pero que funciona como una red corporativa privada de área extendida para la organización de cada cliente. Toda la infraestructura de esta red es suministrada por Proofpoint Meta en la nube, así que no existe un hardware que la organización del cliente deba implementar.

La Meta NaaS™

La Meta NaaS tiene una tupida red de puntos de presencia (POP, del inglés Points-of-Presence) en el mundo entero. Los usuarios finales, centros de datos heredados, sucursales y nubes se conectan a NaaS mediante el POP local más cercano. Los usuarios tienen dos maneras de conectarse a un POP. Una es una conexión basada en VPN siempre activada, que es la que se recomienda para dispositivos gestionados por la corporación. El otro medio es el acceso remoto basado en navegador, que es más adecuado para dispositivos personales o que no pertenezcan a empleados, tales como contratistas, socios y consultores.

Todo el tráfico de los usuarios ─WAN, LAN e Internet─ fluye a través de esta red, desde donde se protege y se audita. El tráfico de internet se libera en el POP local. Desde una perspectiva tecnológica, esta red es como un gigantesco rúter distribuido basado en identidad que Proofpoint Meta está implementando en la nube. Las políticas abstraen la topología física y se hacen cargo de los usuarios y recursos.

Dado que todo el tráfico fluye a través de esta red, la empresa puede adoptar un enfoque holístico hacia la seguridad, que abarca el acceso tanto a los datos como a aplicaciones corporativas, además del acceso a internet. Esto es esencial para garantizar que un dispositivo no resulte vulnerado cuando se desconecta de la red empresarial. Con Meta NaaS, las corporaciones pueden sentirse seguras con un modelo de seguridad VPN "siempre activado" para los empleados, si así lo desean, mientras que muchas otras soluciones perimetrales definidas por software simplemente ignoran internet. Esto significa que las corporaciones necesitan encontrar otra solución para el tráfico de internet, so pena de dejar vulnerable al dispositivo.

Meta NaaS cuenta con una arquitectura de confianza cero en la que cada usuario está sometido a un perímetro definido por software. Cada usuario tiene una identidad única y fija, sin importar desde dónde se conecten a esta red. El marco de seguridad SDP permite establecer conexiones individualizadas que se crean dinámicamente bajo demanda entre el usuario y los recursos específicos que necesita para acceder. Todos los demás elementos del NaaS son invisibles para el usuario. El acceso no es posible a menos que se otorgue explícitamente, y se verifica continuamente a nivel de los paquetes. Este modelo brinda una segmentación segura de red dinámicamente provista.

El proceso también garantiza que todos los puntos finales que pretendan unirse a la red se autentican y autorizan antes de obtener acceso a cualquier recurso en la red, además de en todo el resto de la sesión. Esto se aplica no solamente el principio del menor privilegio a la red, sino que también reduce la superficie de ataque ocultando los recursos de red ante usuarios no autorizados o no autenticados.

Además del SDP centrado en el usuario, una amplia gama de dispositivos de seguridad más tradicionales estará disponibles como funciones de red. Los clientes corporativos pueden elegir sus servicios preferidos y "encadenarlos" de modo que el tráfico pase por todos los puntos de seguridad apropiados en sucesión. Esto les permite a los clientes corporativos de Proofpoint Meta tener una seguridad personalizada, compuesta de sus mejores productos en vez de una selección limitada de productos verticalmente integrados.

La integración ocurre en la nube en lugar de en equipos de oficina o en los dispositivos de los usuarios, cosa que ahorra tiempo y trabajo para las empresas. Esto implica un aprovisionamiento basado en políticas y sin intervención manual para esos productos

Principales Características De Meta NaaS™

Aquí presentamos algunas de las principales características de la Network-as-a-Service de Meta:

Nativa de la nube

Meta NaaS aprovecha la superposición segura basada en la nube sobre un "esqueleto" de POP. La densidad de los POP garantiza que el último tramo entre el usuario y la red siempre sea corto, y por tanto permite una baja latencia y unas conexiones de VPN estables. El tráfico sale de la red optimizada lo más cerca posible de su destino final, reduciendo así la latencia (que a veces tiende a cero, si están alojados en la misma central de internet en la nube). Las empresas pueden evitar el retorno a centros de datos privados al acceder a servicios de internet y basados en la nube.

Centrada en el usuario

Esta red se crea alrededor de los usuarios, y no de instalaciones u oficinas. Todas las conexiones están fundamentalmente "siempre activadas". La gente se puede conectar desde cualquier parte y desde cualquier dispositivo. La red ofrece soporte nativo para clientes para dispositivos Windows, macOS, iOS, Android y Linux. Las políticas centralizadas del perímetro definidas por software controlan las cosas a las que los usuarios de recursos pueden acceder. La experiencia de usuario es excepcional. La red ampliada, completamente definidas por software, garantiza una baja latencia y está diseñada para resistir a millones usuarios concurrentes.

Ampliable

Meta NaaS se ha creado para permitir millones de túneles de IPSec concurrentes que conectan a los usuarios y aplicaciones a la infraestructura de NaaS. La red está diseñada para poderse ampliar y para adaptarse a una creciente cantidad de tráfico. La densidad de POP y su cercana ubicación a los usuarios y recursos brinda un excelente rendimiento, sin importar la cantidad de usuarios conectados.

Acceso de confianza cero

El perímetro definido por software implica que la red tiene una microsegmentación, impulsada por identidad fuerte de extremo a extremo. Las empresas tienen una visibilidad total hacia todo su acceso a redes, verificada e implementada a nivel de paquetes y auditable a nivel de usuario/dispositivo sin necesidad de correlacionar datos de diferentes fuentes y servicios para brindar información detallada de tráfico y auditoría para cada dispositivo.

Una seguridad (stack security) abierta

Las corporaciones pueden elegir qué servicios de seguridad prefieren usar. Proofpoint Meta se ha asociado con los principales proveedores de seguridad del mundo para integrar sus soluciones como servicios en la red. Los servicios pueden encadenarse de modo tal que el tráfico fluya a través de múltiples soluciones de seguridad antes de atravesar la red, ya sea para activos empresariales o para tráfico dirigido a internet.

Auditoría de registros (logs) encriptados

Meta NaaS capta logs integrales para todo el tráfico, todo el tiempo, sin importar desde dónde se conecte un dispositivo dado. Los logs siempre están disponibles y accesibles para cualquier servicio que necesite consumirlos. Por ejemplo, estos registros auditables pueden ponerse a disposición de herramientas de análisis, tales como los de comportamiento de los usuarios para detectar anomalías, o herramientas forenses para determinar lo que haya ocurrido alrededor de un evento o actividad. La auditoría también es compatible con los requisitos de cumplimiento de regulaciones.

Implementación sencilla

No hay equipos que instalar. Los clientes corporativos no necesitan comprar, mantener o gestionar concentradores RAS o VPN. Es sencilla de configurar y de desinstalar en comparación con el caso en que una corporación opera su propia red y ahorra tiempo y riesgos innecesarios de crear DMZ segregadas, introduciendo usuarios externos al directorio activo y configurar complejos cortafuegos. Es fácil incorporar a los trabajadores e importar datos y aplicaciones a la red. La seguridad suministrada desde la nube reduce aún más los procesos de incorporación, alternabilidad y mantenimiento de los servicios de seguridad. Una vez abstraída la topología, toda la gestión de la red se basa en políticas, se gestiona de manera centralizada y se aplica instantáneamente a nivel mundial.

Para más información acerca del enfoque de Proofpoint hacia la seguridad de confianza cero, vea nuestro Webinar.