El phishing, el cual consiste en la práctica de engañar a destinatarios de correo electrónico para que hagan clic en documentos adjuntos o direcciones URL usadas para camuflar link de phishingcon el objeto de infectar su computadora o el robo de datos por internet, sigue siendo la principal amenaza para las organizaciones. Los actores de amenazas también emplean una variedad de trucos de ingeniería social para convencer a los usuarios de que sus solicitudes de información y transferencia de dinero son legítimas.

El año pasado, las campañas más grandes se concentraron en enviar cargas dañinas que se podían monetizar rápidamente, desde troyanos bancarios como Dridex hasta ransomware como Locky. Las pérdidas ocasionadas por esas campañas continúan sumándose, desde al menos 30 millones de dólares a causa de Dridex solamente en el Reino Unido, hasta mil millones de dólares en todo el mundo por motivo del ransomware en 2016. En la edición de 2016 del informe anual de Proofpoint, denominado El factor humano, los datos incluidos examinan la forma en que los atacantes están incorporando y automatizando la ingeniería social a fin de explotar el factor humano a una escala masiva.

Así que, ¿cuáles son los cinco principales señuelos que ocasionan esos clics?

1. Por favor, vea la factura adjunta

Los señuelos de envío de dinero son los más populares entre los atacantes de phishing y constituyen casi la mitad de todas las campañas de phishing observadas. La categoría de envío de dinero de los señuelos de phishing hace uso de la expectativa de que un pago ha vencido o vencerá, con el objeto de engañar a los destinatarios para que abran los mensajes de correo electrónico y hagan clic en el archivo adjunto o en el vínculo. La trampa de la factura fue el ejemplo de phishing de envío de dinero que se observó más ampliamente, seguido del señuelo del recibo, el cual se utilizó más a menudo en campañas dirigidas a destinatarios de Europa. También el señuelo de "su pedido" es común en esta categoría.

Los señuelos de mensajes de correo electrónico de envío de dinero con frecuencia incluyen un documento adjunto con código malintencionado incrustado, usualmente en forma de macro malévola que tiene que ser habilitada por el usuario. Al ejecutar el código malintencionado, se descarga e instala el malware, el cual muchas veces es un troyano bancario, tal como Dridex, o el ransomware Locky más reciente. El ransomware Locky ha hecho erupción en 2016. Aunque no existía antes de que Proofpoint lo descubriera en febrero, representó un 69 % de la carga dañina de malware según el volumen de mensajes en el segundo trimestre de 2016.

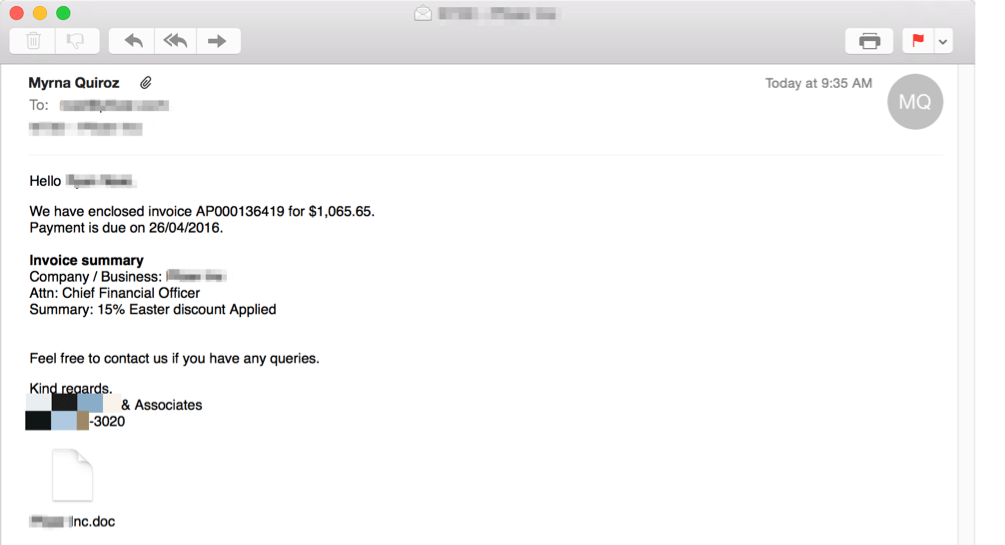

Mensaje de correo electrónico con el señuelo de la factura que distribuye el troyano que descarga Nymaim

Documento adjunto de señuelo de la factura con una macro malintencionada que distribuye Nymaim

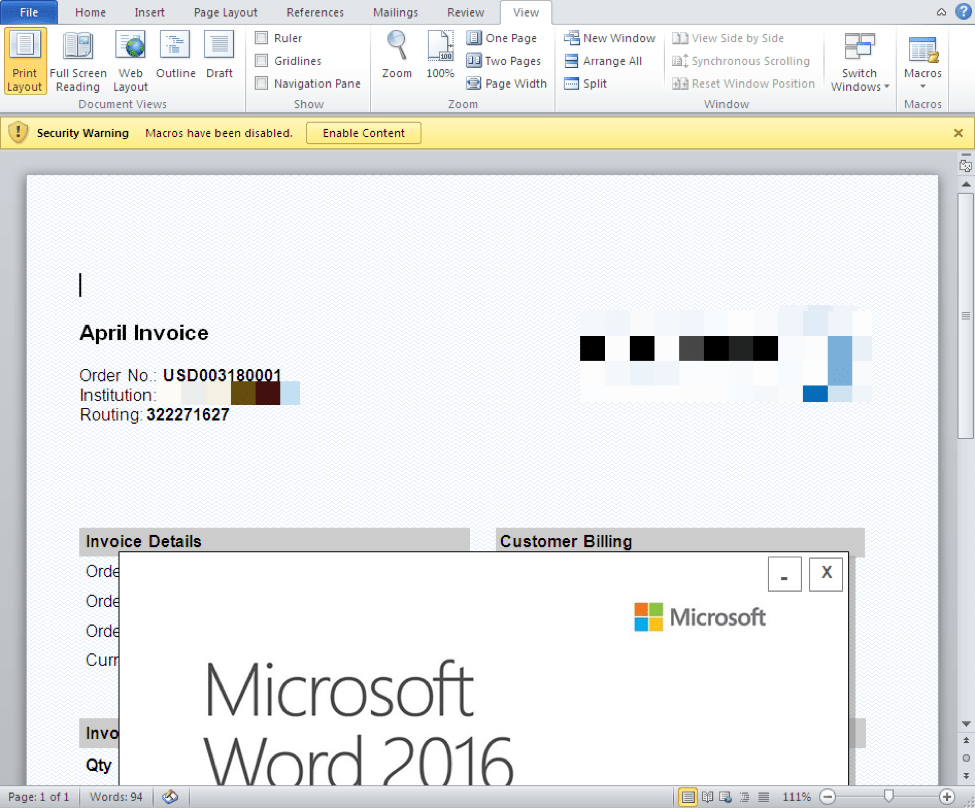

Señuelo de mensaje del recibo en alemán (“rechnung”) que distribuye el ransomware Poshcoder

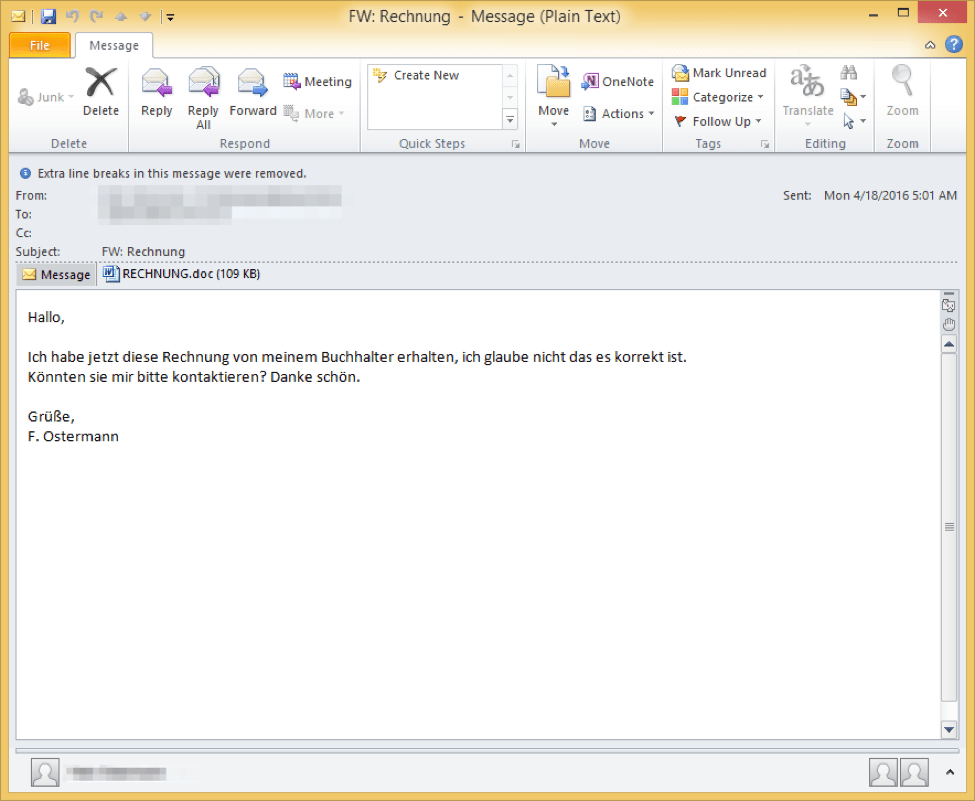

Señuelo de mensaje del tipo “su pedido” que distribuye el ransomware Locky

2. Haga clic aquí para abrir su documento escaneado

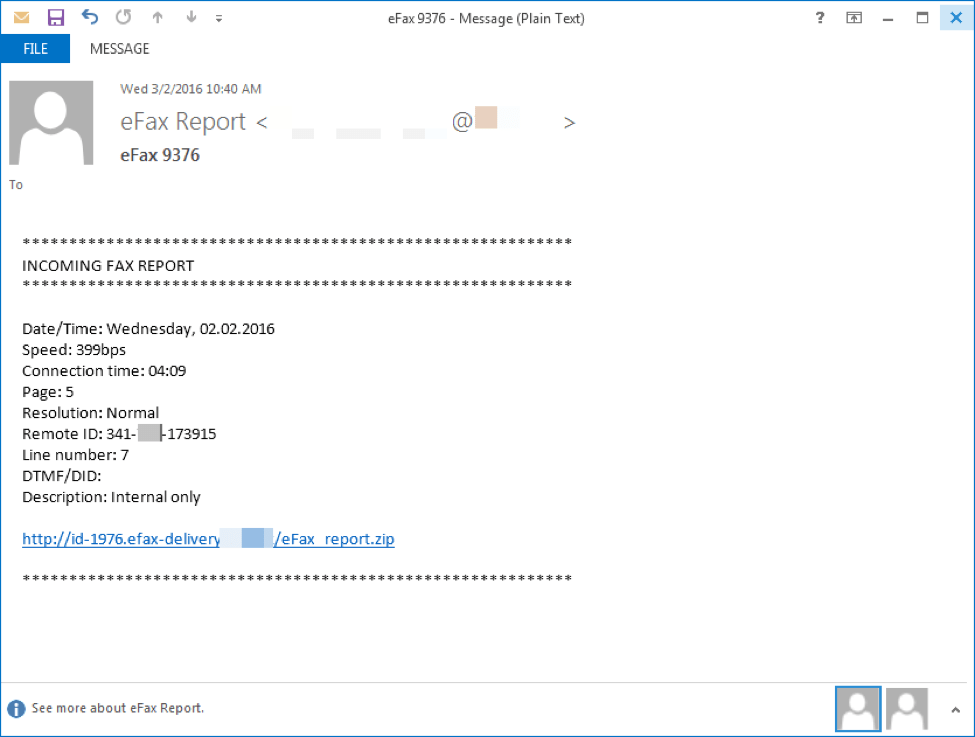

Señuelos de notificación de fax o escaneo

En su segundo año como la segunda categoría más común de ejemplo de phishing, las notificaciones de fax y documentos escaneados se observaron en cerca de una de cada diez ataques de phishing. Esos señuelos tienen una urgencia inherente, junto con una asociación histórica del fax con las líneas de teléfono y audio, lo cual no se relaciona de forma natural con el malware. Los empleados en medio de una jornada atareada de trabajo no piensan dos veces antes de hacer clic para abrir el fax adjunto o vinculado con una dirección URL usada para camuflar link de phishing.

Señuelo de notificación de fax que distribuye el ransomware CryptoWall

3. Se ha enviado su paquete y se adjunta su recibo de envío

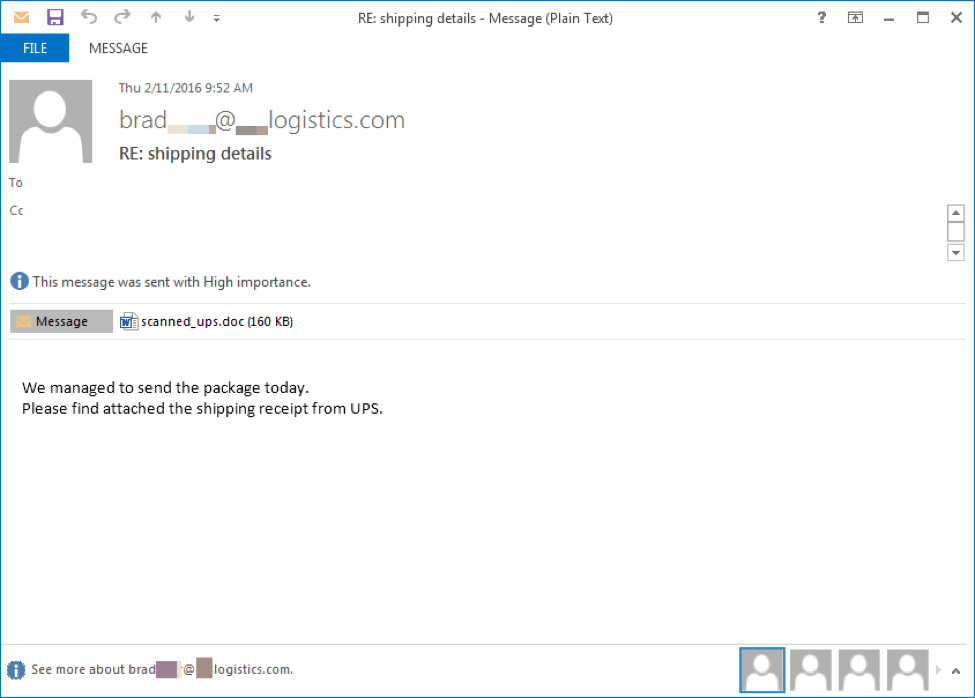

Señuelos de notificación de envío y entrega

Las notificaciones falsas de envío o entrega siguen siendo populares entre los ataques de phishing, dado que estos se aprovechan del uso generalizado de las compras por internet. Aunque algunos de estos señuelos de correo electrónico falsifican las marcas de los principales proveedores de envíos y entregas a fin de crear mensajes más realistas y convincentes, otros de ellos aparentan proceder directamente del proveedor en lugar del servicio de entrega. A medida que más empresas sacan partido de las compras por internet y los sitios de subasta como sus principales tiendas en línea, no es raro que un artículo comprado en una tienda sea enviado por otro proveedor que el comprador no conozca. Debido a ello, es más probable que el destinatario abra los mensajes que provienen de un “proveedor” a quien no hayan comprado el producto directamente.

Los señuelos de correo electrónico de notificación de envío a menudo incluyen documentos adjuntos con supuestos detalles de entrega. Cuando el destinatario abre el documento, se ejecuta una explotación automatizada, o bien, se le indica que haga clic en el botón “Habilitar contenido” a fin de ver el contenido del documento. En ambos casos se intenta instalar malware en la computadora de la víctima.

Señuelo de notificación de envío que distribuye el troyano bancario Vawtrak

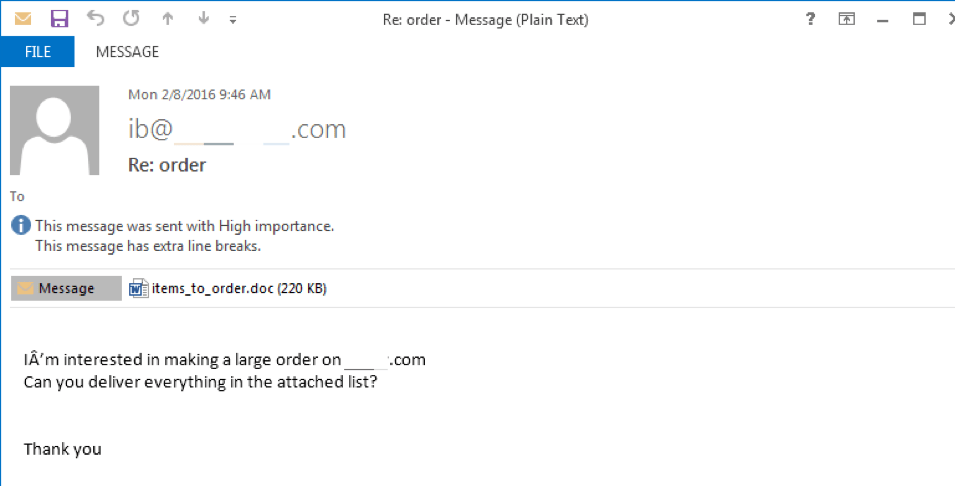

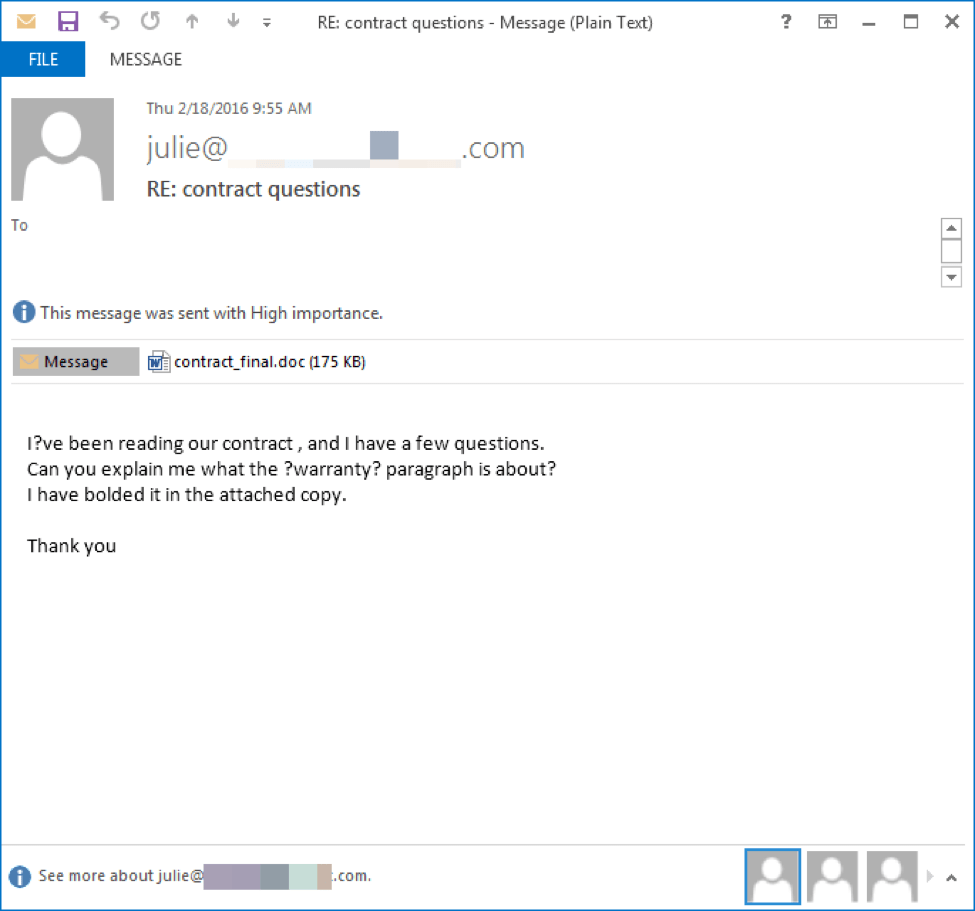

4. Quiero hacer un pedido con la lista adjunta

Señuelo de negociación comercial

Con estilo y técnicas similares a las confirmaciones de facturas y pedidos, los ejemplos de phishing de transacciones comerciales se diferencian en que aparentan tener relación con futuros negocios, tales como solicitudes de cotización de precios, arreglos de importación y exportación, listas de precios, contratos y cosas por el estilo. Por lo general, esos señuelos de correo electrónico indican al destinatario que abra un archivo adjunto, tal como un documento o una hoja de cálculo, a fin de ver los detalles de la solicitud, lo cual permite que los atacantes mantengan los mensajes breves y sencillos que dan al destinatario un motivo para abrir el documento y permitir que se ejecute el código malintencionado incrustado.

Señuelo de mensaje de transacción comercial que distribuye el troyano bancario Vawtrak

Señuelo de mensaje de transacción comercial que distribuye el troyano bancario Vawtrak

5. Por favor, verifique esta transacción

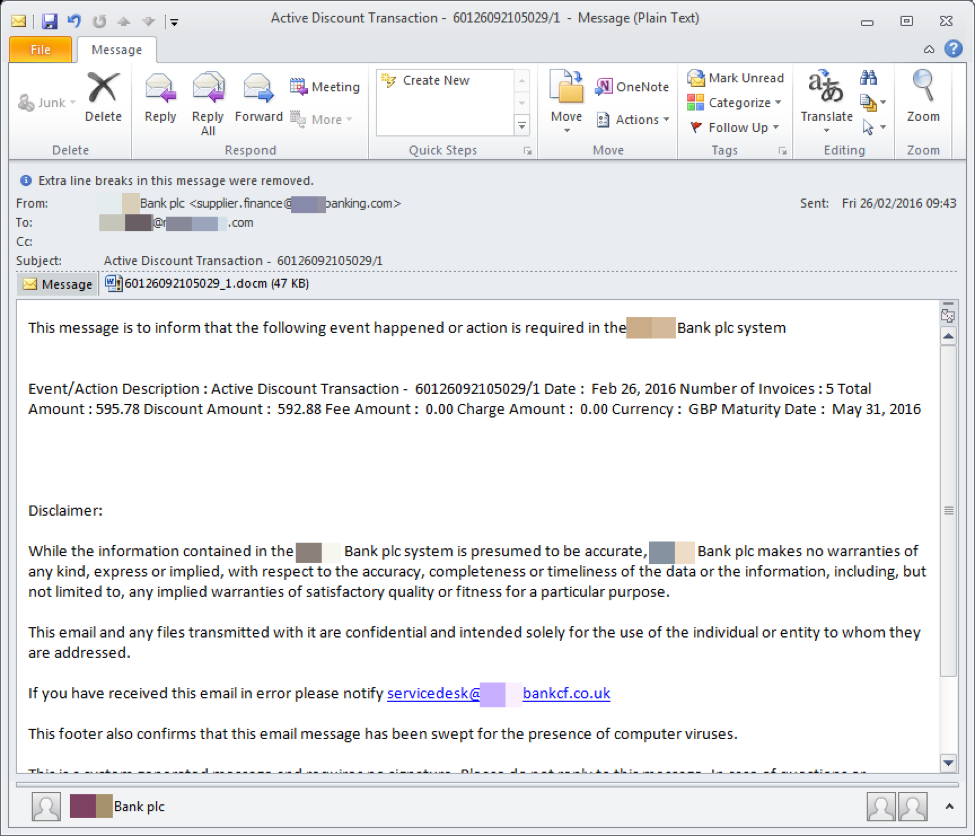

Señuelos de notificación de transacción financiera

Siendo un perenne favorito de los atacantes de phishing, los señuelos de correo electrónico de transacciones financieras continúan tomando un tono más orientado hacia los negocios, pero han cambiado de depender de direcciones URL a aprovecharse de documentos adjuntos para entregar sus cargas dañinas de malware. Los mensajes de correo electrónico de phishing de esta categoría usualmente aparentan ser de un banco o de otra institución financiera, y seducen al usuario con un aviso de pago electrónico o en línea dirigido al destinatario, una vez que este verifique o corrija la información de cuenta que se encuentra en el documento adjunto. En su lugar, al abrir el documento y ejecutar el código malintencionado incrustado, el usuario infecta su propia máquina con un troyano bancario o con ransomware, lo cual convierte al posible acreedor en una víctima deudora.

Señuelo de mensaje de transacción financiera que distribuye el troyano bancario Dridex

Sugerencias clave para no morder el anzuelo

El informe denominado El factor humano que contiene una investigación hecha por Proofpoint, ha demostrado que en cada organización al menos un usuario hará clic en un mensaje de correo electrónico mal intencionado. A fin de proteger a su organización, a sus usuarios y sus datos de los ataques de phishing más recientes, le recomendamos lo siguiente:

- Debido a la gran cantidad de ataques que se perpetran mediante el correo electrónico, invierta en soluciones de puerta de enlace de correo que tengan la capacidad para detectar y prevenir los ataques avanzados y aquellos que no incluyan malware. Este paso ayudará a minimizar la cantidad de amenazas que lleguen a la red. Una vez que los ataques se encuentren en la red, podría ser más difícil detectar el tráfico malintencionado y de malware, así como distinguirlo del tráfico empresarial legítimo.

- Nunca permita que se entregue el correo electrónico con código ejecutable adjunto. Del mismo modo, no permita que la gente comparta código mediante el correo electrónico. Establezca reglas sencillas que bloqueen los archivos adjuntos con extensiones .exe o .js, a fin de evitar que las explotaciones malintencionadas obvias ingresen en su entorno.

- Dado que los atacantes emplean una variedad de métodos para poner en peligro a su organización y a sus colegas, implemente soluciones de seguridad que puedan correlacionar la actividad en todos los vectores de amenazas. Esa capacidad le brindará una perspectiva más profunda de los ataques de phishing, la cual le ayudará a resolverlos, a bloquear ataques en el futuro y a detectar con mayor facilidad aquellos que logren penetrarse.