Descripción general

Los troyanos bancarios continúan evolucionando y los actores de amenazas los utilizan de nuevas maneras, al mismo tiempo que las campañas masivas de Dridex de 2015 han dado paso al ransomware y a otras cargas dañinas. Últimamente hemos observado varias campañas de correo electrónico relativamente grandes que distribuyen el troyano bancario Kronos. Sin embargo, en esas campañas, Kronos ha hecho las veces de cargador con un nuevo malware de punto de venta (POS) denominado ScanPOS a modo de carga dañina secundaria.

Dichas campañas no solo representan un repunte en las instancias que hemos observado del troyano bancario Kronos, sino también en una nueva aplicación de malware que se introdujo por primera vez en junio de 2014 y que se describió recientemente con respecto a las campañas dirigidas hacia Canadá [1].

Campañas por correo electrónico

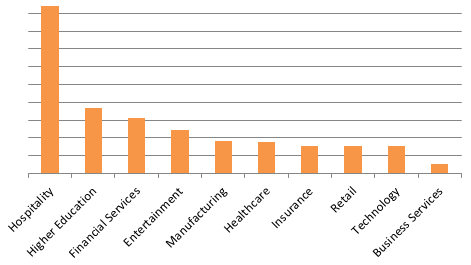

El 10 y el 14 de noviembre, Proofpoint observó varias campañas de correo electrónico grandes, cada uno con decenas de miles de mensajes cada una, dirigidas a una gama de mercados verticales, incluyendo hotelería, educación superior, servicios financieros y atención médica. Los volúmenes relativos según el mercado vertical se muestran en la figura 1.

Figura 1: Objetivos verticales en varias campañas

Las campañas llegaron a audiencias globales, pero estaban principalmente dirigidas al Reino Unido y a Norteamérica.

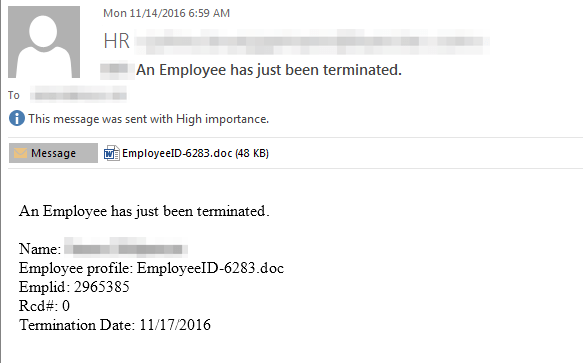

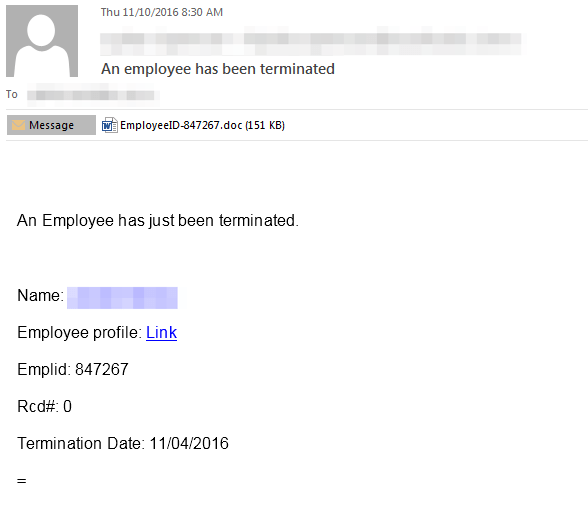

Los mensajes de correo electrónico contenían un documento adjunto o un vínculo, tal como hxxp://intranet.excelsharepoint[.]com/profile/Employee[.]php?id=[dirección de correo electrónico codificada con base64]. El dominio está bajo el control del atacante, pero finge estar asociado con Microsoft SharePoint. Al hacer clic en el vínculo se ocasiona que el usuario atacado descargue un documento malintencionado (figura 2 y 3).

Figura 2: Mensaje que solamente contiene un archivo adjunto malintencionado

Figura 3: Mensaje que contiene un archivo adjunto malintencionado y un vínculo de un documento nefasto

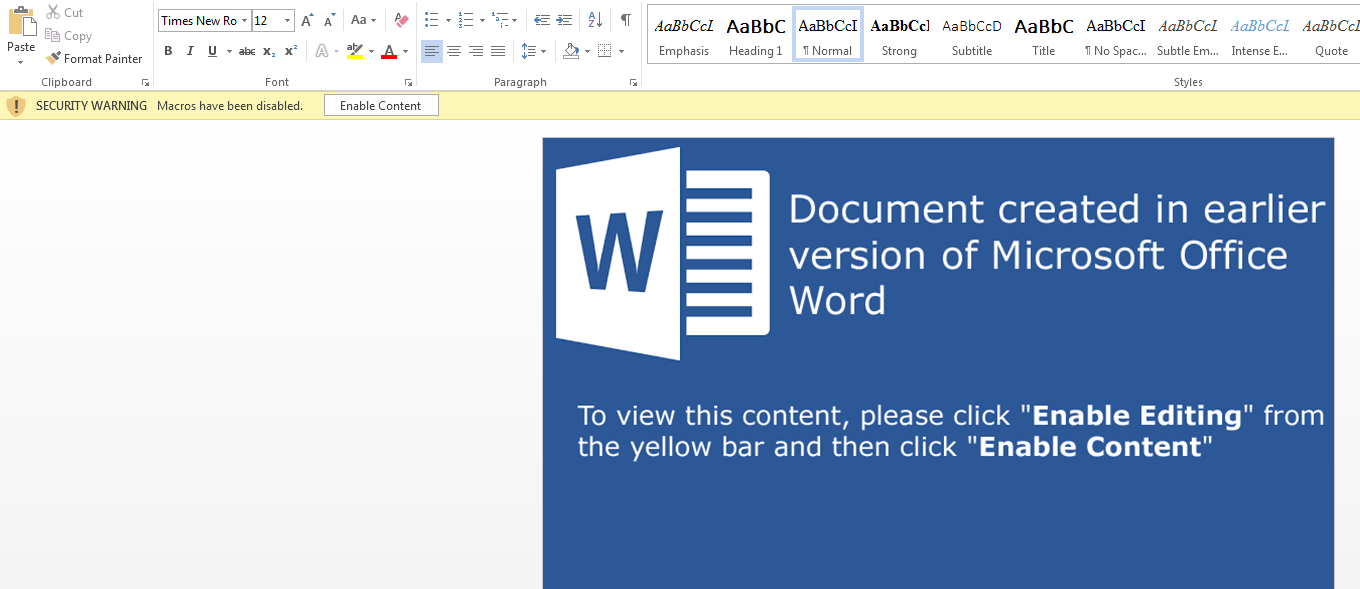

El documento que observamos contenía una macro que descargaba Kronos [2] a partir de una dirección URL, tal como hxxp://info.docs-sharepoint[.]com/officeup[.]exe. El comando y control (C&C) de la carga dañina de Kronos es hxxp://www.networkupdate[.]club/kbps/connect[.]php. Las cargas dañinas de Kronos recibían tareas de descarga de al menos tres distintas cargas dañinas procedentes de las direcciones de URL siguientes:

- hxxp://networkupdate[.]online/kbps/upload/c1c06f7d[.]exe - Smoke Loader

- hxxp://networkupdate[.]online/kbps/upload/1f80ff71[.]exe - Smoke Loader

- hxxp://networkupdate[.]online/kbps/upload/a8b05325[.]exe - ScanPOS

Figura 4: Documento con macro malintencionada y con el señuelo “Habilitar contenido”

Ambas cargas dañinas de Smoke Loader [3] se configuraron para utilizar hxxp://webfeed.updatesnetwork[.]com/feedweb/feed[.]php a modo de C&C. Hasta ahora no hemos observado ninguna carga dañina adicional relacionada con estos dos ejemplos de Smoke Loader. Sin embargo, como se mencionó en la sección anterior, hemos observado una carga dañina de la variante ZeuS, la cual es descargada por la instancia de Smoke Loader que utiliza el mismo C&C.

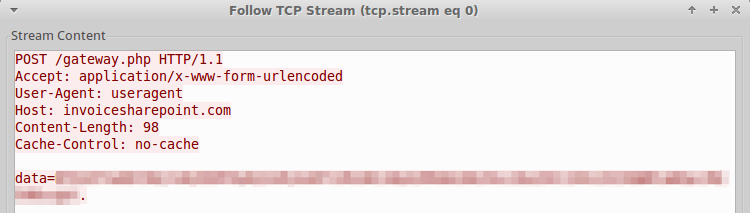

La tercera carga dañina que observamos consiste en un nuevo malware de punto de venta (POS) llamado ScanPOS que tiene la capacidad para la exfiltración de datos por medio de HTTP (figura 5) números de tarjeta de crédito que son descubiertos mediante la búsqueda de procesos que estén ejecutándose en la memoria. Esa nueva variante de POS tiene un solo C&C predefinido en el código: hxxp://invoicesharepoint[.]com/gateway[.]php. Al igual que muchos otros dominios descritos aquí, esos dominios fingen estar relacionados con Microsoft SharePoint, pero son independientes y están bajo el control del atacante.

Los datos exfiltrados se codifican con base64 e incluyen:

- Los datos robados

- El proceso en el cual se encontraron los datos

- El nombre de usuario

Es recomendable que consulte el artículo escrito por nuestros colegas de Morphick, el cual contiene otros análisis técnicos en cuanto a esta nueva variante de POS [4].

Figura 5: ScanPOS exfiltra datos de CC a través de HTTP

Otra actividad

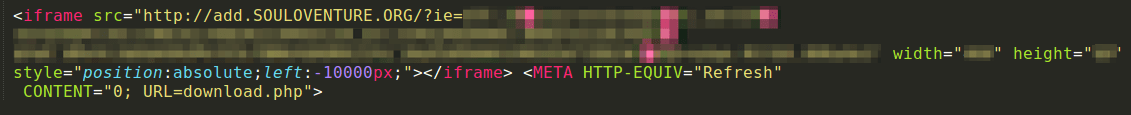

En la campaña del 8 de noviembre que precedió a esta actividad observamos mensajes de correo electrónico y direcciones URL similares que seguían el mismo patrón que se utilizaba para entregar Kronos. Sin embargo, en esta campaña observamos vínculos que conducían al kit de explotación (EK) denominado RIG-v, seguidos por un redireccionamiento hacia Smoke Loader y ZeuS en un archivo .pif comprimido a modo de ZIP. Los vínculos seguían un patrón que era muy parecido al de campañas más recientes: hxxp://invoice.docs-sharepoint[.]com/profile/profile[.]php?id=[dirección de correo electrónico codificada con base64]. Los vínculos utilizaban un iframe que redirigía a las posibles víctimas hacia una instancia de RIG-v localizada en add.souloventure[.]org, al igual que hacia /download.php en el mismo servidor donde se encontraba el vínculo original (figura 6).

Figura 6: Redireccionamiento de Iframe hacia RIG-v y descarga de la carga dañina

Lamentablemente, no observamos ninguna carga dañina entregada mediante esa cadena de redireccionamiento. Lo que observamos fue que /download.php devolvía una carga dañina a modo de EmployeeID-47267.zip que contenía ya sea una variante de Smoke Loader que utilizaba hxxp://webfeed.updatesnetwork[.]com/feedweb/feed[.]php como C&C, o bien, una variante de ZeuS que utilizaba hxxps://feed.networksupdates[.]com/feed/webfeed[.]xml como C&C. En la instancia en la que observamos Smoke Loader, este descargaba una variante de ZeuS que era idéntica (con el mismo algoritmo hash).

Conclusión

Las campañas que distribuyen ScanPOS se dirigen principalmente al segmento vertical de hotelería en Norteamérica y el Reino Unido, entre otros países que celebran las festividades navideñas y del día de Acción de Gracias. Con la época festiva a las puertas y con el aumento en los viajes y las compras, las organizaciones deberían permanecer atentas a las posibles infecciones con malware de POS, troyanos bancarios y otro malware que podría utilizarse para explotar las tendencias de la temporada. Continuaremos observando las campañas de Kronos, la distribución de ScanPOS y otras amenazas a medida que surjan.

Referencias

- https://www.proofpoint.com/us/threat-insight/post/banking-trojans-dridex-vawtrak-others-increase-focus-on-canada

- https://securityintelligence.com/the-father-of-zeus-kronos-malware-discovered/

- https://blog.malwarebytes.com/threat-analysis/2016/08/smoke-loader-downloader-with-a-smokescreen-still-alive/

- http://www.morphick.com/resources/lab-blog/scanpos-new-pos-malware-being-distributed-kronos

Indicadores de compromiso (IOC)

| IOC | Tipo de IOC | Descripción |

|---|---|---|

| hxxp://invoice.docs-sharepoint[.]com/profile/profile[.]php?id=[dirección de correo electrónico codificada con base64] | URL | Vínculo de phishing, 8 de noviembre |

| hxxp://invoice.docs-sharepoint[.]com/profile/download[.]php | URL | Redireccionamiento del vínculo de phishing, 8 de noviembre |

| 4b5f4dbd93100bb7b87920f2f3066782a8449eb9e236efc02afe570c1ce70cf5 | SHA256 | EmployeeID-47267.zip que contiene SmokeLoader en /download.php, 8 de noviembre |

| 90063c40cb94277f39ca1b3818b36b4fa41b3a3091d42dfc21586ad1c461daa0 | SHA256 | SmokeLoader EmployeeID-47267.pif |

| 711431204071b1e6f5b5644e0f0b23464c6ef5c254d7a40c4e6fe7c8782cd55c | SHA256 | EmployeeID-47267.zip que contiene ZeuS en /download.php, 8 de noviembre |

| 4ba3913d945a16c099f5796fdeef2fda5c6c2e60cb53d46a1bfae82808075d74 | SHA256 | ZeuS EmployeeID-47267.pif |

| hxxps://feed.networksupdates[.]com/feed/webfeed.xml | URL | C&C de ZeuS, 8 de noviembre |

| add.souloventure[.]org | Dominio | Dominio RIG-v, 8 de noviembre |

| hxxp://intranet.excelsharepoint[.]com/profile/Employee[.]php?id=[dirección de correo electrónico codificada con base64] | URL | Vínculo de phishing, 10 de noviembre |

| a78b93a11ce649be3ca91812769f95a40de9d78e97a627366917c4fcd747f156 | SHA256 | EmployeeID-847267.doc descargado por medio de vínculos de phishing, 10 de noviembre |

| hxxp://info.docs-sharepoint[.]com/officeup[.]exe | URL | EmployeeID-847267.doc que descarga carga dañina (Kronos), 10 de noviembre |

| e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855 | SHA256 | Kronos, 10 de noviembre |

| hxxp://www.networkupdate[.]club/kbps/connect[.]php | URL | C&C de Kronos, 10 de noviembre |

| hxxp://networkupdate[.]online/kbps/upload/c1c06f7d[.]exe | URL | DL de carga dañina de Kronos, 10 de noviembre |

| hxxp://networkupdate[.]online/kbps/upload/1f80ff71[.]exe | URL | DL de carga dañina de Kronos, 10 de noviembre |

| hxxp://networkupdate[.]online/kbps/upload/a8b05325[.]exe | URL | DL de carga dañina de Kronos, 10 de noviembre |

| d0caf097ea0350dc92277aed73b0f44986d7d85b06d1d17b424dc172ce35a984 | SHA256 | c1c06f7d.exe - SmokeLoader |

| d9d1f02c8c4beee49f81093ea8162ce6adf405640ccacd5f03ce6c45e700ee98 | SHA256 | 1f80ff71.exe - SmokeLoader |

| hxxp://webfeed.updatesnetwork[.]com/feedweb/feed[.]php | URL | C&C de SmokeLoader |

| 093c81f0b234c2aa0363129fdaaaf57551f161915da3d23f43a792b5f3024c1e | SHA256 | a8b05325.exe - ScanPOS |

| hxxp://invoicesharepoint[.]com/gateway[.]php | URL | C&C de ScanPOS |

| hxxp://intranet.excel-sharepoint[.]com/doc/employee[.]php?id=[dirección de correo electrónico codificada con base64] | URL | Vínculo de phishing, 14 de noviembre |

| fd5412a7c71958ecdffa7064bf03c5f1931e561a1e71bc939551d5afb8bf7462 | SHA256 | descargado por medio de vínculos de phishing, 14 de noviembre |

| hxxp://profile.excel-sharepoint[.]com/doc/office[.]exe | URL | EmployeeID-6283.doc que descarga carga dañina (Kronos), 14 de noviembre |

| 269f88cfa9e9e26f3761aedee5d0836b5b82f346128fe03da28a331f80a5fba3 | SHA256 | Kronos, 14 de noviembre (el mismo C&C que el anterior) |

Cobertura de Suricata y Snort de ET y ETPRO

2018125 ET CURRENT_EVENTS ARCHIVO .PIF SOSPECHOSO en archivo Zip

2020077 ET TROJAN Reporte de Kronos con M2

2020080 ET TROJAN Reporte de Kronos

2022124 ET TROJAN Verificación de conectividad con Microsoft de Win32.Sharik

2022550 ET CURRENT_EVENTS Posible macro malintencionada en DL EXE, febrero de 2016

2023196 ET CURRENT_EVENTS Aterrizaje de RIG, 12 de septiembre de 2016 T2

2023401 ET CURRENT_EVENTS Estructura de URI de RIG EK, 24 de octubre de 2016 (RIG-v)

2816808 ETPRO CURRENT_EVENTS Explotación por Flash de RIG EK, 29 de marzo de 2016

2823254 ETPRO TROJAN ScanPOS exfiltra datos de CC

2823288 ETPRO TROJAN Certificado SSL de CnC de variante de Zeus