Descripción general

La temporada de impuestos y las series de señuelos de phishing que le acompañan son tradiciones anuales en los Estados Unidos. En este año le hemos seguido la pista a la distribución de malware, además de las estafas de phishing acostumbradas entre las amenazas de correo electrónico que se relacionan con las declaraciones de impuestos federales. Hemos visto que esta tradición se extendió hacia el norte de la frontera con Canadá, donde la fecha límite para presentar las declaraciones de impuestos es el 30 de abril.

Análisis: Entrega de malware

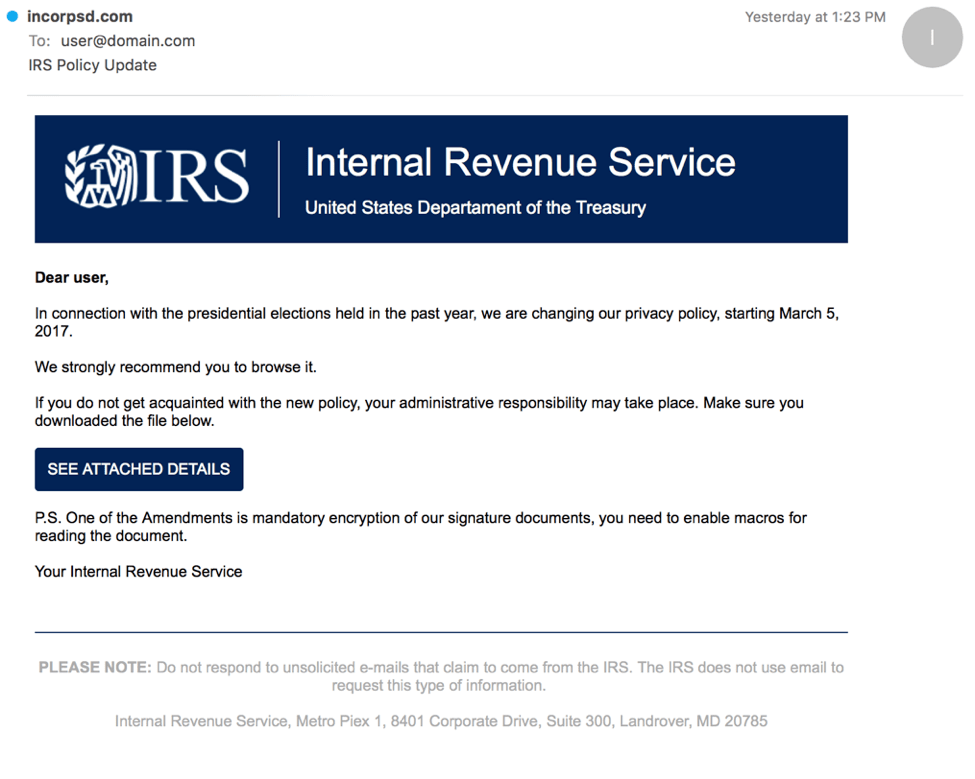

Los temas relacionados con los impuestos son señuelos frecuentes de correo electrónico y sitios web de phishing. Sin embargo, este año los investigadores de Proofpoint examinaron varias campañas que también distribuían malware por medio de mensajes de correo electrónico con el tema de los impuestos y el IRS. En la primera campaña que investigamos, a los destinatarios se les insta a leer una nueva política de privacidad del IRS en un documento adjunto. El mensaje contiene varios elementos de ingeniería social, los cuales explican el motivo por el cual los destinatarios necesitan abrir el documento y habilitar las macros incrustadas. Lo cual en este caso es una declaración falsa de cifrado obligatorio. Una vez habilitadas, las macros descargan la botnet Dridex 1105.

Figura 1: Señuelo de correo electrónico que indica una “actualización de política de privacidad” de impuestos del IRS

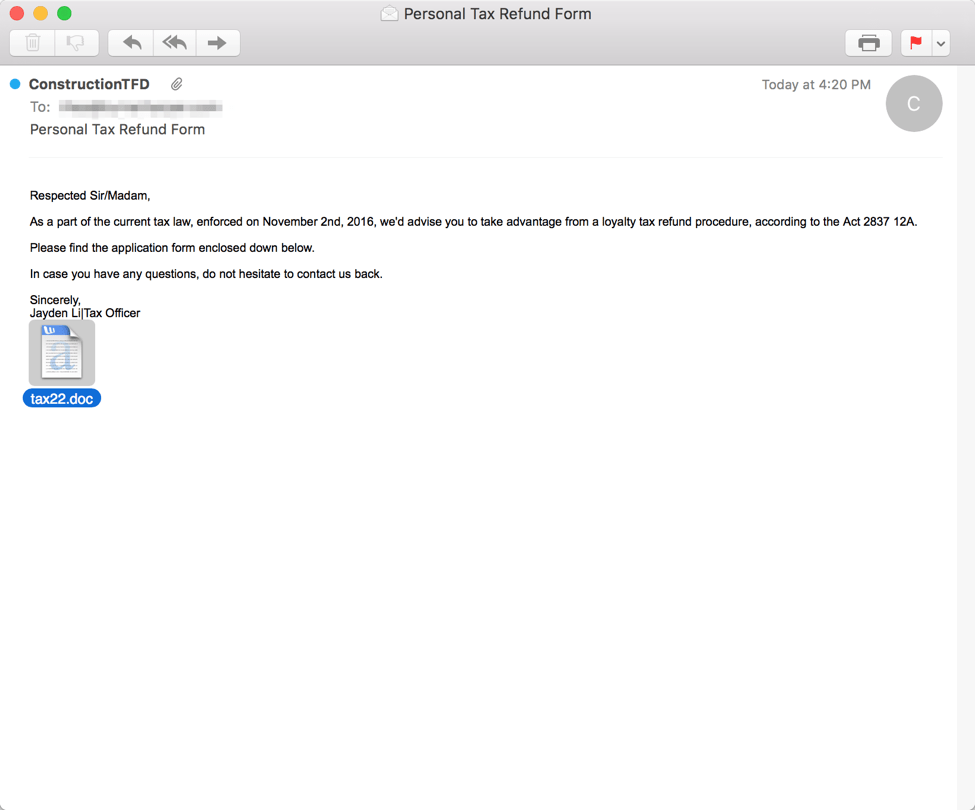

Otra campaña de correo electrónico dirigida a destinatarios de los Estados Unidos ofrecía un programa especial de “reembolso de impuestos por lealtad”. Aunque la ingeniería social empleada en este señuelo era mucho menos sofisticada, el documento malintencionado adjunto entregaba un ransomware Sage por medio de macros incrustadas. El ransomware Sage acaparó los titulares a principios de este año debido a las largas sumas de rescate que se exigen a los usuarios, las cuales ascienden a $2.000 USD para descifrar sus archivos.

Figura 2: Señuelo de correo electrónico con un documento adjunto que entrega el ransomware Sage si el usuario habilita las macros del documento.

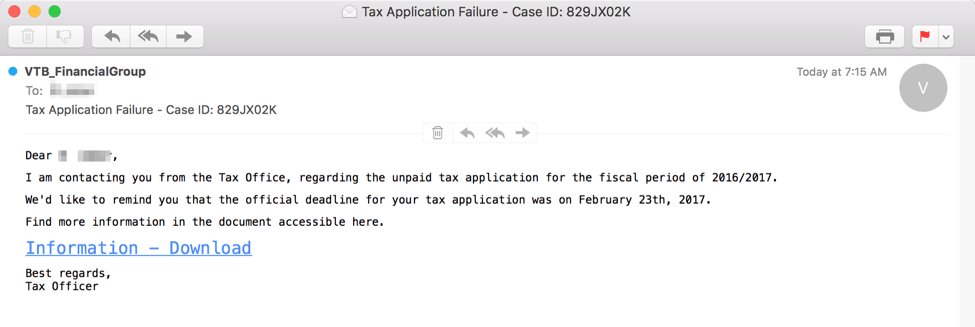

Otra campaña que entregaba Sage durante la tercera semana de febrero fue notable porque utilizaba vínculos de archivos JavaScript comprimidos (figura 3) en lugar de documentos malévolos adjuntos. El señuelo de correo electrónico empleaba un aviso de pago vencido con una fecha ligada a la fecha del mensaje, con el fin de despertar una sensación de urgencia con respecto al mensaje. Si los destinatarios hacían clic en el vínculo y descomprimían el archivo, el archivo JavaScript instalaba Sage.

Figura 3: Señuelo de correo electrónico con el tema de los impuestos que distribuye el ransomware Sage por medio de un vínculo malintencionado de un archivo JavaScript comprimido

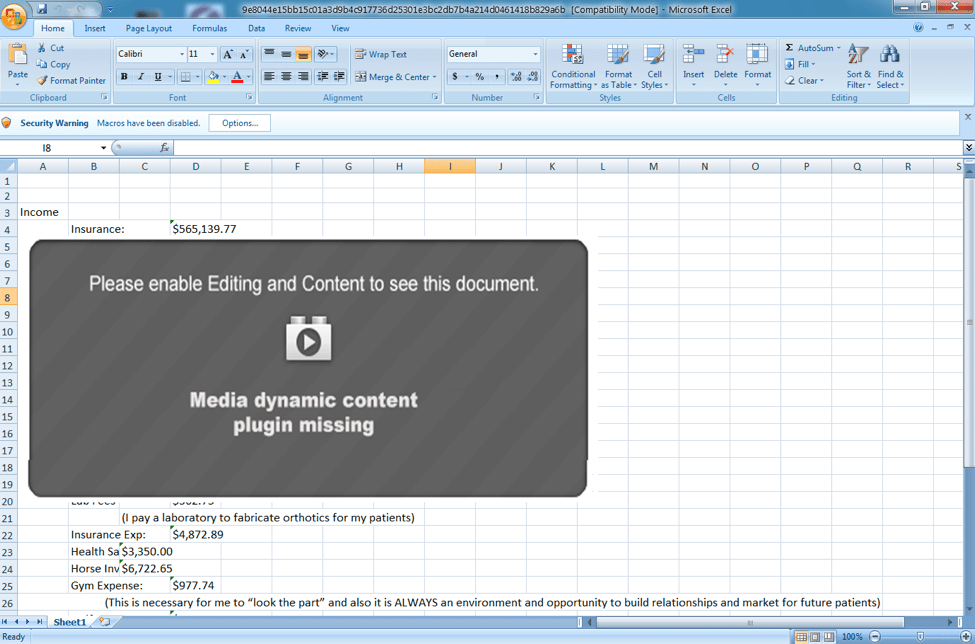

Otra campaña de correo electrónico nefasta que sacaba partido del tema de los impuestos entregaba LuminosityLink por medio de hojas de cálculo Excel adjuntas cargadas de macros. LuminosityLink es un troyano de acceso remoto (RAT) que incluye un registrador de pulsaciones de teclas con capacidad para inyectar código en la mayoría de los procesos que estén en ejecución en las PC infectadas. Proofpoint también ha observado que se ha utilizado LuminosityLink para descargar otras cargas dañinas dependiendo de los objetivos identificados como de mucho valor por los atacantes según un análisis hecho en los sistemas afectados. En la figura 4 se muestra un ejemplo de una hoja de cálculo malévola.

Figura 4: Hoja de cálculo de ingeniería social con supuestas deducciones fiscales y una imagen que explica por qué el destinatario debería habilitar las macros

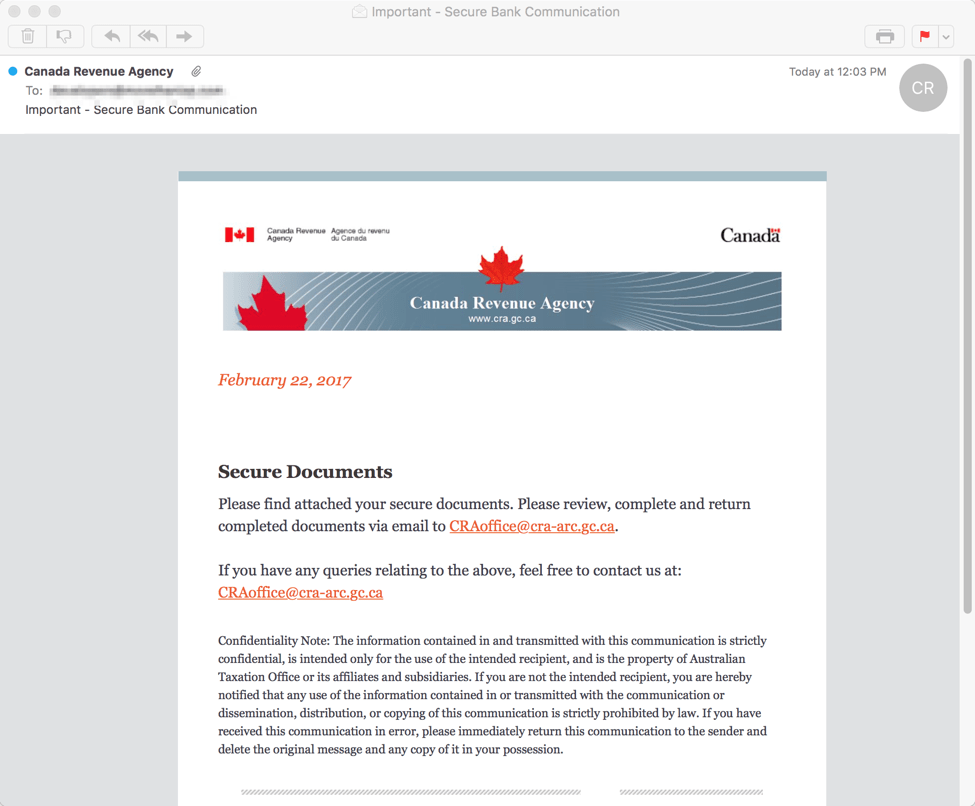

“The Trick”, también conocido como TrickBot y TrickLoader, ha surgido recientemente a modo de troyano bancario de alto perfil con vínculos del malware bancario Dyreza y de los actores detrás de él. El 22 de febrero observamos un ataque de ingeniería social cuidadosamente elaborado que entregaba The Trick bajo el disfraz de documentos que debían llenarse para el organismo de hacienda de Canadá (Canadian Revenue Agency), que es el equivalente al IRS (Internal Revenue Service) de Estados Unidos.

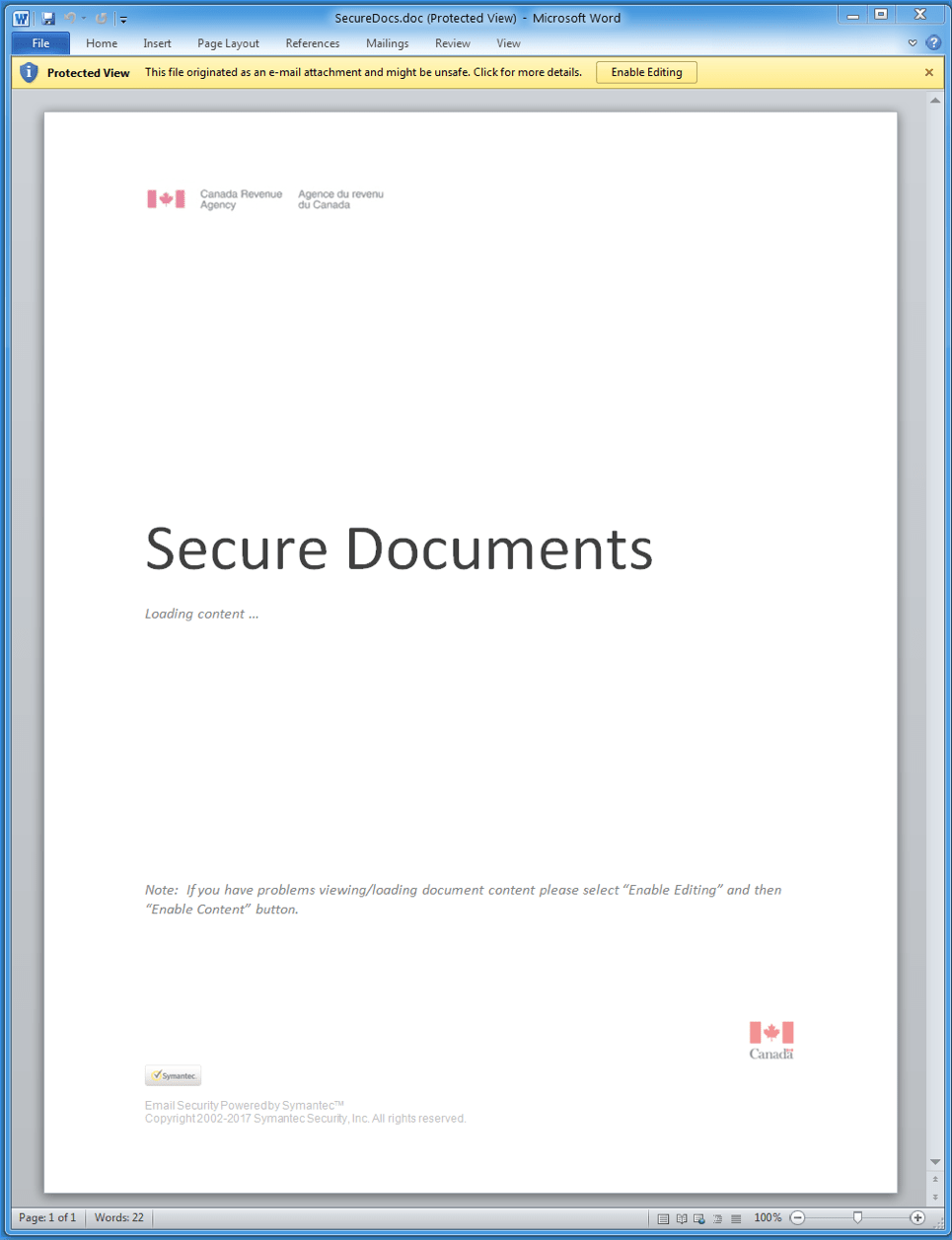

El mensaje con aspecto profesional, mostrado en la figura 5, incluía instrucciones e información de contacto relacionadas con los “documentos seguros” adjuntos (figura 6). Los documentos seguros descargaban The Trick una vez que los destinatarios habilitaban las macros.

Figura 5: Mensaje de señuelo que entrega documentos falsos relacionados con información tributaria de Canadá

Figura 6: Documento de señuelo que descarga el troyano bancario The Trick cuando los destinatarios habilitan las macros

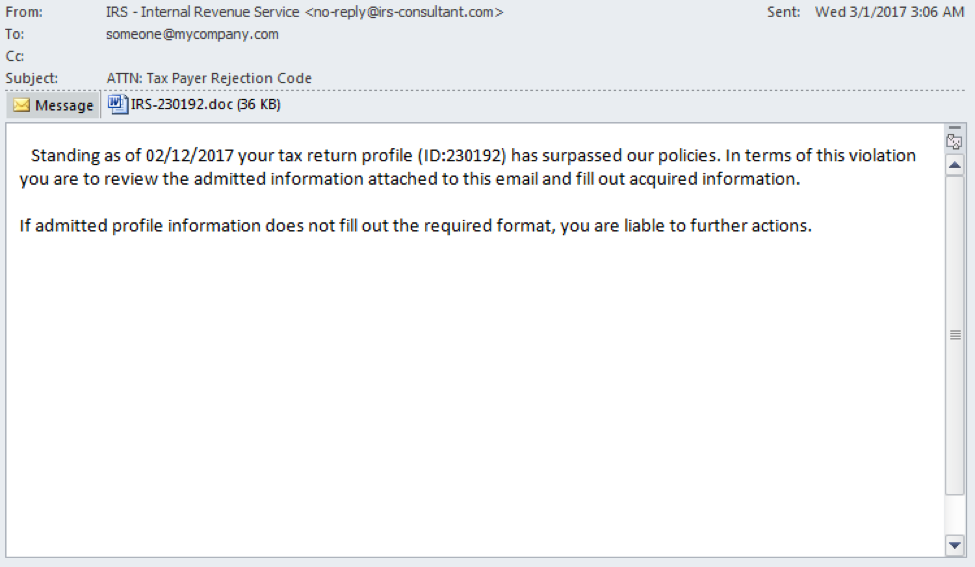

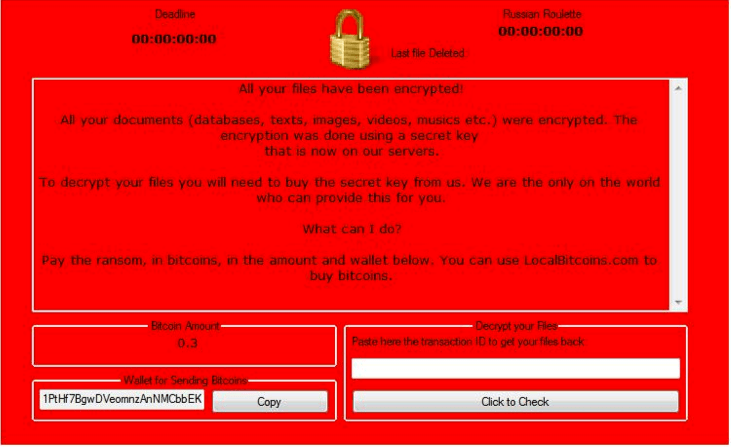

Figura 7: Correo electrónico procedente del dominio irs-consultant.com

El documento adjunto está en blanco, pero si un destinatario inocente o curioso habilitaba el contenido, las macros instalaban el ransomware Philadelphia, el cual se documentó por primera vez hacia fines del año pasado. Según nuestros colegas de bleepingcomputer.com, “Philadelphia se vende como solución de ransomware de bajo costo que permite que cualquier aspirante a criminal ponga en marcha una campaña de ransomware avanzada con pocos gastos o poca complejidad”. La figura 8 muestra la pantalla del ransomware Philadelphia.

Figura 8: Pantalla de rescate del ransomware Philadelphia

Tal como lo demuestran estos ejemplos, las campañas de correo electrónico con el tema de los impuestos encapsulan las tendencias más amplias que destacamos en nuestro Informe sobre amenazas de 2016: la distribución a gran escala de ransomware mediante correo electrónico, la selección de amenazas de troyanos bancarios según la región geográfica, la variación de las cargas dañinas y la creciente adopción de direcciones URL en lugar de documentos adjuntos.

Análisis – Phishing

Aunque el uso de señuelos y documentos relacionados con los impuestos para distribuir una variedad de cargas dañinas, incluyendo variantes relativamente nuevas de Sage y The Trick, fue destacable, el phishing con el tema de los impuestos siguió siendo el ataque más popular. Las estafas de phishing continúan empleando una variedad de plantillas y estilos de ataque, y, por primera vez, adoptaron algunos de los métodos más sofisticados que observamos anteriormente en estafas de phishing dirigidas a Gmail y PayPal.

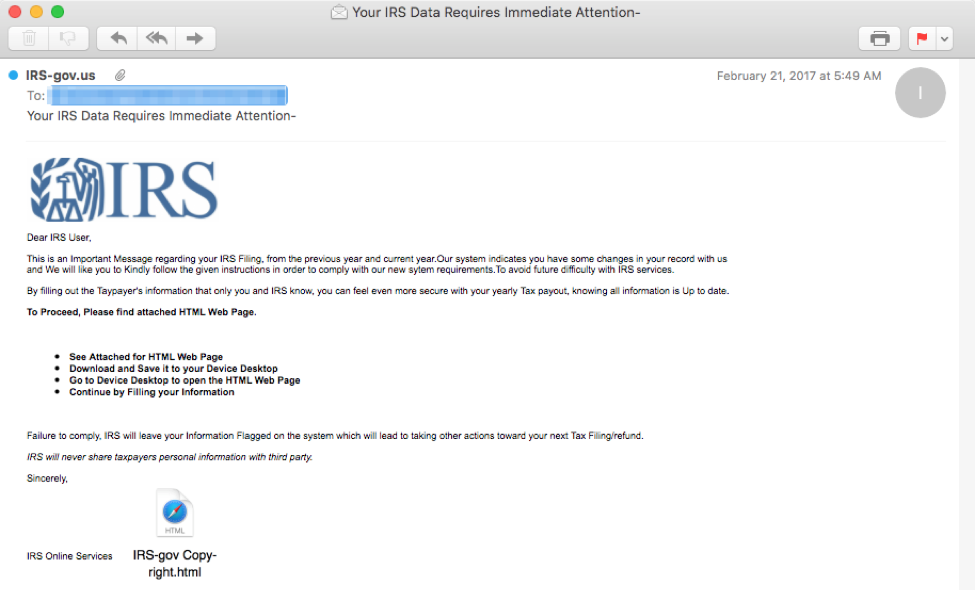

La figura 9 muestra un ejemplo de un señuelo que pretende proceder del IRS, aunque los destinatarios diestros reconocerían rápidamente que no se trata de un dominio de primer nivel (TLD) del gobierno estadounidense.

Figura 9: Mensaje de señuelo que incluye un formulario de phishing

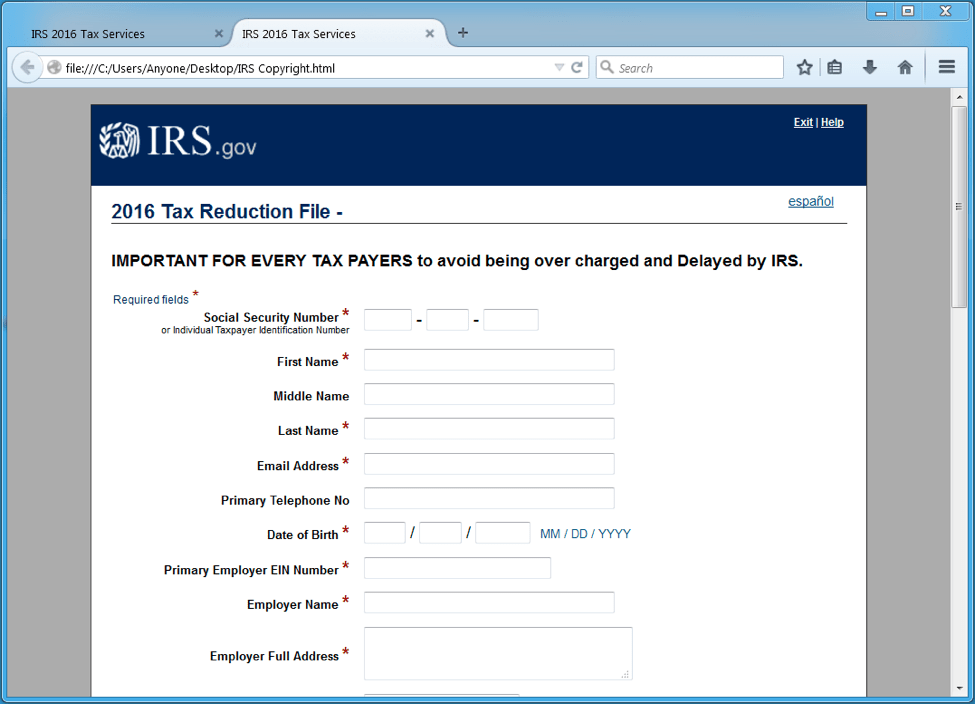

El documento adjunto “IRS-gov Copyright.html” es una página de phishing (figura 10) que devuelve al atacante la información personal recopilada en el formulario. El uso de adjuntos HTML en lugar de vínculos no es un método novedoso, pero en este caso la marca robada y la plantilla empleada reflejan con precisión las páginas reales del sitio irs.gov. El señuelo de correo electrónico, a pesar de que contiene algunos errores gramaticales, también emplea con eficacia la marca del IRS robada e imparte suficiente sensación de urgencia que insta a los usuarios a enviar el formulario.

Figura 10: Página de phishing adjunta a un mensaje de señuelo con el tema del IRS

No obstante, este nivel de calidad no es universal, dado que otros ejemplos recientes incluyen errores gramaticales obvios y puntuación caótica que debería levantar sospechas entre la mayoría de los destinatarios.

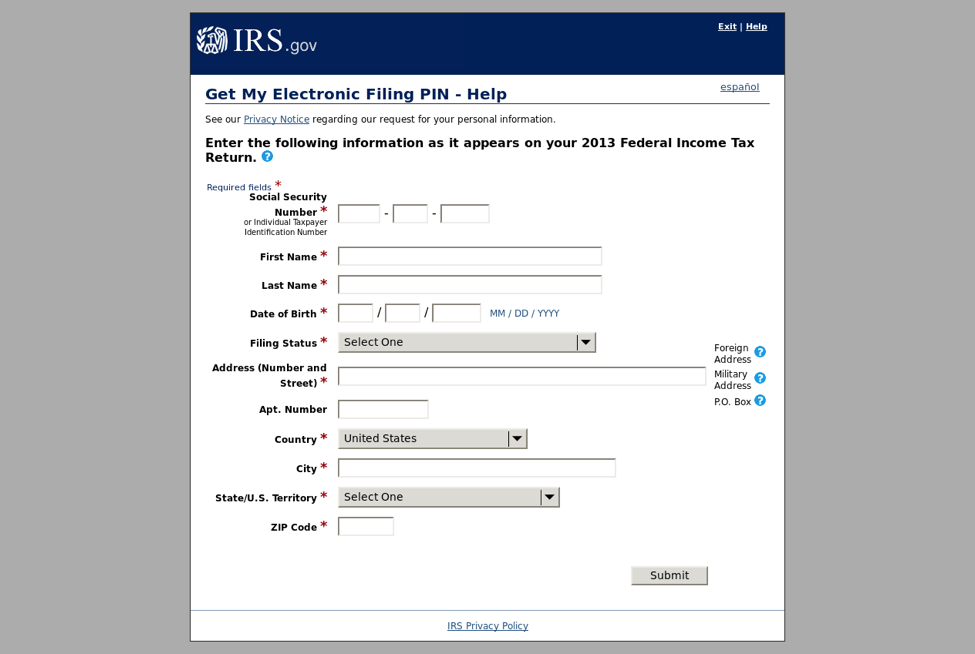

Muchas de estas páginas de phishing se basan en plantillas que se han utilizado durante muchos años. Por ejemplo: la página de la figura 11 se asemeja a otras páginas que recopilan mucha de la misma información, pero que en realidad han sido utilizadas por actores de phishing desde 2013, cuando se observaron los ataques de fraude de PIN por primera vez.

Figura 11: Ataque de fraude de PIN visto por primera vez en 2013

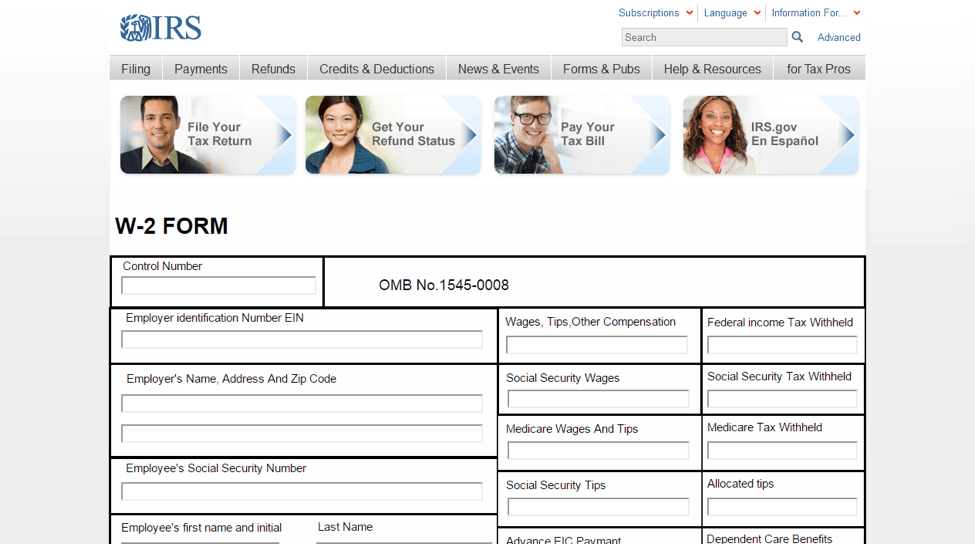

Los formularios y las solicitudes de W2 se han vuelto más populares en una variedad de estafas basadas en correo electrónico. En otro ejemplo, los estafadores sustraen la información personal por medio de un formulario en el que se envía información de W2 federal, robando nuevamente la marca y la imagen del IRS directamente del sitio IRS.gov.

Figura 12: Plantilla de phishing de formulario W2

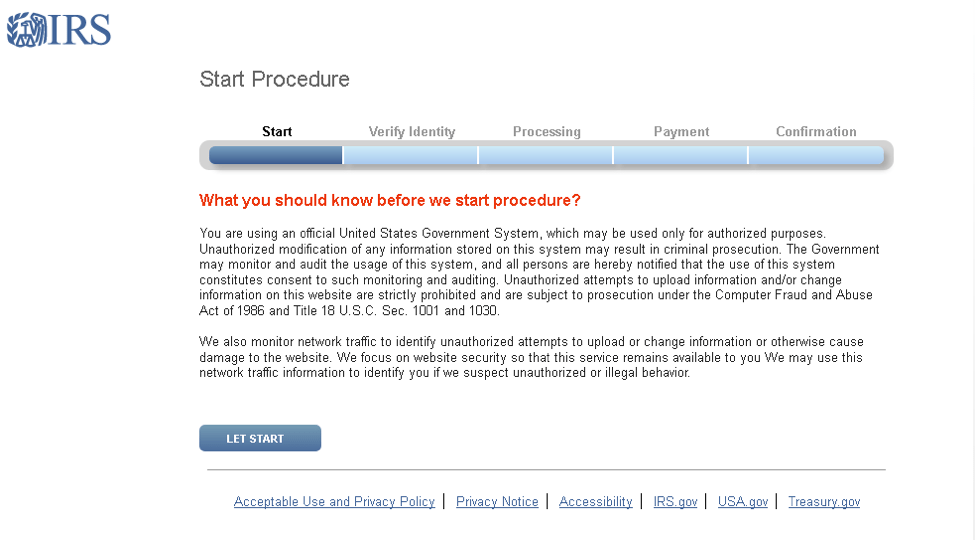

También hemos observado que se han vuelto a utilizar los formularios que capturan información de inicio de sesión del IRS y que describimos por primera vez el año pasado. Como se mencionó, los estafadores de forma extensa vuelven a emplear las plantillas y el código relacionado de campañas anteriores, y tienen muy poco incentivo para la innovación amplia, mientras las plantillas y herramientas existentes sigan teniendo eficacia. Aunque siguen utilizándose las plantillas descritas anteriormente debido a que aún son eficaces, estamos comenzando a ver algunas técnicas más sofisticadas en recientes campañas de phishing con el tema de los impuestos dirigidas a PayPal y Gmail. Si bien aún no están al nivel de esos ataques, algunas campañas emplean la ahora más común técnica de utilizar el cifrado JavaScript AES, lo cual permite que el contenido de las páginas sorteen los sistemas de detección de intrusión y varias aplicaciones antivirus. En combinación con ingeniería social bastante convincente (figura 13), estas plantillas más recientes son potencialmente más eficaces y más difíciles de detectar.

Figura 13: Página de aterrizaje falsa supuestamente del IRS que conduce a una plantilla que emplea el cifrado JavaScript AES

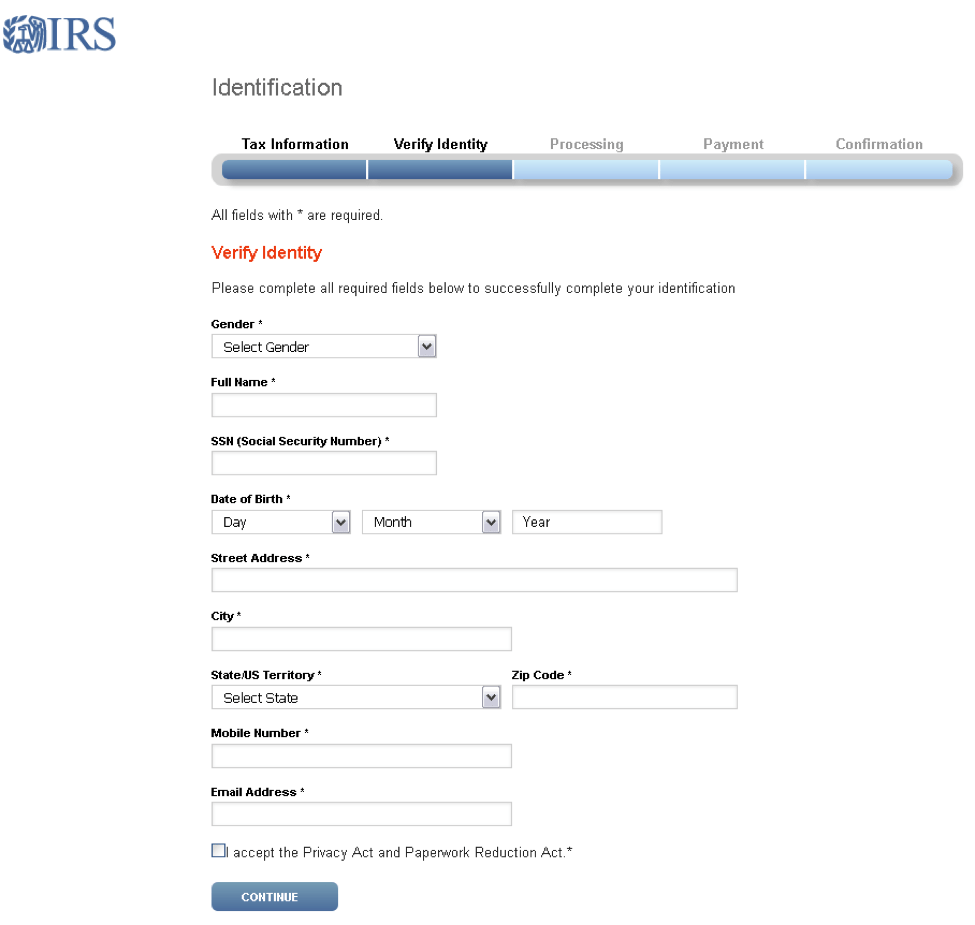

Al hacer clic en “LET [sic] START” [Comencemos] se dirige a la víctima a una página en la que ingresa su información personal (figura 14).

Figura 14: Plantilla de phishing que utiliza el cifrado JavaScript AES para sortear los sistemas de detección de intrusión

Otra técnica reciente de campañas de phishing, la cual es más sofisticada, consiste en entregar avisos falsos a las víctimas mientras su información se está “procesando”. La figura 15 muestra una animación presentada mientras aparentemente la página está recuperando los montos de reembolso de impuestos más recientes de la víctima, lo cual brinda una sensación de legitimidad al incorporar el breve tiempo de espera que los usuarios se imaginarían con un formulario en línea que necesita encontrar la información entre millones de registros.

Figura 15: Animación de la página de “procesamiento del reembolso” utilizada en una campaña común de phishing.

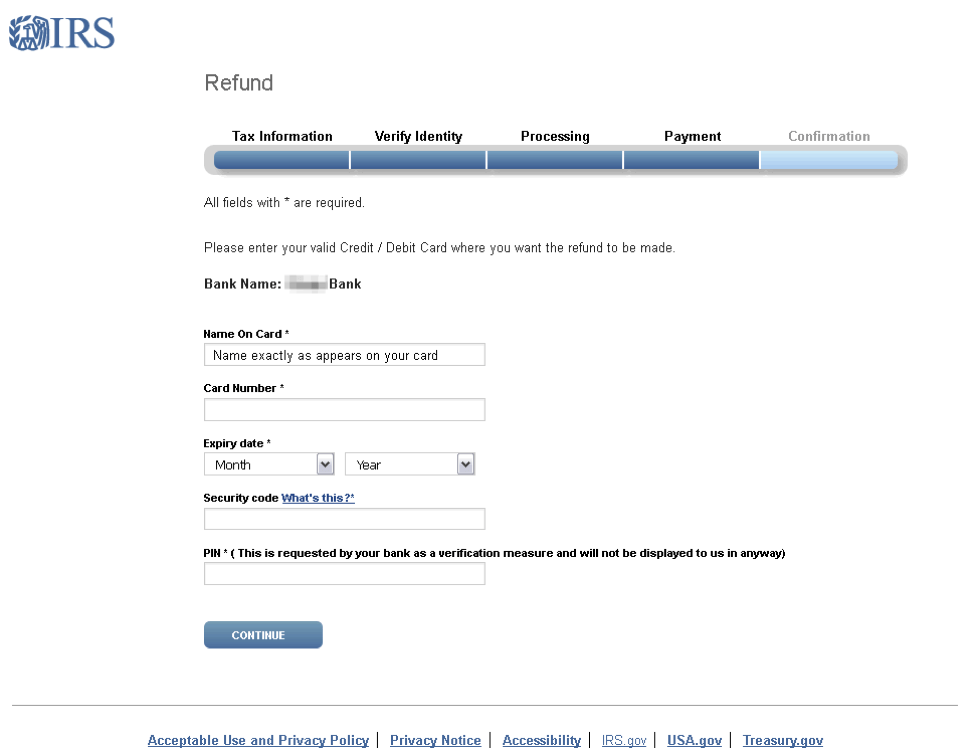

Al iniciar el proceso de reembolso, se lleva a la víctima a una página en la que puede comenzar a ingresar información de tarjeta de débito o de crédito. Después de que el destinatario selecciona el banco, se muestra una página completa de phishing de tarjeta de débito o de crédito (figura 16).

Figura 16: Página de phishing de tarjeta de crédito que emplea una plantilla con el tema del IRS

Una vez que el usuario llena la página, se le presenta una reconfortante página de aterrizaje antes de que se le redirija al sitio web genuino del IRS.

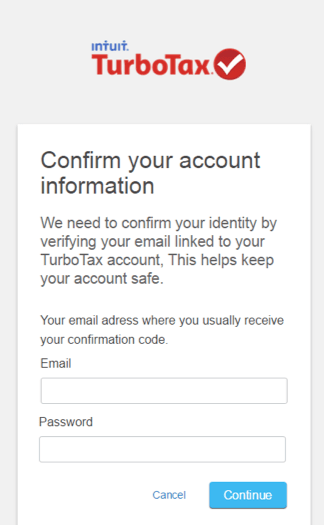

Las marcas de productos de software y servicios comerciales relacionados con los impuestos también se convierten en señuelos populares y realistas. Por ejemplo: hemos observado varias plantillas de TurboTax en circulación en este momento. Algunas son plantillas de una sola página, las cuales supuestamente sirven para recuperar información de cuenta. Una vez que se llena la primera página, la plantilla presenta a la víctima un formulario que solicita más información personal.

En tributo al extendido uso de teléfonos inteligentes para realizar muchas tareas que anteriormente requerían de una PC, otras plantillas son compatibles con dispositivos móviles (figura 17).

Figura 17: Plantilla de TurboTax compatible con dispositivos móviles

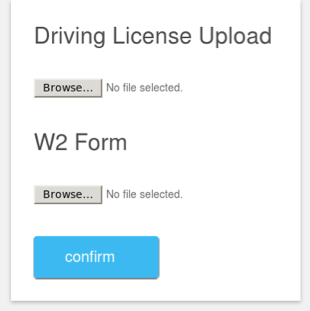

Dado que los usuarios ahora esperan que las aplicaciones para preparar declaraciones de impuestos acepten imágenes de información de identificación personal y de formularios W2, muchas plantillas se aprovechan de esa expectativa y piden a las víctimas que carguen esos documentos, los cuales a continuación se pueden utilizar en el robo de identidad.

Figura 18: Página de phishing móvil que pide a las víctimas que carguen información de identificación personal. Obsérvese el uso de la expresión británica “driving license” [licencia de conducir] en lugar de la estadounidense “drivers license”.

Conclusión

En este año, como en la mayoría, la temporada de impuestos acarrea una variedad de estafas de phishing que procuran robar información personal y financiera importante. Aunque continuamos viendo altos grados de reutilización de código y de robo de plantillas en campañas de phishing más amplias, también hemos observado una cantidad de campañas más sofisticadas que toman prestadas las técnicas de phishing a las que regularmente les seguimos la pista. Muchas de esas campañas se dirigen a servicios de preparación de declaraciones de impuestos, con una variedad de plantillas y señuelos más extensa que la vista en el pasado.

Al mismo tiempo, se emplean los mensajes con el tema de los impuestos para distribuir variantes de malware relativamente nuevas, las cuales reflejan las tendencias más recientes observadas en el panorama de malware más amplio. Esos cambios, tanto en las técnicas como en las cargas dañinas, demostraron que este trillado señuelo se beneficia de las actualizaciones hechas en los ataques basados en el correo electrónico. A medida que se aproxime el 15 de abril, continuaremos viendo más amenazas y señales de innovación, por lo que las organizaciones y las personas deben permanecer alerta ante los cada vez más sofisticados señuelos con el tema de los impuestos.

Cobertura ETPRO de IRS / Turbotax

ETPRO CURRENT_EVENTS Phishing de IRS que logró su objetivo, 14 de septiembre, M1 - 2813012

ETPRO CURRENT_EVENTS Phishing de IRS que logró su objetivo, 14 de septiembre, M2 - 2813013

ETPRO CURRENT_EVENTS Phishing genérico que posiblemente logró su objetivo, 14 de enero - 2815781

ETPRO CURRENT_EVENTS Aterrizaje de phishing de IRS, 15 de enero - 2815799

ETPRO CURRENT_EVENTS Phishing de IRS que logró su objetivo, 15 de enero - 2815800

ETPRO CURRENT_EVENTS Phishing de IRS que logró su objetivo, 22 de enero - 2815926

ETPRO CURRENT_EVENTS Phishing de IRS que logró su objetivo, 4 de enero de 2017 - 2824211

ETPRO CURRENT_EVENTS Phishing de IRS que logró su objetivo, 5 de enero de 2017 - 2824234

ETPRO CURRENT_EVENTS Phishing de IRS que logró su objetivo, 20 de enero de 2017 - 2824570

ETPRO CURRENT_EVENTS Phishing de IRS que logró su objetivo, M1, 31 de enero de 2017 - 2824709

ETPRO CURRENT_EVENTS Phishing de IRS que logró su objetivo, M2, 31 de enero de 2017 - 2824710

ETPRO CURRENT_EVENTS Phishing de IRS que logró su objetivo, M3, 31 de enero de 2017 - 2824711

ETPRO CURRENT_EVENTS Phishing de IRS que logró su objetivo, M4, 31 de enero de 2017 - 2824712

ETPRO CURRENT_EVENTS Phishing de IRS que logró su objetivo, 7 de febrero de 2017 - 2824813

ETPRO CURRENT_EVENTS Phishing de IRS que logró su objetivo, M1, 22 de febrero de 2017 - 2825069

ETPRO CURRENT_EVENTS Phishing de IRS que logró su objetivo, M2, 22 de febrero de 2017 - 2825070

ETPRO CURRENT_EVENTS Phishing de IRS que logró su objetivo, M3, 22 de febrero de 2017 - 2825071

ETPRO CURRENT_EVENTS Phishing de Turbotax que logró su objetivo, 4 de enero de 2017 - 2824212

ETPRO CURRENT_EVENTS Phishing de Turbotax que logró su objetivo, 31 de enero de 2017 - 2824713

Indicadores de compromiso (IOC)

Dridex 1105

|

IOC |

Tipo de IOC |

Descripción |

|

irsnews[.]info/Policy_Update3.doc |

URL |

URL de documento con Dridex |

|

ff9e17f9692e3f34b68af54ffffb0bbadf8a371f412f0639596f456a9c4f8518 |

SHA256 |

Policy_Update3.doc |

|

86[.]110.117.205/0210.exe |

URL |

Documento con Dridex que obtiene la carga dañina |

|

5.101.120[.]73 |

IP |

C&C del cargador de Dridex |

|

188.226.154[.]38 |

IP |

C&C del cargador de Dridex |

|

91.121.30[.]169 |

IP |

C&C del cargador de Dridex |

|

51.254.129[.]140 |

IP |

C&C del cargador de Dridex |

|

185.129.148[.]246 |

IP |

C&C del cargador de Dridex |

|

80.90.203[.]245 |

IP |

C&C del agente de Dridex |

|

216.126.225[.]189 |

IP |

C&C de inyecciones de Dridex |

|

173.196.157[.]250 |

IP |

C&C de inyecciones de Dridex |

Sage - Adjunto

|

IOC |

Tipo de IOC |

Descripción |

|

016358afcd1e0c6ed8efb490e6ad38724048bf81cc0620de9c4b39f6d81d14ba |

SHA256 |

Archivo adjunto |

|

hxxp://tiranainternational[.]com/hoteltiranacom/joomla_style[.]jpg |

URL |

Carga dañina de documento |

|

mbfce24rgn65bx3g.pbt2ac[.]com |

Nombre de host |

C&C de Sage |

|

mbfce24rgn65bx3g.9dpnlu2[.]com |

Nombre de host |

C&C de Sage |

|

7gie6ffnkrjykggd[.]onion |

Dominio |

Pago de Sage |

|

7gie6ffnkrjykggd.pbt2ac[.]com |

Nombre de host |

Pago de Sage |

|

7gie6ffnkrjykggd.9dpnlu2[.]com |

Nombre de host |

Pago de Sage |

Sage - URL

|

IOC |

Tipo de IOC |

Descripción |

|

mangosdemadera[.]com/wp-includes/info.php |

URL |

Dirección URL en mensaje de correo electrónico |

|

29138552aee9e03bbc5b426c8b36b5f5ce87c2034ee58c9578aaa6f0f6571d3a |

SHA256 |

Archivo Information.zip descargado en la dirección URL inicial |

|

29138552aee9e03bbc5b426c8b36b5f5ce87c2034ee58c9578aaa6f0f6571d3a |

SHA256 |

info_344.js dentro de information.zip |

|

hxxp://taxinginfo.trade/file[.]jpg |

URL |

Carga dañina en JavaScript |

|

mbfce24rgn65bx3g.io23zc[.]com |

Nombre de host |

C&C de Sage |

LuminosityLink

|

IOC |

Tipo de IOC |

Descripción |

|

9e8044e15bb15c01a3d9b4c917736d25301e3bc2db7b4a214d0461418b829a6b |

SHA256 |

Archivo adjunto |

The Trick

|

IOC |

Tipo de IOC |

Descripción |

|

fcdfe2b640fd560c2c72becd2dc27e004cd91638a47ce5845b5ec3b338c0e190 |

SHA256 |

Archivo adjunto |

Philadelphia - Adjunto

|

IOC |

Tipo de IOC |

Descripción |

|

7bf232cf3fd70906d8fa3a7dc9569d1d67ebb72303a710c3f55ce0564e250231 |

SHA256 |

Archivo adjunto |

|

hxxp://worldprocessing.co/philly-germany[.]exe |

URL |

Carga dañina de documento |

|

hxxp://apocalipsisz.es/bridge[.]php |

Dominio |

C&C de Philadelphia |

|

hxxp://clearvisionwear.us/wp/bridge[.]php |

Dominio |

C&C de Philadelphia |

|

hxxp://iigenesis.com/bridge[.]php |

Dominio |

C&C de Philadelphia |

|

hxxp://philipjonescoachhire.com/bridge[.]php |

Dominio |

C&C de Philadelphia |

Página de phishing de 2013

|

IOC |

Tipo de IOC |

Descripción |

|

hxxp://weareagenius.com/wp-content/plugins/gravityforms/fonts/irs=gov/confirm.mem/start[.]php |

SHA256 |

Página de aterrizaje de phishing |

Página de phishing de formulario W2

|

IOC |

Tipo de IOC |

Descripción |

|

hxxp://www.tashconferences[.]com/new/w2-form/ |

SHA256 |

Página de aterrizaje de phishing |

Página de phishing de AES

|

IOC |

Tipo de IOC |

Descripción |

|

hxxp://www.tax-refund-irs-gov.radyobabil[.]com/ |

SHA256 |

Página de aterrizaje de phishing |

TurboTax para dispositivos móviles

|

IOC |

Tipo de IOC |

Descripción |

|

hxxp://tapeunlimited[.]com/js/zip/index/ |

SHA256 |

Página de aterrizaje de phishing |