Índice

Definición

El smishing es un ciberataque que se dirige a las personas a través de SMS (servicio de mensajes cortos) o mensajes de texto. El término es una combinación de “SMS” y “phishing”.

En un ataque de smishing, los ciberdelincuentes envían mensajes de texto engañosos para inducir a las víctimas a compartir información personal o financiera, hacer clic en enlaces malintencionados o descargar software o aplicaciones dañinas. Al igual que los ataques de phishing basados en el correo electrónico, estos mensajes engañosos suelen parecer proceder de fuentes fiables y utilizan tácticas de ingeniería social para crear una sensación de urgencia, curiosidad o miedo con el fin de manipular al destinatario para que realice una acción no deseada.

La mayoría de los 3500 millones de smartphones que hay en el mundo son capaces de recibir mensajes de texto de cualquier número del mundo. Muchos usuarios están conscientes de los peligros de hacer clic en un enlace contenido en un correo electrónico. Pero pocas personas están conscientes de los peligros de hacer clic en enlaces contenidos en mensajes de texto. Los usuarios son mucho más confiados con los mensajes de texto, así que el smishing suele resultar lucrativo para atacantes que busquen obtener credenciales, información bancaria y datos privados.

La formación en ciberseguridad empieza aquí

La prueba gratuita funciona de la siguiente manera:

- Reúnase con nuestros expertos en ciberseguridad para evaluar su entorno e identificar su exposición a riesgos.

- En un plazo de 24 horas y con una configuración mínima, desplegaremos nuestras soluciones durante 30 días.

- ¡Conozca nuestra tecnología en acción!

- Reciba un informe que identifica sus vulnerabilidades de seguridad para ayudarle a tomar medidas inmediatas frente a ataques de ciberseguridad.

Rellene este formulario para solicitar una reunión con nuestros expertos en ciberseguridad.

Un representante de Proofpoint se comunicará con usted en breve.

Cómo funciona

La mayoría de los ataques de smishing funcionan igual que el phishing por correo electrónico. Estos ataques utilizan una combinación de manipulación tecnológica y tácticas psicológicas para engañar a las víctimas. Los siguientes pasos resumen el proceso general:

- Selección de víctimas: Los ciberdelincuentes eligen sus objetivos. Esta selección puede ser aleatoria, utilizando una amplia lista de números de teléfono, o más específica, dirigiéndose a individuos basándose en datos obtenidos de violaciones anteriores o en información vendida en la dark web.

- Elaboración del mensaje: Los atacantes crean un mensaje de texto engañoso que invoca una emoción o reacción específica, como la urgencia, el miedo o la curiosidad. Este mensaje suele incluir una llamada a la acción, como hacer clic en un enlace o llamar a un número.

- Entrega de mensajes: Utilizando pasarelas de SMS, herramientas de suplantación de identidad o dispositivos infectados, el atacante envía el mensaje de smishing a sus víctimas.

- Interacción: Al recibir el mensaje, se solicita a la víctima que realice una acción. Esto podría ser hacer clic en un enlace proporcionado, responder con información personal o llamar a un número de teléfono especificado.

- Recolección de datos o despliegue de malware: Pueden producirse varios resultados si la víctima interactúa como espera el atacante. Podrían aterrizar en un sitio web fraudulento donde introducen datos personales o financieros. O podrían descargar, sin saberlo, software malintencionado en su dispositivo. Si llaman a un número, el atacante podría engañarlos para que proporcionen información verbalmente o incurran en cargos.

- Uso de la información robada: Ya con la información deseada en la mano, el atacante puede utilizarla para diversos fines malintencionados, como el robo de identidad, transacciones no autorizadas, la venta de los datos en el mercado negro o nuevos ataques dirigidos.

- Evasión: Para continuar sus operaciones sin ser detectados, los atacantes cambian frecuentemente de táctica, utilizan diferentes números de teléfono y emplean diversas técnicas para enmascarar su identidad y ubicación.

Los smishers (como se conoce a los perpetradores de estas técnicas) emplean múltiples estrategias y trucos para lograr que los usuarios les envíen información privada. Por ejemplo, pueden usar información básica de víctima (como su nombre y dirección), que previamente han obtenido de herramientas públicas en línea, para hacer creer a la víctima que el mensaje proviene de una fuente fiable.

El smisher podría usar su nombre y ubicación para dirigirse a usted directamente. Esta información podría volver más convincente al mensaje. Después, el mensaje muestra un enlace que lleva a un servidor que el atacante controla. El enlace podría llevar a una página de phishing de credenciales o con malware diseñado para poner en riesgo el teléfono. A continuación, el autor del smishing utiliza el malware para fisgonear los datos del smartphone del usuario o enviar datos confidenciales furtivamente a un servidor controlado por el atacante.

La ingeniería social, en combinación con el smishing, permite lanzar ataques poderosos. El atacante podría llamar al usuario pidiéndole información privada antes de enviar un mensaje de texto. La información revelada se utiliza entonces en el ataque por mensaje de texto del smisher. Múltiples empresas de telecomunicaciones han intentado combatir las llamadas de ingeniería social mostrando un mensaje de riesgo de spam en un smartphone cuando un número conocido por participar en estafas llama al usuario.

Las funciones básicas de seguridad de Android e iOS suelen ser suficientes como para evitar el malware. Pero incluso con controles de seguridad robustos en los sistemas operativos móviles, ningún control de seguridad puede combatir a los usuarios que envían voluntariamente sus datos a un número desconocido.

Tipos de ataques de smishing

Al igual que ocurre con la creciente sofisticación de los ataques de phishing convencionales, los mecanismos de smishing adoptan formas muy elaboradas. Entre los tipos más comunes de smishing están:

- Estafas de verificación de cuenta: En este tipo de ataque, la víctima recibe un mensaje de texto que dice proceder de una empresa o proveedor de servicios de confianza, como un banco o un transportista. El mensaje suele advertir a los usuarios sobre actividades no autorizadas o les pide que verifiquen los datos de la cuenta. Cuando los usuarios hacen clic en el enlace proporcionado, son dirigidos a una página de inicio de sesión falsa, donde se les pueden robar sus credenciales.

- Estafas de premios o loterías: En este caso, un atacante informa a las víctimas de que han ganado un premio, una lotería o un sorteo. Para reclamar su premio, deben proporcionar datos personales, pagar una pequeña cantidad o hacer clic en un enlace malintencionado. El objetivo es robarles información confidencial o dinero.

- Estafas de soporte técnico: Los usuarios reciben un mensaje advirtiéndoles de un problema con su dispositivo o cuenta con la petición de que se pongan en contacto con un número de asistencia técnica. Llamar a este número puede dar lugar a cargos, o el “técnico” puede solicitar el acceso remoto al dispositivo, lo que conduce a un posible robo de datos.

- Alertas de fraude bancario: Estos mensajes parecen proceder del banco de la víctima, advirtiendo sobre transacciones no autorizadas o actividades sospechosas. A continuación, se pide al usuario que haga clic en un enlace para verificar sus transacciones o que llame a un número, ambos controlados por el atacante.

- Estafas fiscales: Cerca de la temporada de pago de impuestos, muchas personas reciben mensajes que dicen ser de agencias tributarias. Estos mensajes suelen prometer devoluciones de impuestos o amenazar con sanciones por impuestos supuestamente impagados, instando al destinatario a facilitar datos personales o financieros.

- Cancelación de servicios: El atacante advierte a la víctima de que una suscripción o servicio (como un servicio de streaming o una suscripción de software) está a punto de cancelarse por un problema de pago. Se les insta a hacer clic en un enlace para “resolver” el problema, que normalmente conduce a una página de phishing.

- Descargas de aplicaciones malintencionadas: Los usuarios reciben un mensaje promocionando una aplicación útil o entretenida. Al hacer clic en el enlace de descarga, se instala software malintencionado en el dispositivo del usuario.

El conocimiento de estas tácticas habituales de smishing puede reducir significativamente las posibilidades de ser víctima de ellas. Trate siempre con precaución los mensajes inesperados o sospechosos, verifíquelos con la supuesta fuente utilizando métodos de contacto conocidos y evite hacer clic en enlaces desconocidos o descargar archivos de remitentes desconocidos.

Smishing vs. phishing vs. vishing

Comprender las diferencias entre smishing, phishing y vishing es vital para la concienciación y la protección frente a una amplia gama de ciberamenazas. Cada término se refiere a tácticas engañosas que los ciberdelincuentes utilizan para engañar a las personas para que divulguen información delicada. Sin embargo, cada enfoque utiliza diferentes medios y métodos para llevar a cabo el ataque.

Smishing

- Medio: SMS (servicio de mensajes cortos) o mensajes de texto.

- Método: Los ciberdelincuentes envían mensajes de texto engañosos que intentan atraer a las víctimas para que compartan información personal o financiera, hagan clic en enlaces malintencionados o descarguen software dañino.

- Ejemplo: Un mensaje de texto alertando al destinatario de una transacción bancaria sospechosa e instándole a hacer clic en un enlace para verificar su cuenta.

Phishing

- Medio: Principalmente el correo electrónico, pero también puede incluir sitios web y redes sociales malintencionadas.

- Método: Los ciberdelincuentes forjan correos electrónicos fraudulentos para que parezcan proceder de fuentes fiables. Estos correos electrónicos suelen contener enlaces o archivos adjuntos malintencionados y están diseñados para engañar a los destinatarios para que proporcionen datos confidenciales, como credenciales de inicio de sesión o números de tarjetas de crédito.

- Ejemplo: Un correo electrónico, aparentemente de un popular sitio de comercio electrónico, en el que se pide a los usuarios que restablezcan sus contraseñas debido a una brecha de seguridad, que conduce a una página de inicio de sesión falsa.

Vishing (suplantación de identidad por voz)

- Medio: Llamadas de voz (a través del teléfono tradicional o de servicios VoIP).

- Método: Los ciberdelincuentes se hacen pasar por teléfono por organizaciones legítimas, como bancos o agencias gubernamentales. Su objetivo es extraer información delicada directamente de la víctima durante la llamada.

- Ejemplo: Una llamada de alguien que dice ser de Hacienda, afirmando que la víctima debe impuestos atrasados y que se enfrentará a consecuencias legales a menos que realice un pago inmediato.

En pocas palabras, “phishing” es un término general más amplio que a menudo se centra en correos electrónicos y sitios web engañosos. El smishing es una forma de phishing que se dirige específicamente a los usuarios a través de mensajes de texto. El vishing explota la comunicación de voz, normalmente a través de llamadas telefónicas.

Reduzca la susceptibilidad al phishing con la formación de concienciación sobre phishing de Proofpoint

Ejemplos de ataques de Smishing

Muchos atacantes utilizan una dirección de correo electrónico para automatizar el envío de mensajes de texto y evitar ser detectados. El número de teléfono que aparece en el identificador de llamadas suele apuntar a un servicio VoIP en línea como Google Voice, donde no se puede buscar la ubicación del número.

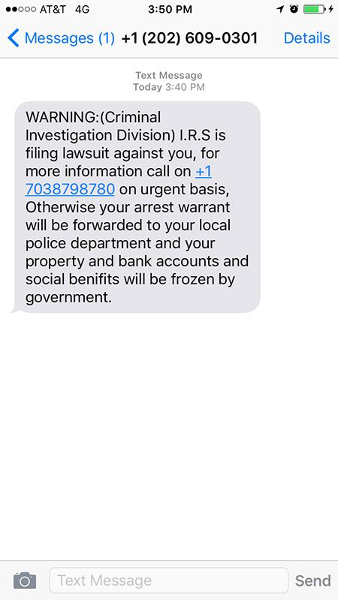

La siguiente imagen muestra un ejemplo de un ataque de smishing. Aquí, el atacante se hace pasar por el IRS (la agencia tributaria de los EE. UU.) y amenaza al destinatario con la ruina financiera y hasta la posibilidad de arrestarlo a menos que llame al número indicado en el texto. Si el destinatario llama, entonces resulta víctima de una estafa en la que se le solicita que envíe dinero.

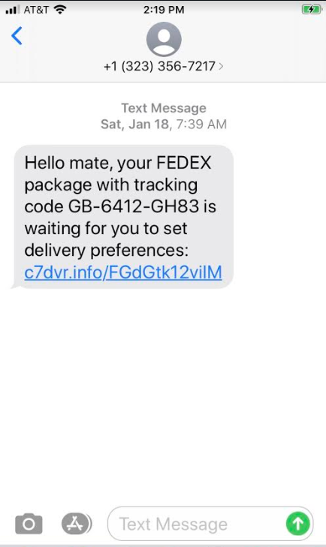

Un ataque de smishing más común utiliza nombres de marcas conocidas con enlaces que, supuestamente, llevan a la página de la marca. Generalmente, el atacante le dice al usuario que ha ganado un premio o le envía un enlace malintencionado cuyo falso propósito es hacer seguimiento a un envío, como en el ejemplo siguiente.

El lenguaje del mensaje anterior debería ser una señal de advertencia para los usuarios familiarizados con el funcionamiento del smishing. Sin embargo, muchos usuarios se fían de los SMS y el lenguaje informal no les alerta.

Otra señal de advertencia es la URL: no lleva a la URL oficial de FedEx. Pero no todos los usuarios están familiarizados con los URL oficiales de las marcas y podrían ignorarlo.

Los atacantes utilizan este tipo de mensajes porque las entregas de paquetes de FedEx son ubicuas. Si el mensaje se envía a miles de destinatarios, es posible que muchos de ellos simplemente caigan en la trampa.

El enlace típicamente lleva a una página que contiene malware o le solicita al usuario que inicie sesión en su cuenta. La página de autenticación no es la web oficial de FedEx, pero como consultar las URL suele ser difícil desde el navegador de un smartphone, muchos usuarios ni siquiera se molestan en verificarlo.

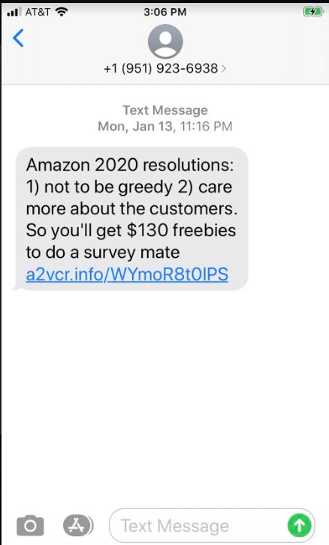

Los atacantes de smishing envían a los usuarios mensajes inesperados. Otros atraen a sus víctimas prometiéndoles premios en metálico a cambio de su información privada. La siguiente imagen es otro ataque de smishing que usa el nombre de Amazon:

Una vez más, la terminología empleada en el anterior ataque debería levantar sospechas en los destinatarios, pero los usuarios suelen fiarse de las conversaciones redactadas en lenguaje informal en mensajes de texto. El enlace en este mensaje lleva a una página .info que nada tiene que ver con las propiedades web de Amazon.

El dominio ya se ha eliminado y no está accesible. Pero hay una buena posibilidad de que el enlace lleve a una página que intente recopilar datos privados, incluyendo credenciales. La URL en estos ataques suele redirigir a los usuarios a un servidor que el atacante controla, en el que se muestra contenido de phishing.

Basándose en algunos de los tipos más comunes de estrategias de smishing, a continuación, puede encontrar ejemplos adicionales de cómo los smishers elaboran estos mensajes de texto.

- Estafas bancarias: “Estimado cliente de [nombre del banco], hemos detectado actividad inusual en su cuenta. Por favor, haga clic en el enlace para verificar sus transacciones: [enlace malintencionado]”.

- Estafas de entrega de paquetes: “Hola, somos [servicio de mensajería]. Hemos intentado entregar su paquete hoy, pero no lo hemos conseguido. Programe su nueva entrega aquí: [enlace malintencionado]”.

- Estafas de verificación de cuentas: “Hemos detectado un intento de inicio de sesión desde un lugar desconocido. Si no ha sido usted, por favor, asegure su cuenta aquí: [enlace malintencionado]”.

- Estafas de ganadores de concursos: “¡Es usted el afortunado ganador de nuestro gran premio! Regístrese aquí para recibir su recompensa: [enlace malintencionado]”.

- Estafas de emergencia: “Un familiar suyo ha sufrido un accidente. Llame a este número de tarificación adicional para obtener más detalles: [número de teléfono malintencionado]”.

Como puede ver en los ejemplos anteriores, la psicología y la ingeniería social son las bases de la mayoría de los ataques de smishing.

Cómo identificar y evitar ataques de smishing

Al igual que ocurre con el phishing de correo electrónico, la protección contra el smishing depende de la capacidad que tenga el usuario objetivo de identificar un ataque de smishing e ignorar o informar acerca del mensaje. La compañía de telecomunicaciones podría advertir a los usuarios que hayan recibido mensajes de un número conocido por haber participado en estafas, o simplemente dejar de enviar mensajes desde dicho número.

Cómo detectar estafas de smishing

Los mensajes de smishing son peligrosos solamente si el usuario objetivo emprende una acción, como hacer clic en el enlace o enviar datos privados al atacante. Aquí le indicamos algunas maneras de detectar el smishing y cómo evitar convertirse en víctima:

- El mensaje promete dinero rápido, ya sea mediante un supuesto premio que se ha ganado o recibiendo dinero después de introducir información. Las ofertas de códigos de descuentos también son populares.

- Las instituciones financieras jamás le enviarán un mensaje de texto pidiéndole sus credenciales o una transferencia de dinero. Nunca envíe sus números de tarjetas de crédito, números PIN de cajeros automáticos o información bancaria a nadie por mensaje de texto.

- Evite responder a un número telefónico que no reconozca.

- Un número telefónico remitente que tenga pocos dígitos seguramente proviene de una dirección de correo electrónico, lo que suele ser una señal de que es “spam”.

- La información bancaria almacenada en el smartphone es un objetivo valioso para atacantes. Evite almacenar esta información en dispositivos móviles. Esta información bancaria podría verse comprometida si un atacante instala malware en su smartphone.

- Las empresas de telecomunicaciones suelen tener números específicos para reportar ataques a disposición de los usuarios. Para proteger a otros usuarios, envíe el mensaje al número de su empresa de telecomunicaciones de modo que este pueda ser investigado. EL INCIBE (Instituto nacional de ciberseguridad) también recibe reclamaciones e investiga los fraudes por mensajes de texto.

Cómo prevenir los ataques de Smishing

Dada la naturaleza generalizada de estos ataques, la prevención del smishing requiere una combinación de acciones tecnológicas, organizativas e individuales. Demos un vistazo a diversas soluciones en estas categorías:

Soluciones tecnológicas:

- Filtrado de SMS: Muchos smartphones y operadores ofrecen ahora opciones de filtrado de SMS para identificar y bloquear o marcar los textos sospechosos.

- Autenticación multifactor (MFA): Aunque los atacantes obtengan algunas credenciales a través del smishing, el uso de la MFA constituye una capa de protección adicional.

- Herramientas antiphishing: Algunas aplicaciones de seguridad para dispositivos móviles pueden ayudar a identificar los enlaces de phishing en los mensajes de texto y evitar que los usuarios accedan a sitios malintencionados.

Soluciones para organizaciones:

- Capacitación y concienciación: Las sesiones de formación periódicas sobre las amenazas a la ciberseguridad, incluido el smishing, pueden facultar a los empleados o miembros de una organización para reconocer y denunciar los mensajes sospechosos.

- Mecanismos de denuncia: Establezca canales claros para que los empleados o las partes interesadas informen de posibles ataques de smishing. Estos informes permiten a la organización emitir advertencias si una campaña específica de smishing les tiene como objetivo.

- Simulacros de smishing: Al igual que las organizaciones realizan simulacros de phishing por correo electrónico, también pueden enviar mensajes de smishing falsos para ver cómo responden los destinatarios. Estas pruebas identifican las áreas en las que podría ser necesaria más formación.

- Actualizaciones periódicas: Mantenga actualizado el software, incluidos los sistemas operativos móviles y las herramientas de seguridad, para defenderse de las últimas amenazas conocidas.

Soluciones individuales:

- Nunca haga clic en enlaces sospechosos: Si recibe un texto inesperado o sospechoso, absténgase de hacer clic en cualquier enlace o de descargar archivos adjuntos.

- Verifique de forma independiente: Si un texto afirma proceder de una organización o persona concreta, póngase en contacto directamente con esa entidad utilizando la información de contacto conocida, no los detalles que proporciona el texto.

- Utilice las funciones de seguridad del teléfono: Aproveche las funciones de seguridad integradas, como la autenticación biométrica y las actualizaciones periódicas del software, para mantener seguros sus datos personales.

- Manténgase al día: Esté al tanto de las tácticas y amenazas actuales de smishing. La concienciación puede ser su primera línea de defensa.

- No comparta información personal: Nunca comparta información personal, delicada o financiera a través de mensajes de texto a menos que usted haya iniciado la conversación y esté seguro de la identidad del destinatario.

- Compruebe si se trata de una comunicación oficial: Las organizaciones oficiales, especialmente los bancos y las agencias gubernamentales, no suelen solicitar información personal a través de mensajes de texto. En caso de duda, llame directamente a la organización.

Aunque estas soluciones pueden reducir significativamente el riesgo de ser víctima de un ataque smishing, ninguna medida es totalmente infalible. La vigilancia continua y una buena dosis de escepticismo son cruciales en la lucha contra estas y otras ciberamenazas.

Cómo puede ayudar Proofpoint

Proofpoint es una empresa líder en ciberseguridad que ofrece un conjunto de soluciones avanzadas para protegerse contra una serie de amenazas, incluido el smishing. Proofpoint ayuda a combatir estas estafas a través de las siguientes capacidades y características:

Protección a través de correo electrónico, redes sociales y móviles

- Protección unificada: Proofpoint ofrece un enfoque holístico al proporcionar protección no sólo para el correo electrónico, sino también para las redes sociales y los canales móviles. Dado que los atacantes pueden explotar cualquiera de estas vías, la protección unificada es esencial.

- Protección contra ataques selectivos (TAP): La TAP (del inglés “targeted attack protection”) ayuda a detectar, analizar y bloquear las amenazas avanzadas a través de múltiples canales. Así, Proofpoint puede identificar y contrarrestar un enlace malintencionado en un mensaje de texto o una aplicación de riesgo en el smartphone de un empleado.

- Análisis inteligente: Las soluciones de Proofpoint utilizan inteligencia de amenazas avanzada y aprendizaje automático para discernir entre comunicaciones legítimas y amenazas potenciales. Esto es fundamental para detectar las tácticas de smishing más recientes y en evolución.

Evaluación de amenazas móviles

- Análisis de riesgos: Con su evaluación de amenazas móviles, Proofpoint ofrece una visión completa de las amenazas móviles potenciales para una organización. Estas amenazas incluyen ataques de smishing, aplicaciones móviles de riesgo y conexiones wifi no seguras. Al identificar estos riesgos, las organizaciones pueden tomar medidas proactivas para mitigarlos.

- Visibilidad hacia los vectores de ataque: Proofpoint proporciona información sobre qué dispositivos móviles y aplicaciones están en riesgo. Esta visibilidad ayuda a las organizaciones a asegurar puntos de entrada potencialmente vulnerables para que los atacantes los exploten mediante smishing u otras amenazas móviles.

- Contexto de la amenaza: Proofpoint no se limita a resaltar las amenazas, sino que también proporciona un contexto detallado. Esto significa que las organizaciones obtienen una comprensión más profunda de la naturaleza de la amenaza, su impacto potencial y la mejor manera de contrarrestarla.

- Recomendaciones personalizadas: Tras analizar el panorama de amenazas de una organización, Proofpoint ofrece recomendaciones personalizadas para reforzar la seguridad. Este enfoque a medida garantiza que las defensas se alineen con los riesgos y desafíos únicos de una organización.

Proofpoint ofrece un enfoque de varias capas para contrarrestar el “smishing” y otras amenazas relacionadas. Mediante la combinación de análisis avanzados, inteligencia sobre amenazas en tiempo real y protección unificada a través de múltiples canales, Proofpoint garantiza que las organizaciones naveguen por el entorno digital con confianza y seguridad. Si desea más información, póngase en contacto con Proofpoint.