Se leggi regolarmente il report State of the Phish di Proofpoint, ti informiamo che quest’anno abbiamo adottato un nuovo approccio. Invece di un unico report annuale, introdurremo una serie di report più tempestivi e frequenti focalizzati sulle tendenze delle minacce. Condivideremo periodicamente le informazioni provenienti da questi report nel nostro blog.

Nell’attuale panorama delle minacce, i criminali informatici prendono di mira le persone invece delle infrastrutture. Il phishing rimane uno dei metodi di attacco informatico più efficace, non perché si basa su una tecnologia sofisticata, ma perché sfrutta il fattore umano: la nostra fiducia, la nostra curiosità e la nostra reazione a un senso di urgenza.

Con l’espansione degli ambienti di lavoro digitale oltre le email, le opportunità di attacchi di phishing sono aumentate. I criminali informatici possono ora raggiungere gli utenti su quasi tutti gli strumenti di collaborazione e applicazioni di messaggistica. Il loro obiettivo è indurli a fare clic su link dannosi o divulgare le loro credenziali d’accesso. Le simulazioni di attacchi di phishing sono uno dei modi per valutare la capacità degli utenti di riconoscere e rispondere a questi attacchi.

I nostri clienti in tutto il mondo utilizzano Proofpoint ZenGuide, la nostra soluzione di sensibilizzazione alla sicurezza informatica e cambiamento dei comportamenti, per condurre le loro campagne di simulazioni di attacchi di phishing. Abbiamo raccolto i dati relativi a queste campagne per un periodo di 12 mesi per fornire ai nostri clienti informazioni sulle principali tendenze e fornire loro parametri di riferimento del settore. Questo articolo del blog riprende alcuni punti salienti.

I modelli di phishing più diffusi rivelano le tendenze delle minacce

I contenuti delle nostre simulazioni di attacchi di phishing sono aggiornati sulla nostra threat intelligence Proofpoint Nexus. Per questo motivo, rappresentano gli attacchi di phishing reali che sono stati bloccati da Proofpoint. I nostri clienti hanno accesso a una libreria di modelli aggiornati quasi ogni giorno.

Inoltre, Proofpoint pubblica ogni settimana nuovi modelli dalle sue ricerche sulle minacce. Le aziende possono così testare i loro collaboratori su un’ampia gamma di temi, argomenti e tattiche. Questi modelli si basano sulle minacce più recenti in circolazione osservate dai ricercatori di Proofpoint.

I modelli di phishing più utilizzati mettono in luce numerose tendenze chiave nel panorama degli attacchi e del social engineering in costante evoluzione. Esaminiamo i modelli preferiti dai clienti Proofpoint per scoprire cosa ci suggeriscono sulle tendenze delle minacce.

Principali tendenze

- Il 30% delle simulazioni si concentra sulla violazione degli account e sull’elusione dell’autenticazione a più fattori Ciò suggerisce che i criminali informatici prendono di mira sempre più i sistemi di autenticazione.

- Il 25% sfrutta piattaforme di collaborazione e condivisione di file come Microsoft Teams, SharePoint e Dropbox, il che evidenzia il passaggio dei criminali informatici a vettori diversi dall’email.

- Il 20% utilizza marchi rivolti ai consumatori, il che mostra che i criminali informatici sfruttano sempre più la fiducia in aziende note per spingerli a fare clic.

Le simulazioni di attacchi di phishing sono in aumento

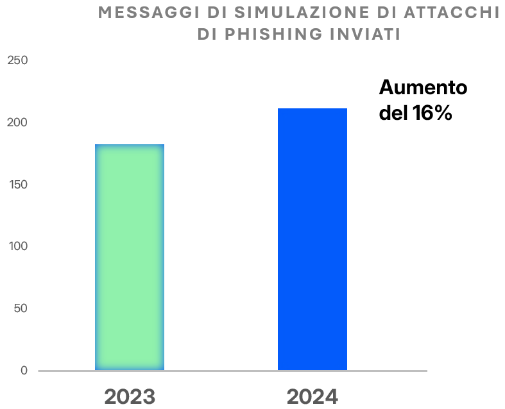

I clienti Proofpoint sono stati molto presi nel 2024. Hanno inviato ai loro utenti oltre 55.000 campagne, ovvero più di 212 milioni di messaggi in totale, Un aumento del 16% rispetto ai 183 milioni di messaggi inviati nel 2023 (Figura 1). Ciò suggerisce che le aziende si rendono sempre più conto dell’importanza di testare e formare i collaboratori sul phishing.

Figura 1. Numero di messaggi di simulazioni di attacchi di phishing inviati, in migliaia

I tipi di campagne più popolari e i risultati conseguiti

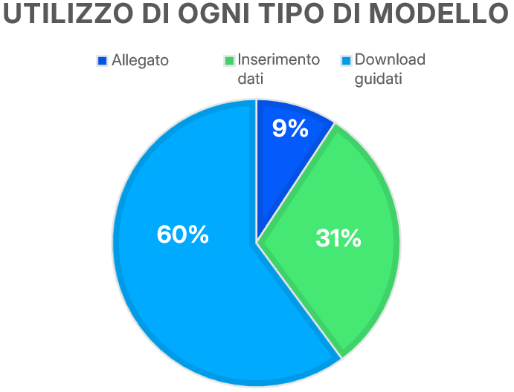

L’analisi della frequenza con cui vengono utilizzati i diversi tipi di simulazione e dei risultati conseguiti permette di comprendere meglio il panorama delle simulazioni di attacchi di phishing (Figura 2).

- Il 60% di tutte le campagne utilizza il modello legato ai download guidati (drive-by).

- Il 30% utilizza i modelli basati sull’inserimento di dati.

- Il 9% utilizza modelli relativi agli allegati.

Figura 2. Frequenza di utilizzo per tipo di modello

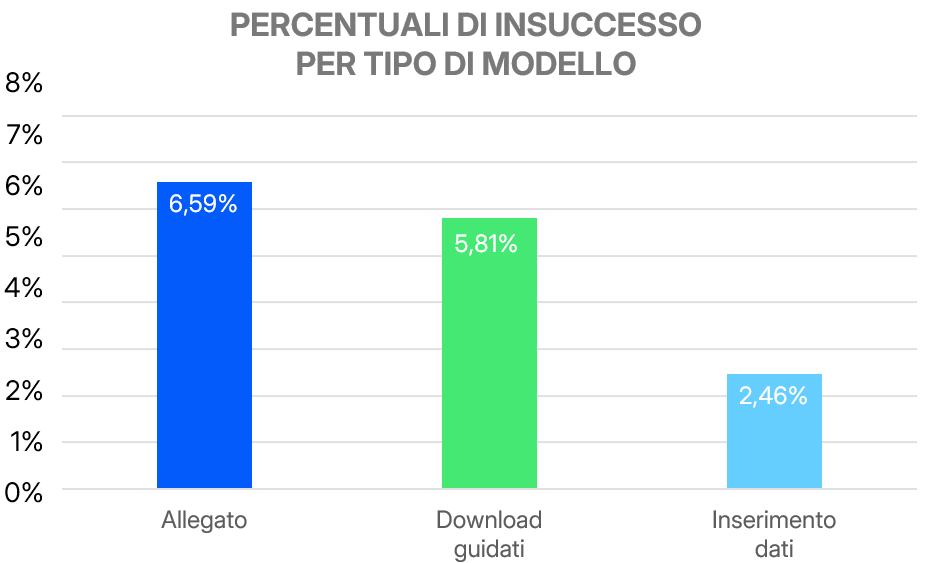

Cosa ci indicano le percentuali medie di insuccesso, i tassi di segnalazione e i coefficienti di resilienza per i tre diversi tipi di modelli?

I modelli basati sull’inserimento di dati hanno la percentuale di insuccesso più basso (2,46%). Questo risultato fornisce indicazioni sull’occorrenza della condivisione delle credenziali d’accesso rispetto a altri tipi di simulazioni di attacchi di phishing. Per contro, le campagne basate su allegati sono le meno utilizzate, ma hanno la percentuale di insuccesso più elevata (6,59%). In altre parole, sebbene un minor numero di tentativi di phishng utilizza gli allegati come metodo di distribuzione, quelli che lo fanno hanno ancora relativamente successo rispetto a altri metodi.

Figura 3. Percentuale media di insuccesso per ogni tipo di simulazione

Sensibilizzazione, coinvolgimento e cultura della sicurezza informatica

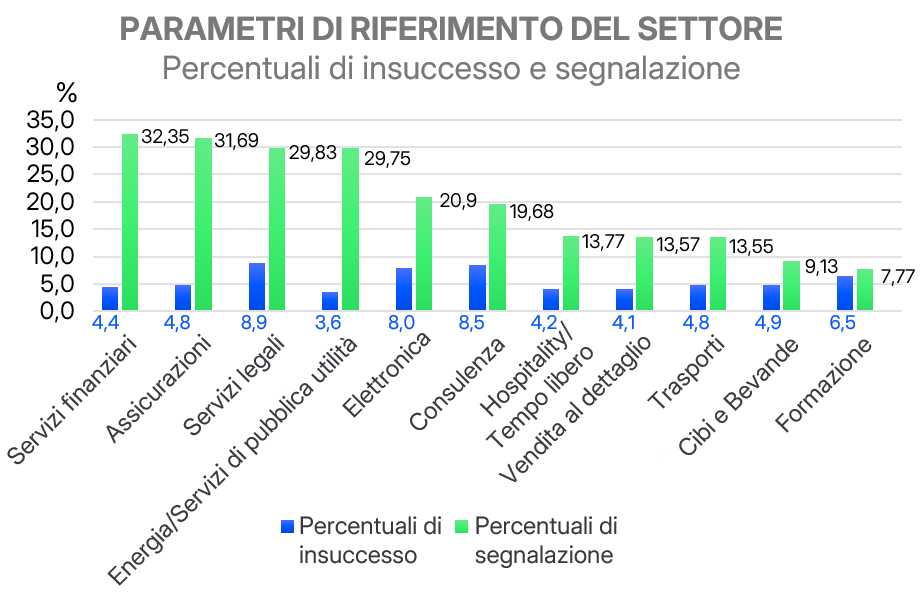

In questa sezione forniremo una panoramica delle percentuali di insuccesso, dei tassi di segnalazione e dei coefficienti di resilienza per tutte le campagne. Inoltre, il confronto dei risultati con quelli di altre aziende del settore è un modo prezioso per valutare l’efficacia del programma. A titolo di confronto, forniamo un sottoinsieme di riferimenti in 29 settori.

Sensibilizzazione

Le percentuali di insuccesso riflettono il livello di sensibilizzazione degli utenti e la loro capacità di identificare il phishing. Per tutte le aziende e le campagne, la percentuale media di insuccesso è pari al 4,93%. Questa percentuale riflette l’efficacia con cui gli utenti riconoscono le simulazioni di attacchi di phishing. Aprono il messaggio? Fanno clic sui link incorporati o rispondono al messaggio?

In particolare, il settore dell’energia e dei servizi di pubblica utilità ha la percentuale di insuccesso complessiva più bassa (3,6%), mentre il settore dei servizi legali detiene la percentuale più elevata (8,9%).

Coinvolgimento

Le percentuali di segnalazione sono un indicatore chiave del livello di coinvolgimento degli utenti. Tra tutte le aziende e campagne, la percentuale media di segnalazione messaggi di simulazioni di attacchi di phishing per gli utenti è del 18,65%. Un’elevata percentuale mostra che gli utenti sono in grado di riconoscere e segnalare i messaggi sospetti. Inoltre, riflette il loro coinvolgimento attivo nel mantenere un certo livello di sicurezza.

Il settore dei servizi finanziari presenta la percentuale media di segnalazione più elevata (32,35%) mentre quello dell’istruzione registra il più basso (7,71%).

Una tale discrepanza può derivare dalle differenze nelle pratiche del settore e nella frequenza della formazione. Nel settore dei servizi finanziari, i collaboratori spesso gestiscono dati sensibili. Inoltre, i requisiti di conformità sul trattamento di questi dati richiedono loro una maggior sensibilizzazione sulle minacce di phishing. Per contro, i collaboratori del settore dell’istruzione potrebbero non dover rispettare requisiti simili. Probabilmente, non vengono sensibilizzati così spesso sulle minacce informatiche.

Figura 4. Percentuali medie di insuccesso e segnalazione per settore

Cultura della sicurezza informatica

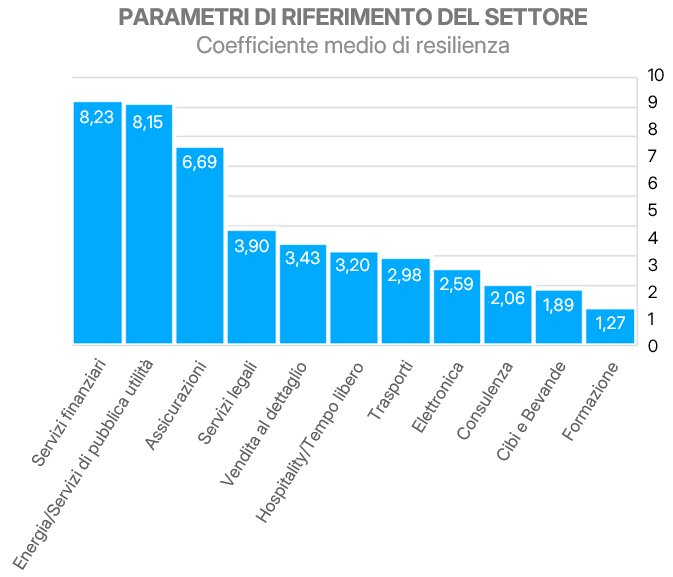

I coefficienti di resilienza indicano il livello di proattività degli utenti in merito alle minacce. Le segnalano ai loro team IT e della sicurezza? O le ignorano o le cancellano? Un coefficiente più elevato significa che la cultura della sicurezza di un’azienda è solida, rendendola più resiliente.

La percentuale media di segnalazione complessiva per tutte le aziende e campagne è del 18,65%, ovvero un fattore di resilienza pari a 3,78. Tra tutti e 29 i settori osservati, quello dei servizi finanziari presenta il coefficiente di resilienza più elevato (8,23) mentre il settore dell’istruzione detiene il più basso (1,27).

Figura 5. Coefficiente di resilienza medio per settore

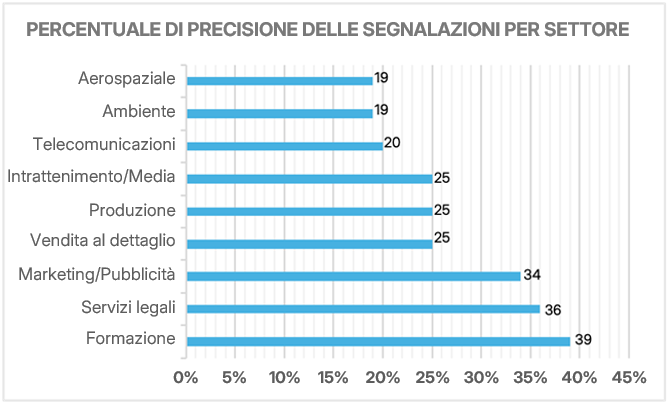

Precisione delle segnalazioni nel mondo reale

Non tutte le email segnalate sono, in realtà, dannose. Abbiamo confrontato la precisione delle segnalazioni dei nostri clienti che utilizzano il nostro tasto di segnalazione delle email PhishAlarm (Figura 6). Questo indicatore è fondamentale poiché misura la precisione con cui gli utenti segnalano le email di phishing.

Per valutare la capacità dei collaboratori di distinguere le email legittime da quelle dannose è importante comprendere la precisione delle segnalazioni. Quando le segnalazioni sono precise, i falsi positivi sono ridotti e le minacce di phishing vengono rilevate precocemente senza sovraccaricare i team della sicurezza.

In tutti i 29 settori, i settori dei servizi legali, dell’istruzione e del marketing/pubblicità si sono classificati nelle prime posizioni.

Figura 6. Percentuale media di precisione delle segnalazioni per settore

Identificazione dei modelli di simulazione più complicati da contrastare

Le aziende richiedono sempre più di eseguire simulazioni di attacchi di phishing con elevate percentuali di insuccesso nonché modelli avanzati, il che suggerisce che sono preoccupati dalla crescente sofisticazione degli attacchi e che desiderano rafforzare i loro programmi di phishing.

Quali temi dei modelli di phishing dell’anno scorso sono stati i più complicati da contrastare? La risposta dipende da cosa si intende con “complicato da contrastare”.

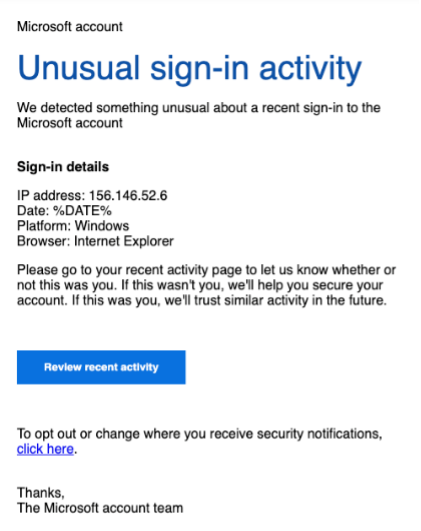

Se misuri la difficoltà in termini di percentuale di insuccesso, i modelli a tema Attività insolita di accesso, Rinnovo automatico e Spedizione di merci sono stati i più difficili da contrastare. Tuttavia, se consideri che la difficoltà si traduca in bassi tassi di segnalazioni, allora il modello Attività insolita di accesso è stato il più difficile da individuare.

In particolare, il tema del modello “più difficile da individuare”, in quanto ha riportato la percentuale di insuccesso più elevata (40,37%), ha avuto il tasso di segnalazione più basso con il 4,81%. Di seguito forniamo un esempio.

Attività insolita di accesso

Figura 7. Schermata del modello di phishing con la percentuale di insuccesso più elevata e il tasso di segnalazione più basso

Oltre le simulazioni: creazione di un programma completo di sicurezza incentrata sulle persone

Le simulazioni di attacchi di phishing permettono di valutare i comportamenti degli utenti nonché le loro vulnerabilità. I nostri risultati mostrano che i professionisti della sicurezza riconoscono l’importanza di sensibilizzare gli utenti sulle minacce emergenti. Questo è il motivo per cui basano le loro campagne di phishing sulle tendenze reali delle minacce.

Chiaramente, la sensibilizzazione alla sicurezza informatica è fondamentale per preparare i collaboratori a affrontare le minacce mirate. Tuttavia, devi fare di più che offrire formazione o condurre simulazioni di attacchi di phishing per ridurre i rischi legati agli utenti.

Con l’ampliamento degli ambienti di lavoro digitale, i team della sicurezza devono indirizzare gli utenti a fare scelte più sicure e porre la massima attenzione su tutte le piattaforme: email, applicazioni di messaggistica, strumenti di collaborazione, ecc.

Se desideri formare e proteggere in modo efficace i tuoi collaboratori nell’attuale mondo digitale, hai anche bisogno di una strategia di gestione dei rischi legati agli utenti. Una protezione completa deve integrare sia le tecnologie che la formazione. È qui che Proofpoint può essere d’aiuto.

Proofpoint offre una soluzione completa di difesa contro le minacce esistenti e emergenti incentrate sulle persone. Riunisce un’ampia gamma di protezioni per aiutarti a ottimizzare la prevenzione delle minacce.

Per saperne di più more, visita la nostra pagina web dedicata a Proofpoint Prime Threat Protection o scarica la nostra panoramica sulla soluzione Proofpoint Prime Threat Protection.

Nota: se utilizzi Proofpoint ZenGuide, troverai le best practice per la pianificazione di un programma di simulazioni di attacchi di phishing e la valutazione delle capacità degli utenti nella libreria di contenuti ZenGuide.