Gli strumenti digitali utilizzati nell’ambiente di lavoro moderno non si limitato all’email. I criminali informatici ora sfruttano gli strumenti di collaborazione, le relazioni con i fornitori e la natura umana per eludere le difese e violare gli account. Questa nuova serie di cinque articoli del blog cerca di fare luce su queste nuove tattiche di attacco e introduce il nostro approccio globale alla protezione degli utenti.

In questo primo articolo, seguiamo le azioni di Alex, un criminale informatico molto determinato, che prende di mira vittime ignare nell’attuale ambiente di lavoro digitale in costante evoluzione.

Facciamo conoscenza con questo criminale informatico estremamente risoluto, che chiameremo Alex. Fa parte di un’organizzazione di criminali informatici che opera come un’azienda, con metodo, pazienta e grande esperienza. Non cerca successi rapidi, opera sul lungo periodo, sapendo che un solo account compromesso può offrirgli un prezioso accesso a sistemi sensibili, dati finanziari e reti aziendali.

Il suo ultimo obiettivo? Una società di servizi finanziari in cui, come nella maggior parte delle aziende moderne, collaboratori, partner e clienti comunicano e collaborano utilizzando diversi canali tra cui Slack, Teams, SMS e Zoom.

Ambienti di lavoro digitali esposti ai rischi

Gli utenti di questo ecosistema aziendale si fidano degli strumenti di collaborazione che utilizzano quotidianamente. Alex sa esattamente come sfruttare questa fiducia. Per contro, sa che la sicurezza delle email in molte aziende non è mai stata così forte.

Le aziende, in particolare quelle protette da Proofpoint, sfruttano i vantaggi della protezione contro le minacce ottimizzata dall’IA, che include analisi avanzata del linguaggio, analisi dei dati complessi, rilevamento dei comportamenti anomali degli utenti e machine learning adattivo. Questo rende gli attacchi di phishing via email tradizionali molto meno efficaci che in precedenza. Alex sa che per avere successo deve adattare la sua strategia. Invece di utilizzare l’email, decide di sfruttare Microsoft Teams. Se riesce a ingannare anche solo una persona di alto livello, può rubare credenziali d’accesso, eludere l’autenticazione a più fattori (MFA) e spostarsi lateralmente nell’azienda.

Questo è il motivo per cui un approccio multilivello alla sicurezza è essenziale, poiché, come vedremo, nessun singolo controllo di sicurezza è sufficiente a bloccare un criminale informatico così determinato come Alex.

Fase 1. Identificazione dell’obiettivo perfetto (ricognizione)

Alex studia. Utilizzando LinkedIn, i social media, ChatGPT, i comunicati stampa, annunci di lavoro e documenti normativi, identifica un’azienda, definisce il suo organigramma per trovare potenziali lacune, quindi sceglie il collaboratore ideale da prendere di mira.

Dopo alcune ricerche, Alex trova lo scenario perfetto:

- In un comunicato stampa di un partner apprende che l’azienda ha stretto una partnership con un fornitore esterno di servizi per le risorse umane per esternalizzare questo reparto.

- Identifica il suo obiettivo: Rachele, la direttrice finanziaria che ha un livello di autorizzazione elevato e ha accesso ai dati sensibili.

Fase 2. Creazione dell’esca perfetta (furto d’identità e strumentalizzazione)

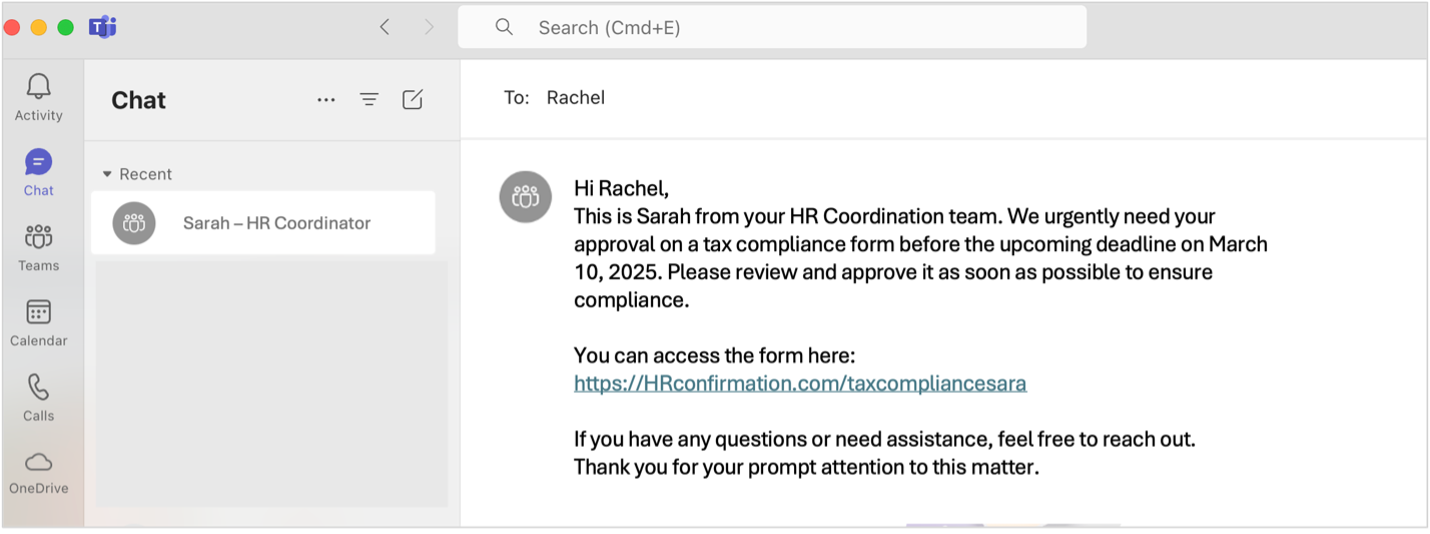

Alex sa che l’email non funzionerà con questa azienda perché è protetta con le soluzioni di sicurezza dell’email di Proofpoint. Per questo motivo, configura un tenant Microsoft 365 fittizio e crea un account fasullo del fornitore di servizi per le risorse umane. Invia a Rachele un messaggio Teams che sembra provenire dal fornitore di servizi per le risorse umane, in cui richiede di approvare una rettifica della sua dichiarazione dei redditi prima di una scadenza.

Il messaggio sembra affidabile:

- Utilizza il marchio dell’azienda e un dominio fotocopia simile a quello del fornitore di servizi per le risorse umane reale.

- Menziona una reale scadenza fiscale.

- Include un link dannoso nascosto in un documento sicuro.

Messaggio di Teams fraudolento

Rachele, che è impegnata con la chiusura trimestrale, fa clic sul link e inserisce le sue credenziali di Microsoft 365 come richiesto in una finta pagina di accesso.

Fase 3. Conseguimento del controllo (violazione dell’account)

L’azienda di Rachele utilizza l’autenticazione a più fattori (MFA). Ma Alex dispone di uno strumento per eluderla. Mentre la pagina di phishing ha catturato le credenziali d’accesso di Rachele, Alex deve ancora eludere l’MFA per completare l’attacco di takeover dell’account. Fortunatamente (per lui), utilizza un kit di phishing AitM (Adversary-in-the-Middle) basato su Tycoon 2FA. Questo kit gli consente di intercettare le credenziali d’accesso di Rachele e rubare il token MFA nel momento in cui le digita. Rachele, credendo di aver semplicemente convalidato il suo login e inviato correttamente il modulo, prosegue la sua giornata lavorativa. A sua insaputa, Alex ora ha pieno accesso al suo account Microsoft 365.

Fase 4. Completamento dell’attacco (escalation dei privilegi, spostamento laterale e impatto)

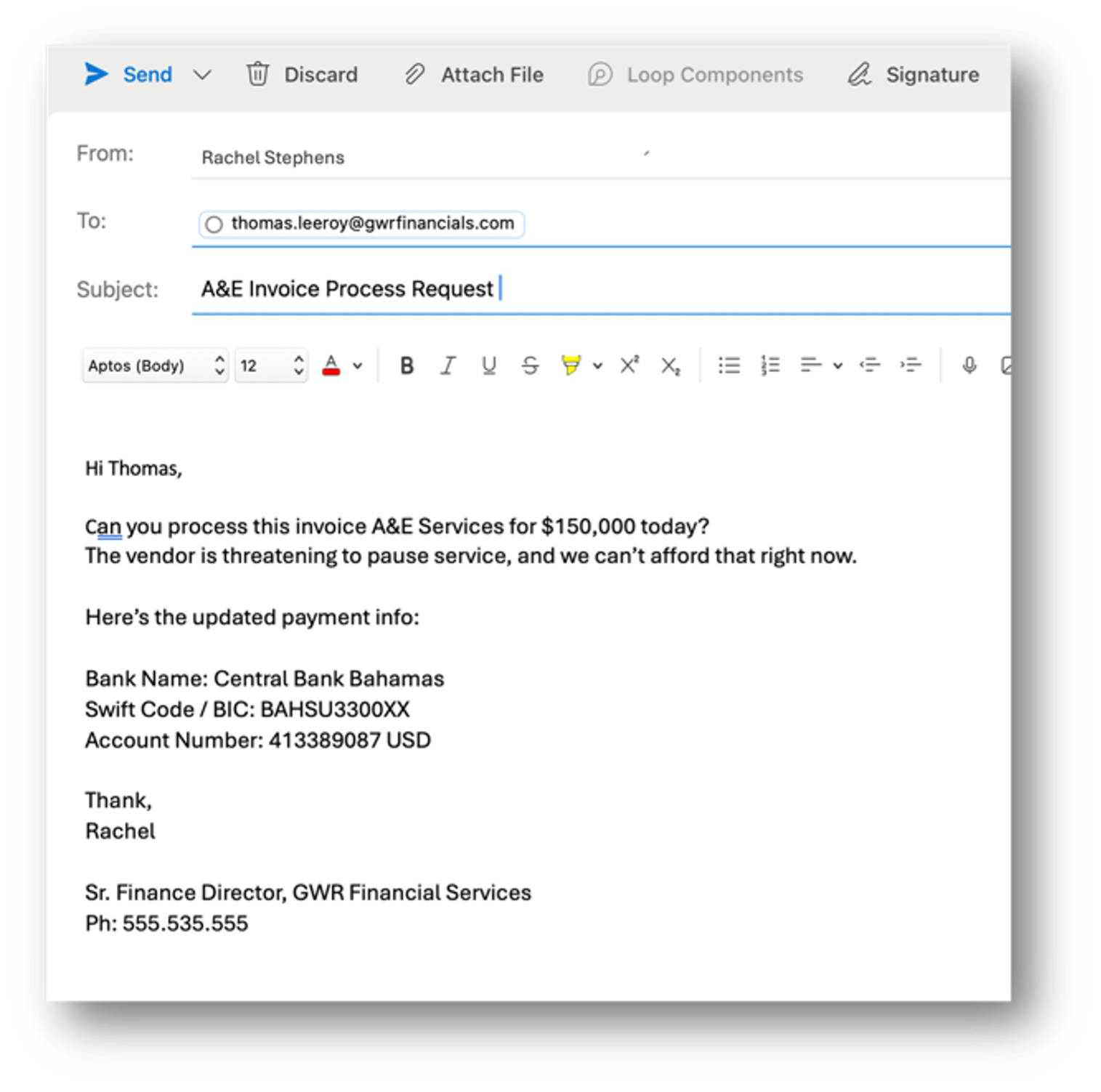

Ora che Alex ha il controllo dell’account di Rachele, può iniziare a fare danni. Ottenere l’accesso iniziale è solo il primo passo. Il suo obiettivo è aumentare i privilegi, ampliare l’accesso, stabilirsi in modo permanente nei sistemi, perpetrare frodi, rubare denaro e sottrarre dati di grande valore. Alex quindi utilizza l’identità di Rachele per ingannare altri collaboratori. Invia email ai suoi colleghi della contabilità fornitori, richiedendo di effettuare diversi pagamenti urgenti.

Esempio di un messaggio di phishing utilizzato da un criminale informatico

Poiché il messaggio proviene da un collega fidato, il membro del team finanziario che riceve l’email non ha alcuna esitazione. Elabora il pagamento, inviando inconsapevolmente il denaro direttamente all’account offshore di Alex.

Alex sa anche che quando l’azienda si accorgerà dell’errore, revocherà il suo accesso. Per assicurarsi di poter rimanere più a lungo all’interno della rete, crea nuovi metodi di autenticazione, aggiungendo il suo dispositivo come opzione di connessione affidabile. Inoltre, utilizza l’account di Rachele per prendere il controllo di altri account interni. È proprio qui dove numerosi team della sicurezza falliscono. Anche se alla fine possono rilevare il login dannoso iniziale, senza un’analisi comportamentale più approfondita non possono vedere la reale portata dell’attacco. Quindi rimangono un passo indietro a Alex.

Lezione appresa: l’ampliamento costante dell’ambiente di lavoro crea più opportunità per i criminali informatici

I criminali informatici come Alex sanno che le aziende moderne comunicano e collaborano attraverso diversi canali: email, Microsoft Teams, Slack, applicazioni cloud, ecc. Il loro scopo non è solo inviare un’email di phishing e sperare per il meglio. Sanno che se un attacco fallisce, alla fine troveranno un altro punto di accesso. Per aumentare le possibilità di successo a loro disposizione, inoltre, hanno diversificato le loro tattiche e utilizzano il furto d’identità e gli account dei fornitori compromessi per approfittare della fiducia degli utenti. Inoltre, sfruttano tattiche collaudate come il social engineering per manipolare il comportamento umano.

La sicurezza multilivello dell’email rimane un elemento essenziale per proteggere i collaboratori e le aziende. Tuttavia, deve essere completata con una soluzione globale e incentrata sulle persone che affronti tutte le sfide legate ai rischi umani:

- Estensione della Protezione degli utenti oltre le email. La prevenzione delle minacce deve coprire tutti i canali di comunicazione digitale: Microsoft Teams, Slack, Zoom, social media e SMS. Bloccando le minacce prima che raggiungano gli utenti, puoi facilitare il compito ai collaboratori che non hanno il tempo di esaminare ogni messaggio che ricevono.

- Protezione globale del marchio e dei fornitori. Gli attacchi che hanno successo si basano sulla fiducia. Devi proteggere la reputazione e l’affidabilità digitale della tua azienda. In altre parole, devi eliminare i domini contraffatti, gli account fraudolenti dei fornitori e gli attacchi di furto d’identità che prendono di mira i tuoi clienti, i tuoi partner e i tuoi collaboratori.

- Identificazione e segnalazione delle minacce da parte di collaboratori formati. Anche se disponi una protezione all’avanguardia contro le minacce in grado di bloccare la maggior parte degli attacchi, alcune minacce riusciranno comunque a eluderla. Quando ciò accade, i tuoi collaboratori sono una linea critica di difesa. La formazione di sensibilizzazione alla sicurezza informatica deve essere costante e adattata continuamente per garantire la resilienza dei tuoi collaboratori contro le minacce in costante evoluzione.

- Rilevamento e neutralizzazione tempestivi degli account compromessi. Infine, i criminali informatici, anche se riesci a contrastare gli attacchi via email lanciati dai criminali informatici, questi continueranno a provarci. Hanno a disposizione ancora altre opzioni per violare gli account come utilizzare gli attacchi AitM (Adversary-in-the-Middle), gli attacchi di forza bruta o gli attacchi di social engineering contro gli helpdesk. In questi casi, il rilevamento e la risposta tempestivi sono essenziali per limitare le conseguenze.

Conclusione

Riassumendo, i team della sicurezza devono porsi le seguenti domande:

- Riusciamo a bloccare le minacce prima che raggiungano i nostri collaboratori su tutti i canali di comunicazione digitali?

- Proteggiamo la relazione di fiducia all’interno del nostro ecosistema di comunicazione aziendale?

- Facciamo il necessario affinché che i nostri collaboratori siano in grado di identificare e segnalare gli attacchi?

- Possiamo rilevare le violazioni degli account prima che causino danni importati?

Se non sei sicuro di poter rispondere a queste domande in modo affermativo, è il momento di rivedere la tua strategia. Nei prossimi articoli del blog, analizzeremo i livelli essenziali di una protezione estesa contro le minacce, la protezione contro i furti d’identità, la resilienza degli utenti e la protezione dal takeover degli account per mostrare come le aziende possono tenere testa ai criminali informatici.

Proteggi i tuoi collaboratori grazie a una sicurezza incentrata sulle persone

Con l’espansione degli ambienti di lavoro digitali, i criminali informatici continueranno a prendere di mira le persone. Sebbene l’email rimanga il principale vettore delle minacce, i criminali informatici sfruttano nuovi canali come le piattaforme di messaggistica e collaborazione, le applicazioni cloud e i servizi di condivisione di file. Tale situazione ha portato a una frammentazione del panorama della sicurezza con prodotti singoli isolati, costi operativi più elevati e falle di sicurezza crescenti. È qui che Proofpoint può aiutarti.

Proofpoint Prime Threat Protection offre una soluzione completa di difesa contro tutte le minacce esistenti e emergenti incentrate sulle persone. Riunisce un’ampia gamma di protezioni per aiutarti a ottimizzare la prevenzione delle minacce con le seguenti funzionalità:

- Rilevamento preciso delle minacce: previene un’ampia gamma di minacce.

- Protezione degli account basata sull’IA: previene i takeover degli account e le violazione degli account dei fornitori.

- Formazione mirata basata sui rischi: insegna agli utenti a prendere decisioni più sicure a fronte delle minacce.

- Protezione contro il phishing su tutte le piattaforme: blocca i link dannosi su più piattaforme.

- Protezione contro il furto d’identità: protegge il tuo marchio dai furti d’identità.

- Gestione dei rischi legati agli utenti: identifica gli utenti a alto rischio e automatizza i controlli di sicurezza adattivi.

Con Proofpoint Prime, puoi proteggere meglio i tuoi collaboratori e la tua azienda. La soluzione riduce il calo di concentrazione causato dall’elevato numero di allarmi grazie a un rilevamento estremamente preciso delle minacce, migliora l’efficacia grazie a informazioni dettagliate sui rischi e automatizza i flussi di lavoro della sicurezza. Unitamente a integrazioni predefinite e threat intelligence condivisa, aiuta i tuoi team IT e della sicurezza a accelerare le implementazioni riducendo i costi grazie all’eliminazione delle soluzioni isolate non integrate nella tua azienda.

Per saperne di più su Proofpoint Prime, visita la nostra pagina web dedicata a Prime Threat Protection.

Resta sintonizzato per saperne di più

Nel nostro prossimo articolo del blog, analizzeremo più da vicino i motivi per cui piattaforme come Microsoft Teams, Slack e Zoom sono la nuova prima linea degli attacchi informatici e cosa puoi fare per proteggerti.