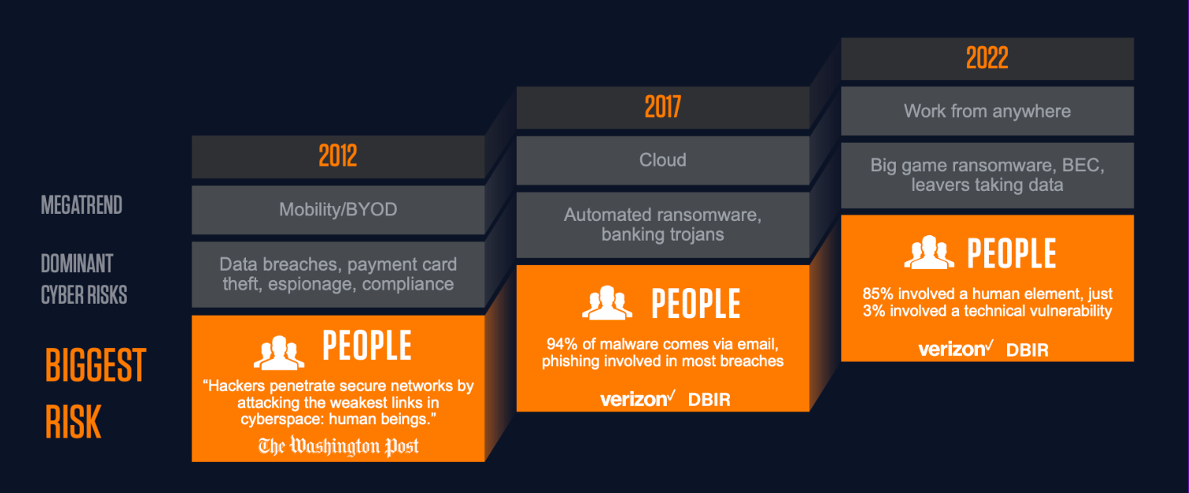

No decorrer da última década, testemunhamos muitas mudanças no mundo da segurança cibernética. Essa década nos trouxe mobilidade, migração para a nuvem e a nova realidade do “trabalho em qualquer lugar”. Com todas as mudanças que vimos no cenário, os perpetradores de ameças modificaram suas técnicas, aproveitando novas tendências e métodos de ataque. Contudo, o maior risco continua sendo o mesmo: as pessoas.

Nesta série de postagens em duas partes, faremos uma exposição geral do cenário de ameaças em evolução e de como você pode proteger o seu pessoal.

Figura 1. Ao longo da evolução do setor de segurança cibernética, as ameaças cibernéticas visaram pessoas continuamente. Descubra o que mais há de novo para 2022 em nosso webinar sobre o cenário de ameaças.

Os maiores riscos de segurança cibernética de hoje em dia estão centrados em pessoas. Veja a seguir alguns dos tipos de ataque mais comuns:

- O ransomware frequentemente começa com um e-mail que contém um anexo ou um link para download de um arquivo malicioso. Os criminosos cibernéticos querem entrar na sua organização para coletar dados e compreender a infraestrutura antes de lançar seus ataques de ransomware.

Saiba mais sobre ransomware em nosso breve vídeo.

- O comprometimento de e-mail corporativo (BEC) inclui phishing, fraude de e-mail e táticas de engenharia social. Criminosos cibernéticos estão falsificando identidades de fornecedores e indivíduos confiáveis. Eles estão enviando e-mails simples, sem links maliciosos, e concentrando-se na engenharia social para induzir o seu pessoal a remeter dinheiro ou enviar dados confidenciais.

Saiba mais sobre BEC e spoofing em nosso breve vídeo.

- Violações de dados costumam ser devidas a um dos três tipos de usuário seguintes:

- Um usuário malicioso que compartilha dados propositalmente

- Um usuário descuidado que não entende o impacto do compartilhamento de dados

- Um usuário comprometido que foi vítima de um ataque e que foi induzido a compartilhar dados

Compreenda o impacto da engenharia social sobre o seu pessoal

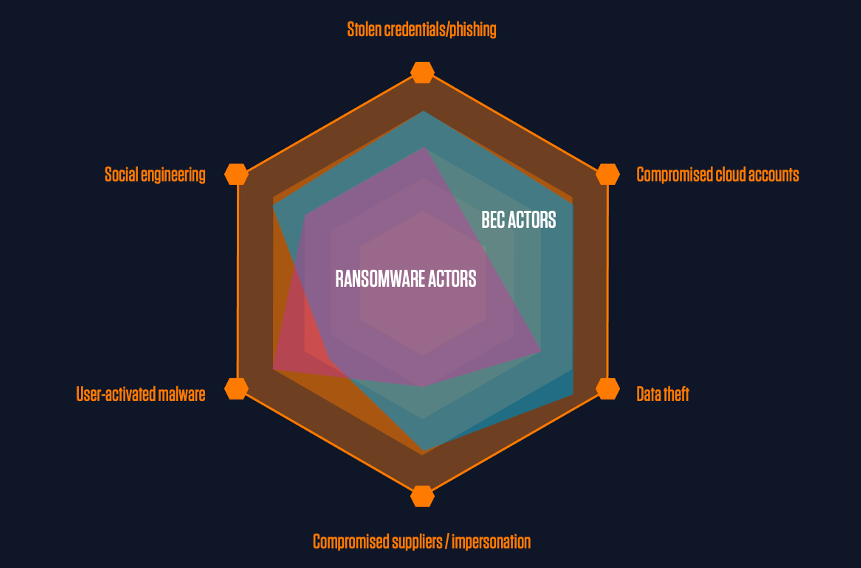

Os criminosos cibernéticos estão utilizando uma combinação de técnicas para obter acesso à sua organização, incluindo a personificação dos seus funcionários e fornecedores. Eles querem obter acesso a contas com credenciais — e, caso tenham êxito, podem conquistar a confiança da sua força de trabalho.

Os perpetradores de ransomware também utilizam engenharia social para falsificar aplicativos confiáveis e obter acesso para roubar dados.

Por isso é tão importante compreender o impacto da engenharia social sobre o seu pessoal.

Elementos maliciosos atuam de forma a induzir o seu pessoal a executar o código deles, entregar credenciais para eles e, no caso do BEC, transferir dinheiro ou dados para eles. Eles tentam enganar as pessoas para que elas façam todo o trabalho pesado e eles não precisem “hackear” coisa alguma.

Tenha uma visão abrangente da sua postura de risco em sua infraestrutura de e-mail com uma avaliação de risco de e-mail rápida e gratuita.

Figura 2. Ataques diferentes não têm em comum apenas uma técnica de ameaça.

Proteja o seu pessoal: e-mail em primeiro lugar

A maioria dos ataques cibernéticos atuais começa com um e-mail de phishing. E a maioria das campanhas de ransomware começa com um simples e-mail. Por exemplo:

- Um funcionário recebe um e-mail aparentemente inocente falsificando a identidade de uma pessoa confiável, como um colega ou fornecedor.

- O funcionário clica no link do e-mail ou abre um anexo que executa um código malicioso.

- Em seguida, criminosos cibernéticos obtêm acesso à infraestrutura, aos sistemas, às credenciais dos usuários e a dados importantes da organização.

- Oito semanas depois, criminosos cibernéticos iniciam a atividade de ransomware e causam distúrbios generalizados na empresa.

É hora das organizações se anteciparem aos acontecimentos e levarem a segurança de e-mail ao início da cadeia de ataque de modo a evitar que anexos maliciosos cheguem às caixas de entrada dos funcionários.

Saiba mais sobre como proteger o seu vetor de ameaças número um: a segurança de e-mail.

Assista ao webinar da Proofpoint, “Proteção de pessoas: o novo perímetro”, para entender a importância de uma abordagem de segurança cibernética centrada nas pessoas. Além disso, não deixe de assinar nosso blog para não perder a parte 2 desta série que explica a importância de uma abordagem de segurança cibernética centrada nas pessoas.