Por trás da maioria dos ataques cibernéticos há uma tentativa de persuadir alguém a fazer alguma coisa que não há de beneficiá-lo. Pode ser entrar em um site de phishing, mudar os dados de pagamento de uma fatura ou abrir um arquivo que contém malware — os detalhes mudam, mas o objetivo básico é o mesmo. É por isso que falamos sobre ter uma abordagem de segurança centrada nas pessoas. As pessoas são o alvo e elas, com a ajuda de proteções e treinamento adequados, também são a melhor linha de defesa.

O que às vezes se esquece nesse contexto é que os atacantes cibernéticos também são pessoas. E, como em qualquer outro grupo, alguns deles podem ser bastante estranhos. Nesta postagem vamos recapitular algumas das iscas e táticas de engenharia social mais estranhas que vimos no ano passado.

Seguem nossas cinco principais táticas de engenharia social de 2021:

5. Seleção de futebol

Trata-se do esporte mais popular do mundo, onde tanto jogadores quanto seus agentes podem faturar milhões se chamarem a atenção do clube certo.

No ano passado, nossos pesquisadores observaram diversas campanhas de engenharia social utilizando iscas com o tema futebol para entregar malware a clubes da França, Itália e Reino Unido. O perpetrador de ameaças nesse caso fez-se passar por um agente esportivo representando jogadores jovens da África e da América do Sul, em busca de um grande contrato com uma das ligas esportivas mais ricas.

Fig. 1. Um vídeo benigno com imagens legítimas de um jovem jogador de futebol chamado William.

Os e-mails enviados aos clubes continham links de YouTube e arquivos de vídeo aparentemente legítimos, mostrando destaques de partidas e treinamentos. A prática de seleção em vídeo é bastante comum, especialmente para candidatos de fora da Europa, e alguns dos links de YouTube enviados na campanha podiam ser acessados publicamente. Porém, qualquer vítima suficientemente curiosa a ponto de fazer o download e ativar o documento de Microsoft Excel anexado era logo infectada pelo malware Formbook.

Como este exemplo demonstra, os atacantes cibernéticos não medem esforços para se familiarizar até mesmo com as convenções dos setores mais restritos e especializados.

4. Falsificação de acadêmicos

Muitos atacantes cibernéticos dependem de iscas de e-mail de grande volume e baixa especificidade, jogando uma rede bem grande na esperança de pescar pelo menos uma vítima incauta que lhes dê acesso a uma rede corporativa valiosa. No entanto, nem todos tem esse proceder.

Ano passado, discutimos algumas atividades envolvendo o TA453, um perpetrador alinhado com o Irã e que visava especialistas em políticas e acadêmicos europeus. O que diferenciou essa campanha foi a natureza e a duração do relacionamento entre o atacante e a vítima.

No início de 2021, TA453 começou a se fazer passar por um pesquisador sênior no Instituto SOAS da Universidade de Londres utilizando um endereço de e-mail parecido com o de um acadêmico verdadeiro. O SOAS é especializado no estudo da Ásia, África e Oriente Médio, o que deu a TA453 o pretexto ideal para entrar em contato com vários especialistas em políticas e sociedades do Oriente Médio.

Fig. 2. Um convite de conferência falso utilizado como parte da campanha de TA453.

O objetivo da campanha de engenharia social era roubar credenciais por meio de uma página de inscrição em um webinar falso, mas antes de colocar em prática seu plano final, o atacante investiu um tempo considerável na construção de relacionamentos. E isso não se limitou à comunicação via e-mail, pois TA453 tentou relacionar-se por meio de telefonemas e videoconferências enquanto desenvolvia afinidade com as vítimas.

3. Falso, mas funcional

Ano passado vimos algumas campanhas de engenharia social de alto perfil envolvendo iscas muito bem desenvolvidas, mas não funcionais, das quais a mais famosa foi, provavelmente, o BravoMovies – um site falso de streaming utilizado para entregar o malware BazaLoader.

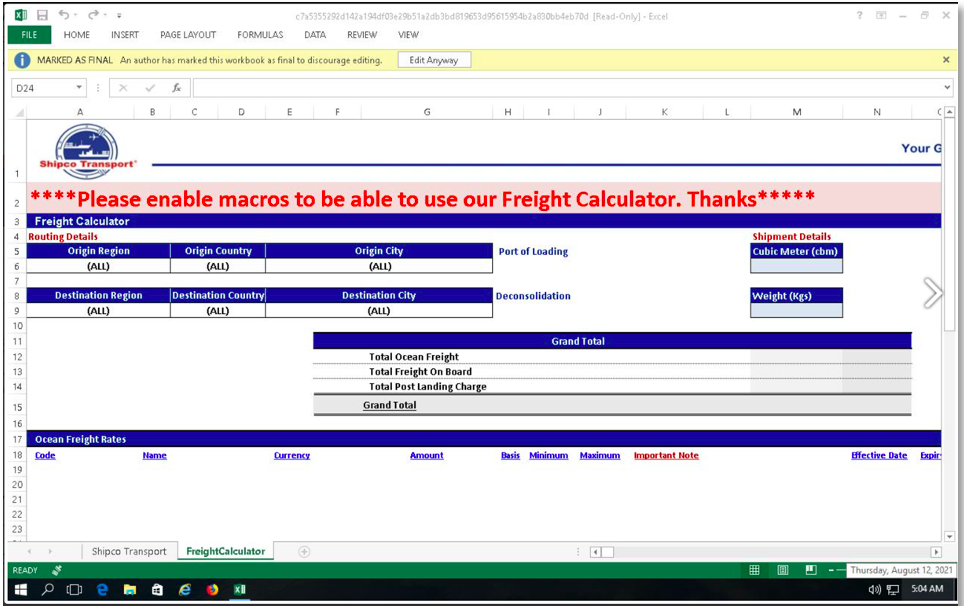

No entanto, alguns atacantes foram além do meramente superficial. Em uma campanha de entrega de malware em agosto de 2021, os atacantes enviaram um arquivo do Microsoft Excel contendo um calculador de frete aparentemente funcional.

Fig. 3. Uma planilha funcional para cálculo de frete que instala o malware Dridex.

Infelizmente, se a vítima se deixasse enganar pelo design convincente da isca, veria que a cotação de frete vinha acompanhada de um brinde: a entrega do malware Dridex.

2. Boas e más notícias

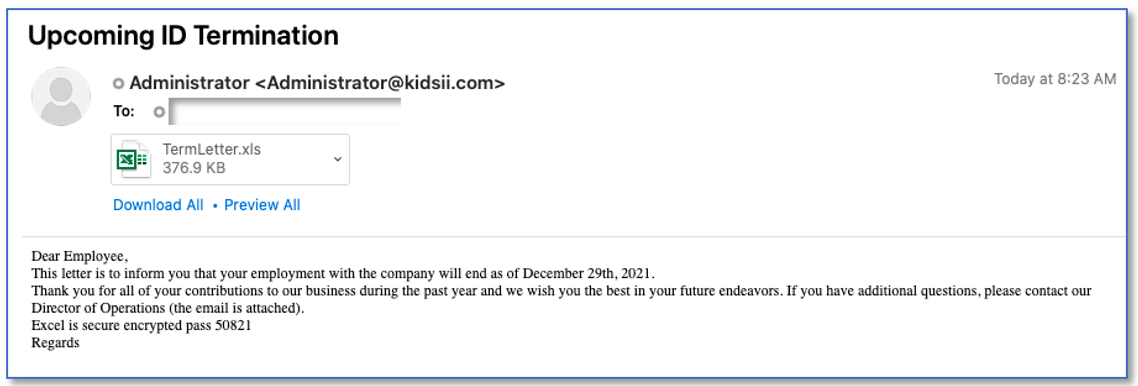

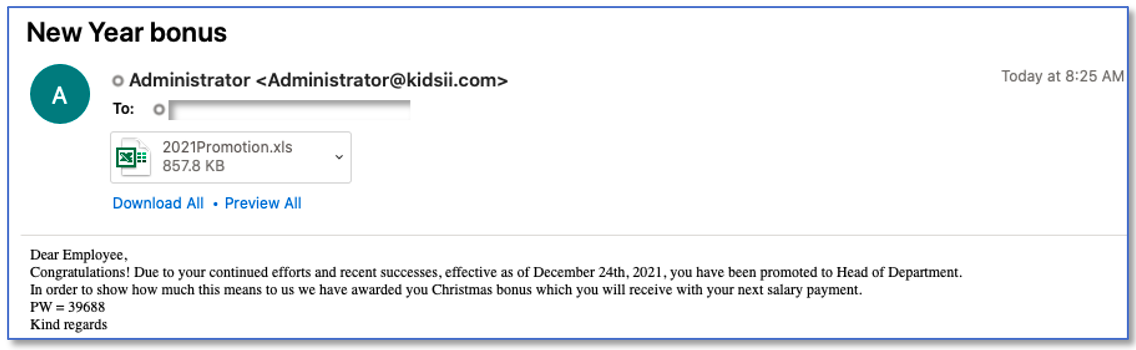

Testes comparativos A/B são um conceito familiar para a maioria dos profissionais de marketing, mas parece que alguns atacantes cibernéticos estão experimentando essa técnica de engenharia social. Em uma campanha lançada pouco antes do Natal de 2021, alguns destinatários receberam uma mensagem informando que seu contrato de trabalho havia sido rescindido, enquanto outros receberam a informação de que haviam sido promovidos ou ganhado uma bonificação extra.

Fig. 4. Iscas com temas de rescisão de contrato de trabalho e de bonificação na mesma campanha de entrega do Dridex.

Porém, apesar da evidente diferença na sorte do destinatário, ambas mensagens eram realmente más notícias. Fazer o download do arquivo de Excel em anexo e clicar em “Habilitar Conteúdo” resultava na instalação do cavalo de Troia bancário Dridex no computador da vítima.

Para dar um ar festivo, as vítimas eram premiadas com um pop-up “Merry Xmas” (Feliz Natal) quando o download do malware começava…

1. Herança ou prêmio de loteria — Por que não os dois?

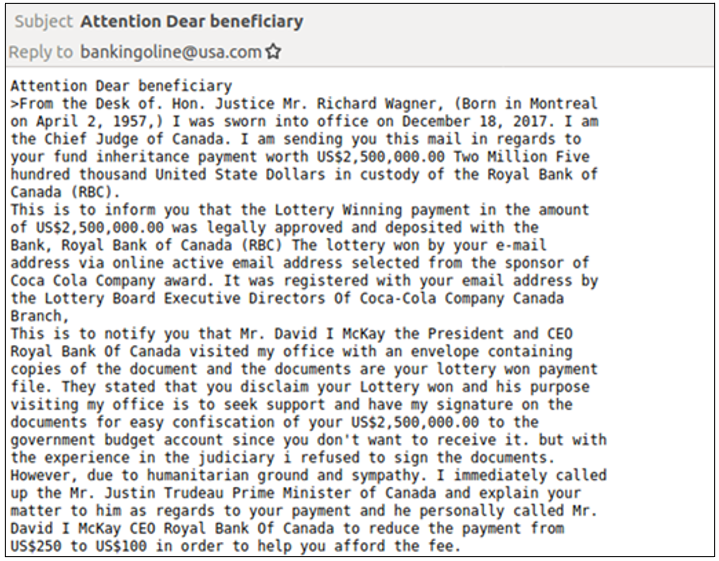

Você recebeu uma herança inesperada de US$ 2,5 milhões! Espere! Na verdade, é um prêmio de loteria do mesmo valor. Porém, o Royal Bank do Canadá está determinado a confiscar a sua fortuna, ou pelo menos estava até o primeiro-ministro Justin Trudeau intervir em seu favor.

Agora, ninguém menos que o ministro da Suprema Corte do Canadá está enviando a você um e-mail para informá-lo de que tudo isso pode ser resolvido pela quantia módica de apenas US$ 100. Ah, e assim que você pagar, o seu dinheiro será disponibilizado na forma de um cartão de débito VISA.

Fig. 5. Uma isca elaborada de fraude de pagamento antecipado via e-mail.

Essa foi a história tortuosa que um fraudador de e-mail tentou alinhavar no ano passado e que ganhou o prêmio da isca mais estranha que já vimos. A fraude de pagamento antecipado é famosa pelo uso de táticas de engenharia social absurdas, mas pela variedade e criatividade, esta certamente se destaca.

Para saber mais, confira a Central de ameaças da Proofpoint, onde você encontra as mais recentes pequisas e insights.