Implantar os mesmos controles para todos os funcionários é coisa do passado. O perfil de ameaça de cada funcionário, departamento, equipe, cargo e acesso a controles é completamente diferente. Na parte 1 desta série de postagens, abordamos o cenário de ameaças em evolução e como os riscos de segurança cibernética estão centrados nas pessoas. Esta postagem discutirá como escolher a proteção adequada para as pessoas certas e por que isso é tão importante.

Como você protege o seu pessoal?

Os criminosos têm motivações diferentes para visar pessoas diferentes da sua organização, por isso é importante compreender quem são as suas Very Attacked People™ (VAPs ou pessoas muito atacadas). Quem está vulnerável? Quem provavelmente será atacado? Quem tem acesso privilegiado?

Quando se sabe quem faz o quê na sua organização e porque uma pessoa pode estar na mira dos atacantes, é possível implementar defesas que atuem contra ameaças que visem cargos específicos.

Vejamos alguns exemplos:

Figura 1. As pessoas são complexas e diferentes.

Figura 2. Proteção para pessoas, como e onde elas precisam.

Saiba mais sobre esses exemplos neste breve fragmento de nosso webinar:

Webinar Video: The Right Protection for the Right People

Evite que o malware atinja o seu pessoal e aumente a eficiência operacional

Os controles de segurança frequentemente enfatizam detecção e resposta em endpoints remediando ataques que já atravessaram as defesas. A fase preliminar da cadeia de ataque costuma ser negligenciada, mas também é importante evitar os ataques antes que eles causem danos.

Aumente suas defesas nos estágios iniciais da cadeia de ataque protegendo o seu vetor de ameaças número um — a segurança de e-mail. Se você bloquear mais ameaças logo de início e menos e-mails chegarem às caixas de entrada dos usuários, haverá menos denúncias de phishing para as suas equipes de TI analisarem. Além disso, como a sua organização perderá menos tempo lidando com ataques que passaram pelas defesas, você vai melhorar a sua eficiência operacional.

Veja o exemplo da PerkinElmer, Inc., que conseguiu evitar a entrada de 99% das ameaças. Agora suas equipes podem trabalhar de maneira mais eficiente porque estão perdendo muito menos tempo do que ao lidar com uma enxurrada de ameaças cibernéticas. Jim Forsyth, engenheiro sênior de rede da infraestrutura global de TI da PerkinElmer, afirmou:

“Grupos de hackers financeiros nos visaram, colocando em risco credenciais pessoais. As ameaças de ransomware são verdadeiras. Nossas soluções de spam e antivírus não eram mais adequadas... O Proofpoint TAP (Targeted Attack Protection) nos ajudou tremendamente… Ele reduziu em 99% a entrada de e-mails, anexos e URLs maliciosos.”

Você pode ler a história completa da cliente PerkinElmer aqui.

Proteção do seu vetor de ameaças número um com uma abordagem de plataforma

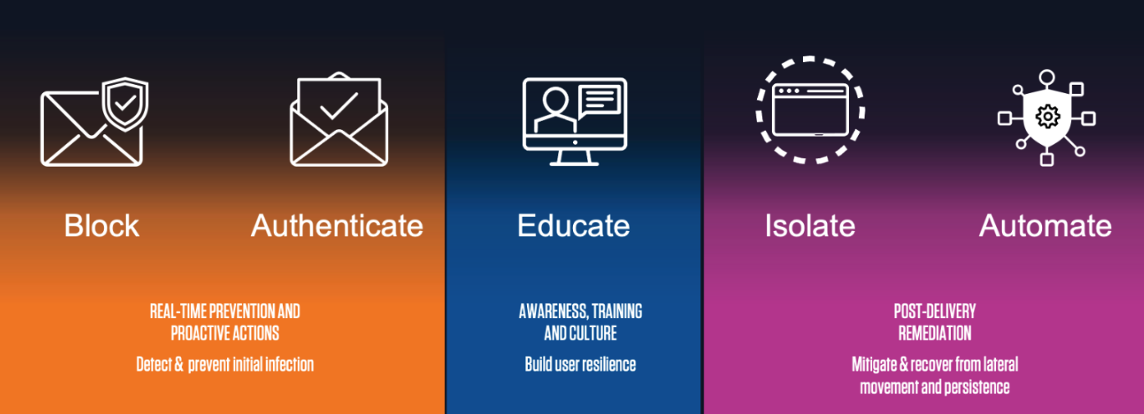

O estabelecimento de defesas eficazes para evitar ameaças nos estágios preliminares da cadeia de ataque reduz o seu perfil de risco. O seu pessoal não poderá clicar em links maliciosos ou fazer download de arquivos maliciosos se essas ameaças nunca chegarem às suas caixas de entrada. Uma abordagem de segurança de e-mail como uma plataforma direcionada pode ajudar. Isso inclui:

- Implementação de controles para impedir que ameaças entrem na sua organização via e-mail. A verificação da autenticidade dos e-mails ajuda a bloquear tentativas de impostura.

- Aumento da resiliência dos usuários por meio de treinamento das pessoas. Caso um e-mail consiga passar, o seu pessoal está treinado para se certificar de que o e-mail é legítimo? Eles sabem como determinar se o anexo ou link não é malicioso antes de abri-lo ou clicar nele?

- Uso de remediação pós-entrega para que, caso o usuário clique em um link malicioso, esses URLs desconhecidos possam ser isolados no momento do clique, evitando a entrada de malware na sua organização.

- Incorporação de automação no fluxo de trabalho para aumentar a eficiência operacional. Se um usuário denuncia um e-mail malicioso, esse e-mail pode ser eliminado automaticamente das caixas de entrada de todo mundo.

Figura 3. A abordagem de plataforma para proteção do seu pessoal.

Saiba mais

Tenha uma visão abrangente da sua postura de risco em sua infraestrutura de e-mail com uma avaliação de risco de e-mail rápida e gratuita da Proofpoint.

Saiba mais também sobre como proteger o seu vetor de ameaças número um e como identificar os VAPs da sua organização em nosso webinar, “Proteção de pessoas: o novo perímetro”.