Organizaciones de todo el mundo han adoptado herramientas de colaboración en la nube en cantidades sin precedentes, y los ciberdelincuentes no tardaron en aprovechar esta tendencia. En los últimos meses, hemos observado una aceleración del abuso que hacen los actores de amenazas de la popular infraestructura de Microsoft y Google para alojar y enviar amenazas a través de Microsoft 365, Azure, OneDrive, SharePoint, Google Workspace y el servicio de almacenamiento Firebase.

El año pasado, 59 809 708 mensajes maliciosos enviados desde Microsoft 365 llegaron a miles de nuestros clientes. Y más de 90 millones de mensajes maliciosos se alojaron o se enviaron desde Google. El 27 % de estos mensajes se enviaron a través de Gmail, la plataforma de correo electrónico más popular del mundo. En el primer trimestre de 2021, constatamos el envío de siete millones de mensaje maliciosos desde Microsoft 365 y 45 millones desde la infraestructura de Google, cifras que superaron de largo los ataques basados en Google por trimestre en 2020.

El volumen de mensajes maliciosos desde estos reputados servicios cloud superaron a los de cualquier red de bots en 2020, y es precisamente la reputación de estos dominios, incluidos outlook.com y sharepoint.com, lo que aumenta la dificultad de detección para los responsables de la defensa.

Esta percepción de autenticidad es fundamental, ya que el correo electrónico recuperó recientemente su condición de principal vector de amenazas en cuento a ransomware y los ciberdelincuentes aprovechan cada vez más la cadena de suministro y el ecosistema de partners para comprometer las cuentas, robar credenciales y extraer fondos. Recientemente publicamos un estudio con hallazgos sobre la cadena de suministro en los que se pone de manifiesto que el 98 % de las casi 3000 organizaciones supervisadas en EE. UU., Reino unido y Australia recibieron una amenaza desde el dominio de un proveedor en un intervalo de 7 días en febrero de 2021.

Dado el nivel de acceso que se puede conceder desde una sola cuenta, durante el último año los ciberdelincuentes atacaron al 95 % de las organizaciones con intentos de compromiso de cuentas cloud, y más de la mitad sufrieron al menos un compromiso. De las comprometidas, más del 30 % experimentaron actividad posterior al acceso, incluida la manipulación de archivos, el reenvío de correo electrónico y actividad de OAuth. En caso de robo, los ciberdelincuentes pueden aprovechar las credenciales para iniciar sesión en los sistemas como impostores, moverse lateralmente por múltiples servicios cloud y entornos híbridos, y enviar mensajes de correo electrónico convincentes camuflados como empleados reales, orquestando pérdidas financieras y de datos potenciales.

Ejemplos de phishing de Microsoft y Google

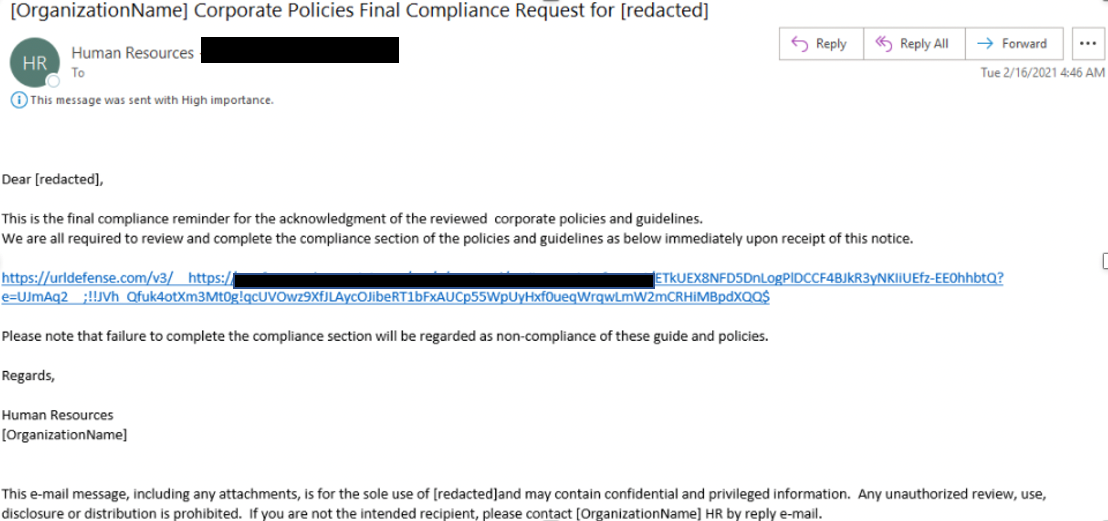

A continuación mostramos un resumen de campañas de phishing recientes que demuestran cómo los ciberdelincuentes utilizan tanto Microsoft como Google para intentar conseguir que actúen los usuarios. Por ejemplo, el siguiente intento de phishing de credenciales incluye una URL de Microsoft SharePoint que afirma albergar un documento sobre la política corporativa y directrices sobre la COVID-19. El documento contiene un enlace a una página de autenticación de Microsoft falsa diseñada para robar credenciales de los usuarios. En esta campaña de bajo volumen se emplearon aproximadamente 5000 mensajes que se destinaron a usuarios de servicios empresariales, transporte, fabricación.

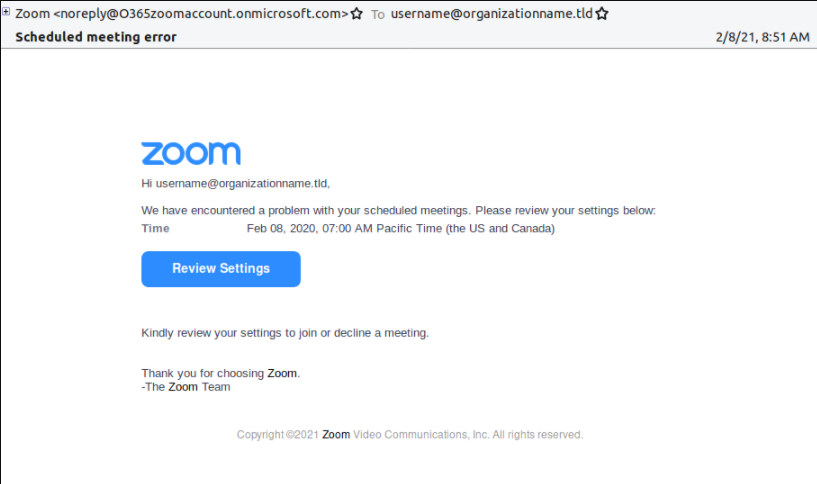

Otro ejemplo de una campaña de phishing de credenciales relacionadas con videoconferencias falsas incluía el nombre de dominio “.onmicrosoft.com”. Este mensaje contiene una URL a una página de autenticación de correo web falsa diseñada para robar credenciales de los usuarios. En esta campaña de bajo volumen se emplearon aproximadamente 10 000 mensajes que se destinaron a usuarios de servicios financieros, fabricación y tecnología.

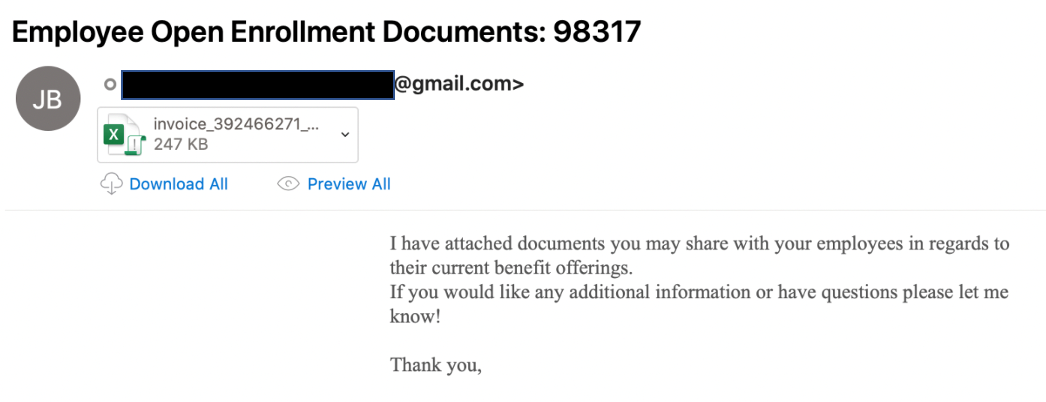

Una campaña alojada en Gmail de marzo de 2021 incluía un mensaje falso de prestaciones para empleados y un adjunto de Microsoft Excel dirigido a organizaciones de fabricación, tecnología y medios de comunicación/entretenimiento. Si se activaban las macros activadas, se instalaba The Trick, un troyano que intercepta y registra las visitas a sitios web de banca para robar credenciales.

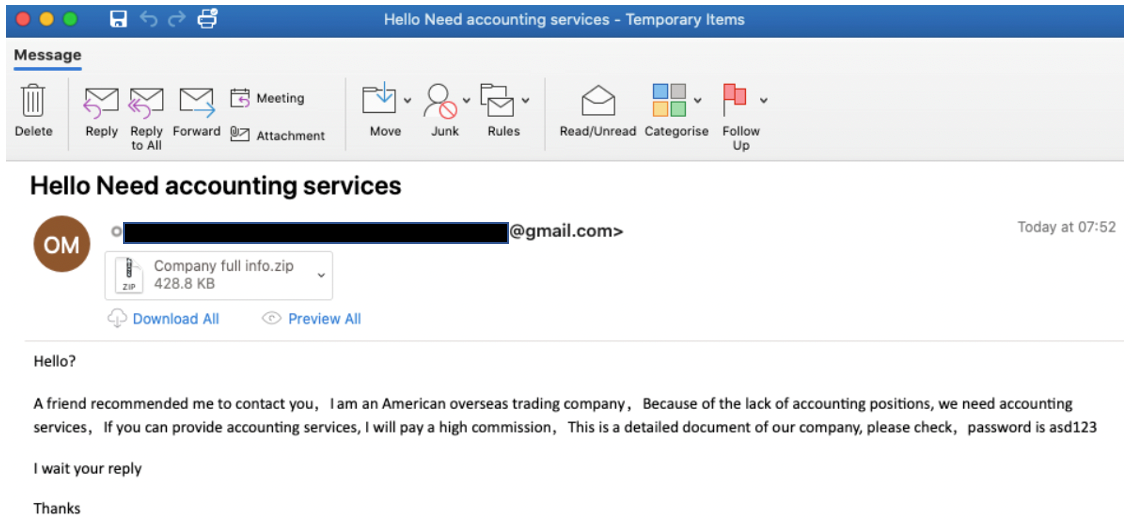

En febrero de 2021, también observamos una campaña del ransomware Xorist de muy bajo volumen desde una dirección de correo electrónico de Gmail. Intenta engañar a los destinatarios del departamento de contabilidad para que accedieran a documentos de MS Word comprimidos protegidos con contraseña. Estos documentos contienen macros que, si se activan, copian el ransomware.

Nuestro estudio demuestra claramente que los atacantes utilizan tanto la infraestructura de Microsoft como de Google para diseminar mensajes maliciosos y atacar a los usuarios al aprovechar herramientas populares de colaboración cloud. Cuando se combinan con ransomware, ataques de cadena de suministro y ataques de cuentas cloud, la protección de correo electrónico centrada en las personas debe continuar siendo una de las principales prioridades para los líderes de seguridad.

Como proveedor de ciberseguridad líder y la seguridad del correo electrónico en nuestro ADN, ofrecemos una tasa de eficacia cercana al 100 % a la hora de detener las amenazas avanzadas que llegan a través del correo electrónico e invertimos más del 20 % de nuestros ingresos anuales en innovación, incluida la detección de amenazas avanzadas y sistemas de amenazas expertos para detectar las fugas de datos centradas en las personas. Protegemos más del 50 % de las empresas del Fortune 1000, miles de millones de mensajes de correo electrónico, miles de millones de URL y adjuntos, miles de millones cuentas cloud etc., o lo que es lo mismo, billones de puntos de datos en todos los canales digitales relevantes. Visite https://www.proofpoint.com/es/why-proofpoint/nexus-threat-graph para obtener más información sobre el gráfico de amenazas Nexus de Proofpoint.