Los días en los que se aplicaban controles generales a todos los empleados han terminado. El perfil de amenazas para cada empleado, departamento, equipo, puesto y acceso a controles es completamente diferente. En la 1.ª parte de esta serie de dos artículos, abordamos la evolución del panorama de amenazas y demostramos que los principales riesgos de ciberseguridad actuales están centrados en las personas. Este artículo explica cómo elegir la protección adecuada para las personas correctas y por qué es importante.

¿Cómo protege a sus empleados?

Los ciberdelincuentes tienen distintas motivaciones para atacar a personas diferentes de su organización. Por esa razón es fundamental conocer quiénes son sus VAP (Very Attacked People™, o personas muy atacadas). ¿Quién es vulnerable? ¿Quién es susceptible de ser atacado? ¿Quién cuenta con privilegios de acceso?

Cuando conozca con claridad el papel de cada persona dentro de organización, y por qué algunas personas son susceptibles de ser objetivo de los ciberdelincuentes, podrá implementar defensas eficaces contra las amenazas que se dirigen contra funciones específicas.

Vamos a examinar tres ejemplos:

Figura 1. Las personas son complejas y diferentes.

Figura 2. Protección de los empleados adaptada a sus necesidades.

Para obtener más información sobre estos ejemplos, vea un breve extracto de nuestro webinar:

Webinar Video: The Right Protection for the Right People

Impida que el malware llegue a sus empleados y aumente la eficacia operativa

Los controles de seguridad se suelen centrar en la detección y respuesta a incidentes en endpoints mediante la neutralización de ataques que ya han conseguir franquear las defensas. La fase inicial la cadena de ataque a menudo se pasa por alto, pero es muy importante prevenir los ataques antes de provoquen daños.

Refuerce sus defensas en las fases iniciales de la cadena de ataque protegiendo su principal vector de amenazas: el correo electrónico. Si bloquea más amenazas por adelantado y reduce el número de mensajes que llegan a la bandeja de entrada de los usuarios, sus equipos de TI tendrán que revisar menos denuncias de phishing. Además, como su empresa dedicará menos tiempo a hacer frente a los ataques que eluden las defensas, podrá mejorar su eficacia operativa.

Tomemos el ejemplo de PerkinElmer, Inc., que fue capaz de bloquear el 99 % de las amenazas. En la actualidad sus equipos pueden trabajar de manera más eficaz porque dedican menos tiempo a evaluar una avalancha de ciberamenazas. En palabras de Jim Forsyth, ingeniero de red sénior de la infraestructura de TI de PerkinElmer:

“Recibimos ataques por parte de grupos de piratas financieros, que pusieron en peligro credenciales personales. Las amenazas de ransomware son reales. Nuestras soluciones antispam y antivirus ya no eran adecuadas… La solución Proofpoint TAP (Targeted Attack Protection) nos ha ayudado enormemente… Nos ha permitido reducir el número de mensajes, adjuntos y URL maliciosos un 99 %”.

Puede leer el caso de PerkinElmer completo aquí.

Proteja su principal vector de amenazas con una plataforma completa

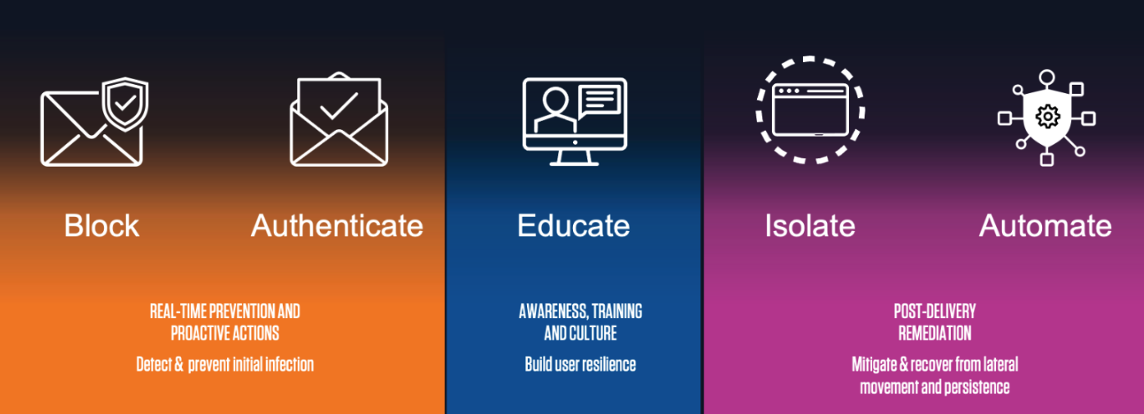

La implementación de defensas eficaces que permitan desviar las amenazas de forma temprana en la cadena de ataques reduce de manera importante su perfil de riesgo. Sus empleados no pueden hacer clic en enlaces maliciosos ni descargar archivos maliciosos si las amenazas no llegan nunca a sus bandejas de entrada. Un enfoque de la protección del correo electrónico basado en una plataforma multicapa completa puede ayudar. Incluye las siguientes funciones

- Implementación de controles para impedir que las amenazas lleguen a su organización por correo electrónico. El control de la autenticidad de los mensajes de correo electrónico permite bloquear los intentos de suplantación de la identidad.

- Mejora de la resiliencia de los usuarios mediante la formación de sus empleados. Si un mensaje de correo electrónico atraviesa el perímetro, ¿saben sus empleados cómo asegurarse de su legitimidad? ¿Saben que tienen que comprobar que el adjunto o enlace no es malicioso antes de que hagan clic en él o lo abran?

- Uso de corrección tras la entrega, de manera que, si el usuario hace clic en un enlace malicioso, las URL desconocidas puedan aislarse en el momento del clic, impidiendo de esta forma que el malware entre en su organización.

- Integración de automatización en el flujo de trabajo para mejorar la eficacia operativa. Si un usuario denuncia un mensaje malicioso, este puede extraerse automáticamente de la bandeja de entrada de toda la plantilla.

Figura 3. Enfoque de protección de los empleados basado en una plataforma

Más información

Consiga una visión global del nivel de riesgo de su infraestructura de correo electrónico con una evaluación rápida de riesgos asociados al correo electrónico gratuita de Proofpoint.

También puede descubrir cómo proteger su vector principal de amenazas e identificar los VAP de su organización en nuestro webinar “Protección de las personas: el nuevo perímetro” (en inglés).