Índice

Definición

El término “malware” se usa para designar a una amplia gama de programas malintencionados que se insertan e instalan en los sistemas y servidores de los usuarios finales. Estos ataques están diseñados para dañar un ordenador, una red de ordenadores o un servidor, y son usados por ciberdelincuentes para obtener datos para conseguir ganancias financieras.

La formación en ciberseguridad empieza aquí

La prueba gratuita funciona de la siguiente manera:

- Reúnase con nuestros expertos en ciberseguridad para evaluar su entorno e identificar su exposición a riesgos.

- En un plazo de 24 horas y con una configuración mínima, desplegaremos nuestras soluciones durante 30 días.

- ¡Conozca nuestra tecnología en acción!

- Reciba un informe que identifica sus vulnerabilidades de seguridad para ayudarle a tomar medidas inmediatas frente a ataques de ciberseguridad.

Rellene este formulario para solicitar una reunión con nuestros expertos en ciberseguridad.

Un représentant de Proofpoint vous contactera sous peu.

Historia del malware

La mayoría de los historiadores de la informática coinciden en que el primer virus fue creado en 1970. El gusano “Creeper” (en español: “Enredadera”) se autorreplicaba y se copiaba a sí mismo en la ARPANET (una primera versión de internet). Cuando se activaba, mostraba el mensaje: “Soy la enredadera, ¡atrápame si puedes!”.

El término “virus” no apareció hasta 1986, cuando un estudiante de doctorado, llamado Fred Cohen, describió un virus informático como un programa capaz de infectar a otros programas y crear una versión evolucionada de sí mismo. La mayoría de los primeros virus destruían archivos o infectaban los sectores de arranque. Los softwares maliciosos de hoy en día son mucho más siniestros, y están diseñados para robar datos, espiar a empresas, crear condiciones de denegación de servicio o bloquear archivos para extorsionar dinero a las víctimas.

Tipos de malware

Los tipos de programas de malware caen dentro de categorías bien definidas, como:

- Ransomware: Cifra los archivos, que no se pueden recuperar a menos que la víctima pague un rescate. Los ataques de ransomware son enormemente comunes hoy en día.

- Adware: Muestra anuncios (a veces son anuncios malintencionados) a los usuarios cuando estos trabajan en sus ordenadores o navegan por internet.

- Malware sin archivos: En vez de usar un archivo ejecutable para infectar a sistemas informáticos, el malware sin archivos usa macros de Microsoft Office, scripts de WMI (Windows Management Instrumentation), scripts de PowerShell y otras herramientas de gestión.

- Virus: Un virus infecta a un ordenador y despliega una amplia gama de cargas útiles diferentes. Puede corromper archivos, destruir sistemas operativos, eliminar o desplazar archivos o desplegar una carga útil en una fecha dada.

- Gusanos: Un gusano es un virus autorreplicante, pero que no afecta a archivos locales, sino que se propaga a otros sistemas y agota los recursos.

- Troyanos: Los troyanos se llaman así en memoria de la estrategia militar griega, en la que los soldados aqueos usaron un caballo de madera (el Caballo de Troya), para poder entrar a la ciudad de Troya sin ser detectados. El malware se hace pasar por un programa inofensivo, pero se ejecuta en segundo plano, robándose los datos y permitiendo el control remoto del sistema, o esperando una orden por parte del atacante para desplegar una carga útil.

- Bots: Los ordenadores infectados pueden convertirse en parte de una botnet que se utiliza para lanzar un ataque denegación de servicio distribuido, mediante el envío de un enorme volumen de tráfico a un anfitrión específico.

- Spyware: Es malware que se instala, recopila datos sigilosamente y los envía a un atacante que continuamente “espía” a los usuarios y a sus actividades. El objetivo del spyware es recopilar tantos datos importantes como sea posible antes de ser detectado.

- Puertas traseras: los usuarios remotos pueden acceder a un sistema, y posiblemente también trasladarse lateralmente. Los troyanos inyectan código para generar puertas traseras durante la instalación.

- Troyanos de banca: Sirven para ver o robar credenciales bancarias o acceder a cuentas. Típicamente, manipulan a navegadores web para engañar a los usuarios y lograr que develen su información bancaria.

- Keyloggers: Captan las pulsaciones de teclas cuando los usuarios escriben URL, credenciales e información personal, y se la envían al atacante.

- RAT: Acrónimo del inglés “Remote Access Tools” (herramientas de acceso remoto), que les permiten a los atacantes obtener acceso remoto y controlar al dispositivo objetivo.

- Descargadores: Descargan otros softwares maliciosos, basándose en una cierta cantidad de factores. El tipo de malware a utilizar depende de los motivos de los atacantes.

- POS (punto de venta): Compromete un dispositivo de punto de venta para robar números de tarjeta de crédito, tarjetas de débito y números de PIN, historial de transacciones e información de contacto.

Técnicas de evasión del malware

La identificación de técnicas de evasión del malware es clave, porque cuando funciona, disminuye en gran medida la eficacia de las herramientas de seguridad. Proofpoint ofrece un paquete completo de protección contra el malware, y un subconjunto de estas técnicas de ataque al malware se incluyen a continuación:

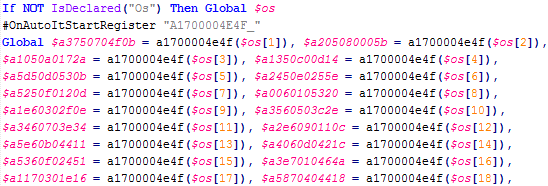

- Ofuscación de código: Usa codificación para esconder la sintaxis del código y evitar ser detectado.

- Compresión de código: Usa formatos de compresión como gzip, zip, rar, etc.., para esconder código de los antivirus o antimalwares en mensajes de correo electrónico.

- Cifrado de código: Aplicando encriptado para esconder sintaxis de código.

- Esteganografía: Esconde código o software malicioso en imágenes.

- Evasión de dominio o rango de IP: Identifica dominios o rangos de IP de compañías de seguridad y desactiva malware en ellos.

- Detección de acciones de usuarios: Busca acciones como clics, movimientos de ratón y más.

- Tiempo de retardo: Permanece dormido por un periodo de tiempo, para luego activarse.

- Detección de archivos recientes: Busca acciones pasadas, como abrir o cerrar archivos desde diferentes aplicaciones.

- Huellas en dispositivos: Solo se ejecuta en determinadas configuraciones de sistema.

Los atacantes pueden emplear una o más de estas tácticas de evasión para tener una oportunidad mayor de éxito, evitando ser detectado y funcionar solamente en sistemas ejecutados por humanos.

¿Cuál es la intención del malware?

Los ciberatacantes utilizan malware por una gran variedad de intenciones maliciosas. En la mayoría de los casos, su propósito es robar información crítica o recursos para obtener ganancias monetarias. Por ejemplo, los hackers usan malware como una herramienta para comprometer redes informáticas o dispositivos específicos para robar o comprometer datos sensibles, como información de tarjetas de crédito o credenciales de inicio de sesión confidenciales. Pero en algunos escenarios, el malware simplemente tiene la intención de causar estragos y sabotear los sistemas informáticos de sus víctimas para interrumpir la operabilidad de un sistema.

Estadísticas de malware

A partir de los confinamientos de la pandemia, los autores del malware han incrementado sus ataques para aprovecharse de malas prácticas de ciberseguridad. Los investigadores de AV-TEST detectan más de 450.000 nuevos programas malintencionados al día. En el 2021, AV-TEST registró más de 1.300 millones de aplicaciones de malware, en comparación con poco más de 182 aplicaciones de malware en 2013. Se estima que la cantidad de aplicaciones de malware existentes en 2022 duplicará a las del 2021.

Google ofrece un explorador de malware al público general para hallar páginas web malintencionadas y evitar que se indexen. Estos esfuerzos de búsqueda segura detectan que un 7% de las páginas web alojan malware o están infectadas con malware. Tan solo en el primer semestre de 2020 se detectaron 20 millones de ataques de malware, y el número sigue creciendo. Symantec estima que tres de cada cuatro dispositivos IoT infectados son routers.

Lamentablemente, muchas organizaciones no están suficientemente equipadas para prevenir y manejar de manera efectiva los catastróficos ataques cibernéticos relacionados con el malware. El informe de la asociación global ISACA (Information Systems Audit and Control Association) sobre el estado de la ciberseguridad en 2022, encontró que el 69% de los profesionales de ciberseguridad creen que el equipo de su organización está gravemente falto de recursos. Esto podría intensificar la presión sobre el personal existente y exacerbar aún más los riesgos de devastadores ataques de malware.

Estas amenazas cibernéticas no muestran signos de desaceleración. A medida que los ataques de malware continúan aumentando en volumen y sofisticación, los informes de Cybersecurity Ventures estiman que los costos globales del cibercrimen crecerán un 15% año tras año durante los próximos cinco años, alcanzando más de $10.5 billones en daños para 2025. Impulsados en gran parte por ataques relacionados con ransomware, estas tendencias indican la mayor transferencia de riqueza en la historia. Impulsando el impulso del malware están datos y tendencias alarmantes, incluyendo:

139%

El coste total promedio para resolver ataques de malware aumentó un 139% de $338,098 en 2015 a $807,506 en 2021.

$137.2 millones

Un ataque de malware que resulte en una violación de datos debido a la exfiltración de datos podría costar a una organización un promedio de $137.2 millones. Fuente: Estudio “El Costo del Phishing” de Ponemon.

$117.3 millones

La pérdida máxima registrada debido a interrupciones comerciales causadas por un ataque de malware fue de $117.3 millones en 2021, aumentando desde $66.3 millones en 2015.

Ejemplos de malware

Los ejemplos de ataques de malware se remontan a varias décadas, a los primeros días de las primeras computadoras personales. El primer ataque de malware basado en PC, “Brain”, se lanzó en 1986 e infectó los discos flexibles originales de 5.2" de las Computadoras Personales IBM. Este temprano virus informático catapultó una tendencia perjudicial en los emergentes ataques de malware que se volverían cada vez más sofisticados con el tiempo.

Otros ejemplos notables de ataques de malware históricos incluyen:

- El virus Melissa de 1999 fue un ataque de malware basado en correo electrónico que usó un adjunto de Word infectado para engañar a las víctimas. Melissa fue una de las primeras formas de malware en usar ingeniería social y causó daños de $80 millones.

- El gusano ILOVEYOU de principios de los 2000 fue otro ataque de correo electrónico con ingeniería social disfrazado de carta de amor. Infectando a más de 45 millones de personas, el gusano ILOVEYOU acumuló $15 millones en daños financieros.

- El troyano Emotet de 2018 fue considerado “el ataque de malware más amenazante y devastador” por el Departamento de Seguridad Nacional de EE. UU., robando información financiera sensible de organizaciones gubernamentales a través de la propagación de spam y phishing. En la mayoría de los casos, el coste de recuperación de los ataques de malware Emotet fue de aproximadamente $1 millón por incidente.

- Los ataques de WannaCry de 2017 fueron uno de los más sofisticados y costosos de su tiempo, duplicándose a sí mismo sin ninguna modificación sospechosa de archivos. Al infectar más de 230,000 computadoras en menos de un día, WannaCry fue responsable de $4 mil millones en pérdidas por ransomware.

- Los ataques de ransomware CovidLock de 2020 fueron un testimonio de una de las eras más activas entre los hackers, ya que explotaron la pandemia de COVID-19. Fingiendo ofrecer información sobre la enfermedad, el ransomware CovidLock instaló archivos infectados que encriptaron todos los datos en los dispositivos y negaron el acceso a los usuarios. Se requería el pago de un rescate de $100 para recuperar cada dispositivo infectado.

¿Por qué se usa el Malware?

El hackeo es un negocio, y el malware es simplemente una de las herramientas que usan los hackers para robarse datos o controlar dispositivos. Los cibercriminales usan malware específico para ejecutar ciertas funciones. Por ejemplo, el ransomware es útil para extorsionar dinero a empresas, pero el Mirai se utiliza para controlar dispositivos IoT en un ataque de denegación de servicio distribuido (DDoS).

Por qué los atacantes usan malware:

- Para lograr que los usuarios ingresen información personal de identificación (PII).

- Robar información financiera, como números de tarjetas de crédito o cuentas bancarias.

- Darles a los atacantes acceso remoto y control sobre dispositivos.

- Usar recursos informáticos para minar bitcóin u otras criptomonedas.

¿Cómo puede entrar el malware en un dispositivo?

Un buen antivirus o antimalware evita que el malware infecte a un ordenador, así que los autores de malware desarrollan diversas estrategias para evadir a la ciberseguridad instalada en la red. Un usuario puede resultar víctima de diversos vectores de malware.

Cómo caer víctima del malware:

- Descargando un instalador que instala un programa legítimo, pero el instalador también contiene malware.

- Visitando una web con un navegador vulnerable (p. ej., Internet Explorer 6), y la web contiene un instalador de software malicioso.

- Abriendo un correo electrónico de phishing y abriendo un script malintencionado que se usa para descargar e instalar malware.

- Descargando un instalador de un proveedor no oficial e instala malware en vez de una aplicación legítima.

- Haciendo clic en un anuncio en una página web que le convence de descargar malware.

¿Cómo puedo saber si tengo malware?

Incluso cuando el malware se ejecuta silenciosamente y en segundo plano en su ordenador, los recursos que utiliza y su carga útil son señales que indican una infección. A veces hace falta ser un usuario experto para poder detectar algunas infecciones, pero usted puede investigar más después de notar ciertas señales.

Algunas señales de que podría tener malware:

- Ordenador lento: Algunos malwares, como los cryptojackers, precisan de una gran cantidad de CPU y de memoria para ejecutarse. Su ordenador estará inusualmente lento, incluso después de reiniciarlo.

- Ventanas emergentes: El adware se incrusta en el sistema operativo, o su navegador muestra anuncios continuamente. Usted cierra un anuncio y otro se abre de inmediato.

- Pantalla azul de la muerte: También conocido por el acrónimo BSOD (del inglés “Blue Screen Of Death”) consiste en que el sistema Windows se cuelga y muestra una pantalla azul que muestra un error, pero esto es algo que casi nunca ocurre. El que se produzcan problemas de BSOD constantemente podría significar que el ordenador tiene malware.

- Exceso de almacenamiento o pérdida de memoria en disco: El malware podría eliminar datos, liberando gran cantidad de espacio de almacenamiento, o agregar varios gigabytes de datos al almacenamiento.

- Actividad desconocida de internet: Su router muestra un exceso de actividad, incluso cuando usted deja de usar su conexión a internet.

- Cambio en la configuración del navegador: El malware es capaz de cambiar las páginas de inicio o la configuración del buscador para redirigirle a páginas web de spam o páginas que contienen programas malintencionados.

- El antivirus se desactiva: Algunos malwares están diseñados para desactivar los antivirus para inyectar su carga útil, y este se desactiva incluso después de haberlo activado manualmente.

¿Los móviles pueden infectarse de malware?

La mayoría de los ordenadores de sobremesa tienen antimalware instalado, ya sean de un tercero o suministrados por el sistema operativo. Los smartphones y las tablets no tienen la misma clase de protecciones instaladas de manera predeterminada, lo que los vuelve objetivos perfectos para los atacantes. La estrategia de instalar malware en smartphones se está volviendo cada vez más popular entre los atacantes. Apple y Android incluyen seguridad con el sistema operativo, pero no es suficiente como para detener a todo el malware.

¿Pueden los iPhones ser infectados con malware?

Aunque es extremadamente raro, los iPhones pueden ser infectados con malware. Generalmente, suele ocurrir tras liberar manualmente un iPhone y desactivar sus protecciones incorporadas, dejando así a iOS vulnerable a instalaciones de aplicaciones no aprobadas. Sin embargo, el malware en iPhone es muy poco probable, principalmente porque la mayoría de los propietarios solo pueden descargar aplicaciones revisadas y aprobadas por la App Store de Apple para garantizar la seguridad del usuario.

¿Pueden los teléfonos Android ser infectados con malware?

Sí, los dispositivos Android son mucho más vulnerables a los ataques de malware. Descargar apps de tiendas de aplicaciones de terceros no oficiales es uno de los principales riesgos que encuentran los usuarios de Android, ya que algunas aplicaciones pueden ocultar software malicioso hasta que se descargan e instalan. Una vez descargadas, estas aplicaciones pueden infectar el dispositivo con malware, lo que provoca diversos síntomas en los dispositivos de las víctimas, como baterías que se agotan rápidamente, aumento del uso de datos y ventanas emergentes aleatorias.

Los smartphones contienen más datos privados que los ordenadores, debido a su mayor popularidad. Los usuarios llevan los móviles consigo a todas partes, así que estos contienen información financiera, ubicaciones de viajes, rastreo de GPS, historial de compras, historial de navegación y muchos más datos que podrían serle útiles a un atacante. Los usuarios tienen mayor probabilidad de instalar aplicaciones en sus smartphones, pensando que es más seguro que instalar software en un ordenador de sobremesa. Todos estos factores hacen que los smartphones sean objetivos más jugosos que los ordenadores de sobremesa para algunas amenazas.

Las amenazas pueden aprovecharse de la conexión constante de un smartphone a la wifi o los datos móviles, haciendo que la conexión a internet siempre esté disponible. Mientras el malware se ejecuta en segundo plano, puede cargar datos robados y credenciales furtivamente a un servidor controlado por el atacante, sin importar la ubicación del propietario del smartphone.

Prevención del malware

Los individuos y corporaciones deben tomar los pasos necesarios para proteger sus equipos tanto móviles como de sobremesa. Esto significa ejecutar software antimalware en ordenadores y dispositivos móviles, lo que reduce significativamente las amenazas de malware.

Más maneras de evitar que el malware afecte a los dispositivos:

- Incluir autenticación multifactorial (MFA) tal como biometría (como huellas digitales o reconocimiento facial) o PIN de mensajes de texto.

- Imponer reglas de uso de contraseñas seguras de alta complejidad y gran longitud, para forzar a los usuarios a crear contraseñas eficaces.

- Obligar a los usuarios a cambiar sus contraseñas cada 30-45 días para reducir la ventana de oportunidad de un atacante para usar una cuenta vulnerada.

- Usar cuentas de administrador solo cuando sea necesario para evitar tener que ejecutar software malicioso externo con privilegios de administrador.

- Actualizar sistemas operativos y software con las más recientes actualizaciones tan pronto como los proveedores las lanzan.

- Instalar sistemas de detección de intrusiones, cortafuegos y protocolos de cifrado de comunicaciones para evitar el espionaje de datos.

- Usar seguridad para correo electrónico para bloquear mensajes sospechosos o que se determine que sean de phishing.

- Monitorizar una red corporativa en busca de tráfico sospechoso.

- Capacitar a los empleados para que identifiquen correos electrónicos malintencionados y eviten instalar software de fuentes no oficiales.

Cómo eliminar el malware

Si le parece que su ordenador puede tener malware, es necesario tomar medidas para eliminarlo. Para estaciones de trabajo empresariales, la eliminación de malware se puede hacer de manera remota con herramientas empresariales antivirus. Los malwares capaces de evadir los antivirus pueden precisar de métodos más sofisticados para su eliminación.

El primer paso de la eliminación es actualizar el software antimalware en el equipo y ejecutar un escaneo del sistema entero. Asegúrese de que su antimalware esté activado antes de comenzar un escaneo, porque algunos malwares los desactivan. Pueden transcurrir varios minutos antes de que un escaneo esté completo, así que es mejor dejar que se ejecute durante la noche.

Después de que el antimalware completa el escaneo, genera un informe de resultados. La mayoría de los software antivirus ponen en cuarentena a los archivos sospechosos y le preguntan qué desea hacer con ellos. Después del escaneo, reinicie el ordenador. El software antimalware debería tener una configuración que le indique que debe escanear periódicamente al ordenador cada semana. Escanear su ordenador según una cierta programación garantiza que el malware no quede instalado sin su conocimiento.

En el peor caso posible, habría que restablecer el ordenador a su configuración de fábrica. Si usted tiene un respaldo completo de su sistema operativo y sus archivos, podrá crear una imagen de este. La recreación de la imagen lo instala todo, incluyendo archivos, para que pueda recuperarse desde su último punto de almacenamiento. Si no tiene este tipo de respaldo, puede restablecer su PC a la configuración de fábrica. Recuerde que perderá todos los archivos y el software si hace esto, y que el ordenador quedará en el mismo estado en que lo compró.

Es importante asegurarse de que el malware se elimine completamente. Si usted no elimina completamente el malware de un entorno, este podría recodificarse para volver a infectar un ordenador recién escaneado y desinfectado. Para evitar que el malware vuelva a infectar a un ordenador, es importante tener siempre activadas las funciones de monitorización y protección de datos en todos los recursos de la red. Los sistemas de detección de intrusiones monitorizan activamente la red en busca de patrones de tráfico sospechosos y alertan a los administradores acerca de potenciales amenazas para evitar proactivamente que las incidencias de ciberseguridad se conviertan en filtraciones de datos.

Ataques de malware dentro de organizaciones

Han ocurrido ataques prácticamente en todas las verticales posibles. Si bien algunos criminales usan el software malicioso para atacar directamente a una empresa, hemos visto ataques que intentan evadir la distribución normal mediante archivos adjuntos de correo electrónico.

Los criminales han descubierto que las empresas que dependen del intercambio de documentos externos resultan buenas presas. Como todas las organizaciones dependen de las personas, los criminales han encontrado en ello una oportunidad para realizar ataques de malware contra empresas específicas mediante la función de RR. HH. Usando la carga directa o enviando currículos mediante páginas web de búsqueda de empleo, los atacantes han logrado enviar currículos directamente a los empleados, evitando un mecanismo clave de detección, la pasarela segura de correo electrónico.

Cómo puede ayudar Proofpoint

Proofpoint emplea diversas estrategias antimalware y herramientas de infraestructura que detienen a las amenazas antes de que estas puedan instalar e infectar al entorno entero. Nosotros adoptamos un enfoque estratificado hacia la ciberseguridad y la protección de su red.

Algunas estrategias que Proofpoint emplea para su seguridad empresarial:

- Protección para correo electrónico y cuarentenas para archivos adjuntos de malware y phishing.

- La protección contra ataques dirigidos (TAP, del inglés “Targeted Attack Protection”), detecta y bloquea ransomware, archivos y documentos adjuntos malintencionados de correo electrónico, y también URL.

- Protección para la información y gestión sencilla de contenidos sensibles.

- Cifrado de las comunicaciones.

- Extracción automática en respuesta a amenazas (TRAP, del inglés “Threat Response Auto Pull”) de malware potencial enviado en el correo electrónico o alojado en una página web malintencionada.

- Inteligencia de amenazas: uso del análisis dinámico de amenazas de datos recopilados de diversas fuentes.