En esta semana, los investigadores de Proofpoint observaron varios cambios notables en las macros utilizadas por un actor al cual llamaremos TA530 y a quien habíamos examinado anteriormente en relación con campañas de malware personalizado a gran escala [4][5]. Esta nueva campaña incluye nuevas macros evasivas y demuestra la continua evolución en las herramientas y técnicas, para dar a conocer la adaptación que realizan los atacantes ante las defensas en evolución y el uso general de espacios aislados.

Previamente, hemos descrito la forma en que la macro que se encuentra en el documento adjunto busca la dirección IP pública de la máquina infectada mediante MaxMind [3] y verifica la cantidad de archivos de Microsoft Word a los que se haya accedido recientemente. El 19 de septiembre, observamos varias adiciones hechas en las verificaciones de evasión de espacios aislados. Con esas verificaciones, la macro:

- Verifica el nombre de archivo para ver si contiene solamente caracteres hexadecimales antes de la extensión

- Se asegura de que haya al menos 50 procesos en ejecución con una interfaz gráfica mediante Application.Tasks.Count [1]

- Incluye una lista negra de procesos por medio de Application.Tasks [2]

- Amplía la lista de cadenas que verifica con MaxMind

Otro cambio notable es que se ha observado el uso de un control de evento pintado [3] como Img_Painted para la ejecución de macros cuando se abre el documento. Se trata de un control ActiveX bajo las opciones más amplias de 'Microsoft Inkpicture Control'. Este método es distinto a las opciones de autoejecución habituales para la ejecución de macros como Document_Open(). A fines de agosto, Joe Security describió una macro similar que utilizaba una técnica similar.

Campaña de correo electrónico

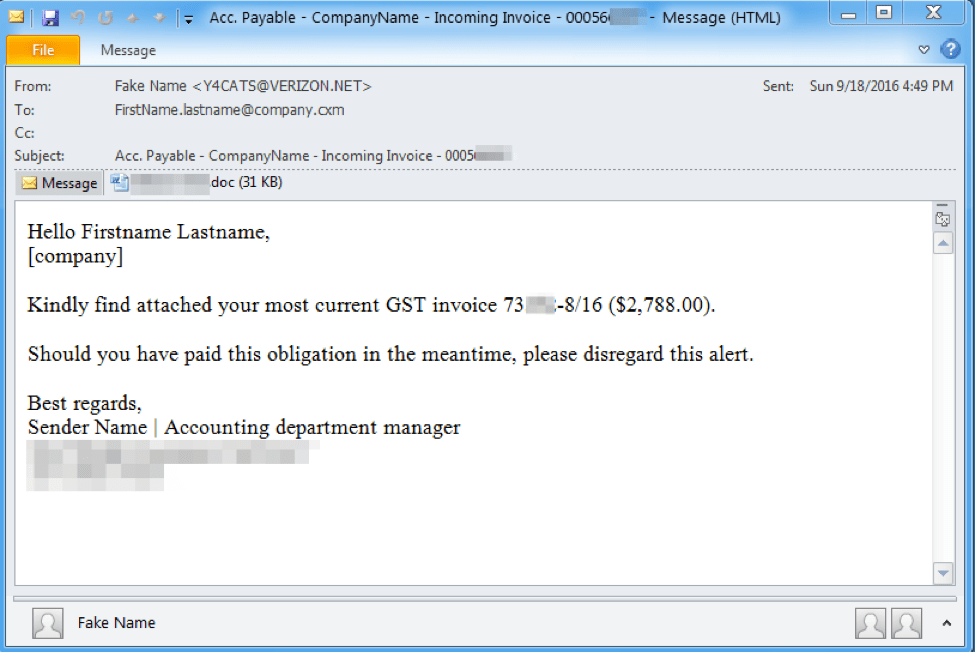

Continuando con su comportamiento usual [2], el 19 de septiembre TA530 envió mensajes personalizados (figura 1) haciendo uso de nombres de empresas, nombres personales, títulos, etc. para entregar documentos de Word (figura 2). Los señuelos de los documentos emplean una manera bastante genérica pero común de seducir al usuario para que habilite las macros con el mensaje: “Este documento está protegido contra el uso no autorizado. Habilite la edición y habilite el contenido para leer el documento”. En esa campaña, la carga dañina entregada es el identificador de Ursnif “30030”, que se dirige a sitios bancarios de Australia con sus inyecciones [6].

Figura 1: Mensaje de correo electrónico que entrega el documento malintencionado

Figura 2: Documento malintencionado con macros

Análisis de macro

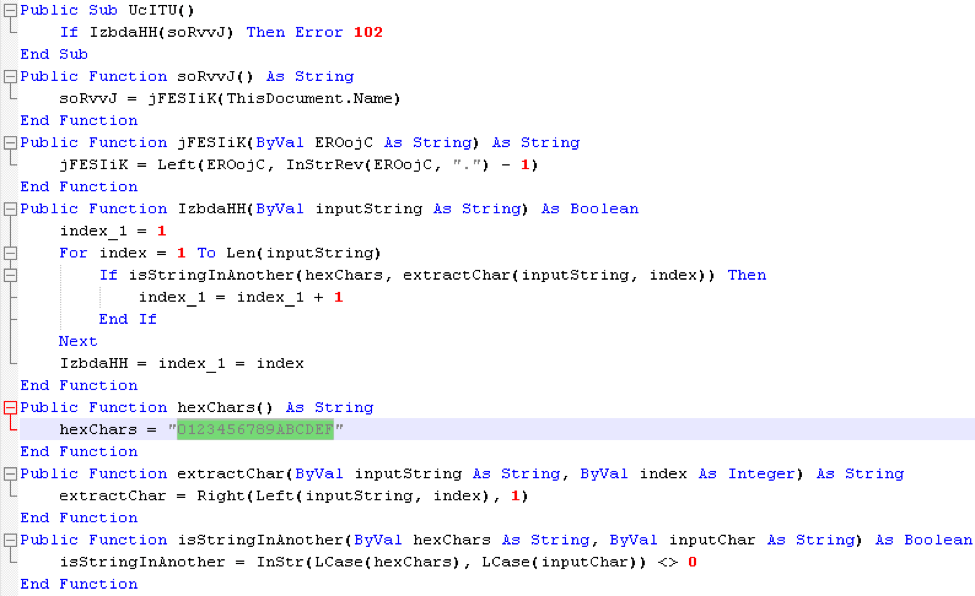

La primera de una serie de nuevas verificaciones de la macro analiza el nombre del archivo de Microsoft Word mismo. Verifica el nombre de archivo para ver si contiene solamente caracteres hexadecimales (del conjunto “0123456789ABCDEFabcdef”) antes de la extensión y si es así, la macro no procede a infectar a la víctima. Eso sucede comúnmente con archivos enviados a espacios aislados, los cuales a menudo utilizan los algoritmos hash SHA256 o MD5 como el nombre de archivo, el cual solamente contiene caracteres hexadecimales. Si está presente algún otro carácter, tales como otras letras posteriores a la “f”, caracteres de subrayado o espacios, se pasa la verificación y la macro continúa. Además, los nombres de archivo necesitan tener un “.”, seguido por cualquier extensión.

Figura 3: Búsqueda de caracteres hexadecimales en el nombre de archivo

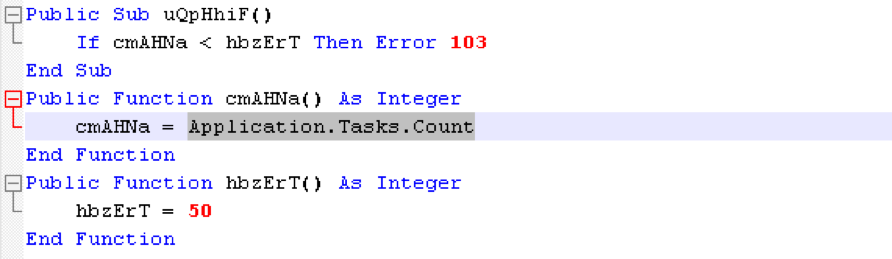

La segunda nueva verificación de la macro se asegura de que haya 50 o más procesos en ejecución con una interfaz gráfica mediante Application.Tasks.Count [1] propiedad de Microsoft Word. Una rápida verificación de un sistema real muestra que es común tener más de 50 tareas, mientras que los sistemas de espacios aislados se optimizan a fin de que tengan la menor cantidad posible.

Figura 4: Verificación de la cantidad de procesos en ejecución

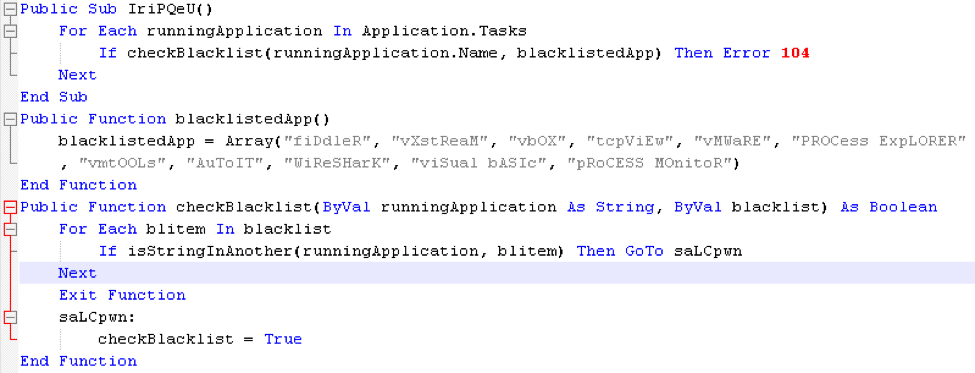

A continuación, la macro realiza una verificación que no hace distinción de mayúsculas y minúsculas haciendo uso de una lista negra de procesos que pudieran estar ejecutándose en el sistema host, por medio de Application.Tasks propiedad de Microsoft Word [2]. Los nombres de los procesos que están en la lista negra actualmente incluyen herramientas de análisis comunes y otros procesos que pudieran encontrarse en ejecución en espacios aislados: "fiddler", "vxstream", "vbox", "tcpview", "vmware", "process explorer", "vmtools", "autoit", "wireshark", "visual basic" y "process monitor".

Figura 5: Verificación con la lista negra de procesos

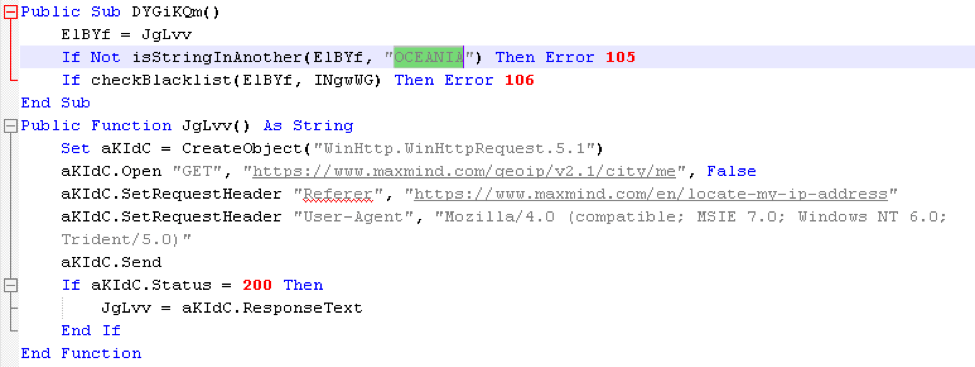

En un artículo previo, mostramos que esta macro consulta MaxMind, que es un conocido servicio de localización geográfica y analiza los resultados enviados por el servicio. Esta campaña en particular se está dirigiendo a Australia, de modo que la macro actualizada realiza una verificación para cerciorarse de que se esté ejecutando en la región correcta. De manera específica, la macro verifica que los resultados incluyan “OCEANIA”, la cual es una región centrada en las islas tropicales del océano Pacífico y que incluye a Australia.

Figura 6: Consulta de MaxMind y verificación para ver si la consulta devuelve la cadena “OCEANIA”

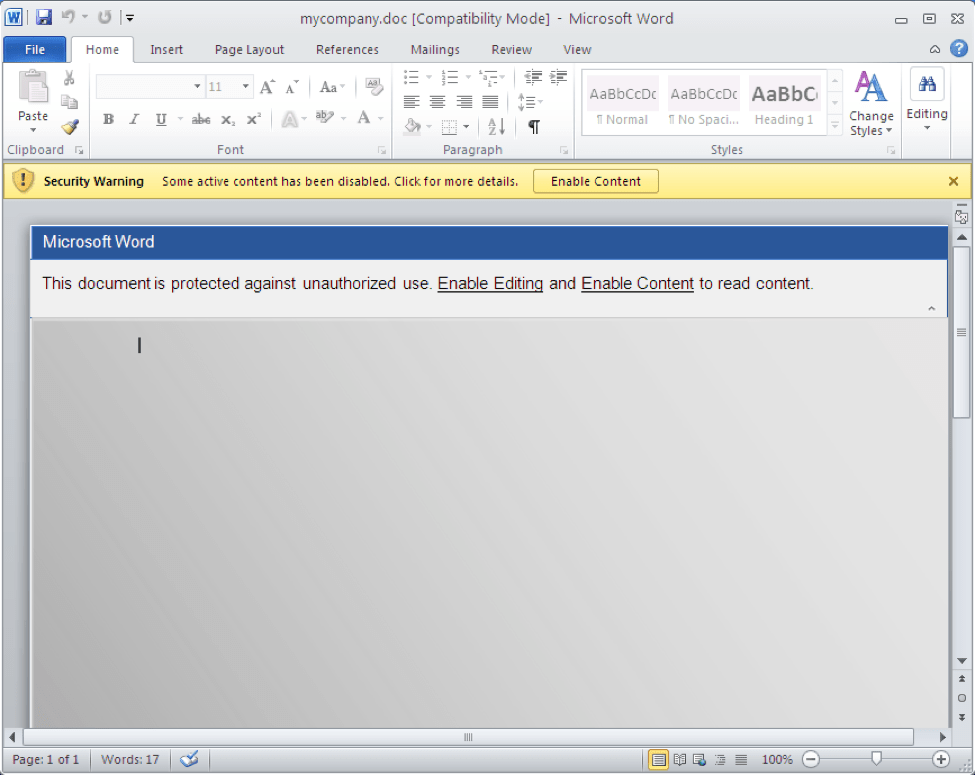

Por último, se verifican los resultados de la consulta de MaxMind (sin distinción de mayúsculas y minúsculas) haciendo uso de una lista negra de redes ampliada. Si el resultado de MaxMind indica que el documento se ha abierto en una red que pertenezca a algunos de esos proveedores, no se infecta la máquina. De manera lógica, se incluyen muchos proveedores en la lista. Sin embargo, de manera interesante, tampoco se infectan las redes que sean de "hospital", "universidad", "escuela", "ciencias", "ejército", "veteranos", "gobierno" y "nuclear". Aunque no sabemos con certeza los verdaderos motivos, resulta plausible que se trate de un intento de minimizar la exposición a los investigadores y a las entidades militares o gubernamentales.

Figure 7: Lista negra de entidades de red

Conclusión

TA530, quien es el actor detrás de una gran cantidad de ataques personalizados a gran escala, continúa elaborando nuevas técnicas de evasión en las macros malintencionadas utilizadas en campañas recientes. Las últimas técnicas que hemos observado tienen que ver principalmente con impedir la ejecución en sistemas de espacios aislados, con la localización geográfica y con evitar las redes relacionadas con proveedores de seguridad (al igual que las instituciones académicas, médicas y gubernamentales). En años recientes, los espacios aislados de malware se han convertido en el componente más común de las defensas que las organizaciones y las empresas implementan a fin de proteger a sus usuarios y sus datos. Tal como lo demuestran los ejemplos de este análisis, los actores de amenazas están concentrando sus investigaciones e innovaciones en la evasión de espacios aislados de malware con el afán de mantenerse a la delantera de las defensas de sus víctimas.

Indicadores de compromiso (IOC)

|

IOC |

Tipo de IOC |

Descripción |

|

6464cf93832a5188d102cce498b4f3be0525ea1b080fec9c4e12fae912984057 |

SHA256 |

Documento adjunto |

|

hxxp://deekayallday[.]com/data/office |

URL |

Carga dañina descargada |

|

0b05fb5b97bfc3c82f46b8259a88ae656b1ad294e4c1324d8e8ffd59219005ac |

SHA256 |

Cargador de Ursnif/Dreambot (descargado por el documento) |

|

hxxp://62.138.9[.]11/30030u |

URL |

Actualización de Ursnif |

|

hxxp://62.138.9[.]11/vnc32.dll |

URL |

VNC de Ursnif |

|

hxxp://62.138.9[.]11/vnc64.dll |

URL |

VNC de Ursnif |

|

62.138.9[.]9 |

IP |

Cargador de Ursnif C2 |

|

62.75.195[.]103 |

IP |

Ursnif C2 |

|

62.75.195[.]117 |

IP |

Ursnif C2 |

|

ca-tda[.]com |

Dominio |

Ursnif Webinjects C2 |

|

au-tdc[.]com |

Dominio |

Ursnif Webinjects C2 |

|

au-tda[.]com |

Dominio |

Ursnif Webinjects C2 |

|

109.236.87[.]82:443 |

IP |

Ursnif Socks |

Referencias

[1] https://msdn.microsoft.com/en-us/library/office/ff198203.aspx

[2] https://msdn.microsoft.com/en-us/library/office/ff839740.aspx

[3] https://msdn.microsoft.com/en-us/library/aa510893.aspx

[4] https://www.proofpoint.com/us/threat-insight/post/phish-scales-malicious-actor-target-execs

[5] https://www.proofpoint.com/us/threat-insight/post/malicious-macros-add-to-sandbox-evasion-techniques-to-distribute-new-dridex

[6] https://www.proofpoint.com/es/threat-insight/post/ursnif-variant-dreambot-adds-tor-functionality