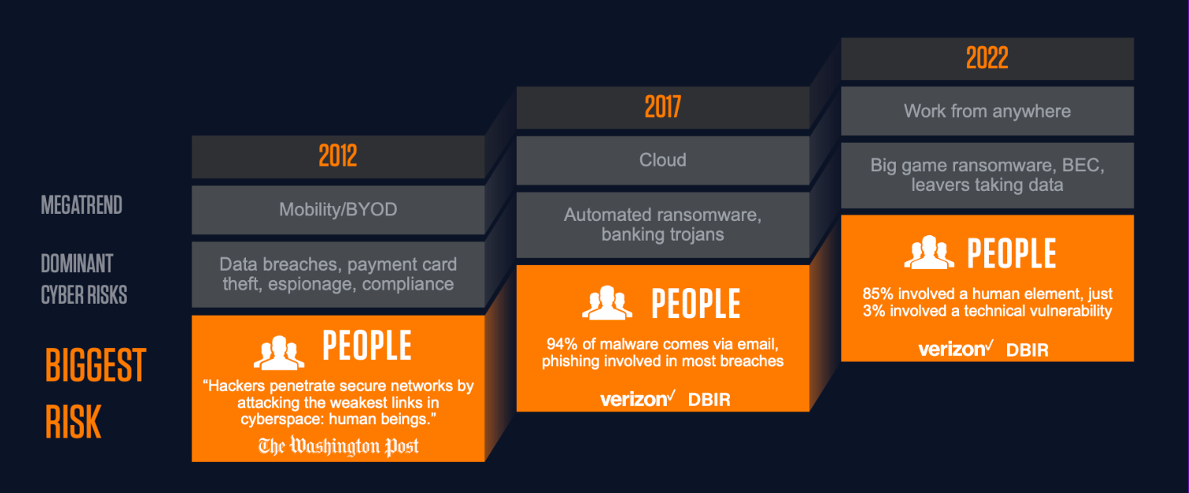

Nell’ultimo decennio, il settore della sicurezza informatica ha visto una serie di cambiamenti: mobilità, migrazione verso il cloud e l’adozione diffusa del telelavoro. In risposta a tali cambiamenti, i criminali informatici hanno adattato le loro tecniche alle nuove tendenze e obiettivi. Tuttavia, i dipendenti rimangono il rischio principale per le aziende.

In queste serie di due articoli, forniremo una fotografia del mutevole panorama delle minacce e spiegheremo come proteggere i tuoi dipendenti.

Figura 1. Nel corso dell’evoluzione del settore della sicurezza informatica, le minacce informatiche hanno continuato a prendere di mira i dipendenti. Scopri le altre novità del 2022 nel nostro webinar sul panorama delle minacce.

Oggi i principali rischi per la sicurezza informatica sono incentrati sulle persone. Di seguito sono riportati i tre principali tipi di attacchi:

- Gli attacchi ransomware spesso iniziano con un’email che include un allegato o un link che scarica un file dannoso. Infiltrandosi nella tua azienda, i criminali informatici sperano di acquisire dati e comprendere l’infrastruttura prima di lanciare i loro attacchi ransomware.

Per saperne di più sul ransomware guarda il nostro breve video.

- La violazione dell’email aziendale (BEC, Business Email Compromise) include tattiche di phishing, frode via email e social engineering. I criminali informatici si appropriano illecitamente (spoofing) delle identità di persone e fornitori di fiducia per inviare semplici email contenenti link dannosi e sfruttando tecniche di social engineering per ingannare i tuoi dipendenti a trasferire fondi o inviare dati sensibili.

Per saperne di più sugli attacchi BEC e di spoofing guarda il nostro breve video.

- Le violazioni dei dati sono solitamente causate da uno dei tre tipi di utenti seguenti:

- Utente malintenzionato che condivide volontariamente i dati

- Utente negligente inconsapevole dei rischi legati alla condivisione dei dati

- Utente compromesso vittima di un attacco e indotto a condividere i dati

Comprendere l’impatto del social engineering sui tuoi dipendenti

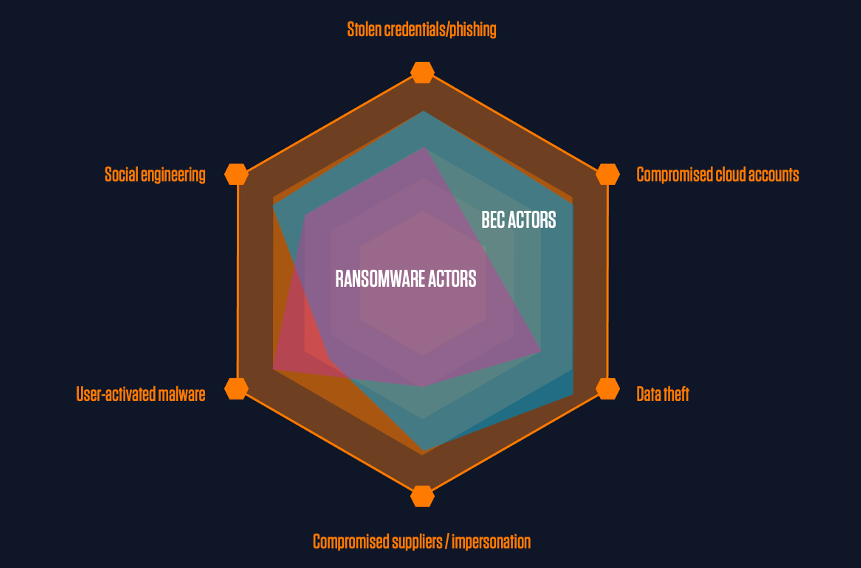

I criminali informatici utilizzano una combinazione di tecniche per infiltrarsi nella tua azienda, tra cui l’appropriazione dell’identità dei tuoi dipendenti e fornitori. Il loro obiettivo è quello di rubare le credenziali d’accesso agli account per guadagnare la fiducia dei tuoi dipendenti.

I criminali informatici dietro al ransomware sfruttano anche il social engineering per violare applicazioni di fiducia e rubare i dati.

Per questo motivo è fondamentale comprendere l’impatto del social engineering sui tuoi dipendenti.

I criminali informatici operano per far sì che i tuoi dipendenti eseguano il loro codice, condividano le loro credenziali d’accesso e, in caso di un attacco BEC, trasferiscano loro fondi o dati. Ingannano i tuoi dipendenti e li spingono a fare tutte queste operazioni per loro conto, senza che debbano violare i sistemi.

Per una visibilità completa del livello di sicurezza della tua infrastruttura email, fai una valutazione rapida e gratuita dei rischi legati all’email.

Figura 2. Gli attacchi combinano molteplici tecniche.

Protezione dei tuoi dipendenti: priorità all’email

Oggi la maggior parte degli attacchi informatici inizia con un’email di phishing e la maggior parte delle campagne ransomware con una semplice email, per esempio: Per esempio:

- Un dipendente riceve un’email apparentemente innocua che usurpa l’identità di una persona di fiducia, come un collega o un fornitore.

- Il dipendente clicca sul link nell’email o apre un allegato che esegue un codice dannoso.

- I criminali informatici ottengono così l’accesso all’infrastruttura dell’azienda, ai sistemi, alle credenziali d’accesso dell’utente e a dati importanti.

- Otto settimane più tardi, questi criminali informatici implementano una campagna ransomware e causano danni considerevoli all’azienda.

È ora che le aziende adottino un approccio “Shift Left” e assicurino la protezione nelle prime fasi della catena di attacco per evitare gli allegati dannosi raggiungano le caselle email dei dipendenti.

Scopri di più sulla protezione del principale vettore delle minacce: l’email.

Guarda il webinar di Proofpoint “Protecting People: The New Perimeter” (Protezione dei dipendenti, il nuovo perimetro di sicurezza) per comprendere l’importanza di un approccio alla sicurezza incentrato sulle persone. E non dimenticarti di iscriverti al nostro blog per non perdere la seconda parte di questa serie, che ti aiuterà a capire meglio l’importanza di un approccio alla sicurezza informatica incentrato sulle persone.