Il 2021 sta volgendo al termine e gli attacchi ransomware continuano a conquistare i titoli dei giornali e a causare danni alle aziende in tutto il mondo. (Secondo quanto riferito, uno di questi attacchi ha addirittura provocato una morte). Sfortunatamente, il ransomware continuerà a essere una delle principali minacce che le aziende si troveranno ad affrontare nel 2022 e probabilmente oltre. Per questo motivo è fondamentale sviluppare una strategia di difesa contro il ransomware se non lo si è già fatto.

In primo luogo, è necessario un framework di riferimento. Quando ero un analista di Gartner, ho passato molto tempo a parlare con i miei clienti in merito alle strategie di risposta agli incidenti e a come creare o migliorare i loro processi di risposta. Una domanda che sentivo spesso sollevare in poco tempo era “Quale framework di riferimento dovrei seguire?” o peggio ancora “Dovrei sviluppare il mio framework?”.

I framework di sicurezza sono fatti per essere seguiti, non riscritti o rivisti a differenza delle tue policy, linee guida e procedure. Sia che tu scelga di seguire la normativa ISO 27001 o il framework per la cybersecurity del NIST, attieniti a un solo framework.

Non cercare di prendere il meglio da diversi framework. Selezionane uno soltanto, quindi personalizza le policy, le linee guida e le procedure specifiche della tua azienda in modo da soddisfare le tue esigenze. Lo stesso vale per i framework di risposta agli incidenti. La normativa ISO 27035 e la pubblicazione NIST 800-61 sono entrambi framework di base. Scegline uno e inizia a sviluppare la tua strategia intorno al prescelto.

Ottieni maggiori informazioni sui tuoi utenti e sulle minacce che devono affrontare

Sia che tu scelga il framework del NIST o la normativa ISO, il passo essenziale successivo verso la creazione della tua strategia di difesa contro il ransomware è la preparazione e la necessità di adottare un approccio “Shift Left”, ovvero dedicare più tempo, denaro e sforzi alle attività di preparazione.

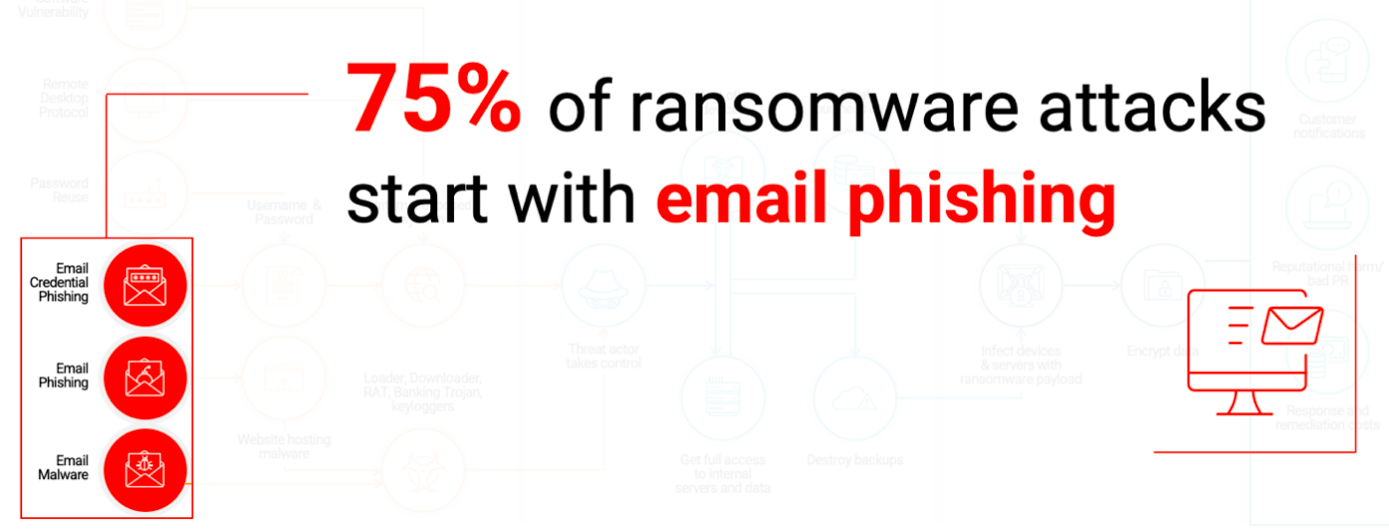

Il report 2021 Unit 42 Ransomware Threat Report (Report 2021 sulle minacce ransomware di Unit 42) di Palo Alto Networks rivela che circa il 75% dei ransomware ottiene un accesso iniziale attraverso protocolli email come SMTP (45%), IMAP (26,5%) e POP3 (3,8%).

Figura 1. Una ricerca di Unit 42 rileva che la maggior parte degli attacchi ransomware iniziano con un’email di phishing.

Bisogna impegnarsi molto nella preparazione, vanno previsti molti elementi inclusi i controlli tecnologici. Molto più importante, tuttavia, è comprendere come funziona la tua azienda. Il framework per la cybersecurity del NIST può essere d’aiuto in tal senso, in quanto “fornisce un linguaggio comune per comprendere, gestire e comunicare il rischio di sicurezza informatica agli interessati interni ed esterni all’azienda”. Il Framework Core (nella sezione 2) fornisce un metodo per mappare le attività al fine di raggiungere specifici obiettivi di sicurezza informatica.

Anche gli operatori del ransomware adottano un approccio “Shift Left”

Gli attacchi ransomware stanno già seguendo un approccio “Shift Left” e rafforzando le relazioni tra criminali informatici, sviluppatori di malware e operatori del ransomware.

In passato, le campagne ransomware dovevano essere create ex novo. Gli sviluppatori del ransomware scrivevano il loro codice di crittografia mentre ora possono contare su opzioni preconfezionate che sono più difficili da violare. Anche i loro metodi di distribuzione si sono evoluti e sono passati dalle tradizionali email di phishing a campagne di spear-phishing più sofisticate.

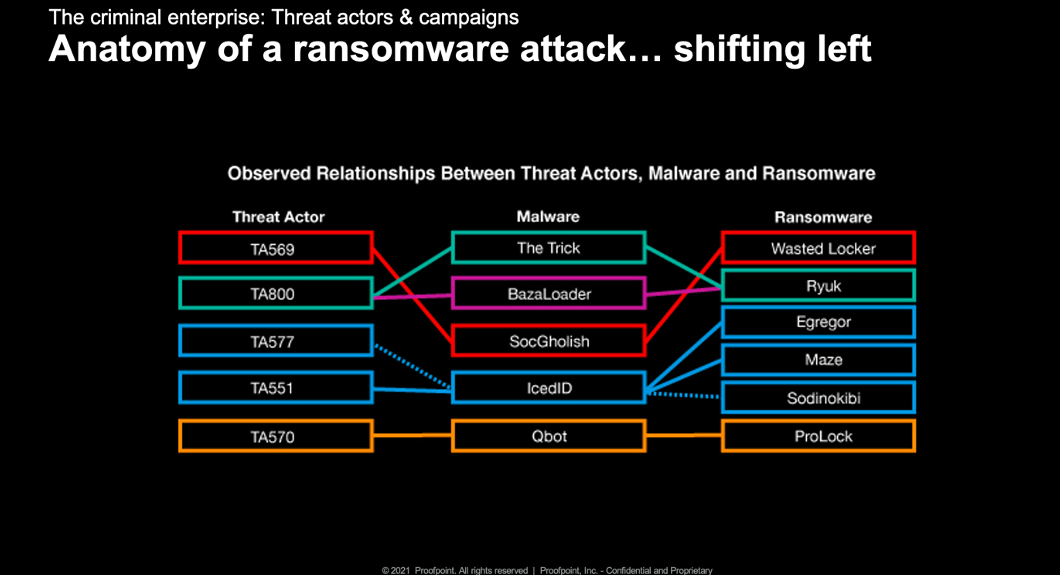

Figura 2. Relazioni osservate tra criminali informatici, malware e ransomware

I malware iniziali come The Trick, Dridex e Buer Loader consentono ai criminali informatici di ottenere l’accesso iniziale in un’azienda. Una volta stabilito l’accesso, possono venderlo agli operatori del ransomware, che possono poi usarlo per rubare dati o eseguire operazioni di crittografia. Gli operatori del ransomware acquistano comunemente questo accesso da gruppi indipendenti che si infiltrano in obiettivi primari.

Numerosi criminali informatici molto attivi si sono evoluti in broker di accesso iniziale e sono passati dalla diffusione di trojan bancari alla vendita del loro accesso ad altri gruppi di criminali informatici. Questi facilitatori d’accesso distribuiscono le loro backdoor tramite link e allegati dannosi inviati via email. Questi gruppi solitamente elevano i loro privilegi fino a livelli amministrativi per compromettere l’ambiente in modo più esteso prima di lanciare un attacco ransomware.

Perché il ransomware è in aumento? I criminali informatici si sono evoluti e sono ora in grado di offrire programmi come gli strumenti RaaS (Ransomware-as-a-Service). Inoltre, servizi pronti all’uso come Locky, CryptoLocker e TeslaCrypt ha reso più semplice il loro lavoro.

Proofpoint monitora numerosi gruppi di criminali informatici probabilmente affiliati a organizzazioni di ransomware o che fungono come facilitatori dell’accesso iniziale. Nel 2020 abbiamo identificato 48 milioni di messaggi all’interno di campagne che potrebbero portare a un attacco ransomware. Molti criminali informatici ora lanciano attacchi selettivi, conducendo attività di ricognizione prima di lanciare gli attacchi.

Strumenti per supportare un’efficace strategia di difesa dal ransomware

Tecnologie come Nexus People Risk Explorer di Proofpoint possono aiutarti a comprendere meglio i tuoi utenti dal punto di vista organizzativo e a identificare quali utenti, dipartimenti o gruppi sono vulnerabili, attaccati o con privilegi. Questa visione organizzativa può aiutarti a prendere decisioni per la sicurezza basate sui fatti. (Nexus People Risk Explorer è gratuito per tutti i clienti Proofpoint che possiedono uno dei bundle Proofpoint.)

Inoltre, Threat Actor Reporting è disponibile come upgrade gratuito in Proofpoint Targeted Attack Protection (TAP). Combinando Threat Actor Reporting con Nexus People Risk Explorer, puoi iniziare a identificare chi all’interno della tua azienda è sotto attacco e per quale motivo. Quindi, puoi pianificare una strategia di prevenzione proattiva per tali attacchi.

La nostra dashboard del CISO, disponibile per i clienti della soluzione Proofpoint Security Awareness Training, fornisce un ulteriore livello di visibilità sui tuoi utenti. Può aiutarti a identificare gli utenti che potrebbero aver bisogno di livelli ulteriori di protezione, come policy più severe per l’isolamento del browser web, per proteggerli da download pericolosi come i loader e altri componenti dannosi di attacchi ransomware complessi a più fasi.

Questa visibilità e le informazioni sugli utenti e sulle minacce che devono affrontare sono fondamentali per aiutarti a sviluppare una strategia di difesa efficace contro il ransomware.

Per saperne di più

Per maggiori informazioni sul ransomware, leggi questo articolo del blog Proofpoint: “Ransomware on the Rise—Key Trends and Tips You Need to Know (Ransomware in aumento - Principali tendenze e consigli utili).”

Inoltre, iscriviti al blog Proofpoint per non perderti neanche un articolo.