Microsoft: terreno fertile per i criminali informatici. Serie di articoli del blog.

Questo post fa parte di una serie di articoli del blog sugli attacchi email incentrati sulle persone che Microsoft non riesce a rilevare a causa delle limitazioni intrinseche e delle tecnologie di rilevamento obsolete associate alla sicurezza dell’email di Microsoft. Questi attacchi costano alle aziende milioni di dollari ogni anno e causano la frustrazione sia degli utenti che dei team della sicurezza informatica.

In questa serie, impareremo di più sugli attacchi che Microsoft non riesce a rilevare e spiegheremo perché questi tipi di minacce eludono le funzioni di sicurezza dell’email di Microsoft. Queste minacce includono:

- Violazione dell’email aziendale (BEC)

- Ransomware

- Frode dei fornitori

- Violazione degli account

- Condivisione di file pericolosi

Iscriviti al nostro blog in fondo a questa pagina per rimanere aggiornato su queste mancanze che potrebbero mettere a rischio la tua azienda. Inoltre, utilizza la nostra valutazione delle minacce per comprendere meglio i rischi per la tua azienda.

Panoramica della frode dei fornitori

Le truffe dei fornitori sono tattiche sofisticate e complesse per rubare denaro. Possono ricorrere al furto delle credenziali di accesso e al malware, ma la maggior parte sono minacce BEC. Secondo il report 2020 sui reati di Internet dell’Internet Crime Complaint Center (IC3) dell’FBI, gli attacchi BEC hanno rappresentato 1,9 miliardi di dollari di perdite lo scorso anno, la cifra più elevata di qualsiasi altra minaccia informatica.

La presentazione di una fattura fraudolenta come legittima e il reindirizzamento di un pagamento verso un conto bancario controllato da un criminale informatico fanno parte delle strategie d’attacco BEC più comuni.

Secondo le ricerche di Proofpoint, il 98% delle 3.000 aziende monitorate ha ricevuto una minaccia dal dominio di un fornitore in un periodo di sette giorni. Quasi tre quarti (74%) di queste minacce erano attacchi fraudolenti o di phishing. Meno del 30% delle minacce inviate dai domini dei fornitori era malware, a dimostrazione che i criminali informatici fanno molto affidamento sulle tecniche di social engineering di tipo BEC.

Figura 1. Statistiche sulle frodi dei fornitori

Milioni di attacchi BEC vengono rilevati ogni mese

Proofpoint rileva, in media, milioni di attacchi BEC al mese. Non tutti questi attacchi implicano la violazione di un fornitore; tuttavia, le campagne di frode dei fornitori possono avere un impatto significativo perché prendono di mira il settore B2B, dove i fornitori sono abituati a ricevere pagamenti importanti per i loro beni e servizi.

Solo il mese scorso, in un insieme limitato di dati di valutazioni delle minacce, Proofpoint ha rilevato oltre 4.800 minacce BEC, 84.000 allegati dannosi e 168.000 URL pericolosi che hanno eluso le difese perimetrali di Microsoft. Per esempio, abbiamo osservato quanto segue:

- Una banca internazionale con quasi 20.000 dipendenti ha ricevuto oltre 1.800 minacce BEC.

- Una società di prodotti di consumo con circa 9.000 dipendenti ha ricevuto oltre 8.000 URL e allegati dannosi.

- Un gruppo europeo di media con quasi 2.000 dipendenti ha ricevuto più di 650 minacce BEC che sono sfuggite alla sicurezza di Microsoft.

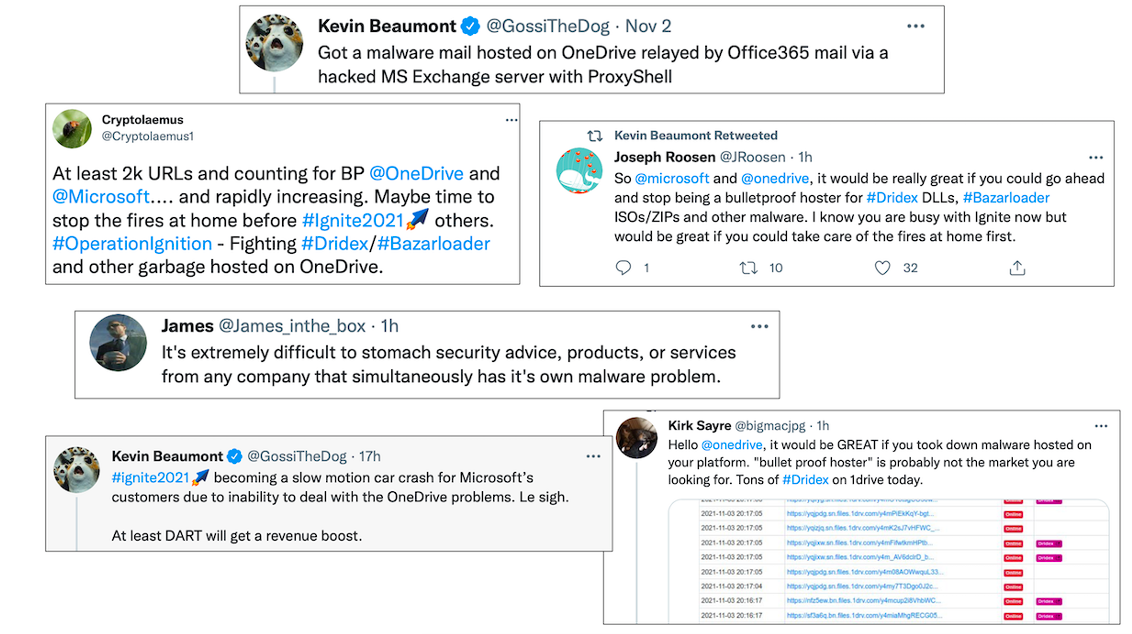

In diverse occasioni, è stato rivelato pubblicamente che i servizi di Microsoft, come OneDrive, ospitavano malware di tipo ransomware (vedere l’immagine sottostante).

Figura 2. Tweet che fanno riferimento a servizi Microsoft come OneDrive che ospitano malware di tipo ransomware

Esaminiamo più in dettaglio alcuni dei tipi di frode dei fornitori non rilevati da Microsoft che sono stati scoperti da recenti valutazioni delle minacce condotte da Proofpoint.

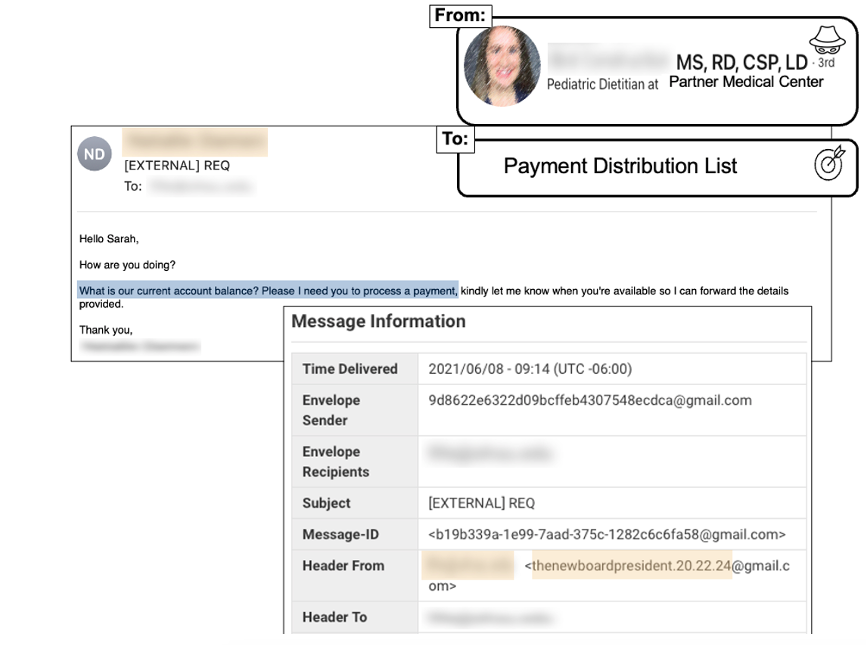

Frodi dei fornitori non rilevate da Microsoft - Esempio 1

Le frodi delle fatture dei fornitori sono minacce molto comuni che colpiscono il settore B2B. Mentre le tattiche che prendono di mira i consumatori, come le frodi delle carte regalo ed esche come le truffe legate al COVID-19, rappresentano un numero significativo di minacce BEC, la natura mirata o opportunistica delle frodi dei fornitori si traduce in perdite potenzialmente elevate per questi attacchi su piccola scala.

Panoramica di una frode delle fatture dei fornitori:

- Ambiente: Microsoft 365

- Categoria di minaccia: BEC

- Tipo di attacco: frode delle fatture dei fornitori

- Obiettivo: distribuzione dei pagamenti

Figura 3. Esempio di frode dei fornitori non rilevata da Microsoft

Anatomia dell’attacco:

Questa frode delle fatture dei fornitori ha eluso i controlli nativi della sicurezza email di Microsoft. L’impostore, fingendosi un ex dipendente entrato a far parte di una società partner, ha utilizzato un account Gmail per richiedere informazioni bancarie e cercare di perpetrare una frode finanziaria.

L’abuso del nome, accompagnato da un messaggio inviato da Gmail o da un altro servizio email gratuito, è una tattica comune utilizzata dai criminali informatici per aggirare i controlli di autenticazione delle email con tecnologie come SPF (Sender Policy Framework) e DKIM (DomainKeys Identified Mail). Le frodi dei fornitori possono anche utilizzare URL o allegati dannosi attraverso account compromessi per accedere a informazioni finanziarie o altri dati preziosi.

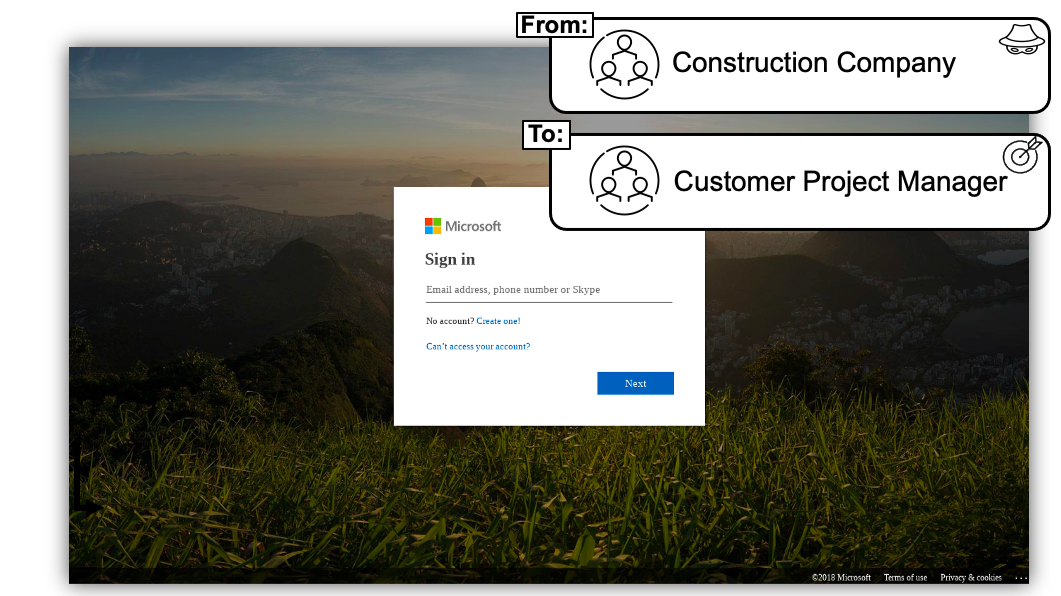

Frodi dei fornitori non rilevate da Microsoft - Esempio 2

Gli attacchi che abusano dell’identità dei fornitori sono certamente pericolosi, ma gli account compromessi possono causare ancora più danni. Gli utenti possono sentirsi più inclini a interagire con queste minacce perché, anche a un esame più attento, questi messaggi sembrano legittimi, poiché vengono inviati da un dominio che lo è.

Panoramica di un attacco che utilizza le credenziali d’accesso di un account di un fornitore compromesso:

- Ambiente: Microsoft 365

- Categoria di minaccia: furto delle credenziali

- Tipo di attacco: phishing tramite un fornitore compromesso

- Obiettivo: responsabile dei progetti dei clienti

Figura 4. La pagina delle credenziali d’accesso qui sopra imita la pagina di accesso a Microsoft 365, ma Microsoft non è riuscita a rilevare e a bloccare questo attacco prima che raggiungesse un utente.

Anatomia dell’attacco:

Questo attacco di raccolta delle credenziali di accesso è stato inviato da un account legittimo compromesso appartenente a un’impresa di costruzioni con cui il cliente comunica regolarmente. Come mostrato nella figura 3, la pagina abusa del marchio di Microsoft. Il criminale informatico cerca in questo modo di raccogliere le credenziali d’accesso a Microsoft 365.

Microsoft non è riuscita a rilevare questo attacco per diversi motivi:

- L’analisi della reputazione di Microsoft non ha rilevato l’URL. Questa funzionalità spesso fatica a rilevare nuovi URL dannosi, incluso questo, che abusava del marchio di Microsoft.

- Questo messaggio è stato inviato da un dominio legittimo, per cui l’analisi statica della reputazione non ha identificato il mittente come dannoso.

- La busta non ha innescato alcun caso d’uso evidente di spoofing.

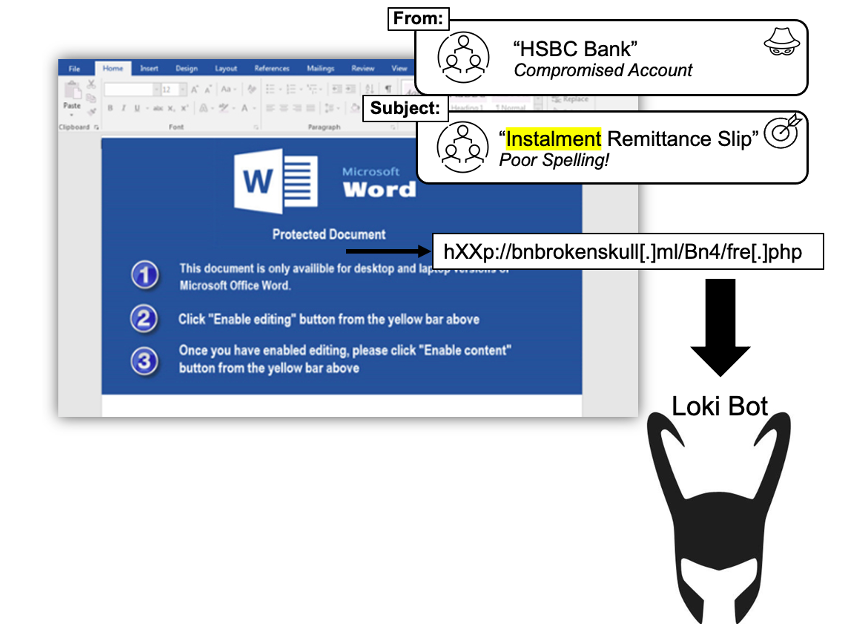

Frodi dei fornitori non rilevate da Microsoft - Esempio 3

Questo è un altro esempio di una recente frode dei fornitori non rilevata dalla sicurezza di Microsoft. Si tratta di una minaccia sotto forma di un allegato inviato da un account di un fornitore compromesso.

Panoramica di un allegato dannoso inviato da un account di un fornitore compromesso:

- Ambiente: Microsoft 365

- Categoria di minaccia: raccolta di informazioni

- Tipo di attacco: allegato dannoso

- Obiettivo: dissimulato in copia nascosta (BCC) dell’email

Figura 5. Esempio di attacco Loki Bot non rilevato da Microsoft

Anatomia dell’attacco:

In questo attacco lanciato da un client compromesso, il messaggio conteneva documenti Word che sfruttavano diverse vulnerabilità di Equation Editor per scaricare Loki Bot. Questo bot può rubare le password tramite browser, applicazioni FTP/SSH e account email.

Microsoft non ha rilevato questo attacco per diversi motivi:

- Poiché il messaggio proveniva da un dominio legittimo, l’analisi statica della reputazione non ha identificato il messaggio come dannoso.

- Il messaggio ha passato l’autenticazione SPF.

- Il payload dannoso ha utilizzato tecniche di aggiramento della sandbox e di offuscamento dei file.

La sicurezza avanzata dell'email di Proofpoint avrebbe rilevato e bloccato tale minaccia. Di fatto, Proofpoint avrebbe rilevato e bloccato i messaggi in tutti i precedenti esempi di frode dei fornitori non rilevati da Microsoft.

Come Proofpoint blocca le frodi dei fornitori

Proofpoint è l’unico fornitore a offrire una soluzione integrata, end-to-end, per combattere le frodi dei fornitori. Abbiamo integrato tecniche di rilevamento a più livelli, inclusa una nuova piattaforma di rilevamento delle minacce BEC, denominata Supernova, per proteggerti dalle minacce in costante evoluzione. Questa piattaforma utilizza la telemetria a livello di gateway in entrata e in uscita, l’analisi dei rischi della supply chain e i dati API delle piattaforme di produttività cloud per rilevare le frodi via email più sofisticate.

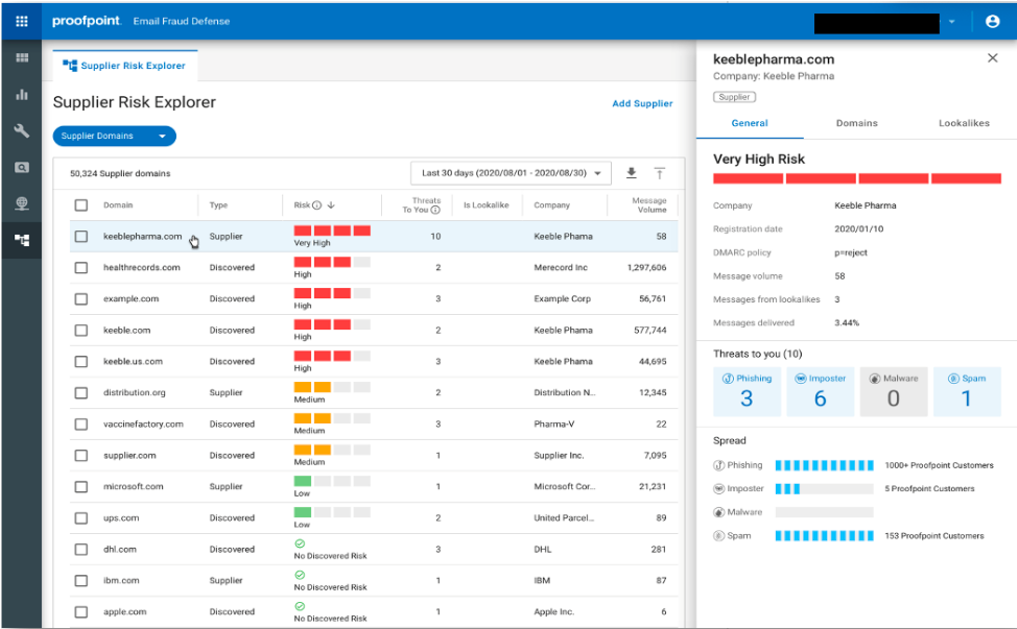

La funzione Nexus Supplier Risk Explorer integrata nella soluzione Proofpoint Email Fraud Defense aiuta le aziende a rilevare e prevenire in modo più proattivo i rischi di frode dei fornitori, compresi gli attacchi che includono un payload virale. I componenti di machine learning concepiti per proteggere gli URL e gli allegati integrati in Supplier Risk Explorer sono guidati dal nostro eccezionale insieme di dati che provengono da fonti a livello mondiale e dall’implementazione delle nostre soluzioni di protezione contro il principale vettore delle minacce presso un numero di aziende incluse nelle classifiche Fortune 100, Fortune 1000 e Global 2000 superiore a quello di qualsiasi altro fornitore di soluzioni di sicurezza.

Figura 6. Nexus Supplier Risk Explorer di Proofpoint identifica i domini dei fornitori e offre visibilità sui fornitori che rappresentano un rischio per la tua azienda.

Raccomandazioni per bloccare le frodi dei fornitori

Proofpoint adotta un approccio a più livelli per bloccare le frodi dei fornitori utilizzando la sua piattaforma Proofpoint Threat Protection. Alcuni di questi livelli includono le nostre eccellenti funzionalità di rilevamento, isolamento, autenticazione, formazione e correzione automatica. Sfruttiamo anche il machine learning e le tecnologie avanzate di sandboxing per bloccare gli attacchi BEC, il ransomware, il phishing, i ladri di account e altri tipi di minaccia.

Per scoprire come la piattaforma Proofpoint Threat Protection può bloccare le frodi dei fornitori e altre minacce che colpiscono il tuo ambiente, contattaci per una valutazione gratuita delle minacce.