“I criminali informatici devono prendere bene la mira una sola volta, a differenza dei team della sicurezza che non hanno margine d’errore”. Questo principio ha plasmato innumerevoli strategie di sicurezza informatica, Sostenendo che una singola violazione delle nostre difese possa avere un un esito catastrofico.

Man mano che emergono nuovi rischi e i criminali informatici sviluppano tattiche per eludere i controlli, i team della sicurezza hanno l’arduo compito di proteggere un numero crescente di identità connesse. Molte aziende ora adottano strategie di resilienza, accettando che gli incidenti siano inevitabili e che, prima o poi, saranno colpiti. Questo perché i i team della sicurezza sono rimasti focalizzati sul compito impossibile di proteggere tutto all’interno dell’azienda.

Negli ultimi anni, però, è emerso un nuovo approccio alla sicurezza informatica da parte del settore che indica una strada più efficace. Invece di proteggere tutto, i team della sicurezza dovrebbero puntare a neutralizzare le tattiche, tecniche e procedure (TTP) dei criminali informatici, che sono difficili da sostituire. In questo modo impediranno l’esecuzione della catena d’attacco.

Cosa si intende per catena d’attacco? E la protezione contro le minacce legate alle identità come può interromperla? Ciò è quanto descriviamo in quest’articolo.

La rilevanza duratura della catena d’attacco

Nessun altro concetto ha catturato bene l’essenza degli attacchi informatici andati a buon fine come quello della catena d’attacco (nota anche come “kill chain informatica”), sviluppato da Lockheed Martin nel 2011. Anche 12 anni dopo, la catena d’attacco rimane rilevante, mentre i team della sicurezza faticano a prevenire gli incidenti più gravi.

Se i criminali informatici non seguono sempre gli stessi passi, le fasi di base di un attacco sono praticamente sempre le stesse.

Fasi della catena di attacchi informatici.

La sfida della violazione iniziale

La prima fase della catena d’attacco è la violazione iniziale. I criminali informatici moderni utilizzano un’ampia gamma di tattiche per infiltrarsi nelle aziende e seminare il caos nei loro sistemi, dagli attacchi BEC ai takeover degli account cloud e al ransomware.

Una tendenza è quella di sfruttare relazioni terze fidate per violare le aziende attraverso i loro fornitori. Un’email iniziale apparentemente innocua può trasformarsi in una violazione su vasta scala molto velocemente. Una volta che i criminali informatici hanno ottenuto un accesso illimitato al dominio di un’azienda, possono introdursi negli account email per perpetrare attività fraudolente.

Svolta allarmante, le email di phishing delle credenziali d’accesso possono eludere il rilevamento senza lasciare alcuna traccia di violazione o malware. Malgrado l’arrivo dell’autenticazione a più fattori (MFA), questi attacchi continuano ad aumentare.

Una volta che gli account vengono compromessi tramite un’email di phishing delle credenziali d’accesso o una sessione RDP vulnerabile, le aziende si trovano nella fase successiva della catena d’attacco: l’escalation dei privilegi e lo spostamento laterale sulle reti.

Fase successiva: escalation dei privilegi e spostamento laterale

Questa rappresenta la parte centrale della catena d’attacco, in cui i criminali informatici cercano di violare le difese aziendali. Per farlo, spesso violano le identità di collaboratori, liberi professionisti, fornitori di servizi o dispositivi edge. Il loro obiettivo principale è quello di sfruttare quest’accesso iniziale per elevare i loro privilegi, solitamente prendendo di mira Active Directory (AD).

Utilizzata da molte aziende in tutto il mondo, AD può essere violata e può fornire ai criminali informatici un controllo senza pari sull’infrastruttura informatica di un’azienda. Grazie a questo accesso, possono spostarsi lateralmente e diffondere il malware in tutta l’azienda, causando ulteriori danni.

Infine, il rischio di perdita di dati

I criminali informatici non si affidano a un singolo colpo di fortuna. Il loro successo si basa su una serie di manovre precise. Il loro obiettivo è spesso il guadagno economico attraverso l’esfiltrazione dei dati. Una volta che hanno navigato nell’intricata rete di identità, possono prendere di mira dati preziosi e orchestrare operazioni di furto di dati.

I team della sicurezza devono interrompere questa catena di eventi per prevenire la perdita di dati sensibili, come la proprietà intellettuale o i dati personali dei clienti. In questo modo possono avere la meglio e orientare il corso degli aventi a loro favore.

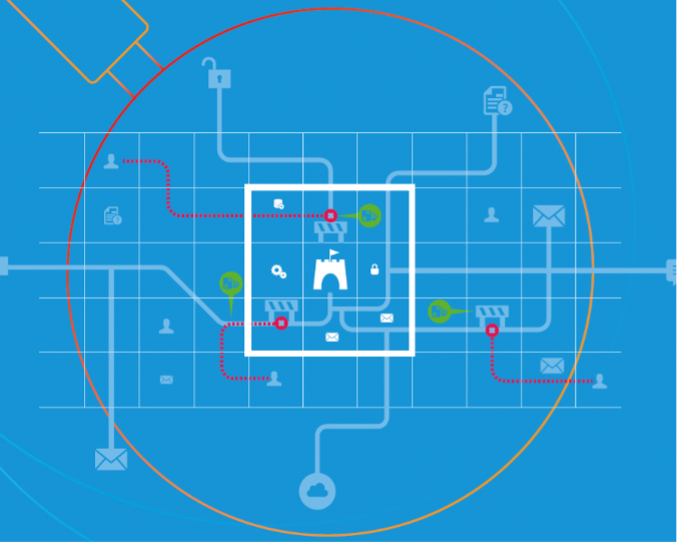

Le tre migliori opportunità per interrompere la catena d’attacco.

Creazione di una mappa della tua azienda

Il modo migliore per interrompere la catena d’attacco è creare una mappa della tua azienda ed esaminarla nella sua interezza. Con questa vista, le tendenze diventano inequivocabili:

- La maggior parte delle violazioni iniziali è il risultato di attacchi di phishing e credenziali d’accesso compromesse.

- La maggior parte dell’escalation dei privilegi e degli spostamenti laterali avviene tramite Active Directory.

- La maggior parte delle esfiltrazioni di dati avviene attraverso queste stesse identità compromesse o le azioni di un utente interno che dispone già di tale livello di accesso.

Nel percorso di esfiltrazione dei dati, i criminali informatici si muovono attraverso le reti e i sistemi passando da un’identità all’altra e elevando man mano i loro privilegi. Una tipica azienda ha percorsi di attacco quasi infiniti per il semplice fatto che l’AD collega quasi tutte le risorse informatiche dell’azienda.

In pratica, ciò può significare l’utilizzo di credenziali d’accesso memorizzate nella cache su un endpoint compromesso, oppure la ricerca di un singolo server in cui il gruppo di utenti del dominio è un amministratore locale, consentendo l’esecuzione dei loro strumenti in quel contesto, o altre innumerevoli combinazioni.

I criminali informatici come studiano e scelgono tra la miriade di percorsi d’attacco possibili? Adottano un approccio simile alla navigazione nel mondo reale, utilizzano delle applicazioni di mappatura.

Esattamente come consulteresti Google Maps o l’applicazione Mappe di Apple per muoverti in una nuova città, un criminale informatico con un’identità compromessa può utilizzare strumenti concettualmente simili per raggiungere la destinazione desiderata. Bloodhound, Impacket e PingCastle sono esempi di questi strumenti. La destinazione corrisponde sempre il più elevato livello di privilegi in AD (noto come diritto di livello 0 o semplicemente amministratore di dominio).

Se un criminale informatico entra nella tua “città”, potresti chiudere delle strade per impedirgli di accedere alle tue risorse strategiche. Ma se i tuoi collaboratori utilizzano una strada per fini legittimi, non è possibile chiuderla. È quindi necessario posizionare una trappola su quella strada per rilevare i criminali informatici e autorizzare al contempo il traffico legittimo.

Queste trappole possono essere esche ingannevoli o credenziali d’accesso false che un criminale informatico potrebbe utilizzare per accedere ai sistemi del tuo ambiente. Ti avviseranno quando un criminale informatico cercherà di utilizzare la strada. Grazie a tale visibilità, puoi evitare altri problemi più gravi, come il ransomware o il furto di dati.

Ciò che causa frustrazione nei criminali informatici è l’impossibilità di raggiungere la destinazione desiderata dalla loro posizione. Se non riescono a seguire il percorso indicato dai loro strumenti, si arrenderanno e lasceranno il tuo ambiente.

I criminali informatici mappano reti e sistemi.

Riflettori su rilevamento e neutralizzazione delle minacce legate alle identità (ITDR)

Il termine ITDR rappresenta un cambiamento rivoluzionario nelle pratiche di sicurezza informatica. Introduce una nuova categoria di strumenti e best practice per la protezione e la difesa delle identità. E trasforma il modo in cui le aziende percepiscono la protezione delle identità. Invece di assicurarsi semplicemente che gli utenti che accedono ai sistemi siano legittimi, amplia la portata per includere difese proattive contro le minacce legate all’identità.

Oggi l’ITDR è una delle principali categorie del mercato della sicurezza informatica. Questo nuovo status è un chiaro indicatore del fatto che le identità meritano lo stesso livello di controllo e protezione che i team applicano a reti, sistemi e software. È il momento di adottare questo nuovo approccio: Secondo lo studio di ESG, The Identity Security Paradox, più della metà delle aziende ha subito violazioni a seguito della violazione di identità e credenziali d’accesso.

Gartner ha introdotto il termine ITDR per la prima volta all’inizio del 2022 evidenziando le tendenze della gestione della sicurezza e dei rischi. A quel tempo, Peter Firstbrook, Research Vice President di Gartner, sottolineava che le aziende avevano fatto notevoli passi avanti in termini di miglioramento delle capacità di gestione delle identità e degli accessi (IAM). Ma ha osservato anche che “la maggior parte di questi progressi si è concentrata sulle tecnologie per migliorare l’autenticazione degli utenti, aumentando di fatto la superficie di attacco per una parte fondamentale dell’infrastruttura di sicurezza informatica. Gli strumenti ITDR possono contribuire a proteggere i sistemi di identità, a rilevare la loro violazione e a effettuare una bonifica efficace”.

L’incidente di SolarWinds nel 2020 è un esempio di come i criminali informatici ottengono accesso ad ambienti vulnerabili. Si tratta di un promemoria importante di come dovremmo considerare le identità. È difficile impedire a un criminale informatico dotato di risorse importanti di ottenere l’accesso iniziale a un ambiente tramite un aggiornamento software dannoso o un attacco alla supply chain simile. Ma il successivo spostamento laterale, tramite Golden SAML, verso l’obiettivo finale (spesso i dati in Microsoft 365) è più facile da rilevare e prevenire rispetto al metodo altamente sofisticato della violazione iniziale.

Se consideri la catena di attacco nella sua totalità, è chiaro che le identità svolgono un ruolo centrale negli attacchi. Di conseguenza, i team della sicurezza dovrebbero concentrare i loro sforzi sulla protezione proattiva delle identità per prevenire incidenti simili. Dovrebbero perciò investire in una soluzione completa di gestione delle identità. In questo modo le aziende possono rafforzare il loro livello di sicurezza e proteggere le loro preziose strategiche.

Il ruolo delle soluzioni ITDR

Se desideri impedire ai criminali informatici di intensificare i loro attacchi, devi adottare delle misure proattive. Hai anche bisogno di controlli di sicurezza completi. Grazie ai solidi controlli delle soluzioni ITDR, potrai usufruire di strumenti che ti aiuteranno a:

- Bloccare gli attacchi di phishing e malware mirati

- Rilevare e neutralizzare rapidamente il takeover degli account

- Identificare e bloccare gli spostamenti laterali

- Prevenire l’escalation dei privilegi

- Rafforzare le tue difese contro i tentativi di esfiltrazione dei dati

Le soluzioni ITDR ti aiutano a proteggerti proattivamente contro le minacce nelle loro fasi iniziali. A tal fine analizzano ogni endpoint e repository di identità per fornire una visione ascendente e discendente dei rischi associati alle identità non gestite, mal configurate ed esposte. Ciò offre ai team della sicurezza la visibilità necessaria per eliminare le vie d’attacco tramite Active Directory che i criminali informatici vogliono utilizzare per distribuire ransomware e rubare dati.

Le soluzioni ITDR sono uno strumento critico per interrompere catena d’attacco. Possono aiutarti a bloccare gli attacchi prima che diventino Incidenti devastanti.

Conclusioni

L’affermarsi delle soluzioni ITDR come categoria di mercato fondamentale dimostra che la sensibilizzazione sui rischi incentrati sulle identità è in aumento e che c’è un impegno collettivo per rafforzare le difese nell’attuale panorama delle minacce dinamico.

Adottano le soluzioni ITDR e le pratiche associate, i team della sicurezza possono contrastare le minacce emergenti. Possiamo garantire la resilienza delle nostre aziende di fronte alle continue sfide basate sull’identità. Combinando l’ITDR con soluzioni che coprono l’intera catena d’attacco che bloccano la violazione iniziale e strumenti di difesa dei dati, siamo meglio armati per interrompere la catena d’attacco.

L’identità è il tuo nuovo perimetro di sicurezza. Perciò hai bisogno di una nuova serie di strumenti per proteggerlo. Le piattaforme Proofpoint Aegis Threat Protection e Proofpoint Sigma Information Protection uniscono le forze con Proofpoint Identity Threat Defense per interrompere la catena d’attacco. Insieme, offrono un approccio basato su una piattaforma di protezione dei tuoi collaboratori e dei tuoi dati.

Per saperne di più sull’ITDR

Break the attack chain. Rileva e previeni rischi legati alle identità per bloccare gli spostamenti laterali e l’escalation dei privilegi con le soluzioni ITDR di Proofpoint.

Scarica gratuitamente la tua copia di New Perimeters

Per accedere ad altri articoli e scoprire come interrompere la catena di attacco con Proofpoint Identity Threat Defense consulta il numero New Perimeters— L’identità è la nuova superficie d’attacco.