Indice

Introduzione

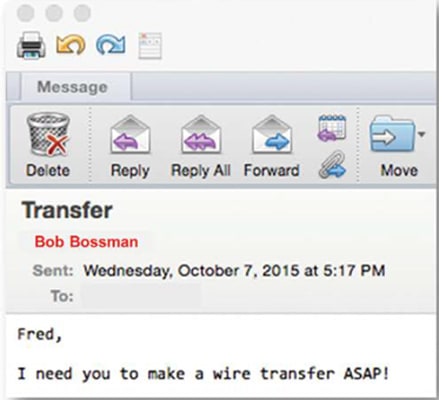

Le email inviate nelle truffe di tipo Business Email Compromise (BEC), spingono le vittime a inviare denaro — a volte per cifre di centinaia di migliaia di euro per un singolo bonifico — o a divulgare informazioni aziendali o personali riservate. All'apparenza, sembrano provenire da un dirigente di alto livello, o direttamente dal CEO di un'azienda, e raccomandano alla vittima di mantenere la comunicazione confidenziale.

La formazione sulla sicurezza informatica inizia qui

Ecco come funziona la nostra prova gratuita:

- Incontra i nostri esperti di sicurezza informatica per far valutare il tuo ambiente e identificare la tua esposizione al rischio di minacce.

- Nel giro di 24 ore e con una configurazione minima, distribuiremo le nostre soluzioni per 30 giorni.

- Prova la nostra tecnologia sul campo!

- Ricevi report che evidenziano le vulnerabilità della tua sicurezza per poter prendere provvedimenti immediati contro gli attacchi informatici.

Compila questo modulo per richiedere un incontro con i nostri esperti di sicurezza informatica.

Grazie per esserti registrato per la nostra prova gratuita. Un rappresentante di Proofpoint si metterà in contatto con te a breve, guidandoti nei prossimi passi da seguire.

Come difendersi dalla truffa del ceo?

Le truffe BEC, talvolta identificate con il termine “truffa del CEO”, si possono evitare. Molti degli strumenti di sicurezza informatica, si concentrano sull'analisi di allegati malevoli o link infetti presenti sui messaggi, per identificare le email sospette. Le email inviate nelle truffe, tuttavia, raramente presentano tali caratteristiche. Sfruttano invece tecniche di social engineering per far leva su quegli impiegati meno attenti, perché particolarmente indaffarati, magari anche un po' ingenui o semplicemente stanchi dopo una dura settimana di lavoro, e spingerli ad effettuare il pagamento di bonifici come richiesto nelle email.

Dei dipendenti ben preparati e attenti, rappresentano la prima linea di difesa contro questo tipo di truffe.

Come la maggior parte di attacchi phishing, anche le truffe BEC presentano una serie di caratteristiche tipiche, che dovrebbero far drizzare le antenne agli utenti nel caso in cui tali email dovessero riuscire a raggiungere le caselle di posta elettronica aziendali:

- Dirigenti aziendali di alto livello che richiedono informazioni insolite: Quanti CEO di azienda si metterebbero davvero a richiedere informazioni fiscali riguardo a uno specifico dipendente? Anche se viene del tutto naturale rispondere prontamente a un'email proveniente dai piani alti dell'azienda, è bene soffermarsi un momento a valutare se la richiesta che ci viene fatta nel messaggio sia legittima oppure potrebbe nascondere qualcosa di strano. Potrebbe ad esempio essere normale che, all'interno di un'azienda, il direttore finanziario richieda la lista delle uscite finanziarie per valutare il costo del personale, ma è molto più improbabile che richieda invece dati relativi ad uno specifico dipendente.

- Raccomandazioni a mantenere confidenziale la comunicazione: Nelle truffe BEC, i cybercriminali raccomandano spesso alle vittime, di mantenere segreta la comunicazione appena ricevuta via email e di comunicare solo via email.

- Richieste che bypassano i canali tradizionali: La maggior parte delle aziende dispone di sistemi di contabilità, all'interno di cui deve transitare qualsiasi fattura o pagamento, indipendentemente da quanto urgente sia la richiesta. Quando questi canali vengono bypassati da un'email che proviene direttamente dalla direzione aziendale, come ad esempio un bonifico urgente da pagare il prima possibile, è bene fare molta attenzione.

- Testo del messaggio scritto in un italiano impreciso o date scritte in un formato insolito: A volte capita che i truffatori scrivano le proprie email in un italiano perfetto, meglio di come le scriverebbe il dirigente di azienda che stanno tentando di impersonare. Ma in linea generale, la presenza di date scritte in un formato americano ad esempio, del tipo mese-giorno-anno, anziché italiano, oppure la presenza di frasi che suonano come fossero state scritte da una persona non italiana, deve far scattare subito un campanello d'allarme, perché sono segni piuttosto comuni in questo genere di truffe via email.

- Indirizzi email del campo “Reply To” che non corrispondono all'indirizzo che leggiamo sul campo “Da”: Non è per nulla immediato rendersene conto dal proprio client di posta o dalla webmail, ma le email truffaldine presentano generalmente l'indirizzo email falsificato del mittente. Altre volte i truffatori utilizzano invece domini simili agli originali, per ingannare, a prima vista, le vittime (ad esempio lav0strazienda.com al posto di lavostrazienda.com).

La difesa più efficace contro questo genere di truffe, è costituita da adeguate soluzioni di sicurezza a livello di rete, email e dispositivo, affiancate da un'adeguata formazione del personale.

Difendetevi dalle truffe BEC, con il servizio Email Protection di Proofpoint. La soluzione per proteggervi contro le email truffa, i tentativi di phishing, lo spam email, i virus e molto altro.

Proteggetevi dai BEC attack, le minacce delle truffe via mail

Ecco una serie di suggerimenti per tenere al sicuro la vostra azienda da questo genere di attacchi sempre più diffusi:

- Siate sospettosi. Chiedere chiarimenti, inoltrare un'email agli addetti del dipartimento informatico, o confrontarsi coi colleghi è senz'altro meglio che inviare un bonifico da centinaia di migliaia di euro a una falsa azienda in Cina.

- Se qualcosa vi sembra strano, probabilmente lo è. Incoraggiate i vostri dipendenti a fidarsi del proprio istinto e a chiedersi “Davvero il CEO della mia azienda mi chiederebbe di fare questa cosa?” oppure “Perché questo fornitore non sta inviando questa fattura di pagamento attraverso il nostro apposito portale?”

- Rallentate. I truffatori lanciano i propri bec attack con un tempismo molto preciso, proprio nei momenti in cui siamo più indaffarati. E lo fanno per una ragione facile da immaginare. Se un addetto alle risorse umane sta leggendo precipitosamente le email sulla posta, difficilmente si soffermerà a valutare se una particolare richiesta pervenuta via email appaia o meno sospetta.

Phishing Delle Credenziali

I vostri dipendenti rappresentano il bersaglio principale dei truffatori. Dovete proteggerli, rendere sicuro il loro modo di lavorare e identificare rischi e vulnerabilità prima di venire compromessi.

Con il crescere della quantità di informazioni sensibili e riservate — e una superficie di attacco sempre maggiore dei sistemi aziendali, delle applicazioni cloud e dei dispositivi utilizzati per il lavoro da remoto — non potete far affidamento sui sistemi di difesa tradizionali.

Questo documento informativo vi aiuterà a comprendere come lo strumento Targeted Attack Protection di Proofpoint, vi permetterà di rilevare, mitigare e rispondere agli attacchi phishing prima che vadano a segno.