Sono tre le verità nell’ambito della sicurezza informatica che si sono confermate nel tempo (fino ad oggi):

- La maggior parte delle violazioni implica un intervento umano. L’ultimo Data Breach Investigations Report (DBIR, report d’analisi sulle violazioni dei dati) di Verizon sottolinea che più di tre quarti (76%) di tutte le violazioni implicano un intervento umano.

- Il phishing è una delle tattiche più comuni per ottenere un accesso iniziale a un’azienda. Secondo il report DBIR il phishing è stata la seconda tattica più utilizzata nel 2023, preceduta solo dal furto delle credenziali di accesso (in particolare, le credenziali d’accesso spesso vengono spesso divulgate negli attacchi di phishing).

- I collaboratori sono disposti a correre dei rischi. Questo è il motivo per cui spesso sono vittime di attacchi: effettuano azioni pericolose, come fare clic sui link e aprire allegati che provengono da persone che non conoscono. Secondo le ricerche condotte per il nostro report State of the Phish 2024 il 68% dei collaboratori corre questo tipo di rischi.

Date queste verità, una strategia di sicurezza incentrata sulle persone è fondamentale per proteggere un’azienda. La mitigazione dei rischi legati alle persone dovrebbe ricoprire un ruolo centrale.

Questo approccio alla computer security ritiene che sebbene le soluzioni tecnologiche siano essenziali, spesso non sono sufficienti da sole. I comportamenti umani devono essere gestiti in modo diretto. Se si crea un programma di sensibilizzazione guidato dalla threat intelligence e si forniscono agli utenti gli strumenti per contrastare gli attacchi di phishing, si possono ottenere risultati quantificabili.

In questo articolo, forniremo tre suggerimenti, che possono essere applicati immediatamente per creare un programma di formazione e sensibilizzazione alla sicurezza informatica che stimoli dei cambiamenti del comportamento.

Suggerimento N. 1: Dai priorità ai gruppi di utenti ad alto rischio

La sicurezza informatica incentrata sulle persone inizia con la visibilità sugli utenti che presentano il rischio più elevato per la tua azienda. Spesso, le azioni di una percentuale esigua di collaboratori sono la causa della maggior parte degli incidenti di sicurezza. Una volta identificato quali utenti presentano il rischio maggiore, potrai massimizzare l’impatto del tuo programma migliorando la resilienza di queste persone.

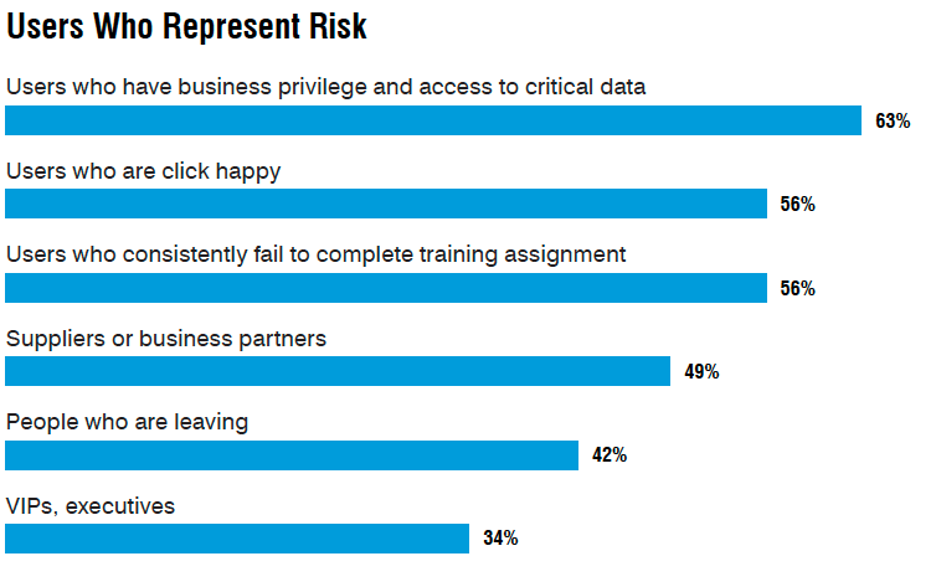

Per il nostro report State of the Phish 2024, abbiamo chiesto ai professionisti della sicurezza delle informazioni quali sono le persone che, secondo loro, rappresentano il rischio maggiore per la loro azienda. Il gruppo principale menzionato è risultato quello degli utenti che hanno accesso a dati critici (utenti con privilegi).

Grafico che mostra gli utenti che rappresentano un rischio all’interno delle aziende (Fonte: report State of the Phish 2024 di Proofpoint).

I privilegi sono uno dei fattori chiave per quantificare i rischi legati alle persone. Tale fattore tiene conto dell’entità dei danni che potrebbero risultare a seguito di un attacco andato a buon fine. Tuttavia, dobbiamo anche prendere in considerazione i fattori seguenti:

- Gli attacchi, che mostrano che più una persona è stata attaccata nel recente passato, maggiore è la probabilità che venga attaccata in futuro.

- La vulnerabilità, che valuta la probabilità che un attacco vada a buon fine se una persona viene attaccata. Per questo fattore di rischio, è importante monitorare i comportamenti degli utenti sia reali che durante le simulazioni d’attacco, come i clic sugli URL all’interno di email davvero dannose e i risultati ottenuti nelle valutazioni di sensibilizzazione alla sicurezza informatica e nelle simulazioni di phishing.

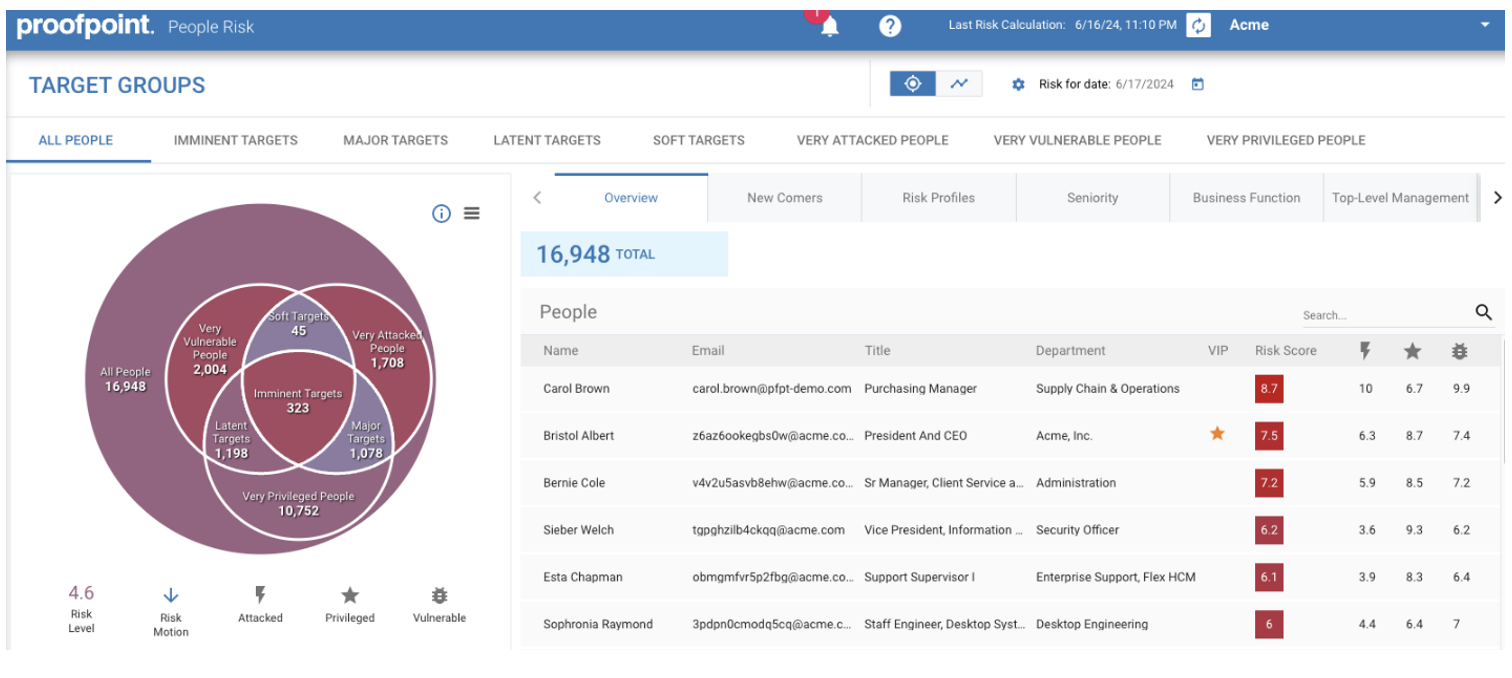

Proofpoint semplifica la quantificazione dei rischi legati agli utenti e identifica coloro che rappresentano il rischio maggiore per la tua azienda. Invece di monitorare manualmente i rischi legati agli utenti sui tre principali fattori di rischio - privilegi, attacchi e vulnerabilità - i nostri clienti possono utilizzare Proofpoint Nexus People Risk Explorer (NPRE).

Proofpoint NPRE attribuisce a ogni utente un punteggio di rischio in funzione del suo comportamento e del suo profilo. Gli utenti vengono automaticamente raggruppati in base ai loro punteggi. Grazie alle informazioni sui rischi legati agli utenti fornite da Proofpoint NPRE, puoi dare facilmente priorità ai gruppi che necessitano di maggior attenzione e decidere come impostare al meglio la formazione per massimizzarne l’efficacia.

Vista della dashboard di Proofpoint Nexus People Risk Explorer.

Suggerimento N. 2: Implementa un programma agile

Il panorama delle minacce influisce su ogni azienda in modo diverso. Se mettiamo a confronto un'azienda di servizi finanziari e un'azienda manifatturiera, vediamo generalmente che la prima viene presa di mira più spesso dal ransomware che da attacchi BEC della supply chain.

È importante implementare un programma agile in modo da poterti adattare facilmente in base all’evoluzione del panorama nel corso dell’anno. Per massimizzare l’efficacia della tua formazione, ti suggeriamo di monitorare costantemente le minacce che prendono di mira i tuoi utenti.

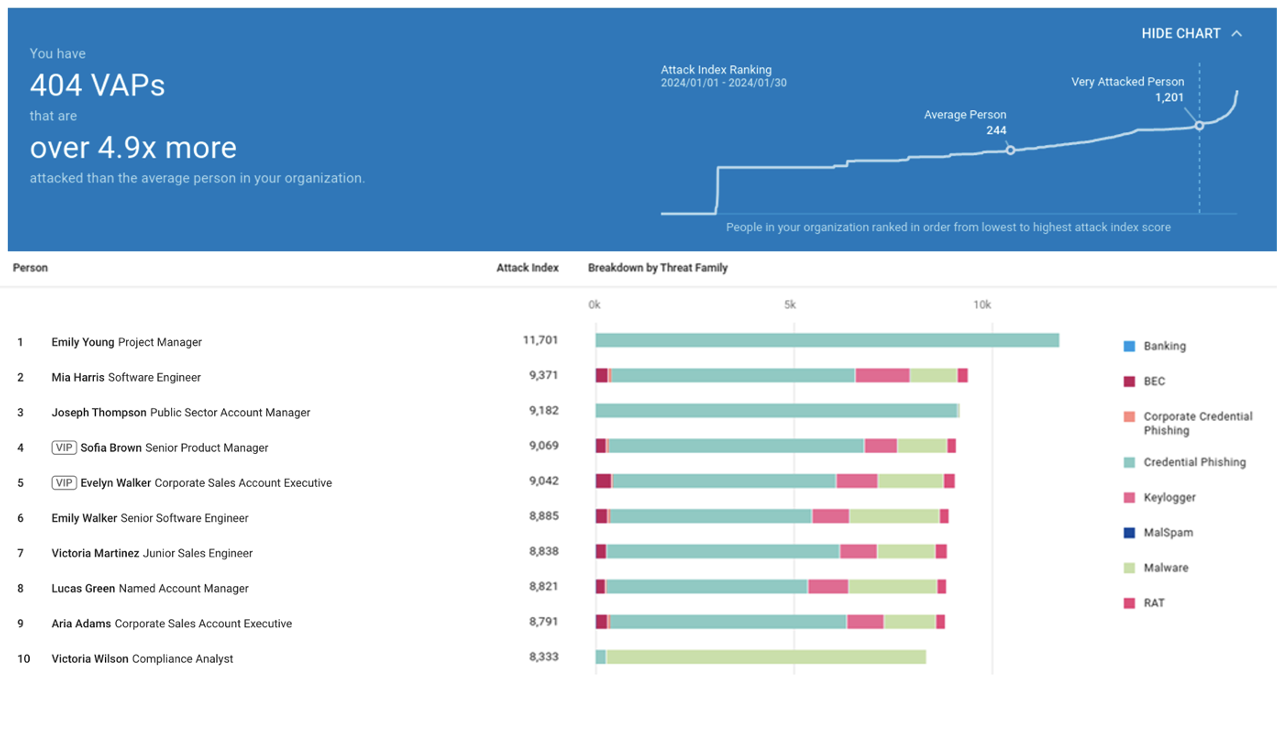

Supponiamo che tu stia monitorando un gruppo di utenti ad alto rischio di VAP (Very Attacked People™ ovvero le persone più attaccate). Gli utenti di questo gruppo vengono attaccati più spesso degli utenti medi e, in base alla threat intelligence, vengono presi di mira con esche di phishing legate ai servizi finanziari. Di seguito un esempio di come Proofpoint Targeted Attack Protection può aiutarti a monitorare i tuoi VAP.

Vista della dashboard di Proofpoint Targeted Attack Protection (TAP).

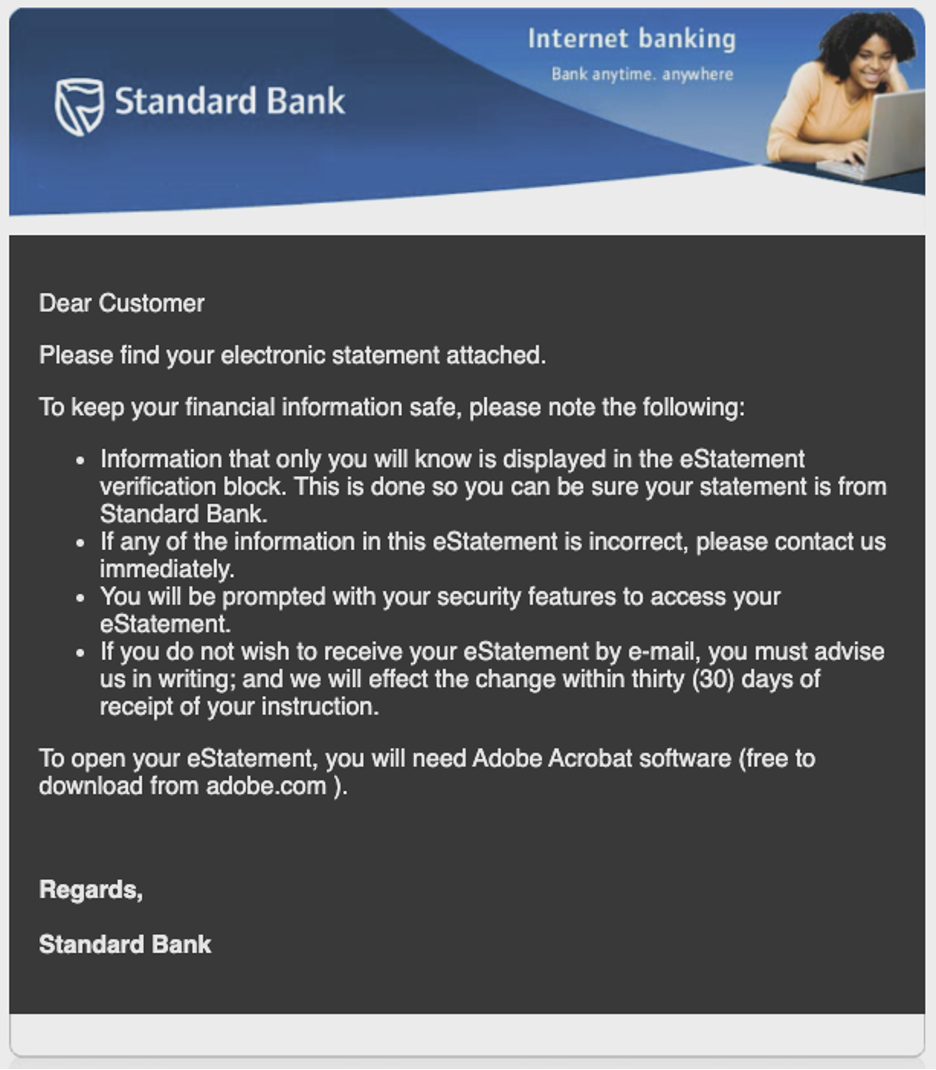

Questi dati ti consentono di personalizzare il tuo programma di formazione e di sensibilizzazione alla sicurezza informatica. Per iniziare, puoi utilizzare simulazioni di phishing basate su attacchi di phishing recenti a tema bancario.

Esempi di esche di phishing sul tema dei servizi finanziari.

Quindi, tenendo conto della risposta degli utenti a queste esche, nonché del loro ruolo e responsabilità, puoi stabilire il tipo di contenuti di formazione di cui hanno bisogno per migliorare i loro comportamenti reali.

Esempio di modulo di formazione Proofpoint Security Awareness.

Se offri agli utenti una formazione di sensibilizzazione alla sicurezza informatica basata sugli attacchi che i criminali informatici utilizzano per colpirli attivamente, ricorderanno meglio quanto appreso. Acquisendo maggior fiducia nella loro capacità di riconoscere questi attacchi, si sentiranno qualificati per segnalare le attività sospette.

Suggerimento N. 3: Fornisci agli utenti gli strumenti per contrastare gli attacchi di phishing

Una volta applicati i suggerimenti N. 1 e N. 2 e fornito formazione pertinente e tempestiva, le conoscenze dei tuoi utenti migliorano. Piuttosto che limitarsi a evitare gli attacchi di phishing, i tuoi utenti si sentiranno più qualificati nel segnalarli attivamente.

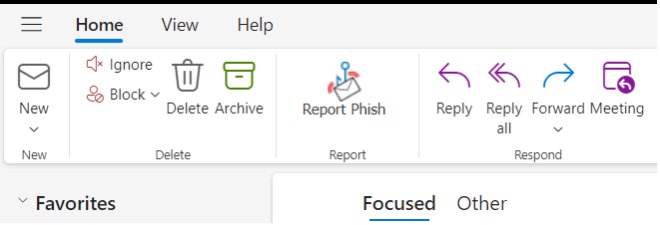

Per questo motivo è fondamentale fornire ai tuoi collaboratori uno strumento semplice da utilizzare per segnalare le email sospette. Proofpoint ha collaborato con Microsoft per rendere disponibile un testo di segnalazione delle email PhishAlarm integrato.

Schermata del tasto di segnalazione delle email PhishAlarm di Proofpoint, qui chiamato Report Phish.

PhishAlarm è supportato da Google Workspace e tutte le versioni di client Microsoft Outlook, incluse l’ultima versione di Outlook e di Outlook per Microsoft 365. Nella nuova versione di Microsoft Outlook, il tasto PhishAlarm può sostituire direttamente il taso di segnalazione esistente di Microsoft in modo che sia presente un unico tasto sulla barra di Outlook. Questo posizionamento elimina ogni confusione sulla destinazione del messaggio segnalato.

Proofpoint Cloud Threat Response analizza il messaggio segnalato. Inoltre, automatizza anche le indagini per i nostri clienti, è supportato dalla nostra avanzata threat intelligence e permette di risparmiare risorse amministrative. Permette di neutralizzare automaticamente le minacce estraendo il messaggio dannoso da ogni casella di posta in azienda grazie a Proofpoint Closed-Loop Email Analysis and Response (CLEAR).

Creazione di una cultura di vigilanza

La creazione di un programma efficace di sensibilizzazione alla sicurezza informatica per i tuoi collaboratori è fondamentale per rispondere alle sfide legate al panorama attuale della sicurezza informatica. Concentrati sui gruppi di utenti ad alto rischio, implementa una formazione agile e fornisci agli utenti gli strumenti necessari per contrastare gli attacchi di phishing. Insieme, queste tattiche possono aiutarti a rafforzare in modo significativo il livello di sicurezza della tua azienda.

Quando dai priorità alla sensibilizzazione dei tuoi collaboratori, puoi ridurre il rischio di violazioni e creare una cultura di vigilanza e difesa proattiva contro le minacce informatiche. L’implementazione dei suggerimenti presentati in questo articolo ti aiuterà a garantire che il tuo programma di sensibilizzazione alla sicurezza informatica sia completo e dinamico e che si adatti al panorama delle minacce in costante evoluzione. Infine, queste misure possono aiutarti a rafforzare la resilienza e la sicurezza della tua azienda.

Se stai ancora cercando di ridurre la vulnerabilità dei tuoi utenti al phishing, Proofpoint può aiutarti. Contattaci oggi stesso.