Come amministratore della sicurezza informatica con il compito di formare il personale della tua azienda, ti trovi ad affrontare una sfida significativa. La tua missione è sensibilizzare i collaboratori sui pericoli del phishing e le tattiche sempre più sofisticare utilizzate dai criminali informatici. Quindi, da dove iniziare?

Negli ultimi vent’anni, la raccomandazione standard è stata una strategia di formazione in due parti: fornire formazione per spiegare i concetti chiave della sicurezza informatica e poi valutare l’efficacia di tale formazione attraverso simulazioni estremamente realistiche.

Ma dopo 20 anni di questo approccio, viene naturale porsi delle domande sulla sua efficacia, su cosa funziona e in quali condizioni questi interventi danno i migliori risultati.

I primi risultati derivanti da studi condotti in laboratorio e in ambiente reale hanno suggerito che la formazione sulla sicurezza informatica e le simulazioni di phishing sono efficaci per la formazione di persone non esperte (Kumaraguru et al. 2007). Tuttavia, recenti valutazioni in condizioni reali su larga scala hanno dimostrato il contrario. Tali valutazioni - che hanno utilizzato campioni di grandi dimensioni, assegnazione casuale e gruppi di controllo - hanno riscontrato un’efficacia pressoché nulla per i programmi di formazione e lotta contro il phishing (Lain et al., 2022; Ho et al., 2025). Come spiegarlo?

Una spiegazione per questa discrepanza è che i risultati di laboratorio spesso non possono essere applicati a ambienti del mondo reale. Dopotutto, gli esperimenti di laboratorio sono controllati e artificiali, evitando le complessità dei luoghi di lavoro reali. Sebbene questa spiegazione sia verosimile, scalfisce appena la superficie. La realtà presenta molte più sfumature ed è molto più intrigante.

Questo articolo analizza i risultati di un recente studio che valuta l’efficacia della formazione annuale di sensibilizzazione alla sicurezza informatica e dei programmi di lotta contro il phishing. Esaminando questi risultati attraverso la lente dei principi pedagogici e cognitivi, spieghiamo perché questi risultati non solo non sono sorprendenti ma sono anche prevedibili. Infine, forniremo consigli pratici su come procedere in futuro.

Valutazione dei componenti di base

Nel loro articolo “Understanding the Efficacy of Phishing Training in Practice,” (Comprendere l’efficacia della formazione sulla lotta al phishing in pratica), gli autori valutano due componenti di base della formazione e sensibilizzazione sulla sicurezza informatica:

- Formazione annuale di sensibilizzazione alla sicurezza informatica. Questa formazione generalmente è proposta nella forma di una serie di video online che spiegano i diversi concetti della sicurezza informatica. I video coprono argomenti come la definizione del phishing, le minacce cui prestare attenzione e la procedura di segnalazione. Considerano anche le conseguenze di una truffa. La formazione viene fatta una volta all’anno e solitamente viene erogata in occasione della data di assunzione del collaboratore.

- Esercizi integrati di formazione contro il phishing. Questi esercizi si svolgono dopo che l’allievo ha fatto clic su un link durante una campagna di simulazione di attacchi di phishing.

Prendiamo ora in esame ciascuno di questi componenti in maggior dettaglio.

1. Formazione annuale di sensibilizzazione alla sicurezza informatica

In base ai framework teorici e ai risultati empirici delle scienze cognitive, quanto dovremmo essere sorpresi dal fatto che una tipica formazione annuale diminuisce i tassi di clic solo dell’1,7% (Ho, et al., 2025; p. 9)? Secondo noi non è affatto sorprendente, per due motivi.

In primo luogo, sappiamo tutti che dimenticare è inevitabile. Di fatto, fa parte della memoria tanto che gli scienziati cognitivi hanno creato modelli matematici che calcolano la probabilità di ricordare un’informazione in un certo intervallo di tempo dopo l’apprendimento iniziale. È quanto definiamo curva dell’oblio. Può essere applicata a molti argomenti e domini diversi (Anderson & Schooler, 1991), inclusa la formazione sulla sicurezza informatica (Reinheimer, et al., 2020). In base a questa curva, una persona dimentica il 78,7% delle informazioni dopo 30 giorni.

In secondo luogo, sappiamo anche che l’apprendimento attraverso la visione di un video si traduce in un apprendimento superficiale se non è accompagnato da altre attività di apprendimento, come la risoluzione di problemi o l’applicazione delle conoscenze. In molti esperimenti, condotti sia in laboratorio che in aula, il gruppo di controllo di base guarda un video o legge un passaggio di un libro di testo. Questo gruppo spesso registra prestazioni di gran lunga inferiori a quelle di chi riceve altre forme di istruzione.

Per esempio, prendiamo in considerazione la seguente esperienza in laboratorio (Chi, Roy, & Hausmann, 2008). Agli studenti è stato chiesto di apprendere come risolvere problemi di fisica introduttiva in una delle cinque condizioni qui di seguito:

- Tutoraggio umano individuale

- Visione in gruppo di un video dell’interazione didattica

- Risoluzione dei problemi in gruppo (senza video; solo testo)

- Visione in solitaria del video didattico

- Studio in solitaria (senza video; solo testo)

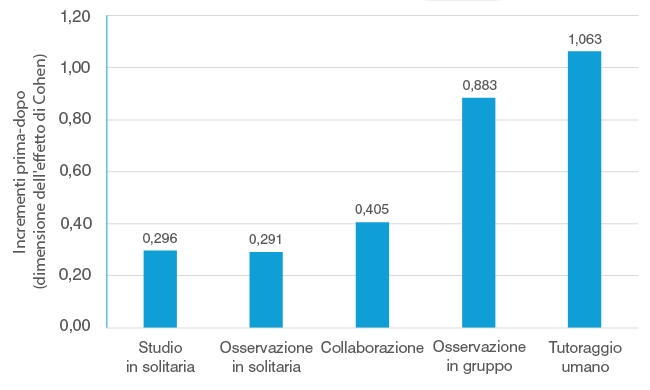

Nell’affrontare gli aspetti più complessi dei problemi fisici, non sono state osservate differenze significative tra gli studenti che hanno studiato da soli e quelli che hanno guardato video di formazione da soli. Entrambi i gruppi hanno dimostrato un apprendimento significativamente inferiore rispetto agli altri tre gruppi, che includevano una collaborazione con un collega o un tutor umano (figura 1).

Questi risultati sono in linea con la ricerca sulla formazione in materia di sicurezza informatica, dove le sessioni annuali basate su video, erogate senza componenti interattive o attività di risoluzione dei problemi, spesso non producono risultati di apprendimento significativi.

I dati evidenziano un punto fondamentale: relazioni, tutoraggio e possibilità di porre domande sono fondamentali per un apprendimento efficace. Questi elementi favoriscono una comprensione più approfondita e lo sviluppo delle competenze, rendendoli essenziali non solo per le funzioni aziendali, ma anche per l’insegnamento di competenze fondamentali.

Figura 1. Tutoraggio umano, visione in gruppo e collaborazione portano a livelli di apprendimento statisticamente più elevati rispetto alla visione o allo studio da soli.

2. Esercizi integrati di formazione sulla lotta contro il phishing

Se uno studente fa clic su un link in una campagna di simulazioni di phishing, il browser lo indirizza su una pagina che presenta quelli che definiamo messaggi formativi. Nel loro studio, gli autori hanno manipolato in via sperimentale l’ideazione di questo messaggio formativo. Oltre a un gruppo di controllo, hanno utilizzato quattro diverse ideazioni, tutte prese dalla piattaforma di simulazione Proofpoint ZenGuide™.

Ecco cosa può accadere dopo che uno studente non ha superato una simulazione di attacco di phishing:

- Messaggio di controllo. L’utente è stato indirizzato su una pagina di errore 404; non è stata fornita alcuna formazione.

- Messaggio statico generico. L’utente ha ricevuto un messaggio “generico”, fornendo solo un suggerimento generico sulle cinque caratteristiche a cui prestare attenzione quando si riceve un messaggio sconosciuto. Con “statico” intendiamo che l’utente deve solo leggere il messaggio.

- Messaggio statico contestuale. Sebbene il messaggio fosse statico, l’email di origine della campagna era incorporato in un messaggio formativo. Era inoltre contrassegnato con degli indicatori (definiti “indizi” dal NIST) per mostrare all’utente a cosa prestare attenzione. Proofpoint definisce questi indizi come Phish Hooks.

- Esercizio interattivo generico. Invece di limitarsi a leggere un messaggio formativo, lo studente doveva rispondere a una serie di domande. Inoltre, veniva loro presentato un messaggio email generico di esempio, non contrassegnato in modo significativo.

- Esercizio interattivo contestuale. Come per il precedente messaggio formativo, l’utente doveva rispondere a una serie di domande, tuttavia, in quest’occasione l’email di esempio era stata sostituita dall’email reale che aveva ricevuto nella sua casella email. Questo messaggio era inoltre contrassegnato con dei Phish Hooks, che mettevano in evidenza gli indicatori cui è necessario prestare attenzione.

Gli autori sono stati attenti a notare che solo gli studenti che non hanno superato una simulazione di attacco di phishing hanno ricevuto il suddetto intervento e non quelli che lo hanno superato.

Cosa hanno riscontrato? Complessivamente, il tasso di errore nelle simulazioni di attacchi di phishing era inferiore del 9,5% rispetto al gruppo di controllo (p. 9). Tuttavia, tale tasso è salito sensibilmente al 19% quando ci si è focalizzati sul messaggio formativo più efficace, ovvero gli esercizi interattivi contestuali (Phish Hooks). Questo calo significativo si verificava solo se gli studenti completavano la loro formazione di sicurezza informatica (p. 12). Affronteremo questo punto nella prossima sezione perché sottolinea l’importanza della formazione e delle simulazioni annuali.

La formazione interattiva contestuale è più efficace

Dal punto di vista delle scienze cognitive, questi risultati sono sorprendenti? Ancora una volta la risposta è no. Istintivamente, tutti noi sappiamo che la formazione tramite la pratica è importante. Imparare a andare in bicicletta guardando un video su YouTube non è la stessa cosa che trovare un parcheggio vuoto, salire su una bicicletta e provare (e cadere!) finché non ci si riesce.

Questa intuizione è supportata da dati. In uno studio condotto all’interno di un corso online della Carnegie Mellon University, i ricercatori hanno rilevato che gli studenti che venivano coinvolti in esperienze di apprendimento interattivo, come la risoluzione di problemi in tutoraggio, ricevevano un voto migliore rispetto a coloro che si limitavano a guardare i video o a leggere il materiale del corso. Inoltre, dedicavano il 10-20% di tempo in meno al corso (Carvalho, McLaughlin, Koedinger, 2017; Koedinger et al., 2015)! Questi risultati sono coerenti con quanto osserviamo nella formazione sulla sicurezza informatica nel mondo reale. Quando le esperienze didattiche sono più interattive, puoi aspettarti risultati migliori (Chi & Wylie, 2014).

Il passo successivo: quando utilizzare una formazione interattiva contestuale?

Il tempismo dei messaggi formativi interattivi contestuali è fondamentale. Sebbene sembri logico applicarli immediatamente dopo una valutazione, questo approccio presenta due problemi significativi:

- Integrità delle metriche. Un riscontro immediato rischia di segnalare ai collaboratori che è in corso un test. Tale notizia può diffondersi a macchia d’olio all’interno dell’azienda. I risultati vengono così distorti, poiché i collaboratori si avvisano l’un l’altro della simulazione in corso. Tale interferenza indebolisce la validità della valutazione, rendendo impossibile identificare con precisione chi avrebbe potuto cadere vittima di un attacco in uno scenario reale.

- Interferenza emotiva. Un riscontro immediato spesso innesca il cosiddetto dirottamento dell’amigdala, una risposta allo stress che ostacola l’apprendimento. Quando i collaboratori si concentrano sull’imbarazzo o sull’ansia di essere “scoperti”, la loro capacità di assorbire e ricordare ciò che viene loro insegnato diminuisce in modo significativo. La reazione emotiva al fallimento mette in secondo piano il messaggio formativo.

Raccomandiamo di introdurre il messaggio formativo interattivo entro le 24 ore da una valutazione non riuscita. Questo intervallo offre diversi vantaggi:

- I collaboratori hanno il tempo di elaborare l’evento senza un maggior stress emotivo.

- Il messaggio formativo rimane un’autentica opportunità di apprendimento e non viene oscurato da una reazione emotiva immediata.

- L’integrità delle misurazioni della valutazione rimane intatta, permettendo all’azienda di valutare le sue vulnerabilità in modo più preciso.

Questo approccio permette di trovare un equilibrio tra una formazione tempestiva e una valutazione efficace.

Referenze

Anderson, J. R., & Schooler, L. J. (1991). Reflections of the environment in memory. Psychological science, 2(6), 396-408.

Carvalho, P. F., McLaughlin, E. A., & Koedinger, K. (2017). Is there an explicit learning bias? Students beliefs, behaviors and learning outcomes. In CogSci.

Chi, Michelene TH, Marguerite Roy, and Robert GM Hausmann. “Observing tutorial dialogues collaboratively: Insights about human tutoring effectiveness from vicarious learning.” Cognitive science 32.2 (2008): 301-341.

Chi, M. T., & Wylie, R. (2014). The ICAP framework: Linking cognitive engagement to active learning outcomes. Educational psychologist, 49(4), 219-243.

G. Ho et al., “Understanding the Efficacy of Phishing Training in Practice,” nel 2025 IEEE Symposium on Security and Privacy (SP), San Francisco, California, Stati Uniti, 2025, pp. 76-76, DOI: 10.1109/SP61157.2025.00076.

Koedinger, K. R., Kim, J., Jia, J. Z., McLaughlin, E. A., & Bier, N. L. (marzo 2015). Learning is not a spectator sport: Doing is better than watching for learning from a MOOC. In Proceedings of the second (2015) ACM conference on learning@ scale (pp. 111-120).

Kumaraguru, P., Cranshaw, J., Acquisti, A., Cranor, L., Hong, J., Blair, M. A., & Pham, T. (2009, July). School of phish: a real-world evaluation of anti-phishing training. In Proceedings of the 5th Symposium on Usable Privacy and Security (pp. 1-12).

Reinheimer, B., Aldag, L., Mayer, P., Mossano, M., Duezguen, R., Lofthouse, B., ... & Volkamer, M. (2020). An investigation of phishing awareness and education over time: When and how to best remind users. In Sixteenth Symposium on Usable Privacy and Security (SOUPS 2020) (pp. 259-284).