Prova a immaginare di essere parte di un team della sicurezza che ha investito in modo considerevole in tecnologie di sicurezza informatica, difese a più livelli e formazione rigorosa del tuo team. Eppure, un solo clic su un’email di phishing da parte di un collaboratore ignaro potrebbe esporre la tua azienda a un grave incidente. Se è così, non sei solo.

Anche se hai implementato delle misure di sicurezza, organizzato sessioni di formazione e distribuito poster di sensibilizzazione, gli incidenti di sicurezza continuano a verificarsi. Perché? Perché una sicurezza solida non riguarda solo le conoscenze dei tuoi collaboratori. Prende in considerazione anche i loro sentimenti in merito al ruolo che svolgono nella protezione della tua azienda e la loro reazione quando si trovano di fronte a una minaccia. Quando si parla di sicurezza informatica, le conoscenze devono essere associate a un cambiamento dei comportamenti.

L’attuale panorama delle minacce è più complesso che mai e i criminali informatici affinano continuamente le loro tattiche per sfruttare le vulnerabilità umane. La buona notizia è che le persone possono diventare la tua linea di difesa più efficace. Quando i collaboratori si sentono responsabilizzati e coinvolti nel loro ruolo di difensori, si trasformano da rischi per la sicurezza a protettori proattivi. Perché ciò avvenga hai bisogno di un approccio sistematico incentrato sulle persone per creare una cultura della sicurezza informatica.

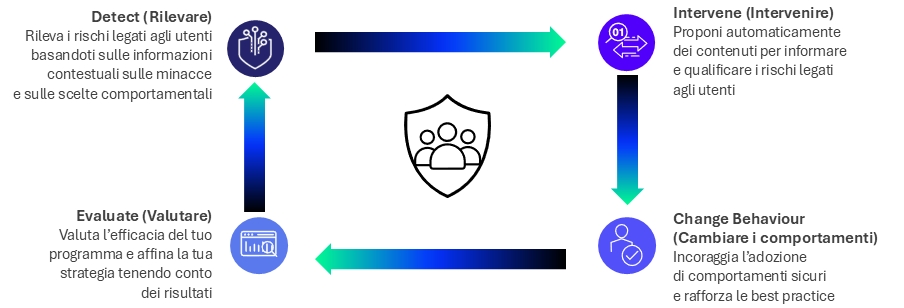

Qui entra in gioco il framework DICE (Detect, Intervene, Change Behavior e Evaluate ovvero rilevare, intervenire, cambiare i comportamenti e valutare) di Proofpoint. In questo articolo, prenderemo in esame ciascuno di questi elementi. Parleremo anche della psicologia dietro questo framework e come permette alle aziende di creare culture resilienti della sicurezza. Non ha importanza che tu sia un responsabile esperto della sicurezza o abbia da poco iniziato a creare una cultura positiva della sicurezza, questa guida offre informazioni fruibili per favorire un cambiamento dei comportamenti sul lungo termine. Vediamo come.

Cosa è il framework DICE?

La nostra esperienza con aziende di tutti i settori ci ha insegnato che per stimolare un cambiamento efficace dei comportamenti è necessario identificare le persone più a rischio o che hanno più probabilità di adottare comportamenti pericolosi e intervenire tempestivamente. In parte, è necessario adattare le esperienze di formazione alle vulnerabilità di ogni persona. Hai inoltre bisogno di valutare e migliorare costantemente l’efficacia del tuo programma.

Questo è il motivo per cui il framework DICE fa una tale differenza. Va oltre la tradizionale formazione sulla sicurezza informatica, che si basa su un approccio universale. Piuttosto, fornisce ai collaboratori suggerimenti costanti e contestualmente pertinenti che li aiutano a sviluppare abitudini durature.

Il framework DICE di Proofpoint include quattro fasi.

Fasi del framework DICE di Proofpoint

Fase 1. Rilevamento dei rischi legati agli utenti: il cuore di un cambiamento efficace dei comportamenti

La prima fase consiste nel rilevare i rischi legati agli utenti, basandosi sul contesto delle minacce e sulle scelte comportamentali. La cosa più importante è identificare e comprendere i rischi per l’azienda, i dipartimenti e gli individui.

L’importanza del rilevamento

Il percorso verso una cambiamento efficace dei comportamenti di sicurezza inizia con una comprensione approfondita dei rischi legati agli utenti. All’interno della tua azienda, chi è più vulnerabile alle minacce informatiche? Quali collaboratori compiono continuamente azioni pericolose? E perché lo fanno? I programmi tradizionali di sensibilizzazione alla sicurezza informatica spesso non dispongono di questo livello di precisione. Invece, trattano tutti come se fossero esposti agli stessi rischi e avessero bisogno della stessa formazione.

Durante questa fase, le aziende devono quantificare e analizzare diversi fattori di rischio importanti. Possono così ottenere una visione completa del livello di rischio di ogni collaboratore. Questa fase è fondamentale, perché quando i programmi non utilizzano informazioni mirate, possono diventare meno focalizzati e meno efficaci. I contenuti universali non sono efficaci con gli utenti a alto rischio che affrontano sfide uniche.

Ecco come creare una strategia efficace di rilevamento dei rischi:

- Analizza i comportamenti

Quando analizzi i comportamenti reali, puoi constatare che alcune persone sono più suscettibili alle minacce per la sicurezza rispetto a altre. Riflettiamo su come le attività possono rivelare se qualcuno pone un rischio elevato. Se questa persona fa clic su un link sospetto, risponde a un mittente sconosciuto o condivide dati riservati con un destinatario non autorizzato, presenta un rischio più elevato rispetto a qualcuno che non lo fa. I team della sicurezza possono utilizzare queste informazioni per creare formazione mirata adattata alle abitudini pericolose di un individuo. Ciò offre loro le competenze necessarie per compiere scelte più sicure in futuro. - Valuta le lacune di conoscenza

Valutazioni regolari e mirate forniscono informazioni preziose. Non solo rivelano il livello di comprensione dei principi della sicurezza da parte dei collaboratori, ma permettono anche di identificare le loro lacune. Per esempio, quiz o brevi questionari possono mettere in luce lacune specifiche, tra cui la prevenzione delle tattiche di social engineering o le best pratice per la gestione dei dati. Quando i team della sicurezza sanno quali collaboratori hanno bisogno di aiuto in aree critiche, possono fornire loro formazione di sensibilizzazione di base su tali argomenti. - Valuta la vulnerabilità alle minacce reali

Le simulazioni delle minacce (truffe del codice QR, phishing delle credenziali, phishing degli SMS, ecc.) possono essere utilizzate durante il processo di valutazione. Permettono di rivelare la vulnerabilità dei collaboratori agli attacchi reali. Osservando le risposte, i team della sicurezza ottengono una vista più accurata dei punti di debolezza di ogni utente. Valutazioni realistiche aiutano i team a stabilire le priorità degli interventi, in modo che si possano concentrare sui singoli che hanno più bisogno di fare pratica nell’identificare minacce specifiche. - Valuta convinzioni e le attitudini in termini di sicurezza

La sensibilizzazione alla sicurezza informatica non riguarda solo le conoscenze e le competenze. È anche una questione di mentalità. Valutazioni e sondaggi sulla cultura possono aiutare i team della sicurezza a ottenere informazioni sulle attitudini dei collaboratori in materia di sicurezza informatica e stabilire se la considerano una responsabilità condivisa. Per esempio, domande su come percepiscono il ruolo che ricoprono nella sicurezza della loro azienda possono svelare fattori culturali fondamentali che possono aumentare la loro vulnerabilità. È fondamentale affrontare queste convinzioni per promuovere un atteggiamento più attento alla sicurezza.

L’importanza del contesto

Il contesto è fondamentale per rilevare i rischi in modo efficace. Permette di adottare un approccio più personalizzato e efficace al cambiamento dei comportamenti. Inoltre, assicura che gli interventi siano rilevanti per le sfide uniche che ogni collaboratore si trova a affrontare.

Per esempio, un dirigente che prende decisioni importanti può incorrere in rischi diversi rispetto un collaboratore di livello inferiore che ha accesso limitato ai dati sensibili. Questo è uno dei motivi per cui il processo di rilevamento dovrebbe prendere in considerazione del ruolo ricoperto da ogni collaboratore. Dovrebbe anche prendere in considerazione il livello di accesso nonché l’esposizione alle minacce esterne.

Fase 2. Intervento: trasformare le informazioni in azioni

La seconda fase è fornire agli utenti contenuti pertinenti per informare e qualificare i rischi che pongono.

Transizione dal rilevamento all’intervento

Una volta identificati i collaboratori a alto rischio, la fase successiva è guidarli a adottare comportamenti più sicuri. In questa fase, i collaboratori dovrebbero ricevere suggerimenti contestuali e personalizzati, nel momento in cui si comportano in modo pericoloso o si trovano ad affrontare una minaccia. In alternativa, come minimo, dovrebbero essere iscritti automaticamente a un programma di formazione direttamente correlato all’azione rischiosa che hanno commesso.

Strategie per un intervento efficace

Per creare un approccio più mirato al cambiamento dei comportamenti, è importante tracciare e collocare i collaboratori in gruppi adeguati ai loro ruoli, comportamenti e profili di rischio.

Ecco come:

- Fornisci avvisi e consigli contestuali in modo tempestivo

Gli avvisi in tempo reale sulle minacce emergenti consentono ai collaboratori di prendere decisioni informate quando si trovano di fronte a rischi potenziali. La visualizzazione di avvisi per le email sospette sono un eccellente esempio di un intervento tempestivo che fornisce informazioni sulla natura sospetta di un’email. Questo nudge può contribuire a spingere un individuo a non rispondere a un messaggio o a non segnalarlo se sa di non aver mai interagito con quel mittente in precedenza. Questi avvisi proattivi assicurano che i collaboratori ricevano il supporto di cui hanno bisogno nel momento in cui corrono un rischio, prevenendo gli incidenti prima che si verifichino. - Iscrivi automaticamente gli utenti a percorsi di formazione personalizzati

I team della sicurezza possono intervenire in modo mirato sviluppando percorsi di formazione basati sul contesto delle minacce, i comportamenti e i profili di rischio degli utenti. Per esempio, ai collaboratori a alto rischio presi di mira da una minaccia specifica può essere assegnato un programma di formazione che spieghi loro come riconoscere tale minaccia. In parallelo, i collaboratori che condividono dati riservati con persone non autorizzate per negligenza possono ricevere dei promemoria sulle best practice di sicurezza dei dati. Questo approccio assicura che i collaboratori ricevano suggerimenti in base alle loro esigenze uniche. Inoltre, aumenta le possibilità che le loro abitudini cambino.

Fase 3. Cambiamento dei comportamenti: utilizzare una formazione costante basata su minacce reali

In questa fase, gli utenti vengono incoraggiati a modificare il loro comportamento in modo che sia più sicuro. Le buone abitudini vengono rafforzate.

La scienza del cambiamento dei comportamenti

Il cambiamento dei comportamenti non avviene da un giorno all’altro. Piuttosto, è il risultato di una pratica costante e consapevole che si basa sui principi chiave delle scienze comportamentali. Questa fase combina tecniche di apprendimento comprovate per integrare pratiche sicure nelle azioni quotidiane dei collaboratori, cosa che li aiuta a adottare abitudini durature.

Componenti chiave di una formazione costante

- La ripetizione distanziata

La ripetizione distanziata è una tecnica di studio che implica l’apprendimento nel tempo. Queste sessioni più brevi e più frequenti evitano di bombardare gli utenti di informazioni. Sono particolarmente adattati ai corsi di formazione brevi. Offrono ai collaboratori l’opportunità di rivisitare periodicamente i concetti di sicurezza, consentendo loro di assimilare informazioni in dosi gestibili in modo che le possano ricordare a lungo. Questo approccio crea una solida base per il cambiamento dei comportamenti, rendendo le azioni sicure più naturali e consuete. - L’effetto test

L’effetto test è un principio didattico in cui agli studenti viene chiesto di ricordare attivamente quanto appreso rispondendo a un quiz, superando dei test o facendo altre valutazioni. Ciò migliora la loro memoria a lungo termine. Nel contesto della formazione sulla sicurezza informatica, questo principio si adatta perfettamente alle simulazioni di phishing e a valutazioni periodiche. Quando i collaboratori si impegnano attivamente in esercizi di phishing realistici e quiz di verifica delle conoscenze, ricordano le best practice di sicurezza. Queste esperienze ripetute aiutano a consolidare le loro capacità. Di conseguenza, adottano comportamenti sicuri in modo più istintivo quando si trovano di fronte ad attacchi reali. - L’apprendimento tramite l’azione

Secondo l’apprendimento tramite l’azione gli studenti avranno più probabilità di memorizzare qualcosa quando lo mettono in pratica nella vita reale. Apprendono attraverso l’azione e non assimilando passivamente le informazioni. Quando si parla di educazione alla sicurezza, questo principio viene applicato attraverso moduli di formazione interattiva e esperienze di apprendimento ludiche. Partecipando ad attività pratiche, come simulazioni, scenari di gioco di ruolo e sfide competitive, i collaboratori acquisiscono un’esperienza pratica. Anche gli elementi ludici, come i sistemi di punteggio, i risultati e le classifiche, aumentano la motivazione. In questo modo l’apprendimento diventa facile da ricordare e piacevole.

Creazione di un cambiamento duraturo attraverso l’apprendimento attivo

Questi principi assicurano che la formazione sia studiata in modo da educare ma anche creare cambiamenti del comportamento duraturi. Insieme, creano una cultura di apprendimento attivo dove i comportamenti sicuri diventano una seconda natura. Grazie a esperienze di formazione frequenti, coinvolgenti e realistiche, i collaboratori acquisiscono la fiducia e i riflessi necessari per rispondere in modo sicuro alle minacce.

Fase 4. Valutazione dell’efficacia: valutare i parametri essenziali

In questa fase, valuti l’efficacia del tuo programma. Puoi affinare in seguito la tua strategia in base ai tuoi risultati.

L’importanza della valutazione

Dati significativi sono fondamentali per comprendere l’impatto di un programma di cambiamento dei comportamenti. Questa fase deve fornire parametri che valutano le attività di cambiamento dei comportamenti. E dovrebbe anche dimostrare alle parti interessate che il programma offre un valore reale.

Indicatori chiave per misurare l’efficacia del programma

- Analisi dei comportamenti reali

I comportamenti reali, sia positivi che negativi, forniscono indicazioni essenziali sull’impatto di un programma sui rischi legati agli utenti. Quando le aziende tracciano questi comportamenti, possono comprendere l’impatto reale delle loro attività di sensibilizzazione alla sicurezza informatica. Questo approccio offre una strategia proattiva e basata sui dati per la gestione dei rischi legati agli utenti.- Comportamenti positivi, come segnalare sistematicamente le email sospette e evitare azioni pericolose, mostrano che il livello di rischio di un collaboratore è diminuito. Inoltre, indicano che i comportamenti sicuri si stanno radicando e che il profilo di rischio del collaboratore è meno preoccupante. Anche il rischio complessivo dell’azienda è diminuito.

- Comportamenti negativi, come ignorare le linee guida di sicurezza anche dopo aver completo un corso di formazione, mostra un aumento del livello di rischio. I team della sicurezza possono analizzare questi schemi e adattare la formazione per rispondere a vulnerabilità specifiche. I collaboratori che continuano a comportarsi in modo rischioso dovrebbero essere una priorità. E quando compiono un’azione positiva, i loro comportamenti dovrebbero essere rafforzati.

- Parametri di segnalazione delle email sospette

È fondamentale tracciare i tassi di segnalazione degli utenti e la precisione della segnalazione. Questi parametri aiutano i team della sicurezza a valutare l’efficacia con cui un programma contribuisce a modificare il comportamento degli utenti. Offrono una visione completa del cambiamento dei comportamenti e mostrano anche che la formazione rafforza le difese umane di un’azienda.- Il tasso di segnalazione misura la frequenza con cui i collaboratori segnalano attività potenzialmente sospette o di phishing. Indica il livello di vigilanza e proattività in termini di difesa dell’azienda.

- La precisione delle segnalazioni misura la capacità dei collaboratori di identificare correttamente le minacce reali rispetto ai falsi positivi. Mostra lo sviluppo delle loro competenze in termini di identificazione dei rischi reali.

- Confronti tra i settori

Quando le aziende misurano l’efficacia della loro cultura della sicurezza rispetto agli standard di settore, possono valutarla meglio in un contesto più ampio. Tali confronti Offrono una prospettiva preziosa sull’efficacia del programma. Aiutano le aziende a comprendere dove si collocano rispetto a altre aziende del settore.

Conclusione: creare una cultura della sicurezza resiliente

Il cambiamento dei comportamenti di sicurezza è un processo complesso e costante. Gli utenti non devono essere sono sensibilizzati sulle pratiche di sicurezza, ma devono anche essere coinvolti. Per giungere a tale punto, la formazione sulla sicurezza informatica deve essere sia pertinente che costantemente misurata.

Il framework DICE aiuta le aziende a trasformare i loro programmi di formazione, offrendo un modo strutturato efficace per implementare una sensibilizzazione alla sicurezza informatica che stimola un cambiamento duraturo dei comportamenti.

Seguendo questo framework, le aziende possono creare una cultura della sicurezza che non solo aumenta la sensibilizzazione, ma crea anche resilienza. I collaboratori diventano protagonisti attivi nella protezione contro le minacce. Questo, a sua volta, riduce attivamente i rischi di un’azienda e rafforza il suo livello di sicurezza.

Come Proofpoint può aiutarti

Proofpoint è impegnata a aiutarti a creare un programma di sicurezza proattivo basato sui comportamenti. Attraverso il framework DICE e strumenti come Proofpoint ZenGuide, Proofpoint People Risk Explorer, Adaptive Groups e il framework di apprendimento adattivo, forniamo tutto ciò che ti serve per stimolare un cambiamento duraturo dei comportamenti di sicurezza dei tuoi collaboratori.

Se sei pronto a passare dalla sensibilizzazione all’azione, contattaci. Insieme, possiamo lavorare per ridurre i rischi legati ai tuoi utenti e creare una cultura della resilienza.